1.本发明涉及信息安全技术,特别涉及一种光纤信道传输下为了防止非法窃听方对于传输信息进行窃听的方案。

背景技术:

2.因为光传输具有高速、带宽大和长距等优势,所以被广泛的应用于个人、商业以及军事通信当中。但是随着5g时代以及各类智能设备的到来,光链路中的数据要求出现了爆发式的增长,所以光链路的数据安全传输越来越重要。在点对点传输系统中,光纤通常作为系统通信链路,但是光纤对于许多窃听而言是非常脆弱的,因此如何保证光通信系统的安全传输吸引了越来越多的目光。

3.传统的安全技术主要借助物理层以及高层算法的复杂性保证系统的安全,但随着量子计算机的发展,传统的安全技术已经不再安全。而理论上完全安全的量子密钥技术也具有传输距离短,密钥生成率低和装置较为昂贵等不足之处。混沌安全系统虽然可以提高数据传输的安全性,但是因为其安全建立在初值的随机性和不可预测性,所以该系统的密钥空间比较小,即安全性并不高,所以基于物理层的安全传输方案近年来成为研究的热点领域。

4.近年来也有许多基于物理层的安全方案被提出,例如基于偏振保持光纤的随机相位波动、随机可拼接保持光纤的偏振膜色散、超长光纤激光器的特性、多模光纤中的随机膜混提取密钥。这些方案虽然可以从物理层的角度提高数据传输的保密性和隐私性,但是这些方案并没有考虑到由于环境的不理想而使得合法方的接收数据并不完全一致,需要后处理算法进行合法方接收数据的一致化和与非法窃听方接收数据的差异放大,并且无法实现信息与密钥的共同传输、当窃听方对合法信道光纤长度进行匹配的情况下也无法做到安全的通信。

5.神经网络已经被证明即使只拥有一个隐含层,但是拥有足够多的神经元也可以很好的拟合许多数据曲线,所以神经网络在信道建模中的研究也越来越多,同时考虑到光纤信道的偏振膜色散是一个变化量并且窃听方对合法光纤长度匹配的时间无法做到零,所以我们需要研究一种安全传输系统,其安全建立在信道特性估计神经网络的安全。

技术实现要素:

6.为了解决上述技术问题,本发明提供了一种基于神经网络的光纤信道安全传输系统,合法方通过神经网络在本地对传输信道进行特性估计的方法可以都在本地得到一个非法窃听方无法得到的神经网络模型,从而保证窃听方无法获取到明文加密所使用的密钥。

7.本发明提供的一种基于神经网络的光纤信道安全传输系统,其特征在,

8.首先合法方在本地都训练一个神经网络模型,然后发送端在本地生成一段伪密钥,并且利用该伪密钥和神经网络模型生成真正的密钥,利用该密钥对明文进行加密,加密之后将密文和伪密钥传输给接收端,接收端接收数据并解密。

9.所述的训练神经网络模型,是指将发送端发送的探测数据以及接收数据经过后处理的数据作为神经网络的训练数据,其中发送数据作为输入数据,经过后处理的接收数据作为标签数据。后处理是用于合法方接收数据一致化以及与非法窃听方接收数据差异放大,因为光纤信道并不是理想的,所以合法方相同发送数据经过传输后的接收数据也不一定完全一样,所以需要采用信息协商对合法方接收数据一致化,为了进一步扩大合法方与非法方的数据差异性,在信息协商后采用隐私放大进行合法方和非法窃听方的接收数据差异放大。

10.所述的生成一段伪密钥,是指在接收端进行加密之前,先在本地生成一段伪随机数作为伪密钥。

11.所述的生成真正的密钥,是指将伪密钥输入到本地已经训练好的神经网络中,此时神经网络输出的数据就是真正的密钥。

12.所述的对明文进行加密,是指根据密钥对需要保密传输的明文进行加密。

13.所述的通信,是指发送端将密文和伪密钥组合成一组新的数据,之后将新的数据在一根标准单模光纤中进行传输到接收端。

14.所述的接收数据并解密,是指接收端通过信道补偿算法接收到无损的信号,之后通过提前约定的组合方式分别获得密文和伪密钥,将伪密钥输入到本地训练好的神经网络中生成密钥,根据该密钥对密文进行同加密相反的流程,获得明文。

15.与现有的安全传输系统相比,本系统不仅实现了通密同传、一次一密、可实时的调整密钥,并且当窃听方对合法信道光纤长度完美匹配的情况下也可以保证系统的大部分情况的安全性,因为信道中偏振膜系数的时变性和随机性以及神经网络结构的多样性,所以本方案的密钥空间非常大,很难被破解。

16.在本方法的具体实施方式例中,给出了一个基于神经网络的光纤信道安全传输系统的实施案例。

附图说明

17.下面将根据参照附图详细描述本方案的实例性实施例,使本领域的普通技术人员更清楚本发明的上述及其他特征和优点,附图中:

18.图1为本方案一个实施例的基于神经网络的光纤信道安全传输系统图。

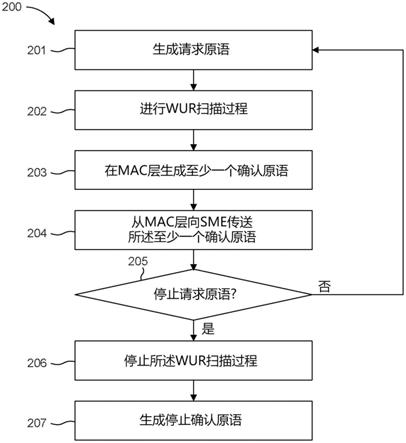

19.图2为本方案一个实施例的基于神经网络的光纤信道安全传输流程图。

20.图3为本方案一个实施例的信道特性探测原理图。

21.图4为本方案一个实施例的信道特性估计神经网络训练的原理图。

22.图5为本方案一个实施例的伪密钥生成密钥的原理图。

23.图6为本方案一个实施例的通信的原理图。

24.具体实施方法

25.下面结合附图对本方案做进一步详细描述

26.图1和图2为本方案一个实施例的基于神经网络的光纤信道安全传输系统图和流程图,在该安全传输系统中,一共分为五步:

27.第一步是步骤s201中的合法用户alice和bob同时向对方发送一段提前约定好的探测信号data,其中探测信号是40gbps的nrz码电信号,为了放大信道的损失,所以我们设

定了20db的edfa并且利用mzm将电信号加载到光信号上。探测信号经过本地光纤和暴露外部的光纤传输之后被接收机接收,接收信号经过光电探测器进行光电转换,然后进行数字信号处理处理得到接收数据,如图3所示。

28.第二步首先需要进行步骤s202中说的合法方的接收信号进行后处理,本案例采用了cascade的信息协商技术,在信息协商流程中,合法方只在公共信道传输接收信号的奇偶值并且进行本地数据的修正。在信息协商之后采用哈希函数进行窃听方和合法方的差异放大。在步骤s203的步骤当中,根据s201中发送的探测信号和s202中后处理得到的接收数据对本地神经网络进行训练,其中输入数据是发送数据,标签数据是后处理得到的接收数据。如图4所示,本案例中采用了一个四层的全连接层神经网络,其中输入层的神经元是51个,代表在信道中单个码元会收到周围50个码元的干扰,第二、三、四层隐含层的神经元数目分别是128*8、128*4、128*2个,输出层的神经元数目为2个,代表了nrz两个码元的概率。神经网络的隐含层和输出层激活函数是relu和softmax、batchsize和epoch都是100、学习率是0.0001、训练集和测试集都是4096个比特,adam作为训练的优化器,不采用dropout函数,误差函数选用信息论中表征两个概率相似度的交叉墒误差函数,其中隐含层的流程图也在图4中给出。

29.第三步首先需要进行步骤s204中说的在发送方本地生成一段伪随机数,也就是伪密钥,步骤s205就是利用该伪密钥经过在步骤s203训练好的神经网络模型中去生成真正的密钥,如图5所示。

30.第四步首先需要进行步骤s206,也就是发送端利用本地生成的密钥对需要发送的明文信息进行加密处理,本案例采用了标准的aes加密算法。加密之后需要将密文和伪密钥一起发送到接收端,本案例采用了前一半是密文后一半是伪密钥的组合方式,将组合后的数据通过一根标准单模光纤传输到接收端。步骤s207中接收端在对传输信道进行补偿之后可以获得无损的发送信号,采用提前约定好的方式可以获取到无损的密文和伪密钥,如图6所示。

31.第五步首先需要进行步骤s208,接收端在接收到密文和伪密钥之后需要将伪密钥输入到接收端本地训练好的神经网络模型中,输出的即为真正的密钥,因为接收端和发送端用的是一样的神经网络结构和训练数据,所以得到的神经网络模型也是一样的,此时获取到的密钥也应该是一样的。步骤s209需要根据步骤s208生成的密钥与步骤s207得到的密文相结合,解密出发送端发送的明文信息。

32.以上所述仅为本方案的一个实施例而已,并不用以限制本方案,凡在本方案的精神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本方案的保护范围之内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。