1.本发明涉及网络安全技术领域,尤其涉及一种数据防御方法、防御设备、终端设备及可读存储介质。

背景技术:

2.随着因特网(internet)的不断发展和普及,互联网已成为人们不可或缺的沟通平台。目前很多业务都依赖于互联网,例如说网上银行、网络购物、网游等,很多恶意攻击者出于不良的目的,对万维网(world wide web,web)服务器进行攻击,想方设法通过各种手段获取他人的信息谋取利益。

3.现有技术中,主要的防护机制是web应用防护系统(web application firewall,waf)。该waf检测请求中的非法内容,并对请求进行封堵。与本发明相似的web服务安全机制有web沙箱,通过设置一个含有多个弱点的应用系统,攻击者可以发现其存在,并对其进行攻击。通过分析日志,可以发现攻击行为和攻击者的存在,但是web沙箱有以下缺点:

4.1.静态,只有攻击者发现沙箱,沙箱才能发挥作用;2.只具备检测能力,不具备保护能力,即当攻击发生时,不具备对访问页面的保护能力,只能对攻击主体和攻击行为进行确定;3.滞后,在沙箱被攻击前,攻击者可能已经对其他目标进行了攻击。

技术实现要素:

5.本发明实施例提供了一种数据防御方法、防御设备、终端设备及可读存储介质,用于解决无法对待访问数据提供安全保护的技术问题。

6.本发明实施例第一方面提供了一种数据防御方法,可以包括:

7.防御设备接收终端设备发送的第一访问请求,该第一访问请求包括待访问数据的地址;

8.该防御设备在确定该第一访问请求为攻击请求的情况下,若该防御设备确定该待访问数据的地址属于预设访问数据的地址,则根据该第一访问请求输出第一应答消息,该第一应答消息包括数据防御系统dws的链接地址,或,该关于dws的统一资源定位系统url地址的访问数据。

9.可选的,该防御设备确定该待访问数据的地址属于预设访问数据的地址,则根据该第一访问请求输出包括dws的地址,包括:该防御设备确定该待访问数据的地址属于预设访问数据的地址,则向该终端设备发送第一应答消息,该第一应答消息包括dws的链接地址,该dws的链接地址用于该终端设备进行数据访问。

10.可选的,该防御设备确定该待访问数据的地址属于预设访问数据的地址,则根据该第一访问请求输出包括dws的地址,包括:该防御设备确定该待访问数据的地址属于预设访问数据的地址,则确定关于dws的统一资源定位系统url地址;该防御设备根据该第一访问请求确定该关于dws的url地址的访问数据;该防御设备向该终端设备发送第一应答消息,该第一应答消息包括该关于dws的url地址的访问数据。

11.可选的,该确定该第一访问请求为攻击请求,包括:在该第一访问请求与预设字符串匹配规则和/或正则匹配规则匹配成功的情况下,该防御设备确定该第一访问请求为攻击请求;或,若该防御设备在预设时长内接收到大于第一预设数量的访问请求,则确定该第一访问请求为攻击请求,该大于第一预设数量的访问请求包括该第一访问请求;或,若该防御设备在预设时长内接收到大于第一预设数量的访问请求,且对应大于第二预设数量的访问应答为请求对象不存在,则确定该第一访问请求为攻击请求,该大于第一预设数量的访问请求包括该第一访问请求,该第一预设数量大于第二预设数量;或,该防御设备向该终端设备发送第一请求,接收该终端设备发送的请求结果,若该请求结果与预设攻击设备的请求结果匹配,则确定该第一访问请求为攻击请求。

12.可选的,该第一应答消息的域名为该待访问数据的域名。

13.本发明实施例第二方面提供了一种数据防御方法,可以包括:

14.终端设备向防御设备发送第一访问请求,该第一访问请求包括待访问数据的地址;

15.该终端设备接收该防御设备发送的第一应答消息,该第一应答消息包括数据防御系统dws的链接地址,或,该关于dws的统一资源定位系统url地址的访问数据。

16.可选的,在该第一应答消息包括dws的链接地址的情况下,该方法还包括:该终端设备根据该dws的链接地址,访问得到关于该dws的链接地址的访问数据。

17.本发明实施例第三方面提供了一种防御设备,可以包括:

18.收发模块,用于接收终端设备发送的第一访问请求,该第一访问请求包括待访问数据的地址;

19.处理模块,用于在确定该第一访问请求为攻击请求的情况下,若确定该待访问数据的地址属于预设访问数据的地址,则根据该第一访问请求输出第一应答消息,该第一应答消息包括数据防御系统dws的链接地址,或,该关于dws的统一资源定位系统url地址的访问数据。

20.可选的,该处理模块,具体用于确定该待访问数据的地址属于预设访问数据的地址,则确定关于dws的统一资源定位系统url地址;根据该第一访问请求确定该关于dws的url地址的访问数据;

21.可选的,该收发模块,具体用于向该终端设备发送第一应答消息,该第一应答消息包括该关于dws的url地址的访问数据。

22.可选的,该处理模块,具体用于在该第一访问请求与预设字符串匹配规则和/或正则匹配规则匹配成功的情况下,确定该第一访问请求为攻击请求;或,

23.该处理模块,具体用于若该防御设备在预设时长内接收到大于第一预设数量的访问请求,则确定该第一访问请求为攻击请求,该大于第一预设数量的访问请求包括该第一访问请求;或,

24.该处理模块,具体用于若该防御设备在预设时长内接收到大于第一预设数量的访问请求,且对应大于第二预设数量的访问应答为请求对象不存在,则确定该第一访问请求为攻击请求,该大于第一预设数量的访问请求包括该第一访问请求,该第一预设数量大于第二预设数量;或,

25.该收发模块,还用于向该终端设备发送第一请求,接收该终端设备发送的请求结

果,

26.该处理模块,具体用于若该请求结果与预设攻击设备的请求结果匹配,则确定该第一访问请求为攻击请求。

27.可选的,该第一应答消息的域名为该待访问数据的域名。

28.本发明实施例第四方面提供了一种终端设备,可以包括:

29.收发模块,用于向防御设备发送第一访问请求,该第一访问请求包括待访问数据的地址;接收该防御设备发送的第一应答消息,该第一应答消息包括数据防御系统dws的链接地址,或,该关于dws的统一资源定位系统url地址的访问数据。

30.可选的,该终端设备还可以包括:处理模块,用于根据该dws的链接地址,访问得到关于该dws的链接地址的访问数据。

31.本发明实施例第五方面提供了一种服务器,可以包括:

32.存储有可执行程序代码的存储器;

33.以及所述存储器耦合的处理器和收发器;

34.所述处理器调用所述存储器中存储的所述可执行程序代码,所述可执行程序代码被所述处理器执行时,使得所述处理器和所述收发器实现如本发明实施例第一方面所述的方法。

35.本发明实施例第六方面提供了一种用户终端,可以包括:

36.存储有可执行程序代码的存储器;

37.以及所述存储器耦合的处理器和收发器;

38.所述处理器调用所述存储器中存储的所述可执行程序代码,所述可执行程序代码被所述处理器执行时,使得所述处理器和所述收发器实现如本发明实施例第二方面所述的方法。

39.本发明实施例又一方面提供一种计算机可读存储介质,其上存储有可执行程序代码,所述可执行程序代码被处理器执行时,实现如本发明实施例第一方面或第二方面所述的方法。

40.本发明实施例又一方面公开一种计算机程序产品,当该计算机程序产品在计算机上运行时,使得该计算机执行本发明实施例第一方面或第二方面公开的任意一种所述的方法。

41.本发明实施例又一方面公开一种应用发布平台,该应用发布平台用于发布计算机程序产品,其中,当该计算机程序产品在计算机上运行时,使得该计算机执行本发明实施例第一方面或第二方面公开的任意一种所述的方法。

42.与现有技术相比,本发明实施例具有以下有益效果:

43.本发明实施例中,防御设备接收终端设备发送的第一访问请求,该第一访问请求包括待访问数据的地址;该防御设备在确定该第一访问请求为攻击请求的情况下,若该防御设备确定该待访问数据的地址属于预设访问数据的地址,则根据该第一访问请求输出第一应答消息,该第一应答消息包括数据防御系统dws的链接地址,或,该关于dws的统一资源定位系统url地址的访问数据。即,防御设备接收到攻击请求后,输出数据防御系统dws的链接地址,或,该关于dws的统一资源定位系统url地址的访问数据,而不是待访问数据,从而,避免了待访问数据被攻击,为待访问数据提供了安全保障。

附图说明

44.为了更清楚地说明本发明实施例技术方案,下面将对实施例和现有技术描述中所需要使用的附图作简单的介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,还可以根据这些附图获得其他的附图。

45.图1为本发明实施例提供的一种防御设备的部署方式示意图;

46.图2为本发明实施例提供的一种防御设备的部署方式示意图;

47.图3为本发明实施例提供的一种防御设备的部署方式示意图;

48.图4为本发明实施例提供的一种数据防御方法的流程示意图;

49.图5为本发明实施例提供的一种数据防御方法的流程示意图;

50.图6为本发明实施例中防御设备的数据防御系统的结构示意图;

51.图7为本发明实施例中防御设备的一个实施例示意图;

52.图8为本发明实施例中终端设备的一个实施例示意图;

53.图9为本发明实施例中防御设备的结构示意图;

54.图10为本发明实施例提供的终端设备相关部分结构的框图。

具体实施方式

55.本发明实施例提供了一种数据防御方法、终端设备以及计算机可读存储介质,用于为待访问数据提供安全保障。

56.为了使本技术领域的人员更好地理解本发明方案,下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行描述,显然,所描述的实施例仅仅是本发明一部分的实施例,而不是全部的实施例。基于本发明中的实施例,都应当属于本发明保护的范围。

57.本发明的说明书和权利要求书中的术语“第一”和“第二”等是用于区别不同的对象,而不是用于描述对象的特定顺序。例如,第一提示消息和第二提示消息等是用于区别不同的提示消息,而不是用于描述提示消息的特定顺序。

58.需要说明的是,本发明实施例中,“示例性的”或者“例如”等词用于表示作例子、例证或说明。本发明实施例中被描述为“示例性的”或者“例如”的任何实施例或设计方案不应被解释为比其他实施例或设计方案更优选或更具优势。确切而言,使用“示例性的”或者“例如”等词旨在以具体方式呈现相关概念。

59.下面先对本技术所涉及的术语做一个简要的说明,如下所示:

60.(1)诱骗web系统(deception web system,dws):一个真实的包含多个漏洞的web系统,供攻击者(例如终端设备)进行探测和攻击,从而保护防护对象(例如访问数据),或者延缓对防护对象进行攻击。其中,dws是整个诱骗系统的组成部分。

61.(2)诱骗(deception):在攻击者对防护对象进行探测和攻击时,向攻击者提供dws的信息,暴露dws上的漏洞给攻击者,从而吸引攻击者对dws进行攻击。

62.诱骗web系统也可以称为数据防御系统、系统等,此处不做具体限定。

63.web业务平台最容易遭受攻击。同时,对全球广域网服务器的攻击也可以说是形形色色、种类繁多,常见的有挂马、结构化查询语言(structured query language,sql)注入、缓冲区溢出、嗅探、利用互联网信息服务(internet information services,iis)等针对web服务器漏洞进行攻击。

64.现有技术中web是静态的,而且不具备保护能力,即当攻击发生时,不具备对访问页面的保护能力,只能对攻击主体和攻击行为进行确定。并且,主流的数据防御方法是对攻击性访问请求进行阻断,但阻断会使得攻击者变更攻击方式,采用更隐蔽的攻击请求来绕过防护,如入侵防御系统(intrusion prevention system,ips)和防火墙。

65.可以理解的是,当前对web攻击的安全机制一般分为检测和处置,如下所示:

66.检测一般为入侵检测系统(intrusion detection system,ids)等旁路检测系统。处置通常有ips、waf等设备,同时具备检测和封堵功能。

67.检测一般是特征检测(字符串/正则匹配等)和行为检测。封堵一般是对访问请求中的攻击请求进行丢弃,或者在一段时间内丢弃恶意终端设备的全部访问请求。

68.为了解决上述问题,本发明实施例提供一种数据防御方法,可以使得攻击请求能够及时得到应答,并发现故意暴露的漏洞,然后针对暴露出来的漏洞。因为漏洞扫描和渗透攻击能够顺利进行,可以避免攻击者采用隐蔽攻击模式,避免了检测和防护难度的提高。

69.下面以具体地实施例对本技术的技术方案以及本技术的技术方案如何解决上述技术问题进行详细说明。下面这几个具体的实施例可以相互结合,对于相同或相似的概念或过程可能在某些实施例中不再赘述。下面将结合附图,对本技术的实施例进行描述。

70.在本技术实施例中,终端设备可以是手机(mobile phone)、平板电脑(pad)、带无线收发功能的电脑、虚拟现实(virtual reality,vr)终端设备、增强现实(augmented reality,ar)终端设备、工业控制(industrial control)中的无线终端设备、无人驾驶(self driving)中的无线终端设备、远程医疗(remote medical)中的无线终端设备、智能电网(smart grid)中的无线终端设备、运输安全(transportation safety)中的无线终端设备、智慧城市(smart city)中的无线终端设备或智慧家庭(smart home)中的无线终端设备等。

71.作为示例而非限定,在本技术实施例中,该终端设备还可以是可穿戴设备。可穿戴设备也可以称为穿戴式智能设备,是应用穿戴式技术对日常穿戴进行智能化设计、开发出可以穿戴的设备的总称,如眼镜、手套、手表、服饰及鞋等。可穿戴设备即直接穿在身上,或是整合到用户的衣服或配件的一种便携式设备。可穿戴设备不仅仅是一种硬件设备,更是通过软件支持以及数据交互、云端交互来实现强大的功能。广义穿戴式智能设备包括功能全、尺寸大、可不依赖智能手机实现完整或者部分的功能,例如:智能手表或智能眼镜等,以及只专注于某一类应用功能,需要和其他设备如智能手机配合使用,如各类进行体征监测的智能手环、智能首饰等。

72.防御设备也可以称为数据防御设备、防御系统,或诱骗系统等,此处不做具体限定。

73.需要说明的是,请参阅图1,图1为本发明实施例提供的一种防御设备的部署方式示意图。防御设备102可以部署在web服务器103上,示例性的,防御设备102可以与web服务器中的软件(apache)进行集成。

74.请参阅图2,图2为本发明实施例提供的一种防御设备的部署方式示意图。防御设备102也可以是独立的设备,连接web服务器103和终端设备101之间的通信。例如防御设备102与waf或者反向代理进行集成。

75.请参阅图3,图3为本发明实施例提供的一种防御设备的部署方式示意图。防御设

备102也可以与云中的一些安全系统进行集成,例如软件即服务平台(software

‑

as

‑

a

‑

service,saas)的web安全机制,典型的有华为云waf。

76.以上三种部署方式中,防御设备102可以通过分析web服务器的进出流量,提供数据防御能力,本发明实施例不做限定。

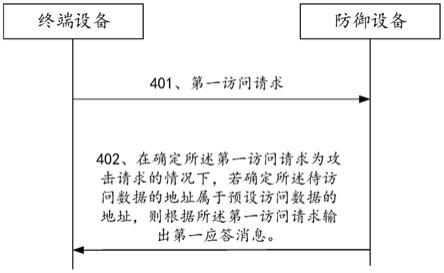

77.下面以实施例的方式,对本技术技术方案做进一步的说明,如图4所示,为本发明实施例提供的一种数据防御方法的流程示意图,可以包括:

78.401、终端设备向防御设备发送第一访问请求。

79.防御设备接收终端设备发送的第一访问请求。

80.其中,该第一访问请求包括待访问数据的地址;例如,待访问数据的地址为统一资源定位系统(uniform resource locator,url)地址。

81.402、所述防御设备在确定所述第一访问请求为攻击请求的情况下,若所述防御设备确定所述待访问数据的地址属于预设访问数据的地址,则根据所述第一访问请求输出第一应答消息。

82.该终端设备接收该防御设备发送的第一应答消息。

83.其中,该第一应答消息包括数据防御系统dws的链接地址,或,该关于dws的统一资源定位系统url地址的访问数据。可以理解的是,防御设备获取的关于dws的统一资源定位系统url地址的访问数据,是通过服务器获取的。

84.可选的,防御设备确定所述待访问数据的地址属于预设访问数据的地址,则根据所述第一访问请求输出包括dws的地址,可以包括但不限于以下的实现方式:

85.(1)该防御设备确定该待访问数据的地址属于预设访问数据的地址,则向该终端设备发送第一应答消息。

86.其中,该第一应答消息包括dws的链接地址,该dws的链接地址用于该终端设备进行数据访问。

87.示例性的,防御设备确定待访问数据(也可称为防护对象)的地址属于登录页面地址之后,向第一应答内容中植入dws中的登录页面的链接地址,其中,这些dws的链接地址包含高位漏洞,易于攻击。因此,终端设备(也可以称为攻击者)可以通过第一访问请求轻松发现这些漏洞,有可能会选择这些页面进行攻击。

88.上述发明实施例中,引导攻击请求对植入的dws的链接地址发动攻击,干扰漏洞发现和攻击的正常进行,从而有效保护待访问数据。

89.(2)该防御设备确定该待访问数据的地址属于预设访问数据的地址,则确定关于dws的统一资源定位系统url地址;该防御设备根据该第一访问请求获取该关于dws的url地址的访问数据;该防御设备向该终端设备发送第一应答消息。

90.其中,该第一应答消息包括该关于dws的url地址的访问数据。

91.可选的,防御设备根据所述第一访问请求获取所述关于dws的url地址的访问数据,可以包括:防御设备向web服务器发送处理后的第一访问请求,所述处理后的第一访问请求包括关于dws的url地址;接收所述web服务器发送的关于dws的url地址的访问数据。

92.示例性的,由防御设备给特定的待访问数据的url(例如,url

‑

a)地址,配置一个dws中的url(例如,url

‑

b)地址。当第一访问请求是对待访问数据进行探测、漏洞扫描、攻击等时,将访问url

‑

a地址的第一访问请求转发给url

‑

b地址。这样,根据第一访问请求理论上

应该获取的是关于url

‑

a地址的访问数据(可以包括漏洞信息等),实则获取的是关于url

‑

b地址的访问数据,从而,有效保护了url

‑

a地址的访问数据免于攻击。

93.上述发明实施例中,通过由防御设备将待访问数据的url地址转发给dws中对应的url地址,攻击请求获取到的是dws中对应的url地址的数据,可以为特定的待访问数据提供保护。

94.可选的,所述确定所述第一访问请求为攻击请求,可以包括但不限于以下的实现方式:

95.(1)在该第一访问请求与预设字符串匹配规则和/或正则匹配规则匹配成功的情况下,该防御设备确定该第一访问请求为攻击请求。

96.示例性的,防御设备获取第一访问请求,提取该访问请求的字段特征,根据该访问请求的字段特征判断是否能够与预设的字符串匹配规则和/或正则匹配规则匹配,如果匹配,那么说明该访问请求是攻击请求。

97.上述发明实施例中,通过字符串匹配和/或正则匹配,可以快速判断所述第一访问请求是否为攻击请求,降低了误判率,方便了后续防御设备对数据的保护。

98.或,

99.(2)若该防御设备在预设时长内接收到大于第一预设数量的访问请求,则确定该第一访问请求为攻击请求,该大于第一预设数量的访问请求包括该第一访问请求。

100.示例性的,预设时长为1秒,第一预设数量为100。也就是说,当单个访问终端网际互连协议(internet protocol,ip)地址的访问请求在1秒内超出100次后,那么说明该访问请求是攻击请求。

101.上述发明实施例中,通过检测访问请求在单位时间的数量,可以快速判断所述第一访问请求是否为攻击请求,降低了误判率,方便了后续防御设备对数据的保护。

102.或,

103.(3)若该防御设备在预设时长内接收到大于第一预设数量的访问请求,且对应大于第二预设数量的访问应答为请求对象不存在,则确定该第一访问请求为攻击请求,该大于第一预设数量的访问请求包括该第一访问请求,该第一预设数量大于第二预设数量;

104.示例性的,预设时长为1秒,第一预设数量为100,第二预设数量为95。即,如果当单个访问终端ip地址的访问请求在1秒内接收到大于100次的访问请求,并且,超出95次的访问应答为请求对象不存在(404),那么说明该访问请求是攻击请求。

105.上述发明实施例中,通过检测单位时间内访问请求的数量和访问请求的应答内容,可以快速判断所述第一访问请求是否为攻击请求,降低了误判率,方便了后续防御设备对数据的保护。

106.或,

107.(4)该防御设备向该终端设备发送第一请求,接收该终端设备发送的请求结果,若该请求结果与预设攻击设备的请求结果匹配,则确定该第一访问请求为攻击请求。

108.示例性的,通过javascript(js)请求提交的某一个特定问题,如果给出的答案是预设的特定结果,因而可以检测得到该终端为burpsuite扫描器,那么说明该访问请求是攻击请求。

109.上述发明实施例中,通过检测访问请求的应答是否与预设内容一致,可以快速判

断所述第一访问请求是否为攻击请求,降低了误判率,方便了后续防御设备对数据的保护。

110.可选的,该第一应答消息的域名为该待访问数据的域名。

111.示例性的,防御设备发送第一应答消息的同时,将第一应答消息的域名改为待访问数据的域名。

112.上述发明实施例中,通过将第一应答消息的域名改为待访问数据的域名,即告知第一访问请求该应答消息来自待访问数据,保障了待访问数据的安全性。

113.可选的,在该第一应答消息包括dws的链接地址的情况下,该方法还包括:该终端设备根据该dws的链接地址,访问得到关于该dws的链接地址的访问数据。

114.可选的,终端设备根据dws的链接地址,访问得到关于dws的链接地址的访问数据,包括:终端设备向防御设备发送第二访问请求,第二访问请求包括dws的链接地址;终端设备接收第二应答消息,第二应答消息包括关于dws的链接地址的访问数据。

115.示例性的,终端设备根据dws的链接地址,向防御设备发送一个访问请求,即第二访问请求,防御设备将第二访问请求向服务器发送,之后接收来自服务器发送的关于dws的链接地址的访问数据,防御设备再向终端设备发送第二应答消息,第二应答消息中包括关于dws的链接地址的访问数据,终端设备接收第二应答消息,得到关于dws的链接地址的访问数据。

116.在本发明实施例中,终端设备访问得到关于dws的链接地址的访问数据,方便了后续为待访问数据提供安全保障。

117.本发明实施例中,防御设备接收终端设备发送的第一访问请求,所述第一访问请求包括待访问数据的地址;所述防御设备在确定所述第一访问请求为攻击请求的情况下,若所述防御设备确定所述待访问数据的地址属于预设访问数据的地址,则根据所述第一访问请求输出第一应答消息,所述第一应答消息包括数据防御系统dws的链接地址,或,所述关于dws的统一资源定位系统url地址的访问数据。即,防御设备接收到攻击请求后,输出数据防御系统dws的链接地址,或,所述关于dws的统一资源定位系统url地址的访问数据,而不是待访问数据,从而,输出避免了待访问数据被攻击,为待访问数据提供了安全保障。

118.可以理解的是,本发明在攻击者对防护对象进行漏洞扫描和渗透攻击时,向攻击者暴露dws的弱点和漏洞,或者掩盖防护对象的弱点,引导攻击者对dws发动攻击,干扰漏洞发现和攻击的正常进行,从而有效保护高价值的访问数据。传统的防护模式是对攻击请求进行阻断,但阻断会使得攻击者变更攻击方式,采用更隐蔽的攻击请求来绕过防护,如ips和防火墙。本发明能够保证攻击者能够及时得到应答,并发现故意暴露的真实存在的漏洞,误导其将攻击针对暴露出来的漏洞。因为漏洞扫描和渗透攻击能够顺利进行,避免其采用隐蔽攻击模式提高检测和防护难度,从而,避免了待访问数据被攻击,为待访问数据提供了安全保障。

119.如图5所示,图5为本发明实施例提供的一种数据防御方法的流程示意图,以sql注入的模式为例,说明防御设备的工作方式:

120.501、终端设备向防御设备发送攻击请求。

121.示例性的,终端设备,假设扫描器尝试寻找可注入参数,先后发送了三个攻击请求来探测待访问数据user_name是否可注入,

122.第一个攻击请求为:

123.get login.jsp?user_name=168768'&password=400360

124.第二个攻击请求为:

125.get login.jsp?user_name=168768”&password=400360

126.第三个攻击请求为:

127.getlogin.jsp?user_name=

128.168768'%2b(select*from(select(sleep(20)))a)%2b'&password=400360

129.502、防御设备根据所述攻击请求确定应答消息。

130.示例性的,在正常情况下,攻击目标对第一个请求的应答消息中包括了如下字段:

131.javax.servlet.servletexception:

132.com.mysql.jdbc.exceptions.jdbc4.mysqlsyntaxerrorexception:you have an error in your sql syntax;check the manual that corresponds to your mysql server version for the right syntax to use near'400360''at line 1。

133.对第一个攻击请求进行应答,应答消息中不包括诸如“error in sql syntax”语句;

134.对第二个攻击请求做应答,应答消息中包括“error in sql syntax”;

135.对第三个攻击请求的应答消息推迟对应的sleep函数时间。

136.503、防御设备向终端设备发送所述应答消息。

137.示例性的,扫描器可以根据“you have an error in your sql syntax”,判断第一个攻击请求没有能够正确执行;

138.扫描器可以根据第二个攻击请求的应答消息中没有诸如“error in sql syntax”等语句,判断第二个攻击请求能正常执行;

139.扫描器可以根据第三个攻击请求的应答消息中的sleep的参数值,判断第三个攻击请求能正常执行。

140.根据以上三个请求的应答消息,扫描器判断可以变更攻击方式,采用更隐蔽的攻击请求来绕过防护,也就是待访问数据user_name可以用来注入,因此待访问数据不能被保护。

141.本发明实施例可以对第一个攻击请求进行应答,其中,应答消息不包括诸如“error in sql syntax”语句;对第二个攻击请求做应答,其中,应答消息包括“error in sql syntax”;对第三个攻击请求推迟应答对应的sleep函数时间。因此,扫描器被干扰,以为dws中的user_name参数是一个注入点,对其进行攻击。

142.采用该种方式,可以有效防御扫描器(例如burpsuite扫描器),通过告知其dws存在sql注入点,避免了扫描器变更攻击方式,采用更隐蔽的攻击请求来绕过防护,为待访问数据提供安全保护。

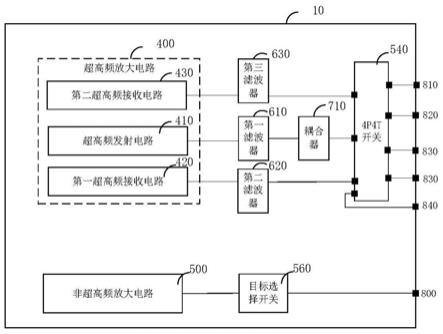

143.如图6所示,图6为本发明实施例中防御设备的数据防御系统的结构示意图。

144.数据防御系统分为两个部分,一个是核心执行部分,一个是web服务器部分。核心执行部分执行客户端鉴别、应答植入、流量转发等任务;web服务器部分则是提供了真实的web系统,供攻击者发现漏洞并执行各类攻击。

145.核心执行部分的功能模块介绍如下所示:

146.(a)web攻击检测模块,通过分析访问流量发现攻击请求。主要是基于特征检测,例如采用waf的检测特征。

147.(b)客户端主动验证模块,是通过向客户端,即终端设备的应答消息中植入主动验证代码,由终端设备来完成验证。考察终端设备能否完成验证,验证结果是否正确,以及是否是可疑的验证结果。从而判断终端设备属性,包括是否是正常浏览器,是否是爬虫或者属于某种扫描器等。

148.(c)客户端流量识别模块,分析了访问请求的流量,能够发现通过编码等方式绕过特征检测的攻击,同时可以区分扫描器和爬虫,降低检测的误报率。

149.(d)系统配置模块,为数据防御系统配置文件读取部分,包括两部分。一是防护对象的基本信息,可以包括域名、防护对象的ip和防护对象的访问端口(如80或者8080)。二是防护对象的某些需要防护的url地址,以及dws中用来防护该url地址的其他url地址。

150.(e)系统运行状态模块,主要用来记录每个终端设备的状态,包括访问请求的流量大小,访问请求的流量行为数据,是否为攻击请求,终端设备是否进行了主动验证,主动验证结果等。web攻击检测模块、客户端主动识别模块和客户端流量识别模块将检测结果发送给系统运行状态模块。

151.(f)诱导植入模块,分析访问请求的流量,选择合适类型的应答消息进行植入,植入内容为dws中的页面链接,这些页面链接包含各类漏洞,如跨站脚本攻击(cross site scripting,xss)、sql注入漏洞等。

152.(g)流量转发模块,包括两个功能:一是在针对特定防护url地址的攻击请求转发到dws对应的url地址上,例如:上文所提到的针对url

‑

a地址的攻击请求转发给url

‑

b地址,由dws进行应答。二是攻击请求对诱导植入模块植入的dws页面链接进行访问时,将访问请求发送给dws。除此之外,流量转发模块还负责将来自防护对象的应答消息发送给终端设备,并将从dws返回的应答消息发送给终端设备。此外,还需将应答消息的域名改为防护对象的域名,即告知终端设备应答消息来自防护对象。

153.数据防御系统的web服务器部分包含了完整的web服务功能,包括web服务软件,如反向代理服务器(nginx)和apache,以及完整的数据层。web服务器部署了asp,php和jsp等类型的页面进行诱骗。dws的动态页面类型与防护对象的动态页面类型一致。取证系统的功能分为两个部分,一是检测新增的文件,并复制到另一个文件夹,或者发送到另外一台主机进行保存。新增文件很可能为上传的web后台管理脚本(webshell)文件,复制或者发送到另外一台主机的目的是为了防止攻击者获取权限后删除掉该文件。第二个功能是记录新增文件运行时的系统调用,尝试记录webshell的运行结果。

154.数据库包括各类常见数据库,如关系型数据库管理系统(mysql、db2)、甲骨文软件系统有限公司系统(oracle)等,以及文件系统。攻击者可以对数据库进行测试和攻击,包括获取数据库的各类信息(表信息,用户信息,管理员账号和密码),并对数据库进行各类操作,包括获取数据库内容信息,篡改数据库信息等。通过这些操作,攻击者可以进行数据获取、数据破坏、写webshell文件,及提权等操作。基于文件系统,攻击者可以上传webshell文件,并进行访问,以获取系统信息、外联,及系统提权等。

155.在本发明实施例中,流量转发模块,用于接收终端设备发送的第一访问请求,该第一访问请求包括待访问数据的地址;

156.诱导植入模块,用于在web攻击检测模块确定所述第一访问请求为攻击请求的情况下,若确定该待访问数据的地址属于预设访问数据的地址,则根据所述第一访问请求输出第一应答消息,所述第一应答消息包括数据防御系统dws的链接地址,或,所述关于dws的统一资源定位系统url地址的访问数据。

157.如图7所示,为本发明实施例中防御设备的一个实施例示意图,可以包括:

158.收发模块701,用于接收终端设备发送的第一访问请求,该第一访问请求包括待访问数据的地址;

159.处理模块702,用于在确定所述第一访问请求为攻击请求的情况下,若确定该待访问数据的地址属于预设访问数据的地址,则根据所述第一访问请求输出第一应答消息,所述第一应答消息包括数据防御系统dws的链接地址,或,所述关于dws的统一资源定位系统url地址的访问数据。

160.可选的,处理模块702,具体用于确定该待访问数据的地址属于预设访问数据的地址,则确定关于dws的统一资源定位系统url地址;根据该第一访问请求确定该关于dws的url地址的访问数据;

161.收发模块701,具体用于向该终端设备发送第一应答消息,该第一应答消息包括该关于dws的url地址的访问数据。

162.可选的,处理模块702,具体用于在该第一访问请求与预设字符串匹配规则和/或正则匹配规则匹配成功的情况下,确定该第一访问请求为攻击请求;或,

163.处理模块702,具体用于在预设时长内接收到大于第一预设数量的访问请求,则确定该第一访问请求为攻击请求,该大于第一预设数量的访问请求包括该第一访问请求;或,

164.处理模块702,具体用于预设时长内接收到大于第一预设数量的访问请求,且对应大于第二预设数量的访问应答为请求对象不存在,则确定该第一访问请求为攻击请求,该大于第一预设数量的访问请求包括该第一访问请求,该第一预设数量大于第二预设数量;或,

165.收发模块701,具体用于向该终端设备发送第一请求,接收该终端设备发送的请求结果;

166.处理模块702,具体用于若该请求结果与预设攻击设备的请求结果匹配,则确定该第一访问请求为攻击请求。

167.可选的,该第一应答消息的域名为该待访问数据的域名。

168.如图8所示,为本发明实施例中终端设备的一个实施例示意图,可以包括:

169.收发模块801,用于向防御设备发送第一访问请求,该第一访问请求包括待访问数据的地址;还用于接收该防御设备发送的第一应答消息,该第一应答消息包括数据防御系统dws的链接地址,或,该关于dws的统一资源定位系统url地址的访问数据。

170.可选的,该终端设备还可以包括:处理模块802,用于根据该dws的链接地址,访问得到关于该dws的链接地址的访问数据。

171.图9示出的是本发明实施例提供的防御设备的结构示意图。参考图9,可以包括:存储器901、处理器902和收发器903;存储器901与处理器902耦合,存储器901与收发器903耦合;其中,处理器902可以调用存储器901中存储的可执行程序代码;

172.在本发明实施例中,收发器903,用于接收终端设备发送的第一访问请求,该第一

访问请求包括待访问数据的地址;

173.处理器902,用于在确定所述第一访问请求为攻击请求的情况下,若确定所述待访问数据的地址属于预设访问数据的地址,则根据所述第一访问请求输出第一应答消息,所述第一应答消息包括数据防御系统dws的链接地址,或,所述关于dws的统一资源定位系统url地址的访问数据。

174.可选的,处理器902,具体用于确定该待访问数据的地址属于预设访问数据的地址,则确定关于dws的统一资源定位系统url地址;根据该第一访问请求确定该关于dws的url地址的访问数据;

175.收发器903,具体用于向该终端设备发送第一应答消息,该第一应答消息包括该关于dws的url地址的访问数据。

176.可选的,处理器902,具体用于在该第一访问请求与预设字符串匹配规则和/或正则匹配规则匹配成功的情况下,确定该第一访问请求为攻击请求;或,

177.处理器902,具体用于若该防御设备在预设时长内接收到大于第一预设数量的访问请求,则确定该第一访问请求为攻击请求,该大于第一预设数量的访问请求包括该第一访问请求;或,

178.处理器902,具体用于若该防御设备在预设时长内接收到大于第一预设数量的访问请求,且对应大于第二预设数量的访问应答为请求对象不存在,则确定该第一访问请求为攻击请求,该大于第一预设数量的访问请求包括该第一访问请求,该第一预设数量大于第二预设数量;或,

179.收发器903,具体用于向该终端设备发送第一请求,接收该终端设备发送的请求结果,若该请求结果与预设攻击设备的请求结果匹配,则确定该第一访问请求为攻击请求。

180.可选的,该第一应答消息的域名为该待访问数据的域名。

181.图10示出的是与本发明实施例提供的终端设备相关部分结构的框图。参考图10,终端设备包括:射频(radio frequency,rf)电路1010、存储器1020、输入单元1030、显示单元1060、传感器1050、音频电路1060、无线保真(wireless fidelity,wifi)模块1060、处理器1080、以及电源1090等部件。本领域技术人员可以理解,图10中示出的终端设备结构并不构成对终端设备的限定,可以包括比图示更多或更少的部件,或者组合某些部件,或者不同的部件布置。

182.下面结合图10对终端设备的各个构成部件进行具体的介绍:

183.rf电路1010可用于收发信息或通话过程中,信号的接收和发送,特别地,将基站的下行信息接收后,给处理器1080处理;另外,将设计上行的数据发送给基站。通常,rf电路1010包括但不限于天线、至少一个放大器、收发信机、耦合器、低噪声放大器(low noise amplifier,lna)、双工器等。此外,rf电路1010还可以通过无线通信与网络和其他设备通信。上述无线通信可以使用任一通信标准或协议,包括但不限于全球移动通讯系统(global system of mobile communication,gsm)、通用分组无线服务(general packet radio service,gprs)、码分多址(code division multiple access,cdma)、宽带码分多址(wideband code division multiple access,wcdma)、长期演进(long term evolution,lte)、电子邮件、短消息服务(short messaging service,sms)等。

184.存储器1020可用于存储软件程序以及模块,处理器1080通过运行存储在存储器

1020的软件程序以及模块,从而执行终端设备的各种功能应用以及数据处理。存储器1020可主要包括存储程序区和存储数据区,其中,存储程序区可存储操作系统、至少一个功能所需的应用程序(比如声音播放功能、图像播放功能等)等;存储数据区可存储根据终端设备的使用所创建的数据(比如音频数据、电话本等)等。此外,存储器1020可以包括高速随机存取存储器,还可以包括非易失性存储器,例如至少一个磁盘存储器件、闪存器件或其他易失性固态存储器件。

185.输入单元1030可用于接收输入的数字或字符信息,以及产生与终端设备的用户设置以及功能控制有关的键信号输入。具体地,输入单元1030可包括触控面板1031以及其他输入设备1032。触控面板1031,也称为触摸屏,可收集用户在其上或附近的触摸操作(比如用户使用手指、触笔等任何适合的物体或附件在触控面板1031上或在触控面板1031附近的操作),并根据预先设定的程式驱动相应的连接装置。可选的,触控面板1031可包括触摸检测装置和触摸控制器两个部分。其中,触摸检测装置检测用户的触摸方位,并检测触摸操作带来的信号,将信号传送给触摸控制器;触摸控制器从触摸检测装置上接收触摸信息,并将它转换成触点坐标,再送给处理器1080,并能接收处理器1080发来的命令并加以执行。此外,可以采用电阻式、电容式、红外线以及表面声波等多种类型实现触控面板1031。除了触控面板1031,输入单元1030还可以包括其他输入设备1032。具体地,其他输入设备1032可以包括但不限于物理键盘、功能键(比如音量控制按键、开关按键等)、轨迹球、鼠标、操作杆等中的一种或多种。

186.显示单元1040可用于显示由用户输入的信息或提供给用户的信息以及终端设备的各种菜单。显示单元1040可包括显示面板1041,可选的,可以采用液晶显示器(liquid crystal display,lcd)、有机发光二极管(organic light

‑

emitting diode,oled)等形式来配置显示面板1041。进一步的,触控面板1031可覆盖显示面板1041,当触控面板1031检测到在其上或附近的触摸操作后,传送给处理器1080以确定触摸事件的类型,随后处理器1080根据触摸事件的类型在显示面板1041上提供相应的视觉输出。虽然在图10中,触控面板1031与显示面板1041是作为两个独立的部件来实现终端设备的输入和输入功能,但是在某些实施例中,可以将触控面板1031与显示面板1041集成而实现终端设备的输入和输出功能。

187.终端设备还可包括至少一种传感器1050,比如光传感器、运动传感器以及其他传感器。具体地,光传感器可包括环境光传感器及接近传感器,其中,环境光传感器可根据环境光线的明暗来调节显示面板1041的亮度,接近传感器可在终端设备移动到耳边时,关闭显示面板1041和/或背光。作为运动传感器的一种,加速计传感器可检测各个方向上(一般为三轴)加速度的大小,静止时可检测出重力的大小及方向,可用于识别终端设备姿态的应用(比如横竖屏切换、相关游戏、磁力计姿态校准)、振动识别相关功能(比如计步器、敲击)等;至于终端设备还可配置的陀螺仪、气压计、湿度计、温度计、红外线传感器等其他传感器,在此不再赘述。

188.音频电路1060、扬声器1061,传声器1062可提供用户与终端设备之间的音频接口。音频电路1060可将接收到的音频数据转换后的电信号,传输到扬声器1061,由扬声器1061转换为声音信号输出;另一方面,传声器1062将收集的声音信号转换为电信号,由音频电路1060接收后转换为音频数据,再将音频数据输出处理器1080处理后,经rf电路1010以发送

给比如另一终端设备,或者将音频数据输出至存储器1020以便进一步处理。

189.wifi属于短距离无线传输技术,终端设备通过wifi模块1040可以帮助用户收发电子邮件、浏览网页和访问流式媒体等,它为用户提供了无线的宽带互联网访问。虽然图10示出了wifi模块1040,但是可以理解的是,其并不属于终端设备的必需构成,完全可以根据需要在不改变发明的本质的范围内而省略。

190.处理器1080是终端设备的控制中心,利用各种接口和线路连接整个终端设备的各个部分,通过运行或执行存储在存储器1020内的软件程序和/或模块,以及调用存储在存储器1020内的数据,执行终端设备的各种功能和处理数据,从而对终端设备进行整体监控。可选的,处理器1080可包括一个或多个处理单元;优选的,处理器1080可集成应用处理器和调制解调处理器,其中,应用处理器主要处理操作系统、用户界面和应用程序等,调制解调处理器主要处理无线通信。可以理解的是,上述调制解调处理器也可以不集成到处理器1080中。

191.终端设备还包括给各个部件供电的电源1090(比如电池),优选的,电源可以通过电源管理系统与处理器1080逻辑相连,从而通过电源管理系统实现管理充电、放电、以及功耗管理等功能。

192.尽管未示出,终端设备还可以包括摄像头、蓝牙模块等,在此不再赘述。

193.在本发明实施例中,rf电路1010,用于向防御设备发送第一访问请求,该第一访问请求包括待访问数据的地址;还用于接收该防御设备发送的第一应答消息,该第一应答消息包括数据防御系统dws的链接地址,或,该关于dws的统一资源定位系统url地址的访问数据。

194.可选的,处理器1080,用于根据该dws的链接地址,访问得到关于该dws的链接地址的访问数据。

195.在上述实施例中,可以全部或部分地通过软件、硬件、固件或者其任意组合来实现。当使用软件实现时,可以全部或部分地以计算机程序产品的形式实现。

196.所述计算机程序产品包括一个或多个计算机指令。在计算机上加载和执行所述计算机程序指令时,全部或部分地产生按照本发明实施例所述的流程或功能。所述计算机可以是通用计算机、专用计算机、计算机网络、或者其他可编程装置。所述计算机指令可以存储在计算机可读存储介质中,或者从一个计算机可读存储介质向另一计算机可读存储介质传输,例如,所述计算机指令可以从一个网站站点、计算机、服务器或数据中心通过有线(例如同轴电缆、光纤、数字用户线(dsl))或无线(例如红外、无线、微波等)方式向另一个网站站点、计算机、服务器或数据中心进行传输。所述计算机可读存储介质可以是计算机能够存储的任何可用介质或者是包含一个或多个可用介质集成的服务器、数据中心等数据存储设备。所述可用介质可以是磁性介质,(例如,软盘、硬盘、磁带)、光介质(例如,dvd)、或者半导体介质(例如固态硬盘solid state disk(ssd))等。

197.所属领域的技术人员可以清楚地了解到,为描述的方便和简洁,上述描述的系统,装置和单元的具体工作过程,可以参考前述方法实施例中的对应过程,在此不再赘述。

198.在本发明所提供的几个实施例中,应该理解到,所揭露的系统,装置和方法,可以通过其他的方式实现。例如,以上所描述的装置实施例仅仅是示意性的,例如,所述单元的划分,仅仅为一种逻辑功能划分,实际实现时可以有另外的划分方式,例如多个单元或组件

可以结合或者可以集成到另一个系统,或一些特征可以忽略,或不执行。另一点,所显示或讨论的相互之间的耦合或直接耦合或通信连接可以是通过一些接口,装置或单元的间接耦合或通信连接,可以是电性,机械或其他的形式。

199.所述作为分离部件说明的单元可以是或者也可以不是物理上分开的,作为单元显示的部件可以是或者也可以不是物理单元,即可以位于一个地方,或者也可以分布到多个网络单元上。可以根据实际的需要选择其中的部分或者全部单元来实现本实施例方案的目的。

200.另外,在本发明各个实施例中的各功能单元可以集成在一个处理单元中,也可以是各个单元单独物理存在,也可以两个或两个以上单元集成在一个单元中。上述集成的单元既可以采用硬件的形式实现,也可以采用软件功能单元的形式实现。

201.所述集成的单元如果以软件功能单元的形式实现并作为独立的产品销售或使用时,可以存储在一个计算机可读取存储介质中。基于这样的理解,本发明的技术方案本质上或者说对现有技术做出贡献的部分或者该技术方案的全部或部分可以以软件产品的形式体现出来,该计算机软件产品存储在一个存储介质中,包括若干指令用以使得一台计算机设备(可以是个人计算机,服务器,或者网络设备等)执行本发明各个实施例所述方法的全部或部分步骤。而前述的存储介质包括:u盘、移动硬盘、只读存储器(read

‑

only memory,rom)、随机存取存储器(random access memory,ram)、磁碟或者光盘等各种可以存储程序代码的介质。

202.以上所述,以上实施例仅用以说明本发明的技术方案,而非对其限制;尽管参照前述实施例对本发明进行了详细的说明,本领域的普通技术人员应当理解:其依然可以对前述各实施例所记载的技术方案进行修改,或者对其中部分技术特征进行等同替换;而这些修改或者替换,并不使相应技术方案的本质脱离本发明各实施例技术方案的精神和范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。