1.本技术涉及通信技术领域,尤其涉及密钥管理方法、设备及系统。

背景技术:

2.目前,终端设备可支持应用程序的身份验证和密钥管理(authentication and key management for applications,akma)服务。在akma服务中,终端设备与应用功能网元进行数据传输,终端设备需要与应用功能网元之间协商两者之间的通信密钥,该通信密钥可以用来进行身份鉴权和通信保护。应用功能网元从akma的锚点功能网元获取该应用功能网元与终端设备之间的通信密钥,akma的锚点功能网元根据akma密钥生成该应用功能网元与终端设备之间的通信密钥。akma的锚点功能网元可以从终端设备对应的鉴权服务器功能网元获取akma密钥。

3.而当前的akma流程中未考虑重鉴权的发生,重鉴权会导致akma密钥的更新和删除,该种情况下,如何保证终端设备与应用功能网元之间成功协商该应用功能网元与该终端设备之间的通信密钥是亟待解决的问题。

技术实现要素:

4.本技术提供一种密钥管理方法、通信装置及通信系统,保证akma流程中发生重鉴权后终端设备与应用功能网元之间仍能成功协商该应用功能网元与该终端设备之间的通信密钥。

5.第一方面,本技术提供一种密钥管理方法,该方法包括:终端设备向第一应用功能网元发送第一应用会话建立请求消息,该第一应用会话建立请求消息携带第一密钥的标识信息,该第一密钥为应用的认证和密钥管理akma密钥;该终端设备接收重鉴权流程中的第一鉴权请求消息;该终端设备发送该重鉴权流程中的该第一鉴权请求消息的响应消息;该终端设备接收来自该第一应用功能网元的该第一应用会话建立请求消息的响应消息;该终端设备使用该第一密钥推演该终端设备和该第一应用功能网元之间的通信密钥。

6.该方法中,发送重鉴权后,终端设备仍使用重鉴权前生成的第一密钥推演终端设备和应用功能网元之间的通信密钥,保证和应用功能网元获取的终端设备和应用功能网元之间的通信密钥一致,从而保证终端设备和应用功能网元之间成功协商终端设备和应用功能网元之间的通信密钥,实现终端设备和应用功能网元之间的安全通信。该方法还可以避免应用会话业务中断,减少业务时延,提高用户体验。

7.在一个可能的设计中,该终端设备发送该第一鉴权请求消息的响应消息后,不删除该第一密钥和该第一密钥的标识信息。

8.在一个可能的设计中,若该重鉴权流程成功,该终端设备不删除该第一密钥和该第一密钥的标识信息。

9.在一个可能的设计中,若该重鉴权流程之前发送了该第一应用会话建立请求,且未收到该第一应用会话建立请求消息的响应消息,该终端设备不删除该第一密钥和该第一

密钥的标识信息。

10.在一个可能的设计中,若该重鉴权流程之前该终端设备发送了该第一应用会话建立请求,且已收到该第一应用会话建立请求消息的响应消息但未推演该终端设备和该第一应用功能网元之间的通信密钥,该终端设备不删除该第一密钥和该第一密钥的标识信息。

11.在一个可能的设计中,若未推演该终端设备和该第一应用功能网元之间的通信密钥,该终端设备不删除该第一密钥和该第一密钥的标识信息。

12.在一个可能的设计中,该终端设备接收来自该第一应用会话建立请求消息的响应消息后,确定使用该第一密钥推演该终端设备和该第一应用功能网元之间的通信密钥。

13.在一个可能的设计中,该终端设备发送该第一鉴权请求消息的响应消息后,生成第二密钥,该第二密钥为akma密钥。

14.在一个可能的设计中,当该终端设备确定该第一应用会话建立请求消息为该重鉴权流程前发送的,则该终端设备确定使用该第一密钥推演该终端设备和该第一应用功能网元之间的通信密钥。

15.在一个可能的设计中,当该终端设备确定该第一应用会话建立请求消息携带的是该第一密钥的标识信息,则该终端设备确定使用该第一密钥推演该终端设备和该第一应用功能网元之间的通信密钥。

16.在一个可能的设计中,该终端设备根据第一应用会话上下文中的第一密钥的标识信息确定该第一应用会话建立请求消息携带的是该第一密钥的标识信息。

17.在一个可能的设计中,该终端设备发送该第一鉴权请求消息的响应消息后,保存发送该第一应用会话建立请求消息和该重鉴权流程的先后关系。

18.在一个可能的设计中,当携带该第一密钥的标识信息的应用会话请求消息都得到了响应,该终端设备删除该第一密钥和该第一密钥的标识信息。

19.在一个可能的设计中,当该终端设备未得到响应消息的应用会话请求消息都为该重鉴权流程之后发送的,该终端设备删除该第一密钥和该第一密钥的标识信息。

20.在一个可能的设计中,该终端设备发送该第一鉴权请求消息的响应消息后,该终端设备向第二应用功能网元发送第二应用会话建立请求消息,该第二应用会话建立请求消息携带第二密钥的标识信息,该第二密钥为akma密钥。

21.在一个可能的设计中,该终端设备还使用第一密钥的标识信息或第一应用功能网元的标识信息推演该终端设备和该第一应用功能网元之间的通信密钥。

22.第二方面,本技术提供了一种密钥管理方法,该方法包括:鉴权服务功能网元接收重鉴权流程中的第二鉴权请求;该鉴权服务功能网元发送该重鉴权流程中的该第二鉴权请求的响应消息;该鉴权服务功能网元接收来自应用的认证和密钥管理akma锚点功能网元的第一密钥请求消息,该第一密钥请求消息携带第一密钥的标识信息,该第一密钥为该重鉴权流程前生成的akma密钥;该鉴权服务功能网元向该akma锚点功能网元发送该第一密钥。

23.该方法中,发送重鉴权后,鉴权服务功能网元仍向akma锚点功能网元发送重鉴权前生成的第一密钥,以使akma锚点功能网元使用第一密钥生成终端设备和应用功能网元之间的通信密钥,保证终端设备生成的终端设备和应用功能网元之间的通信密钥和应用功能网元获取的终端设备和应用功能网元之间的通信密钥一致,从而保证终端设备和应用功能网元之间成功协商终端设备和应用功能网元之间的通信密钥,实现终端设备和应用功能网

元之间的安全通信。该方法还可以避免应用会话业务中断,减少业务时延,提高用户体验。

24.在一个可能的设计中,该鉴权服务功能网元发送该第二鉴权请求的响应消息后,不删除该第一密钥和该第一密钥的标识信息。

25.在一个可能的设计中,该鉴权服务功能网元接收来自终端设备的第一指示,该第一指示用于指示不删除该第一密钥和该第一密钥的标识信息。

26.在一个可能的设计中,该第一指示携带在该第二鉴权请求中。

27.在一个可能的设计中,当该重鉴权流程成功,该鉴权服务功能网元不删除该第一密钥和该第一密钥的标识信息。

28.在一个可能的设计中,该鉴权服务功能网元发送该第二鉴权请求的响应消息后,生成第二密钥,该第二密钥为akma密钥。

29.在一个可能的设计中,该鉴权服务功能网元根据该第一密钥的标识信息,确定该第一密钥。

30.第三方面,本技术提供了一种密钥管理方法,该方法包括:重鉴权流程后,应用的认证和密钥管理akma锚点功能网元接收来自第一应用功能网元的第一请求消息,该第一请求消息用于请求终端设备和该第一应用功能网元之间的通信密钥,该第一请求消息携带第一密钥的标识信息,该第一密钥为该重鉴权流程前生成的akma密钥;该akma锚点功能网元使用该第一密钥推演该终端设备和该第一应用功能网元之间的通信密钥;该akma锚点功能网元向该应用功能网元发送该通信密钥。

31.该方法中,发送重鉴权后,akma锚点功能网元仍使用重鉴权前生成的第一密钥生成终端设备和应用功能网元之间的通信密钥,保证终端设备生成的终端设备和应用功能网元之间的通信密钥和应用功能网元获取的终端设备和应用功能网元之间的通信密钥一致,从而保证终端设备和应用功能网元之间成功协商终端设备和应用功能网元之间的通信密钥,实现终端设备和应用功能网元之间的安全通信。

32.在一个可能的设计中,该重鉴权流程后,该akma锚点功能网元不删除该第一密钥和该第一密钥的标识信息。

33.在一个可能的设计中,该akma锚点功能网元接收来自该终端设备或鉴权服务功能网元的第二指示,该第二指示用于指示不删除该第一密钥和该第一密钥的标识信息。

34.在一个可能的设计中,当该重鉴权流程成功,该akma锚点功能网元不删除该第一密钥和该第一密钥的标识信息。

35.在一个可能的设计中,该重鉴权流程后,该akma锚点功能网元获取第二密钥,该第二密钥为该重鉴权流程后生成的akma密钥。

36.在一个可能的设计中,该akma锚点功能网元根据该第一密钥的标识信息,确定该第一密钥。

37.第四方面,本技术提供了一种密钥管理方法,该方法包括:终端设备向第一应用功能网元发送第一应用会话建立请求消息,该第一应用会话建立请求消息携带第一密钥的标识信息,该第一密钥为应用的认证和密钥管理akma密钥;该终端设备接收重鉴权流程中的第一鉴权请求消息;该终端设备发送该重鉴权流程中的该第一鉴权请求消息的响应消息;该终端设备接收来自该第一应用功能网元的该第一应用会话建立请求消息的响应消息;该终端设备向该第一应用功能网元发送第二应用会话建立请求消息,该第二应用会话建立请

求消息携带第二密钥的标识信息,该第二密钥为该重鉴权流程后生成的akma密钥。

38.该方法中,发生重鉴权前,终端设备使用重鉴权前生成的第一密钥的标识信息和应用功能网元发起应用会话建立流程,发送重鉴权后,终端设备使用重鉴权后生成的第二密钥的标识信息重新和该应用功能网元发起应用会话建立流程,从而保证终端设备和应用功能网元之间成功协商终端设备和应用功能网元之间的通信密钥,实现终端设备和应用功能网元之间的安全通信。

39.在一个可能的设计中,该终端设备根据该第一应用会话建立请求消息的响应消息,确定该第一应用会话建立失败;该终端设备向该第一应用功能网元发送第二应用会话建立请求消息。

40.在一个可能的设计中,该第一应用会话建立请求消息的响应消息包括以下任意一项或多项:第三指示、第一失败原因值或第二失败原因值,其中,第三指示用于指示该第一应用会话建立失败,该第一失败原因值用于指示无法找到鉴权服务功能网元,该第二失败原因值用于指示无法确定该第一密钥的标识信息对应的该第一密钥,该鉴权服务功能网元用于生成该第一密钥。

41.在一个可能的设计中,该终端设备根据第一标识向该第一应用服务器发送该第二应用会话建立请求消息,该第一标识用于标识该终端设备上执行了该重鉴权流程。

42.在一个可能的设计中,该第一标识用于标识执行该主鉴权流程之前该终端设备发送了该第一应用会话建立请求消息。

43.在一个可能的设计中,该重主鉴权流程后,该终端设备在该终端设备上设置该第一标识。

44.在一个可能的设计中,若该第一应用会话建立请求消息的响应消息受到该第一应用功能网元和终端设备之间的通信密钥的安全保护,该终端设备解安全保护失败,则该终端设备向该第一应用服务器发送该第二应用会话建立请求消息,该第一应用功能网元和终端设备之间的通信密钥由该第一密钥推演而来。

45.在一个可能的设计中,若该终端设备收到该第一应用会话建立请求消息的响应消息后,使用该第一应用功能网元和终端设备之间的通信密钥与该第一应用功能网元进行安全通信失败,则该终端设备向该第一应用服务器发送该第二应用会话建立请求消息,该第一应用功能网元和终端设备之间的通信密钥为由该第一密钥推演而来。

46.在一个可能的设计中,该终端设备删除该第一应用会话的上下文;或者该终端设备指示该第一应用功能网元删除该第一应用会话的上下文。

47.第五方面,本技术提供了一种密钥管理方法,该方法包括:重鉴权流程后,应用的认证和密钥管理akma锚点功能网元接收来自第一应用功能网元的第一请求消息,该第一请求消息用于请求终端设备和该第一应用功能网元之间的通信密钥,该第一请求消息携带第一密钥的标识信息,该第一密钥为该重鉴权流程前生成的akma密钥;该akma锚点功能网元无法确定该第一密钥的标识信息对应的鉴权服务功能网元;该akma锚点功能网元向该第一应用功能网元发送第一请求消息的响应消息,该第一请求消息的响应消息指示该终端设备和该第一应用功能网元之间的通信密钥请求失败。

48.该方法中,发送重鉴权后,若无法确定该第一密钥的标识信息对应的鉴权服务功能网元,akma锚点功能网元指示该第一应用功能网元无法确定鉴权服务功能网元,以便第

一应用功能网元指示终端设备第一应用会话建立失败,使得终端设备可以重新发起应用会话建立流程,从而保证终端设备和应用功能网元之间成功协商终端设备和应用功能网元之间的通信密钥,实现终端设备和应用功能网元之间的安全通信。

49.在一个可能的设计中,该akma锚点功能网元向数据管理网元发送鉴权服务功能网元路径信息请求消息,该鉴权服务功能网元路径信息请求消息携带该第一密钥的标识信息;该akma锚点功能网元接收来自该数据管理网元的该鉴权服务功能网元路径信息请求消息的响应消息,该鉴权服务功能网元路径信息请求消息的响应消息指示鉴权服务功能网元路径信息请求失败。

50.在一个可能的设计中,该akma锚点功能网元向该第一应用功能网元发送第一失败原因值,该第一失败原因值指示无法找到该鉴权服务功能网元。

51.第六方面,本技术提供了一种密钥管理方法,该方法包括:鉴权服务功能网元接收重鉴权流程中的第二鉴权请求;该鉴权服务功能网元发送该重鉴权流程中的该第二鉴权请求的响应消息;

52.该鉴权服务功能网元接收来自应用的认证和密钥管理akma锚点功能网元的第一密钥请求消息,该第一密钥请求消息携带第一密钥的标识信息,该第一密钥为该重鉴权流程前该鉴权服务功能网元生成的akma密钥;

53.该鉴权服务功能网元无法确定该第一密钥的标识信息对应的该第一密钥;

54.该鉴权服务功能网元向该akma锚点功能网元发送该第一密钥请求消息的响应消息,该第一密钥请求消息的响应消息用于指示该第一密钥请求失败。

55.该方法中,发送重鉴权后,若无法确定该第一密钥的标识信息对应的该第一密钥,鉴权服务功能网元指示akma锚点功能网元无法确定该第一密钥,以便akma锚点功能网元指示应用功能网元终端设备和应用功能网元之间的通信密钥请求失败,进而使得应用功能网元指示终端设备第一应用会话建立失败,这样终端设备可以重新发起应用会话建立流程,从而保证终端设备和应用功能网元之间成功协商终端设备和应用功能网元之间的通信密钥,实现终端设备和应用功能网元之间的安全通信。

56.在一个可能的设计中,该鉴权服务功能网元向该akma锚点功能网元发送第二失败原因值,该第二失败原因值指示无法确定该第一密钥的标识信息对应的该第一密钥。

57.第七方面,本技术提供了一种终端设备,该终端设备具有实现上述第一方面或第四方面中该方法的功能。该功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。该硬件和软件包括一个或多个与上述功能相对应的模块。

58.在一种可能的设计中,终端设备的结构中包括处理器和收发器,该处理器被配置为支持终端设备执行上述第一方面或第四方面中的方法,该收发器用于支持终端设备与其他设备之间的通信。该终端设备还可以包括存储器,该存储器用于与处理器耦合,其保存该终端设备必要的程序指令和数据。

59.第八方面,本技术提供了一种鉴权服务功能网元,该鉴权服务功能网元具有实现上述第二方面或第六方面中该方法的功能。该功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。该硬件和软件包括一个或多个与上述功能相对应的模块。

60.结合第八方面,在一种可能的设计中,鉴权服务功能网元的结构中包括处理器和收发器,该处理器被配置为支持鉴权服务功能网元执行上述第二方面或第六方面中该的方

法,该收发器用于支持鉴权服务功能网元与其他设备之间的通信。该鉴权服务功能网元还可以包括存储器,该存储器用于与处理器耦合,其保存该鉴权服务功能网元必要的程序指令和数据。

61.第九方面,本技术提供了一种应用的认证和密钥管理akma锚点功能网元,该akma锚点功能网元具有实现上述第三方面或第五方面中该方法的功能。该功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。该硬件和软件包括一个或多个与上述功能相对应的模块。

62.结合第九方面,在一种可能的设计中,akma锚点功能网元的结构中包括处理器和收发器,该处理器被配置为支持akma锚点功能网元执行上述第三方面或第五方面中该的方法,该收发器用于支持akma锚点功能网元与其他设备之间的通信。该akma锚点功能网元还可以包括存储器,该存储器用于与处理器耦合,其保存该akma锚点功能网元必要的程序指令和数据。

63.第十方面,本技术提供了一种装置(例如,该装置可以是芯片系统),该装置包括处理器,可以执行上述第一方面至第六方面中该的任意一种或多种方法。

64.结合第十方面,在一种可能的设计中,该装置还包括存储器,用于保存必要的程序指令和数据。

65.第十一方面,本技术提供了一种计算机程序产品,当其在计算机上运行时,使得计算机可以执行上述第一方面至第六方面中该的任意一种或多种方法。

66.第十二方面,本技术提供了一种计算机可读存储介质,该计算机可读存储介质中存储有指令,当其在计算机上运行时,使得计算机可以执行上述第一方面至第六方面中中该的任意一种或多种方法。

67.第十三方面,本技术提供了一种通信系统,该系统包括上述第二方面所涉及的鉴权服务功能网元和上述第二方面所涉及的应用的认证和密钥管理akma锚点功能网元。

68.结合第十三方面,在一种可能的设计中,该系统还包括与第二方面所涉及的应用功能网元等其他设备。

附图说明

69.图1为一种5g系统的网络架构示意图;

70.图2为一种akma架构示意图;

71.图3为一种生成akma密钥的流程示意图;

72.图4为一种主鉴权的触发和执行流程示意图;

73.图5为一种akma流程示意图;

74.图6为场景1中akma流程中发生重鉴权的示意图;

75.图7为场景2中akma流程中发生重鉴权的示意图;

76.图8为本技术提供的一种密钥管理系统的架构示意图;

77.图9为本技术提供的另一种密钥管理系统的架构示意图;

78.图10为本技术提供的一种密钥管理方法的流程示意图;

79.图11为本技术提供的一种密钥管理方法的流程示意图;

80.图12为本技术提供的另一种密钥管理方法的流程示意图;

81.图13为本技术提供的另一种密钥管理方法的流程示意图;

82.图14为本技术提供的又一种密钥管理方法的流程示意图;

83.图15为本技术提供的再一种密钥管理方法的流程示意图;

84.图16为本技术提供的再一种密钥管理方法的流程示意图;

85.图17为本技术提供的再一种密钥管理方法的流程示意图;

86.图18为本技术还提供的一种密钥管理方法的流程示意图;

87.图19为本技术提供的一种通信装置的结构示意图;

88.图20为本技术提供的另一种通信装置的结构示意图。

具体实施方式

89.下面将结合本技术实施例中的附图,对本技术实施例的技术方案进行描述。

90.本技术实施例的技术方案可以应用于各种通信系统,例如:长期演进(long term evolution,lte)系统、lte频分双工(frequency division duplex,fdd)系统、lte时分双工(time division duplex,tdd)、通用移动通信系统(universal mobile telecommunication system,umts)、全球互联微波接入(worldwide interoperability for microwave access,wimax)通信系统、第五代(5th generation,5g)系统或新无线(new radio,nr)等。

91.如图1所示,为5g系统的网络架构示意图。5g系统可包括终端设备、接入网和核心网。

92.其中,终端设备是一种具有无线收发功能的设备,可以部署在陆地上,包括室内或室外、手持、穿戴或车载;也可以部署在水面上(如轮船等);还可以部署在空中(例如飞机、气球和卫星上等)。终端设备可以是手机(mobile phone)、平板电脑(pad)、带无线收发功能的电脑、虚拟现实(virtual reality,vr)终端设备、增强现实(augmented reality,ar)终端设备、工业控制(industrial control)中的无线终端、车载终端设备、无人驾驶(self driving)中的无线终端、远程医疗(remote medical)中的无线终端、智能电网(smart grid)中的无线终端、运输安全(transportation safety)中的无线终端、智慧城市(smart city)中的无线终端、智慧家庭(smart home)中的无线终端、可穿戴终端设备等等。终端设备有时也可以称为终端、用户设备(user equipment,ue)、接入终端设备、车载终端、工业控制终端、ue单元、ue站、移动站、移动台、远方站、远程终端设备、移动设备、ue代理或ue装置等。终端设备也可以是固定的或者移动的。图1以及本技术中终端设备以ue为例进行介绍。

93.其中,接入网用于实现接入有关的功能,可以为特定区域的授权用户提供入网功能。接入网在终端设备与核心网之间转发控制信号和用户数据。接入网可以包括接入网络设备,接入网络设备可以是为终端设备提供接入的设备,可以包括无线接入网(radio access network,ran)设备和an设备。ran设备主要是3gpp网络中的无线网络设备,an设备可以是非3gpp定义的接入网络设备。在采用不同的无线接入技术的系统中,具备基站功能的设备的名称可能会有所不同,例如,在5g系统中,称为ran或者下一代基站(next-generation node basestation,gnb);在lte系统中,称为演进的节点b(evolved nodeb,enb或enodeb)。

94.其中,核心网负责维护移动网络的签约数据,为ue提供会话管理、移动性管理、策

略管理以及安全认证等功能。核心网可以包括如下网元:用户面功能(user plane function,upf)、认证服务功能(authentication server function,ausf)、接入和移动性管理功能(access and mobility management function,amf)、会话管理功能(session management function,smf)、网络开放功能(network exposure function,nef)、网络功能仓储功能(network function repository function,nrf)、策略控制功能(policy control function,pcf)、统一数据管理(unified data management,udm)和应用功能(application function,af)。

95.amf,主要负责移动网络中的移动性管理,例如用户位置更新、用户注册网络、用户切换等。smf,主要负责移动网络中的会话管理,例如会话建立、修改、释放。upf,负责终端设备中用户数据的转发和接收,可以从数据网络接收用户数据,通过接入网络设备传输给终端设备;还可以通过接入网络设备从终端设备接收用户数据,转发至数据网络。pcf,主要支持提供统一的策略框架来控制网络行为,提供策略规则给控制层网络功能,同时负责获取与策略决策相关的用户签约信息。ausf,用于执行ue的安全认证。nef,主要用于支持能力和事件的开放。nrf,用于为其它网元提供网络功能实体信息的存储功能和选择功能。udm,用于存储用户数据,例如签约数据、鉴权/授权数据等。af与3gpp核心网交互用于提供应用层服务,例如提供关于应用层数据路由,提供接入网络能力开放功能,与策略框架进行交互以提供策略控制,与5g网络的ip多媒体子系统(ip multimedia subsystem,ims)交互等。

96.其中,数据网络(data network,dn)用于为用户提供业务服务,可以是私有网络,例如局域网;也可以是不受运营商管控的外部网络,例如互联网(internet);还可以是运营商共同部署的专有网络,例如ims的网络。终端设备可通过建立的协议数据单元(protocol data unit,pdu)会话,来访问dn。

97.本技术实施例的技术方案涉及akam(authentication and key management for applications)服务。支持akma服务的ue与支持akma服务的af进行数据传输时,可以基于akma流程的安全保护以提高数据传输的安全性。相比于传统ue和af的无保护的传输方法,使用akma可提高数据传输的安全性。

98.基于5g系统的网络架构,akma架构定义了akma流程涉及的网元。如图2所示,为akam架构示意图。akam架构包括ue、(r)an、ausf、amf、af、nef、akma的锚点功能(akma anchor function,aanf)和udm。

99.图2中,ue与af进行通信存在三种方式,一种是ue通过(r)an和amf与af进行通信,一种是ue通过amf与af进行通信,一种是ue通过ua*接口直接与af进行通信。其中,ua*接口为ue与af之间的通信接口。

100.其中,ue可以生成akma密钥和akma密钥标识信息,并向af发起应用会话建立请求消息,该应用会话请求消息携带akma密钥标识信息。af可以使用akma密钥标识信息向aanf请求af与ue之间的通信密钥。aanf可以向ausf请求akma密钥,并根据akma密钥生成af与ue之间的通信密钥以及该通信密钥的有效时间。ausf可以生成akma密钥。akma密钥例如可以是kakma,kakma也可以称为akma的根密钥;akma密钥标识信息可以是任何用于标识该akma密钥的信息,例如可以是a-kid(akma-key identifier)或者kakma id(kakma identifier);af与ue之间的通信密钥,例如可以是kaf。af使用kaf与ue进行数据传输可以提高该af与ue之间的数据传输的安全性。

101.示例性的,ausf和ue生成akma密钥(以kakma为例)的过程可参见图3所示。该过程具体包括:

102.步骤101:ue和ausf执行主鉴权流程(primary authentication)

103.主鉴权,即为ue向5g核心网的注册过程中,ue对amf和/或ausf进行鉴权,ausf对ue进行鉴权的过程,也可以描述为双向鉴权,具体可参见图4所示的流程。具体可以是在注册过程中,核心网设备和终端通过消息交互,终端和核心网设备分别将对方提供的待验证参数,与自己生成的另一个参数进行对比,若对方提供的待验证参数与自身生成的参数相同,则终端和核心网设备之间的鉴权验证通过。

104.步骤102:ue使用主鉴权过程中生成的中间密钥(以kausf为例)生成kakma和akma密钥标识信息(以a-kid为例)

105.ue在对amf和/或ausf进行鉴权之后,发起应用会话建立请求之前,使用主鉴权过程中生成的中间密钥如kausf,生成kakma以及生成akma密钥标识信息如a-kid。

106.步骤103:ausf使用kausf生成kakma和a-kid

107.ausf对ue进行鉴权之后,ausf可以使用kausf,生成kakma,以及生成a-kid。

108.需要说明的是,ausf可以是主鉴权流程后直接生成kakma和a-kid,也可以是在下述图5中aanf向ausf请求kakma时生成kakma和a-kid,还可以在不同时刻分别生成kakma和a-kid,本技术对此不作限定。

109.可以理解的是,ue和ausf分别在本地生成相同的kausf、kakma以及a-kid。

110.需要说明的是,步骤102和步骤103之间没有时序关系,可以步骤102先执行,步骤103后执行,或者步骤103先执行,步骤102后执行,又或者,可以步骤102和步骤103同时执行,本技术对此不作限制。

111.示例性的,主鉴权的触发和执行流程可参见图4所示,该流程具体包括:

112.步骤201:ue通过ran向amf发送注册请求(registration request)。

113.其中,注册请求携带ue的身份信息,amf根据ue的身份信息(例如隐藏的身份标识(subscriber concealed identifier,suci))选择ausf。

114.在鉴权场景下,amf可以称为安全锚点功能(security anchor function,seaf)网元,也就是说,本技术实施例中的amf皆可以替换为seaf。

115.步骤202:amf向ausf发送ue认证鉴权请求消息(ueauthentication_authenticate request message)。

116.其中,ue认证鉴权请求消息携带ue的身份信息。

117.步骤203:ausf向udm发送ue鉴权获取请求(ueauthentication_get request)消息,触发主鉴权流程。

118.ue鉴权获取请求消息中携带ue的身份信息。当身份信息为suci时,udm解析suci并获得ue的永久身份标识,并查找ue的根密钥。

119.步骤204:udm向ausf发送ue鉴权获取请求消息的响应消息(authentication_get response)

120.步骤205:ausf向amf发送ue认证鉴权请求消息的响应消息(ueauthentication_authenticate response)。ue认证鉴权请求消息的响应消息携带amf的鉴权参数。

121.步骤206:amf向ue发送第一鉴权请求(authentication-request)消息。第一鉴权

请求消息携带amf的鉴权参数。

122.步骤207:ue使用本地保存的根密钥计算鉴权参数,并校验amf的鉴权参数,校验通过代表核心网可信。校验通过后,ue向amf发送第一鉴权请求消息的响应消息(authentication response),第一鉴权请求消息的响应消息中携带ue的鉴权参数。amf根据ue的鉴权参数,确定鉴权中amf没有欺骗ausf。

123.步骤208:amf向ausf发送第二鉴权请求(ueauthentication_authenticate request message)消息,第二鉴权请求消息携带ue的鉴权参数,ausf校验ue的鉴权参数,校验成功则代表鉴权成功。

124.步骤209:ausf根据ue的的鉴权参数对ue进行鉴权,并向amf发送第二鉴权请求消息的响应消息(ueauthentication_authenticate response),告知amf ausf对ue鉴权的结果。

125.上述主鉴权流程中,ausf和ue生成kausf,可用于ausf和ue生成kakma,具体可参见图3所示的过程。

126.需要说明的是,上述主鉴权流程(即步骤204-209)是对现有技术中5g网络的主鉴权流程的一个简要介绍。5g网络的主鉴权流程具体细节可参考5g aka(authentication and key agreement)流程或eap-aka’(extensible authentication protocol-authentication and key agreement)流程。lte网络的主鉴权流程具体细节可参考eps(evolved packet system)aka流程,本技术不作赘述。

127.示例性的,akma的流程可参见图5所示,该流程具体包括:

128.步骤301:ue和ausf执行主鉴权,并生成kakma和kakma对应的a-kid。

129.主鉴权流程以及生成kakma和a-kid可参考图3和图4中的描述,此处不作赘述。

130.在ue生成kakma和a-kid后,aanf可能会保存kakma和a-kid。

131.步骤302:ue向af发送应用会话建立请求(例如application session establishment request)。

132.其中,应用会话建立请求携带a-kid。

133.步骤303:af在收到应用会话建立请求后,向aanf发送kaf请求消息(例如key request)。

134.其中,kaf请求消息携带a-kid和应用服务功能网元的标识信息,应用服务功能网元的标识信息例如可以是af id。

135.步骤304:若aanf保存有a-kid对应的kakma,那么aanf直接根据kakma和af id生成kaf和kaf的有效时间,并执行步骤307-311。

136.若aanf未保存a-kid对应的kakma,那么执行步骤305-311。

137.步骤305:aanf向ausf发送kakma密钥请求(例如akma key request)。

138.kakma密钥请求携带a-kid。

139.步骤306:ausf根据a-kid查找对应的kakma,向aanf发送kakma密钥请求的响应消息(例如akma key reponse)。

140.kakma密钥请求的响应消息携带kakma。

141.步骤307:aanf使用kakma推演kaf,进一步的aanf还会生成kaf的有效时间。

142.步骤308:aanf向af发送kaf请求消息的响应消息(例如key response)。

143.其中,kaf请求消息的响应消息携带kaf和kaf的有效时间。

144.步骤309:af在接收到kaf请求消息的响应消息之后,向ue发送应用会话建立请求的响应消息(例如application session establishment response)。

145.步骤310:ue接收应用会话建立请求的响应消息后,可以使用kakma推演kaf。

146.需要说明的是,ue推演kaf可以在接收应用会话建立请求的响应消息后,或者可以在发送应用会话建立请求之后,又或者可以在发送应用会话建立请求之前,本技术对此不作限定。

147.对于不同af与同一ue之间的kaf可以不同,例如af1与ue1之间的kaf为kaf1,af2与ue1之间的kaf为kaf2。

148.步骤311:ue和af之间使用kaf进行数据传输或者身份鉴权,从而提高af与ue之间的数据传输的安全性。

149.本技术实施例的技术方案还涉及重鉴权,即ue对核心网设备(在5g中例如可以是amf和/或ausf)再次进行鉴权,核心网设备(在5g中例如可以是ausf)对ue再次进行鉴权。具体可以是核心网设备(在5g中例如可以是amf)发现某种参数即将无法使用从而触发对ue的重鉴权,某种参数即将无法使用例如可以是nas(non-access stratum)count即将翻转,或者是根据运营商的配置要求达到了核心网设备(在5g中例如可以是amf)对ue再次进行鉴权的触发条件。核心网设备对终端进行重鉴权的过程中,核心网设备和终端会进行消息交互,终端和核心网设备分别将对方提供的待验证参数,与自己生成的另一个参数进行对比,若对方提供的待验证参数与自身生成的参数相同,则终端和核心网设备之间的鉴权验证通过。5g重鉴权流程的具体步骤可参考图4所示的步骤202-209。可以理解的是,重鉴权就是在发生过主鉴权之后,由核心网设备再次为这个ue发起主鉴权的过程,本技术中的重鉴权是核心网设备发起的,而ue注册过程中的主鉴权是由ue向核心网设备发送注册请求,再由核心网设备发起的。重鉴权之后,ue和ausf会生成新的kausf,旧的kausf会被删除。相应的,重鉴权之后,旧的kakma和a-kid会被删除,ue有发起新的应用会话建立请求消息需求时,会生成新的kakma和a-kid。

150.在akma流程中,kakma的生存周期可以与ue再次发生主鉴权的间隔周期相同。比如,ue第一次发生了主鉴权,并生产了kakma。那么kakma会一直保存到重鉴权发生时。因为重鉴权的发生无法明确判断,因此kakma的保存时间也无法判断。而kaf是有一个明确的有效时间的,进而造成了kakma和kaf的过期时间是解耦的,没有办法互相影响。

151.目前的akma流程未考虑重鉴权的发生,进而没有考虑到重鉴权会生成新的kakma和a-kid所导致的问题。

152.具体的,在5g网络中存在ue可以通过3gpp接入技术单接入5g核心网的场景。在这个场景下,ue和5g核心网之间交互控制面消息和用户面消息。akma业务属于用户面业务,主鉴权和重鉴权属于控制面流程。当ue处于连接态后,可能出现ue和核心网之间一边进行akma业务,核心网一边发起对ue发起重鉴权过程。ue侧保存的kakma和ausf侧保存的kakma,或者ue侧生成的kaf和aanf生成的kaf会存在失步的可能。失步,即代表ue侧保存的kakma和ausf侧保存的kakma不一样,或者ue生成的和af获得的kaf是不一样的。

153.在5g网络中还存在ue可以同时通过3gpp接入技术和non-3gpp接入技术多接入5g核心网的场景。在这个场景下,ue可以同时使用2种接入技术时会有如下场景发生:1:ue通

过一种接入技术与5g核心网交互控制面nas消息,ue通过另一个接入技术传递用户面数据;2:ue同时使用2种技术传递不同的dn对应的用户面数据;3:ue同时使用2种接入技术与5g核心网交互控制面nas消息。同样的,因为akma业务属于用户面业务,主鉴权和重鉴权属于控制面流程,那么针对场景1就可能出现ue一边发起akma业务,核心网一边发起对ue的重鉴权过程。ue侧保存的kakma和ausf侧保存的kakma,或者ue侧生成的kaf和aanf生成的kaf会存在失步的可能。

154.针对上述ue侧生成的kaf和aanf生成的kaf失步,本技术实施例提供以下具体场景:

155.场景1:ue侧生成了一个新的kakma(记为kakma-2),并用新的kakma生成kaf-2,但是aanf却在使用旧的kakma(记为kakma-1)生成kaf-1。

156.比如,对应aanf未保有a-kid-1对应的kakma-1的情形,ue发送了应用会话建立请求消息,aanf向ausf请求kakma-1完成后,即aanf得到了kakma-1后发生了重鉴权,aanf使用kakma-1生成kaf-1,而ue接收应用会话建立请求消息后使用新的kakma生成的是kaf-2;

157.或者,对应aanf保有a-kid-1对应的kakma-1的情形,ue发送了应用会话建立请求消息,aanf直接生成kaf-1后发生了重鉴权,而ue接收应用会话建立请求消息后使用新的kakma生成的是kaf-2;

158.场景2:ue侧使用kakma-1生成kaf-1,但是aanf却无法使用a-kid-1找到kakma-1。

159.比如,对应aanf未保有a-kid-1对应的kakma-1的情形,ue发送了应用会话建立请求消息后,aanf向ausf请求kakma-1前发生了重鉴权,ausf上的kakma-1被删除,aanf无法使用a-kid-1找到kakma-1,而ue可以在发送了应用会话建立请求消息后重鉴权前生成kaf-1;

160.或者,对应aanf保有a-kid-1对应的kakma-1的情形,ue发送了应用会话建立请求消息后,aanf生成kaf-1前发生了重鉴权,aanf上的kakma-1被删除,而ue可以在发送了应用会话建立请求消息后重鉴权前生成kaf-1。

161.场景3:ue侧使用kakma-1生成kaf-1-1,但是aanf却使用kakma-2生成kaf-2。

162.比如,对应aanf未保有a-kid-1对应的kakma-1的情形,ue发送了应用会话建立请求消息后,aanf向ausf请求kakma-1之前发生重鉴权,ausf仍保存a-kid-1却生成了kakma-2,ausf误以为a-kid-1对应kakma-2,相应返回给aanf的是kakma-2。

163.这种极端情况可能发生在ue首次请求一个af的akma业务,但却不巧的伴随着重鉴权的发生

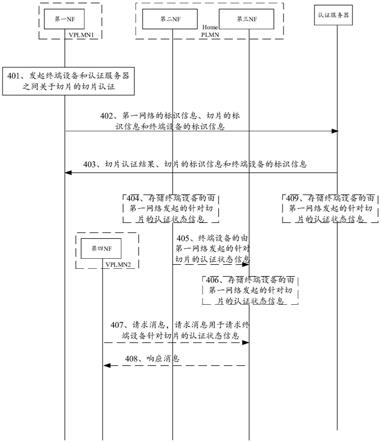

164.如图6所示,为场景1中akma流程中发生重鉴权的过程。该过程具体包括如下步骤:

165.步骤401:ue和ausf执行主鉴权流程。

166.ue与ausf执行主鉴权流程,可参考图3和图4中对主鉴权流程的详细描述,在此不再赘述。

167.步骤402:ue生成kakma-1和a-kid-1。

168.其中,a-kid-1用于标记重鉴权前为kakma-1生成的密钥标识信息。ue在主鉴权流程之后,使用主鉴权流程中生成的kausf生成kakma-1,为kakma-1生成a-kid-1。

169.ue生成的a-kid具有唯一性,即a-kid具有全球唯一性,一个a-kid用于唯一标识一个kakma,不同kakma对应不同的a-kid。

170.步骤403:ue向af1发起应用会话请求,a-kid-1携带在应用会话请求中。

171.其中,af1用于标记重鉴权前ue请求建立应用会话的应用功能网元。应用会话请求例如是application session establishment request。

172.步骤404:af1收到应用会话请求后向aanf请求kaf-1。

173.对于服务化的接口,af1向aanf请求kaf的请求消息为服务化消息,该请求消息的名称为服务化消息名称,具体可以为key request。该请求消息携带a-kid-1和af的标识,af的标识例如可以是af id(identifier)。

174.步骤405:如果aanf处有保存a-kid-1对应的kakma-1,则aanf直接生成kaf-1和kaf-1的有效时间,并执行步骤409至414。如果aanf处没有a-kid-1对应的kakma-1,则aanf向ausf请求kakma-1,并执行步骤406至414。

175.对于服务化的接口,aanf向ausf请求kakma-1的请求消息为服务化消息,该请求消息的名称为服务化消息名称,具体可以为akma key request。该请求消息携带a-kid-1。

176.步骤406:ausf根据a-kid-1,找到对应的kakma-1。

177.步骤407:ausf将kakma-1发送给aanf。

178.具体的,kakma-1可以携带在akma key response消息中发送给aanf。

179.步骤408:aanf使用kakma生成kaf-1和kaf-1的有效时间。

180.步骤409:aanf将生成的kaf-1和kaf-1的有效时间发送给af1。

181.具体的,kaf-1和kaf-1的有效时间可以携带在key response消息中发送给af1。

182.步骤410:ue和ausf之间发生重鉴权。

183.步骤411:重鉴权后,ue侧的kakma-1和a-kid-1会被删除,若重鉴权成功后,ue侧会生成kakma-2。

184.步骤412:af1在收到kaf和kaf的有效时间后,向ue发送应用会话建立响应。应用会话建立响应例如是application session establishment response。

185.步骤413:ue接收应用会话建立响应,如果ue侧密钥为kakma-2,则ue推演出来af密钥为kaf-2,造成ue侧和af侧的kaf失步。如果ue侧kakma被删除时,则ue侧无法推演出来kaf。

186.步骤414:可选的,ue和af2发起应用会话建立协商过程,a-kid-2会被ue携带向af2发送的应用会话请求消息中。

187.如图7所示,为场景2中akma流程中发生重鉴权的过程。该过程具体包括如下步骤:

188.步骤501:ue和ausf执行主鉴权流程。

189.ue与ausf执行主鉴权流程,可参考图3和图4中对主鉴权流程的详细描述,在此不再赘述。

190.步骤502:ue生成kakma-1和a-kid-1。

191.ue生成的a-kid具有唯一性,即a-kid具有全球唯一性,一个a-kid用于唯一标识一个kakma,不同kakma对应不同的a-kid。

192.步骤503:ue向af1发起应用会话请求,a-kid-1携带在应用会话请求中。

193.其中,应用会话请求例如是application session establishment request。

194.步骤504:ue和ausf之间发生重鉴权;

195.步骤505:重鉴权后,ue侧和ausf侧的kakma-1和a-kid-1会被删除,若重鉴权成功后,ue侧和ausf侧会生成kakma-2。

196.如果aanf在重鉴权前保有kakma-1和a-kid-1,重鉴权之后,aanf中的kakma-1和a-kid-1会被删除,若重鉴权成功后,aanf会获取kakma-2和a-kid-2。

197.步骤506:af1收到应用会话请求后向aanf请求kaf-1。

198.对于服务化的接口,af1向aanf请求kaf-1的请求消息为服务化消息,该请求消息的名称为服务化消息名称,具体可以为key request。该请求消息携带a-kid-1和af的标识。

199.步骤507:如果aanf在重鉴权前保有kakma-1和a-kid-1,因重鉴权后aanf中的kakma-1和a-kid-1被删除,aanf根据a-kid-1无法找到kakma-1,导致af侧的kaf无法生成。

200.如果aanf在接收af1请求kaf-1的请求消息时未保有kakma-1和a-kid-1,则aanf向ausf请求kakma-1。对于服务化的接口,aanf向ausf请求kakma-1的请求消息为服务化消息,该请求消息的名称为服务化消息名称,具体可以为akmakey request。该请求消息携带a-kid-1。因重鉴权后ausf中的kakma-1和a-kid-1被删除,ausf根据a-kid-1无法找到kakma-1,进而导致af侧的kaf无法生成。

201.在一种实现方式中,aanf通过访问udm查找ausf的路由信息,所需的标识信息为a-kid-1。因重鉴权后udm中关于a-kid-1的相关信息被删除,udm根据a-kid-1无法找到ausf路由信息,进而导致af侧的kaf无法生成。

202.根据上述图6或图7所示的流程可知,当ue需要与af建立应用通信时,ue向af发起应用连接建立流程。在ue侧和af侧kaf密钥协商完成之前,ue和核心网发生重鉴权,将导致重鉴权前生成的kakma被删除,进而导致ue生成的kaf和af获取的kaf失步或者导致af向aanf请求af密钥失败。在重鉴权场景下,如何保证ue和af侧成功协商af密钥,从而实现ue和af之间的安全通信是亟待解决的技术问题。

203.鉴于此,本技术提供密钥管理方法、设备及系统,以保证终端设备和应用功能网元之间成功协商终端设备和应用功能网元之间的通信密钥,实现终端设备和应用功能网元之间的安全通信。

204.如图8所示,为本技术提供的一种密钥管理系统的架构示意图。该系统包括至少一个终端设备和至少一个应用功能网元。终端设备的描述可参见前述5g系统中对终端设备的具体描述。应用功能网元可以是5g系统中的af,也可以是未来通信系统中用于实现af全部或部分功能的网元。

205.在一种可能的实现方式中,终端设备用于向应用功能网元发送第一应用会话建立请求消息,第一应用会话建立请求消息携带第一密钥的标识信息,第一密钥为应用的认证和密钥管理akma密钥;接收重鉴权流程中的第一鉴权请求消息;发送重鉴权流程中的第一鉴权请求消息的响应消息;接收来自应用功能网元的第一应用会话建立请求消息的响应消息;以及使用第一密钥推演终端设备和应用功能网元之间的通信密钥。

206.应用功能网元接收来自终端设备的第一应用会话建立请求消息;以及向终端设备发送第一应用会话建立请求消息的响应消息。

207.具体的,终端设备发送第一鉴权请求消息的响应消息后,可以不删除第一密钥和第一密钥的标识信息。

208.在这种方式中,发送重鉴权后,终端设备仍使用重鉴权前生成的第一密钥推演终端设备和应用功能网元之间的通信密钥,保证和应用功能网元获取的终端设备和应用功能网元之间的通信密钥一致,从而保证终端设备和应用功能网元之间成功协商终端设备和应

用功能网元之间的通信密钥,实现终端设备和应用功能网元之间的安全通信。

209.在另一种可能的实现方式中,终端设备用于向应用功能网元发送第一应用会话建立请求消息,第一应用会话建立请求消息携带第一密钥的标识信息,第一密钥为应用的认证和密钥管理akma密钥;终端设备接收重鉴权流程中的第一鉴权请求消息;发送重鉴权流程中的第一鉴权请求消息的响应消息;接收来自应用功能网元的第一应用会话建立请求消息的响应消息;向应用功能网元发送第二应用会话建立请求消息,第二应用会话建立请求消息携带第二密钥的标识信息,第二密钥为重鉴权流程后生成的akma密钥。

210.应用功能网元接收来自终端设备的第一应用会话建立请求消息;向终端设备发送第一应用会话建立请求消息的响应消息;以及接收来自终端设备的第二应用会话建立请求消息。

211.在这种方式中,发生重鉴权前,终端设备使用重鉴权前生成的第一密钥的标识信息和应用功能网元发起应用会话建立流程,发送重鉴权后,终端设备使用重鉴权后生成的第二密钥的标识信息重新和该应用功能网元发起应用会话建立流程,从而保证终端设备和应用功能网元之间成功协商终端设备和应用功能网元之间的通信密钥,实现终端设备和应用功能网元之间的安全通信。

212.如图9所示,为本技术提供的另一种密钥管理系统的架构示意图。该系统包括至少一个鉴权服务功能网元和至少一个akma锚点功能网元。鉴权服务功能网元可以是5g系统中的ausf,也可以是未来通信系统中用于实现ausf全部或部分功能的网元。akma锚点功能网元可以是5g系统中的aanf,也可以是未来通信系统中用于实现aanf全部或部分功能的网元。

213.其中,鉴权服务功能网元,用于接收重鉴权流程中的第二鉴权请求;发送重鉴权流程中的第二鉴权请求的响应消息;接收来自akma锚点功能网元的第一密钥请求消息,第一密钥请求消息携带第一密钥的标识信息,第一密钥为重鉴权流程前生成的akma密钥;以及向akma锚点功能网元发送第一密钥。

214.akma锚点功能网元用于接收来自应用服务功能网元的第一请求消息,第一请求消息用于请求终端设备和应用功能网元之间的通信密钥;向鉴权服务功能网元发送第一密钥请求消息;接收来自鉴权服务功能网元的第一密钥;使用第一密钥推演终端设备和应用功能网元之间的通信密钥;以及向应用服务功能网元发送终端设备和应用功能网元之间的通信密钥。

215.具体的,鉴权服务功能网元用于发送第二鉴权请求的响应消息后,不删除第一密钥和第一密钥的标识信息。

216.在一种可能的实现方式中,该系统还包括至少一个应用服务功能网元。应用功能网元可以是5g系统中的af,也可以是未来通信系统中用于实现af全部或部分功能的网元。应用服务功能网元用于接收来自终端设备的第一应用会话建立请求消息,第一应用会话建立请求消息携带第一密钥的标识信息;向akma锚点功能网元发送第一请求消息;接收来自akma锚点功能网元的终端设备和第一应用功能网元之间的通信密钥;以及向终端设备发送第一应用会话建立请求消息的响应消息。

217.该系统中,发送重鉴权后,鉴权服务功能网元仍向akma锚点功能网元发送重鉴权前生成的第一密钥,以使akma锚点功能网元使用第一密钥生成终端设备和应用功能网元之

间的通信密钥,保证终端设备生成的终端设备和应用功能网元之间的通信密钥和应用功能网元获取的终端设备和应用功能网元之间的通信密钥一致,从而保证终端设备和应用功能网元之间成功协商终端设备和应用功能网元之间的通信密钥,实现终端设备和应用功能网元之间的安全通信。

218.下面将结合图8所示的网络架构,对本技术提供的一种密钥管理方法进行介绍。

219.如图10所示,为本技术提供的一种密钥管理方法的流程示意图,该流程可包括但不限于如下步骤:

220.步骤601:终端设备向第一应用功能网元发送第一应用会话建立请求消息。

221.其中,第一应用会话建立请求消息携带第一密钥的标识信息,第一密钥为akma密钥。

222.在一种实现方式中,终端设备将第一密钥的标识信息保存在第一应用会话的上下文中,也可以说,终端设备将第一密钥的标识信息和第一应用会话进行关联,即终端设备保存第一密钥的标识信息和第一应用会话的对应关系。

223.步骤602:收到第一应用会话建立请求消息后,第一应用功能网元向akma锚点功能网元发送第一请求消息。

224.其中,第一请求消息用于请求终端设备和第一应用功能网元之间的通信密钥。第一请求消息携带第一密钥的标识信息和第一应用功能网元的标识信息。

225.步骤603:收到第一请求消息后,如果akma锚点功能网元处保存第一密钥的标识信息和第一密钥的对应关系,则akma锚点功能网元根据第一密钥的标识信息确定第一密钥,直接使用确定的第一密钥生成终端设备和第一应用功能网元之间的通信密钥,并继续执行步骤607-612,可选的,akma锚点功能网元处还生成终端设备和第一应用功能网元之间的通信密钥的有效时间;

226.如果akma锚点功能网元处未保存第一密钥的标识信息和第一密钥的对应关系,则akma锚点功能网元向鉴权服务功能网元发送第一密钥请求消息并继续执行步骤604-612,第一密钥请求消息携带第一密钥的标识信息。

227.在一种实现方式中,akma锚点功能网元除了使用第一密钥生成终端设备和第一应用功能网元之间的通信密钥外,还可以使用第一密钥的标识信息中的部分或全部,或者第一应用功能网元的标识信息中的部分或全部生成终端设备和第一应用功能网元之间的通信密钥。akma锚点功能使用第一应用功能网元的标识信息中的部分或全部生成终端设备和第一应用功能网元之间的通信密钥,可以实现对于不同应用功能网元与同一终端设备之间的通信密钥不同,例如第一应用功能网元与终端设备之间的通信密钥为第一通信密钥,第二应用功能网元与该终端设备之间的通信密钥为不同于第一通信密钥的第二通信密钥。

228.步骤604:收到第一密钥请求消息后,鉴权服务功能网元根据第一密钥的标识信息,确定第一密钥。

229.需要说明的是,鉴权服务功能网元可以在收到第一密钥请求消息后,生成第一密钥;或者在主鉴权流程后,根据主鉴权流程中生成的中间密钥直接生成第一密钥。本技术对鉴权服务功能网元生成第一密钥的时间不作限定。

230.步骤605:鉴权服务功能网元向akma锚点功能网元发送第一密钥。

231.步骤606:akma锚点功能网元使用第一密钥生成终端设备和第一应用功能网元之

间的通信密钥。

232.可选的,还生成终端设备和第一应用功能网元之间的通信密钥的有效时间。

233.在一种实现方式中,akma锚点功能网元除了使用第一密钥生成终端设备和第一应用功能网元之间的通信密钥外,还可以使用第一密钥的标识信息中的部分或全部,或者第一应用功能网元的标识信息中的部分或全部生成终端设备和第一应用功能网元之间的通信密钥。具体可参考步骤603中的描述,此处不作赘述。

234.步骤607:akma锚点功能网元向第一应用功能网元发送终端设备和第一应用功能网元之间的通信密钥。

235.可选的,akma锚点功能网元还向第一应用功能网元发送终端设备和第一应用功能网元之间的通信密钥的有效时间。

236.步骤608:发生重鉴权,其中,终端设备接收重鉴权流程中的第一鉴权请求消息。

237.重鉴权流程具体可参考图2中步骤204-209,第一鉴权请求消息例如可以是图2中步骤206中的第一鉴权请求消息。终端设备接收重鉴权流程中来自安全锚点功能网元的第一鉴权请求消息。

238.步骤609:终端设备发送重鉴权流程中的第一鉴权请求消息的响应消息。

239.其中,第一鉴权请求消息的响应消息例如可以是图2步骤207中的第一鉴权请求消息的响应消息。

240.在一种实现方式中,终端设备发送第一鉴权请求消息的响应消息后,保存发送第一应用会话建立请求消息和重鉴权流程的先后关系,具体可以保存在终端设备的上下文中,即将第一应用会话建立请求消息和重鉴权流程的先后关系与终端设备进行关联。

241.在一种实现方式中,终端设备发送第一鉴权请求消息的响应消息后,不删除第一密钥和第一密钥的标识信息。

242.具体的,终端设备确定不删除第一密钥和第一密钥的标识信息的触发条件可以是以下任意一项或多项:(1)重鉴权成功;(2)重鉴权流程之前终端设备发送第一应用会话建立请求,且未收到第一应用会话建立请求消息的响应消息;(3)当重鉴权流程之前终端设备发送第一应用会话建立请求,且收到第一应用会话建立请求消息的响应消息但不存在终端设备和第一应用功能网元之间的通信密钥;(4)不存在可用的终端设备和第一应用功能网元之间的通信密钥。

243.也就是说,当重鉴权成功,终端设备确定不删除第一密钥和第一密钥的标识信息;或者当重鉴权流程之前终端设备发送第一应用会话建立请求,且未收到第一应用会话建立请求消息的响应消息,终端设备确定不删除第一密钥和第一密钥的标识信息;或者当重鉴权流程之前终端设备发送第一应用会话建立请求,且收到第一应用会话建立请求消息的响应消息但未推演终端设备和第一应用功能网元之间的通信密钥,终端设备确定不删除第一密钥和第一密钥的标识信息;或者不存在终端设备和第一应用功能网元之间的通信密钥,终端设备确定不删除第一密钥和第一密钥的标识信息。

244.也就是说,终端设备确定重鉴权成功,从而确定不删除第一密钥和第一密钥的标识信息;或者终端设备确定当重鉴权流程之前终端设备发送第一应用会话建立请求,且未收到第一应用会话建立请求消息的响应消息,从而确定不删除第一密钥和第一密钥的标识信息;或者终端设备确定重鉴权流程之前终端设备发送第一应用会话建立请求,且收到第

一应用会话建立请求消息的响应消息但不存在终端设备和第一应用功能网元之间的通信密钥,从而确定不删除第一密钥和第一密钥的标识信息;或者终端设备确定不存在终端设备和第一应用功能网元之间的通信密钥,从而确定不删除第一密钥和第一密钥的标识信息。

245.在一种实现方式中,终端设备发送第一鉴权请求消息的响应消息后,生成第二密钥和第二密钥的标识信息,第二密钥为akma密钥。可以理解的是,第一密钥为重鉴权流程前生成的akma密钥,第二密钥为重鉴权流程后生成的akma密钥。需要说明的是,本技术中生成第二密钥和第二密钥的标识信息表示第二密钥和第二密钥的标识信息可以在同一时刻生成,也可以表示在不同时刻生成。相应的,生成第一密钥和第一密钥的标识信息表示第一密钥和第一密钥的标识信息可以在同一时刻生成,也可以表示在不同时刻生成。相应的,删除第一密钥和第一密钥的标识信息表示第一密钥和第一密钥的标识信息可以在同一时刻删除,也可以表示在不同时刻删除,本技术对此不作限定。该种方式中,终端设备同时保存第二密钥和第二密钥的标识信息,以及第一密钥和第一密钥的标识信息。

246.或者,在另一种实现方式中,终端设备发送第一鉴权请求消息的响应消息后,确定在重鉴权之前有发起第一应用会话建立请求,暂缓向除第一应用功能网元之外的其他应用功能网元发起应用会话建立请求,直到终端设备和第一应用功能网元完成通信密钥的协商。这种情况下,第一应用会话建立请求流程中,终端设备只需保存第一密钥和第一密钥标识符。等到终端设备和第一应用功能网元完成通信密钥的协商,向其他应用功能网元时发起应用会话建立请求时,终端设备再生成第二密钥。这样,不会存在终端设备上存在多个akma密钥的情况,节省了终端设备的存储空间,避免了终端设备选择哪一个akma密钥的判断动作。

247.需要注意的是,如果在步骤603中,akma锚点功能网元处保存第一密钥的标识信息和第一密钥的对应关系,则步骤608-609在步骤603之后执行;如果在步骤603中,akma锚点功能网元处未保存第一密钥的标识信息和第一密钥的对应关系,则步骤608-609在步骤605之后执行。也就是说,步骤608-609和步骤606-607之间没有时序关系,既可以步骤608-609先执行,步骤606-607后执行,也可以步骤606-607后执行,步骤608-609先执行,又可以步骤606-607和步骤608-609同时执行,本技术对此不作限定。

248.步骤610:第一应用功能网元向终端设备发送第一应用会话建立请求消息的响应消息。

249.终端设备接收第一应用会话建立请求消息的响应消息后,确定使用第一密钥生成终端设备和第一应用功能网元之间的通信密钥。

250.在终端设备上存在第一密钥和第一密钥的标识信息以及第二密钥和第二密钥的标识信息时,终端设备确定使用第一密钥推演终端设备和第一应用功能网元之间的通信密钥可以通过以下方式中的任意一项或多项:(1)当第一应用会话建立请求消息为重鉴权流程前发送的,终端设备确定使用第一密钥推演终端设备和第一应用功能网元之间的通信密钥;(2)当第一应用会话建立请求消息携带的是第一密钥的标识信息,终端设备确定使用第一密钥推演终端设备和第一应用功能网元之间的通信密钥。需要说明的是,对于重鉴权流程后发送的应用会话请求,终端设备确定使用第二密钥推演终端设备和第一应用功能网元之间的通信密钥。

251.也就是说,终端设备确定第一应用会话建立请求消息为重鉴权流程前发送的,从而确定使用第一密钥推演终端设备和第一应用功能网元之间的通信密钥;或者终端设备确定第一应用会话建立请求消息携带的是第一密钥的标识信息,从而确定使用第一密钥推演终端设备和第一应用功能网元之间的通信密钥。

252.步骤611:接收第一应用会话建立请求消息的响应消息后,终端设备使用第一密钥生成终端设备和第一应用功能网元之间的通信密钥,并使用该通信密钥和第一应用功能网元进行安全通信。

253.在一种实现方式中,终端设备除了使用第一密钥生成终端设备和第一应用功能网元之间的通信密钥外,还可以使用第一密钥的标识信息中的部分或全部,或者第一应用功能网元的标识信息中的部分或全部生成终端设备和第一应用功能网元之间的通信密钥。具体可参考步骤603中的描述,此处不作赘述。

254.在一种实现方式中,步骤611之后,终端设备删除第一密钥和第一密钥的标识信息,其中,终端设备删除第一密钥和第一密钥的标识信息可以通过以下方式中的任意一项或多项:(1)当携带第一密钥的标识信息的应用会话请求消息都得到了响应,终端设备删除第一密钥和第一密钥的标识信息;(2)当终端设备未得到响应消息的应用会话请求消息都为重鉴权流程之后发送的,终端设备删除第一密钥和第一密钥的标识信息。

255.也就是说,终端设备确定携带第一密钥的标识信息的应用会话请求消息都得到了响应(或者说重鉴权前发出的应用会话建立流程都已完成),从而删除第一密钥和第一密钥的标识信息;或者终端设备确定未得到响应消息的应用会话请求消息都为重鉴权流程之后发送的(或者说未完成的应用会话建立流程都是重鉴权后发起的),从而删除第一密钥和第一密钥的标识信息。

256.例如,终端设备向第一应用功能网元发送第一应用会话建立请求消息并携带第一密钥的标识信息,向第三应用功能网元发送第三应用会话建立请求消息并携带第一密钥的标识信息。重鉴权之后,终端设备已经收到来自第一应用功能网元的第一应用会话建立请求消息的响应消息和来自第三应用功能网元的第三应用会话建立请求消息的响应消息,并无其他携带第一密钥的标识信息的应用会话建立请求没有得到响应,则终端设备删除第一密钥和第一密钥的标识信息。

257.又例如,终端设备向第一应用功能网元发送第一应用会话建立请求消息并携带第一密钥的标识信息,重鉴权之后,向第三应用功能网元发送第三应用会话建立请求消息并携带第二密钥的标识信息。终端设备已经收到来自第一应用功能网元的第一应用会话建立请求消息的响应消息,还未收到来自第三应用功能网元的第三应用会话建立请求消息的响应消息,未得到响应消息的应用会话请求消息为重鉴权流程之后发送的,则终端设备删除第一密钥和第一密钥的标识信息。

258.步骤612:可选的,终端设备向第二应用功能网元发送第二应用会话建立请求消息,第二应用会话建立请求消息携带第二密钥的标识信息。

259.该方法中,发送重鉴权后,终端设备仍使用重鉴权前生成的第一密钥推演终端设备和应用功能网元之间的通信密钥,保证和应用功能网元获取的终端设备和应用功能网元之间的通信密钥一致,从而保证终端设备和应用功能网元之间成功协商终端设备和应用功能网元之间的通信密钥,实现终端设备和应用功能网元之间的安全通信。

260.下面结合图2所示的网络架构,为对图10中所提供的密钥管理方法进行详细的说明。如图11所示,为本技术提供的一种密钥管理方法的流程示意图,该流程可包括但不限于如下步骤:

261.步骤701:ue和ausf执行主鉴权流程,并且ue生成kakma-1和kakma对应的a-kid-1。

262.主鉴权流程以及ue生成kakma和a-kid可参考图3和图4中的描述,此处不作赘述。

263.ue生成的a-kid具有唯一性,即一个a-kid用于标识一个kakma,a-kid和kakma具有一对一的关系,不同kakma对应不同的a-kid。

264.步骤702:ue向af1发送第一应用会话请求消息,a-kid-1携带在第一应用会话请求消息中。

265.其中,第一应用会话请求消息例如是application session establishment request。

266.在一种实现方式中,ue可以将a-kid-1保存在第一应用会话的上下文中,也可以说,ue将a-kid-1和第一应用会话进行关联。

267.步骤703:收到第一应用会话请求消息后,af1向aanf发送第一请求消息。

268.其中,第一请求消息用于请求ue和af1之间的通信密钥kaf1,携带a-kid-1和af1 id。

269.对于服务化的接口,第一请求消息为服务化消息,该请求消息的名称为服务化消息名称,具体可以为key request。

270.步骤704:如果aanf处保存a-kid-1和kakma-1的对应关系,则aanf根据a-kid-1确定kakma-1,直接使用kakma-1生成kaf-1,并继续执行步骤709至716,可选的,aanf还生成kaf-1的有效时间。

271.如果aanf处未保存a-kid-1和kakma-1的对应关系,则aanf向ausf发送kakma-1请求消息,并继续执行步骤705至716,kakma-1请求消息携带a-kid-1。

272.对于服务化的接口,aanf向ausf请求kakma-1的请求消息为服务化消息,该请求消息的名称为服务化消息名称,具体可以为akma key request。

273.在一种实现方式中,aanf除了使用kakma-1生成kaf-1外,还可以使用a-kid-1中的部分或全部,或者af1 id中的部分或全部生成kaf-1。例如,aanf使用a-kid-1或者a-tid(akma-temporary identifier)-1推演kaf-1,a-kid-1包括a-tid-1,即a-tid-1为a-kid-1的部分。akma锚点功能使用af1 id中的部分或全部生成kaf-1,可以实现对于不同af与同一ue之间kaf的不同,例如af1与ue之间的kaf为kaf-1,af2与ue之间的kaf为kaf-2。

274.步骤705:收到kakma-1请求消息后,ausf根据a-kid-1,确定kakma-1。

275.需要说明的是,ausf可以在收到kakma-1请求消息后,生成kakma-1;或者在主鉴权流程后,根据主鉴权流程中生成的kausf直接生成kakma-1。

276.步骤706:ausf向aanf发送kakma-1。

277.具体的,kakma-1可以携带在akmakey response消息中发送给aanf。

278.步骤707:aanf使用kakma-1生成kaf-1。

279.可选的,aanf还生成kaf-1的有效时间。

280.在一种实现方式中,aaanf除了使用kakma-1生成kaf-1外,还可以使用a-kid-1中的部分或全部,或者af1 id中的部分或全部生成kaf-1。具体可参考步骤704中的描述,此处

不作赘述。

281.步骤708:aanf向af1发送kaf-1

282.可选的,aanf还向af1发送kaf-1的有效时间。

283.具体的,kaf-1(可选的还包括kaf-1的有效时间)可以携带在key response消息中发送给af1。

284.步骤709:发生重鉴权流程,其中,ue接收重鉴权流程中的第一鉴权请求消息。

285.重鉴权流程具体可参考图2中步骤204-209,第一鉴权请求消息例如可以是图2中步骤206中的第一鉴权请求消息。ue接收重鉴权流程中来自amf的第一鉴权请求消息。

286.步骤710:ue发送重鉴权流程中的第一鉴权请求消息的响应消息。

287.其中,第一鉴权请求消息的响应消息例如可以是图2步骤207中的第一鉴权请求消息的响应消息。

288.在一种实现方式中,ue发送第一鉴权请求消息的响应消息后,保存发送第一应用会话建立请求消息和重鉴权流程的先后关系,具体可以保存在ue的上下文中,即将第一应用会话建立请求消息和重鉴权流程的先后关系与ue进行关联。

289.在一种实现方式中,ue发送第一鉴权请求消息的响应消息后,不删除kakma-1和a-kid-1。

290.具体的,ue不删除kakma-1和a-kid-1的触发条件可以是以下任意一项或多项:

291.(1)重鉴权成功;

292.(2)在重鉴权之前ue发送第一应用会话请求消息,且未收到第一应用会话建立请求消息的响应消息;

293.(3)ue上不存在可用的kaf-1。

294.其中,当ue不删除kakma-1和a-kid-1的触发条件包括上述(1)和(3)时,ue确定重鉴权成功且ue上不存在可以用的kaf-1,则删除kakma-1和a-kid-1;或者当ue不删除kakma-1和a-kid-1的触发条件包括上述(2)和(3)时,ue确定在重鉴权之前发送第一应用会话请求消息,未收到第一应用会话建立请求消息的响应消息,且ue上不存在可用的kaf-1,则删除kakma-1和a-kid-1。

295.其中,当ue不删除kakma-1和a-kid-1的触发条件包括上述(2)时,ue可以根据所保存的发送第一应用会话建立请求消息和重鉴权流程的先后关系,确定该条件是否满足。

296.需要说明的是,触发条件可以是ue出厂时预配置在ue上,也可以是网络通过配置信息配置在ue上,又可以是ue在发送第一应用会话建立请求前或者发送第一应用会话建立请求后从别的设备处获取的,本技术对此不作限制。

297.在一种实现方式中,ue发送第一鉴权请求消息的响应消息后,生成kakma-2和a-kid-2。可以理解的是,kakma-1为重鉴权流程前生成的akma密钥,kakma-2为重鉴权流程后生成的akma密钥。

298.或者,在另一种实现方式,ue发送第一鉴权请求消息的响应消息后,确定在重鉴权前向af1发起第一应用会话请求消息,重鉴权后若需要向其他af(例如af3)发起应用会话建立请求,则暂缓向af3发起的应用会话建立请求,直到ue侧和af1完成kaf-1协商后再向af3发起会话建立请求。在该方式中,在ue侧和af1进行kaf协商的过程中,ue保存kakma-1和对应的a-kid-1以及重鉴权流程中产生的kausf,在ue侧和af1完成kaf协商后以及向af3发起

会话建立请求前,删除kakma-1和对应的a-kid-1,并根据重鉴权流程中产生的kausf生成kakma-2和对应的a-kid-2。这样,ue在同一时刻保存一个kakma和对应的a-kid,无需保存多个kakma和对应多个a-kid,减轻ue存储多个kakma和对应多个a-kid的负担。

299.关于步骤709-710的步骤与707-708之间的关系,可参考步骤609中的描述,此处不作赘述。

300.步骤711:af1向ue发送第一应用会话建立请求消息的响应消息。

301.第一应用会话建立请求消息的响应消息例如是application session establishment response。

302.ue接收来自第一应用会话建立请求消息的响应消息后,确定使用kakma-1生成kaf-1。

303.ue确定使用kakma-1生成kaf-1可以通过以下方式中的任意一项或多项:(1)当第一应用会话建立请求消息为重鉴权流程前发送的,ue确定使用kakma-1推演kaf-1;(2)当第一应用会话建立请求消息携带的是a-kid-1,ue确定使用kakma-1推演kaf-1。

304.步骤712:接收第一应用会话建立请求消息的响应消息后,ue使用kakma-1生成kaf-1,并使用kaf-1和af1进行安全通信。

305.在一种实现方式中,ue除了使用kakma-1生成kaf-1外,还可以使用a-kid-1中的部分或全部,或者af1 id中的部分或全部生成kaf-1。具体可参考步骤704中的描述,此处不作赘述。

306.在一种实现方式中,步骤712之后,ue删除kakma-1和a-kid-1,其中,ue删除kakma-1和a-kid-1通过以下方式中的任意一项或多项:(1)当携带a-kid-的应用会话请求消息都得到了响应,ue删除kakma-1和a-kid-1;(2)当ue未得到响应消息的应用会话请求消息都为重鉴权流程之后发送的,ue删除kakma-1和a-kid-1。

307.步骤713:可选的,ue向af2发送第二应用会话建立请求消息,第二应用会话建立请求消息携带a-kid-2。

308.下面将结合图9所示的网络架构,对本技术提供的另一种密钥管理方法进行介绍。

309.如图12所示,为本技术提供的另一种密钥管理方法的流程示意图,该流程可包括但不限于如下步骤:

310.步骤801:终端设备向第一应用功能网元发送第一应用会话建立请求消息。

311.其中,第一应用会话建立请求消息携带第一密钥的标识信息,第一密钥为akma密钥。

312.可以理解的是,步骤801之前,终端设备保存第一密钥和第一密钥的标识信息。

313.步骤802:可选的,终端设备使用第一密钥生成终端设备和第一应用功能网元之间的通信密钥。

314.如果终端设备生成终端设备和第一应用功能网元之间的通信密钥不需要第一应用会话建立请求消息的响应消息携带的参数,则终端设备生成终端设备和第一应用功能网元之间的通信密钥的时间可以是终端设备生成第一密钥之后,也可以是在终端设备向第一应用功能网元发送第一应用会话建立请求消息之后。这样,终端设备生成终端设备和第一应用功能网元之间的通信密钥不会受到重鉴权的影响。

315.在一种实现方式中,终端设备除了使用第一密钥生成终端设备和第一应用功能网

元之间的通信密钥外,还可以使用第一密钥的标识信息中的部分或全部,或者第一应用功能网元的标识信息中的部分或全部生成终端设备和第一应用功能网元之间的通信密钥。终端设备使用第一应用功能网元的标识信息中的部分或全部生成终端设备和第一应用功能网元之间的通信密钥,可以实现对于不同应用功能网元与同一终端设备之间的通信密钥不同,例如第一应用功能网元与终端设备之间的通信密钥为第一通信密钥,第二应用功能网元与该终端设备之间的通信密钥为不同于第一通信密钥的第二通信密钥。

316.步骤803:发生重鉴权,其中,鉴权服务功能网元接收重鉴权流程中的第二鉴权请求。

317.重鉴权流程具体可参考图2中步骤204-209,第二鉴权请求消息例如可以是图2中步骤208中的第二鉴权请求消息。鉴权服务功能网元接收重鉴权流程中来自安全锚点功能网元的第二鉴权请求消息。

318.在一种实现方式中,第二鉴权请求携带第一指示,第一指示用于指示不删除第一密钥和第一密钥的标识信息。

319.其中,第一指示可以是终端设备发送给安全锚点功能网元,进而由安全锚点功能网元发送给鉴权服务功能网元。终端设备向鉴权服务功能网元发送第一指示的触发条件可以是以下任意一项或多项:(1)重鉴权成功;(2)重鉴权流程之前终端设备发送第一应用会话建立请求,且未收到第一应用会话建立请求消息的响应消息;(3)当重鉴权流程之前终端设备发送第一应用会话建立请求,且收到第一应用会话建立请求消息的响应消息但不存在终端设备和第一应用功能网元之间的通信密钥;(4)不存在可用的终端设备和第一应用功能网元之间的通信密钥。

320.也就是说,终端设备确定重鉴权成功,从而向鉴权服务功能网元发送第一指示;或者终端设备确定当重鉴权流程之前终端设备发送第一应用会话建立请求,且未收到第一应用会话建立请求消息的响应消息,从而向鉴权服务功能网元发送第一指示;或者终端设备确定重鉴权流程之前终端设备发送第一应用会话建立请求,且收到第一应用会话建立请求消息的响应消息但不存在终端设备和第一应用功能网元之间的通信密钥,从而确定向鉴权服务功能网元发送第一指示;或者终端设备确定不存在终端设备和第一应用功能网元之间的通信密钥,从而确定向鉴权服务功能网元发送第一指示。

321.步骤804:鉴权服务功能网元发送重鉴权流程中的第二鉴权请求消息的响应消息。

322.其中,第二鉴权请求消息的响应消息例如可以是图2步骤209中的第二鉴权请求消息的响应消息。

323.在一种实现方式中,鉴权服务功能网元发送第二鉴权请求的响应消息后,不删除第一密钥和第一密钥的标识信息。

324.其中,鉴权服务功能网元确定不删除第一密钥和第一密钥的标识信息可以通过以下方式中的任一项:(1)鉴权服务功能网元接收来自终端设备的第一指示,根据第一指示,确定不删除删除第一密钥和第一密钥的标识信息。第一指示可以携带在步骤803中的第二鉴权请求消息中;(2)当重鉴权流程成功,鉴权服务功能网元确定不删除第一密钥和第一密钥的标识信息,也就是说,鉴权服务功能网元确定重鉴权流程成功,从而确定不删除第一密钥和第一密钥的标识信息。

325.其中,鉴权服务功能网元不删除第一密钥和第一密钥的标识信息一段时间,该时

间的长度可由运营商决定,本技术对此不作限定。

326.可选的,如果数据管理网元中保有第一密钥的标识信息或第一密钥相关的信息时,如鉴权服务功能网元的路由信息,数据管理网元也继续保有该信息一段时间。

327.在一种实现方式中,鉴权服务功能网元发送第二鉴权请求的响应消息后,生成第二密钥,第二密钥为akma密钥。可以理解的是,第一密钥为重鉴权流程前生成的akma密钥,第二密钥为重鉴权流程后生成的akma密钥。该种方式中,鉴权服务功能网元同时保存第二密钥和第二密钥的标识信息,以及第一密钥和第一密钥的标识信息。

328.步骤805:收到第一应用会话建立请求消息后,第一应用服务功能网元向akma锚点功能网元发送第一请求消息。

329.其中,第一请求消息用于请求终端设备和第一应用功能网元之间的通信密钥。第一请求消息携带第一密钥的标识信息和第一应用功能网元的标识信息。

330.步骤806:收到第一请求消息后,如果akma锚点功能网元处未保存第一密钥的标识信息和第一密钥的对应关系,akma锚点功能网元向鉴权服务功能网元发送第一密钥请求消息。第一密钥请求消息携带第一密钥的标识信息。

331.在一种实现方式中,akma锚点功能网元可以通过访问数据管理网元查找鉴权服务功能网元的路由信息,查找鉴权服务功能网元的路由信息所需的标识信息为第一密钥的标识信息。

332.步骤807:收到第一密钥请求消息后,鉴权服务功能网元根据第一密钥的标识信息,确定第一密钥。

333.在一种实现方式中,鉴权服务功能网元同时保存第二密钥和第二密钥的标识信息,以及第一密钥和第一密钥的标识信息,鉴权服务功能网元根据第一密钥请求消息中的第一密钥的标识信息,确定第一密钥。

334.其中,鉴权服务功能网元可以在收到第一密钥请求消息后,生成第一密钥;或者在主鉴权流程后,根据主鉴权流程中生成的中间密钥直接生成第一密钥。本技术对鉴权服务功能网元生成第一密钥的时间不作限定。

335.需要说明的是,步骤804-805在步骤807之前执行。也就是说,步骤804-805和806之间没有时序关系,既可以步骤804-805先执行,步骤806后执行,也可以步骤804-805后执行,步骤806先执行,又可以步骤804-805和步骤806同时执行,本技术对此不作限定。

336.步骤808:鉴权服务功能网元向akma锚点功能网元发送第一密钥。

337.步骤809:akma锚点功能网元使用第一密钥生成终端设备和第一应用功能网元之间的通信密钥。

338.可选的,akma锚点功能网元还生成终端设备和第一应用功能网元之间的通信密钥的有效时间。

339.在一种实现方式中,akma锚点功能网元除了使用第一密钥生成终端设备和第一应用功能网元之间的通信密钥外,还可以使用第一密钥的标识信息中的部分或全部,或者第一应用功能网元的标识信息中的部分或全部生成终端设备和第一应用功能网元之间的通信密钥。具体可参考步骤802中的描述,此处不作赘述。

340.步骤810:akma锚点功能网元向第一应用功能网元发送终端设备和第一应用功能网元之间的通信密钥。

341.可选的,akma锚点功能网元还向第一应用功能网元发送终端设备和第一应用功能网元之间的通信密钥的有效时间。

342.步骤811:第一应用功能网元向终端设备发送第一应用会话建立请求消息的响应消息。

343.该方法中,发送重鉴权后,鉴权服务功能网元仍向akma锚点功能网元发送重鉴权前生成的第一密钥,以使akma锚点功能网元使用第一密钥生成终端设备和应用功能网元之间的通信密钥,保证终端设备生成的终端设备和应用功能网元之间的通信密钥和应用功能网元获取的终端设备和应用功能网元之间的通信密钥一致,从而保证终端设备和应用功能网元之间成功协商终端设备和应用功能网元之间的通信密钥,实现终端设备和应用功能网元之间的安全通信。

344.下面结合图2所示的网络架构,对图12中所提供的密钥管理方法进行详细的说明。如图13所示,为本技术提供的另一种密钥管理方法的流程示意图,该流程包括但不限于如下步骤:

345.步骤901:ue和ausf执行主鉴权流程并且ue生成kakma-1和kakma对应的a-kid-1。

346.主鉴权流程以及ue生成kakma和a-kid可参考图3和图4中的描述,此处不作赘述。

347.ue生成的a-kid具有唯一性,即一个a-kid用于标识一个kakma,a-kid和kakma具有一对一的关系,不同kakma对应不同的a-kid。

348.步骤902:ue向af1发送第一应用会话请求消息,第一应用会话请求消息携带a-kid-1。

349.其中,第一应用会话请求消息例如是application session establishment request。

350.步骤903:可选的,ue使用kakma-1生成kaf-1。

351.如果ue生成kaf-1不需要第一应用会话建立请求消息的响应消息携带的参数,则ue生成kaf-1的时间可以是ue生成kakma-1之后,也可以是在ue向af1发送第一应用会话建立请求消息之后。这样,ue生成kaf-1不会受到重鉴权的影响。

352.在一种实现方式中,ue除了使用kakma-1生成kaf-1外,还可以使用a-kid-1中的部分或全部,或者af1 id中的部分或全部生成kaf-1。例如,ue使用a-kid-1或者a-tid-1推演kaf-1,a-kid-1包括a-tid-1,即a-tid-1为a-kid-1的部分。ue使用af1 id中的部分或全部生成kaf-1,可以实现对于不同af与同一ue之间kaf的不同,例如af1与ue之间的kaf为kaf-1,af2与ue之间的kaf为kaf-2。

353.步骤904:发生重鉴权,其中,ausf接收重鉴权流程中的第二鉴权请求。

354.重鉴权流程具体可参考图2中步骤204-209,第二鉴权请求消息例如可以是图2中步骤208中的第二鉴权请求消息。ausf元接收重鉴权流程中来自amf的第二鉴权请求消息。

355.在一种实现方式中,第二鉴权请求携带第一指示,第一指示用于指示不删除kakma-1和a-kid-1。

356.其中,第一指示可以是ue发送给amf,进而amf发送给ausf。ue向ausf发送第一指示的触发条件可参考图12步骤803中的描述,此处不作赘述。

357.步骤905:ausf发送重鉴权流程中的第二鉴权请求消息的响应消息。

358.其中,第二鉴权请求消息的响应消息例如可以是图2步骤209中的第二鉴权请求消

息的响应消息。

359.在一种实现方式中,ausf发送第二鉴权请求的响应消息后,不删除kakma-1和a-kid-1。

360.其中,ausf确定不删除kakma-1和a-kid-1的具体方式可参考图12步骤804中的描述,此处不作赘述。

361.其中,ausf不删除kakma-1和a-kid-1一段时间,该时间的长度可由运营商决定,本技术对此不作限定。

362.可选的,如果udm中保有kakma-1或a-kid-1相关的信息时,如ausf路由信息,udm也继续保有该信息一段时间。

363.在一种实现方式中,ausf发送第二鉴权请求的响应消息后,生成kakma-2。可以理解的是,kakma-1为重鉴权流程前生成的akma密钥,kakma-2为重鉴权流程后生成的akma密钥。该种方式中,ausf同时保存kakma-2和a-kid-2,以及kakma-1和a-kid-1。

364.步骤906:收到第一应用会话请求后,af1向aanf发送第一请求消息。

365.其中,第一请求消息用于请求kaf-1。第一请求消息携带a-kid-1和af1的标识。

366.对于服务化的接口,第一请求消息为服务化消息,第一请求消息的名称为服务化消息名称,具体可以为key request。

367.步骤907:收到第一请求消息后,如果aanf处未保存a-kid-1和kakma-1的对应关系,aanf向ausf发送kakma-1请求消息。

368.对于服务化的接口,kakma-1请求消息为服务化消息,kakma-1请求消息的名称为服务化消息名称,具体可以为akmakey request。kakma-1请求消息携带a-kid-1。

369.在一种实现方式中,aanf可以通过访问udm查找ausf的路由信息,查找ausf的路由信息所需的标识信息为a-kid-1。

370.步骤908:收到第一密钥请求消息后,ausf根据a-kid-1,确定kakma-1。

371.在一种实现方式中,ausf同时保存kakma-2和a-kid-2,以及kakma-1和a-kid-1,ausf根据第一密钥请求消息中的a-kid-1,确定kakma-1。

372.需要说明的是,步骤905-906在步骤908之前执行。关于步骤905-906和步骤907之间时序关系,可参考图12步骤807中的描述。

373.步骤909:ausf向aanf发送kakma-1。

374.具体的,kakma-1可以携带在akmakey response消息中发送给aanf。

375.步骤910:aanf使用kakma-1生成kaf-1。

376.可选的,aanf还生成kaf-1的有效时间。

377.在一种实现方式中,aanf除了使用kakma-1生成kaf-1外,还可以使用a-kid-1中的部分或全部,或者af1 id中的部分或全部生成kaf-1。具体可参考步骤903中的描述,此处不作赘述。

378.步骤911:aanf向af1发送kaf-1。

379.可选的,aanf还向af1发送kaf-1的有效时间。

380.具体的,kaf-1(可选的还包括kaf-1的有效时间)可以携带在key response消息中发送给af1。

381.步骤912:af向ue发送第一应用会话建立请求消息的响应消息。

382.第一应用会话建立请求消息的响应消息例如是application session establishment response。

383.如图14所示,为本技术提供的又一种密钥管理方法的流程示意图,该流程可包括但不限于如下步骤:

384.步骤1001:重鉴权流程后,第一应用服务功能网元向akma锚点功能网元发送第一请求消息。

385.其中,第一请求消息用于请求终端设备和第一应用功能网元之间的通信密钥。第一请求消息携带第一密钥的标识信息和第一应用功能网元的标识信息。第一密钥为重鉴权流程前生成的akma密钥。

386.在一种实现方式中,重鉴权流程后,akma锚点功能网元不删除第一密钥和第一密钥的标识信息。

387.其中,akma锚点功能网元不删除第一密钥和第一密钥的标识信息可以通过以下方式中的任一项:(1)akma锚点功能网元接收来自终端设备或鉴权服务功能网元的第二指示,第二指示用于指示不删除第一密钥和第一密钥的标识信息。(2)当重鉴权流程成功,akma锚点功能网元确定不删除第一密钥和第一密钥的标识信息,也就是说,akma锚点功能网元确定重鉴权流程成功,从而确定不删除第一密钥和第一密钥的标识信息。

388.在一种实现方式中,重鉴权流程后,akma锚点功能网元获取第二密钥,第二密钥为重鉴权流程后生成的akma密钥。该种方式中,akma锚点功能网元同时保存第二密钥和第二密钥的标识信息,以及第一密钥和第一密钥的标识信息。

389.步骤1002:akma锚点功能网元根据第一密钥的标识信息,确定第一密钥。

390.在一种实现方式中,akma锚点功能网元同时保存第二密钥和第二密钥的标识信息,以及第一密钥和第一密钥的标识信息,akma锚点功能网元根据第一请求消息中的第一密钥的标识信息,确定第一密钥。

391.步骤1003:akma锚点功能网元使用第一密钥生成终端设备和第一应用功能网元之间的通信密钥。

392.可选的,akma锚点功能网元还生成终端设备和第一应用功能网元之间的通信密钥的有效时间。

393.在一种实现方式中,akma锚点功能网元除了使用第一密钥生成终端设备和第一应用功能网元之间的通信密钥外,还可以使用第一密钥的标识信息中的部分或全部,或者第一应用功能网元的标识信息中的部分或全部生成终端设备和第一应用功能网元之间的通信密钥。akma锚点功能网元使用第一应用功能网元的标识信息中的部分或全部生成终端设备和第一应用功能网元之间的通信密钥,可以实现对于不同应用功能网元与同一终端设备之间的通信密钥不同,例如第一应用功能网元与终端设备之间的通信密钥为第一通信密钥,第二应用功能网元与该终端设备之间的通信密钥为不同于第一通信密钥的第二通信密钥。

394.步骤1004:akma锚点功能网元向应用功能网元发送终端设备和第一应用功能网元之间的通信密钥。

395.可选的,akma锚点功能网元还向第一应用功能网元发送终端设备和第一应用功能网元之间的通信密钥的有效时间。

396.步骤1005:第一应用功能网元向终端设备发送第一应用会话建立请求消息的响应消息。

397.该方法中,发送重鉴权后,akma锚点功能网元仍使用重鉴权前生成的第一密钥生成终端设备和应用功能网元之间的通信密钥,保证终端设备生成的终端设备和应用功能网元之间的通信密钥和应用功能网元获取的终端设备和应用功能网元之间的通信密钥一致,从而保证终端设备和应用功能网元之间成功协商终端设备和应用功能网元之间的通信密钥,实现终端设备和应用功能网元之间的安全通信。

398.下面将结合图9所示的网络架构,对本技术提供的再一种密钥管理方法进行介绍。

399.如图15所示,为本技术提供的再一种密钥管理方法的流程示意图,该流程可包括但不限于如下步骤:

400.步骤1101:终端设备向第一应用功能网元发送第一应用会话建立请求消息。

401.其中,第一应用会话建立请求消息携带第一密钥的标识信息,第一密钥为akma密钥。

402.步骤1102:发生重鉴权,其中,终端设备接收重鉴权流程中的第一鉴权请求消息。

403.重鉴权流程具体可参考图2中步骤204-209,第一鉴权请求消息例如可以是图2中步骤206中的第一鉴权请求消息。终端设备接收重鉴权流程中来自安全锚点功能网元的第一鉴权请求消息。

404.步骤1103:终端设备发送重鉴权流程中的第一鉴权请求消息的响应消息。

405.其中,第一鉴权请求消息的响应消息例如可以是图2步骤207中的第一鉴权请求消息的响应消息。

406.在一种实现方式中,终端设备在终端设备上设置第一标识,第一标识用于标识终端设备上执行了重鉴权流程;或者第一标识用于标识执行主鉴权流程之前终端设备发送了第一应用会话建立请求消息。

407.步骤1104:第一应用功能网元向终端设备发送第一应用会话建立请求消息的响应消息。

408.在一种实现方式中,收到第一应用会话建立请求消息的响应消息后,终端设备删除第一应用会话的上下文。

409.步骤1105:接收第一应用会话建立请求消息的响应消息后,终端设备向第一应用功能网元发送第二应用会话建立请求消息。

410.其中,第二应用会话建立请求消息携带第二密钥的标识信息,第二密钥为重鉴权流程后生成的akma密钥。

411.在一种实现方式中,第二应用会话建立请求消息本身指示删除第一应用会话的上下文,或者第二应用会话建立请求消息携带指示信息,第一应用功能网元根据该指示信息,删除第一应用会话的上下文。

412.在一种实现方式中,终端设备向第一应用功能网元发送第二应用会话建立请求消息的触发条件可以包括以下任意一项:

413.(1)终端设备根据第一标识向第一应用服务器发送第二应用会话建立请求消息;

414.(2)若第一应用会话建立请求消息的响应消息受到第一应用功能网元和终端设备之间的通信密钥的安全保护,终端设备解安全保护失败,则终端设备向第一应用服务器发

送第二应用会话建立请求消息;

415.(3)若终端设备收到第一应用会话建立请求消息的响应消息后,使用第一应用功能网元和终端设备之间的通信密钥与第一应用功能网元进行安全通信失败,则终端设备向第一应用服务器发送第二应用会话建立请求消息。

416.(4)终端设备无法确定第一密钥的标识信息对应的第一密钥,进而无法使用第一密钥生成终端设备和第一应用功能网元之间的通信密钥。

417.(5)终端设备根据第一应用会话建立请求消息的响应消息,确定第一应用会话建立失败。具体可以是第一应用会话建立请求消息的响应消息本身指示第一应用会话建立失败,或者第一应用会话建立请求消息的响应消息携带指示信息,使得终端设备根据指示信息,确定第一应用会话建立失败。指示信息可以包括以下任意一项或多项:第三指示、第一失败原因值、第二失败原因值。其中,第三指示用于指示第一应用会话建立失败,第一失败原因值用于指示无法找到鉴权服务功能网元,第二失败原因值用于指示无法确定第一密钥的标识信息对应的第一密钥,鉴权服务功能网元用于生成第一密钥。

418.对于因为无法找到鉴权服务功能网元而导致第一应用会话建立失败,步骤1102和步骤1103之间还可以包括以下步骤:

419.步骤11021:收到第一应用会话建立请求消息后,第一应用功能网元向akma锚点功能网元发送第一请求消息。

420.其中,第一请求消息用于请求终端设备和第一应用功能网元之间的通信密钥,第一请求消息携带第一密钥的标识信息和第一应用功能网元的标识信息。

421.步骤11022:akma锚点功能网元无法确定第一密钥的标识信息对应的鉴权服务功能网元。

422.在一种实现方式中,akma锚点功能网元向数据管理网元发送鉴权服务功能网元路径信息请求消息,鉴权服务功能网元路径信息请求消息携带第一密钥的标识信息。akma锚点功能网元接收来自数据管理网元的鉴权服务功能网元路径信息请求消息的响应消息,鉴权服务功能网元路径信息请求消息的响应消息指示鉴权服务功能网元路径信息请求失败。

423.步骤11023:akma锚点功能网元向第一应用功能网元发送第一请求消息的响应消息,第一请求消息的响应消息指示终端设备和第一应用功能网元之间的通信密钥请求失败。

424.可选的,akma锚点功能网元向第一应用功能网元发送第一失败原因值。

425.对于因为无法确定第一密钥的标识信息对应的第一密钥而导致第一应用会话建立失败,步骤1102和步骤1103之间还可以包括以下步骤:

426.步骤11024:鉴权服务功能网元接收重鉴权流程中的第二鉴权请求。

427.步骤11025:鉴权服务功能网元发送重鉴权流程中的第二鉴权请求的响应消息。

428.步骤11026:收到第一请求消息后,akma锚点功能网元向鉴权服务功能网元发送第一密钥请求消息。

429.其中,第一密钥请求消息携带第一密钥的标识信息。

430.步骤11027:收到第一密钥请求消息后,鉴权服务功能网元无法确定第一密钥的标识信息对应的第一密钥;

431.步骤11028:鉴权服务功能网元向akma锚点功能网元发送第一密钥请求消息的响

应消息,第一密钥请求消息的响应消息用于指示第一密钥请求失败。

432.可选的,鉴权服务功能网元向akma锚点功能网元发送第二失败原因值,第二失败原因值指示无法确定第一密钥的标识信息对应的第一密钥。

433.或者,对于因为无法确定第一密钥的标识信息对应的第一密钥而导致第一应用会话建立失败,步骤1102和步骤1103之间还可以包括以下步骤:

434.步骤11029:收到第一应用会话建立请求消息后,第一应用功能网元向akma锚点功能网元发送第一请求消息。

435.其中,第一请求消息用于请求终端设备和第一应用功能网元之间的通信密钥,第一请求消息携带第一密钥的标识信息和第一应用功能网元的标识信息。

436.步骤110210:akma锚点功能网元无法确定第一密钥的标识信息对应的第一密钥。

437.步骤110211:akma锚点功能网元向第一应用功能网元发送第一请求消息的响应消息,第一请求消息的响应消息指示终端设备和第一应用功能网元之间的通信密钥请求失败。

438.可选的,akma锚点功能网元向应用功能网元发送第二失败原因值,第二失败原因值指示无法确定第一密钥的标识信息对应的第一密钥。

439.下面结合图2所示的网络架构,对图15中所提供的密钥管理方法进行详细的说明。如图16所示,为本技术提供的再一种密钥管理方法的流程示意图,该流程中,终端设备触发条件(1)(2)(3)向第一应用服务器发送第二应用会话建立请求消息。该流程包括但不限于如下步骤:

440.步骤1201-1209同图11中的步骤701-709,不作赘述。

441.步骤1210:ue发送重鉴权流程中的第一鉴权请求消息的响应消息。

442.可选的,ue上在ue上设置flag。其中,该flag可以标识ue进行了重鉴权,也可以标识ue在重鉴权之前发送了第一应用会话建立请求。

443.步骤1211:收到kaf(可选的,还收到kaf的有效时间)后,af1向ue发送第一应用会话建立请求消息的响应消息。

444.第一应用会话建立请求消息的响应消息例如是application session establishment response。

445.步骤1212:收到第一应用会话建立请求消息的响应消息后,ue释放第一应用会话,向af1发送第二应用会话建立请求消息。第二应用会话建立请求消息携带重鉴权后生成的a-kid-2。

446.其中,ue向af1发送第二应用会话建立请求消息的触发条件可以包括以下任意一项或多项:

447.(1)ue上存储有flag;

448.(2)如果第一应用会话建立请求消息的响应消息受到kaf-1的安全保护,ue解安全保护失败;

449.(3)ue收到第一应用会话建立请求消息的响应消息后,使用kakma-2推演kaf-2,ue使用kaf-2与af-1进行认证或者安全通信失败。

450.可选的,第二应用会话建立请求消携带指示信息,该指示信息指示第一应用会话建立失败或者指示ue发起应用会话重建立,或者第二应用会话建立请求消息用于ue和af1

之间重新建立应用会话。

451.在一种实现方式中,ue删除与af-1建立失败的第一应用会话上下文。

452.步骤1213:收到第二应用会话建立请求消息后,af-1删除与ue建立失败的第一应用会话上下文,如删除kaf-1等信息。

453.收到第二应用会话建立请求消息后,af-1和ue基于kakma-2和/或a-kid-2进行kaf-2的协商,与现有技术相同,不作赘述。

454.下面结合图2所示的网络架构,对图15中所提供的密钥管理方法进行详细的说明。如图17所示,为本技术提供的再一种密钥管理方法的流程示意图,该流程中,终端设备触发条件(4)向第一应用服务器发送第二应用会话建立请求消息。该流程包括但不限于如下步骤:

455.步骤1301-1306同图13中的步骤901-906,不作赘述。

456.步骤1307:如果aanf在重鉴权前保有kakma-1和a-kid-1,因重鉴权后aanf中的kakma-1和a-kid-1被删除,aanf根据a-kid-1无法找到kakma-1,af侧的kaf-1无法生成。aanf生成失败指示1并执行步骤1309a-1311a和1312,失败指示1指示kaf请求失败。可选的,aanf还生成失败原因值2,失败原因即无法找到a-kid-1对应的kakma-1,该原因值记为cause 2。

457.如果aanf在接收af1第一请求消息时未保有kakma-1和a-kid-1,则aanf向ausf请求kakma-1,并执行步骤1308、1309a-1311a和1312。对于服务化的接口,第一请求消息为服务化消息,第一请求消息的名称为服务化消息名称,具体可以为akmakey request。第一请求消息携带a-kid-1。

458.在一种实现方式中,aanf通过访问udm查找ausf的路由信息,查找ausf的路由信息所需的标识信息为a-kid-1。因重鉴权后udm中关于a-kid-1的相关信息被删除,udm根据a-kid-1无法找到ausf路由信息,向aanf返回失败指示2,失败指示2指示ausf的路由信息查找失败,可选的,还返回失败原因值1,失败原因即无法找到ausf的路由信息,该原因值记为cause 1。aanf接收失败指示2或失败原因值1中的一个或多个后,执行步骤1309b-1311b和1312。

459.步骤1308:ausf无法根据a-kid-1找到对应的kakma-1,ausf向aanf返回失败指示3,失败指示3指示kakma请求失败,可选的,还返回失败原因值2,失败原因即无法找到a-kid-1对应的kakma-1,该原因值记为cause 2。

460.步骤1309a:aanf将失败指示1或cause 2中的一个或多个发给af1,失败指示1指示kaf请求失败。

461.具体的,失败指示1或cause 2中的一个或多个可以携带在key response消息中发送给af1。

462.步骤1310a:收到失败指示1或cause 2中的一个或多个后,af1向ue发送第一应用会话建立请求消息的响应消息,可选的,第一应用会话建立请求消息的响应消息包括失败指示4或cause 2中的一个或多个,失败指示4指示第一应用会话建立失败。

463.第一应用会话建立请求消息的响应消息例如是application session establishment response。

464.步骤1311a:ue收到失败指示4或cause 2中的一个或多个后,释放第一应用会话连

接,重新发起应用会话建立过程。

465.步骤1309b:aanf将失败指示1或cause1中的一个或多个发给af,失败指示1指示kaf请求失败。

466.具体的,失败指示1或cause 1中的一个或多个可以携带在key response消息中发送给aanf。

467.步骤1310b:af收到失败指示1或cause 1中的一个或多个后,向ue发送第一应用会话建立请求消息的响应消息,第一应用会话建立请求消息的响应消息包括失败指示4或cause 1中的一个或多个,失败指示4指示第一应用会话建立失败。

468.步骤1311b:ue收到失败指示4或cause 1中的一个或多个后,释放第一应用会话连接,重新发起应用会话建立过程。

469.步骤1312:ue使用重鉴权后的a-kid-2请求建立应用会话,与现有技术相同,不作赘述。

470.本技术还提供的一种密钥管理方法的流程示意图,图18为该方法的流程图,该流程包括但不限于如下步骤:

471.步骤1401-1410同图6中的步骤401-410,不作赘述。

472.步骤1412,重鉴权成功后,ue不删除第一密钥和第一密钥的标识信息。ue使用重鉴权后的第二k

ausf

推演第二k

akma

。可以理解的是,ue保存有两套k

akma

和对应的密钥标识信息;

473.步骤1413,af向ue发送应用会话建立响应消息,消息中可能携带用于生成k

af

的推演参数、用于完整性保护的mac(message authentication code)1等,其中,推演参数可以是随机数、计数器值等,mac1的输入密钥可以是k

af

,输入参数可以是整条应用会话建立响应消息或者应用会话建立响应消息中的部分信元。

474.步骤1414,ue接收af发送的应用会话建立响应消息,并推演k

af

。

475.ue根据推演参数和k

akma

推演k

af

。可以理解的是,ue根据推演参数和第一k

akma

推演得到第一k

af

,ue根据推演参数和第二k

akma

推演得到第二k

af

。应用会话建立响应消息携带的推演参数可以是推演k

af

的推演参数的部分或者全部。

476.步骤1415,ue判断af使用的密钥k

af

。

477.当应用会话建立响应消息中携带用于完整性保护的mac1时,ue分别使用第一k

af

和第二k

af

计算mac2和mac3,输入参数和安全算法与mac1的计算时使用的输入参数和安全算法相同。

478.此时,ue将mac1分别与mac2和mac3进行比较,当mac1与mac2相同时,表示af使用的密钥为第一k

af

,并且应用会话建立响应消息未被篡改,则ue和af进行后续会话时选择第一k

af

,可选删除第二k

af

和对应的密钥标识信息;当mac1与mac3相同时,表示af使用的密钥为第二k

af

,并且应用会话建立响应消息未被篡改,则ue和af进行后续会话时选择第二k

af

,可选删除第一k

af

和对应的密钥标识信息。当mac1与mac2和mac3均不相同时,表示应用会话建立响应消息可能被篡改,则ue丢弃应用会话建立响应消息。ue根据本地配置,ue重新发起应用会话建立过程,即ue重新发送应用会话建立请求消息,消息中携带第二和af进行后续会话时选择第二k

akma

的密钥标识信息,可选删除第一和第二k

af

和对应的密钥标识信息。本地配置可以是在ue一次或者多次收到错误的应用会话建立响应消息。

479.当应用会话建立响应消息中未携带用于完整性保护的mac1时,ue分别尝试使用第

一k

af

和第二k

af

与af进行后续应用会话业务,根据后续应用会话业务成功或失败判断ue选择使用哪一个k

af

。可以理解的是k

af

可以是ue和af进行鉴权的凭证,或者进行通信的对称密钥。后续应用会话业务成功可以是ue使用k

af

与af进行成功鉴权,或者ue与af使用k

af

或其衍生密钥进行通信时安全保护成功。反之,后续应用会话业务失败可以是ue使用k

af

与af进行鉴权失败,或者ue与af使用k

af

或其衍生密钥进行通信时安全保护失败。当ue使用第一k

af

,与af进行后续应用会话成功时,表示af使用的密钥为第一k

af

,则ue和af进行后续会话时选择第一k

af

,可选删除第二k

af

和对应的密钥标识信息;当ue使用第一k

af

,与af进行后续应用会话失败时,ue使用第二k

af

,与af进行后续应用会话,如果成功时,表示af使用的密钥为第二k

af

,则ue和af进行后续会话时选择第二k

af

,可选删除第二k

af

和对应的密钥标识信息;当ue分别使用第一和第二k

af

,与af进行后续应用会话均失败时,ue根据本地配置,ue重新发起应用会话建立过程,即ue重新发送应用会话建立请求消息,消息中携带第二和af进行后续会话时选择第二k

akma

的密钥标识信息,可选删除第一和第二k

af

和对应的密钥标识信息。本地配置可以是在ue和af由于两侧k

af

不一致发生一次或者多次应用会话失败。

480.相应于上述方法实施例给出的方法,本技术实施例还提供了密钥管理设备,包括用于执行上述实施例相应的模块。模块可以是软件,也可以是硬件,或者是软件和硬件结合。

481.参见图19,为本技术提供的一种通信装置的结构示意图。图19所示的通信装置1500包括收发模块1501和处理模块1502,可选的,还包括存储模块1503。

482.在一种设计中,装置1500为终端设备:

483.示例性的,收发模块1501用于向第一应用功能网元发送第一应用会话建立请求消息,该第一应用会话建立请求消息携带第一密钥的标识信息,该第一密钥为应用的认证和密钥管理akma密钥;接收重鉴权流程中的第一鉴权请求消息;发送该重鉴权流程中的该第一鉴权请求消息的响应消息;以及接收来自该第一应用功能网元的该第一应用会话建立请求消息的响应消息;处理模块1502用于使用该第一密钥推演该终端设备和该第一应用功能网元之间的通信密钥。

484.可选的,收发模块1501用于发送该第一鉴权请求消息的响应消息后,处理模块1502用于不删除该第一密钥和该第一密钥的标识信息

485.该示例中,装置1500用于实现图10-18所示实施例中终端设备或ue的功能,处理模块1502被配置为支持终端设备执行图10-18所示实施例中的方法,收发模块1501用于支持终端设备与其他设备之间的通信,具体可参见图10-18中终端设备或ue的相应描述。

486.在一种设计中,装置1500为鉴权服务功能网元:

487.示例性的,收发模块1501用于接收重鉴权流程中的第二鉴权请求;发送该重鉴权流程中的该第二鉴权请求的响应消息;接收来自应用的认证和密钥管理akma锚点功能网元的第一密钥请求消息,该第一密钥请求消息携带第一密钥的标识信息,该第一密钥为该重鉴权流程前生成的akma密钥;以及向该akma锚点功能网元发送该第一密钥。

488.可选的,收发模块1501用于发送该第二鉴权请求的响应消息后,处理模块1502用于不删除该第一密钥和该第一密钥的标识信息。

489.装置1500用于实现图10-18所示实施例中鉴权服务功能网元或ausf的功能,处理模块1502被配置为支持鉴权服务功能网元执行图10-18所示实施例中的方法,收发模块

1501用于支持鉴权服务功能网元与其他设备之间的通信,具体可参见图10-18中鉴权服务功能网元或ausf的相应描述。

490.在一种设计中,装置1500为应用的认证和密钥管理akma锚点功能网元:

491.示例性的,收发模块1501重鉴权流程后,用于接收来自第一应用功能网元的第一请求消息,该第一请求消息用于请求终端设备和该第一应用功能网元之间的通信密钥,该第一请求消息携带第一密钥的标识信息,该第一密钥为该重鉴权流程前生成的akma密钥;处理模块1502用于使用该第一密钥推演该终端设备和该第一应用功能网元之间的通信密钥;收发模块1501还用于向该应用功能网元发送该通信密钥。

492.可选的,该重鉴权流程后,处理模块1502用于不删除该第一密钥和该第一密钥的标识信息。

493.装置1500用于实现图10-18所示实施例中akma锚点功能网元或aanf的功能,处理模块1502被配置为支持akma锚点功能网元执行图10-18所示实施例中的方法,收发模块1501用于支持akma锚点功能网元与其他设备之间的通信,具体可参见图10-18中akma锚点功能网元或aanf的相应描述。

494.请参见图20,为本技术提供的另一种通信装置的结构示意图。图20所示的通信装置1600包括至少一个处理器1601、收发器1602,可选的,还包括存储器1603或总线1604。处理器1601、收发器1602以及存储器1603通过总线1604连接。其中,处理器1601例如可以是中央处理器(central processing unit,cpu),通用处理器,数字信号处理器(digital signal processor,dsp),专用集成电路(application-specific integrated circuit,asic),现场可编程门阵列(field programmable gate array,fpga)或者其他可编程逻辑器件、晶体管逻辑器件、硬件部件或其任意组合。其可以实现或执行结合本技术所描述的各个示例性的逻辑方框、模块和电路。处理器也可以是实现计算功能的组合,例如包括一个或多个微处理器组合,dsp和微处理器的组合等等。总线1604可以是外设部件互联标准(peripheral component interconnect,简称pci)总线或扩展工业标准结构(extended industry standard architecture,简称eisa)总线等。总线可以分为地址总线、数据总线、控制总线等。为便于表示,图20中仅用一条粗线表示,但并不表示仅有一根总线或一种类型的总线。

495.本技术实施例还提供的一种芯片系统1700,包括至少一个处理器1701、接口电路1702,处理器1701和接口电路1702相连。

496.处理器1701可能是一种集成电路芯片,具有信号的处理能力。在实现过程中,上述方法的各步骤可以通过处理器1701中的硬件的集成逻辑电路或者软件形式的指令完成。上述的处理器1701可以是通用处理器、数字信号处理器(dsp)、专用集成电路(asic)、现成可编程门阵列(fpga)或者其它可编程逻辑器件、分立门或者晶体管逻辑器件、分立硬件组件。可以实现或者执行本技术实施例中的公开的各方法、步骤。通用处理器可以是微处理器或者该处理器也可以是任何常规的处理器等。

497.接口电路1702可以完成数据、指令或者信息的发送或者接收,处理器1701可以利用接口电路1702接收的数据、指令或者其它信息,进行加工,可以将加工完成信息通过接口电路1702发送出去。

498.可选的,芯片系统还包括存储器1703,存储器1703可以包括只读存储器和随机存

取存储器,并向处理器提供操作指令和数据。存储器1703的一部分还可以包括非易失性随机存取存储器(nvram)。

499.可选的,存储器1703存储了可执行软件模块或者数据结构,处理器1703可以通过调用存储器存储的操作指令(该操作指令可存储在操作系统中),执行相应的操作。

500.可选的,芯片系统可以使用在本技术实施例涉及的终端设备、鉴权服务功能网元或者akma锚点功能网元中。可选的,接口电路1702用于执行图10至图18所示的实施例中终端设备、鉴权服务功能网元或者akma锚点功能网元的接收和发送的步骤。处理器1701用于执行图10至图18所示的实施例中的终端设备、鉴权服务功能网元或者akma锚点功能网元处理的步骤。存储器1703用于存储图10至图18所示的实施例中的终端设备、鉴权服务功能网元或者akma锚点功能网元的数据和指令。

501.本技术实施例还提供了一种计算机可读存储介质。上述方法实施例中描述的方法可以全部或部分地通过软件、硬件、固件或者其任意组合来实现。如果在软件中实现,则功能可以作为一个或多个指令或代码存储在计算机可读介质上或者在计算机可读介质上传输。计算机可读介质可以包括计算机存储介质和通信介质,还可以包括任何可以将计算机程序从一个地方传送到另一个地方的介质。存储介质可以是可由计算机访问的任何可用介质。

502.作为一种可选的设计,计算机可读介质可以包括ram,rom,eeprom,cd-rom或其它光盘存储器,磁盘存储器或其它磁存储设备,或可用于承载的任何其它介质或以指令或数据结构的形式存储所需的程序代码,并且可由计算机访问。而且,任何连接被适当地称为计算机可读介质。例如,如果使用同轴电缆,光纤电缆,双绞线,数字用户线(dsl)或无线技术(如红外,无线电和微波)从网站,服务器或其它远程源传输软件,则同轴电缆,光纤电缆,双绞线,dsl或诸如红外,无线电和微波之类的无线技术包括在介质的定义中。如本文所使用的磁盘和光盘包括光盘(cd),激光盘,光盘,数字通用光盘(dvd),软盘和蓝光盘,其中磁盘通常以磁性方式再现数据,而光盘利用激光光学地再现数据。上述的组合也应包括在计算机可读介质的范围内。

503.本技术实施例还提供了一种计算机程序产品。上述方法实施例中描述的方法可以全部或部分地通过软件、硬件、固件或者其任意组合来实现。如果在软件中实现,可以全部或者部分得通过计算机程序产品的形式实现。计算机程序产品包括一个或多个计算机指令。在计算机上加载和执行上述计算机程序指令时,全部或部分地产生按照上述方法实施例中描述的流程或功能。上述计算机可以是通用计算机、专用计算机、计算机网络、网络设备、用户设备或者其它可编程装置。

504.可以理解,说明书通篇中提到的“实施例”意味着与实施例有关的特定特征、结构或特性包括在本技术的至少一个实施例中。因此,在整个说明书各个实施例未必一定指相同的实施例。此外,这些特定的特征、结构或特性可以任意适合的方式结合在一个或多个实施例中。可以理解,在本技术的各种实施例中,上述各过程的序号的大小并不意味着执行顺序的先后,各过程的执行顺序应以其功能和内在逻辑确定,而不应对本技术实施例的实施过程构成任何限定。

505.可以理解,在本技术中,“当

…

时”、“若”以及“如果”均指在某种客观情况下装置会做出相应的处理,并非是限定时间,且也不要求装置实现时一定要有判断的动作,也不意味

着存在其它限定。

506.本技术中的“同时”可以理解为在相同的时间点,也可以理解为在一段时间段内,还可以理解为在同一个周期内。

507.本技术中对于使用单数表示的元素旨在用于表示“一个或多个”,而并非表示“一个且仅一个”,除非有特别说明。本技术中,在没有特别说明的情况下,“至少一个”旨在用于表示“一个或者多个”,“多个”旨在用于表示“两个或两个以上”。

508.另外,本文中术语“系统”和“网络”在本文中常被可互换使用。本文中术语“和/或”,仅仅是一种描述关联对象的关联关系,表示可以存在三种关系,例如,a和/或b,可以表示:单独存在a,同时存在a和b,单独存在b这三种情况,其中a可以是单数或者复数,b可以是单数或者复数。

509.可以理解,在本技术各实施例中,“与a相应的b”表示b与a相关联,根据a可以确定b。但还应理解,根据a确定b并不意味着仅仅根据a确定b,还可以根据a和/或其它信息确定b。

510.本技术中各表所示的对应关系可以被配置,也可以是预定义的。各表中的信息的取值仅仅是举例,可以配置为其他值,本技术并不限定。在配置信息与各参数的对应关系时,并不一定要求必须配置各表中示意出的所有对应关系。例如,本技术中的表格中,某些行示出的对应关系也可以不配置。又例如,可以基于上述表格做适当的变形调整,例如,拆分,合并等等。上述各表中标题示出参数的名称也可以采用通信装置可理解的其他名称,其参数的取值或表示方式也可以通信装置可理解的其他取值或表示方式。上述各表在实现时,也可以采用其他的数据结构,例如可以采用数组、队列、容器、栈、线性表、指针、链表、树、图、结构体、类、堆、散列表或哈希表等。

511.本技术中的预定义可以理解为定义、预先定义、存储、预存储、预协商、预配置、固化、或预烧制。

512.本领域普通技术人员可以理解,结合本文中所公开的实施例描述的各示例的单元及算法步骤,能够以电子硬件、或者计算机软件和电子硬件的结合来实现。这些功能究竟以硬件还是软件方式来执行,取决于技术方案的特定应用和设计约束条件。专业技术人员可以对每个特定的应用来使用不同方法来实现所描述的功能,但是这种实现不应认为超出本技术的范围。

513.本领域普通技术人员可以理解,为描述的方便和简洁,上述描述的系统、装置和单元的具体工作过程,可以参考前述方法实施例中的对应过程,在此不再赘述。

514.可以理解,本技术中描述的系统、装置和方法也可以通过其它的方式实现。例如,以上所描述的装置实施例仅仅是示意性的,例如,所述单元的划分,仅仅为一种逻辑功能划分,实际实现时可以有另外的划分方式,例如多个单元或组件可以结合或者可以集成到另一个系统,或一些特征可以忽略,或不执行。另一点,所显示或讨论的相互之间的耦合或直接耦合或通信连接可以是通过一些接口,装置或单元的间接耦合或通信连接,可以是电性,机械或其它的形式。

515.所述作为分离部件说明的单元可以是或者也可以不是物理上分开的,作为单元显示的部件可以是或者也可以不是物理单元,即可以位于一个地方,或者也可以分布到多个网络单元上。可以根据实际的需要选择其中的部分或者全部单元来实现本实施例方案的目

的。

516.另外,在本技术各个实施例中的各功能单元可以集成在一个处理单元中,也可以是各个单元单独物理存在,也可以两个或两个以上单元集成在一个单元中。

517.以上所述,仅为本技术的具体实施方式,但本技术的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本技术揭露的技术范围内,可轻易想到变化或替换,都应涵盖在本技术的保护范围之内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。