1.本发明涉及工业安全监管技术领域,尤其涉及一种安全监管平台及其监管方法。

背景技术:

2.在工业活动中,安全生产是其中的重要方面。为了确保工业生产的安全,需要对工业生产中的活动、设备、人员等进行安全管控。然而,现有的安全管理工作存在无序、效率低以及运维成本较高等问题。因此,需要借助相应的管理平台进行统一管理。但是,现有的管理平台存在配置不便、无法有效地对平台运行中的日志进行管控的问题。因此,针对上述问题,有必要提出进一步地解决方案。

技术实现要素:

3.本发明旨在提供一种安全监管平台及其监管方法,以克服现有技术中存在的不足。

4.为解决上述技术问题,本发明的技术方案是:

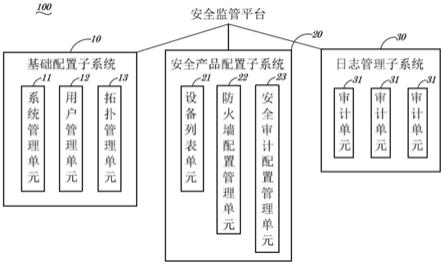

5.一种安全监管平台,其包括:基础配置子系统、安全产品配置子系统以及日志管理子系统;

6.所述基础配置子系统对所述安全监管平台的系统信息、用户信息以及网络信息进行配置管理;所述安全产品配置子系统对所述安全监管平台的安全信息进行配置管理;所述日志管理子系统对所述安全监管平台的运行日志进行审计管理。

7.作为本发明安全监管平台的改进,所述基础配置子系统包括:系统管理单元、用户管理单元以及拓扑管理单元;

8.所述系统管理单元对所述安全监管平台的系统参数和/或选项进行设置,所述用户管理单元对所述安全监管平台的用户信息进行管理,所述拓扑管理单元对所述安全监管平台的网络拓扑结构进行管理。

9.作为本发明安全监管平台的改进,所述用户管理单元还能够对登录所述安全监管平台的用户身份进行鉴别。

10.作为本发明安全监管平台的改进,所述安全产品配置子系统包括:设备列表单元、防火墙配置管理单元以及安全审计配置管理单元;

11.所述设备列表单元中存储有由所述安全监管平台监管的设备名称信息;所述防火墙配置管理单元对所述安全监管平台的防火墙进行配置,所述安全审计配置管理单元对所述设备对应的审计策略和白名单策略进行配置。

12.作为本发明安全监管平台的改进,所述日志管理子系统包括至少一个审计单元,所述至少一个审计单元对平台运行过程中的操作日志、策略告警日志、白名单告警日志进行审计。

13.为解决上述技术问题,本发明的技术方案是:

14.一种安全监管平台的监管方法,其包括如下步骤:

15.s1、对所述安全监管平台的系统信息、用户信息以及网络信息进行配置管理;

16.s2、对所述安全监管平台的安全信息进行配置管理;

17.s3、对所述安全监管平台的运行日志进行审计管理。

18.作为本发明安全监管平台的监管方法的改进,所述步骤s1具体包括:

19.对所述安全监管平台的系统参数和/或选项进行设置;

20.对所述安全监管平台的用户信息进行管理;

21.对所述安全监管平台的网络拓扑结构进行管理。

22.作为本发明安全监管平台的监管方法的改进,对所述安全监管平台的用户信息进行管理还包括:

23.对登录所述安全监管平台的用户身份进行鉴别。

24.作为本发明安全监管平台的监管方法的改进,所述步骤s2具体包括:

25.对所述安全监管平台的防火墙进行配置;

26.对由所述安全监管平台监管的设备对应的审计策略和白名单策略进行配置。

27.作为本发明安全监管平台的监管方法的改进,所述步骤s3具体包括:

28.对平台运行过程中的操作日志、策略告警日志、白名单告警日志进行审计。

29.与现有技术相比,本发明的有益效果是:本发明的安全监管平台通过其基础配置子系统、安全产品配置子系统,能够对系统以及被管控的设备的安全信息进行灵活配置,有利于满足不同的监管需求。同时,通过其日志管理子系统可对平台运行过程中的操作日志、策略告警日志、白名单告警日志等进行审计,有利于对工业生产中发生的安全事件的分析提供依据,以及方便进行问题定位和排查。

附图说明

30.为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明中记载的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

31.图1为本发明安全监管平台一实施例的模块示意图;

32.图2为本发明安全监管平台的监管方法一实施例的方法流程示意图。

具体实施方式

33.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

34.如图1所示,本发明一实施例提供一种安全监管平台100,其包括:基础配置子系统10、安全产品配置子系统20以及日志管理子系统30。

35.基础配置子系统10用于对安全监管平台的系统信息、用户信息以及网络信息进行配置管理,以满足实际工业生产中不同的监管需求。

36.基础配置子系统10包括:系统管理单元11、用户管理单元12以及拓扑管理单元13。

37.其中,系统管理单元11对安全监管平台的系统参数和/或选项进行设置,如此以使得本实施例的安全监管平台能够符合相应的监管需求。相应的,系统管理单元11能够访问系统参数和/或选项,并对相关参数和/或选项进行重新设置。

38.用户管理单元12用于对安全监管平台的用户信息进行管理。该用户信息的管理包括对用户信息的存储、鉴别、授权等。相应的,用户管理单元12还能够对登录安全监管平台的用户身份进行鉴别。此时,用户管理单元12能够读取请求登录安全监管平台的用户信息,并与已经授权的用户名单进行比对,当请求登录的用户信息符合要求时,则授权用户登录安全监管平台。

39.拓扑管理单元13用于对安全监管平台的网络拓扑结构进行管理,如此以优化安全监管平台的网络结构,适应不同的监管需求。具体地,拓扑管理单元13对网络拓扑结构的管理部包括:将网络中的防火墙、安全审计设备在拓扑上进行连接,组成网络中安全产品的网络拓扑。其中,网络拓扑上的安全设备可实时展示该设备的告警数量信息,便于管理员进行管理。

40.安全产品配置子系统20用于对安全监管平台的安全信息进行配置管理,以满足实际工业生产中对于不同安全产品的统一监控和管理。上述安全产品包括:工业防火墙、工业审计终端等。

41.安全产品配置子系统20包括:设备列表单元21、防火墙配置管理单元22以及安全审计配置管理单元23。

42.其中,设备列表单元21中存储有安全监管平台监管的设备名称信息。上述设备名称信息可预先进行录入,且该设备列表单元21可由安全审计配置管理单元23进行访问和读取。

43.防火墙配置管理单元22用于对安全监管平台的防火墙进行配置,如此可设置不同的防火等级以及针对不同的对象进行防御,进而应对不同类型的安全事件。

44.安全审计配置管理单元23对设备对应的审计策略和白名单策略进行配置。上述审计策略和白名单策略的配置包括:对源ip地址、目的ip地址、协议类型等进行配置,以适应实际的审计需求。

45.日志管理子系统30用于对安全监管平台的运行日志进行审计管理,如此有利于对工业生产中发生的安全事件的分析提供依据,以及方便进行问题定位和排查。

46.具体地,日志管理子系统30包括至少一个审计单元31,至少一个审计单元31对平台运行过程中的操作日志、策略告警日志、白名单告警日志进行审计。至少一个审计单元31对各运行日志进行审计的内容包括:审计流量的源ip地址、源端口、目的ip地址、目的端口、传输层协议、应用层协议、告警级别等信息。

47.如图2所示,基于相同的技术构思,本发明另一实施例还提供一种安全监管平台的监管方法。该监管方法包括:

48.s1、对安全监管平台的系统信息、用户信息以及网络信息进行配置管理。

49.步骤s1通过对相关信息进行配置管理,能够满足实际工业生产中不同的监管需求。步骤s1进一步包括:

50.对安全监管平台的系统参数和/或选项进行设置;

51.对安全监管平台的用户信息进行管理;

52.对安全监管平台的网络拓扑结构进行管理。

53.其中,对安全监管平台的系统参数和/或选项进行设置,如此以使得本实施例的安全监管平台能够符合相应的监管需求。相应的,为了实现系统设置的目的,可通过访问系统参数和/或选项,并根据监管需求,对相关参数和/或选项进行重新设置。

54.对安全监管平台的用户信息进行管理时,包括对用户信息的存储、鉴别、授权等。相应的,步骤s1还包括:对登录安全监管平台的用户身份进行鉴别。此时,读取请求登录安全监管平台的用户信息,并与已经授权的用户名单进行比对,当请求登录的用户信息符合要求时,则授权用户登录安全监管平台。

55.对安全监管平台的网络拓扑结构进行管理的目的在于,能够优化安全监管平台的网络结构,以适应不同的监管需求。具体地,对网络拓扑结构的管理部包括:将网络中的防火墙、安全审计设备在拓扑上进行连接,组成网络中安全产品的网络拓扑。其中,网络拓扑上的安全设备可实时展示该设备的告警数量信息,便于管理员进行管理。

56.s2、对安全监管平台的安全信息进行配置管理。

57.步骤s2通过对对安全监管平台的安全信息进行配置管理,以满足实际工业生产中对于不同安全产品的统一监控和管理。上述安全产品包括:工业防火墙、工业审计终端等。步骤s2进一步包括:

58.对安全监管平台的防火墙进行配置;

59.对由安全监管平台监管的设备对应的审计策略和白名单策略进行配置。

60.其中,安全监管平台中存储有安全监管平台监管的设备名称信息。上述设备名称信息可预先进行录入,且该设备名称信息可被进行访问和读取。

61.对安全监管平台的防火墙进行配置时,可设置不同的防火等级以及针对不同的对象进行防御,进而应对不同类型的安全事件。

62.对审计策略和白名单策略进行配置包括:对源ip地址、目的ip地址、协议类型等进行配置,以适应实际的审计需求。

63.s3、对安全监管平台的运行日志进行审计管理。

64.步骤s3的目的在于,通过对安全监管平台的运行日志进行审计管理,有利于对工业生产中发生的安全事件的分析提供依据,以及方便进行问题定位和排查。具体地,对平台运行过程中的操作日志、策略告警日志、白名单告警日志进行审计的内容包括:审计流量的源ip地址、源端口、目的ip地址、目的端口、传输层协议、应用层协议、告警级别等信息。

65.综上所述,本发明的安全监管平台通过其基础配置子系统、安全产品配置子系统,能够对系统以及被管控的设备的安全信息进行灵活配置,有利于满足不同的监管需求。同时,通过其日志管理子系统可对平台运行过程中的操作日志、策略告警日志、白名单告警日志等进行审计,有利于对工业生产中发生的安全事件的分析提供依据,以及方便进行问题定位和排查。

66.对于本领域技术人员而言,显然本发明不限于上述示范性实施例的细节,而且在不背离本发明的精神或基本特征的情况下,能够以其他的具体形式实现本发明。因此,无论从哪一点来看,均应将实施例看作是示范性的,而且是非限制性的,本发明的范围由所附权利要求而不是上述说明限定,因此旨在将落在权利要求的等同要件的含义和范围内的所有变化囊括在本发明内。不应将权利要求中的任何附图标记视为限制所涉及的权利要求。

67.此外,应当理解,虽然本说明书按照实施方式加以描述,但并非每个实施方式仅包含一个独立的技术方案,说明书的这种叙述方式仅仅是为清楚起见,本领域技术人员应当将说明书作为一个整体,各实施例中的技术方案也可以经适当组合,形成本领域技术人员可以理解的其他实施方式。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。