1.本发明涉及通信领域,尤其涉及一种安全实现方法、设备以及系统。

背景技术:

2.在现有的网络安全架构中,数据的安全性保护采用的是hop

‑

by

‑

hop的方式,即分段进行安全性保护。以数据从终端设备—基站—服务网关—pdn网关的传输链路为例,终端设备

‑

基站之间执行一次安全性保护,基站—服务网关之间执行一次安全性保护,服务网关—pdn网关之间执行一次安全性保护。可以看出,在数据传输的过程中,如果中间节点出现了问题,则可能会导致数据的泄露。而且,在数据传输过程中多次对数据进行加密和还原,也会导致资源的浪费。

技术实现要素:

3.本发明实施例所要解决的技术问题在于,提供一种安全实现方法、设备以及系统,实现了数据的端到端的保护。

4.第一方面,本发明实施例提供一种安全实现方法,包括:第一设备获取会话的安全策略以及至少一个密钥;所述第一设备向第二设备发送保护数据,其中,所述保护数据是根据所述会话的安全策略使用所述至少一个密钥对所述会话的会话数据的安全性进行保护得到的,所述第二设备用于根据所述安全策略使用所述至少一个密钥对所述保护数据进行还原以获得所述会话数据;其中,当所述第一设备为终端设备时,所述第二设备为接入网节点或者用户面节点;当所述第一设备为接入网节点或者用户面节点时,所述第二设备为终端设备。

5.结合第一方面,第一方面的第一种可能的实施方式中,所述至少一个密钥包括:第一密钥以及第二密钥,其中,所述第一密钥用于对所述会话的第一安全性进行保护,所述第二密钥用于对所述会话的第二安全性进行保护。

6.结合第一方面的第一种可能的实施方式,第一方面的第二种可能的实施方式中,所述安全策略用于指示所述会话数据的保护方式,其中,所述保护方式是通过第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护,或者,通过第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护,或者,同时通过所述第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护以及通过所述第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护。

7.结合第一方面的第二种可能的实施方式,第一方面的第三种可能的实施方式中,所述安全策略还用于指示所述第一安全性算法、所述第二安全性算法、密钥长度以及密钥更新时间中的至少一个。

8.结合第一方面的第三种可能的实施方式,第一方面的第四种可能的实施方式中,所述密钥长度包括第一密钥长度和/或第二密钥长度,其中,所述第一密钥长度用于表征所述第一密钥的长度,所述第二密钥长度用于表征所述第二密钥的长度。

9.结合第一方面的第三种可能的实施方式,第一方面的第五种可能的实施方式中,所述密钥更新时间包括第一密钥更新时间和/或第二密钥更新时间,其中,所述第一密钥更新时间用于表征所述第一密钥的更新时间,所述第二密钥更新时间用于表征所述第二密钥的更新时间。

10.结合第一方面的上述任一种可能的实施方式,第一方面的第六种可能的实施方式中,所述第一安全性为加密性,所述第二安全性为完整性。

11.结合第一方面的第六种可能的实施方式,第一方面的第七种可能的实施方式中,所述保护数据还包括参数字段,所述参数字段包括第一标识字段、第二标识字段、第三标识字段至少一个,其中,所述第一标识字段用于指示本消息为会话消息,所述第二标识字段用于指示业务标识、会话标识、承载标识、flow标识以及切片标识中的至少一个,所述第三标识用于指示所述会话的保护方式。

12.结合第一方面的第七种可能的实施方式,第一方面的第八种可能的实施方式中,所述参数字段还包括长度字段、分组字段以及mac字段中的至少一个,其中,所述长度字段用于指示所述参数字段的长度,所述分组字段用于指示分组进行加密时,分组的长度,所述mac字段用于指示所述会话进行了完整性保护。

13.结合第一方面的上述任一种可能的实施方式,第一方面的第九种可能的实施方式中,当所述第二设备为接入网节点时,所述第一设备获取所述安全策略具体为:所述第一设备向策略控制器获取所述安全策略。

14.结合第一方面的第九种可能的实施方式,第一方面的第十种可能的实施方式中,所述第一设备向策略控制器获取所述安全策略具体为:所述第一设备向所述接入网节点发送第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;所述第一设备接收所述接入网节点返回的所述安全策略,其中,所述安全策略是所述接入网节点向所述策略控制器发送第二请求获取得到的,所述第二请求是所述接入网节点基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求。

15.结合第一方面的第九种可能的实施方式,第一方面的第十一种可能的实施方式中,所述第一设备向策略控制器获取所述安全策略具体为:所述第一设备向所述接入网节点发送第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;所述第一设备接收所述接入网节点返回的所述安全策略,其中,所述安全策略是所述接入网节点通过至少一个网元向所述策略控制器转发第二请求获取得到的,所述第二请求是所述接入网节点基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求。

16.结合第一方面的第十一种可能的实施方式,第一方面的第十二种可能的实施方式中,所述至少一个网元包括会话管理网元;或者,所述至少一个网元包括会话管理网元或者移动管理实体。

17.结合第一方面的第九种可能的实施方式,第一方面的第十三种可能的实施方式中,所述第一设备向策略控制器获取所述安全策略具体为:所述第一设备向所述接入网节点发送第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;所述第一设备接收所述接入网节点返回的所述安全策略,其中,所述安全策略是所述接入网

节点根据核心网安全策略以及所述接入网节点的安全能力生成的,所述核心网安全策略是所述策略控制器根据所述接入网节点转发的第一请求生成的。

18.结合第一方面的上述任一种可能的实施方式,第一方面的第十四种可能的实施方式中,当所述第二设备为接入网节点时,第一设备获取至少一个密钥具体为:所述第一设备通过所述接入网节点向认证节点发送第三请求;所述第一设备基于所述第三请求获取基础密钥,其中,所述基础密钥是所述第一设备与所述认证节点之间互相认证后产生的;所述第一设备基于所述基础密钥推衍出所述至少一个密钥。

19.结合第一方面的第十四种可能的实施方式,第一方面的第十五种可能的实施方式中,所述第一设备基于所述基础密钥推衍出所述至少一个密钥具体为:所述第一设备根据所述基础密钥推衍出中间密钥;所述第一设备根据所述中间密钥推衍出所述至少一个密钥。

20.结合第一方面的第十五种可能的实施方式,第一方面的第十六种可能的实施方式中,所述第一设备根据所述基础密钥推衍出中间密钥具体为:所述第一设备基于第一参数,并根据所述基础密钥推衍出中间密钥,其中,所述第一参数包括所述接入网节点标识、nas计数器、生成所述中间密钥的序列号、数据包的序列号、nonce1、承载标识、flow标识以及切片标识中的至少一个。

21.结合第一方面的第十五种可能的实施方式,第一方面的第十七种可能的实施方式中,所述第一设备根据所述中间密钥推衍出所述至少一个密钥具体为:所述第一设备基于所述第二参数,并根据所述中间密钥推衍出所述至少一个密钥;其中,所述第二参数包括空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项,所述安全算法标识为空口信令加密算法标识、空口信息完整性保护算法标识、用户面加密算法标识以及用户面完整性保护算法标识中的至少一项。

22.结合第一方面的第十四种可能的实施方式,第一方面的第十八种可能的实施方式中,所述至少一个密钥包括空口信令加密密钥、空口信令完整性加密密钥、用户面密钥以及用户面完整性加密密钥中的至少一项。

23.结合第一方面的上述任一种可能的实施方式,第一方面的第十九种可能的实施方式中,所述保护数据为表头数据、负载数据或者数据包,其中,所述数据包包括所述表头数据以及所述负载数据。

24.第二方面,提供一种安全实现方法,包括:第二设备确定会话的会话标识;所述第二设备获取所述会话的安全策略以及至少一个密钥;所述第二设备根据所述会话标识识别第一设备发送的所述会话的保护数据,并通过根据所述会话的安全策略使用所述至少一个密钥对所述保护数据进行还原以获得会话数据,其中,所述保护数据是所述第一设备根据所述会话的安全策略使用所述至少一个密钥对所述会话数据的安全性进行保护得到的,所述第一设备用于根据所述安全策略使用所述至少一个密钥对所述会话数据进行加密以获得所述保护数据;

25.其中,当所述第一设备为终端设备时,所述第二设备为接入网节点或者用户面节点;当所述第一设备为接入网节点或者用户面节点时,所述第二设备为终端设备。

26.结合第二方面,第二方面的第一种可能的实施方式中,所述至少一个密钥包括:第一密钥以及第二密钥,其中,所述第一密钥用于对所述会话的第一安全性进行保护,所述第

二密钥用于对所述会话的第二安全性进行保护。

27.结合第二方面的第一种可能的实施方式,第二方面的第二种可能的实施方式中,所述安全策略用于指示所述会话数据的保护方式,其中,所述保护方式是通过第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护,或者,通过第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护,或者,同时通过所述第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护以及通过所述第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护。

28.结合第二方面的第二种可能的实施方式,第二方面的第三种可能的实施方式中,所述安全策略还用于指示所述第一安全性算法、所述第二安全性算法、密钥长度以及密钥更新时间中的至少一个。

29.结合第二方面的第三种可能的实施方式,第二方面的第四种可能的实施方式中,所述密钥长度包括第一密钥长度和/或第二密钥长度,其中,所述第一密钥长度用于表征所述第一密钥的长度,所述第二密钥长度用于表征所述第二密钥的长度。

30.结合第二方面的第三种可能的实施方式,第二方面的第五种可能的实施方式中,所述密钥更新时间包括第一密钥更新时间和/或第二密钥更新时间,其中,所述第一密钥更新时间用于表征所述第一密钥的更新时间,所述第二密钥更新时间用于表征所述第二密钥的更新时间。

31.结合第二方面的上述任一种可能的实施方式,第二方面的第六种可能的实施方式中,当所述第二设备为用户面节点时,第二设备确定会话的会话标识具体为:所述第二设备通过所述保护数据所在的封装表头确定会话的会话标识;或者,所述第二设备通过所述保护数据所在的封装表头中的隧道标识确定会话的会话标识;或者,所述第二设备通过所述保护数据所在的外部ip报文表头确定会话的会话标识;或者,所述第二设备通过所述保护数据所在的封装表头和所述保护数据所在的外部ip报文表头确定所述会话的会话标识;或者,所述第二设备通过所述保护数据所在的协议数据单元表头和所述保护数据所在的封装表头确定所述会话的会话标识;或者,所述第二设备通过所述保护数据中的参数字段确定所述会话的会话标识。

32.结合第二方面的上述任一种可能的实施方式,第二方面的第七种可能的实施方式中,当所述第二设备为接入网节点时,第二设备确定会话的会话标识具体为:所述第二设备通过所述会话所占用的空口资源确定所述会话的会话标识;或者,所述第二设备通过所述会话所占用的空口的空口标识确定所述会话的会话标识;或者,所述第二设备通过所述会话所占用的数据无线承载的标识确定所述会话的会话标识;或者,所述第二设备通过所述保护数据中的参数字段确定所述会话的会话标识。

33.结合第二方面的第六或者第七种可能的实施方式,第二方面的第八种可能的实施方式中,所述第一安全性为加密性,所述第二安全性为完整性。

34.结合第二方面的第八种可能的实施方式,第二方面的第九种可能的实施方式中,所述参数字段包括第一标识字段、第二标识字段、第三标识字段中的至少一个,其中,所述第一标识字段用于指示本消息为会话消息,所述第二标识字段用于指示业务标识、会话标识以及切片标识中的至少一个,所述第三标识用于指示所述会话的保护方式。

35.结合第二方面的第九种可能的实施方式,第二方面的第十种可能的实施方式中,

所述参数字段还包括长度字段、分组字段以及mac字段中的至少一个,其中,所述长度字段用于指示所述参数字段的长度,所述分组字段用于指示分组进行加密时,分组的长度,所述mac字段用于指示所述会话进行了完整性保护。

36.结合第二方面的上述任一种可能的实施方式,第二方面的第十一种可能的实施方式中,当所述第二设备为接入网节点时,所述第二设备获取所述安全策略具体为:所述第二设备向第一网元获取所述安全策略,其中,所述第一网元为认证控制器、密钥管理控制器、策略控制器和密钥控制器中的任意一个。

37.结合第二方面的第十一种可能的实施方式,第二方面的第十二种可能的实施方式中,当所述第一网元为策略控制器时,所述第二设备向策略控制器获取所述安全策略具体为:所述第二设备接收所述第一设备发送的第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;所述第二设备向所述策略控制器发送第二请求,其中,所述第二请求是基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求;所述第二设备接收所述策略控制器返回的所述安全策略,其中,所述安全策略是所述策略控制器根据所述第二请求生成的。

38.结合第二方面的第十一种可能的实施方式,第二方面的第十三种可能的实施方式中,当所述第一网元为策略控制器时,所述第二设备向策略控制器获取所述安全策略具体为:所述第二设备接收所述第一设备发送的第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;所述第二设备通过至少一个网元向所述策略控制器发送第二请求,其中,所述第二请求是基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求;所述第二设备接收所述策略控制器通过所述至少一个网元返回的所述安全策略,其中,所述安全策略是所述策略控制器根据所述第二请求生成的。

39.结合第二方面的第十三种可能的实施方式,第二方面的第十四种可能的实施方式中,所述至少一个网元包括会话管理网元;或者,所述至少一个网元包括会话管理网元或者移动管理实体。

40.结合第二方面的第十一种可能的实施方式,第二方面的第十五种可能的实施方式中,所述第二设备向策略控制器获取所述安全策略具体为:所述第二设备接收所述第一设备发送的第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;所述第二设备向所述策略控制器转发所述第一请求;所述第二设备接收所述策略控制器返回的核心网安全策略,并根据所述核心网安全策略以及所述接入网节点的安全能力生成所述安全策略。

41.结合第二方面的第八种至第十五种可能的实施方式中的任意一种,第二方面的第十六种可能的实施方式中,当所述第二设备为接入网节点时,第二设备获取至少一个密钥具体为:所述第二设备向密钥管理中心发送第三请求;所述第二设备基于所述第三请求接收所述密钥管理中心返回的中间密钥,其中,所述中间密钥是基于基础密钥推衍得到的,所述基础密钥为认证节点发送给所述密钥管理中心的;所述第二设备基于所述中间密钥推衍出所述至少一个密钥。

42.结合第二方面的第十六种可能的实施方式,第二方面的第十七种可能的实施方式中,所述中间密钥是根据第一参数推衍出来的,其中,所述第一参数包括所述接入网节点标

识、nas计数器、生成所述中间密钥的序列号、数据包的序列号、nonce1、承载标识、flow标识以及切片标识中的至少一个。

43.结合第二方面的第十七种可能的实施方式,第二方面的第十八种可能的实施方式中,所述第二设备根据所述中间密钥推衍出所述至少一个密钥具体为:所述第二设备基于所述第二参数,并根据所述中间密钥推衍出所述至少一个密钥;其中,所述第二参数包括空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项,所述安全算法标识为空口信令加密算法标识、空口信息完整性保护算法标识、用户面加密算法标识以及用户面完整性保护算法标识中的至少一项。

44.结合第二方面的第十六种可能的实施方式,第二方面的第十九种可能的实施方式中,所述至少一个密钥包括空口信令加密密钥、空口信令完整性加密密钥、用户面密钥以及用户面完整性加密密钥中的至少一项。

45.结合第二方面的上述任一种可能的实施方式,第二方面的第二十种可能的实施方式中,当所述第二设备为用户面节点时,第二设备获取至少一个密钥具体为:所述第二设备向第一网元请求所述至少一个密钥,其中,所述第一网元为所述第一网元为认证控制器、密钥管理控制器、策略控制器和密钥控制器中的任意一个。

46.结合第二方面的上述任一种可能的实施方式,第二方面的第二十一种可能的实施方式中,所述保护数据为表头数据、负载数据或者数据包,其中,所述数据包包括所述表头数据以及所述负载数据。

47.第三方面,提供一种安全策略生成方法,包括:策略控制器接收目标网元发送的策略请求,其中,所述策略请求包括终端设备的安全能力、业务安全需求以及接入网节点安全需求中的至少一个;所述策略控制器根据目标参数生成安全策略,其中,所述目标参数是根据所述第一请求生成的,包括终端设备的安全能力、业务安全需求以及接入网节点安全需求中的至少一个;所述策略控制器向接入网节点发送安全策略。

48.结合第三方面,第三方面的第一种可能的实施方式中,所述目标参数还包括:终端设备的预制安全能力,其中,所述终端设备的预制安全能力是从认证服务控制器ausf获取得到的。

49.结合第三方面的上述任一种可能的实施方式,第三方面的第二种可能的实施方式中,所述目标参数还包括:服务器的安全需求,其中,所述服务器的安全需求是从服务器获取得到的。

50.结合第三方面的上述任一种可能的实施方式,第三方面的第三种可能的实施方式中,所述目标网元为接入网节点或者会话管理网元。

51.第四方面,提供一种密钥生成方法,包括:所述第一设备通过所述接入网节点向认证节点发送第三请求;所述第一设备基于所述第三请求获取基础密钥,其中,所述基础密钥是所述第一设备与所述认证节点之间互相认证后产生的;所述第一设备基于所述基础密钥推衍出所述至少一个密钥。

52.结合第四方面,第四方面的第一种可能的实施方式中,所述终端设备基于所述基础密钥推衍出所述至少一个密钥具体为:所述终端设备根据所述基础密钥推衍出中间密钥;所述终端设备根据所述中间密钥推衍出所述至少一个密钥。

53.结合第四方面的第一种可能的实施方式,第四方面的第二种可能的实施方式中,

所述第一设备根据所述基础密钥推衍出中间密钥具体为:所述终端设备基于第一参数,并根据所述基础密钥推衍出中间密钥,其中,所述第一参数包括所述接入网节点标识、nas计数器、生成所述中间密钥的序列号、数据包的序列号、nonce1、承载标识、flow标识以及切片标识中的至少一个。

54.结合第四方面的第一种可能的实施方式,第四方面的第三种可能的实施方式中,所述终端设备根据所述中间密钥推衍出所述至少一个密钥具体为:所述终端设备基于所述第二参数,并根据所述中间密钥推衍出所述至少一个密钥;其中,所述第二参数包括空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项,所述安全算法标识为空口信令加密算法标识、空口信息完整性保护算法标识、用户面加密算法标识以及用户面完整性保护算法标识中的至少一项。

55.结合第四方面的上述任一种可能的实施方式,第四方面的第四种可能的实施方式中,所述至少一个密钥包括空口信令加密密钥、空口信令完整性加密密钥、用户面密钥以及用户面完整性加密密钥中的至少一项。

56.第五方面,提供一种第一设备,包括:获取模块以及发送模块,所述获取模块用于获取会话的安全策略以及至少一个密钥;所述发送模块用于向第二设备发送保护数据,其中,所述保护数据是根据所述会话的安全策略使用所述至少一个密钥对所述会话的会话数据的安全性进行保护得到的,所述第二设备用于根据所述安全策略使用所述至少一个密钥对所述保护数据进行还原以获得所述会话数据;其中,当所述第一设备为终端设备时,所述第二设备为接入网节点或者用户面节点;当所述第一设备为接入网节点或者用户面节点时,所述第二设备为终端设备。

57.结合第五方面,第五方面的第一种可能的实施方式中,所述至少一个密钥包括:第一密钥以及第二密钥,其中,所述第一密钥用于对所述会话的第一安全性进行保护,所述第二密钥用于对所述会话的第二安全性进行保护。

58.结合第五方面的第一种可能的实施方式,第五方面的第二种可能的实施方式中,所述安全策略用于指示所述会话数据的保护方式,其中,所述保护方式是通过第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护,或者,通过第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护,或者,同时通过所述第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护以及通过所述第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护。

59.结合第五方面的第二种可能的实施方式,第五方面的第三种可能的实施方式中,所述安全策略还用于指示所述第一安全性算法、所述第二安全性算法、密钥长度以及密钥更新时间中的至少一个。

60.结合第五方面的第三种可能的实施方式,第五方面的第四种可能的实施方式中,所述密钥长度包括第一密钥长度和/或第二密钥长度,其中,所述第一密钥长度用于表征所述第一密钥的长度,所述第二密钥长度用于表征所述第二密钥的长度。

61.结合第五方面的第三种可能的实施方式,第五方面的第五种可能的实施方式中,所述密钥更新时间包括第一密钥更新时间和/或第二密钥更新时间,其中,所述第一密钥更新时间用于表征所述第一密钥的更新时间,所述第二密钥更新时间用于表征所述第二密钥的更新时间。

62.结合第五方面的上述任一种可能的实施方式,第五方面的第六种可能的实施方式中,所述第一安全性为加密性,所述第二安全性为完整性。

63.结合第五方面的第六种可能的实施方式,第五方面的第七种可能的实施方式中,所述保护数据还包括参数字段,所述参数字段包括第一标识字段、第二标识字段、第三标识字段至少一个,其中,所述第一标识字段用于指示本消息为会话消息,所述第二标识字段用于指示业务标识、会话标识、承载标识、flow标识以及切片标识中的至少一个,所述第三标识用于指示所述会话的保护方式。

64.结合第五方面的第七种可能的实施方式,第五方面的第八种可能的实施方式中,所述参数字段还包括长度字段、分组字段以及mac字段中的至少一个,其中,所述长度字段用于指示所述参数字段的长度,所述分组字段用于指示分组进行加密时,分组的长度,所述mac字段用于指示所述会话进行了完整性保护。

65.结合第五方面的上述任一种可能的实施方式,第五方面的第九种可能的实施方式中,所述获取模块具体用于向策略控制器获取所述安全策略。

66.结合第五方面的第九种可能的实施方式,第五方面的第十种可能的实施方式中,所述获取模块包括发送单元以及接收单元,所述发送单元用于向所述接入网节点发送第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;所述接收单元用于接收所述接入网节点返回的所述安全策略,其中,所述安全策略是所述接入网节点向所述策略控制器发送第二请求获取得到的,所述第二请求是所述接入网节点基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求。

67.结合第五方面的第九种可能的实施方式,第五方面的第十一种可能的实施方式中,所述获取模块包括发送单元以及接收单元,所述发送单元用于向所述接入网节点发送第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;所述接收单元用于接收所述接入网节点返回的所述安全策略,其中,所述安全策略是所述接入网节点通过至少一个网元向所述策略控制器转发第二请求获取得到的,所述第二请求是所述接入网节点基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求。

68.结合第五方面的第十一种可能的实施方式,第五方面的第十二种可能的实施方式中,所述至少一个网元包括会话管理网元;或者,所述至少一个网元包括会话管理网元或者移动管理实体。

69.结合第五方面的第九种可能的实施方式,第五方面的第十三种可能的实施方式中,所述获取模块包括发送单元以及接收单元,所述发送单元用于向所述接入网节点发送第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;所述接收单元用于接收所述接入网节点返回的所述安全策略,其中,所述安全策略是所述接入网节点根据核心网安全策略以及所述接入网节点的安全能力生成的,所述核心网安全策略是所述策略控制器根据所述接入网节点转发的第一请求生成的。

70.结合第五方面的上述任一种可能的实施方式,第五方面的第十四种可能的实施方式中,当所述第二设备为接入网节点时,所述获取模块包括发送单元、获取单元以及推衍单元,所述发送单元用于通过所述接入网节点向认证节点发送第三请求;所述获取单元用于基于所述第三请求获取基础密钥,其中,所述基础密钥是所述第一设备与所述认证节点之

间互相认证后产生的;所述推衍单元用于基于所述基础密钥推衍出所述至少一个密钥。

71.结合第五方面的第十四种可能的实施方式,第五方面的第十五种可能的实施方式中,所述推衍单元用于根据所述基础密钥推衍出中间密钥,以及,根据所述中间密钥推衍出所述至少一个密钥。

72.结合第五方面的第十五种可能的实施方式,第五方面的第十六种可能的实施方式中,所述推衍单元用于基于第一参数,并根据所述基础密钥推衍出中间密钥,其中,所述第一参数包括所述接入网节点标识、nas计数器、生成所述中间密钥的序列号、数据包的序列号、nonce1、承载标识、flow标识以及切片标识中的至少一个。

73.结合第五方面的第十五种可能的实施方式,第五方面的第十七种可能的实施方式中,所述推衍单元用于基于所述第二参数,并根据所述中间密钥推衍出所述至少一个密钥;其中,所述第二参数包括空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项,所述安全算法标识为空口信令加密算法标识、空口信息完整性保护算法标识、用户面加密算法标识以及用户面完整性保护算法标识中的至少一项。

74.结合第五方面的第十四种可能的实施方式,第五方面的第十八种可能的实施方式中,所述至少一个密钥包括空口信令加密密钥、空口信令完整性加密密钥、用户面密钥以及用户面完整性加密密钥中的至少一项。

75.结合第五方面的上述任一种可能的实施方式,第五方面的第十九种可能的实施方式中,所述保护数据为表头数据、负载数据或者数据包,其中,所述数据包包括所述表头数据以及所述负载数据。

76.第六方面,提供一种第二设备,包括:确定模块、获取模块以及识别模块,所述确定模块用于确定会话的会话标识;所述获取模块用于获取所述会话的安全策略以及至少一个密钥;所述识别模块用于根据所述会话标识识别第一设备发送的所述会话的保护数据,并通过根据所述会话的安全策略使用所述至少一个密钥对所述保护数据进行还原以获得会话数据,其中,所述保护数据是所述第一设备根据所述会话的安全策略使用所述至少一个密钥对所述会话数据的安全性进行保护得到的,所述第一设备用于根据所述安全策略使用所述至少一个密钥对所述会话数据进行加密以获得所述保护数据;其中,当所述第一设备为终端设备时,所述第二设备为接入网节点或者用户面节点;当所述第一设备为接入网节点或者用户面节点时,所述第二设备为终端设备。

77.结合第六方面,第六方面的第一种可能的实施方式中,所述至少一个密钥包括:第一密钥以及第二密钥,其中,所述第一密钥用于对所述会话的第一安全性进行保护,所述第二密钥用于对所述会话的第二安全性进行保护。

78.结合第六方面的第一种可能的实施方式,第六方面的第二种可能的实施方式中,所述安全策略用于指示所述会话数据的保护方式,其中,所述保护方式是通过第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护,或者,通过第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护,或者,同时通过所述第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护以及通过所述第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护。

79.结合第六方面的第二种可能的实施方式,第六方面的第三种可能的实施方式中,

所述安全策略还用于指示所述第一安全性算法、所述第二安全性算法、密钥长度以及密钥更新时间中的至少一个。

80.结合第六方面的第三种可能的实施方式,第六方面的第四种可能的实施方式中,所述密钥长度包括第一密钥长度和/或第二密钥长度,其中,所述第一密钥长度用于表征所述第一密钥的长度,所述第二密钥长度用于表征所述第二密钥的长度。

81.结合第六方面的第三种可能的实施方式,第六方面的第五种可能的实施方式中,所述密钥更新时间包括第一密钥更新时间和/或第二密钥更新时间,其中,所述第一密钥更新时间用于表征所述第一密钥的更新时间,所述第二密钥更新时间用于表征所述第二密钥的更新时间。

82.结合第六方面的上述任一种可能的实施方式,第六方面的第六种可能的实施方式中,当所述第二设备为用户面节点时,所述确定模块具体用于:通过所述保护数据所在的封装表头确定会话的会话标识;或者,通过所述保护数据所在的封装表头中的隧道标识确定会话的会话标识;或者,通过所述保护数据所在的外部ip报文表头确定会话的会话标识;或者,通过所述保护数据所在的封装表头和所述保护数据所在的外部ip报文表头确定所述会话的会话标识;或者,通过所述保护数据所在的协议数据单元表头和所述保护数据所在的封装表头确定所述会话的会话标识;或者,通过所述保护数据中的参数字段确定所述会话的会话标识。

83.结合第六方面的上述任一种可能的实施方式,第六方面的第七种可能的实施方式中,当所述第二设备为接入网节点时,所述确定模块具体用于:通过所述会话所占用的空口资源确定所述会话的会话标识;或者,通过所述会话所占用的空口的空口标识确定所述会话的会话标识;或者,通过所述会话所占用的数据无线承载的标识确定所述会话的会话标识;或者,通过所述保护数据中的参数字段确定所述会话的会话标识。

84.结合第六方面的第六或者第七种可能的实施方式,第六方面的第八种可能的实施方式中,所述第一安全性为加密性,所述第二安全性为完整性。

85.结合第六方面的第八种可能的实施方式,第六方面的第九种可能的实施方式中,所述参数字段包括第一标识字段、第二标识字段、第三标识字段中的至少一个,其中,所述第一标识字段用于指示本消息为会话消息,所述第二标识字段用于指示业务标识、会话标识以及切片标识中的至少一个,所述第三标识用于指示所述会话的保护方式。

86.结合第六方面的第九种可能的实施方式,第六方面的第十种可能的实施方式中,所述参数字段还包括长度字段、分组字段以及mac字段中的至少一个,其中,所述长度字段用于指示所述参数字段的长度,所述分组字段用于指示分组进行加密时,分组的长度,所述mac字段用于指示所述会话进行了完整性保护。

87.结合第六方面的上述任一种可能的实施方式,第六方面的第十一种可能的实施方式中,当所述第二设备为接入网节点时,所述获取模块用于向第一网元获取所述安全策略,其中,所述第一网元为认证控制器、密钥管理控制器、策略控制器和密钥控制器中的任意一个。

88.结合第六方面的第十一种可能的实施方式,第六方面的第十二种可能的实施方式中,当所述第一网元为策略控制器时,所述获取模块包括接收单元以及发送单元,所述接收单元用于接收所述第一设备发送的第一请求,其中,所述第一请求包括所述第一设备的安

全能力以及业务安全需求;所述发送单元用于向所述策略控制器发送第二请求,其中,所述第二请求是基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求;所述接收单元用于接收所述策略控制器返回的所述安全策略,其中,所述安全策略是所述策略控制器根据所述第二请求生成的。

89.结合第六方面的第十一种可能的实施方式,第六方面的第十三种可能的实施方式中,当所述第一网元为策略控制器时,所述获取模块包括接收单元以及发送单元,所述接收单元用于接收所述第一设备发送的第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;所述发送单元用于通过至少一个网元向所述策略控制器发送第二请求,其中,所述第二请求是基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求;所述接收单元用于接收所述策略控制器通过所述至少一个网元返回的所述安全策略,其中,所述安全策略是所述策略控制器根据所述第二请求生成的。

90.结合第六方面的第十三种可能的实施方式,第六方面的第十四种可能的实施方式中,所述至少一个网元包括会话管理网元;或者,所述至少一个网元包括会话管理网元或者移动管理实体。

91.结合第六方面的第十一种可能的实施方式,第六方面的第十五种可能的实施方式中,所述获取模块包括接收单元以及发送单元,所述接收单元用于接收所述第一设备发送的第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;所述发送单元用于向所述策略控制器转发所述第一请求;所述接收单元用于接收所述策略控制器返回的核心网安全策略,并根据所述核心网安全策略以及所述接入网节点的安全能力生成所述安全策略。

92.结合第六方面的第八种至第十五种可能的实施方式中的任意一种,第六方面的第十六种可能的实施方式中,当所述第二设备为接入网节点时,所述获取模块包括发送单元、接收单元以及推衍单元,所述发送单元用于向密钥管理中心发送第三请求;所述接收单元用于基于所述第三请求接收所述密钥管理中心返回的中间密钥,其中,所述中间密钥是基于基础密钥推衍得到的,所述基础密钥为认证节点发送给所述密钥管理中心的;所述推衍单元用于基于所述中间密钥推衍出所述至少一个密钥。

93.结合第六方面的第十六种可能的实施方式,第六方面的第十七种可能的实施方式中,所述中间密钥是根据第一参数推衍出来的,其中,所述第一参数包括所述接入网节点标识、nas计数器、生成所述中间密钥的序列号、数据包的序列号、nonce1、承载标识、flow标识以及切片标识中的至少一个。

94.结合第六方面的第十七种可能的实施方式,第六方面的第十八种可能的实施方式中,所述推衍单元用于基于所述第二参数,并根据所述中间密钥推衍出所述至少一个密钥;其中,所述第二参数包括空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项,所述安全算法标识为空口信令加密算法标识、空口信息完整性保护算法标识、用户面加密算法标识以及用户面完整性保护算法标识中的至少一项。

95.结合第六方面的第十六种可能的实施方式,第六方面的第十九种可能的实施方式中,所述至少一个密钥包括空口信令加密密钥、空口信令完整性加密密钥、用户面密钥以及

用户面完整性加密密钥中的至少一项。

96.结合第六方面的上述任一种可能的实施方式,第六方面的第二十种可能的实施方式中,当所述第二设备为用户面节点时,所述获取模块用于向第一网元请求所述至少一个密钥,其中,所述第一网元为所述第一网元为认证控制器、密钥管理控制器、策略控制器和密钥控制器中的任意一个。

97.结合第六方面的上述任一种可能的实施方式,第六方面的第二十一种可能的实施方式中,所述保护数据为表头数据、负载数据或者数据包,其中,所述数据包包括所述表头数据以及所述负载数据。

98.第七方面,提供一种策略控制器,包括:接收模块、生成模块以及发送模块,所述接收模块用于接收目标网元发送的策略请求,其中,所述策略请求包括终端设备的安全能力、业务安全需求以及接入网节点安全需求中的至少一个;所述生成模块用于根据目标参数生成安全策略,其中,所述目标参数是根据所述第一请求生成的,包括终端设备的安全能力、业务安全需求以及接入网节点安全需求中的至少一个;所述发送模块用于向接入网节点发送安全策略。

99.结合第七方面,第七方面的第一种可能的实施方式中,所述目标参数还包括:终端设备的预制安全能力,其中,所述终端设备的预制安全能力是从认证服务控制器ausf获取得到的。

100.结合第七方面的上述任一种可能的实施方式,第七方面的第二种可能的实施方式中,所述目标参数还包括:服务器的安全需求,其中,所述服务器的安全需求是从服务器获取得到的。

101.结合第七方面的上述任一种可能的实施方式,第七方面的第三种可能的实施方式中,所述目标网元为接入网节点或者会话管理网元。

102.第八方面,提供一种第一设备,包括:发送模块、获取模块以及推衍模块,所述发送模块用于通过所述接入网节点向认证节点发送第三请求;所述获取模块用于基于所述第三请求获取基础密钥,其中,所述基础密钥是所述第一设备与所述认证节点之间互相认证后产生的;所述推衍模块用于基于所述基础密钥推衍出所述至少一个密钥。

103.结合第八方面,第八方面的第一种可能的实施方式中,所述推衍模块用于根据所述基础密钥推衍出中间密钥;根据所述中间密钥推衍出所述至少一个密钥。

104.结合第八方面的第一种可能的实施方式,第八方面的第二种可能的实施方式中,所述推衍模块用于基于第一参数,并根据所述基础密钥推衍出中间密钥,其中,所述第一参数包括所述接入网节点标识、nas计数器、生成所述中间密钥的序列号、数据包的序列号、nonce1、承载标识、flow标识以及切片标识中的至少一个。

105.结合第八方面的第一种可能的实施方式,第八方面的第三种可能的实施方式中,所述推衍模块用于基于所述第二参数,并根据所述中间密钥推衍出所述至少一个密钥;其中,所述第二参数包括空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项,所述安全算法标识为空口信令加密算法标识、空口信息完整性保护算法标识、用户面加密算法标识以及用户面完整性保护算法标识中的至少一项。

106.结合第八方面的上述任一种可能的实施方式,第八方面的第四种可能的实施方式

中,所述至少一个密钥包括空口信令加密密钥、空口信令完整性加密密钥、用户面密钥以及用户面完整性加密密钥中的至少一项。

107.第九方面,提供一种第一设备,包括存储器以及与所述存储器耦合的处理器、发射器和接收器,其中:所述发射器用于与向外部发送数据,所述接收器用于接收外部发送的数据,所述存储器用于存储第一方面描述的方法的实现代码,所述处理器用于执行所述存储器中存储的程序代码,即执行第一方面描述的方法。

108.第十方面,提供一种第二设备,包括存储器以及与所述存储器耦合的处理器、发射器和接收器,其中:所述发射器用于与向外部发送数据,所述接收器用于接收外部发送的数据,所述存储器用于存储第二方面描述的方法的实现代码,所述处理器用于执行所述存储器中存储的程序代码,即执行第二方面描述的方法。

109.第十三方面,提供了一种策略控制器,包括存储器以及与所述存储器耦合的处理器、发射器和接收器,其中:所述发射器用于与向外部发送数据,所述接收器用于接收外部发送的数据,所述存储器用于存储第三方面描述的方法的实现代码,所述处理器用于执行所述存储器中存储的程序代码,即执行第三方面描述的方法。

110.第十四方面,提供一种第一设备,包括存储器以及与所述存储器耦合的处理器、发射器和接收器,其中:所述发射器用于与向外部发送数据,所述接收器用于接收外部发送的数据,所述存储器用于存储第四方面描述的方法的实现代码,所述处理器用于执行所述存储器中存储的程序代码,即执行第四方面描述的方法。

111.第十五方面,提供了一种存储介质,用于存储上述第一方面所述的方法的实现代码。

112.第十六方面,提供了一种存储介质,用于存储上述第二方面所述的方法的实现代码。

113.第十七方面,提供了一种存储介质,用于存储上述第三方面所述的方法的实现代码。

114.第十八方面,提供了一种存储介质,用于存储上述第四方面所述的方法的实现代码。

115.第十九方面,提供一种通信系统,所述通信系统包括第一设备以及第二设备,其中,所述第一设备连接所述第二设备,所述第一设备为如第五方面任一项所述的设备;所述第二设备为如第六方面任一项所述的设备。

116.实施本发明实施例,第一设备使用安全策略和至少一个密钥对会话数据进行了安全性保护以获得保护数据,第二设备根据相同的安全策略和至少一个密钥对保护数据进行还原以获得会话数据。本发明实施例实现端到端的保护,会话数据从第一设备(一端)发出后,在没有到达第二设备(另一端)之前,会话数据是一直处于安全性保护的状态,从而避免了在传输途中被非法窃取。并且,会话数据在传输的过程中,不需要在经过的中间节点中进行加密和还原,能够有效地节省资源。

附图说明

117.为了更清楚地说明本发明实施例或背景技术中的技术方案,下面将对本发明实施例或背景技术中所需要使用的附图进行说明。

118.图1是本发明实施例公开的一种网络架构的示意图;

119.图2是本发明实施例提供的一种安全实现方法的流程示意图;

120.图3a是本发明实施例提供的第一种数据包的结构示意图;

121.图3b是本发明实施例提供的第二种数据包的结构示意图;

122.图4是本发明实施例提供的协议数据单元的结构示意图;

123.图5是本发明实施例提供的一种协议栈与封装包的示意图;

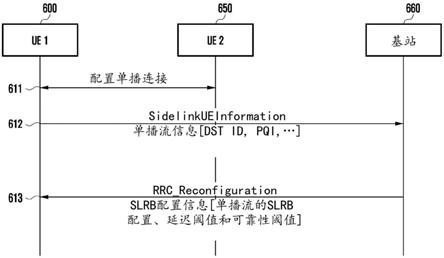

124.图6a是本发明实施例提供的第一种第一设备和第二设备向策略控制器获取安全策略的交互图;

125.图6b是本发明实施例提供的第二种第一设备和第二设备向策略控制器获取安全策略的交互图;

126.图6c是本发明实施例提供的第三种第一设备和第二设备向策略控制器获取安全策略的交互图;

127.图6d是本发明实施例提供的第四种第一设备和第二设备向策略控制器获取安全策略的交互图;

128.图7是本发明实施例提供的一种第一设备和第二设备向认证服务网元获取至少一个密钥的方法的交互图;

129.图8是本发明实施例提供的一种封装表头的示意图;

130.图9是本发明实施例提供的一种外部ip表头的示意图;

131.图10是本发明实施例提供的一种会话占据空口资源的示意图;

132.图11是本发明实施例提供的一种会话占据无线承载的示意图;

133.图12是本发明实施例提供的一种第一设备的结构示意图;

134.图13是本发明实施例提供的第一种第一设备的获取模块的结构示意图;

135.图14是本发明实施例提供的第二种第一设备的获取模块的结构示意图;

136.图15是本发明实施例提供的一种第二设备的结构示意图;

137.图16是本发明实施例提供的第一种第二设备的获取模块的结构示意图;

138.图17是本发明实施例提供的第二种第二设备的获取模块的结构示意图;

139.图18是本发明实施例提供的一种策略控制器的结构示意图;

140.图19是本发明实施例提供的一种第一设备的结构示意图;

141.图20是本发明实施例提供的一种第一设备的结构示意图;

142.图21是本发明实施例提供的一种第二设备的结构示意图;

143.图22是本发明实施例提供的一种策略控制器的结构示意图。

具体实施方式

144.为便于方案理解,下面首先结合相关附图来举例介绍下本技术实施例的方案可能应用到的网络架构。如图1所示,未来的移动通信的网络架构包括终端设备110、接入网节点120以及用户面节点130。其中,终端设备110通过接入网节点120接入运营网络,从而实现与用户面节点130进行通信。

145.终端设备110为逻辑实体,具体可以是用户设备(user equipment),通信设备(communication device)物联网(internet of things,iot)设备中的任意一种。其中,用

户设备可以是智能手机(smart phone)、智能手表(smart watch),智能平板等等。通信设备可以是服务器、网关(gateway,gw)、基站以及控制器等等。物联网设备可以是传感器,电表以及水表等等。

146.接入网节点120(access node,an)可以是无线接入点,例如:基站、wi

‑

fi接入点(wireless fidelity,无线保真)以及蓝牙接入点等等,也可以是有线接入点,例如:网关,调制解调器,光纤接入,ip接入等等。

147.用户面节点130可以是网关、服务器、控制器、用户面功能网元,或者终端设备。用户面节点130可以设置在运营网内部,也可以设置在运营网外部。应理解,在图1中将用户面节点130设置于运营网外部只是作为一种示例,不应构成具体的限定。同时,在实际应用中,用户面节点130可以是终端设备,也可以是网关、服务器、控制器、用户面功能网元之类的控制网元。应理解,在图1中使用终端设备来代表用户面节点130只是作为一种示例,不应构成具体的限定。

148.运营商网络中包括:策略控制器140(policy control function,pcf)以及密钥管理中心(key management system,kms)150等等。其中,

149.策略控制器140,用于管理网络中的安全策略,pcf可以作为一个独立的逻辑功能实体单独部署,也可以集合在移动性管理(mobility management,mm)网元、会话管理网元(session management,sm),认证服务控制器(authentication server function,ausf),策略和计费规则功能(policy charging and rules function,pcrf),移动性管理实体(mobility management entity,mme),归属签约用户服务器(home subscriber server,hss),鉴权中心(authentication center,auc),认证信任状存储和处理功能网元(authentication credential repository and processing function,arpf),安全上下文管理网元(security context management function(scmf),接入与移动管理功能网元(access and mobility management function,amf),接入节点(access network,an),用户面节点(user plane function,upf)等设备中。

150.密钥管理中心150(英文:key management system,简称:kms),负责密钥的生成、管理和协商。kms可以作为一个独立的逻辑功能实体单独部署,也可以集合在移动性管理(mobility management,mm)网元、会话管理网元(session management,sm)、认证服务控制器(authentication server function,ausf),安全锚点功能网元(security anchor function,seaf),移动性管理实体(mobility management entity,mme),归属签约用户服务器(home subscriber server,hss),鉴权中心(authentication center,auc),认证信任状存储和处理功能网元(authentication credential repository and processing function,arpf),安全上下文管理网元(security context management function(scmf),接入与移动管理功能网元(access and mobility management function,amf),接入节点(access network,an),用户面节点(user plane function,upf),认证单元(英文:control plane

‑

authentication unit,简称:cp

‑

au)等设备中。后续可以称执行该密钥管理中心的功能的物理实体为密钥管理设备。

151.其中,移动性管理网元用于对终端设备位置信息、安全性以及业务连续性方面进行管理,后续可以直接称执行该移动性管理网元的功能的物理实体为移动性管理设备或者mm。

152.会话管理网元用于执行会话、切片、流flow或者承载bearer的建立和管理,后续可以称执行该会话管理网元的功能的物理实体为会话管理设备或者sm。其中切片、流flow或者承载bearer的建立和管理由移动性管理网元负责。

153.认证服务控制器,负责密钥的生成、管理和协商。ausf可以作为一个独立的逻辑功能实体单独部署,也可以集合在移动性管理(mobility management,mm)网元、会话管理网元(英文:session management,简称:sm)等设备中。

154.移动性管理实体用于接入控制,包括安全和许可控制,移动性管理,附着与去附着,会话管理功能,以及当用户有数据业务请求时,选择一个数据网关或者服务网关,将用户的数据转发出去等等。

155.归属签约用户服务器用于管理和调用用户数据库。它包含用户身份,用户配置文件,其中用户配置文件包括用户的根密钥信息,还可能包含用户的预置安全能力和参数等内容。hss主要负责管理用户的签约数据及移动用户的位置信息。

156.鉴权中心用于存储鉴权算法和密钥,保证各种保密参数的安全性,向归属用户位置寄存器(hlr、hss、arpf、mme、或者ausf)提供鉴权参数。

157.认证信任状存储和处理功能网元用于密钥的管理、生成和认证的处理。

158.安全上下文管理网元用于安全上下文的管理,包括密钥的管理、生成和分发。

159.接入与移动管理功能网元(access and mobility management function,amf),负责接入控制和移动性管理。

160.需要说明的是,图1中体现的是各个网元之间的逻辑关系,在实际中,有些网元可以单独部署,也可以两两或多个网元集成部署在一个实体中。例如,sm和mm部署在一个实体中;或者sm与mm分别部署在不同的实体中;或者amf与seaf部署在一起。

161.基于图1的架构,为了实现对于端(第一设备)到端(第二设备)的安全性保护,本发明实施例提出了一种安全实现方法。其中,当所述第一设备为终端设备时,所述第二设备为接入网节点或者用户面节点;当所述第一设备为接入网节点或者用户面节点时,所述第二设备为终端设备。如图2所示,本发明实施例提供的安全实现方法包括如下步骤:

162.210:第一设备获取会话的安全策略以及至少一个密钥。

163.220:第二设备获取会话的安全策略以及至少一个密钥。

164.在本发明实施例中,会话具有唯一的会话标识,即,会话标识用于识别会话的身份。会话标识可以是终端设备、接入网节点、移动性管理网元、会话管理网元和策略控制器中的任意一种生成的。其中,当会话标识是终端设备所生成时,会话标识在终端设备准备新建会话时生成;当会话标识是接入网节点、移动性管理网元、会话管理网元和策略控制器中的任意一种生成时,会话标识在接入网节点、移动性管理网元、会话管理网元和策略控制器中的任意一种接收到其他网元发送的请求时生成。会话标识可以是新建的标识,也可以复用其他的标识,例如,空口标识、无线承载标识、切片标识、空口资源标识、设备永久标识、设备临时标识、用户永久标识、用户临时标识等等中的任意一种。

165.在本发明实施例中,安全策略用于指示会话的保护方式,例如,指示需要对会话的哪种或者哪几种安全性进行保护。会话的安全策略除了用于指示需要对会话的哪种或者哪几种安全性进行保护之外,还可以指示每种安全性保护采用的安全性算法、使用的密钥长度以及密钥更新时间中的至少一个。

166.在本发明实施例中,会话的安全性包括加密性、完整性和不可否认性等等。其中,会话的加密性是指会话通过算法进行处理之后,成为不可阅读的密文,达到避免会话数据被非法窃取、阅读的目的。会话的完整性是指会话数据在传输过程中没有被非法添加、删除、替换等。会话的不可否则认性是指会话通话双方不能否认自己发送会话的行为和会话的内容。会话的安全性保护是通过安全性算法使用所述至少一个密钥对会话进行处理实现的。

167.在本发明实施例中,安全性算法可以是null、aes、snow 3g、zuc等等算法中的任意一种,其中null代表空算法。密钥长度可以是64位、96位、128位、192位、和256位等等长度中的任意一种。密钥更新时间可以是6小时、12小时、24小时和48小时等等时间中的任意一种。上述安全算法、密钥长度以及密钥更新时间只是作为一种举例说明,不应构成对本技术的限定。

168.可以理解,会话的多个安全性保护可以采用相同的安全性算法、相同的密钥以及相同的密钥更新时间对会话进行处理实现,也可以采用不同的安全性算法、采用不同的密钥和采用不同的密钥更新时间对会话进行处理实现。例如,在一具体的实施例中,当对会话的加密性和完整性进行保护时,对于加密性,采用的安全性算法为snow 3g算法,密钥长度为64位,密钥更新时间为6小时,对于完整性,采用的安全性算法为snow 3g算法,密钥长度为64位,密钥更新时间为6小时。在另一具体的实施例中,当对会话的加密性和完整性进行保护时,对于加密性,采用的安全性算法为snow 3g算法,密钥长度为64位,密钥更新时间为6小时,对于完整性,采用的安全性算法为zuc算法,密钥长度为128位,密钥更新时间为12小时。

169.在一具体的实施例中,会话的保护方式包括以下三种:通过第一安全性算法使用第一密钥对会话数据的第一安全性进行保护,以及,通过第二安全性算法使用第二密钥对会话数据的第二安全性进行保护,以及,同时通过第一安全性算法使用第一密钥对会话数据的第一安全性进行保护以及通过第二安全性算法使用第二密钥对会话数据的第二安全性进行保护。密钥长度包括第一密钥长度和/或第二密钥长度。其中,所述第一密钥长度用于表征所述第一密钥的长度,所述第二密钥长度用于表征所述第二密钥的长度。第一密钥长度和第二密钥长度可以是相同的,也可以是不同的。钥匙更新时间包括第一密钥更新时间和/或第二密钥更新时间。其中,所述第一密钥更新时间用于表征所述第一密钥的更新时间,所述第二密钥更新时间用于表征所述第二密钥的更新时间。第一密钥更新时间和第二密钥更新时间可以是相同的,也可以是不相同的。这里,会话的第一安全性是指会话的加密性,会话的第二安全性是指会话的完整性。相应地,第一安全性算法是指null、3des、aes、snow 3g、blowfish、serpent、zuc、hc

‑

256以及grain等等算法中的任意一种。第二安全性算法是指null、aes、zuc、snow 3g、hmac、omac、cbc

‑

mac、pmac、umac以及vmac等等算法中的任意一种。第一安全性算法与第二安全性算法可以是相同的,也可以是不同的。

170.基于上述陈述可知,会话的安全策略内容可能性包括但不限于:算法标识、密钥长度以及密钥更新时间中的至少一项。

171.采用第一算法标识和第二算法标识分别表示第一安全性采用的安全算法和第二安全性采用的安全算法。或者,当第一安全性采用的安全算法与第二安全性采用的算法不相同时,算法标识包括第一算法标识以及第二算法标识,其中,第一算法标识用于表征第一

安全性采用的安全算法,第二算法标识用于表征第二安全性算法采用的安全算法;当第一安全性采用的安全算法与第二安全性采用的安全算法相同时,算法标识可以包括第一算法标识以及第二算法标识,并且,第一算法标识与第二算法标识相同,或者,仅采用一个算法标识表示第一安全性采用的安全算法和第二安全性采用的安全算法,此时第一安全性采用的安全算法和第二安全性采用的安全算法采用相同的安全算法。

172.采用第一密钥长度和第二密钥长度分别表示第一安全性采用的密钥的长度和第二安全性采用的密钥的长度。或者,当第一安全性的安全算法采用的密钥与第二安全性的算法采用的密钥的长度不相同时,密钥长度包括第一密钥长度以及第二密钥长度,其中,第一密钥长度用于表示第一安全性的安全算法采用的密钥的长度,第二密钥长度用于表示第二安全性的安全算法采用的密钥的长度;当第一安全性的安全算法采用的密钥与第二安全性的算法采用的密钥的长度相同时,密钥长度可以包括第一密钥长度以及第二密钥长度,并且,第一密钥长度与第二密钥长度相同,或者,仅采用一个密钥长度表示第一安全性采用的密钥的长度和第二安全性采用的密钥的长度,此时第一安全性采用的密钥的长度和第二安全性采用的密钥的长度相同。

173.采用第一密钥更新时间和第二密钥更新时间分别表示第一安全性的安全算法采用的密钥的更新时间和第二安全性的安全算法采用的密钥的更新时间。或者,当第一安全性的安全算法采用的密钥与第二安全性的算法采用的密钥的更新时间不相同时,密钥更新时间包括第一密钥更新时间以及第二密钥更新时间,其中,第一密钥更新时间用于表示第一安全性的安全算法采用的密钥的更新时间,第二密钥长度用于表示第二安全性的安全算法采用的密钥的更新时间;当第一安全性的安全算法采用的密钥与第二安全性的算法采用的密钥的更新时间相同时,密钥更新时间可以包括第一密钥更新时间以及第二密钥更新时间,并且,第一密钥更新时间与第二密钥更新时间相同,或者,仅采用一个密钥更新时间表示第一安全性的安全算法采用的密钥的更新时间和第二安全性的安全算法采用的密钥的更新时间,此时第一安全性的安全算法采用的密钥的更新时间和第二安全性的安全算法采用的密钥的更新时间相同。

174.更进一步地,会话的安全策略内容还可以额外设置第一比特以及第二比特,其中,第一比特用于表示是否需要进行第一安全性保护,第二比特用于表示是否需要进行第二安全性保护。例如,当第一比特为“0”时,用于表示不需要进行第一安全性保护,当第一比特为“1”时,用于表示需要进行第一安全性保护。当第二比特为“0”时,用于表示不需要进行第二安全性保护,当第一比特为“1”时,用于表示需要进行第二安全性保护。

175.安全策略格式包含多种形式,在一具体的实施例中,安全策略的格式如下:安全策略=比特1||第一安全性算法标识||第一密钥长度||第一密钥更新时间||比特2||第二安全性算法标识||第二密钥长度||第二密钥更新时间比特,其中,比特1为0时,表示不需要对第一安全性进行保护,比特1为1时,表示需要对第一安全性进行保护,第一安全性算法标识用于表征所采用的第一安全性算法,比特2为0时,表示不需要对第二安全性进行保护,比特2为1时,表示需要对第二安全性进行保护,第二安全性算法标识用于表征所采用的第二安全性算法。或者,其中一种方式为,安全策略=第一安全性算法标识||第一密钥长度||第二安全性算法标识||第二密钥长度。或者其中一种方式为,安全策略=第一安全性算法标识||第二安全性算法标识||密钥长度,此时两个安全性的密钥长度相同。

176.在本发明实施例中,安全策略可以是空口安全策略或者会话安全策略。当安全策略用于保护终端设备与接入网节点之间(包括上行和下行)的安全性时,安全策略为空口安全策略,当安全策略用于保护终端设备与用户面节点之间(包括上行和下行)的安全性时,安全策略为会话安全策略。其中,核心网安全策略包括会话安全策略以及空口安全策略。

177.在本发明实施例中,第一设备和第二设备获取得到的安全策略和至少一个密钥均是相同的。例如,第一设备获取得到的安全策略为“比特1||第一安全性算法标识||第一密钥长度||第一密钥更新时间||比特2||第二安全性算法标识||第二密钥长度||第二密钥更新时间比特”,第二设备获取得到的安全策略也为“比特1||第一安全性算法标识||第一密钥长度||第一密钥更新时间||比特2||第二安全性算法标识||第二密钥长度||第二密钥更新时间比特”。第一设备获取得到的至少一个密钥为“0011 0011 1011 1101”,则第二设备获取得到的至少一个密钥为“0011 00111011 1101”。

178.在本发明实施例中,第一设备和第二设备可以向策略控制器获取安全策略,并且,第一设备和第二设备可以向认证服务网元获取至少一个密钥。其中,第一设备和第二设备向策略控制器获取安全策略的方法,以及,第一设备和第二设备向认证服务网元获取至少一个密钥的方法将在下文中详细介绍,此处先不展开描述。

179.可以理解的是,第一设备和第二设备除了可以向策略控制器获取安全策略之外,还可以向其他的网元获取安全策略。例如,策略控制器曾经将安全策略发送给第三方网元,则第一设备和第二设备可以向第三方网元获取安全策略。或者,策略控制器已经向第二设备发送了安全策略,则第一设备可以直接向第二设备请求安全策略。

180.230:第一设备根据会话的安全策略使用至少一个密钥对会话的会话数据进行安全性保护,从而获得保护数据。

181.在本发明实施例中,保护数据可以是表头(head)数据、负载(payload)数据、数据包(packet)中的任意一种。其中,表头数据用于记载会话数据的相关信息,负载数据用于记载真正的会话数据,数据包包括表头数据以及负载数据。即,保护数据可以是数据包的一部分或者全部。第一设备只对表头数据或者负载数据进行安全性保护,既可以实现对会话的安全性保护,又能避免对整个数据包进行安全性保护所导致的巨大计算量。而且,在通常情况下,表头数据的数据量远小于数据包的数据量,只对表头数据进行安全性保护更能大大减轻进行安全性保护的计算量。第一设备对整个数据包进行安全性保护,能够加大破解的难度,提高安全性保护的可靠性。在实际使用中,可以根据需要选择对表头数据、负载数据或者数据包进行安全性保护。

182.在一些可选的实施例中,如图3a以及图3b所示,保护数据还包括参数字段,所述参数字段包括第一标识字段、第二标识字段、第三标识字段至少一个。其中,所述第一标识字段用于指示本消息为会话消息。所述第二标识字段用于指示业务标识、会话标识、承载标识、流(flow)标识以及切片标识中的至少一个。所述第三标识用于指示所述会话的保护方式。所述参数字段还包括计数器,此外,还可以包括长度字段、填充字段、mac字段中以及算法更新时间字段的至少一个,其中,计数器用于指示数据包的序列号。所述长度字段用于指示所述参数字段的长度,或者,整个数据包的长度,或者payload的长度。所述填充字段用于加密时,填充字段满足加密算法对消息长度的要求。所述mac字段为数据完整性保护之后的完整性保护参数。所述算法更新时间字段用于指示算法更新的时间。当保护数据为数据包

时,保护数据的格式可以如图3a所示,当保护数据为负载时,保护数据的格式可以如图3b所示。其中,图3a和图3b所示的保护数据的格式只是一种举例说明,不应构成对本发明实施例的具体限定。

183.应理解的,保护数据实质上均是协议数据单元(protocol data unit,pdu)。图4示出了一种可能的保护数据pdu。如图4所示,一个pdu包括:一个pdu头部(pdu header),零个或多个服务数据单元(service data unit,sdu),零个或多个信息控制单元(control element),可能还有填充位(padding)。其中,一个pdu头部可能有一个或多个子头部(subheader),一个子头部由六个域(r/r/e/lcid/f/l)或者四个域(r/r/e/lcid)组成。

184.本发明实施例中,在保护数据中添加参数字段的具体方式可如下:

185.在一种可能的实现方式中,所述第一设备可以通过在pdu中增加一个或多个信息控制单元(由本协议层产生),利用增加的信息控制单元来承载参数字段。应理解,参数字段可以承载在一个信息控制单元中,也可以分别承载在不同的信息控制单元中。

186.在另一种些可能的实现方式中,所述第一设备可以通过在保护数据中的一个或多个sdu(由上一层协议层产生)中携带的参数字段。由于sdu来自上层,因此,所述第一设备可以在上层消息中添加所述参数字段。应理解,参数字段可以承载在一个sdu中,也可以分别承载在不同的sdu中。当参数字段承载在多个sdu中时,可以承载在连续的多个sdu中,也可以承载在不连续的多个sdu中。上述的例子是以pdu为例进行说明,在实际使用中还可以是ip包、以太网包或者其他的非ip包,本发明不作具体限定。

187.可以理解的是,计数器是必选的参数字段,长度字段是可选的参数字段,当安全策略包括加密性保护时,分组字段是可选的参数字段,当安全策略包括完整性保护时,mac字段是必选的参数字段,算法更新时间字段是可选的参数字段。

188.240:第一设备将保护数据发送给第二设备。

189.在本发明实施例中,如果第一设备为终端设备,第二设备为接入网节点,则第一设备将保护数据发送给第二设备时,需要经过终端设备—接入网节点的传输链路。如果第一设备为终端设备,第二设备为用户面节点,则第一设备将保护数据发送给第二设备时,需要经过终端设备—接入网节点—用户面节点的传输链路。数据包是保护数据进行传输基本单元,为了使数据包能够在对应的协议栈进行传输,需要按照协议栈将数据包封装成符合协议栈格式的封装包。其中,传输协议栈可以为lte中的协议栈格式,包括mac(media access control媒体接入控制),rlc(radio link control无线链路控制),和pdcp(packet data convergence protocol

‑‑

分组数据汇聚层协议)层;也可能为下一代移动通信的协议栈格式,此处不做限制。例如,为了使数据包能够在终端设备—接入网节点的传输链路进行传输,需要按照协议栈将数据包封装成如图5左边所示的格式的封装包。如图5左边所示,封装包包括l1表头(l1 header)、传输协议栈(an protocol stacks)表头、数据包。其中,数据包包括pdu表头(pdu header)以及pdu负载(pdu payload)。为了使数据包能够在接入网节点—用户面节点的传输链路进行传输,需要按照协议栈将数据包封装成如图5右边所示的格式的封装包。如图5右边所示,封装包包括l1/l2表头(l1/l2 header)、外部ip表头(outer ip header)、封装表头(encapsulate header)、pdu表头以及数据包括。其中,数据包包括(pdu header)以及pdu负载(pdu payload)。

190.250:第二设备接收第一设备发送的会话的保护数据。

191.260:第二设备确定会话的会话标识,并根据会话的会话标识识别出第一设备发送的会话的保护数据。

192.在本发明实施例中,当第二设备为接入网节点时,第二设备确定会话的会话标识的方式不同于当第二设备为用户节点时,第二设备确定会话的会话标识的方式。当第二设备为接入网节点时,第二设备确定会话的会话标识的方式以及当第二设备为用户节点时,第二设备确定会话的会话标识的方式将在下文中具体进行介绍,此处暂不展开描述。

193.可以理解的是,会话标识的确定方法与发送给第二设备的封装包的格式相关,具体请参下文,此处暂不展开描述。

194.270:第二设备根据所述会话的安全策略使用所述至少一个密钥对保护数据进行还原以获得会话数据,和/或进行完整性检验。

195.需要说明的是,本技术中所述端到端的通信的保护包括会话的端到端的保护,也包括基于切片、流flow或者承载bearer的端到端的保护。例如,切片流程中,第二设备可以为切片中的用户面处理网元。

196.下面结合图6a

‑

6d说明本发明实施例提供的几种主要的第一设备和第二设备向策略控制器获取安全策略的实施方式。

197.在第一种方式中,如图6a所示,当第一设备为终端设备,第二设备为接入网节点时,第一设备和第二设备向策略控制器获取安全策略的方法包括如下步骤:

198.310:第一设备向第二设备发送第一请求,其中,第一请求包括第一设备标识、第一设备安全能力、业务安全需求,第一请求还可以选择性包括业务标识等等。相应地,第二设备接收第一设备发送的第一请求。

199.在本发明实施例中,第一设备标识用于表征发出第一请求的第一设备或用户的身份。例如:第一设备标识可以是媒体访问控制(media access control,mac)地址、网络协议(internet protocol,ip)地址、手机号码、国际移动设备标识(international mobile equipment identity,imei)、国际移动用户识别码(international mobile subscriber identity,imsi)、ip多媒体私有标识(ip multimedia private identity,impi)、临时移动用户标识符(temporary mobile subscriber identity,tmsi)、ip多媒体公共标识(ip multimedia public identity,impu)、全球唯一临时ue标识(globally unique temporary ue identity,guti)等等。

200.在本发明实施例中,第一设备安全能力用于表征第一设备可以支持的安全性算法,可以支持的密钥长度以及可以支持的密钥更新周期中的至少一种。可以理解的是,不同设备的存储容量,运算速度各不相同,所以,不同设备支持的安全性算法、支持的密钥长度以及支持的密钥更新周期各不相同。例如,iot设备的存储容量不大,运算速度也不高,不能支持复杂度较高的安全性算法,智能手机的存储容量大,运算速度也比较高,可以支持复杂度较高的安全性算法。故此,第一设备需要将第一设备安全能力告知策略控制器,以便于策略控制器结合第一设备安全能力生成安全策略。

201.在本发明实施例中,业务安全需求用于表征业务可接受的安全性算法、可接受的密钥长度和可接受的密钥更新周期中至少一项。可以理解的是,不同业务对于安全性算法、密钥长度以及密钥更新周期的要求是不相同的。例如,金融业务对于安全性算法的要求比较高,而视频下载业务对于安全性算法的要求比较低。故此,第一设备需要将业务安全需求

告知策略控制器,以便于策略控制器结合业务安全需求生成安全策略。

202.在本发明实施例中,第一请求可以是接入请求,也可以是会话请求。其中,接入请求功能包括但不限于以下描述:用于触发随机接入过程,以使得第一设备通过随机接入过程接入到运营网络中去。在随机接入过程之前,第一设备处于rrc空闲态(rrc_idle)。经过所述初始随机接入过程之后,第一设备从rrc空闲态(rrc_idle)转移到rrc连接态(rrc_connected)。会话请求用于请求在于第一设备和第二设备之间建立会话。例如,会话是通过会话建立协议建立的,此时,会话请求即为会话建立请求信令。

203.320:第二设备向策略控制器发送第二请求。其中,第二请求包括第一设备标识、第一设备安全能力、业务安全需求以及接入网节点安全能力。相应地,策略控制器接收第二设备发送的第二请求。

204.在本发明实施例中,第二请求除了包括第一请求中的第一设备标识、第一设备安全能力、业务安全需求之外,还包括接入网节点安全需求。可以理解,如果第一请求中还包括业务标识,则第二请求中同样还包括业务标识。第二请求是基于第一请求生成的,所以,当第一请求为接入请求时,第二请求也同样为接入请求;当第一请求为会话请求时,第二请求也同样为会话请求。也可能,第一请求为接入请求,第二请求为会话请求。可以理解,第一请求和第二请求的具体命名不做限制。

205.在本发明实施例中,接入网节点安全能力用于表征接入网节点可提供的安全性算法、可提供的密钥长度和可提供的密钥更新周期中至少一项。可以理解的是,不同接入网节点的存储容量,运算速度各不相同,所以,不同接入网节点支持的安全性算法、支持的密钥长度以及支持的密钥更新周期各不相同。例如,当接入网节点是wi

‑

fi热点时,wi

‑

fi热点不能支持复杂度较高的安全性算法。当接入网节点是基站时,基站能够支持复杂度较高的安全性算法。

206.330:策略控制器基于第二请求生成空口安全策略。

207.在本发明实施例中,策略控制器可以根据第一设备安全能力、业务安全需求以及接入网节点安全能力生成空口安全策略;也可以仅根据业务安全需求以及接入网节点安全能力中的至少一个生成空口安全策略。

208.进一步地,策略控制器还可以结合预制安全能力生成空口安全策略。其中,预制安全能力是ausf或者authentication credential repository and processing function(arpf)根据策略控制器发送的第一设备标识和/或业务标识返回给策略控制器的。

209.进一步地,策略控制器还可以结合服务器的安全需求生成空口安全策略。其中,服务器的安全需求是服务器根据策略控制器发送的第一设备标识和/或业务标识返回给策略控制器的。服务器是为终端设备提供服务的设备。所述服务器包括但不限于应用程序服务器、打印服务器、web服务器、ftp服务器、电子商务服务器、数据库服务器、实时通讯服务器、文件服务器以及邮件服务器等等。

210.在一具体的实施例中,具体地,依据以下预设规则确定空口安全策略:依据一个或多个安全需求的内容确定安全策略。如果仅根据一个安全需求的内容确定安全策略,则安全策略的内容与这一个安全需求的内容相同。如果依据多个安全需求的内容确定安全策略,则可以遵循以下原则:

211.第一、遵循安全性更高的原则,确定安全策略,即:将多个安全需求的内容中安全

性更高的内容,作为安全策略的内容。

212.例如,安全需求1的内容中,保护密钥长度为64,而安全需求2的内容中的保护密钥长度为128,则安全策略的保护密钥长度采用128。

213.第二、遵循更节省资源的原则,确定安全策略,即:将多个安全需求的内容中更节省资源的内容,作为安全策略的内容。例如,每一个安全需求的内容都包括加密算法,而部分安全需求的内容的完整性保护算法为null,则安全策略的内容包括加密算法,而不包括完整性保护算法。

214.第三、遵循安全需求的优先级,确定安全策略。即:如果某个安全需求中规定了算法优先级,则以此算法优先级做安全算法协商的基础;选择的最终算法为所有安全需求都支持的算法,并且此算法优先级最高,以此作为安全策略的内容。

215.或者,依据某个安全需求优先级为主,进行安全策略的协商,例如,根据安全需求2中规定了几种加密算法的优先级,则按照此优先级规定,确定安全策略中采用哪种加密算法。

216.或者,多个安全需求都规定了算法的优先级,此时可以某个安全需求的算法优先级为主,例如,根据安全需求2的优先级为主优先级。

217.340:策略控制器向第二设备返回空口安全策略。相应地,第二设备接收策略控制器发送的空口安全策略。

218.350:第二设备向第一设备返回空口安全策略。相应地,第一设备接收第二设备发送的空口安全策略。

219.在第二种方式中,如图6b所示,当第一设备为终端设备,第二设备为接入网节点时,第一设备和第二设备向策略控制器获取安全策略的方法包括如下步骤:

220.410:第一设备向第二设备发送第一请求,其中,第一请求包括第一设备标识、第一设备安全能力、业务安全需求,第一请求还可以选择性包括业务标识等等。相应地,第二设备接收第一设备发送的第一请求。

221.在本发明实施例中,第一设备标识用于表征发出第一请求的第一设备或用户的身份。例如:第一设备标识可以是媒体访问控制(media access control,mac)地址、网络协议(internet protocol,ip)地址、手机号码、国际移动设备标识(international mobile equipment identity,imei)、国际移动用户识别码(international mobile subscriber identity,imsi)、ip多媒体私有标识(ip multimedia private identity,impi)、临时移动用户标识符(temporary mobile subscriber identity,tmsi)、ip多媒体公共标识(ip multimedia public identity,impu)、全球唯一临时ue标识(globally unique temporary ue identity,guti)等等。

222.在本发明实施例中,第一设备安全能力用于表征第一设备可以支持的安全性算法,可以支持的密钥长度以及可以支持的密钥更新周期中的至少一种。可以理解的是,不同设备的存储容量,运算速度各不相同,所以,不同设备支持的安全性算法、支持的密钥长度以及支持的密钥更新周期各不相同。例如,iot设备的存储容量不大,运算速度也不高,不能支持复杂度较高的安全性算法,智能手机的存储容量大,运算速度也比较高,可以支持复杂度较高的安全性算法。故此,第一设备需要将第一设备安全能力告知策略控制器,以便于策略控制器结合第一设备安全能力生成安全策略。

223.在本发明实施例中,业务安全需求用于表征业务可接受的安全性算法、可接受的密钥长度和可接受的密钥更新周期中至少一项。可以理解的是,不同业务对于安全性算法、密钥长度以及密钥更新周期的要求是不相同的。例如,金融业务对于安全性算法的要求比较高,而视频下载业务对于安全性算法的要求比较低。故此,第一设备需要将业务安全需求告知策略控制器,以便于策略控制器结合业务安全需求生成安全策略。

224.在本发明实施例中,第一请求可以是接入请求,也可以是会话请求。其中,接入请求功能包括但不限于以下描述:用于触发随机接入过程,以使得第一设备通过随机接入过程接入到运营网络中去。在随机接入过程之前,第一设备处于rrc空闲态(rrc_idle)。经过所述初始随机接入过程之后,第一设备从rrc空闲态(rrc_idle)转移到rrc连接态(rrc_connected)。会话请求用于请求在于第一设备和第二设备之间建立会话。例如,会话是通过会话建立协议建立的,此时,会话请求即为会话建立请求信令。

225.420:第二设备向会话管理网元发送第二请求。其中,第二请求包括第一设备标识、第一设备安全能力、业务安全需求以及接入网节点安全能力。相应地,会话管理网元接收第二设备发送的第二请求。

226.在本发明实施例中,第二请求是基于第一请求生成的。当第一请求为接入请求时,第二请求也同样为接入请求;当第一请求为会话请求时,第二请求也同样为会话请求。也可能,第一请求为接入请求,第二请求为会话请求。可以理解,第一请求和第二请求的具体命名不做限制。第二请求除了包括第一请求中的第一设备标识、第一设备安全能力、业务安全需求之外,还包括接入网节点安全需求。可以理解,如果第一请求中还包括业务标识,则第二请求中同样还包括业务标识。可以理解,第一请求和第二请求的具体命名不做限制。

227.在本发明实施例中,接入网节点安全能力用于表征接入网节点可提供的安全性算法、可提供的密钥长度和可提供的密钥更新周期中至少一项。可以理解的是,不同接入网节点的存储容量,运算速度各不相同,所以,不同接入网节点支持的安全性算法、支持的密钥长度以及支持的密钥更新周期各不相同。例如,当接入网节点是wi

‑

fi热点时,wi

‑

fi热点不能支持复杂度较高的安全性算法。当接入网节点是基站时,基站能够支持复杂度较高的安全性算法。

228.430:会话管理网元向策略控制器转发第二请求。相应地,策略控制器接收会话管理网元发送的第二请求。

229.440:策略控制器基于第二请求生成空口安全策略。

230.在本发明实施例中,策略控制器可以根据第一设备安全能力、业务安全需求以及接入网节点安全能力生成空口安全策略;也可以仅根据业务安全需求以及接入网节点安全能力中的至少一个生成空口安全策略。

231.进一步地,策略控制器还可以结合预制安全能力生成空口安全策略。其中,预制安全能力是ausf或者authentication credential repository and processing function(arpf)根据策略控制器发送的第一设备标识和/或业务标识返回给策略控制器的。

232.进一步地,策略控制器还可以结合服务器的安全需求生成空口安全策略。其中,服务器的安全需求是服务器根据策略控制器发送的第一设备标识和/或业务标识返回给策略控制器的。服务器是为终端设备提供服务的设备。所述服务器包括但不限于应用程序服务器、打印服务器、web服务器、ftp服务器、电子商务服务器、数据库服务器、实时通讯服务器、

ue identity,guti)等等。

246.在本发明实施例中,第一设备安全能力用于表征第一设备可以支持的安全性算法,可以支持的密钥长度以及可以支持的密钥更新周期中的至少一种。可以理解的是,不同设备的存储容量,运算速度各不相同,所以,不同设备支持的安全性算法、支持的密钥长度以及支持的密钥更新周期各不相同。例如,iot设备的存储容量不大,运算速度也不高,不能支持复杂度较高的安全性算法,智能手机的存储容量大,运算速度也比较高,可以支持复杂度较高的安全性算法。故此,第一设备需要将第一设备安全能力告知策略控制器,以便于策略控制器结合第一设备安全能力生成安全策略。

247.在本发明实施例中,业务安全需求用于表征业务可接受的安全性算法、可接受的密钥长度和可接受的密钥更新周期中至少一项。可以理解的是,不同业务对于安全性算法、密钥长度以及密钥更新周期的要求是不相同的。例如,金融业务对于安全性算法的要求比较高,而视频下载业务对于安全性算法的要求比较低。故此,第一设备需要将业务安全需求告知策略控制器,以便于策略控制器结合业务安全需求生成安全策略。

248.在本发明实施例中,第一请求可以是接入请求,也可以是会话请求。其中,接入请求功能包括但不限于以下描述:用于触发随机接入过程,以使得第一设备通过随机接入过程接入到运营网络中去。在随机接入过程之前,第一设备处于rrc空闲态(rrc_idle)。经过所述初始随机接入过程之后,第一设备从rrc空闲态(rrc_idle)转移到rrc连接态(rrc_connected)。会话请求用于请求在于第一设备和第二设备之间建立会话。例如,会话是通过会话建立协议建立的,此时,会话请求即为会话建立请求信令。

249.520:第二设备向移动性管理网元发送第二请求。其中,第二请求包括第一设备标识、第一设备安全能力、业务安全需求以及接入网节点安全需求。相应地,移动性管理网元接收第二设备发送的第二请求。

250.在本发明实施例中,第二请求是基于第一请求生成的。当第一请求为接入请求时,第二请求也同样为接入请求;当第一请求为会话请求时,第二请求也同样为接入请求。也可能,第一请求为接入请求,第二请求为会话请求。可以理解,第一请求和第二请求的具体命名不做限制。第二请求除了包括第一请求中的第一设备标识、第一设备安全能力、业务安全需求之外,还包括接入网节点安全需求。可以理解,如果第一请求中还包括业务标识,则第二请求中同样还包括业务标识。可以理解,第一请求和第二请求的具体命名不做限制。

251.在本发明实施例中,接入网节点安全能力用于表征接入网节点可提供的安全性算法、可提供的密钥长度和可提供的密钥更新周期中至少一项。可以理解的是,不同接入网节点的存储容量,运算速度各不相同,所以,不同接入网节点支持的安全性算法、支持的密钥长度以及支持的密钥更新周期各不相同。例如,当接入网节点是wi

‑

fi热点时,wi

‑

fi热点不能支持复杂度较高的安全性算法。当接入网节点是基站时,基站能够支持复杂度较高的安全性算法。

252.530:移动性管理网元向会话管理网元转发第二请求。相应地,会话管理网元接收移动性管理网元发送的第二请求。

253.540:会话管理网元向策略控制器转发第二请求。相应地,策略控制器接收会话管理网元发送的第二请求。

254.550:策略控制器基于第二请求生成空口安全策略。

255.在本发明实施例中,策略控制器可以根据第一设备安全能力、业务安全需求以及接入网节点安全能力生成空口安全策略;也可以仅根据业务安全需求以及接入网节点安全能力中的至少一个生成空口安全策略。

256.进一步地,策略控制器还可以结合预制安全能力生成空口安全策略。其中,预制安全能力是ausf或者authentication credential repository and processing function(arpf)根据策略控制器发送的第一设备标识和/或业务标识返回给策略控制器的。

257.进一步地,策略控制器还可以结合服务器的安全需求生成空口安全策略。其中,服务器的安全需求是服务器根据策略控制器发送的第一设备标识和/或业务标识返回给策略控制器的。服务器是为终端设备提供服务的设备。所述服务器包括但不限于应用程序服务器、打印服务器、web服务器、ftp服务器、电子商务服务器、数据库服务器、实时通讯服务器、文件服务器以及邮件服务器等等。

258.在一具体的实施例中,具体地,依据以下预设规则确定空口安全策略:依据一个或多个安全需求的内容确定安全策略。如果仅根据一个安全需求的内容确定安全策略,则安全策略的内容与这一个安全需求的内容相同。如果依据多个安全需求的内容确定安全策略,则可以遵循以下原则:

259.第一、遵循安全性更高的原则,确定安全策略,即:将多个安全需求的内容中安全性更高的内容,作为安全策略的内容。

260.例如,安全需求1的内容中,保护密钥长度为64,而安全需求2的内容中的保护密钥长度为128,则安全策略的保护密钥长度采用128。

261.第二、遵循更节省资源的原则,确定安全策略,即:将多个安全需求的内容中更节省资源的内容,作为安全策略的内容。例如,每一个安全需求的内容都包括加密算法,而部分安全需求的内容的完整性保护算法为null,则安全策略的内容包括加密算法,而不包括完整性保护算法。

262.第三、遵循安全需求的优先级,确定安全策略。即:如果某个安全需求中规定了算法优先级,则以此算法优先级做安全算法协商的基础;选择的最终算法为所有安全需求都支持的算法,并且此算法优先级最高,以此作为安全策略的内容。

263.或者,依据某个安全需求优先级为主,进行安全策略的协商,例如,根据安全需求2中规定了几种加密算法的优先级,则按照此优先级规定,确定安全策略中采用哪种加密算法。

264.或者,多个安全需求都规定了算法的优先级,此时可以某个安全需求的算法优先级为主,例如,根据安全需求2的优先级为主优先级。

265.560:策略控制器向会话管理网元发送空口安全策略。相应地,会话管理网元接收策略控制器发送的空口安全策略。

266.570:会话管理网元向移动性管理网元返回空口安全策略。相应地,移动性管理网元接收会话管理网元发送的空口安全策略。

267.580:移动性管理网元向第二设备返回空口安全策略。相应地,第二设备接收移动性管理网元发送的第二设备。

268.590:第二设备向第一设备返回空口安全策略。相应地,第一设备接收第二设备返回的空口安全策略。

269.在第四种方式中,如图6d所示,当第一设备为终端设备,第二设备为接入网节点时,第一设备和第二设备向策略控制器获取安全策略的方法包括如下步骤:

270.610:第一设备向第二设备发送第一请求,其中,第一请求包括第一设备标识、第一设备安全能力、业务安全需求,第一请求还可以选择性包括业务标识等等。相应地,第二设备接收第一设备发送的第一请求。

271.在本发明实施例中,第一设备标识用于表征发出第一请求的第一设备或用户的身份。例如:第一设备标识可以是媒体访问控制(media access control,mac)地址、网络协议(internet protocol,ip)地址、手机号码、国际移动设备标识(international mobile equipment identity,imei)、国际移动用户识别码(international mobile subscriber identity,imsi)、ip多媒体私有标识(ip multimedia private identity,impi)、临时移动用户标识符(temporary mobile subscriber identity,tmsi)、ip多媒体公共标识(ip multimedia public identity,impu)、全球唯一临时ue标识(globally unique temporary ue identity,guti)等等。

272.在本发明实施例中,第一设备安全能力用于表征第一设备可以支持的安全性算法,可以支持的密钥长度以及可以支持的密钥更新周期中的至少一种。可以理解的是,不同设备的存储容量,运算速度各不相同,所以,不同设备支持的安全性算法、支持的密钥长度以及支持的密钥更新周期各不相同。例如,iot设备的存储容量不大,运算速度也不高,不能支持复杂度较高的安全性算法,智能手机的存储容量大,运算速度也比较高,可以支持复杂度较高的安全性算法。故此,第一设备需要将第一设备安全能力告知策略控制器,以便于策略控制器结合第一设备安全能力生成安全策略。

273.在本发明实施例中,业务安全需求用于表征业务可接受的安全性算法、可接受的密钥长度和可接受的密钥更新周期中至少一项。可以理解的是,不同业务对于安全性算法、密钥长度以及密钥更新周期的要求是不相同的。例如,金融业务对于安全性算法的要求比较高,而视频下载业务对于安全性算法的要求比较低。故此,第一设备需要将业务安全需求告知策略控制器,以便于策略控制器结合业务安全需求生成安全策略。

274.在本发明实施例中,第一请求可以是接入请求,也可以是会话请求。其中,接入请求功能包括但不限于以下描述:用于触发随机接入过程,以使得第一设备通过随机接入过程接入到运营网络中去。在随机接入过程之前,第一设备处于rrc空闲态(rrc_idle)。经过所述初始随机接入过程之后,第一设备从rrc空闲态(rrc_idle)转移到rrc连接态(rrc_connected)。会话请求用于请求在于第一设备和第二设备之间建立会话。例如,会话是通过会话初始协议(session initiation protocol,sip)建立的,此时,会话请求即为invite信令。

275.620:第二设备向策略控制器发送第一请求。其中,第二请求包括第一设备标识、第一设备安全能力以及业务安全需求。相应地,策略控制器接收第二设备发送的第二请求。

276.在本发明实施例中,第二请求是基于第一请求生成的。当第一请求为接入请求时,第二请求也同样为接入请求;当第一请求为会话请求时,第二请求也同样为接入请求。也可能,第一请求为接入请求,第二请求为会话请求。可以理解,第一请求和第二请求的具体命名不做限制。

277.630:策略控制器基于第二请求生成核心网安全策略。

278.在本发明实施例中,策略控制器可以根据第一设备安全能力以及业务安全需求生成空口安全策略;也可以仅根据业务安全需求生成核心网安全策略。

279.进一步地,策略控制器还可以结合预制安全能力生成核心网安全策略。其中,预制安全能力是ausf或者authentication credential repository and processing function(arpf)根据策略控制器发送的第一设备标识和/或业务标识返回给策略控制器的。

280.进一步地,策略控制器还可以结合服务器的安全需求生成核心网安全策略。其中,服务器的安全需求是服务器根据策略控制器发送的第一设备标识和/或业务标识返回给策略控制器的。服务器是为终端设备提供服务的设备。所述服务器包括但不限于应用程序服务器、打印服务器、web服务器、ftp服务器、电子商务服务器、数据库服务器、实时通讯服务器、文件服务器以及邮件服务器等等。

281.在一具体的实施例中,具体地,依据以下预设规则确定空口安全策略:依据一个或多个安全需求的内容确定安全策略。如果仅根据一个安全需求的内容确定安全策略,则安全策略的内容与这一个安全需求的内容相同。如果依据多个安全需求的内容确定安全策略,则可以遵循以下原则:

282.第一、遵循安全性更高的原则,确定安全策略,即:将多个安全需求的内容中安全性更高的内容,作为安全策略的内容。

283.例如,安全需求1的内容中,保护密钥长度为64,而安全需求2的内容中的保护密钥长度为128,则安全策略的保护密钥长度采用128。

284.第二、遵循更节省资源的原则,确定安全策略,即:将多个安全需求的内容中更节省资源的内容,作为安全策略的内容。例如,每一个安全需求的内容都包括加密算法,而部分安全需求的内容的完整性保护算法为null,则安全策略的内容包括加密算法,而不包括完整性保护算法。

285.第三、遵循安全需求的优先级,确定安全策略。即:如果某个安全需求中规定了算法优先级,则以此算法优先级做安全算法协商的基础;选择的最终算法为所有安全需求都支持的算法,并且此算法优先级最高,以此作为安全策略的内容。

286.或者,依据某个安全需求优先级为主,进行安全策略的协商,例如,根据安全需求2中规定了几种加密算法的优先级,则按照此优先级规定,确定安全策略中采用哪种加密算法。

287.或者,多个安全需求都规定了算法的优先级,此时可以某个安全需求的算法优先级为主,例如,根据安全需求2的优先级为主优先级。

288.640:策略控制器向第二设备返回核心网安全策略。相应地,第二设备接收策略控制器发送的核心网安全策略。

289.650:第二设备结合核心网安全策略以及接入网结点的安全能力确定空口安全策略。

290.在本发明实施例中,接入网节点安全能力用于表征接入网节点可提供的安全性算法、可提供的密钥长度和可提供的密钥更新周期中至少一项。可以理解的是,不同接入网节点的存储容量,运算速度各不相同,所以,不同接入网节点支持的安全性算法、支持的密钥长度以及支持的密钥更新周期各不相同。例如,当接入网节点是wi

‑

fi热点时,wi

‑

fi热点不

能支持复杂度较高的安全性算法。当接入网节点是基站时,基站能够支持复杂度较高的安全性算法。

291.660:第二设备向第一设备返回空口安全策略。相应地,第一设备接收第二设备发送的空口安全策略。

292.下面结合图7说明本发明实施例提供的第一设备和第二设备向认证服务网元获取至少一个密钥的方法的实施方式。当第一设备是终端设备,第二设备是接入网节点时,第一设备和第二设备向认证服务网元获取至少一个密钥的方法具体包括如下步骤:

293.710:第一设备向第二设备发送第三请求。相应地,第二设备接收第一设备发送的第三请求。

294.在本发明实施例中,第三请求可以在第一设备接入网络与mm建立上下文的过程之前发送;可以在第一设备接入网络与mm建立上下文的过程中进行发送;还可以在第一设备与ausf双向认证过程中进行发送。可选的,第三请求可以为接入请求。

295.在本发明实施例中,第三请求中包括第一设备或用户标识,第一设备标识用于表征发出第一请求的第一设备的身份。例如:第一设备标识可以是媒体访问控制(media access control,mac)地址、网络协议(internet protocol,ip)地址、手机号码、国际移动设备标识(international mobile equipment identity,imei)、国际移动用户识别码(international mobile subscriber identity,imsi)、ip多媒体私有标识(ip multimedia private identity,impi)、临时移动用户标识符(temporary mobile subscriber identity,tmsi)、ip多媒体公共标识(ip multimedia public identity,impu)、全球唯一临时ue标识(globally unique temporary ue identity,guti)等等。

296.720:第二设备向认证节点(例如ausf,或者seaf等节点)发送第三请求。相应地,认证节点接收第二设备发送的第三请求。

297.730:第一设备与认证节点相互认证。

298.可选的认证方式:认证之前,认证节点可以向根密钥存储中心(如arpf)发送第一设备标识,从根密钥存储中心获得认证向量。基于认证向量,第一设备与认证节点之间完整相互认证。

299.在本发明实施例中,第一设备与认证节点双向认证成功后,第一设备以及认证节点分别得到或者经过一次或者多次推衍得到基础密钥。

300.认证节点发送基础密钥至kms。

301.其中kms可以独立部署,也可以与其他网元部署在一起,例如kms与认证中心,ausf,arpf,seaf,scmf,amf,smf,an(第二设备),mme等部署在一起。

302.740:第一设备基于基础密钥推衍出接入密钥。

303.在本发明实施例中,因为安全策略的内容中可能包括加密算法和完整性保护算法的至少一项,所以,可以依据安全策略计算出来一个密钥,可用于加密和/或完整性保护,也可能分别计算出用于加密性保护的密钥和用于完整性保护的密钥。进一步地,还可以根据密钥是用于对空口信令进行保护,还是用于对用户面数据进行保护,将密钥区分为空口信令加密密钥、空口信息完整性密钥、用户面加密密钥、用户面完整性保护密钥。

304.在本发明实施例中,第一设备基于第一参数,并根据所述基础密钥推衍出中间密钥。然后,第一设备基于第二参数,并根据中间密钥生成至少一个密钥。其中,第一参数包括

接入网节点标识、nas计数器、生成所述中间密钥的序列号、数据包的序列号、nonce1、承载标识、flow标识、policy set以及切片标识中的至少一个。第二参数包括空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、flow标识、切片标识、policy set以及会话标识中的至少一项,所述安全算法标识为空口信令加密算法标识、空口信息完整性保护算法标识、用户面加密算法标识以及用户面完整性保护算法标识中的至少一项。

305.在具体的实施例中,第一设备基于第一参数,并根据所述基础密钥推衍出中间密钥kan具体为:

306.kan=kdf(kkms,接入网节点标识、nas计数器、生成所述中间密钥的序列号、数据包的序列号、nonce1、承载标识、flow标识、policy set、会话标识以及切片标识中的至少一个)。

307.其中,policy set为安全策略,kkms为基础密钥,nonce1为随机参数。

308.在具体的实施例中,第一设备基于第二参数,并根据所述中间密钥推衍出加密性密钥k1具体为:

309.k1=kdf(kan,(空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项),policy set)。

310.或者:

311.k1=kdf(kan,(空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项))。

312.或者:

313.k1=kdf(kan,加密算法id,(空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项))。

314.或者:

315.k1=kdf(kan,加密标识,(空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项))。

316.或者:

317.k1=kdf(kan,加密算法id)。

318.其中,policy set为安全策略,kan为中间密钥。

319.如前所述,加密标识可以为一个字符串,用于标识此推衍的结果为加密密钥。nonce2为随机参数,可以由kms选择,或者,由第一设备携带在会话请求中,使用随机参数计算的目的在于,提高密钥的安全性和随机性。也可能密钥推衍中包含两个nonce的至少一项,其中一个nonce来自kms(由kms选择,直接发送给第一设备,或通过sm发送至第一设备),另一个nonce来自第一设备(由第一设备携带在会话请求中)。

320.在具体的实施例中,第一设备基于第二参数,并根据所述中间密钥推衍出完整性密钥k2具体为:

321.k2=kdf(kan,(空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项),policy set)。

322.或者:

323.k2=kdf(kan,(空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源

标识、空口承载标识、切片标识以及会话标识中的至少一项))。

324.或者:

325.k2=kdf(kan,完整性保护算法id,(空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项))。

326.或者:

327.k2=kdf(kan,完整性保护标识,(空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项))。

328.或者:

329.k2=kdf(kan,完整性保护算法id)。

330.完整性保护标识可以为一个字符串,用于标识此推衍的结果为完整性保护密钥。

331.上述kdf为密钥推衍函数,包括但不限于以下密码推衍函数:hmac(如hmac

‑

sha256,hmac

‑

sha1),nmac,cmac,omac,cbc

‑

mac,pmac,umac和vmac以及hash算法等等。另外,由于安全策略中的需求不同,例如,安全策略1中保护密钥长度要求为256bit;而安全策略2中保护密钥长度要求为128bit;此时第一设备可以采用不同的密钥推衍算法,来满足不同安全策略对于不同保护密钥长度的需求(例如,采用hmac

‑

sha1来生成128bit的保护密钥,采用hmac

‑

sha256生成256bit保护密钥);另外kms也可能,仅采用一个算法生成密钥,再采用缩短(truncate)或延长等等的方式生成其他长度的密钥。第一设备对于密钥长度的处理,包括但不限于上述处理方式。

332.可以理解,中间密钥可以是基于所述基础密钥进行一次或者多次的推衍得到的,所述至少一个密钥也可以是基于所述中间密钥进行一次或者多次的推衍得到的。

333.750:kms根据基础密钥推衍得到中间密钥。

334.在本发明实施例中,ausf基于第一参数,并根据所述基础密钥推衍出中间密钥。具体请参见步骤740,此处不再展开赘述。

335.760:kms将中间密钥向第二设备发送。相应地,第二设备接收ausf发送的中间密钥。

336.770:第二设备基于中间密钥推衍出至少一个密钥。

337.在本发明实施例中,第二设备基于第二参数,并根据所述中间密钥推衍出至少一个密钥。具体请参见步骤740,此处不再展开赘述。

338.需要说明的是,以上实施例中,主要以第一设备和第二设备对所述至少一个密钥推衍进行举例说明,除此之外,所述至少一个密钥还可以由mm、kms、sm、aaa或者policy control等等网元推衍得到,本技术不作具体限定。

339.也可能,第二设备向kms发送请求,其中保护空口安全策略,由kms推衍出加密密钥和完整性保护密钥,再发送至第二设备。

340.下面将对本发明实施例提供的几种主要的第二设备确定会话的会话标识的实施方式。

341.当第二设备是用户面节点时,第二设备确定会话的会话标识的方式包括以下几种:

342.在第一种实现方式中,所述第二设备通过所述保护数据所在的封装表头确定会话的会话标识。由于封装表头内标识与会话标识存在映射关系,所以,第二设备根据封装表头

内标识可以确定会话标识。其中,封装表头内标识包括qos标识,隧道标识、mac标识的至少一项。例如,如果封装表头为gtp(gprs tunneling protocol gprs隧道协议)的封装格式,则如图8所示,封装表头包括版本(version)、协议(protocol type)、保留位(reserved)、扩展表头标志(extension header flag)、序列码标志(sequence number flag)、非

‑

pdu码标志(n

‑

pdu number flag)、消息类型(message type)、消息长度(message length)、隧道标识(gtp tunnel endpoint id)、序列号码(sequence number)、非pdu号码(n

‑

pdu number)以及下一个扩展表头类型(next extension header type)。第二设备根据封装表头中的隧道标识即可确定会话标识。

343.在第二种实现方式中,所述第二设备通过所述保护数据所在的外部ip表头确定会话的会话标识。如图9所示,外部ip表头包括版本(version)、报文长度(internet header length,ihl)、服务类型(type of service,tos)、总长度、标识、标志、段偏移量、生存期、协议、头部校验和、源地址、目的地址、可选项以及数据。其中,源地址和/或目的地址与会话标识存在映射关系,根据外部ip表头中的源地址和/或目的地址即可确定会话的会话标识。

344.在第三种实现方式中,所述第二设备通过所述保护数据所在的封装表头内标识和所述保护数据所在的外部ip表头中源地址和/或目的地址确定所述会话的会话标识。

345.在第四种实现方式中,所述第二设备通过所述保护数据所在的协议数据单元表头内标识和/或所述保护数据所在的封装表头内标识确定所述会话的会话标识。协议数据单元表头内标识可以为ip地址,mac地址等等其他标识的至少一项。其中,协议数据单元表头内标识与会话标识中存在映射关系,或者,封装表头内标识与会话的会话标识也存在映射关系,或者协议数据单元表头内标识和封装表头内标识一起与会话标识存在映射关系。所以,根据协议数据单元表头、封装表头即可确定会话标识。需要说明的是,协议数据单元表头与外部ip表头的格式相类似,具体请参阅图9以及相关描述。

346.其中,映射方法包括但不限于以下方式,所述第二设备将协议数据单元表头内标识输入过滤器,过滤器即输出会话标识。其中,过滤器能够代表协议数据单元表头内标识与会话标识之间的映射关系,即,当输入协议数据单元表头内标识至过滤器,则过滤器会输出会话标识。

347.在第五种实现方式中,所述第二设备通过所述保护数据中的参数字段确定所述会话的会话标识。图3a或者图3b示出了参数字段。在具体实现中,可以根据参数字段中的第二标识字段的内容确定会话标识。例如,如果参数字段中的第二标识字段是会话标识,则第二设备可以直接获取得到会话标识。如果参数字段中的第二标识字段是业务标识、承载标识、流(flow)标识以及切片标识均中的至少一个,则可以根据业务标识、承载标识、流(flow)标识以及切片标识与会话标识之间的映射关系,获得会话标识。

348.当第二设备是接入网节点时,第二设备确定会话的会话标识的方式包括以下几种:

349.在第一种实现方式中,所述第二设备通过所述会话所占用的空口资源确定所述会话的会话标识。图10示出了会话所占用的空口资源。具体实现中,可以通过区分会话所占用的空口资源确定会话的会话标识。例如,如图10所示,会话占用了时隙为s1(图中阴影部分)的空口资源,根据会话占用的空口资源为s1,就可以确定会话的会话标识。示例仅仅用于解释本发明实施例,不应构成限定。

350.在第二种实现方式中,所述第二设备通过所述会话所占用的空口的空口标识确定所述会话的会话标识。其中,空口标识可以为:空口承载标识(如信令承载标识,或者数据承载标识),空口资源标识,或者小区无线网络临时识别标识(crnti:cell radio network temmporary identify)等标识。由于空口标识与会话标识存在映射关系,所以,通过空口标识与会话标识的映射关系,即可确定会话标识。图11示出了会话所占用的数据无线承载的一种可能性,通过区分会话所占用的数据无线承载的标识即可确定会话的会话标识。如图11所示,会话占用了如图中阴影区域“1”、“2”以及“3”所示的资源建立数据无线承载,根据会话占用的无线承载的标识,就可以确定会话的会话标识。示例仅仅用于解释本发明实施例,不应构成限定。

351.在第三种实现方式中,所述第二设备通过所述保护数据中的参数字段确定所述会话的会话标识。图3a或者图3b示出了参数字段。在具体实现中,可以根据参数字段中的第二标识字段的内容确定会话标识。例如,如果参数字段中的第二标识字段是会话标识,则第二设备可以直接获取得到会话标识。如果参数字段中的第二标识字段是业务标识、承载标识、流(flow)标识以及切片标识均中的至少一个,则可以根据业务标识、承载标识、流(flow)标识以及切片标识与会话标识之间的映射关系,获得会话标识。

352.上述详细阐述了本发明实施例的方法,下面提供了本发明实施例的装置。

353.请参见图12,图12是本发明实施例提供的一种第一设备的结构示意图,该第一设备可以包括获取模块810以及发送模块820,其中,各个单元的详细描述如下。

354.所述获取模块810用于获取会话的安全策略以及至少一个密钥;

355.所述发送模块820用于向第二设备发送保护数据,其中,所述保护数据是根据所述会话的安全策略使用所述至少一个密钥对所述会话的会话数据的安全性进行保护得到的,所述第二设备用于根据所述安全策略使用所述至少一个密钥对所述保护数据进行还原以获得所述会话数据;

356.其中,当所述第一设备为终端设备时,所述第二设备为接入网节点或者用户面节点;当所述第一设备为接入网节点或者用户面节点时,所述第二设备为终端设备。

357.可选地,所述至少一个密钥包括:第一密钥以及第二密钥,其中,所述第一密钥用于对所述会话的第一安全性进行保护,所述第二密钥用于对所述会话的第二安全性进行保护。

358.可选地,所述安全策略用于指示所述会话数据的保护方式,其中,所述保护方式是通过第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护,或者,通过第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护,或者,同时通过所述第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护以及通过所述第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护。

359.可选地,所述安全策略还用于指示所述第一安全性算法、所述第二安全性算法、密钥长度以及密钥更新时间中的至少一个。

360.可选地,所述密钥长度包括第一密钥长度和/或第二密钥长度,其中,所述第一密钥长度用于表征所述第一密钥的长度,所述第二密钥长度用于表征所述第二密钥的长度。

361.可选地,所述密钥更新时间包括第一密钥更新时间和/或第二密钥更新时间,其中,所述第一密钥更新时间用于表征所述第一密钥的更新时间,所述第二密钥更新时间用

于表征所述第二密钥的更新时间。

362.可选地,所述第一安全性为加密性,所述第二安全性为完整性。

363.可选地,所述保护数据还包括参数字段,所述参数字段包括第一标识字段、第二标识字段、第三标识字段至少一个,其中,所述第一标识字段用于指示本消息为会话消息,所述第二标识字段用于指示业务标识、会话标识、承载标识、flow标识以及切片标识中的至少一个,所述第三标识用于指示所述会话的保护方式。

364.可选地,所述参数字段还包括长度字段、分组字段以及mac字段中的至少一个,其中,所述长度字段用于指示所述参数字段的长度,所述分组字段用于指示分组进行加密时,分组的长度,所述mac字段用于指示所述会话进行了完整性保护。

365.可选地,所述获取模块810具体用于向策略控制器获取所述安全策略。

366.可选地,如图13所示,所述获取模块810包括发送单元811以及接收单元813,

367.所述发送单元811用于向所述接入网节点发送第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;

368.所述接收单元813用于接收所述接入网节点返回的所述安全策略,其中,所述安全策略是所述接入网节点向所述策略控制器发送第二请求获取得到的,所述第二请求是所述接入网节点基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求。

369.可选地,所述发送单元811用于向所述接入网节点发送第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;所述接收单元813用于接收所述接入网节点返回的所述安全策略,其中,所述安全策略是所述接入网节点通过至少一个网元向所述策略控制器转发第二请求获取得到的,所述第二请求是所述接入网节点基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求。

370.可选地,所述至少一个网元包括会话管理网元;或者,所述至少一个网元包括会话管理网元或者移动管理实体。

371.可选地,所述发送单元811用于向所述接入网节点发送第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;所述接收单元813用于接收所述接入网节点返回的所述安全策略,其中,所述安全策略是所述接入网节点根据核心网安全策略以及所述接入网节点的安全能力生成的,所述核心网安全策略是所述策略控制器根据所述接入网节点转发的第一请求生成的。

372.可选地,如图14所示,当所述第二设备为接入网节点时,所述获取模块810包括发送单元812、获取单元814以及推衍单元816,

373.所述发送单元812用于通过所述接入网节点向认证节点发送第三请求;

374.所述获取单元814用于基于所述第三请求获取基础密钥,其中,所述基础密钥是所述第一设备与所述认证节点之间互相认证后产生的;

375.所述推衍单元816用于基于所述基础密钥推衍出所述至少一个密钥。

376.可选地,所述推衍单元816用于根据所述基础密钥推衍出中间密钥,以及,根据所述中间密钥推衍出所述至少一个密钥。

377.可选地,所述推衍单元816用于基于第一参数,并根据所述基础密钥推衍出中间密

钥,其中,所述第一参数包括所述接入网节点标识、nas计数器、生成所述中间密钥的序列号、数据包的序列号、nonce1、承载标识、flow标识以及切片标识中的至少一个。

378.可选地,所述推衍单元816用于基于所述第二参数,并根据所述中间密钥推衍出所述至少一个密钥;其中,所述第二参数包括空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项,所述安全算法标识为空口信令加密算法标识、空口信息完整性保护算法标识、用户面加密算法标识以及用户面完整性保护算法标识中的至少一项。

379.可选地,所述至少一个密钥包括空口信令加密密钥、空口信令完整性加密密钥、用户面密钥以及用户面完整性加密密钥中的至少一项。

380.可选地,所述保护数据为表头数据、负载数据或者数据包,其中,所述数据包包括所述表头数据以及所述负载数据。

381.需要说明的是,各个单元的实现还可以对应参照图2所示的方法实施例的相应描述。

382.请参见图15,图15是本发明实施例提供的一种第二设备的结构示意图,该第二设备可以包括确定模块910、获取模块920以及识别模块930,其中,各个单元的详细描述如下。

383.所述确定模块910用于确定会话的会话标识;

384.所述获取模块920用于获取所述会话的安全策略以及至少一个密钥;

385.所述识别模块930用于根据所述会话标识识别第一设备发送的所述会话的保护数据,并通过根据所述会话的安全策略使用所述至少一个密钥对所述保护数据进行还原以获得会话数据,其中,所述保护数据是所述第一设备根据所述会话的安全策略使用所述至少一个密钥对所述会话数据的安全性进行保护得到的,所述第一设备用于根据所述安全策略使用所述至少一个密钥对所述会话数据进行加密以获得所述保护数据;

386.其中,当所述第一设备为终端设备时,所述第二设备为接入网节点或者用户面节点;当所述第一设备为接入网节点或者用户面节点时,所述第二设备为终端设备。

387.可选地,所述至少一个密钥包括:第一密钥以及第二密钥,其中,所述第一密钥用于对所述会话的第一安全性进行保护,所述第二密钥用于对所述会话的第二安全性进行保护。

388.可选地,所述安全策略用于指示所述会话数据的保护方式,其中,所述保护方式是通过第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护,或者,通过第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护,或者,同时通过所述第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护以及通过所述第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护。

389.可选地,所述安全策略还用于指示所述第一安全性算法、所述第二安全性算法、密钥长度以及密钥更新时间中的至少一个。

390.可选地,所述密钥长度包括第一密钥长度和/或第二密钥长度,其中,所述第一密钥长度用于表征所述第一密钥的长度,所述第二密钥长度用于表征所述第二密钥的长度。

391.可选地,所述密钥更新时间包括第一密钥更新时间和/或第二密钥更新时间,其中,所述第一密钥更新时间用于表征所述第一密钥的更新时间,所述第二密钥更新时间用于表征所述第二密钥的更新时间。

392.可选地,当所述第二设备为用户面节点时,所述确定模块910具体用于:

393.通过所述保护数据所在的封装表头确定会话的会话标识;或者,

394.通过所述保护数据所在的封装表头中的隧道标识确定会话的会话标识;或者,

395.通过所述保护数据所在的外部ip报文表头确定会话的会话标识;或者,

396.通过所述保护数据所在的封装表头和所述保护数据所在的外部ip报文表头确定所述会话的会话标识;或者,

397.通过所述保护数据所在的协议数据单元表头和所述保护数据所在的封装表头确定所述会话的会话标识;或者,

398.通过所述保护数据中的参数字段确定所述会话的会话标识。

399.可选地,当所述第二设备为接入网节点时,所述确定模块910具体用于:

400.通过所述会话所占用的空口资源确定所述会话的会话标识;或者,

401.通过所述会话所占用的空口的空口标识确定所述会话的会话标识;或者,

402.通过所述会话所占用的数据无线承载的标识确定所述会话的会话标识;或者,

403.通过所述保护数据中的参数字段确定所述会话的会话标识。

404.可选地,所述第一安全性为加密性,所述第二安全性为完整性。

405.可选地,所述参数字段包括第一标识字段、第二标识字段、第三标识字段中的至少一个,其中,所述第一标识字段用于指示本消息为会话消息,所述第二标识字段用于指示业务标识、会话标识以及切片标识中的至少一个,所述第三标识用于指示所述会话的保护方式。

406.可选地,所述参数字段还包括长度字段、分组字段以及mac字段中的至少一个,其中,所述长度字段用于指示所述参数字段的长度,所述分组字段用于指示分组进行加密时,分组的长度,所述mac字段用于指示所述会话进行了完整性保护。

407.可选地,当所述第二设备为接入网节点时,所述获取模块920用于向第一网元获取所述安全策略,其中,所述第一网元为认证控制器、密钥管理控制器、策略控制器和密钥控制器中的任意一个。

408.可选地,如图16所示,当所述第一网元为策略控制器时,所述获取模块920包括接收单元921以及发送单元923。

409.所述接收单元921用于接收所述第一设备发送的第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;

410.所述发送单元923用于向所述策略控制器发送第二请求,其中,所述第二请求是基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求;

411.所述接收单元921用于接收所述策略控制器返回的所述安全策略,其中,所述安全策略是所述策略控制器根据所述第二请求生成的。

412.可选地,所述接收单元921用于接收所述第一设备发送的第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;

413.所述发送单元923用于通过至少一个网元向所述策略控制器发送第二请求,其中,所述第二请求是基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求;

414.所述接收单元921用于接收所述策略控制器通过所述至少一个网元返回的所述安全策略,其中,所述安全策略是所述策略控制器根据所述第二请求生成的。

415.可选地,所述至少一个网元包括会话管理网元;或者,所述至少一个网元包括会话管理网元或者移动管理实体。

416.可选地,所述接收单元921用于接收所述第一设备发送的第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;

417.所述发送单元923用于向所述策略控制器转发所述第一请求;

418.所述接收单元921用于接收所述策略控制器返回的核心网安全策略,并根据所述核心网安全策略以及所述接入网节点的安全能力生成所述安全策略。

419.可选地,如图17所示,当所述第二设备为接入网节点时,所述获取模块920包括发送单元922、接收单元924以及推衍单元926,

420.所述发送单元922用于向密钥管理中心发送第三请求;

421.所述接收单元924用于基于所述第三请求接收所述密钥管理中心返回的中间密钥,其中,所述中间密钥是基于基础密钥推衍得到的,所述基础密钥为认证节点发送给所述密钥管理中心的;

422.所述推衍单元923用于基于所述中间密钥推衍出所述至少一个密钥。

423.可选地,所述中间密钥是根据第一参数推衍出来的,其中,所述第一参数包括所述接入网节点标识、nas计数器、生成所述中间密钥的序列号、数据包的序列号、nonce1、承载标识、flow标识以及切片标识中的至少一个。

424.可选地,所述推衍单元923用于基于所述第二参数,并根据所述中间密钥推衍出所述至少一个密钥;其中,所述第二参数包括空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项,所述安全算法标识为空口信令加密算法标识、空口信息完整性保护算法标识、用户面加密算法标识以及用户面完整性保护算法标识中的至少一项。

425.可选地,所述至少一个密钥包括空口信令加密密钥、空口信令完整性加密密钥、用户面密钥以及用户面完整性加密密钥中的至少一项。

426.可选地,当所述第二设备为用户面节点时,所述获取模块920用于向第一网元请求所述至少一个密钥,其中,所述第一网元为所述第一网元为认证控制器、密钥管理控制器、策略控制器和密钥控制器中的任意一个。

427.可选地,所述保护数据为表头数据、负载数据或者数据包,其中,所述数据包包括所述表头数据以及所述负载数据。

428.需要说明的是,各个单元的实现还可以对应参照图2所示的方法实施例的相应描述。

429.请参见图18,图18是本发明实施例提供的一种策略控制器的结构示意图,该策略控制器可以包括接收模块1110、生成模块1120以及发送模块1130,其中,各个单元的详细描述如下。

430.所述接收模块1110用于接收目标网元发送的策略请求,其中,所述策略请求包括终端设备的安全能力、业务安全需求以及接入网节点安全需求中的至少一个;

431.所述生成模块1120用于根据目标参数生成安全策略,其中,所述目标参数是根据

所述第一请求生成的,包括终端设备的安全能力、业务安全需求以及接入网节点安全需求中的至少一个;

432.所述发送模块1130用于向接入网节点发送安全策略。

433.可选地,所述目标参数还包括:终端设备的预制安全能力,其中,所述终端设备的预制安全能力是从认证服务控制器ausf获取得到的。

434.可选地,所述目标参数还包括:服务器的安全需求,其中,所述服务器的安全需求是从服务器获取得到的。

435.可选地,所述目标网元为接入网节点或者会话管理网元。

436.需要说明的是,各个单元的实现还可以对应参照图2所示的方法实施例的相应描述。

437.请参见图19,图19是本发明实施例提供的一种第一设备的结构示意图,该第一设备可以包括发送模块1210、获取模块1220以及推衍模块1230。

438.所述发送模块1210用于通过所述接入网节点向认证节点发送第三请求;

439.所述获取模块1220用于基于所述第三请求获取基础密钥,其中,所述基础密钥是所述第一设备与所述认证节点之间互相认证后产生的;

440.所述推衍模块1230用于基于所述基础密钥推衍出所述至少一个密钥。

441.可选地,所述推衍模块1230用于根据所述基础密钥推衍出中间密钥;根据所述中间密钥推衍出所述至少一个密钥。

442.可选地,所述推衍模块1230用于基于第一参数,并根据所述基础密钥推衍出中间密钥,其中,所述第一参数包括所述接入网节点标识、nas计数器、生成所述中间密钥的序列号、数据包的序列号、nonce1、承载标识、flow标识以及切片标识中的至少一个。

443.可选地,所述推衍模块1230用于基于所述第二参数,并根据所述中间密钥推衍出所述至少一个密钥;其中,所述第二参数包括空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项,所述安全算法标识为空口信令加密算法标识、空口信息完整性保护算法标识、用户面加密算法标识以及用户面完整性保护算法标识中的至少一项。

444.可选地,所述至少一个密钥包括空口信令加密密钥、空口信令完整性加密密钥、用户面密钥以及用户面完整性加密密钥中的至少一项。

445.需要说明的是,各个单元的实现还可以对应参照图2所示的方法实施例的相应描述。

446.请参见图20,图20是本发明实施例提供的一种第一设备,该第一设备包括处理器1301、存储器1302和收发器1303,所述处理器1301、存储器1302和收发器1303通过总线相互连接。

447.存储器1302包括但不限于是随机存储记忆体(英文:random access memory,简称:ram)、只读存储器(英文:read

‑

only memory,简称:rom)、可擦除可编程只读存储器(英文:erasable programmable read only memory,简称:eprom)、或便携式只读存储器(英文:compact disc read

‑

only memory,简称:cd

‑

rom),该存储器1302用于相关指令及数据。收发器1303用于接收和发送数据。

448.处理器1301可以是一个或多个中央处理器(英文:central processing unit,简

称:cpu),在处理器1301是一个cpu的情况下,该cpu可以是单核cpu,也可以是多核cpu。

449.该第一设备中的处理器1301用于读取所述存储器1302中存储的程序代码,执行以下操作:

450.处理器1301获取会话的安全策略以及至少一个密钥;

451.收发器1303向第二设备发送保护数据,其中,所述保护数据是根据所述会话的安全策略使用所述至少一个密钥对所述会话的会话数据的安全性进行保护得到的,所述第二设备用于根据所述安全策略使用所述至少一个密钥对所述保护数据进行还原以获得所述会话数据;

452.其中,当所述第一设备为终端设备时,所述第二设备为接入网节点或者用户面节点;当所述第一设备为接入网节点或者用户面节点时,所述第二设备为终端设备。

453.可选地,所述至少一个密钥包括:第一密钥以及第二密钥,其中,所述第一密钥用于对所述会话的第一安全性进行保护,所述第二密钥用于对所述会话的第二安全性进行保护。

454.可选地,所述安全策略用于指示所述会话数据的保护方式,其中,所述保护方式是通过第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护,或者,通过第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护,或者,同时通过所述第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护以及通过所述第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护。

455.可选地,所述安全策略还用于指示所述第一安全性算法、所述第二安全性算法、密钥长度以及密钥更新时间中的至少一个。

456.可选地,所述密钥长度包括第一密钥长度和/或第二密钥长度,其中,所述第一密钥长度用于表征所述第一密钥的长度,所述第二密钥长度用于表征所述第二密钥的长度。

457.可选地,所述密钥更新时间包括第一密钥更新时间和/或第二密钥更新时间,其中,所述第一密钥更新时间用于表征所述第一密钥的更新时间,所述第二密钥更新时间用于表征所述第二密钥的更新时间。

458.可选地,所述第一安全性为加密性,所述第二安全性为完整性。

459.可选地,所述保护数据还包括参数字段,所述参数字段包括第一标识字段、第二标识字段、第三标识字段至少一个,其中,所述第一标识字段用于指示本消息为会话消息,所述第二标识字段用于指示业务标识、会话标识、承载标识、flow标识以及切片标识中的至少一个,所述第三标识用于指示所述会话的保护方式。

460.可选地,所述参数字段还包括长度字段、分组字段以及mac字段中的至少一个,其中,所述长度字段用于指示所述参数字段的长度,所述分组字段用于指示分组进行加密时,分组的长度,所述mac字段用于指示所述会话进行了完整性保护。

461.可选地,收发器1303向策略控制器获取所述安全策略。

462.可选地,收发器1303向所述接入网节点发送第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;收发器1303接收所述接入网节点返回的所述安全策略,其中,所述安全策略是所述接入网节点向所述策略控制器发送第二请求获取得到的,所述第二请求是所述接入网节点基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求。

463.可选地,收发器1303向所述接入网节点发送第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;收发器1303接收所述接入网节点返回的所述安全策略,其中,所述安全策略是所述接入网节点通过至少一个网元向所述策略控制器转发第二请求获取得到的,所述第二请求是所述接入网节点基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求。

464.可选地,所述至少一个网元包括会话管理网元;或者,所述至少一个网元包括会话管理网元或者移动管理实体。

465.可选地,收发器1303向所述接入网节点发送第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;可选地,收发器1303接收所述接入网节点返回的所述安全策略,其中,所述安全策略是所述接入网节点根据核心网安全策略以及所述接入网节点的安全能力生成的,所述核心网安全策略是所述策略控制器根据所述接入网节点转发的第一请求生成的。

466.可选地,收发器1303通过所述接入网节点向认证节点发送第三请求;收发器1303基于所述第三请求获取基础密钥,其中,所述基础密钥是所述第一设备与所述认证节点之间互相认证后产生的;处理器1301基于所述基础密钥推衍出所述至少一个密钥。

467.可选地,处理器1301根据所述基础密钥推衍出中间密钥;并,根据所述中间密钥推衍出所述至少一个密钥。

468.可选地,处理器1301基于第一参数,并根据所述基础密钥推衍出中间密钥,其中,所述第一参数包括所述接入网节点标识、nas计数器、生成所述中间密钥的序列号、数据包的序列号、nonce1、承载标识、flow标识以及切片标识中的至少一个。

469.可选地,处理器1301基于所述第二参数,并根据所述中间密钥推衍出所述至少一个密钥;其中,所述第二参数包括空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项,所述安全算法标识为空口信令加密算法标识、空口信息完整性保护算法标识、用户面加密算法标识以及用户面完整性保护算法标识中的至少一项。

470.可选地,所述至少一个密钥包括空口信令加密密钥、空口信令完整性加密密钥、用户面密钥以及用户面完整性加密密钥中的至少一项。

471.可选地,所述保护数据为表头数据、负载数据或者数据包,其中,所述数据包包括所述表头数据以及所述负载数据。

472.该第一设备中的处理器1301用于读取所述存储器1302中存储的程序代码,还可以执行以下操作:

473.可选地,收发器1303通过所述接入网节点向认证节点发送第三请求;处理器1301基于所述第三请求获取基础密钥,其中,所述基础密钥是所述第一设备与所述认证节点之间互相认证后产生的;处理器1301基于所述基础密钥推衍出所述至少一个密钥。

474.可选地,处理器1301根据所述基础密钥推衍出中间密钥;并,根据所述中间密钥推衍出所述至少一个密钥。

475.可选地,处理器1301基于第一参数,并根据所述基础密钥推衍出中间密钥,其中,所述第一参数包括所述接入网节点标识、nas计数器、生成所述中间密钥的序列号、数据包的序列号、nonce1、承载标识、flow标识以及切片标识中的至少一个。

476.可选地,处理器1301基于所述第二参数,并根据所述中间密钥推衍出所述至少一个密钥;其中,所述第二参数包括空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项,所述安全算法标识为空口信令加密算法标识、空口信息完整性保护算法标识、用户面加密算法标识以及用户面完整性保护算法标识中的至少一项。

477.可选地,所述至少一个密钥包括空口信令加密密钥、空口信令完整性加密密钥、用户面密钥以及用户面完整性加密密钥中的至少一项。

478.需要说明的是,各个操作的实现还可以对应参照图2所示的方法实施例的相应描述。

479.请参见图21,图21是本发明实施例提供的一种第二设备,该第二设备包括处理器1401、存储器1402和收发器1403,所述处理器1401、存储器1402和收发器1403通过总线相互连接。

480.存储器1402包括但不限于是随机存储记忆体(英文:random access memory,简称:ram)、只读存储器(英文:read

‑

only memory,简称:rom)、可擦除可编程只读存储器(英文:erasable programmable read only memory,简称:eprom)、或便携式只读存储器(英文:compact disc read

‑

only memory,简称:cd

‑

rom),该存储器1402用于相关指令及数据。收发器1403用于接收和发送数据。

481.处理器1401可以是一个或多个中央处理器(英文:central processing unit,简称:cpu),在处理器1401是一个cpu的情况下,该cpu可以是单核cpu,也可以是多核cpu。

482.该第一设备中的处理器1401用于读取所述存储器1402中存储的程序代码,执行以下操作:

483.处理器1401确定会话的会话标识;

484.处理器1401获取所述会话的安全策略以及至少一个密钥;

485.处理器1401根据所述会话标识识别第一设备发送的所述会话的保护数据,并通过根据所述会话的安全策略使用所述至少一个密钥对所述保护数据进行还原以获得会话数据,其中,所述保护数据是所述第一设备根据所述会话的安全策略使用所述至少一个密钥对所述会话数据的安全性进行保护得到的,所述第一设备用于根据所述安全策略使用所述至少一个密钥对所述会话数据进行加密以获得所述保护数据;

486.其中,当所述第一设备为终端设备时,所述第二设备为接入网节点或者用户面节点;当所述第一设备为接入网节点或者用户面节点时,所述第二设备为终端设备。

487.可选地,所述至少一个密钥包括:第一密钥以及第二密钥,其中,所述第一密钥用于对所述会话的第一安全性进行保护,所述第二密钥用于对所述会话的第二安全性进行保护。

488.可选地,所述安全策略用于指示所述会话数据的保护方式,其中,所述保护方式是通过第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护,或者,通过第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护,或者,同时通过所述第一安全性算法使用第一密钥对所述会话数据的第一安全性进行保护以及通过所述第二安全性算法使用第二密钥对所述会话数据的第二安全性进行保护。

489.可选地,所述安全策略还用于指示所述第一安全性算法、所述第二安全性算法、密

钥长度以及密钥更新时间中的至少一个。

490.可选地,所述密钥长度包括第一密钥长度和/或第二密钥长度,其中,所述第一密钥长度用于表征所述第一密钥的长度,所述第二密钥长度用于表征所述第二密钥的长度。

491.可选地,所述密钥更新时间包括第一密钥更新时间和/或第二密钥更新时间,其中,所述第一密钥更新时间用于表征所述第一密钥的更新时间,所述第二密钥更新时间用于表征所述第二密钥的更新时间。

492.可选地,当所述第二设备为用户面节点时,处理器1401用于:

493.通过所述保护数据所在的封装表头确定会话的会话标识;或者,

494.通过所述保护数据所在的封装表头中的隧道标识确定会话的会话标识;或者,

495.通过所述保护数据所在的外部ip报文表头确定会话的会话标识;或者,

496.通过所述保护数据所在的封装表头和所述保护数据所在的外部ip报文表头确定所述会话的会话标识;或者,

497.通过所述保护数据所在的协议数据单元表头和所述保护数据所在的封装表头确定所述会话的会话标识;或者,

498.通过所述保护数据中的参数字段确定所述会话的会话标识。

499.可选地,当所述第二设备为接入网节点时,处理器1401用于:

500.通过所述会话所占用的空口资源确定所述会话的会话标识;或者,

501.通过所述会话所占用的空口的空口标识确定所述会话的会话标识;或者,

502.通过所述会话所占用的数据无线承载的标识确定所述会话的会话标识;或者,

503.通过所述保护数据中的参数字段确定所述会话的会话标识。

504.可选地,所述第一安全性为加密性,所述第二安全性为完整性。

505.可选地,所述参数字段包括第一标识字段、第二标识字段、第三标识字段中的至少一个,其中,所述第一标识字段用于指示本消息为会话消息,所述第二标识字段用于指示业务标识、会话标识以及切片标识中的至少一个,所述第三标识用于指示所述会话的保护方式。

506.可选地,所述参数字段还包括长度字段、分组字段以及mac字段中的至少一个,其中,所述长度字段用于指示所述参数字段的长度,所述分组字段用于指示分组进行加密时,分组的长度,所述mac字段用于指示所述会话进行了完整性保护。

507.可选地,收发器1403向第一网元获取所述安全策略,其中,所述第一网元为认证控制器、密钥管理控制器、策略控制器和密钥控制器中的任意一个。

508.可选地,当所述第一网元为策略控制器时,

509.收发器1403接收所述第一设备发送的第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;

510.收发器1403向所述策略控制器发送第二请求,其中,所述第二请求是基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求;

511.收发器1403接收所述策略控制器返回的所述安全策略,其中,所述安全策略是所述策略控制器根据所述第二请求生成的。

512.可选地,当所述第一网元为策略控制器时,

513.收发器1403接收所述第一设备发送的第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;

514.收发器1403通过至少一个网元向所述策略控制器发送第二请求,其中,所述第二请求是基于所述第一请求生成的,包括所述第一设备的安全能力、业务安全需求以及所述接入网节点安全需求;

515.收发器1403接收所述策略控制器通过所述至少一个网元返回的所述安全策略,其中,所述安全策略是所述策略控制器根据所述第二请求生成的。

516.可选地,所述至少一个网元包括会话管理网元;或者,所述至少一个网元包括会话管理网元或者移动管理实体。

517.可选地,收发器1403接收所述第一设备发送的第一请求,其中,所述第一请求包括所述第一设备的安全能力以及业务安全需求;收发器1403向所述策略控制器转发所述第一请求;收发器1403接收所述策略控制器返回的核心网安全策略,并根据所述核心网安全策略以及所述接入网节点的安全能力生成所述安全策略。

518.可选地,当所述第二设备为接入网节点时,

519.收发器1403向密钥管理中心发送第三请求;

520.收发器1403基于所述第三请求接收所述密钥管理中心返回的中间密钥,其中,所述中间密钥是基于基础密钥推衍得到的,所述基础密钥为认证节点发送给所述密钥管理中心的;

521.处理器1401基于所述中间密钥推衍出所述至少一个密钥。

522.可选地,所述中间密钥是根据第一参数推衍出来的,其中,所述第一参数包括所述接入网节点标识、nas计数器、生成所述中间密钥的序列号、数据包的序列号、nonce1、承载标识、flow标识以及切片标识中的至少一个。

523.可选地,处理器1401基于所述第二参数,并根据所述中间密钥推衍出所述至少一个密钥;其中,所述第二参数包括空口安全策略标识、安全算法标识、nas计数器、nonce2、空口资源标识、空口承载标识、切片标识以及会话标识中的至少一项,所述安全算法标识为空口信令加密算法标识、空口信息完整性保护算法标识、用户面加密算法标识以及用户面完整性保护算法标识中的至少一项。

524.可选地,所述至少一个密钥包括空口信令加密密钥、空口信令完整性加密密钥、用户面密钥以及用户面完整性加密密钥中的至少一项。

525.可选地,当所述第二设备为用户面节点时,收发器1403向第一网元请求所述至少一个密钥,其中,所述第一网元为所述第一网元为认证控制器、密钥管理控制器、策略控制器和密钥控制器中的任意一个。

526.可选地,所述保护数据为表头数据、负载数据或者数据包,其中,所述数据包包括所述表头数据以及所述负载数据。

527.需要说明的是,各个操作的实现还可以对应参照图2所示的方法实施例的相应描述。

528.请参见图22,图22是本发明实施例提供的一种策略控制器,该策略控制器包括处理器1501、存储器1502和收发器1503,所述处理器1501、存储器1502和收发器1503通过总线相互连接。

529.存储器1502包括但不限于是随机存储记忆体(英文:random access memory,简称:ram)、只读存储器(英文:read

‑

only memory,简称:rom)、可擦除可编程只读存储器(英文:erasable programmable read only memory,简称:eprom)、或便携式只读存储器(英文:compact disc read

‑

only memory,简称:cd

‑

rom),该存储器1502用于相关指令及数据。收发器1503用于接收和发送数据。

530.处理器1501可以是一个或多个中央处理器(英文:central processing unit,简称:cpu),在处理器1501是一个cpu的情况下,该cpu可以是单核cpu,也可以是多核cpu。

531.该第一设备中的处理器1501用于读取所述存储器1402中存储的程序代码,执行以下操作:

532.收发器1503接收目标网元发送的策略请求,其中,所述策略请求包括终端设备的安全能力、业务安全需求以及接入网节点安全需求中的至少一个;

533.处理器1501根据目标参数生成安全策略,其中,所述目标参数是根据所述第一请求生成的,包括终端设备的安全能力、业务安全需求以及接入网节点安全需求中的至少一个;

534.收发器1503向接入网节点发送安全策略。

535.可选地,所述目标参数还包括:终端设备的预制安全能力,其中,所述终端设备的预制安全能力是从认证服务控制器ausf获取得到的。

536.可选地,所述目标参数还包括:服务器的安全需求,其中,所述服务器的安全需求是从服务器获取得到的。

537.可选地,所述目标网元为接入网节点或者会话管理网元。

538.需要说明的是,各个操作的实现还可以对应参照图2所示的方法实施例的相应描述。

539.本领域普通技术人员可以理解实现上述实施例方法中的全部或部分流程,该流程可以由计算机程序来指令相关的硬件完成,该程序可存储于计算机可读取存储介质中,该程序在执行时,可包括如上述各方法实施例的流程。而前述的存储介质包括:rom或随机存储记忆体ram、磁碟或者光盘等各种可存储程序代码的介质。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。