1.本发明涉及加密连接领域,更具体涉及基于设备身份预认证的数据安全传输方法及装置。

背景技术:

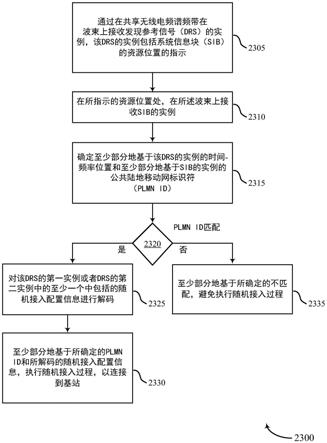

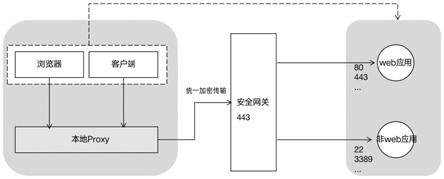

2.目前典型的用户访问企业应用场景的方式如图1所示,用户工作区有浏览器和客户端,浏览器直接与web应用加密/非加密连接,客户端直接与非web应用加密/非加密连接。这种访问企业应用的方式存在以下几个问题:

3.①

企业信息化系统非常庞大,各种应用资产丰富,难免存在部分应用系统没有做到加密传输,很容易造成信息被窃听。

4.②

在用户工作区缺乏严格的管控措施,攻击者在知晓应用地址的时候,很容易发起各种网络攻击。比如暴力破解、使用有安全漏洞的客户端或浏览器软件访问企业应用、使用api直接查询应用,绕过业务逻辑达到攻击目的。

5.③

对用户工作区需要开发大量的应用访问端口,暴露了大量的应用资源,加剧了网络攻击的可能性。

6.针对上述问题,中国专利公开号cn110493192a,公开了一种基于数据网关的数据安全传输系统,包括通过数据网关设备进行数据双向传输的若干个pc终端和若干个业务系统服务器,各业务系统服务器中均安装有数据网关软件,通过pc终端访问业务系统服务器前须在pc终端中安装数据网关软件,数据网关设备对pc终端进行信任判断,并在确认为信任终端时将从pc终端接收的业务数据包增加私有协议数据头后传输给业务系统服务器,业务系统服务器解析并判断其是否经由数据网关设备上报,当判断结果为否时,业务系统服务器拦截数据包并返回无权限访问数据包;当判断结果为是时,业务系统服务器解析数据包并进行业务响应处理后返回响应数据包。使用网关代理所有企业应用,减少资产暴露面,做到对外只暴露网关的安全连接端口,企业资源对用户是完全隐身的;就算用户知晓应用地址,也没有办法直接访问,减少网络攻击的可能性,安全性高。但是其直接在pc终端中安装数据网关软件,数据网关设备对pc终端进行信任判断导致用户在进行访问时就被告知需要进行信任判断,使得用户体验不好。

技术实现要素:

7.本发明所要解决的技术问题在于现有技术数据安全传输方法用户体验不好的问题。

8.本发明通过以下技术手段实现解决上述技术问题的:基于设备身份预认证的数据安全传输方法,所述方法包括:

9.步骤一:在用户工作区部署用于流量劫持的本地代理;

10.步骤二:用户发起访问请求时,本地代理向安全网关发起spa请求,请求安全网关打开权限;

11.步骤三:安全网关打开权限之后,本地代理自动劫持目标流量,将目标流量重定向到安全网关,所述目标流量包括用户的访问请求以及用户访问目标应用的地址对应的路径;

12.步骤四:安全网关收到重定向流量,通过正向或反向代理后将流量发送到目标应用;

13.步骤五:安全网关收到目标应用返回的流量,将其发送给本地代理,本地代理将返回的流量的来源地址还原成目标应用的地址。

14.本发明使用本地代理劫持目标流量,将目标流量重定向到安全网关,安全网关收到重定向流量,通过正向或反向代理后将流量发送到目标应用,安全网关收到目标应用返回的流量,将其发送给本地代理,本地代理将返回的流量的来源地址还原成目标应用的地址,用户在访问目标应用时会认为是直接访问的目标应用而不是中间经过了本地代理以及安全网关,让用户无感知的使用体验,自动加密非安全的连接,使得用户体验良好。

15.进一步地,所述步骤二中每一次本地代理向安全网关发起spa请求时都生成一个新的spa数据包,spa数据包中包括设备id、用户信息、时间戳以及网络地址信息。

16.更进一步地,所述本地代理与所述安全网关之间采用tls协议进行通讯连接。

17.更进一步地,所述步骤二中请求安全网关打开权限的过程包括:每一次本地代理向安全网关发起spa请求时都生成一个新的spa数据包,将spa数据包插入到tls协议的clienthello消息包扩展的extensions协议的数据段中,spa数据包通过tls协议的clienthello消息包扩展的extensions协议发送到安全网关,安全网关接收到spa数据包以后解析tls协议,获取插入到extensions协议的数据段中的spa数据包,根据spa数据包中设备id、用户信息对用户进行身份校验,校验通过的用户允许访问安全网关。

18.更进一步地,所述安全网关接收到spa数据包的同时还接收spa协议类型标识以及spa数据包长度,所述安全网关对用户进行身份校验时,还对spa协议类型标识进行校验,只有部署了spa协议类型的本地代理才能打开安全网关。

19.进一步地,所述目标应用返回的流量中包括用户发起的访问请求对应的访问结果。

20.本发明还提供基于设备身份预认证的数据安全传输装置,所述装置包括:

21.本地代理部署模块,用于在用户工作区部署用于流量劫持的本地代理;

22.权限请求模块,用于用户发起访问请求时,本地代理向安全网关发起spa请求,请求安全网关打开权限;

23.目标流量重定向模块,安全网关打开权限之后,本地代理自动劫持目标流量,将目标流量重定向到安全网关,所述目标流量包括用户的访问请求以及用户访问目标应用的地址对应的路径;

24.目标应用访问模块,用于安全网关收到重定向流量,通过正向或反向代理后将流量发送到目标应用;

25.信息反馈模块,用于安全网关收到目标应用返回的流量,将其发送给本地代理,本地代理将返回的流量的来源地址还原成目标应用的地址。

26.进一步地,所述权限请求模块中每一次本地代理向安全网关发起spa请求时都生成一个新的spa数据包,spa数据包中包括设备id、用户信息、时间戳以及网络地址信息。

27.更进一步地,所述本地代理与所述安全网关之间采用tls协议进行通讯连接。

28.更进一步地,所述权限请求模块中请求安全网关打开权限的过程包括:每一次本地代理向安全网关发起spa请求时都生成一个新的spa数据包,将spa数据包插入到tls协议的clienthello消息包扩展的extensions协议的数据段中,spa数据包通过tls协议的clienthello消息包扩展的extensions协议发送到安全网关,安全网关接收到spa数据包以后解析tls协议,获取插入到extensions协议的数据段中的spa数据包,根据spa数据包中设备id、用户信息对用户进行身份校验,校验通过的用户允许访问安全网关。

29.更进一步地,所述安全网关接收到spa数据包的同时还接收spa协议类型标识以及spa数据包长度,所述安全网关对用户进行身份校验时,还对spa协议类型标识进行校验,只有部署了spa协议类型的本地代理才能打开安全网关。

30.进一步地,所述目标应用返回的流量中包括用户发起的访问请求对应的访问结果。

31.本发明的优点在于:

32.(1)本发明使用本地代理劫持目标流量,将目标流量重定向到安全网关,安全网关收到重定向流量,通过正向或反向代理后将流量发送到目标应用,安全网关收到目标应用返回的流量,将其发送给本地代理,本地代理将返回的流量的来源地址还原成目标应用的地址,用户在访问目标应用时会认为是直接访问的目标应用而不是中间经过了本地代理以及安全网关,让用户无感知的使用体验,自动加密非安全的连接,使得用户体验良好。

33.(2)本发明使用安全网关代理所有企业应用,减少资产暴露面,做到对外只暴露网关的安全连接端口,企业资源对用户是完全隐身的;就算用户知晓应用地址,也没有办法直接访问,只有部署了本地代理的用户工作区才有权限去访问。

34.(3)本发明本地代理向安全网关发起spa请求,请求安全网关打开权限,每一次本地代理向安全网关发起spa请求时都生成一个新的spa数据包,安全网关根据spa数据包中设备id、用户信息对用户进行身份校验,校验通过的用户允许访问安全网关,提高访问的安全性。

35.(4)本发明安全网关对用户进行身份校验时,还对spa协议类型标识进行校验,只有部署了spa协议类型的本地代理才能打开安全网关,从而建立合法的访问应用连接,进一步提高数据传输过程的安全性。

附图说明

36.图1为现有技术的用户访问企业应用的过程示意图;

37.图2为本发明实施例所提供的基于设备身份预认证的数据安全传输方法的原理示意图;

38.图3为本发明实施例所提供的基于设备身份预认证的数据安全传输方法中spa数据包构建过程示意图;

39.图4为本发明实施例所提供的基于设备身份预认证的数据安全传输方法中tls协议过程示意图;

40.图5为本发明实施例所提供的基于设备身份预认证的数据安全传输方法中本地代理自动劫持目标流量的过程与现有技术的目标流量直接发送到app的过程对比示意图。

具体实施方式

41.为使本发明实施例的目的、技术方案和优点更加清楚,下面将结合本发明实施例,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有作出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

42.实施例1

43.如图2所示给出了本发明的原理示意图,其中数字表示设备的ip地址,本发明提供基于设备身份预认证的数据安全传输方法,所述方法包括:

44.s1:在用户工作区部署用于流量劫持的本地代理;

45.s2:用户发起访问请求时,本地代理向安全网关发起spa请求,请求安全网关打开权限;

46.每一次本地代理向安全网关发起spa请求时都生成一个新的spa数据包,spa数据包作为访问安全网关的敲门协议,只有部署了spa协议的用户工作区,安全网关才会对其开放访问权限。如图3所示,spa数据包构建过程属于现有常规过程,在此不做赘述,具体过程参阅图示内容,spa数据包包含唯一的设备id、用户的信息、硬件的信息、网络的信息、种子数据等,客户端通过加密和信息摘要算法,保证数据在用户工作区和网关之间的传输是加密的、不可被篡改、不可被重放使用的。每次发起spa请求,都会生成一个全新的spa包。安全网关通过约定的salt、秘钥、加解密算法,对每个spa包进行身份校验和重放攻击检测,通过校验的用户工作区才会被允许访问网关。

47.spa数据包的传输方式一般可通过udp或者tcp协议来发送,在本实施例中,通过扩展tls协议来实现。所述本地代理与所述安全网关之间采用tls协议进行通讯连接。如图4所示,标准tls协议交互过程为现有技术,具体方案如下:

48.从tcp三次握手成功后,还会有两次的往返交互来达成一致,随后才开始使用对称加密的方式来传输应用层信息:

49.客户端会发送clienthello消息包,说明自己的tls版本、支持的加密套件等信息;

50.服务端发送serverhello消息包,确认选定的加密套件,是否支持压缩等信息,并在certificate中添加自己的证书链信息;

51.客户端收到证书链后校验证书的有效性,随后生成主密钥,并将所需要的信息通过clientkeyexchange发送给服务端(主密钥协商过程见密钥交换协议,并声明后续所有的消息都是加密后的内容(changecipherspec);至此client端已经完成协商,可以开始发送应用层数据;

52.服务端收到客户端的信息,生成主密钥,也声明后续的消息都为加密后的内容(changecipherspec);

53.tls协商结束,开始加密传输应用层消息。

54.本发明在tls协议的clienthello消息包扩展的extensions协议,将spa数据包插入到tls协议的clienthello消息包扩展的extensions协议的数据段中,spa数据包通过tls协议的clienthello消息包扩展的extensions协议发送到安全网关。

55.其中,extensions协议的格式如表1:

56.表1 extensions协议的格式

57.extensiontype 2字节extensionlen 2字节data不定长

58.extensions协议常见的扩展类型如表2:

59.表2 extensions协议常见的扩展类型

60.[0061][0062]

本发明在extensions协议中通过扩展协议,使其支持spa协议,spa协议格式如表3:

[0063]

表3 spa协议格式

[0064]

spa协议类型0x99spa数据包长度spa数据包

[0065]

综上所述,本发明每一次本地代理向安全网关发起spa请求时都生成一个新的spa数据包,将spa数据包插入到tls协议的clienthello消息包扩展的extensions协议的数据段中,spa数据包通过tls协议的clienthello消息包扩展的extensions协议发送到安全网关,安全网关接收到spa数据包以后解析tls协议,获取插入到extensions协议的数据段中的spa数据包,根据spa数据包中设备id、用户信息对用户进行身份校验,校验通过的用户允许访问安全网关。

[0066]

所述安全网关接收到spa数据包的同时还接收spa协议类型标识以及spa数据包长度,所述安全网关对用户进行身份校验时,还对spa协议类型标识进行校验,只有部署了spa协议类型的本地代理才能打开安全网关。

[0067]

s3:安全网关打开权限之后,本地代理自动劫持目标流量,将目标流量重定向到安全网关,所述目标流量包括用户的访问请求以及用户访问目标应用的地址对应的路径;基于设备身份预认证的数据安全传输方法中本地代理自动劫持目标流量的过程与现有技术的目标流量直接发送到app的过程对比示意图如图5所示,其中packet表示访问请求对应的数据包,proxy表示本地代理,mtls表示本发明扩展的数据传输协议,gateway表示安全网关。

[0068]

s4:安全网关收到重定向流量,通过正向或反向代理后将流量发送到目标应用;

[0069]

s5:安全网关收到目标应用返回的流量,将其发送给本地代理,本地代理将返回的流量的来源地址还原成目标应用的地址,所述目标应用返回的流量中包括用户发起的访问请求对应的访问结果。

[0070]

通过以上技术方案,本发明使用本地代理劫持目标流量,将目标流量重定向到安全网关,安全网关收到重定向流量,通过正向或反向代理后将流量发送到目标应用,安全网关收到目标应用返回的流量,将其发送给本地代理,本地代理将返回的流量的来源地址还原成目标应用的地址,用户在访问目标应用时会认为是直接访问的目标应用而不是中间经过了本地代理以及安全网关,让用户无感知的使用体验,自动加密非安全的连接,使得用户体验良好。

[0071]

实施例2

[0072]

基于本发明实施例1,本发明实施例2还提供基于设备身份预认证的数据安全传输装置,所述装置包括:

[0073]

本地代理部署模块,用于在用户工作区部署用于流量劫持的本地代理;

[0074]

权限请求模块,用于用户发起访问请求时,本地代理向安全网关发起spa请求,请求安全网关打开权限;

[0075]

目标流量重定向模块,用于安全网关打开权限之后,本地代理自动劫持目标流量,将目标流量重定向到安全网关,所述目标流量包括用户的访问请求以及用户访问目标应用的地址对应的路径;

[0076]

目标应用访问模块,用于安全网关收到重定向流量,通过正向或反向代理后将流量发送到目标应用;

[0077]

信息反馈模块,用于安全网关收到目标应用返回的流量,将其发送给本地代理,本地代理将返回的流量的来源地址还原成目标应用的地址。

[0078]

具体的,所述权限请求模块中每一次本地代理向安全网关发起spa请求时都生成一个新的spa数据包,spa数据包中包括设备id、用户信息、时间戳以及网络地址信息。

[0079]

更具体的,所述本地代理与所述安全网关之间采用tls协议进行通讯连接。

[0080]

更具体的,所述权限请求模块中请求安全网关打开权限的过程包括:每一次本地代理向安全网关发起spa请求时都生成一个新的spa数据包,将spa数据包插入到tls协议的clienthello消息包扩展的extensions协议的数据段中,spa数据包通过tls协议的clienthello消息包扩展的extensions协议发送到安全网关,安全网关接收到spa数据包以后解析tls协议,获取插入到extensions协议的数据段中的spa数据包,根据spa数据包中设备id、用户信息对用户进行身份校验,校验通过的用户允许访问安全网关。

[0081]

更具体的,所述安全网关接收到spa数据包的同时还接收spa协议类型标识以及spa数据包长度,所述安全网关对用户进行身份校验时,还对spa协议类型标识进行校验,只有部署了spa协议类型的本地代理才能打开安全网关。

[0082]

具体的,所述目标应用返回的流量中包括用户发起的访问请求对应的访问结果。

[0083]

以上实施例仅用以说明本发明的技术方案,而非对其限制;尽管参照前述实施例对本发明进行了详细的说明,本领域的普通技术人员应当理解:其依然可以对前述各实施例所记载的技术方案进行修改,或者对其中部分技术特征进行等同替换;而这些修改或者替换,并不使相应技术方案的本质脱离本发明各实施例技术方案的精神和范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。