1.本发明涉及物联网技术领域,尤其是涉及一种基于权能的物联网访问控制方法及装置。

背景技术:

2.访问控制技术,即管理用户是否具有对资源访问权限的技术,在计算机诞生之初便作为计算机系统安全机制中至关重要的一员,被人们重视并发展。其发展历程已经跨越了整个计算机发展史,诞生出了访问控制列表(acl)、基于角色的访问控制模型(rbac)、基于属性的访问控制模型(abac)、基于权能的访问控制模型(capbac)等等可应用于不同场景的访问控制方法。

3.物联网作为一种新兴技术,为我们的生活带来便利的同时,其安全机制的不完备性也为我们带来了很多安全隐患。不同于计算机系统漏洞或网页端漏洞,物联网漏洞在带来隐私泄露危险的同时,更会直接关联到我们身边的所有物联网设备,直接对我们的生命财产安全造成威胁。而这些物联网漏洞中,有绝大多数是由于访问控制机制造成的。现有的物联网访问控制方法需要对整条能力传播链逐一验证签名,导致计算量较大。

技术实现要素:

4.本发明提供了一种基于权能的物联网访问控制方法及装置,以解决现有的物联网访问控制方法需要对整条能力传播链逐一验证签名,导致计算量较大的技术问题。

5.本发明的第一实施例提供了一种基于权能的物联网访问控制方法,包括:

6.在第一用户获取访问控制权限后,通过策略决策点生成所述第一用户的权限对应的初始能力令牌,将所述初始能力令牌发送至所述第一用户,使所述第一用户接收所述初始能力令牌,并通过数字签名对所述初始能力令牌进行加密;

7.接收所述第一用户发送的第一资源请求以及签名后的所述初始能力令牌,验证到所述初始能力令牌是否合法,若是,将所述第一资源请求对应的资源对象发送至所述第一用户;

8.建立时间能力树,采用孩子兄弟法将所述时间能力树存储至所述第一用户的时间能力树库中,并使用资源端公钥进行加密,将所述第一用户的初始能力令牌发送至第二用户,对第二用户的能力令牌的数字签名进行验证,在验证到所述能力令牌的数字签名合法后,使所述第二用户拥有所述第一用户的能力;

9.根据所述第二用户发送的能力令牌更新所述时间能力树,接收第一用户发送的第三资源请求,若所述第三资源请求对应的时间能力树的节点在所述第一用户中,且所述时间能力树在能力生效时间段内,则将所述第三资源请求对应的能力发放给所述第一用户,并将此时的时间记入所述时间能力树的时间节点序列中。

10.进一步的,在第一用户获取访问控制权限之前,还包括:

11.接收第一用户发送的第一权限信息,验证所述第一权限信息是否符合访问控制策

略,若是,则将访问控制权限授予所述第一用户。

12.进一步的,所述验证到所述初始能力令牌是否合法,具体为:

13.对所述初始能力令牌解密得到所述第一用户的公钥,根据所述公钥验证所述第一用户的初始能力令牌是否合法。

14.进一步的,所述根据所述第二用户发送的能力令牌更新所述时间能力树,具体为:

15.接收所述第二用户发送的能力令牌,对所述能力令牌中的数字签名进行合法性验证,验证通过后向所述第二用户发放所述能力令牌相应的能力,并更新所述时间能力树。

16.进一步的,所述时间能力树包括能力树名称、能力树节点和节点关系。

17.本发明的第二实施例提供了一种基于权能的物联网访问控制装置,包括:

18.能力令牌发送模块,用于在第一用户获取访问控制权限后,通过策略决策点生成所述第一用户的权限对应的初始能力令牌,将所述初始能力令牌发送至所述第一用户,使所述第一用户接收所述初始能力令牌,并通过数字签名对所述初始能力令牌进行加密;

19.资源对象发送模块,用于接收所述第一用户发送的第一资源请求以及签名后的所述初始能力令牌,验证到所述初始能力令牌是否合法,若是,将所述第一资源请求对应的资源对象发送至所述第一用户;

20.数字签名验证模块,用于建立时间能力树,采用孩子兄弟法将所述时间能力树存储至所述第一用户的时间能力树库中,并使用资源端公钥进行加密,将所述第一用户的初始能力令牌发送至第二用户,对第二用户的能力令牌的数字签名进行验证,在验证到所述能力令牌的数字签名合法后,使所述第二用户拥有所述第一用户的能力;

21.能力发放模块,用于根据所述第二用户发送的能力令牌更新所述时间能力树,接收第一用户发送的第三资源请求,若所述第三资源请求对应的时间能力树的节点在所述第一用户中,且所述时间能力树在能力生效时间段内,则将所述第三资源请求对应的能力发放给所述第一用户,并将此时的时间记入所述时间能力树的时间节点序列中。

22.进一步的,在第一用户获取访问控制权限之前,还包括:

23.接收第一用户发送的第一权限信息,验证所述第一权限信息是否符合访问控制策略,若是,则将访问控制权限授予所述第一用户。

24.进一步的,所述验证到所述初始能力令牌是否合法,具体为:

25.对所述初始能力令牌解密得到所述第一用户的公钥,根据所述公钥验证所述第一用户的初始能力令牌是否合法。

26.进一步的,所述根据所述第二用户发送的能力令牌更新所述时间能力树,具体为:

27.接收所述第二用户发送的能力令牌,对所述能力令牌中的数字签名进行合法性验证,验证通过后向所述第二用户发放所述能力令牌相应的能力,并更新所述时间能力树。

28.本发明的第三实施例提供了一种计算机可读存储介质,所述计算机可读存储介质包括存储的计算机程序,其中,在所述计算机程序运行时控制所述计算机可读存储介质所在设备执行如上述的一种基于权能的物联网访问控制方法。

29.本发明实施例中每个用户在分发能力令牌时,将自己已知的部分能力传递链条以能力树的形式存储在能力令牌中,分发给新的用户,最终访问过资源管理器的用户使用的令牌中存在的能力树会被资源管理器组合起来,同时与能力令牌中原有的生命期结合,结合节点的访问时间,构成完整的能力树,并利用该完整的能力树完成减少计算量、记录完整

能力流向等目标效果。

30.进一步的,本发明实施例在资源服务器端进行时间能力树的维护,当仅有新的能力树节点要求访问时才进行验证,且在验证成功后无需重复验证,能够有效减少物联网控制场景下的验证次数,从而能够降低资源服务器验证能力令牌的计算量,提高物联网访问控制的效果;本发明实施例通过改进时间能力树的结构以及传递方式,能够有效增加物联网访问控制的安全性。

附图说明

31.图1是本发明实施例提供的一种基于权能的物联网访问控制方法的流程示意图;

32.图2是本发明实施例提供的能力树传递原理说明示意图;

33.图3是本发明实施例提供的完整能力树组成原理示意图;

34.图4是本发明实施例提供的一种基于权能的物联网访问控制方法的另一流程示意图;

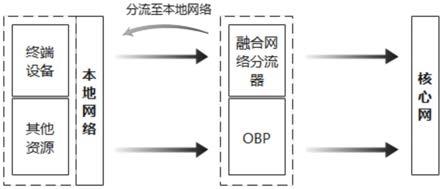

35.图5是本发明实施例提供的一种物联网访问控制装置的结构示意图;

36.图6是本发明实施例提供的一种基于权能的物联网访问控制装置的结构示意图。

具体实施方式

37.下面将结合本技术实施例中的附图,对本技术实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本技术一部分实施例,而不是全部的实施例。基于本技术中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本技术保护的范围。

38.在本技术的描述中,需要理解的是,术语“第一”、“第二”仅用于描述目的,而不能理解为指示或暗示相对重要性或者隐含指明所指示的技术特征的数量。由此,限定有“第一”、“第二”的特征可以明示或者隐含地包括一个或者更多个该特征。在本技术的描述中,除非另有说明,“多个”的含义是两个或两个以上。

39.在本技术的描述中,需要说明的是,除非另有明确的规定和限定,术语“安装”、“相连”、“连接”应做广义理解,例如,可以是固定连接,也可以是可拆卸连接,或一体地连接;可以是机械连接,也可以是电连接;可以是直接相连,也可以通过中间媒介间接相连,可以是两个元件内部的连通。对于本领域的普通技术人员而言,可以具体情况理解上述术语在本技术中的具体含义。

40.请参阅图1

‑

4,在本发明的第一实施例中,本发明的第一实施例提供了图1 所示的一种基于权能的物联网访问控制方法,包括:

41.s1、在第一用户获取访问控制权限后,通过策略决策点生成第一用户的权限对应的初始能力令牌,将初始能力令牌发送至第一用户,使第一用户接收初始能力令牌,并通过数字签名对初始能力令牌进行加密;

42.s2、接收第一用户发送的第一资源请求以及签名后的初始能力令牌,验证到初始能力令牌是否合法,若是,将第一资源请求对应的资源对象发送至第一用户;

43.s3、建立时间能力树,采用孩子兄弟法将时间能力树存储至第一用户的时间能力树库中,并使用资源端公钥进行加密,将第一用户的初始能力令牌发送至第二用户,对第二

用户的能力令牌的数字签名进行验证,在验证到能力令牌的数字签名合法后,使第二用户拥有第一用户的能力;

44.s4、根据第二用户发送的能力令牌更新时间能力树,接收第一用户发送的第三资源请求,若第三资源请求对应的时间能力树的节点在第一用户中,且时间能力树在能力生效时间段内,则将第三资源请求对应的能力发放给第一用户,并将此时的时间记入时间能力树的时间节点序列中。

45.本发明实施例中每个用户在分发能力令牌时,将自己已知的部分能力传递链条以能力树的形式存储在能力令牌中,分发给新的用户,最终访问过资源管理器的用户使用的令牌中存在的能力树会被资源管理器组合起来,同时与能力令牌中原有的生命期结合,结合节点的访问时间,构成完整的能力树,并利用该完整的能力树完成减少计算量、记录完整能力流向等目标效果。

46.进一步的,本发明实施例在资源服务器端进行时间能力树的维护,当仅有新的能力树节点要求访问时才进行验证,且在验证成功后无需重复验证,能够有效减少物联网控制场景下的验证次数,从而能够降低资源服务器验证能力令牌的计算量,提高物联网访问控制的效果;本发明实施例通过改进时间能力树的结构以及传递方式,能够有效增加物联网访问控制的安全性。

47.请参阅图2,在能力树的能力传递过程中,本发明实施例使用各用户名字的首字母代替其在时间能力树中的相应节点。其中,alice为对资源file具有读取 (read)和写入(write)权限的初始用户,本发明实施例采用r和w来表示这两种权限。alice想对其他用户进行能力传递,在t0时间从iot云平台拿到初始能力令牌ω0后,alice拥有了对资源file进行读取和写入的能力,接着alice 将读取和写入能力在t1时间传递给bob,传递方式为生成新的能力令牌ω1并将其发送给bob。在新生成的能力令牌ω1中,alice需要在其中加入资源id、操作、被授权者id、父令牌、时间能力树和alice自己的签名等信息。其中,父令牌字段并不是指能力令牌ω0的id,而是完整的能力令牌ω0。ω1中的能力树根据权限的不同分为两个,由此时alice已知的能力树与新加入节点bob组成,能力树与节点所对应的能力颁发时间、失效时间共同组成时间能力树。在t2时刻, alice将读取能力传递给了candy,此时全部的操作都与之前相同,但能力树发生了变化,在alice传递给bob的能力树的基础上加入了candy节点及相应的时间信息,同时ω2中只保存read的能力树,并不保存write能力树。每个节点只会收到自己能力所在的能力树,这样做一方面可以减小能力令牌体积,另一方面也在一定程度上起到了保护隐私的作用。在t3时刻,bob想把read能力传递给 david,此时bob并不知道alice已将令牌传递给了candy,于是bob只能在自己已获得的read能力树的基础上加入新的节点david。t4时刻,bob想传递给edward 部分write能力,该能力为对file资源部分写入的能力,是更小粒度的write 能力,记为write

‑

,且该能力需要预先在资源管理器处定义,否则资源管理器无法识别。于是edward得到的ω2令牌中,只有write

‑

能力树,该树为在alice 传递给bob的write能力树基础上加入edward作为新节点,其名称为write

‑

能力树。

48.作为本发明实施例的一种具体实施方式,在第一用户获取访问控制权限之前,还包括:

49.接收第一用户发送的第一权限信息,验证第一权限信息是否符合访问控制策略,

若是,则将访问控制权限授予第一用户。

50.作为本发明实施例的一种具体实施方式,验证到初始能力令牌是否合法,具体为:

51.对初始能力令牌解密得到第一用户的公钥,根据公钥验证第一用户的初始能力令牌是否合法。

52.本发明实施例,第一用户在进行物联网访问控制前,通过注册使得资源服务器拥有第一用户的公钥,对该初始能力令牌解密后得到该公钥,据公钥验证第一用户的初始能力令牌是否合法,能够有效提高对对初始令牌验证的可靠性。

53.作为本发明实施例的一种具体实施方式,根据第二用户发送的能力令牌更新时间能力树,具体为:

54.接收第二用户发送的能力令牌,对能力令牌中的数字签名进行合法性验证,验证通过后向第二用户发放能力令牌相应的能力,并更新时间能力树。

55.本发明实施例通过在资源服务器端进行时间树的维护,在建立新的时间能力树后,当该时间能力树的节点要求访问时才进行验证,在验证成功后无需重复验证,能够有效减少物联网控制场景下的验证次数,从而能够降低资源服务器验证能力令牌的计算量,提高物联网访问控制的效果。

56.作为本发明实施例的一种具体实施方式,时间能力树包括能力树名称、能力树节点和节点关系。

57.需要说明的是,在一种具体的实施方式中,能力树由能力树名称、节点及节点关系组成。其中能力树名称为对特定资源的特定能力的标识,节点及节点关系表示用户及其在能力树中的关系。为节省资源端算力,在大多数时候,能力树可以只构建并存储起来,用于能力令牌的快速验证。当需要进行事故溯源定位和能力定向更改时,再从资源端将能力树取出并用于下一步计算。

58.请参阅图3,在能力树的组合过程中,资源管理器将单独令牌内包含的能力树进行存储,并将对同一资源的同一能力进行时间能力树组合,最终得到完整的能力树;同时在相应节点记录用户每次访问的时间。图3中箭头处为资源管理器接收到的相应能力树及其顺序,右边为最终得到的能力树。需要说明的是,此时资源管理器能收集到的只有要求它进行过验证的令牌,若此时有节点拿到能力令牌后未对资源进行过访问,则最终生成的能力树中并不包含其分支,但可以从其他能力树中捕获其存在。

59.请参阅图4,为本发明实施例提供的基于权能的物联网访问控制方法的另一流程示意图。

60.实施本发明实施例,具有以下有益效果:

61.本发明实施例在资源服务器端进行时间能力树的维护,当仅有新的能力树节点要求访问时才进行验证,且在验证成功后无需重复验证,能够有效减少物联网控制场景下的验证次数,从而能够降低多次重复解密验证对资源的消耗;本发明实施例通过设计令牌中能力树的存储方式以及加密方式,使新用户只能得到一个指针,并在指针指向的位置添加下一个用户的能力节点,而无法得知完整能力树,也难以猜测自己所处的能力链跳数以及逆向解析能力链条,从而不仅实现了 capbac进行安全性监控,还保护了用户的隐私;本发明实施例通过修改原有 capbac的能力令牌结构,在其中加入能力树,并使该能力树在能力传递的过程中不断生长,最终在资源服务器处完成该能力树的捕捉和组合,得到了完整的

能力树,用以表示capbac中的完整能力流向,从而提高物联网访问控制的安全性。

62.请参阅图5,本发明的第三实施例,其中访问控制服务器即为上文中的后端服务器,作为初始能力的发放者,alice是相册云的拥有者,bob是alice的朋友,此时alice想让bob帮她打印一张照片。应用的具体流程如下:

63.1)alice、bob和打印机作为例子中出现的三个要对相册云资源进行访问的用户,只有alice必须提前在访问控制服务器处注册,该注册信息与相册云共享,而bob和打印机需要证明自己的身份;

64.2)alice收到访问控制服务器传递的初始令牌后,拥有了对自己相册云中全部照片的读取、下载、上传和删除能力;

65.3)alice想委托bob帮她打印一张照片,于是将该照片的读取和下载权通过能力令牌交给bob;

66.4)bob无法从令牌的信息中得知自己是否是alice授权的唯一一个人;

67.5)bob通过能力令牌将该照片的读取权交给打印机,打印机对相册云中的该照片具有了读取能力,于是成功打印;

68.6)第二天,alice又需要bob帮忙。bob向资源管理器证明身份后,打印机管理器发现bob已经存在于其存储的能力树中,于是不再对bob出示的能力令牌进行解密验证,直接允许bob对照片进行打印。

69.请参阅图6,本发明的第三实施例提供了一种基于权能的物联网访问控制装置,包括:

70.能力令牌发送模块10,用于在第一用户获取访问控制权限后,通过策略决策点生成第一用户的权限对应的初始能力令牌,将初始能力令牌发送至第一用户,使第一用户接收初始能力令牌,并通过数字签名对初始能力令牌进行加密;

71.资源对象发送模块20,用于接收第一用户发送的第一资源请求以及签名后的初始能力令牌,验证到初始能力令牌是否合法,若是,将第一资源请求对应的资源对象发送至第一用户;

72.数字签名验证模块30,用于建立时间能力树,采用孩子兄弟法将时间能力树存储至第一用户的时间能力树库中,并使用资源端公钥进行加密,将第一用户的初始能力令牌发送至第二用户,对第二用户的能力令牌的数字签名进行验证,在验证到能力令牌的数字签名合法后,使第二用户拥有第一用户的能力;

73.能力发放模块40,用于根据第二用户发送的能力令牌更新时间能力树,接收第一用户发送的第三资源请求,若第三资源请求对应的时间能力树的节点在第一用户中,且时间能力树在能力生效时间段内,则将第三资源请求对应的能力发放给第一用户,并将此时的时间记入时间能力树的时间节点序列中。

74.本发明实施例中每个用户在分发能力令牌时,将自己已知的部分能力传递链条以能力树的形式存储在能力令牌中,分发给新的用户,最终访问过资源管理器的用户使用的令牌中存在的能力树会被资源管理器组合起来,同时与能力令牌中原有的生命期结合,结合节点的访问时间,构成完整的能力树,并利用该完整的能力树完成减少计算量、记录完整能力流向等目标效果。

75.进一步的,本发明实施例在资源服务器端进行时间能力树的维护,当仅有新的能

力树节点要求访问时才进行验证,且在验证成功后无需重复验证,能够有效减少物联网控制场景下的验证次数,从而能够降低资源服务器验证能力令牌的计算量,提高物联网访问控制的效果;本发明实施例通过改进时间能力树的结构以及传递方式,能够有效增加物联网访问控制的安全性。

76.请参阅图2,在能力树的能力传递过程中,本发明实施例使用各用户名字的首字母代替其在时间能力树中的相应节点。其中,alice为对资源file具有读取 (read)和写入(write)权限的初始用户,本发明实施例采用r和w来表示这两种权限。alice想对其他用户进行能力传递,在t0时间从iot云平台拿到初始能力令牌ω0后,alice拥有了对资源file进行读取和写入的能力,接着alice 将读取和写入能力在t1时间传递给bob,传递方式为生成新的能力令牌ω1并将其发送给bob。在新生成的能力令牌ω1中,alice需要在其中加入资源id、操作、被授权者id、父令牌、时间能力树和alice自己的签名等信息。其中,父令牌字段并不是指能力令牌ω0的id,而是完整的能力令牌ω0。ω1中的能力树根据权限的不同分为两个,由此时alice已知的能力树与新加入节点bob组成,能力树与节点所对应的能力颁发时间、失效时间共同组成时间能力树。在t2时刻, alice将读取能力传递给了candy,此时全部的操作都与之前相同,但能力树发生了变化,在alice传递给bob的能力树的基础上加入了candy节点及相应的时间信息,同时ω2中只保存read的能力树,并不保存write能力树。每个节点只会收到自己能力所在的能力树,这样做一方面可以减小能力令牌体积,另一方面也在一定程度上起到了保护隐私的作用。在t3时刻,bob想把read能力传递给 david,此时bob并不知道alice已将令牌传递给了candy,于是bob只能在自己已获得的read能力树的基础上加入新的节点david。t4时刻,bob想传递给edward 部分write能力,该能力为对file资源部分写入的能力,是更小粒度的write 能力,记为write

‑

,且该能力需要预先在资源管理器处定义,否则资源管理器无法识别。于是edward得到的ω2令牌中,只有write

‑

能力树,该树为在alice 传递给bob的write能力树基础上加入edward作为新节点,其名称为write

‑

能力树。

77.作为本发明实施例的一种具体实施方式,在第一用户获取访问控制权限之前,还包括:

78.接收第一用户发送的第一权限信息,验证第一权限信息是否符合访问控制策略,若是,则将访问控制权限授予第一用户。

79.作为本发明实施例的一种具体实施方式,验证到初始能力令牌是否合法,具体为:

80.对初始能力令牌解密得到第一用户的公钥,根据公钥验证第一用户的初始能力令牌是否合法。

81.本发明实施例,第一用户在进行物联网访问控制前,通过注册使得资源服务器拥有第一用户的公钥,对该初始能力令牌解密后得到该公钥,据公钥验证第一用户的初始能力令牌是否合法,能够有效提高对对初始令牌验证的可靠性。

82.作为本发明实施例的一种具体实施方式,根据第二用户发送的能力令牌更新时间能力树,具体为:

83.接收第二用户发送的能力令牌,对能力令牌中的数字签名进行合法性验证,验证通过后向第二用户发放能力令牌相应的能力,并更新时间能力树。

84.本发明实施例通过在资源服务器端进行时间树的维护,在建立新的时间能力树

后,当该时间能力树的节点要求访问时才进行验证,在验证成功后无需重复验证,能够有效减少物联网控制场景下的验证次数,从而能够降低资源服务器验证能力令牌的计算量,提高物联网访问控制的效果。

85.作为本发明实施例的一种具体实施方式,时间能力树包括能力树名称、能力树节点和节点关系。

86.需要说明的是,在一种具体的实施方式中,能力树由能力树名称、节点及节点关系组成。其中能力树名称为对特定资源的特定能力的标识,节点及节点关系表示用户及其在能力树中的关系。为节省资源端算力,在大多数时候,能力树可以只构建并存储起来,用于能力令牌的快速验证。当需要进行事故溯源定位和能力定向更改时,再从资源端将能力树取出并用于下一步计算。

87.请参阅图3,在能力树的组合过程中,资源管理器将单独令牌内包含的能力树进行存储,并将对同一资源的同一能力进行时间能力树组合,最终得到完整的能力树;同时在相应节点记录用户每次访问的时间。图3中箭头处为资源管理器接收到的相应能力树及其顺序,右边为最终得到的能力树。需要说明的是,此时资源管理器能收集到的只有要求它进行过验证的令牌,若此时有节点拿到能力令牌后未对资源进行过访问,则最终生成的能力树中并不包含其分支,但可以从其他能力树中捕获其存在。

88.实施本发明实施例,具有以下有益效果:

89.本发明实施例在资源服务器端进行时间能力树的维护,当仅有新的能力树节点要求访问时才进行验证,且在验证成功后无需重复验证,能够有效减少物联网控制场景下的验证次数,从而能够降低多次重复解密验证对资源的消耗;本发明实施例通过设计令牌中能力树的存储方式以及加密方式,使新用户只能得到一个指针,并在指针指向的位置添加下一个用户的能力节点,而无法得知完整能力树,也难以猜测自己所处的能力链跳数以及逆向解析能力链条,从而不仅实现了 capbac进行安全性监控,还保护了用户的隐私;本发明实施例通过修改原有 capbac的能力令牌结构,在其中加入能力树,并使该能力树在能力传递的过程中不断生长,最终在资源服务器处完成该能力树的捕捉和组合,得到了完整的能力树,用以表示capbac中的完整能力流向,从而提高物联网访问控制的安全性。

90.本发明的第三实施例提供了一种计算机可读存储介质,计算机可读存储介质包括存储的计算机程序,其中,在计算机程序运行时控制计算机可读存储介质所在设备执行如上述的一种基于权能的物联网访问控制方法。

91.本发明提供了一种基于权能的物联网访问控制方法及装置,以解决现有的物联网访问控制方法存在计算量大,以及安全隐患较大的技术问题。

92.以上是本发明的优选实施方式,应当指出,对于本技术领域的普通技术人员来说,在不脱离本发明原理的前提下,还可以做出若干改进和润饰,这些改进和润饰也视为本发明的保护范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。