1.本发明涉及一种用于响应针对车队中一个或多个车辆的网络攻击的跟踪和管理方法。本发明可以应用于使用短程通信手段相互连接的任何车辆车队。例如,它可以是一队警车、消防车、公共汽车、采矿车、出租车、救护车等等。

背景技术:

2.已知车队的所有车辆都可以经由因特网与中央通信系统通信。它使中央系统能够监控车辆车队,并与每个车辆交换信息,以便优化每个车辆的运作。

3.特别地,使用中央系统的车辆车队可以用在运输工业中以协调车辆位移,例如运输负载或乘客。

4.诸如因特网的远程通信协议用于将车队的每个车辆链接/连接到中央通信系统。为了与中央系统交换信息,每个车辆包含包括远程通信模块的管理系统。

5.每个车辆因此可以连接到因特网移动网络或本地wi-fi连接。这种通信模块是令人满意的,因为它可以在长距离上可靠地操作,并允许车辆和中央系统保持连接。

6.然而,存在针对车队中的一个或多个车辆发起网络攻击以控制其管理系统以及中央系统的风险。

7.通常,作为保护手段,每个管理系统都装备有内置的入侵检测和预防系统,以控制无线交换的数据。一旦检测到恶意数据,相关车辆与之竞争并通知控制系统。然后,控制系统可以采取措施来防止对其他车辆的网络攻击的传播。

8.这种方法的缺点是,在受攻击车辆无法访问因特网的区域,这种方法变得无效。本发明旨在解决上述所有或一些缺点。

技术实现要素:

9.本发明的目的是提供一种根据权利要求1所述的方法,用于保护车辆的车队免受网络攻击。每个受攻击车辆可以根据短程通信协议来直接通知附近的车辆,而无需使用远程通信协议。

10.使用短程通信有两个主要益处。第一优点是,在类似煤矿或隧道这样的区域中,由于缺乏网络信号,通过远程通信协议与中央系统通信通常是不可能的,当车辆在附近时,可以建立与附近车辆的通信。第二优点是由于附近车辆的报告更新,反应更快。

11.换句话说,车队的受攻击的第一车辆建立表征网络攻击的报告更新。由于短程通信协议允许直接通信,该报告更新被发送到邻近(即,范围内)的任何车辆。

12.该规定是有利的,因为向附近的车辆广播报告更新是传播该报告更新的快速有效的方式。即使至少一个受攻击车辆和附近的车辆处于或进入与远程通信网络隔离的区域,利用短程通信协议进行通信仍然是可能的。例如,卡车车队可以应对煤矿中的网络攻击。

13.根据本发明的方面,报告更新的广播步骤根据车队的两个车辆之间的直接通信来实现。

14.根据短程通信协议实现的报告更新的传输从一个车辆传播/广播到另一车辆。这意味着短程通信比来自远程通信网络的通信更快且更可靠。

15.根据本发明的方面,该车队包括中央系统,其被配置成根据远程通信协议与所述多个车辆交换数据,该方法包括在所述至少一个受攻击车辆对网络攻击的识别步骤之后实现的以下步骤:

16.根据远程通信协议从至少一个受攻击车辆向中央系统发送报告更新,

17.进一步根据远程通信协议从中央系统向车队的多个车辆发送报告更新。

18.当调度报告更新时存在冗余:短程通信协议使得能够向邻近的车辆进行直接传输,而远程通信协议使得能够向多个车辆进行集中式通信。

19.如果受攻击车辆处于远程通信协议不起作用的位置,则短程通信协议是通知附近的车辆关于网络攻击以预测它的手段。

20.相反,能够与中央系统通信的隔离车辆可以报告网络攻击并共享报告更新。

21.然后,当检测到网络攻击时,可以根据两种协议维持通信,而不增加传播恶意数据的风险。

22.根据本发明的方面,至少一个受攻击车辆被配置成过滤旨在被发送到中央系统和/或至少一个未受攻击车辆的数据,以便排除未更改的至少一条恶意数据。

23.为了避免网络攻击通过中央系统传播,受攻击车辆向中央系统广播的信息可以被过滤,以便不传输恶意数据。对于与车队的附近车辆的短程通信,可以实现相同的过滤过程。

24.根据本发明的方面,无线接收的数据源自至少一个受攻击车辆适于连接到的任何无线网络。

25.当车辆的计算机系统连接到任何wi-fi网络或使用移动数据连接到因特网时,可能发起网络攻击。在这种情况下,可以直接向车辆发起网络攻击,而不传播到中央系统或其他车辆。

26.在异常情况下,至少一条恶意数据可能经由短程通信协议或远程通信协议被传输到至少一个受攻击车辆。

27.在一些情况下,至少一条恶意数据可能来自中央系统。因此,在网络攻击已经感染中央系统并试图传播到车队的情况下,跟踪和管理方法也适用。

28.因此,短程通信协议独立于中央系统。车队中的车辆独立于中央系统进行通信以共享报告更新变得有利。

29.根据本发明的方面,车队的每个车辆的入侵检测和预防系统被配置成注意到并优先化经由短程通信协议接收的任何报告更新,以用于更新入侵检测和预防系统的预防策略。

30.换句话说,优先考虑经由短程通信协议从附近车辆接收的报告更新。

31.根据本发明的方面,通过中央系统传输的数据仍然可以被认为是完成了由车队的其他车辆实现的预防策略。

32.因此,只有当附近的车辆正通过短程通信传输报告更新的同时,集中式服务器或网络本身发送一些更新时,与中央网络的通信将在短程通信上被去优先化。通过中央系统,短程通信优先于远程通信。通过中央系统的通信作为已经通过短程通信直接传输的信息的

备份(在队列中)。

33.根据本发明的方面,车队的具有报告更新的任何车辆实现以下步骤:

[0034]-根据短程通信协议检测被配置成与具有报告更新的所述车辆交换信息的附近的车辆,

[0035]-广播该信息,并且由接收器来检查该报告是否与任何先前接收的报告相同,并且如果已经接收到该报告,则丢弃该报告;

[0036]-根据短程通信协议向附近的车辆发送该报告更新。

[0037]

使用短程通信的受影响车辆广播该报告更新,且因此,它将到达不仅仅一个特定的车辆,而是通过短程通信可接入的所有车辆。这是广播。因此,从第一车辆向第二车辆以及从第二车辆向第三车辆传输报告的序列将仅在第三车辆无法通过短程通信直接从第一车辆到达的情况下发生。

[0038]

根据本发明的方面,至少一条恶意数据的发现进一步被实现以检测至少一个车辆的异常资源使用和/或异常网络活动,该异常是相对于资源使用基线和/或网络活动基线统计确定的。

[0039]

每一攻击都将试图获得提升的权限,进行如改变系统配置之类的动作,试图推送超过系统处理能力的消息,等等。此类行为可以被入侵检测和预防系统检测为异常资源使用和/或异常网络活动。

[0040]

基于异常的入侵检测和预防系统将监控网络流量,并将其与已建立的基线进行比较。基线将识别网络活动和资源使用的“正常”情况。

[0041]

特别地,它涉及通常使用的带宽。该方法通过将观察到的事件与普遍接受的良性活动定义的预定概况进行比较来识别协议状态的偏差。

[0042]

根据本发明的方面,车队的每个车辆包含管理系统,该管理系统被配置成管理车辆的电子命令,并且包括入侵检测和预防系统、短程通信模块和远程通信模块。

[0043]

特别地,管理系统包括处理器。术语资源使用涉及管理系统的活动,并且术语网络活动涉及由于短程通信模块和远程通信模块的信息交换。

[0044]

根据本发明的方面,报告更新包含与所检测的异常相关的数据,所述数据包括训练的机器学习模型、网络攻击的状态机信息结果和/或发起网络攻击的ip地址和端口的列表。

[0045]

报告更新意味着与其他车辆共享攻击信息。

[0046]

报告更新将包含可以检测异常行为的训练的机器学习模型。第一车辆可以训练机器学习模型来检测第一车辆中的攻击,然后将该机器学习模型发送给其他车辆以使他们能够检测到相同的攻击。

[0047]

报告更新还将包含状态机信息,该状态机信息是通过跟踪作为攻击结果的异常协议状态而创建的,并将其发送给其他车辆以检测攻击。

[0048]

报告更新还将包含对第一车辆发起攻击的ip地址和端口的列表以及攻击导致的系统配置,以及用于容易检测恶意数据的其他信息。

[0049]

根据本发明的方面,识别网络攻击的步骤之后是保护步骤,其中至少一个受攻击车辆停止从发起网络攻击的地方接收数据的至少一部分,修改其关于无线接收的数据的安全偏好和/或禁止接收的恶意数据。

[0050]

主要的预防措施可以是阻止发送恶意代码来执行或进行手动攻击的ip地址,或者反过来是阻止发起攻击的ip端口。

[0051]

入侵检测和预防系统也可以改变安全环境。入侵检测和预防系统可以改变其他安全控制的配置来阻止攻击。

[0052]

常见的示例是入侵检测和预防系统重新配置网络防火墙,以阻止来自攻击者或对目标的访问。

[0053]

如果入侵检测和预防系统检测到主机有漏洞,一些入侵检测和预防系统甚至可以将补丁应用于主机。入侵检测和预防系统也可以改变攻击的内容。一些入侵检测和预防系统技术可以去除或替换攻击的恶意部分,使其变成良性的。

[0054]

示例将是充当代理并规范化传入的请求的入侵检测和预防系统,这意味着代理重新打包请求的有效负载,丢弃报头信息。这可能使得某些攻击在规范化过程中被丢弃。

[0055]

根据本发明的方面,保护步骤还包括将至少一个受攻击车辆配置为limpo模式,其中该车辆的位移能力受到限制。

[0056]

当所有其他机制都不能阻止攻击时,最后的手段是将车辆置于limpo模式,即将车辆降低到低速,使得即使攻击者控制了车辆,他/她也不能造成任何事故。

[0057]

在以下描述和相关权利要求中公开本发明的其他优点和有利特征。

附图说明

[0058]

参考附图,以下是作为示例引用的本发明实施例的更详细描述。

[0059]

在图中:

[0060]

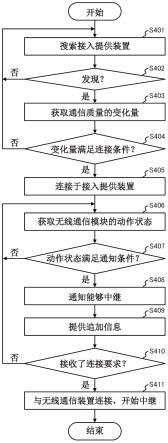

图1是包括多个车辆和中央系统的车队的示意图,

[0061]

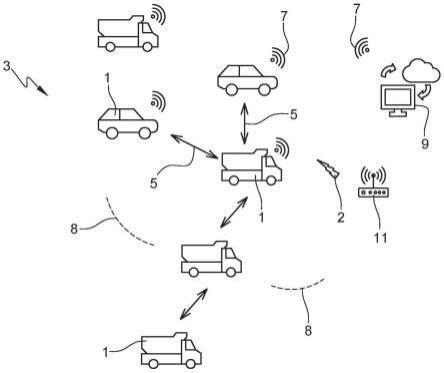

图2是用于响应网络攻击的跟踪和管理方法的步骤图,以及

[0062]

图3是车队的车辆的管理系统的示意图。

具体实施方式

[0063]

如图1和图2所示,存在一种用于响应针对包括多个车辆1的车队3的至少一个受攻击车辆1的网络攻击2的跟踪和管理方法。

[0064]

车队3的每个车辆1包括入侵检测和预防系统idps,其被配置成跟踪由所述车辆1无线接收的数据以用于识别网络攻击2。

[0065]

该方法包括识别所述至少一个受攻击车辆1中的网络攻击2的步骤e1。该识别对应于由至少一个受攻击车辆1的入侵检测和预防系统idps在无线接收的数据中的至少一条恶意数据的发现,以及表征所述至少一条恶意数据的报告更新的定义。

[0066]

然后,该方法包含根据短程通信协议5从至少一个受攻击车辆1向车队3的至少一个未受攻击车辆1广播报告更新的步骤e2。

[0067]

每个受攻击车辆1可以根据短程通信协议来直接通知附近的车辆1,而无需使用远程通信协议7。

[0068]

换句话说,车队3的受攻击的第一车辆1建立表征网络攻击2的报告更新。由于短程通信协议5允许直接通信,该报告更新被发送到邻近(即,范围8内)的任何车辆1。

[0069]

即使至少一个受攻击车辆1和附近的车辆1处于或进入与远程通信网络隔离的区

域,利用短程通信协议5的通信仍然是可能的。例如,卡车车队3可以应对煤矿中的网络攻击2。

[0070]

根据车队的两个车辆1之间的直接通信来实现报告更新的传输步骤e2。

[0071]

根据短程通信协议5实现的报告更新的传输从一个车辆1传播到另一车辆。这意味着短程通信比来自远程通信网络的通信更快且更可靠。

[0072]

车队3包括中央系统9,其被配置成根据远程通信协议7与所述多个车辆1交换数据。该方法包含在所述至少一个受攻击车辆1的网络攻击的识别步骤e1之后实现的以下步骤:

[0073]

e11根据远程通信协议7从至少一个受攻击车辆1向中央系统9发送报告更新,

[0074]

e12进一步根据远程通信协议7从中央系统9向车队3的多个车辆1发送报告更新。

[0075]

当调度报告更新时存在冗余:短程通信协议5使得能够向邻近的车辆1进行直接传输,而远程通信协议7使得能够向多个车辆1进行集中式通信。

[0076]

如果受攻击车辆1处于远程通信协议7不起作用的位置,则短程通信协议5是通知附近的车辆1关于网络攻击2以预测它的手段。

[0077]

相反,能够与中央系统9通信的隔离车辆1可以报告网络攻击2并共享报告更新。

[0078]

然后,当检测到网络攻击2时,可以根据两种协议维持通信,而不增加传播恶意数据的风险。

[0079]

至少一个受攻击车辆1被配置成过滤旨在被发送到中央系统9和/或至少一个未受攻击车辆1的数据,以便排除未改变的至少一条恶意数据。

[0080]

为了避免网络攻击2通过中央系统9传播,受攻击车辆1向中央系统9广播的信息可以被过滤,以便不传输恶意数据。对于与车队3的附近车辆的短程通信,可以实现相同的过滤过程。

[0081]

无线接收的数据可以源自至少一个受攻击车辆1适于连接的任何无线网络。

[0082]

当车辆1的计算机系统连接到任何wi-fi网络11或使用移动数据连接到因特网时,可以发起网络攻击2。详细地,路由器可能受到损害,并且攻击可能源自已知的wi-fi网络,或者流氓路由器可能被用来模拟恶意的已知wi-fi网络。在这种情况下,可以直接向车辆1发起网络攻击2,而不传播到中央系统9或其他车辆1。

[0083]

可以经由短程通信协议5或远程通信协议7向至少一个受攻击车辆1传输至少一条恶意数据。

[0084]

在一些情况下,至少一条恶意数据可能来自中央系统9。因此,在网络攻击2已经感染中央系统9并试图传播到车队9的情况下,跟踪和管理方法也适用。

[0085]

因此,短程通信协议5独立于中央系统9。

[0086]

车队3的每个车辆1的入侵检测和预防系统idps被配置成发现并优先化经由短程通信协议接收的用于更新入侵检测和预防系统idps的预防策略的任何报告更新。

[0087]

换句话说,优先考虑经由短程通信协议5从附近车辆1接收的报告更新。

[0088]

通过中央系统9传输的数据仍然可以被认为是完成了由车队3的其他车辆1实现的预防策略。

[0089]

因此,只有当附近的车辆9正通过短程通信传输报告更新的同时,集中式服务器或网络,所谓的中央系统9,本身发送一些更新时,集中式网络通信在短程通信上的去优先化

才发生。通过中央系统9,短程通信优先于远程通信。通过中央系统9的通信作为已经通过短程通信直接传输的信息的备份(在队列中)。如果需要,具有报告更新的车队3中的任何车辆1可以实现以下步骤:

[0090]

e3根据短程通信协议5检测附近的车辆1,短程通信协议5被配置成与具有报告更新的所述车辆1交换信息,

[0091]

e4接收更新的车辆将在接收到更新时,检查它是否已经接收到类似的更新,并且如果已经接收到相同的更新,则丢弃它。发送器将不知道接收器是否先前接收到该报告,它将简单地广播)

[0092]

e5根据短程通信协议5向附近的车辆1发送该报告更新。

[0093]

使用短程通信的受影响车辆5广播该报告更新,且因此,它将到达不仅仅一个特定的车辆1,而是通过短程通信可接入的所有车辆。这是广播。因此,从第一车辆1向第二车辆1以及从第二车辆向第三车辆传输报告的序列将仅在第三车辆1无法通过短程通信直接从第一车辆1到达的情况下发生。

[0094]

除了检测至少一个车辆1的异常资源使用和/或异常网络活动之外,还实现了至少一条恶意数据的发现,异常是相对于资源使用基线和/或网络活动基线统计确定的。

[0095]

如图3所示,车队的每个车辆1包含管理系统13,该管理系统13被配置成管理车辆1的电子命令,并且包括入侵检测和预防系统idps、短程通信模块15和远程通信模块17。

[0096]

管理系统13包括处理器。术语资源使用涉及管理系统13的活动,并且术语网络活动涉及由于短程通信模块15和远程通信模块17的信息交换。

[0097]

报告更新包含与所检测异常相关的数据,所述数据包括训练的机器学习模型、网络攻击2的状态机信息结果和/或发起网络攻击2的ip地址和端口的列表。报告更新意味着与其他车辆1共享攻击信息。

[0098]

报告更新将包含可以检测异常行为的训练的机器学习模型。第一车辆可以训练机器学习模型来检测第一车辆中的攻击,然后将该机器学习模型发送给其他车辆以使他们能够检测到相同的攻击。

[0099]

报告更新还将包含状态机信息,该状态机信息是通过跟踪作为攻击结果的异常协议状态而创建的,并将其发送给其他车辆1以检测攻击。

[0100]

报告更新还将包含对第一车辆1发起攻击的ip地址和端口的列表以及攻击导致的系统配置,以及用于容易检测恶意数据的其他信息。

[0101]

识别网络攻击2的步骤e1之后可以是保护步骤e20,其中至少一个受攻击车辆1停止从发起网络攻击2的地方接收至少一部分数据,修改其关于无线接收的数据的安全偏好和/或禁止接收的恶意数据。

[0102]

主要的预防措施可以是阻止发送恶意代码来执行或进行手动攻击的ip地址,或者反过来是阻止发起攻击的ip端口。

[0103]

入侵检测和预防系统idps也可以改变安全环境。入侵检测和预防系统可以改变其他安全控制的配置来阻止攻击。

[0104]

保护步骤e20还包括将至少一个受攻击车辆配置为limpo模式,其中该车辆的位移能力受到限制。

[0105]

当所有其他机制都不能阻止攻击时,最后的手段将是将车辆1置于limpo模式,即,

将车辆1降低到低速,使得即使攻击者控制了车辆1,他/她也不能造成任何事故。

[0106]

应理解,本发明不限于上述和附图所示的实施例;而是,本领域技术人员将认识到,在所附权利要求的范围内可以进行许多改变和修改。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。