1.本公开涉及新一代“智能卡”,其经设计以在持卡人与智能卡的物理实施例之间创建可分割的隐形“可信纽带”,其中此可信纽带关系基于生物计量验证用于增强并简化多用智能卡的认证过程及一般金融或商业用途。

背景技术:

2.在芯片可以合法地植入到一个人的身体中或一个老大哥社会将能够在任何位置识别任何人之前,将需要识别或使用人类与数字世界之间的接口。主要方式之一是使用小型便携式卡或其它小物件,如数字手表或数字电话,能够进行某类型的交互-由代理人进行视觉识别或经由网络功能自动进行。除了简单识别,“卡”可做得更多,如用作银行交易或为商品或服务存储资金或信用的关联。目前的发明推进了便携式卡识别及使用的领域。

3.作为本公开的部分,词“卡”或“智能卡”一般用来指任何有形物体,通常但不一定是信用卡的形状,具有下文所描述的能力及功能。历史上,钱包从钞票/硬币货币到标准尺寸的信用卡。历史上,此类卡及其形状一直为人所知,且能够轻易地放入大多数读取器及大多数钱包中。因此,虽然这些“卡”或“智能卡”可采取任何形状或形式,例如可佩戴的珠宝,但最常见的形式是一个扁平的、手掌大小的塑料片。

4.作为背景,在20世纪60年代末,赫尔穆特

·

格罗特鲁普(helmut grottrup)及尤尔根

·

德特洛夫(jurgen dethloff)担保了第de 1574074号德国专利,使用半导体装置在卡上放置防篡改的识别开关。这些第一卡经设计以提供个别复制保护的钥匙以在无人值守的加油站释放加油过程。到1974年,发布了其中描述第一张官方命名的“智能卡”的第4,105,156号美国专利。发明的标题是“防止滥用的识别系统(identification system safeguarded against misuse)”。此第一装置经设计具有秘密的数字代码,在键入时,就会破坏输入门,并阻止存储于装置中的存储器的一部分,以达到安全目的。此时,人们使用国家身份证(id)及支票进行银行支付。慢慢地,这些卡的复杂性增加了,且到1977年,它们有两个芯片(一个微处理器及一个存储器),其允许使用可自编程的单芯片微计算机(spom)。

5.很快,智能卡市场在世界各地爆发。到1992年,蓝卡(carte bleue)借记卡开始在法国广泛使用。这些新的蓝卡(carte bleue)对正常银行卡或信用卡进行了改进,在发行时进行了编程,并附有激活码,称为个人识别码(pin),其必须在atm终端或餐厅的便携站上打入,并在其中插入及读取卡。但是,这些pin虽然在安全性上有所改进,但只要从用户的肩膀上看过去,就可以被复制、窃取或得知。规避pin系统的一种方法是使用卡主的数据,例如邮政编码,这在加油站经常使用。通常,pin是四个数字,而邮政编码是五个数字。

6.这些新卡还包含现在在美国大多数信用卡上及大多数手机sim卡中常见的电子接触垫结构。七个电触点的结构就像一个紧握拳头上的手指,且将为扁平的、小型化的处理器/存储器组供电以经由触点对电子输入做出响应。另一后期改进与在这些新卡的存储器中存储某其它类型的公认货币的“信用”的能力关联,而不是简单的认证信息。举例来说,一家连锁餐厅可以有一个分类账,其中未结清的“礼品卡”列举了信用且需要使用网络进行登

录、验证及更新。新发明允许这些卡简单地与货币/信用及安全系统编程,以便在连锁店的任何一个地点的读取器上进行使用及本地更新。因此,一些基于卡的系统用作“钱包”,且将包含一些只能在某些读取器上兑换的资金。这允许读取器/卡与交易将被批准的任何网络或远程计算机/银行解耦。如上文描述,这两种类型之间的使用及功能的性质是根本性的,且导致了其完全不同的使用方法。

7.大约在与蓝卡同一时期,一种智能卡开始在用小型用户识别模块(sim)操作的全球移动通信系统(gsm)移动电话中使用。电话号码连接到sim卡,sim卡可滑入任何手机以接入电话服务网络。在世界各地,许多类型的信用卡及借记卡开始用不仅仅是简单的磁条来发行。美国一直不愿在商业交易的处理方式方面实施任何变化,要么不象其他国家那样增加货币面额,要么不实施塑料货币,要么为低面额增加硬币,要么将信用卡或借记卡换成智能卡。无可争辩的是,世界正在从普通的纸币向数字货币转变。

8.在2005年,菲尼斯

·

康纳(finis conner)先生发明了一种新型智能卡。它被描述为题为“具有存储器的高速智能卡(high speed smart card with memory)”的第7,350,717号美国专利。本专利的一个图被复制为图1。此新型智能卡包含若干新功能,例如用于在各自以不同速度存取存储器的两个控制器之间切换的开关,及用于发送及接收命令的其它板载控制器。本专利的公开内容特此通过引用并入本文中,因为它提供了此技术的有趣背景及关键术语。目前,此技术的所有权仍归下文描述的当前新智能卡的发明者所有。上述发明主要用于需要更高程度的安全及安保的技术领域中,例如进入军事设施、在高价值交易中加强卡的使用或甚至建筑安保。

9.智能卡的一个关键问题仍然是其便携性、其灵活性,且更重要的是,当电源耗尽且卡内的处理需要本地能源时,智能卡的电源管理才会使其无法使用(而不是从连接器中汲取能量)。如果始终没有正确地充电,那么这些卡可能会失去功能。举例来说,rfid领域存在两种相互竞争的技术,其中第一种是内部消息的基于电感的低功率供电(例如,马拉松比赛中的微芯片),且另一种需要使用天线(例如车库门开启器)的某种类型的本地电源及发射。同样,智能卡可用板载电源或不用板载电源操作。

10.在2013年末,零售公司被窃取了大量传统信用卡信息(姓名、卡号、卡背面的pin号及社会保险)。这向美国各地的所有信用卡用户都发送了令人不寒而栗的提醒:虽然系统很方便,但他们现在很容易受到黑客攻击及公司操纵。更令人不寒而栗的是,客户个人信息的存储及所有权可能会导致容易被盗的商店承担严重责任。举例来说,具有一键购买功能,这需要存储客户的住宅及财务账单信息。在2014年,是首批决定最终实施智能芯片技术以保护自己免受未来信用卡身份盗窃的美国公司之一。它还决定停止存储个人信息。大约在同一时间,几个国家开始对客户信息的收集、储存及管理规定义务及限制。

11.自那时以来,在美国,符合欧洲支付万事达卡签证(europay mastercard visa)(emv)卡的使用几乎呈指数级增长。此系统称为“芯片及pin”模式。在今天的美国,大多数出租车及零售店经配备以读取智能卡芯片,且当智能卡芯片出现在卡上时,将保证其使用。美国的系统仍然是“芯片及签名”格式,而不是使用pin。系统仅经设计以避免在线窃取号码,但不需要来自用户的有效代码。

12.与用芯片、存储器及触点构建的智能卡并行,2004年左右发明了一种与非接触卡

关联的新技术。这些系统在支付及票务方面变得更加流行。典型的用途包含公共交通及高速公路收费。这些系统大多不兼容,但来自半导体的mifare

tm

标准是市场领导者。这些“非接触”卡已经发展为使用nxp mifare ultralight及纸质/卡/pet,而不是pvc。这些低成本卡由自动售货机分发。仅举几例,这些卡现在包含公民卡、驾照及病人卡。具有触点的智能卡(iso/iec 7816)及非接触卡(iso/iec 14443)有标准。一个著名的非接触系统是美国运通expresspay

tm

。

13.举例来说,一种称为电子护照、或数字护照的新型护照是传统的纸质护照,具有嵌入式电子微处理器芯片,其包含一些可用于认证护照持有人身份的生物计量信息。当前标准使用(a)面部辨识、(b)指纹辨识或(c)虹膜辨识。这些生物计量文件格式根据来自国际民用航空组织的icao文件9303进行存储。到2017年,约有120个国家开始使用生物计量护照,这些护照依赖于使用著名的公钥基础设施(pki)存储及存取的机器可读线路来认证数据。目前,美国护照卡不符合icao9303标准。根据符合iso/iec14443标准的icao9303标准,需要最小32千字节的eeprom存储存储器。

14.在2011年,此技术的当前所有者还担保了题为“具有大数据存储容量的蓝牙启用信用卡(bluetooth enabled credit card with a large data storage volume)”的第8,811,959号美国专利号。此发明在许多方面都是开创性的。它包含蓝牙堆叠,使用光伏电源,及还使用压电电源为技术再充电/扩展。技术包含堆叠在柔性衬底上的两个电池及多个电子微组件,例如振荡器及手指读取器区。卡包含多个逻辑元件,以帮助管理振荡器、快闪nor及nand存储器、电池及电池再充电。系统还包含加密引擎及生物计量信息的使用。此专利也通过引用完全并入本文中。

15.一些卡,如在第8,811,959号美国专利中描述,长约85.6mm,宽53.98mm,且厚0.76mm。卡1具有基层及顶层。来自此专利的说明在图2处展示。这些层优选地是聚碳酸酯、聚苯乙烯或等效板材。顶层及底层可根据需要印刷艺术品。此卡包含电池盒,其中安装了两个电池,一个安装在另一个的顶部。电池优选地是由无限动力解决方案

tm

(infinite power solutions

tm

)、利特尔顿

tm

(littleton

tm

)、科罗

tm

(colo

tm

)或等效者提供的商用产品(例如,部件号mec102)。电池安装在具有电互连件的柔性衬底上。空间中填充了塑料,以提供平滑的平面以将顶层及底层附接到卡。

16.这些卡还提供了较大的表面积以防止使用时发生分层。每一电池(早在2011年)的额定电流为2.5毫安时(mah),且可供应100毫安(ma)的电流。电池约为25.4mm

×

50.8mm

×

0.17mm,且当电池堆叠在一起时,约占卡厚度的0.4mm。并联连接的两个电池提供5mah。如果卡上的电子器件消耗掉例如45毫安(或ma),那么使用卡进行的交易可能会持续大约400秒。假设它们被充电到容量的75%,那么针对典型的交易,最大持续时间为300秒或5分钟。在每秒1.5mb的蓝牙数据传送速率下,5分钟允许处理大约56mb的数据。

17.犹他州西奥伦市的可提供制造商零件号为pgeb0053559的备用电池组。此电池的尺寸为0.5mm

×

35mm

×

59mm,且其额定为65mah。在使用此电池时,只需要单个电池,且可能需要更长的数据处理周期。上文描述的两种电池都是可再充电的,从而实现增加每笔交易的数据交换量,并延长卡的可用寿命。电池可使用例如压电薄膜、rf天线或柔性光伏薄膜的技术经由集成能量收集来自动再充电。卡中提供的区域包含再充电机制。在优选实施例中,利用在悬臂模式中极化的压电弯曲元件。当卡放在钱包或用户衣服中时,卡

的弯曲将使产生电压的压电元件发生偏转。此电压可对电池进行滴流充电。另外,通过扇动卡,可生成电荷,且电池类似于自动上弦机械手表那样充电。因此,如果电池电量低,那么可使用扇形操作来完成交易。

18.在另一优选实施例中,可嵌入线圈以用作电感器来拾取电磁辐射。卡上的电子器件使用这些信号对电池进行滴流充电。其它实施例包括压电元件及嵌入于智能卡中的线圈两者。替代地,可在卡中内置太阳能电池阵列。电子组件可用这些组件与再充电机制之间的电连接安装到柔性衬底。存储器模块是半导体快闪集成电路。在2011年,制造技术提供了8gb的存储容量,nand快闪的裸片尺寸是135mm2。由300mm或200mm晶片制造的电路将具有约750微米的厚度。随着时间的推移,此技术得到了改进。

19.通信接口、交易安全、通用微处理器功能、“唤醒”逻辑、电源管理及无线电调制优选地被提供为单个集成电路。当然,其它实施例可使用多个电路来提供此功能。适当离散装置及振荡器也安装到柔性衬底。体积可用塑料填充,或可由具有合适厚度的数个塑料板制成的热层压结构组成,以填充空间并为顶层创建平坦表面。这使顶层能被层压,从而最大化接触面积以防止这些薄膜在使用时分层。

20.如果放在钱包或衣服里或如果使用扇形操作为电池再充电,那么卡可能会变形。iso7816规定了卡的偏转极限。展示了驻留于这些卡上的电子器件的一个框图,且其包含早在2011年的微控制器,优选地是8051或arm处理器-8位或32位-取决于所期望特征、性能及成本。控制固件驻留在只读存储器中。动态随机存取存储器存储变量并提供暂时存储器空间。在实施例中,ram是主要处于“关闭”状态的非易失性读/写存储器。接着,振荡器及唤醒及睡眠定时器逻辑控制电子器件的电源。

21.主要驻留于“关闭”状态,仅当请求信息时,才对此卡供电。服务握手活动用于建立个人区域网络。数据存储是在nand或nor快闪电路中,与快闪控制器具有串行或并行接口。因为它改进了降低跟踪中断的可能性的可靠性,因此串行接口最小化了互连件的数量且是优选的。在需要更多数据处理的实施方案中,并行接口提供更快的数据吞吐量。

22.而且,加密引擎用于加密从卡传输到外部主机的数据。认证逻辑允许此卡与外部主机建立安全关联,并满足交易的安全条件。物理安全可经由应用到完整包装或卡中相关组件或数据路径的硬化环氧涂层来提供。这有助于保护例如加密密钥及生物计量模板的敏感信息。可实施此防篡改保护使得如果对手尝试剥离此涂层以进行探测,那么包装就会被破坏,从而使其无法使用。在成本是重要考虑因素的其它实施例中,防篡改物理安全仅适用于加密引擎,引擎包含用以存储称为主存储密钥的加密密钥的少量非易失性存储。敏感数据使用主存储密钥加密,并存储于没有受到保护的存储器模块中。

23.电源管理电路包含用以对样本卡中的特定逻辑块供电的逻辑。可在卡中制造开关来控制由电池供应的电力。此开关使用附接到顶层且附接到底层的机械触点。当用户按下一区域时,开关被激活。在其它实施例中,开关可经实施为电容或热感应单元,其中靠近用户手指或身体的热量会激活开关。使用开关的优点是,电池电量仅在交易期间使用,且在所有其它时间,卡都处于“关闭”状态。另外,因为电子器件在此“关闭”状态下保持非活动,因此实现了更高的安全性。这使卡不容易受到拒绝服务攻击,其中对手尝试使用具有蓝牙功能的主机装置连接到卡以防止或延迟卡与目标装置的连接。

24.显示器可作为电子墨水单元或点阵装置制造于卡中。此显示器允许在交易期间显

示pin代码及密码。较便宜的布置使用薄的led或定位于主机单元中的led/显示器。开关可包含薄的指纹传感器,例如由e-smart

tm

技术有限公司制造的指纹传感器。此传感器具有约0.2mm的厚度。传感器片可制造于顶层封面中,使得当用户按下开关时,当卡加电时,可以检测到指纹图案。此型式与发卡时创建的存储模板进行比较。如果获得有效匹配,那么允许继续进行交易。如果匹配无效,那么永远不会向电路系统供电,且卡保持不活动。为了克服错误拒绝的可能性,用户可清洗卡以移走碎片且重试或使用另一注册的手指。

25.所有控制逻辑都可实施为单个混合信号asic以获得最低的材料成本并最小化柔性衬底上互连件的数目。在其它实施例中,模拟部分在与数字逻辑分离的芯片上。数字逻辑包含微控制器、ram及rom,其可在单个集成芯片上。其它实施例包含在同一数字逻辑芯片中的存储存储器,用以实现最高级别的集成。此实施方案降低了成本,并最小化电子块之间的互连件。除了执行存储于rom中的板载固件外,微控制器还提取存储于存储存储器中的固件,从而将其加载到ram中并执行。存储于存储存储器中的固件由发卡机构授权在卡上运行的多个应用程序的软件代码组成。这些应用程序可能是在卡制造后开发及测试的。

26.如图3处展示,目前对用户进行认证的最常见方法之一是通过两步过程,其中用户具有已定义密码(例如,samplepassword123),密码是用户预先选择的,通常只有他/她自己知道,且存储于系统(后端服务器)上,必须为交易授予存取权限。此密码的使用存在问题,如果密码太简单,就很容易猜到,但如果太复杂,就无法记忆且需要用户记下密码。而且,那些被授予存取存储密码的后端服务器的权限的用户通常可以存取大量密码。

27.通常,当一个人去某人的工作场所并环顾墙上的笔记时,会发现复杂的密码。如图3处展示,为了加强此保护,在使用普通密码存取时,被查询的服务器将创建第二步认证。它将生成“一次性密码”(otp),使用多种方式之一发送给用户(例如823124)。最近,已开始包含定位于与服务器otp生成器配对的应用程序的子菜单中的此otp。在大多数情况下,如展示,用户会获得具有与服务器关联的数字生成器的个性化密钥(用户在图3上键入令牌),或如果服务器获得了用户手机的电话号码,那么会发送具有用于进入的代码数字的请求。要授予存取,服务器将需要此多因素认证(例如,在不同软件级别的两个步骤中,samplepassword123 823124或samplepassword123及823124)。此系统的问题在于它没有消除与密码相关的关于其存储、其记忆的难度及其将被发现的能力的固有漏洞。此类两步过程虽然更安全,但在这些担保交易的两端进行管理成本高且及时。它们给必须能够接收附加代码的用户带来了额外的负担。除非所有系统都正常工作、通电且与后端服务器有网络连接,否则建立此过程也很困难。举例来说,美国专利商标局(uspto)已转向两步系统,而不是pki系统。用户键入第一密码并请求稍后键入的第二代码。如果系统响应缓慢,那么用户可能会等待或发出若干循序请求,从而生成彼此覆盖的代码。

28.作为一项规则,真正的安全及保障应该是不可能绕过甚至注意到的。安全系统应经设计以在安全受到威胁时根本不运行。但正如科幻小说中经常描述的那样,对于每一安全系统,以渗透到系统为单个目的的欺诈行为者及专家总是可以通过绕过第二层保护来绕过密码。如果多因素身份认证系统的每一因素都遇到相同的问题,那么它“作为整体”不会针对那些决心渗透的人提供更高级别的安全性。举例来说,如图3处展示,如果一个人他/她的钱包里有具有第一密码的纸条,且他/她的包里有用于令牌生成的个性化装置,那么包被盗会导致密码及令牌都被盗。

29.需要新的安全级别-更高级别的安全,它依赖于智能卡,但创建了改进每个现存系统的新的过程、方法及使用设备。

技术实现要素:

30.本公开涉及新一代“智能卡”,其经设计以在持卡人与所述智能卡本身之间创建可分割的隐形“纽带”,其中此可信纽带关系用于增强并简化认证过程,且在使用所述多用智能卡期间。此新智能卡使用添加到所述卡的生物计量信息启动且连接到特定用户,且使用生物计量信息的所述用户通过将所述生物计量信息配对经由可信纽带与所述卡连接。与所述智能卡的所述可信纽带可以多种方式中的一者断开,包含从网络断开、远离所述用户、撞击加速度计、外部参数等。多功能智能卡还使用与所述用户的此经建立可信纽带简化所述用户的认证以在加密计算机网络、地面安全或其它零售及支付功能中使用所述卡。

附图说明

31.本文中描述的图仅用于说明所选择实施例而非所有可能实施方案的目的,且不希望限制本公开的范围。

32.图1是从题为“具有存储器的高速智能卡(high speed smart card with memory)”的第7,350,717号美国专利截取的图像。

33.图2是从题为“具有大数据存储容量的蓝牙启用信用卡(bluetooth enabled credit card with a large data storage volume)”的第8,811,959号美国专利截取的图像。

34.图3是来自说明使用密码及令牌生成器两者的通常已知且普通的多因素安全过程的现有技术的图像。

35.图4是用于使用具有用户可信纽带的多用智能卡安全地接入软件网络及平台的系统的图像。

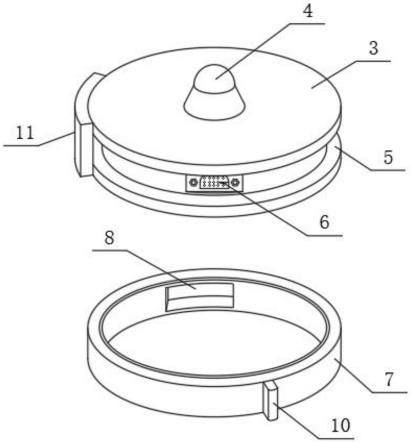

36.图5说明根据本公开的一个实施例的具有用户可信纽带的一种可能多用智能卡的俯视图。

37.图6大体上说明根据本公开的实施例的在图5处展示的具有用户可信纽带的多用智能卡中找到的内部元素。

38.图7说明用于在多用智能卡与用户可信纽带之间创建可信纽带的过程及步骤。

39.图8说明信任验证参数的使用的图,如图7的过程的部分展示。

40.对应参考元件符号指示贯穿诸图中若干视图的对应部件。

具体实施方式

41.现在将参考附图更完整地描述实例实施例。

42.物理世界中的身份证明通常需要个人在场(如在图4中展示为1),并结合呈现经批准/可信形式的标识(例如图片id)。此形式的物理身份证明经过多年的发展,通常为需要身份证明的大多数类型的交易(例如金融交易、过境等)提供足够的证明水平。但正如寻找酒精的青少年展示的那样,没有什么比创建假id更简单的了。

43.改进图1到33处展示及在背景部分中描述的原理,如在图4到8处展示,可创建所展

示的智能卡2的新技术,如由箭头6展示,它单独直接向计算机系统/主机3发送所有所需标识,计算机系统/主机3将其传递给服务器4及/或例如读卡器的主机。由箭头6传送的信息可直接是一段多因素信息(例如生物计量 密码、生物计量 otp代码、密码 otp代码等)。

44.如在图4处展示,用户1用可信纽带11与多用智能卡2配对5。一旦配对5且纽带11建立,卡2就立即将信息6发送到计算机系统3或将与纽带12相关的信息发送7到计算机系统3、服务器4或任何其它位置。一般原理是新卡2具有一容量,不仅能以可传送数据的普通方式5与用户1交互,而且一旦卡与用户1配对5,那么可创建及建立临时且可分割的纽带11,且其可单独使用或连同配对5情况使用。同样,与此经建立纽带12关联的数据可单独传送或连同正常认证传送。一旦解释了硬件,就在下文描述更多内容。

45.硬件

46.通常,大体上在图4处展示使用100多用卡2的系统。此卡还在图5处的特写中展示。如大体上展示,卡包含顶层31及底层32。系统100的部分包含环境条件,例如通常在任何部署位置、所关注位置处发现的本地无线网络9(例如,员工免费网络)。如今,gps或正常5g电信网络8还到达了系统100操作的环境中。而且,发明者注意到rfid或蓝牙短距离数据传送或数据连接系统10也是如何在系统100的此使用环境中找到的。还考虑但未展示任何类型的环境波或能量(例如无线电波、太阳能波、热波等),它们最终可被捕获且在环境中与定位于卡2中的任何接收器或收发器交互。为了大体上理解系统100是如何工作的,除了任何普通方式的通信及配对5之外,在用户1与他/她的卡2之间创建了可信纽带11,例如接触、扫描等。信任可使用下文描述的部分依赖于包含环境8、9、10因素的许多因素的多种方式构建。

47.换句话说,系统100是动态环境,其中外部源或传送路径与卡2及与其相关联的计算机系统有直接或半直接关系。举例来说且仅举几例,卡2可用于允许电梯进入建筑物中的安全楼层。作为此实例的部分,电梯命令台是远程连接到后端服务器4的元件3。随着电梯移动,如果卡2包含加速度计,那么这导致由卡2感受到的环境因素(即重力)发生变化。另外,因为电梯的金属箱很大,因此可计算与电梯关闭时的电磁绝缘关联的法拉第阻力系数的值。同样,便携式锻炼装备现在具有经设计以测量用户的外部刺激(例如跑步、心率、加速度、速度等)的传感器,新卡2依赖于这些核心原则作为配对过程11的部分。

48.图5到6处所展示的智能卡2大体上包含电池或其它板载电源23。在一个实施例中,为了简单起见展示为一个单个块但如在经由通过参考并入的所述技术中大体上描述的包含微处理器、存储器及电池23的零件是具有延长寿命(3到5年)非ble(蓝牙低能量)的电池。在其它实施例中,可替代地使用其它电源。考虑使用本地启用的任何类型的便携式电源。

49.卡2还可包含一次性密码生成器(otp)15、25、用于对到图5处展示的数据连接系统10的连接进行远程能力内检测(高达30英尺)的uhr rfid标签22、及多协议非接触接入控制接口21及低功率蓝牙连接器。

50.如图5处展示,卡2的封面可使用任何正常热敏彩色打印机(通常与安全卡生产相关联的通常可用的技术)印刷且粘到内部(在图6处展示)的电子器件或使用任何新技术将成像与此类电子器件合并。所属领域的一般技术人员应认识到,虽然当前模式被计划为具有例如面部图片33、名字及头衔13及员工代码14的身份元素的印刷封面。所属领域的一般技术人员应认识到表面标识信息的使用会强化系统,这是因为它创建视觉第三方法律保护

且允许智能卡通常用作视觉入口点标识。预期且要求所有视觉标识技术,例如用于货币(如美元钞票)或运输箱标识(例如条码或其它代码(未展示))上的所有保护系统。

51.图5处还展示拇指电源符号11,在一个实施例中,其经设计以帮助用户对智能卡供电。在另一实施例中,卡保持被永久供电或半供电,如在电子阅读器书籍技术中使用。如下文展示为24的此元件11还可包含其它已知装置(例如iphone 7到9)中使用的模型及类型的指纹读取器。这些读取器例如可简单地读取某些指纹位置数据、还可与电感或电阻传感器配对或还可包含用以避免错误读取的热传感器。作为iphone 10 技术的部分,此类手指读取器便利地用能够根据其它已知技术映射及读取3d面部特征的相机替换。上文及此处所展示的卡2包含与生物计量信息关联的读取器24。所属领域的技术人员理解,随着新生物计量读取器变得更加复杂,可将它们添加到读取器24。虽然其展示定位于卡2上的生物计量读取器24,但考虑使用卡上的微处理器与安装在本地(如展示)的读取器之间的任何类型的连接或移除(例如,在终端或门处的外部垫/读取器上)。

52.仅举几例可以添加的最常用传感器中的一些,这些包含:(a)温度传感器,其包含红外传感器、ic传感器、热敏电阻、电阻器温度检测器及热电偶;(b)接近传感器,例如感应传感器、电容传感器、光电传感器、超声传感器;(c)压力传感器;(d)红外传感器;(e)图像传感器,例如电荷耦合装置或互补金属氧化物半导体成像器;(f)运动检测传感器;(g)加速度计传感器;(h)陀螺传感器,例如旋转、振动或光学/mems传感器;(i)光学传感器,例如光电检测器、光纤检测器、高温计或接近检测器。

53.如展示,卡2包含图6处的超高频(uhr)射频标识(rfid)。uhf带rfid使用860到960mhz带且允许它依据iso18000-63/ecp全球标准(例如,来自用于远程能力内检测(高达30英尺)的标签22的lxms21nch)在更长范围下批量读取多个标签。举例来说,此技术允许在pcb的智能工厂中进行管理。此技术可与还作为来自tetrium技术

tm

的蓝莓uhf ms4的袖珍型读取器一起工作。如解释,在适当位置中有此uhf带rfid的位置将创建其中将自动跟踪具有由系统辨识的标签的智能卡2的持卡人的位置的环境。如下文解释,范围丢失可导致使用此技术的卡失信。在本公开的一个实施例中,卡2既支持ucode-7又支持ucode-8-来自半导体的技术。此经设计以支持mifare classic ev1、advanced ev1、desfire ev1及hid iclass接口。

54.上文展示的otp系统可在认证服务器与经植入本地装置之间时间同步地操作。众所周知,这些在长时段内不太稳定。经植入本地装置可为基于用以基于先前密码生成新密码的数学算法。其它者包含挑战。上述的板载技术非常类似于rsa安全的securidtm令牌。此系统还可编程支持htop及totp系统两者。

55.如下文解释,关键概念是具有此类生物计量信息的卡2能够使用下文定义的多种方式之一与用户1建立信任。还如下文解释,建立的此信任可以通常与在卡2中找到的传感器的性质、数量及类型关联的多种方式之一断开。每一组用途可与和信任关联且在下文的一组实例中详述的不同因素相关。

56.建立及分割信任的方法

57.一句著名的未署名语录写道:“建立信任需要数年时间,打破信任只需几秒钟,而修复信任则需要永远”。本发明的核心概念是,卡2可进行个性化,且经由额外基于信任的关联附接到卡2的用户1。为了建立信任,需要所描述的若干步骤,最通常与传感器键入及生物

计量验证关联。为了打破经建立信任,必须满足少量或多个条件中的一者。发明者现在大体上且更详细描述与用户1与卡2之间的信任的建立及分割关联的不同步骤、过程及系统,如上文在图4到6中描述。

58.返回到图4,代替在卡2接近读取器(例如图4上的3)放置时使用多个字段或多个动作,在一个实施例中,当人靠近计算机3时,自动生成的令牌6无线地或经由物理触点传输,而无需来自用户的任何交互。如果建立了信任11,那么可代替或作为正常字符串或自动生成的令牌6的补充发送基于信任的令牌12。举例来说,除了划卡及打入pin之外,卡通常需要人在读取器处键入视网膜扫描。通过将视网膜信息放置于卡2的存储器内部,用户可抓起卡2且手动键入pin且在卡上的传感器中键入视网膜信息。卡2将把pin与卡中的生物计量信息连接、确认信任且建立纽带。当卡被放置在检测器附近时,如果建立了信任,那么将直接且最可能无线地发送数据12以打开门,而无需pin或视网膜扫描。在其它情况中,卡可以放入且可直接发送那些数据6,其包含pin及视网膜信息两者。

59.在此所描述系统中,无需将密码存储于读取器站3或后端服务器4中或无需由服务器发出/管理otp令牌7,接着,服务器可与服务器完全断开地操作。虽然无需后端服务器4在连接时操作,但所属领域的技术人员理解,还可实施额外安全级别以进一步改进安全性。举例来说,在上述实例中,如果使用卡2,用户无需在眼睛读取器处键入pin及眼睛传感器映射,那么后端服务器4可添加对人唯一的第三更高安全级别,例如请求代码的额外键入(例如,请提供您的出生日期)。

60.接着,例如由生物计量认证及接受代码6替换通常使用的简单类型的密码。此新过程及系统包含将生物计量认证或高度关联的其它类型的信息存储到卡中及由卡的用户进行验证(即连接)。在一个实施例中,持有生物计量信息的相同卡还分割以创建otp令牌且直接传输它以用其它更低代卡替换功能性。

61.与新用户的初始配对

62.上文描述了新智能卡2且展示它在一个实施例中具有拇指指纹通电系统11、数字代码生成器15及可见标识22及相关联电子器件,如在图6处展示,其用途在图7的图处更好地展示。如展示,首先,智能卡2在第一步骤中通常简单地通过按拇指指纹及向下保持此位置达比普通更长的周期(例如三秒)来首先被供电201,例如图6上的触摸元件24或任何其它等效元件,作为具有定时器唤醒模式的简单开关。这将卡从“空白”模式转向“唤醒”模式。在此唤醒模式中,在此阶段处,卡没有指派用户,其没有存储例如生物计量信息,例如(a)图片、(b)个人可识别信息,例如出生日期、或(c)拇指信息或其它类型的信息(例如面部映射),其可用正确类型的传感器在本地验证。

63.虽然描述或展示了一种类型的传感器,但还考虑其它类型,例如,与led或在用户皮肤上下文中与对象的心脏测量关联的生物计量数据。在其它卡中,装置可继续保持在睡眠模式直到其接近读取器且可经由天线系统无线地被激活以进入实时模式。还考虑开卡或打开任何电子元件(包含开关、突片)或对卡或任何电子元件(包含开关、突片)加电或甚至动态移动(通过移动卡2的主体创建的压电电流)的其它普通且已知的方法。

64.接着,卡2如果在一个实施例中被唤醒那么将运行内部诊断及使用计算得到的opt生成器15以随着系统加电而发送消息。

65.一旦加电,系统就检查且查找其中通常发现生物计量数据在存储体中是空的存储

空间。配对的目标是根据其内部编程及当前卡2的类型填充此存储器。可为用户提供作为展示为15的8 del显示器或任何其它等效编程工具的部分的“新id”的指导。简单系统可用于滚动8 del 15的文本。举例来说,如果需要拇指指纹,那么显示器将随着传感器测量指纹而交替“新id”及“触摸pw”。在其它实施例中,外部便携式装置用于保护一组明显的生物计量信息,且此数据经由到存储器的ubs端口连接器直接上传。在卡具有相机且必须取得面部的3d印记的事件中,显示器将读取“新id”及“查找”,且将在指南或屏幕指令中给出关于卡的初始配对阶段的另外信息。再一次,此系统可按照与其它类型的电话关联的已知配对技术来完成。

66.虽然仅展示了小型数字显示器,但所属领域的一般技术人员将理解,随着时间的推移,可使用柔性屏幕的此类显示器的分辨率及容量可增加。如展示,可将面部图像上传到卡作为额外生物计量指令。

67.接着,向将与卡202关联的向其指派所述卡的一个人或新用户提供未配对卡201。在将卡203与用户配对的步骤中,如图7处展示,若干配对方法中的一者可取决于卡2的类型及与所选择的卡2关联的技术完成。举例来说,如果读取器24是索引指纹读取器,那么卡可读取:用于读取手指的“手指r”。可实施其它类型的标识203;例如,相机可拍摄人脸的3d图像。用以读取生物计量信息的技术现在在手机(即,使用指纹的iphone 7及使用面部3d映射的iphone 10)领域很流行。在运动世界里,戒指或手表现在经设计有监测及测量多种生命迹象的集成传感器。举例来说,此类外部装置可使用蓝牙技术与卡配对。所有这些配对模式与卡2本地的生物计量数据204的请求及键入关联。

68.在图7处还展示不同配对模式205及206,其中可键入及使用简单的代码(例如密码),它会降低安全级别但保持与系统连接。举例来说,在可以进入体育场的有限部分的正常志愿者的体育赛事期间,可使用此更低级安全,且可为那几个可以进入例如运动员更衣室或票务中心等一些敏感区域的人保留更高生物计量数据条目203。

69.可保留终端标识数据206以用于生物计量条目204、205的更快成批处理或用于如虹膜读取的数据条目,其中此读取技术不够先进而无法由便携式微型元件进行初步测量及映射,但其中确认读取器可为更简单的技术且在智能卡上找到。在卡2连接到标识数据终端的事件中,规划额外标识系统。

70.创建信任

71.在图7处所展示的步骤207处,一旦卡2已与图4处所展示的用户1配对,就可创建信任。一旦已键入了信息且卡2现在已与用户配对,此装置的关键新颖概念是“信任”或“主动配对”的概念。如在本发明中定义,持有卡的一个人/用户通过验证作为配对过程202的部分键入的所需信息来与装置207配对或匹配。

72.举例来说,在早晨,一旦用户1抓起了有先前已配对203的卡的钱包,用户1就查看卡2,且一旦它被供电,可能就会破坏信任。举例来说,数值窗口15可简单地读取“trustreq”,或图像22可用不同图像或通知替换。在可以使用智能卡2之前,信任一旦被验证,就可与卡2建立208信任。

73.在进行卡2的任何使用之前,计算机系统200将验证信任207以查看其是否被建立208以便在交易中使用卡210。211处说明的此简单系统允许某些“信任验证参数”tvp225建立、失去209或确认失去信任209。通过失去信任,若干概念可以帮助改进安全性。

74.信任验证参数

75.在大多数情况中,出于任何目的使用卡2的用户在心里关于使用有个预定目标。考虑许多不同用途,且各自都与一个可能实例关联。如图7处展示,在使用循环内的很多时间(通常在使用卡210及数据被发送出去之前),必须建立208信任。在失去信任209的情况中,可重建212信任(在一些实施例中)。在重建的情况中,可要求用户返回到认证阶段207。

76.在图8处,展示其中展示一组参数301、302、303及304的循序逻辑。所属领域的一般技术人员应理解,虽然展示了四个参数,但循序地、协力地或以任一组布置考虑这些参数中的一或多者的功能,这导致例如随机地测试外部条件。

77.加速度计301可简单地用于卡2上且经编程为立即失去信任的条件。举例来说,高于传感器值的级别,信任可能被打破。在一个实例中,此情况可用于避免公司卡的滥用。如果第三方从另一方窃取或抢掠了卡,那么信任可被打破。图4处所展示的加速度计或传感器26可嵌入于智能卡2中,且在值高于设置阈值(例如卡丢了、被抢了或甚至是以可疑方式移动)的情况中,信任可被打破301。再一次,一旦信任被打破,卡2就将向任何外部装置发出正确信息。

78.可添加图6处所展示的电容传感器27且其连同其它元件在卡中操作以用于通常与一个人的身体能量值相关的值的检测。如果人把卡丢了或电容值下降了太多,那么卡将被视为已从人的身体移动了固定距离302。这是类似于当iwatch从用户的手腕移走时的过程,及接着,一些传感器被视为失去了用户的物理连接。在此拳头实施例中,可将低电容值设置为触发点以及更高电容值。举例来说,泳池的储物柜可与卡2配对以存储个人物品。可以腕带的形式向人提供卡。如果卡2与用户1断开及接着由第二个人使用,那么通过设置tvp值零或超出在创建207信任时初始测量的值,当测试207信任时,如果值超出一范围或如果值在过去(即,最后一小时)已移动到超出所述范围,那么可能出现简单的失去信任209。

79.在另一实例中,外部传感器(手表、电话或其它装置)可如由图4处的8、9及10展示般用作接近检测器。在失去了蓝牙或其它短距离连接之后,信任被打破303。举例来说,可在有网络的工作场向员工给出配对的卡2。一旦员工离开了工作场所,信号会丢失且信任可被立即打破或如果信任已丢失那么在通过查找数据进行测试时被打破。作为另一实例,咖啡连锁店可在所有其位置处都具有某类型的信号值以供其员工使用。同样,信号的丢失被描述为条件,所属领域的一般技术人员应理解,信号的查找也可为失去信任的条件。

80.在又一可能变化中,智能卡监测工作场所的无线信号,且一旦失去信号,信任就被打破304。如在图4处展示,网络9是所展示的那样。同样,其可为其它类型的网络8、10。

81.实例1:每月滑雪通行证

82.大多数滑雪场出售供骑手佩戴的滑雪通行证。这些通行证价格昂贵,且由于笨重的雪设备及恶劣的环境条件,这些通行证的管理对站所有者来说可能是一场噩梦。人们可能很容易交换通行证,并将通行证交给通常太难而无法验证的他人。通过使用上述技术,可以在签发时通过键入生物计量信息,以多种方式中的一者向用户个性化季节通行证。这种卡可用tvp 225定制设计,其最适合于创建与滑雪运动最适应的失去信任。举例来说,由于这项运动涉及重要的加速度变化,因此加速度计阈值301可能不能很好地适应。将卡与用户自己的个人手机配对也可能不能最好地适应,因为人们可能渴望在没有手机的情况下滑雪。但由于大多数用户都有单双靴子,因此可把简单的rfid粘在人的滑雪靴上。当信任被验

证207时,只要滑雪通行证卡2在靴子上rfid的短程内,那么建立208信任并启用210卡的使用。

83.实例2:员工价值

84.如今,许多在线系统需要两级安全保护且在210处需要卡来自动发送信息,且无需向用户提示所述信息,如图4处展示。在员工在工作时尝试进入计算机系统的情况中,卡如果配对,那么将自动验证信任207,一旦建立208就将向计算机自动210发送数据以获得存取权,而无需任何其它确认。如描述,信任条件可为本地网络作为信号的环境操作、在附近有蓝牙的用户自己的专用手机的存在、坐在椅子上的用户的电容校准值等。信号丢失也可以作为警报条件添加。举例来说,在工作场所,只需通过经由无线发送特定固定信号或关闭无线,就可取消激活所有员工卡。而且,为了建立信任,一个人可能必须在特定时段内(例如30分钟)通过门禁或徽章。

85.作为此卡2的部分,同样重要的是,尽管建立信任217的条件对于任何类型的使用都是可见的、已知的及固定的,但tvp 225可能是未知的,或可以更改或修改以进一步提高安全级别。

86.当前版本包含高级的超薄柔性电路,其具有类似于手机的32位arm微处理器的技术。这些高级risk机器(arm)以32位及64位存在。它还包含256位aes硬件加密,这是最常见的联邦政府标准。此标准包含于iso/iec 18033-3标准中。另外,当前型号使用蓝牙、蓝牙低能量、近场通信(10厘米或更小)及usb接口。快闪存储器大小约为8gb,且电池为可再充电型。

87.此外,还考虑使用公开描述的“模糊提取器”算法。作为sentryid平台的部分,有可能直接从用户的生物计量模板生成一组确定性密钥。这消除了与需要存储加密密钥相关联的漏洞,因为密钥仅在认证点生成且是暂时的,不需要持久化。sentryid平台可以应用此方法来提供显著超过现存认证机制的可信平台。

88.本文描述在卡2与用户1之间创建信任纽带的一般概念。通过在真正需要键入信息之前尽早建立此连接,可以节省时间及精力。卡2似乎也可以自动工作,无需在需要时打扰到用户。持有配对且可信卡2的人可以进入无线服务器网络范围,且经由使用图7处的过程卡从未“不受信任”的概念,自动进入网络。而且,虽然图7展示丢失可信纽带的多种方式,但对于每一情况,有可能会针对每种环境对不同类型的纽带丢失进行编程。举例来说,在需要更高安全性的情况下,只有信任损失行为301、302、303及304中的一个会造成丢失,如图8处展示。但在其它配置中,需要丢失两个参数。举例来说,只要卡保持在电容触点302中,即使失去网络304,信任也不会丢失。此类配置是无穷无尽的。如图6处说明,为了简单起见,行310及逻辑要求四个参数301、302、303及304不丢失。

89.另一个非常有趣的问题是,如何使用如例如蓝牙、uhf rfid、wifi等的无线无线电的外部信号远程地激活或取消激活此卡2。举例来说,为了额外安全性,所有卡都可以经由外部命令“不受信任”。举例来说,在安全漏洞的情况中,可以取消激活所有卡。在更严重的违约中,取消激活可能会防止任何信任重建。

90.在另一个实施例中,图5处所展示的图像22是能够显示qr代码或其它类型的信息的电子墨水或有源显示器。这允许更多可能性。举例来说,qr扫描仪可能放置在门旁边。还考虑通过在集成卡显示器或代码的某部分上闪烁警告指示符而在视觉上指示持卡人何时

进入未经授权的区域的能力。而且,发明者教示此卡使用光纤及放置于卡上的类似材料通过明亮地照亮卡边缘或表面如何在视觉上指示持卡人何时进入了未经授权的区域。此外,只有在用户通过第二装置(例如智能手机、生物计量捕获装置或嵌入式输入装置等)认证他自己后,才能激活卡2。例如,技术可与iwatch配对且需要iwatch才能工作。

91.在上文及如图4到8的图中展示及描述一种动态环境中的多用智能卡,所述动态环境包括:操作场,其来自数据连接系统、gps或正常电信网络、本地无线网络中的一者,且所述智能卡包括:顶层,其具有印刷并粘到底层的封面,所述封面包含身份元素、激活符号、用于允许说明一次性密码生成器(otp)的代码显示窗;底部基底,稍后其上有用于在存储器中运行用于所述智能卡在所述动态环境中的操作的软件且连接到电源的微处理器,及用于存储用户的生物计量信息及私密数据的大容量存储存储器;所述微处理器,其连接到一次性密码生成器(otp)、生物计量读取器、用于远程能力内检测的uhr rfid标签、具有低功率蓝牙连接器的多协议非接触接入控制接口及至少一个传感器;且其中所述智能卡经配置以实现用户生物计量数据到所述存储器中的上传,且经启用以允许所述用户将所述用户生物计量数据存入到所述存储器中以执行配对操作,其中所述用户通过在所述生物计量读取器处向所述智能卡提供生物计量信息来向所述智能卡认证他自己。

92.智能卡进一步经配置以从(a)所述数据连接系统、(b)所述gps或正常电信网络或(c)所述本地无线网络启用所述动态环境的至少一部分以与(i)用于远程能力内检测的所述uhr rfid标签、(ii)具有低功率蓝牙连接器的所述多协议非接触接入控制接口或(iii)用于管理(建立或失去)所述智能卡与所述用户之间的信任的至少一个传感器中的一者交互,其中所述智能卡进一步经配置为所述智能卡与所述用户之间的信任的所述管理的部分以允许在所述卡发布数据以帮助作为担保数字交易的部分之前测试及确认至少一个信任验证参数(tvp)的编程,且其中所述智能卡进一步经配置为所述智能卡与所述用户之间的信任的所述管理的部分以允许在所述卡发布数据以帮助作为担保数字交易的部分之前各自连续地、随机地或循序地测试多于一个信任验证参数(tvp)的编程。

93.而且,经发布以帮助作为所述担保数字交易的部分的所述数据包含安全令牌(hotp或totp系统),且至少一个传感器选自以下群组:(a)温度传感器,其包含红外传感器、ic传感器、热敏电阻、电阻器温度检测器及热电偶;(b)接近传感器,例如感应传感器、电容传感器、光电传感器、超声传感器;(c)压力传感器;(d)红外传感器;(e)图像传感器,例如电荷耦合装置或互补金属氧化物半导体成像器;(f)运动检测传感器;(g)加速度计传感器;(h)陀螺传感器,例如旋转、振动或光学/mems传感器;(i)光学传感器,例如光电检测器、光纤检测器、高温计或接近检测器。

94.同样,一种在动态环境中使用多用智能卡的过程,所述动态环境包括以下中的至少一者:操作场,其来自数据连接系统、gps或正常电信网络、本地无线网络中的一者,且所述智能卡包括:顶层,其具有印刷并粘到底层的封面,所述封面包含身份元素、激活符号、用于允许说明一次性密码生成器(otp)的代码显示窗;底部基底,稍后其上有用于在存储器中运行用于所述智能卡在所述动态环境中的操作的软件且连接到电源的微处理器,及用于存储用户的生物计量信息及私密数据的大容量存储存储器;所述微处理器,其连接到一次性密码生成器(otp)、生物计量读取器、用于远程能力内检测的uhr rfid标签、具有低功率蓝牙连接器的多协议非接触接入控制接口及至少一个传感器;且其中所述智能卡经配置以实

现用户生物计量数据到所述存储器中的上传,且经启用以允许所述用户将所述用户生物计量数据存入到所述存储器中以执行配对操作,其中所述用户通过在所述生物计量读取器处向所述智能卡提供生物计量信息来向所述智能卡认证他自己,所述方法包括以下步骤:对未配对卡供电;向新用户提供所述未配对卡;通过(a)所述用户的生物计量数据的键入、(b)代码的请求或(c)从标识数据的终端的键入中的一者将所述卡与所述用户配对;及通过允许进一步经配置以从(a)所述数据连接系统、(b)所述gps或正常电信网络或(c)所述本地无线网络启用所述动态环境的至少一部分的所述卡与(i)用于远程能力内检测的所述uhr rfid标签、(ii)具有低功率蓝牙连接器的所述多协议非接触接入控制接口或(iii)至少一个传感器中的一者交互来创建信任。

95.而且,还考虑允许管理(建立或失去)所述智能卡与所述用户之间的信任的步骤、允许在所述卡发布数据以帮助作为担保数字交易的部分之前测试及确认至少一个信任验证参数(tvp)的编程的步骤、允许在所述卡发布数据以帮助作为担保数字交易的部分之前各自连续地、随机地或循序地测试多于一个信任验证参数(tvp)的编程的步骤。

96.最后,上文还描述一种在动态环境中使用智能卡的方法,所述动态环境包括以下中的一者:操作场,其来自数据连接系统、gps或正常电信网络、本地无线网络中的一者,且所述智能卡包括:顶层,其具有印刷并粘到底层的封面,所述封面包含身份元素、激活符号、用于允许说明一次性密码生成器(otp)的代码显示窗;底部基底,稍后其上有用于在存储器中运行用于所述智能卡在所述动态环境中的操作的软件且连接到电源的微处理器,及用于存储用户的生物计量信息及私密数据的大容量存储存储器;所述微处理器,其连接到一次性密码生成器(otp)、生物计量读取器、用于远程能力内检测的uhr rfid标签、具有低功率蓝牙连接器的多协议非接触接入控制接口及至少一个传感器;且其中所述智能卡经配置以实现用户生物计量数据到所述存储器中的上传,且经启用以允许所述用户将所述用户生物计量数据存入到所述存储器中以执行配对操作,其中所述用户通过在所述生物计量读取器处向所述智能卡提供生物计量信息来向所述智能卡认证他自己;所述方法包括以下步骤:通过将生物计量数据插入于所述卡的所述存储器中来将未配对卡与用户配对;通过允许用户在所述生物计量读取器处确认所述卡的所述存储器中的所述配对生物计量数据来创建信任;及建立一组信任验证参数以在所述卡在数字交易中进行任何使用之前测试信任(建立的或失去的)。

97.出于说明及描述的目的,提供了实施例的前述描述。其不希望是详尽的或限制本公开。特定实施例的个别元件或特征通常不限于那个特定实施例,但在适用情况下,是可互换的且可用于所选择的实施例中,即使未明确展示或描述。这也可以以许多方式改变。此类变化不被视作背离本公开,且所有此类修改都希望包含于本公开的范围内。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。