1.本技术涉及数据处理领域,尤其涉及一种信息处理方法、电子系统、电子设备及存储介质。

背景技术:

2.车联网(vehicle-to-everything,v2x)技术是车与外界进行互联的一种车载通信技术。其中,x可以包括车辆(vehicle)、路边基础设施(infrastructure,如交通信号灯、交通摄像头、路侧单元等)、行人(person)、网络(net)等。车辆基于v2x技术可以与外界进行互联通信,及时获取实时路况、道路信息、行人信息等有关交通的各种信息,以实现自动驾驶、辅助驾驶等。

3.车辆基于v2x技术与外界进行互联通信的场景主要包括:车辆接收来自外接的v2x消息,或者,车辆向外界发出v2x消息。为保证v2x消息的安全性,车辆在接收到v2x消息后,需要对v2x消息进行验签(即签名验证),在验签通过后才对v2x消息进行处理。

4.随着车联网技术的发展,车辆接收到的v2x消息的数量越来越多,车辆对v2x消息的验签需求越来越大。但目前车辆对v2x消息进行验签的方式普遍存在验签算力不足的问题,并没有一种有效的方案能够满足日益增加的验签需求。

技术实现要素:

5.本技术实施例提供一种信息处理方法、电子系统、电子设备及存储介质,可以使电子系统使用配置的多个电子控制单元(如第一电子控制单元和第二电子控制单元)的算力,对第一电子控制单元接收到的第一信息进行分布式处理。

6.第一方面,本技术实施例提供一种信息处理方法,所述方法应用于电子系统,电子系统包括:第一电子控制单元和第二电子控制单。所述方法包括:

7.第一电子控制单元接收第一信息。第一电子控制单元向第二电子控制单元发送第一信息。第二电子控制单元对第一信息进行处理,得到第一信息的处理结果。第二电子控制单元向第一电子控制单元发送第一信息的处理结果。第一电子控制单元根据第一信息的处理结果,决策是否使用第一信息。

8.示例性地,该方法中,电子系统可以是第一对象的控制系统。第一对象可以包括:车辆、飞机、轮船、无人机、机器人等。每个第一对象可以包括第一电子控制单元和第二电子控制单元。第一电子控制单元接收到的第一信息可以来自其他对象或者服务器。第一对象的电子系统可以按照本技术实施例提供的信息处理方法,对第一电子控制单元接收到的第一信息进行处理。

9.该方法可以使电子系统使用第一电子控制单元和第二电子控制单元的算力,对第一电子控制单元接收到的第一信息进行分布式处理。

10.在一种可能的实现方式中,第一电子控制单元的算力需求大于第二电子控制单元的算力需求。

11.其中,算力需求是指电子控制单元潜在的算力消耗。例如,第一电子控制单元接收到一万条第一信息时,需要对这一万条第一信息进行处理,此时,第一电子控制单元潜在的算力消耗要远远大于其他第二电子控制单元,从而,第一电子控制单元可以按照本技术实施例所述的信息处理方法,将一万条第一信息中的部分或全部发送到当前算力需求较小的其他第二电子控制单元进行分布式处理。

12.在一种可能的实现方式中,电子系统与服务器连接,所述第一电子控制单元向第二电子控制单元发送第一信息之前,所述方法还包括:

13.第一电子控制单元向第二电子控制单元发送远程认证指示消息,远程认证指示消息包括第一请求码和第二请求码。第一电子控制单元根据第一电子控制单元的令牌和标识信息向服务器完成远程认证,并向服务器发送第一请求码。第二电子控制单元根据第二电子控制单元的令牌和标识信息向服务器完成远程认证,并向服务器发送第二请求码。第一电子控制单元从服务器获取第二标识,第二标识为向服务器发送第二请求码的第二电子控制单元的标识信息。第二电子控制单元从服务器获取第一标识,第一标识为向服务器发送第一请求码的第一电子控制单元的标识信息。第一电子控制单元和第二电子控制单元基于第一标识和第二标识建立本地认证。

14.可选地,第一标识为第一电子控制单元的产品序列号,第二标识为第二电子控制单元的产品序列号(serial number,sn)。

15.本实现方式中,第一电子控制单元和第二电子控制单元可以分别通过与服务器进行远程认证的方式,获取彼此的sn,并基于彼此的sn建立本地认证。该方法能够通过一种安全可靠的方式快速实现第一电子控制单元和第二电子控制单元的安全身份认证。

16.上述第一电子控制单元和第二电子控制单元进行安全身份认证的方式可以带来低成本且迅捷的动态分布式认证效果。第一电子控制单元和第二电子控制单元可不需要在ca机构注册,也不需要公钥证书证明身份。第一电子控制单元和第二电子控制单元进行安全身份认证的方式还能够灵活适用于电子控制单元进行更换的场景。第一电子控制单元可以灵活的与任意一个第二电子控制单元进行动态安全身份认证。基于第一电子控制单元和第二电子控制单元进行安全身份认证的方式,电子系统可以使用第一电子控制单元和第二电子控制单元,对接收到的第一信息进行分布式处理。

17.可选地,所述第一电子控制单元根据第一电子控制单元的令牌和标识信息向服务器完成远程认证,并向服务器发送第一请求码,包括:

18.第一电子控制单元向服务器发送第一远程认证请求消息,第一远程认证请求消息包括第一电子控制单元的令牌、第一电子控制单元的标识信息、以及第一请求码。第一电子控制单元接收服务器对第一电子控制单元的认证结果,第一电子控制单元的认证结果包括认证通过或认证失败。

19.服务器接收到第一远程认证请求消息后,可以判断是否存储有第一远程认证请求消息中的第一电子控制单元的令牌;当存储有第一电子控制单元的令牌时,服务器可以根据第一电子控制单元的令牌从自身的数据库中获取第一电子控制单元的第一标识;然后,服务器可以判断从数据库中获取的第一电子控制单元的第一标识与第一远程认证请求消息中包括的第一电子控制单元的第一标识是否一致,若一致,则确定第一电子控制单元的认证结果为认证通过。

20.所述第二电子控制单元根据第二电子控制单元的令牌和标识信息向服务器完成远程认证,并向服务器发送第二请求码,包括:

21.第二电子控制单元向服务器发送第二远程认证请求消息,第二远程认证请求消息包括第二电子控制单元的令牌、第二电子控制单元的标识信息、以及第二请求码。第二电子控制单元接收服务器对第二电子控制单元的认证结果,第二电子控制单元的认证结果包括认证通过或认证失败。

22.服务器接收到第二远程认证请求消息后,可以判断是否存储有第二远程认证请求消息中的第二电子控制单元的令牌;当存储有第二电子控制单元的令牌时,服务器可以根据第二电子控制单元的令牌从自身的数据库中获取第二电子控制单元的第二标识;然后,服务器可以判断从数据库中获取的第二电子控制单元的第二标识与第二远程认证请求消息中包括的第二电子控制单元的第二标识是否一致,若一致,则确定第二电子控制单元的认证结果为认证通过。

23.可选地,所述第一电子控制单元从服务器获取第二标识,包括:

24.第一电子控制单元向服务器发送第一查询请求消息,第一查询请求消息包括第二请求码。第一电子控制单元接收来自服务器的第二标识。

25.一种实现方式中,第一查询请求消息还可以包括第一电子控制单元的第一标识和令牌。服务器接收到第一查询请求消息后,可以先根据第一电子控制单元的第一标识和令牌,确定第一电子控制单元是否为合法设备,待确认第一电子控制单元为合法设备后,再根据第二请求码,向第一电子控制单元发送第二电子控制单元的第二标识。

26.服务器根据第一电子控制单元的第一标识和令牌,确定第一电子控制单元是否为合法设备,可以包括:服务器判断是否存储有第一查询请求消息中的第一电子控制单元的令牌;当存储有第一电子控制单元的令牌时,服务器可以根据第一电子控制单元的令牌从自身的数据库中获取第一电子控制单元的第一标识;然后,服务器可以判断从数据库中获取的第一电子控制单元的第一标识与第一查询请求消息中包括的第一电子控制单元的第一标识是否一致,若一致,则确定第一电子控制单元为合法设备。

27.所述第二电子控制单元从所述服务器获取第一标识,包括:

28.第二电子控制单元向服务器发送第二查询请求消息,第二查询请求消息包括第一请求码。第二电子控制单元接收来自服务器的第一标识。

29.一种实现方式中,第二查询请求消息还可以包括第二电子控制单元的第二标识和令牌。服务器接收到第二查询请求消息后,可以先根据第二电子控制单元的第二标识和令牌,确定第二电子控制单元是否为合法设备,待确认第二电子控制单元为合法设备后,再根据第一请求码,向第二电子控制单元发送第一电子控制单元的第一标识。

30.服务器根据第二电子控制单元的第二标识和令牌,确定第二电子控制单元是否为合法设备,可以包括:服务器判断是否存储有第二查询请求消息中的第二电子控制单元的令牌;当存储有第二电子控制单元的令牌时,服务器可以根据第二电子控制单元的令牌从自身的数据库中获取第二电子控制单元的第二标识;然后,服务器可以判断从数据库中获取的第二电子控制单元的第二标识与第二查询请求消息中包括的第二电子控制单元的第二标识是否一致,若一致,则确定第二电子控制单元为合法设备。

31.可选地,所述第一电子控制单元和第二电子控制单元基于第一标识和第二标识建

立本地认证,包括:

32.第一电子控制单元向第二电子控制单元发送本地通信身份认证请求消息,本地通信身份认证请求消息包括第一随机数、以及第一请求码。第二电子控制单元根据第一请求码,查询得到第一标识。第二电子控制单元根据第一标识、第二标识、以及第一随机数获取第一摘要信息。第二电子控制单元向第一电子控制单元发送第一摘要信息。第一电子控制单元根据第一标识、第二标识、以及第一随机数获取第二摘要信息,并确定第一摘要信息与第二摘要信息是否一致。当第一摘要信息与第二摘要信息一致时,第一电子控制单元向第二电子控制单元发送第一报文,第一报文包括第一电子控制单元对第二电子控制单元的认证结果、以及第三摘要信息。第三摘要信息是第一电子控制单元根据第一标识和第二标识所获取的。第二电子控制单元根据第一标识和第二标识获取第四摘要信息,并确定第三摘要信息和第四摘要信息是否一致。当第三摘要信息和第四摘要信息一致时,第二电子控制单元向第一电子控制单元发送第二报文,第二报文包括第二电子控制单元对第一电子控制单元的认证结果。

33.示例性地,第一随机数为第一电子控制单元采用随机算法随机生成的一个数,如:ran_1。第二电子控制单元根据第一请求码可以查询得到第一标识。

34.示例性地,假设第一随机数为ran_1,第一ecu的sn为sn_a,第二ecu的sn为sn_b,则第二ecu可以采用第一哈希(hash)算法,根据ran_1、sn_a、以及sn_b计算得到第一摘要信息,例如,第一摘要信息可以是hash(sn_a||ran_1||sn_b)。

35.其他一些示例性中,第一摘要信息也可以是采用第一哈希(hash)算法根据sn_a中的部分信息、sn_b中的部分信息、ran_1计算得到的。

36.第二摘要信息的计算方式与第一摘要信息的计算方式相同。

37.示例性地,假设第一ecu的sn为sn_a,第二ecu的sn为sn_b,则第一ecu可以采用第一哈希(hash)算法,根据sn_a、以及sn_b计算得到第三摘要信息,例如,第三摘要信息可以是hash(sn_a||sn_b)。

38.其他一些示例性中,第三摘要信息也可以是采用第一哈希(hash)算法根据sn_a中的部分信息、sn_b中的部分信息计算得到的。

39.第三摘要信息和第四摘要信息的计算方式相同。

40.可选地,所述第一电子控制单元向第二电子控制单元发送第一报文,包括:

41.第一电子控制单元向第二电子控制单元发送使用对称加密秘钥进行加密后的第一报文。

42.所述方法还包括:

43.第二电子控制单元使用对称解密秘钥对加密后的第一报文进行解密。

44.可选地,所述第二电子控制单元向第一电子控制单元发送第二报文,包括:

45.第二电子控制单元向第一电子控制单元发送使用对称加密秘钥进行加密后的第二报文。

46.所述方法还包括:

47.第一电子控制单元使用对称解密秘钥对加密后的第二报文进行解密。

48.对第一报文和第二报文进行加密,可以保证第一报文和第二报文的传输安全,减少第一电子控制单元和第二电子控制单元被入侵的可能。

49.可选地,对称加密秘钥和对称解密秘钥是根据第一标识和第二标识所获取的。

50.示例性地,对称加密秘钥和对称解密秘钥可以是采用第一哈希算法,根据第一ecu的sn、以及第二ecu的sn计算得到,如:可以是hash(sn_a||sn_b)。或者,对称加密秘钥还可以是第二ecu的sn串接第一ecu的sn的哈希值的第128位等。

51.一种可能的实现方式中,所述第一电子控制单元向第二电子控制单元发送远程认证指示消息,包括:

52.当满足以下1)至4)中的一种或多种触发条件时,第一电子控制单元向第二电子控制单元发送远程认证指示消息;

53.1)第一电子控制单元和第二电子控制单元上电;

54.2)第一电子控制单元检测到有新的第二电子控制单元接入;

55.3)第一电子控制单元接收到的第一信息的数量达到第一阈值;

56.4)第一电子控制单元当前的处理负载达到第二阈值。

57.一种可能的实现方式中,所述第一电子控制单元向第二电子控制单元发送第一信息,包括:

58.当第一电子控制单元接收到的第一信息的数量达到第一阈值,或者,第一电子控制单元当前的处理负载达到第二阈值时,第一电子控制单元向第二电子控制单元发送第一信息。

59.可选地,所述方法还包括:第一电子控制单元验证第二电子控制单元对第一信息进行处理的处理结果是否正确。当第二电子控制单元对第一信息进行处理的处理结果正确时,第一电子控制单元继续向第二电子控制单元发送第一信息。当第二电子控制单元对第一信息进行处理的处理结果不正确时,第一电子控制单元不再向第二电子控制单元发送第一信息。

60.一种可能的实现方式中,第一信息包括v2x消息,所述第一信息的处理结果包括v2x消息的验签结果,v2x消息的验签结果包括验签通过或验签不通过。所述第一电子控制单元根据第一信息的处理结果,决策是否使用第一信息,包括:当v2x消息的验签结果为验签通过时,第一电子控制单元使用v2x消息。

61.示例性地,第一电子控制单元可以在车辆中配置的v2x tbox中实现,如第一电子控制单元可以是ap芯片,或者,第一电子控制单元也可以是其他ecu,如:车载电脑。第二电子控制单元可以是车辆中配置的除第一电子控制单元之外的其他电子控制单元,如:高级驾驶辅助系统(advanced driving assistance aystem,adas)、车载信息娱乐系统(in-vehicle infotainment,ivi)、发动机管理系统(engine mangement system,ems)、自动变速箱控制单元(transmision control unit,tcu)、车身控制模块(body control module,bcm)、车身电子稳定控制系统(electronic stability program,esp)、电池管理系统(battery management system,bms)、整车控制器(vehicle control unit,vcu)等。

62.该方法中,车辆可以使用配置的多个电子控制单元(如第一电子控制单元和第二电子控制单元)的算力,对接收到的v2x消息进行分布式验签计算,能够有效解决车辆对v2x消息的验签算力不足的问题,满足v2x领域中日益增加的v2x消息验签需求。

63.另外,该方法不会在现有的车辆的结构上额外增加成本。

64.可选地,所述第一电子控制单元向第二电子控制单元发送第一信息,包括:

65.第一电子控制单元在第一信息前添加安全信息头,并向第二电子控制单元发送添加安全信息头后的第一信息。所述第二电子控制单元对第一信息进行处理,包括:第二电子控制单元根据第一信息前添加的安全信息头,确定第一电子控制单元的身份是否有效。当第一电子控制单元的身份有效时,第二电子控制单元对第一信息进行处理。

66.当第一电子控制单元的身份有效时,第二电子控制单元对第一信息进行处理,可以防止第二电子控制单元被其他无效身份的设备入侵。

67.可选地,第一信息前添加的安全信息头是第一电子控制单元根据第一标识和第二标识、以及计数器计算得到的;计数器的值与第一信息相关。所述第二电子控制单元根据第一信息前添加的安全信息头,确定第一电子控制单元的身份是否有效,包括:第二电子控制单元根据第一标识和第二标识、以及计数器计算得到第一验证安全信息头。当第一验证安全信息头与第一信息前添加的安全信息头一致时,第二电子控制单元确定第一电子控制单元的身份有效。

68.示例性地,第一信息前添加的安全信息头、以及第一验证安全信息头可以根采用第一哈希算法,根据第一标识和第二标识、以及计数器计算得到的。

69.可选地,所述第二电子控制单元向第一电子控制单元发送第一信息的处理结果,包括:第二电子控制单元在第一信息的处理结果前添加安全信息头,并向第一电子控制单元发送添加安全信息头后的第一信息的处理结果。所述第一电子控制单元根据第一信息的处理结果,决策是否使用第一信息,包括:第一电子控制单元根据第一信息的处理结果前添加的安全信息头,确定第二电子控制单元的身份是否有效;当第二电子控制单元的身份有效时,第一电子控制单元根据第一信息的处理结果,决策是否使用第一信息。

70.当第二电子控制单元的身份有效时,第一电子控制单元根据第一信息的处理结果,决策是否使用第一信息,可以防止第一电子控制单元被其他无效身份的设备入侵。

71.可选地,所述第一电子控制单元根据第一信息的处理结果前添加的安全信息头,确定第二电子控制单元的身份是否有效,包括:第一电子控制单元根据第一标识和第二标识、以及计数器计算得到第二验证安全信息头;计数器的值与第一信息相关。当第二验证安全信息头与第一信息前添加的安全信息头一致时,第一电子控制单元确定第二电子控制单元的身份有效。

72.示例性地,第一信息的处理结果前添加的安全信息头、以及第二验证安全信息头可以根采用第一哈希算法,根据第一标识和第二标识、以及计数器计算得到的。

73.可选地,计数器的初始值为0。计数器的值与第一信息相关,包括:计数器的值随着第一信息的数量的增加进行累加。

74.例如,以第一信息为v2x消息为例,第一电子控制单元向第二电子控制单元发送的第一条v2x消息对应的计数器的值为1,第二条v2x消息对应的计数器的值为2,以此类推,第n条v2x消息对应的计数器的值为n,n为大于0的整数。

75.count的值随着v2x消息的数量进行累加,可以防止重放攻击。其中,重放攻击又称重播攻击或回放攻击,是指攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程,破坏认证的正确性。

76.第二方面,本技术实施例提供一种信息处理装置,该装置可以应用于第一方面中所述的第一电子控制单元,用于实现第一方面中所述的第一电子控制单元的功能。该装置

的功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。硬件或软件包括一个或多个与上述功能相对应的模块或单元。例如,该装置可以包括:发送单元、接收单元、处理单元等。

77.其中,发送单元、接收单元、以及处理单元可以用于配合实现上述第一方面中所述的方法中第一电子控制单元执行的步骤。如:发送单元可以用于向服务器或第二电子控制单元发送信息,如向第二电子控制单元发送第一信息。接收单元可以用于接收来自服务器或第二电子控制单元的信息、接收第一信息等。处理单元可以用于根据第一信息的处理结果,决策是否使用第一信息等。

78.应当理解,该装置可以用于实现前述第一方面中所述的方法中第一电子控制单元可以实现的全部功能,不再一一赘述。

79.第三方面,本技术实施例还提供一种信息处理装置,该装置可以应用于第一方面中所述的第二电子控制单元,用于实现第一方面中所述的第二电子控制单元的功能。该装置的功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。硬件或软件包括一个或多个与上述功能相对应的模块或单元。例如,该装置可以包括:发送单元、接收单元、处理单元等。

80.其中,发送单元、接收单元、以及处理单元可以用于配合实现上述第一方面中所述的方法中第二电子控制单元执行的步骤。如:发送单元可以用于向服务器或第一电子控制单元发送信息,如向第一电子控制单元发送第一信息的处理结果。接收单元可以用于接收来自服务器或第一电子控制单元的信息,如接收第一电子控制单元发送的第一信息。处理单元可以用于对第一信息进行处理,得到第一信息的处理结果等。

81.应当理解,该装置可以用于实现前述第一方面中所述的方法中第二电子控制单元可以实现的全部功能,不再一一赘述。

82.第四方面,本技术实施例提供一种电子系统,包括:第一电子控制单元和第二电子控制单元。第一电子控制单元和第二电子控制单元用于实现如第一方面及第一方面的任意一种可能的实现方式所述的方法。

83.可选地,第二电子控制单元的数量为一个或多个。第一电子控制单元的算力需求大于第二电子控制单元的算力需求。

84.第五方面,本技术实施例提供一种电子设备,包括:处理器;存储器;以及计算机程序;其中,所述计算机程序存储在所述存储器上,当所述计算机程序被所述处理器执行时,使得所述电子设备实现如第一方面及第一方面的任意一种可能的实现方式所述的方法。例如,该电子设备可以是包括第一电子控制单元和第二电子控制单元的设备,如车辆或车辆的控制系统。

85.第六方面,本技术实施例提供一种计算机可读存储介质,所述计算机可读存储介质包括计算机程序,当所述计算机程序在电子设备上运行时,使得所述电子设备实现如第一方面及第一方面的任意一种可能的实现方式所述的方法。

86.第七方面,本技术实施例提供一种计算机程序产品,包括计算机可读代码,或者承载有计算机可读代码的非易失性计算机可读存储介质,当所述计算机可读代码在电子设备中运行时,所述电子设备中的处理器实现如第一方面及第一方面的任意一种可能的实现方式所述的方法。

87.第八方面,对应于第一方面中所述的信息处理方法,本技术实施例还提供一种服务器。服务器与上述电子系统连接。服务器可以包括处理器;存储器;以及计算机程序;其中,所述计算机程序存储在所述存储器上,当所述计算机程序被所述处理器执行时,使得所述服务器实现如第一方面及第一方面的任意一种可能的实现方式所述的方法中服务器实现的功能。

88.例如,该服务器可以为车厂后台服务器、或车厂云服务器。服务器可以接收来自第一电子控制单元的第一远程认证请求消息,并判断是否存储有第一远程认证请求消息中的第一电子控制单元的令牌;当存储有第一电子控制单元的令牌时,服务器可以根据第一电子控制单元的令牌从自身的数据库中获取第一标识。然后,服务器可以判断从数据库中获取的第一标识与第一远程认证请求消息中包括的第一标识是否一致,若一致,则确定第一电子控制单元的认证结果为认证通过。服务器可以向第一电子控制单元发送对第一电子控制单元的认证结果。

89.又例如,服务器可以接收来自第二电子控制单元的第二远程认证请求消息,并判断是否存储有第二远程认证请求消息中的第二电子控制单元的令牌;当存储有第二电子控制单元的令牌时,服务器可以根据第二电子控制单元的令牌从自身的数据库中获取第二标识。然后,服务器可以判断从数据库中获取的第二标识与第二远程认证请求消息中包括的第二标识是否一致,若一致,则确定第二电子控制单元的认证结果为认证通过。服务器可以向第二电子控制单元发送对第二电子控制单元的认证结果。

90.可选地,服务器还可以接收来自第一电子控制单元的第一查询请求消息,第一查询请求消息包括第二请求码;并根据第二请求码向第一电子控制单元发送第二电子控制单元的第二标识。

91.可选地,服务器还可以接收来自第二电子控制单元的第二查询请求消息,第二查询请求消息包括第一请求码;并根据第一请求码向第二电子控制单元发送第一电子控制单元的第一标识。

92.上述第二方面至第八方面所具备的有益效果,可参考第一方面中所述,在此不再赘述。

93.应当理解的是,本技术中对技术特征、技术方案、有益效果或类似语言的描述并不是暗示在任意的单个实施例中可以实现所有的特点和优点。相反,可以理解的是对于特征或有益效果的描述意味着在至少一个实施例中包括特定的技术特征、技术方案或有益效果。因此,本说明书中对于技术特征、技术方案或有益效果的描述并不一定是指相同的实施例。进而,还可以任何适当的方式组合本实施例中所描述的技术特征、技术方案和有益效果。本领域技术人员将会理解,无需特定实施例的一个或多个特定的技术特征、技术方案或有益效果即可实现实施例。在其他实施例中,还可在没有体现所有实施例的特定实施例中识别出额外的技术特征和有益效果。

附图说明

94.图1为v2x通信的场景示意图;

95.图2为一种v2x tbox的组成示意图;

96.图3为另一种v2x tbox的组成示意图;

97.图4为本技术实施例提供的应用场景的组成示意图;

98.图5为本技术实施例提供的v2x消息验签处理方法的流程示意图;

99.图6为本技术实施例提供的v2x消息验签处理方法的另一流程示意图;

100.图7为本技术实施例提供的v2x消息验签处理装置的结构示意图;

101.图8为本技术实施例提供的v2x消息验签处理装置的另一结构示意图。

具体实施方式

102.以下实施例中所使用的术语只是为了描述特定实施例的目的,而并非旨在作为对本技术的限制。如在本技术的说明书和所附权利要求书中所使用的那样,单数表达形式“一个”、“一种”、“所述”、“上述”、“该”和“这一”旨在也包括例如“一个或多个”这种表达形式,除非其上下文中明确地有相反指示。还应当理解,在本技术以下各实施例中,“至少一个”、“一个或多个”是指一个或两个以上(包含两个)。字符“/”一般表示前后关联对象是一种“或”的关系。

103.在本说明书中描述的参考“一个实施例”或“一些实施例”等意味着在本技术的一个或多个实施例中包括结合该实施例描述的特定特征、结构或特点。由此,在本说明书中的不同之处出现的语句“在一个实施例中”、“在一些实施例中”、“在其他一些实施例中”、“在另外一些实施例中”等不是必然都参考相同的实施例,而是意味着“一个或多个但不是所有的实施例”,除非是以其他方式另外特别强调。术语“包括”、“包含”、“具有”及它们的变形都意味着“包括但不限于”,除非是以其他方式另外特别强调。术语“连接”包括直接连接和间接连接,除非另外说明。

104.以下,术语“第一”、“第二”仅用于描述目的,而不能理解为指示或暗示相对重要性或者隐含指明所指示的技术特征的数量。由此,限定有“第一”、“第二”的特征可以明示或者隐含地包括一个或者更多个该特征。

105.在本技术实施例中,“示例性地”或者“例如”等词用于表示作例子、例证或说明。本技术实施例中被描述为“示例性地”或者“例如”的任何实施例或设计方案不应被解释为比其它实施例或设计方案更优选或更具优势。确切而言,使用“示例性地”或者“例如”等词旨在以具体方式呈现相关概念。

106.车联网(vehicle-to-everything,v2x)技术是车与外界进行互联的一种车载通信技术。其中,x可以包括车辆(vehicle)、路边基础设施(infrastructure,如交通信号灯、交通摄像头、路侧单元等)、行人(person)、网络(net)等。车辆基于v2x技术可以与外界进行互联通信,及时获取实时路况、道路信息、行人信息等有关交通的各种信息,以实现自动驾驶、辅助驾驶等。

107.例如,图1为v2x通信的场景示意图。如图1所示,在一种可能的实现场景中,参与v2x通信的对象可以包括:目标车辆110、其他车辆120、行人130、交通信号灯140等。其他车辆120相对于目标车辆110而言,可以称为远程车辆。

108.目标车辆110在道路上行驶的过程中,可以接收来自其他车辆120、行人130、以及交通信号灯140发出的v2x消息,并对v2x消息进行处理,以获取相关交通信息。目标车辆110也可以向其他车辆120发送v2x消息。

109.为保证v2x消息的安全性,目标车辆110在接收到v2x消息后,需要对v2x消息进行

验签(即签名验证),在验签通过后才对v2x消息进行处理。

110.示例性地,目标车辆110中可以配置一个v2x远程信息处理通信盒(telematics box,tbox,也称车联网通信设备),v2x tbox可以实现接收v2x消息、对v2x消息进行验签、以及验签通过后对v2x消息进行处理等功能。

111.图2为一种v2x tbox的组成示意图。如图2所示,在一种可能的设计中,v2xtbox可以包括v2x模组210(或称为v2x模块)、v2x天线220、微控制单元(microcontroller unit,mcu)芯片230、电源芯片240等。v2x模组210可以包括应用处理器(application processor,ap)芯片211、v2x调制解调器(modem)芯片212、射频集成电路(radio frequency integrated circuit,rfic)213。

112.v2x天线220可以用于接收来自外界的v2x消息对应的模拟信号。

113.v2x modem芯片212可以用于将v2x天线220接收到的v2x消息对应的模拟信号转换为数字信号,并传输给ap芯片211。

114.ap芯片211可以用于对数字信号格式的v2x消息进行验签,并在验签通过对v2x消息进行处理。或者,对需要发送的v2x消息进行签名。

115.mcu芯片230可以用于控制车辆,如:可以根据v2x消息的处理结果控制车辆的行驶速度。

116.电源芯片240可以用于外接车载电源,为v2x tbox中的各模块供电。

117.随着车联网技术的发展,车辆接收到的v2x消息的数量越来越多,车辆对v2x消息的验签需求越来越大。但上述图2所示的v2x tbox中,ap芯片211的算力是有限的,难以满足日益增加的验签需求(或称为安全算力需求)。

118.目前,面对日益增加的验签需求,一种可行的方案为在v2x tbox中增加(外挂)一颗专门用于对接收到的v2x消息进行验签的安全芯片,以提高v2x tbox的验签算力。

119.例如,图3为另一种v2x tbox的组成示意图。如图3所示,在上述图2所示的v2x tbox的结构的基础上,可以在v2x tbox中增加一颗硬件安全模块(hardware security module,hsm)芯片250,ap芯片211与hsm芯片250连接。

120.hsm芯片250为提高v2x tbox的验签算力的安全芯片,ap芯片211可以作为主处理芯片。当v2x模组210接收到一包完整的v2x消息后,如果ap芯片211的算力充足(如剩余计算资源足够),则ap芯片211可以直接对接收到的v2x消息进行验签处理。如果ap芯片211的算力有限或者当前算力不足矣支撑,则ap芯片211可以通过相关接口v2x消息中待验证的签名信息以及消息本身作为待验证签名数据发送给hsm芯片250进行验签计算。hsm芯片250对v2x消息进行验签计算后,可以将验签结果返回给ap芯片211的v2x处理程序。

121.也即,图3所示的v2x tbox中,对v2x消息进行验签的算力来自于ap芯片211和hsm芯片250。

122.上述在v2x tbox中增加安全芯片的方式,虽然可以在一定程度上提高车辆对v2x消息的验签算力,但仍然难以满足日益增加的验签需求。

123.另外,在v2x tbox中增加安全芯片会显著提高成本。

124.为此,本技术实施例提供一种v2x消息验签处理方法,该方法中,车辆可以使用配置的多个电子控制单元(electronic control unit,ecu)的算力,对接收到的v2x消息进行分布式验签计算,能够有效解决车辆对v2x消息的验签算力不足的问题,满足v2x领域中日

益增加的v2x消息验签需求。另外,该方法不会在现有的车辆的结构上额外增加成本。

125.示例性地,本技术实施例中,车辆可以包括第一ecu和第二ecu,第二ecu的数量可以为一个或多个。第一ecu可以作为主计算单元对车辆接收到的v2x消息进行验签,并在验签通过后对v2x消息进行处理。第一ecu还可以将车辆接收到的v2x消息发送给第二ecu,第二ecu可以作为辅助计算单元,对车辆接收到的v2x消息进行验签,并将验签结果返回给第一ecu。

126.也即,本技术实施例中,对v2x消息进行验签的算力来自于车辆的第一ecu和第二ecu。

127.在一种可能的设计中,第一ecu可以在车辆中配置的v2x tbox中实现,如第一ecu可以是ap芯片,或者,第一ecu也可以是其他ecu,如:车载电脑。第二ecu可以是车辆中配置的除第一ecu之外的其他ecu,如:高级驾驶辅助系统(advanced driving assistance aystem,adas)、车载信息娱乐系统(in-vehicle infotainment,ivi)等。

128.需要说明的是,本技术对第一ecu和第二ecu的类型、以及第二ecu的数量均不作限制。例如,第二ecu还可以是发动机管理系统(engine mangement system,ems)、自动变速箱控制单元(transmision control unit,tcu)、车身控制模块(body control module,bcm)、车身电子稳定控制系统(electronic stability program,esp)、电池管理系统(battery management system,bms)、整车控制器(vehicle control unit,vcu)等。

129.本技术实施例提供的该v2x消息验签处理方法在实现时,需要安全的解决第一ecu和第二ecu的身份认证问题。

130.在传统领域中,身份认证问题通常可以基于公钥证书体系认证的方式来解决。但是在车载领域,车辆上的大多数ecu没有向公钥证书机构(如:数字证书颁发机构(certification authority,ca)机构)注册过,这些ecu没有公钥证书,公钥机构无法提供任何信息证明其身份信息的合法性,因此基于公钥证书体系认证的方式无法解决第一ecu和第二ecu的身份认证问题。

131.另外,即便采用基于公钥证书体系认证的方式解决第一ecu和第二ecu的身份认证问题也不现实。例如车辆一般拥有上百个ecu,如果每个ecu都需要向ca机构注册,成本增加太多,厂商也负担不起。而且,车辆中的ecu替换维护周期较快,基于公钥证书体系认证的方式也并不适用。

132.对此,本技术实施例提供的该v2x消息验签处理方法在实现时,第一ecu和第二ecu可以分别通过与车厂云或车厂后台进行远程认证的方式,获取彼此的产品序列号(serial number,sn),并基于彼此的sn建立车辆本地认证。该方法能够通过一种安全可靠、车厂认可的方式快速实现第一ecu和第二ecu的安全身份认证,从而,第一ecu和第二ecu可以实现对接收到的v2x消息进行分布式验签计算。

133.下面结合图4和图5,对本技术实施例提供的v2x消息验签处理方法中,第一ecu和第二ecu进行安全身份认证的过程、以及第一ecu和第二ecu对接收到的v2x消息进行分布式验签计算的过程进行示例性说明:

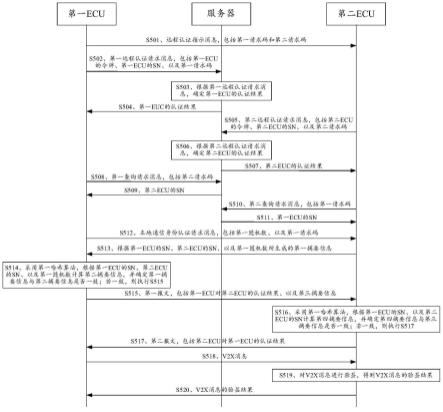

134.示例性地,图4为本技术实施例提供的应用场景的组成示意图。如图4所示,本技术实施例的应用场景可以包括:目标车辆410、车厂云或车厂后台420、远程车辆430(如远程车辆1至远程车辆n,n为大于0的整数)。目标车辆410也可称为第一车辆。

135.其中,目标车辆410可以包括:第一ecu 411、一个或多个第二ecu 412、网络访问单元413、v2x天线414、以及蜂窝通信天线415。

136.第一ecu 411可以对目标车辆410接收到的v2x消息进行验签并处理(如使用或采信),或者,对目标车辆410需要发送的v2x消息进行签名。第二ecu 412可以接收来自第一ecu 411的v2x消息,对v2x消息进行验签,并将验签结果返回给第一ecu411。

137.网络访问单元413负责支持车辆的各路处理单元(如第一ecu 411、第二ecu 412等)访问车辆本地网络,车辆本地网络可以是以太网或控制器局域网络(controller area network,can)。

138.v2x天线414可以为目标车辆410提供与远程车辆430进行通信的功能,如目标车辆410可以通过v2x天线414接收来自远程车辆430的v2x消息,或者向远程车辆430发送v2x消息。

139.蜂窝通信天线415可以为目标车辆410提供与车厂云或车厂后台420进行通信的功能,如:目标车辆410可以通过蜂窝通信天线415接收来自车厂云或车厂后台420的消息,或者向车厂云或车厂后台420发送消息。可选地,车厂云或车厂后台420的实现可以为服务器。服务器可以是单独的一个服务器,或者,也可以是由多个服务器构成的服务器集群。部分实施方式中,服务器集群还可以是分布式集群。本技术对服务器的具体实现方式不作限制。

140.本技术实施例提供的v2x消息验签处理方法可以应用于图4所示的场景中的目标车辆410,目标车辆410中的第一ecu 411和第二ecu 412可以通过该v2x消息验签处理方法进行安全身份认证、以及对目标车辆410接收到的v2x消息进行分布式验签计算。

141.示例性地,图5为本技术实施例提供的v2x消息验签处理方法的流程示意图。如图5所示,本技术实施例提供的v2x消息验签处理方法可以包括s501-s520。

142.s501、第一ecu向第二ecu发送远程认证指示消息,远程认证指示消息包括第一请求码和第二请求码。

143.相应地,第二ecu接收来自第一ecu的远程认证指示消息。

144.其中,第一请求码可以用于第一ecu进行远程认证,第二请求码可以用于第二ecu进行远程认证。

145.一些实施例中,第一请求码和第二请求码可以分别为一个随机数,第一请求码和第二请求码不同。例如,第一ecu可以采用随机算法随机生成第一请求码和第二请求码。

146.可选地,远程认证指示消息中可以包括远程认证命令/指令,远程认证命令/指令可以用于指示第二ecu向服务器(即车厂云或车厂后台,下面均以服务器进行描述)发起远程认证请求。

147.可以理解,第一ecu可以通过车辆(如上述目标车辆410)的本地网络向第二ecu发送远程认证指示消息。

148.s501之后,第一电子控制单元可以根据第一电子控制单元的令牌和标识信息(如sn)向服务器完成远程认证,并向服务器发送第一请求码;第二电子控制单元可以根据第二电子控制单元的令牌和标识信息(如sn)向服务器完成远程认证,并向服务器发送第二请求码。如:参见s502-s507所述。

149.s502、第一ecu向服务器发送第一远程认证请求消息,第一远程认证请求消息包括第一ecu的令牌(token)、第一ecu的产品序列号(serial number,sn)、以及第一请求码。

150.其中,第一ecu的token可以由车厂在生产第一ecu时内置(预设)于第一ecu中,第一ecu可以通过内置的token访问服务器。

151.第一ecu的sn也可以内置(预设)于第一ecu中,对第一ecu而言为已知量。

152.相应地,服务器接收来自第一ecu的第一远程认证请求消息。

153.s503、服务器根据第一远程认证请求消息,确定第一ecu的认证结果。

154.可选地,服务器接收到第一远程认证请求消息后,可以判断是否存储有第一远程认证请求消息中的第一ecu的token(即判断第一ecu的token是否存在);当存储有第一ecu的token时,服务器可以根据第一ecu的token从自身的数据库中获取第一ecu的sn;然后,服务器可以判断从数据库中获取的第一ecu的sn与第一远程认证请求消息中包括的第一ecu的sn是否一致,若一致,则确定第一ecu的认证结果为认证通过。

155.如果服务器没有存储第一远程认证请求消息中的第一ecu的token,或者,服务器从数据库中获取的第一ecu的sn与第一远程认证请求消息中包括的第一ecu的sn不一致,则服务器可以确定第一ecu的认证结果为认证失败。

156.第一ecu的认证结果为认证通过,则表示第一ecu是车厂生产或者注册的合法设备。第一ecu的认证结果为认证失败,则表示第一ecu是不合法设备。

157.s504、服务器向第一ecu发送第一ecu的认证结果。

158.相应地,第一ecu接收来自服务器的第一ecu的认证结果。

159.s505、第二ecu向服务器发送第二远程认证请求消息,第二远程认证请求消息包括第二ecu的token、第二ecu的sn、以及第二请求码。

160.其中,第二ecu的token可以由车厂在生产第二ecu时内置(预设)于第二ecu中,第二ecu可以通过内置的token访问服务器。

161.第二ecu的sn也可以内置(预设)于第二ecu中,对第二ecu而言为已知量。

162.相应地,服务器接收来自第二ecu的第二远程认证请求消息。

163.s506、服务器根据第二远程认证请求消息,确定第二ecu的认证结果。

164.可选地,与第一ecu的认证过程相同,服务器接收到第二远程认证请求消息后,可以判断是否存储有第二远程认证请求消息中的第二ecu的token(即判断第二ecu的token是否存在);当存储有第二ecu的token时,服务器可以根据第二ecu的token从自身的数据库中获取第二ecu的sn;然后,服务器可以判断从数据库中获取的第二ecu的sn与第二远程认证请求消息中包括的第二ecu的sn是否一致,若一致,则确定第二ecu的认证结果为认证通过。

165.如果服务器没有存储第二远程认证请求消息中的第二ecu的token,或者,服务器从数据库中获取的第二ecu的sn与第二远程认证请求消息中包括的第二ecu的sn不一致,则服务器可以确定第二ecu的认证结果为认证失败。

166.第二ecu的认证结果为认证通过,则表示第二ecu是车厂生产或者注册的合法设备。第二ecu的认证结果为认证失败,则表示第二ecu是不合法设备。

167.s507、服务器向第二ecu发送第二ecu的认证结果。

168.相应地,第二ecu接收来自服务器的第二ecu的认证结果。

169.需要说明的是,图5中所示的s502-s507的执行顺序仅作为示例,本技术对上述s502-s504与s505-s507之间的执行顺序不作限制。例如,s505-s507可以在s502-s504之前执行,或者,s502-s504与s505-s507可以同步执行。

170.也即,第一ecu向服务器进行远程认证的过程(s502-s504),与第二ecu向服务器进行远程认证的过程(s505-s507)可以是同步进行的,或者,也可以是不同步进行的,在此不作限制。

171.第一ecu和第二ecu分别向服务器完成远程认证后,第一ecu可以通过下述s508-s509所述的步骤向服务器获取第二ecu的sn,第二ecu可以通过下述s510-s511所述的步骤向服务器获取第一ecu的sn。

172.s508、第一ecu向服务器发送第一查询请求消息,第一查询请求消息包括第二请求码。

173.其中,第一查询请求消息用于指示服务器向第一ecu返回使用第二请求码进行远程认证的设备的sn。

174.本实施例中,使用第二请求码进行远程认证的设备为第二ecu,服务器可以向第一ecu返回第二ecu的sn。

175.相应地,服务器接收来自第一ecu的第一查询请求消息。

176.s509、服务器根据第一查询请求消息中包括的第二请求码,向第一ecu发送第二ecu的sn。

177.也即,服务器可以根据第一查询请求消息中包括的第二请求码,向第一ecu发送向服务器发送第二请求码的第二ecu的sn。

178.相应地,第一ecu接收来自服务器的第二ecu的sn。

179.一些实施例中,第一查询请求消息还可以包括第一ecu的sn和token。服务器接收到第一查询请求消息后,可以先根据第一ecu的sn和token,确定第一ecu是否为合法设备(具体请参见前述实施例中所述),待确认第一ecu为合法设备后,再根据第二请求码,向第一ecu发送第二ecu的sn。

180.s510、第二ecu向服务器发送第二查询请求消息,第二查询请求消息包括第一请求码。

181.其中,第二查询请求消息用于指示服务器向第二ecu返回使用第一请求码进行远程认证的设备的sn。

182.本实施例中,使用第一请求码进行远程认证的设备为第一ecu,服务器可以向第二ecu返回第一ecu的sn。

183.相应地,服务器接收来自第二ecu的第二查询请求消息。

184.s511、服务器根据第二查询请求消息中包括的第一请求码,向第二ecu发送第一ecu的sn。

185.也即,服务器可以根据第二查询请求消息中包括的第一请求码,向第二ecu发送向服务器发送第一请求码的第一ecu的sn。

186.相应地,第二ecu接收来自服务器的第一ecu的sn。

187.一些实施例中,第二查询请求消息还可以包括第二ecu的sn和token。服务器接收到第二查询请求消息后,可以先根据第二ecu的sn和token,确定第二ecu是否为合法设备(具体也可以请参见前述实施例中所述),待确认第二ecu为合法设备后,再根据第一请求码,向第二ecu发送第一ecu的sn。

188.需要说明的是,图5中所示的s508-s511的执行顺序仅作为示例,本技术对上述

s508-s509与s510-s511之间的执行顺序不作限制。例如,s510-s511可以在s508-s509之前执行,或者,s508-s509与s510-s511可以同步执行。

189.也即,第一ecu和第二ecu分别向服务器获取彼此的sn的过程,可以是同步执行的,也可以是不同步执行。不同步执行时,第一ecu获取第二ecu的sn的过程,可以在第二ecu获取第一ecu的sn的过程之前,也可以在第二ecu获取第一ecu的sn的过程之后,在此不作限制。

190.第一ecu和第二ecu在获取到彼此的sn之后,可以基于彼此的sn建立车辆本地认证。如:可以参见s512-s517所述。

191.s512、第一ecu向第二ecu发送本地通信身份认证请求消息,本地通信身份认证请求消息包括第一随机数、以及第一请求码。

192.相应地,第二ecu接收来自第一ecu的本地通信身份认证请求消息。

193.其中,第一随机数为第一ecu采用随机算法随机生成的一个数,如:ran_1。

194.第一请求码可以用于第二ecu根据第一请求码确定(查询得到)第一ecu的sn。例如,s510-s511中第二ecu可以得到第一ecu的sn。

195.s513、第二ecu根据本地通信身份认证请求消息,向第一ecu发送第一摘要信息,第一摘要信息是根据第一ecu的sn、第二ecu的sn、以及第一随机数所生成的。

196.相应地,第一ecu接收来自第二ecu的第一摘要信息。

197.例如,第二ecu在接收到本地通信身份认证请求消息后,可以先根据本地通信身份认证请求消息中的第一请求码查询得到第一ecu的sn。然后,第二ecu可以根据第一ecu的sn、第二ecu的sn、本地通信身份认证请求消息中的第一随机数获取第一摘要信息,并向第一ecu发送第一摘要信息。

198.示例性地,假设第一随机数为ran_1,第一ecu的sn为sn_a,第二ecu的sn为sn_b,则第二ecu可以采用第一哈希(hash)算法,根据ran_1、sn_a、以及sn_b计算得到第一摘要信息,例如,第一摘要信息可以是hash(sn_a||ran_1||sn_b)。

199.一些实施例中,第一摘要信息也可以是采用第一哈希(hash)算法根据sn_a中的部分信息、sn_b中的部分信息、ran_1计算得到的,在此不作限制。

200.可选地,第一哈希算法可以是hash256算法,或者,也可以是hash512算法、sha-3算法等其他哈希算法,在此对第一哈希算法的类型不作限制。

201.第一uec接收到第一摘要信息后,可以根据第一ecu的sn、第二ecu的sn、第一随机数获取第二摘要信息,并确定第一摘要信息与第二摘要信息是否一致。如:可以执行s514。

202.s514、第一ecu采用第一哈希算法,根据第一ecu的sn、第二ecu的sn、以及第一随机数计算第二摘要信息,并确定第一摘要信息与第二摘要信息是否一致。

203.第二摘要信息的计算方式与第一摘要信息的计算方式相同,不再赘述。

204.当第一摘要信息与第二摘要信息一致时,表示第二ecu为合法设备,第一ecu对第二ecu的认证结果为真,第一ecu可以执行s515。

205.s515、第一ecu向第二ecu发送第一报文,第一报文包括第一ecu对第二ecu的认证结果、以及第三摘要信息;第三摘要信息是根据第一ecu的sn、以及第二ecu的sn所生成的。

206.相应地,第二ecu接收来自第一ecu的第一报文。

207.其中,第一ecu对第二ecu的认证结果可以是:第二ecu的认证结果为真。

208.示例性地,假设第一ecu的sn为sn_a,第二ecu的sn为sn_b,则第一ecu可以采用第一哈希(hash)算法,根据sn_a、以及sn_b计算得到第三摘要信息,例如,第三摘要信息可以是hash(sn_a||sn_b)。

209.一些实施例中,第三摘要信息也可以是采用第一哈希(hash)算法根据sn_a中的部分信息、sn_b中的部分信息计算得到的,在此不作限制。

210.第二uec接收到第一报文后,可以根据第一ecu的sn、第二ecu的sn获取第四摘要信息,并确定第三摘要信息与第四摘要信息是否一致。如:可以执行s516。

211.s516、第二ecu采用第一哈希算法,根据第一ecu的sn、以及第二ecu的sn计算第四摘要信息,并确定第四摘要信息与第一报文中包括的第三摘要信息是否一致。

212.示例性地,同样假设第一ecu的sn为sn_a,第二ecu的sn为sn_b,则第二ecu可以采用第一哈希(hash)算法,根据sn_a、以及sn_b计算得到第四摘要信息,例如,第四摘要信息可以是hash(sn_a||sn_b)。

213.由于第三摘要信息和第四摘要信息的计算方式相同,所以第三摘要信息和第四摘要信息应当保持一致。

214.当第二ecu确定第四摘要信息与第一报文中包括的第三摘要信息一致时,表示第一ecu为合法设备,第二ecu对第一ecu的认证结果为真,第二ecu可以执行s517。

215.s517、第二ecu向第一ecu发送第二报文,第二报文包括第二ecu对第一ecu的认证结果。

216.通过上述s512-s517,第一ecu和第二ecu之间可以建立双向认证。

217.可选地,上述s515中第一ecu向第二ecu发送第一报文时,可以使用对称加密秘钥对第一报文进行加密。第二ecu在执行s516之前,可以先使用对称解密秘钥对接收到的第一报文进行解密。

218.示例性地,对称加密秘钥和对称解密秘钥可以是采用第一哈希算法,根据第一ecu的sn、以及第二ecu的sn计算得到,如:可以是hash(sn_a||sn_b)。或者,对称加密秘钥还可以是第二ecu的sn串接第一ecu的sn的哈希值的第128位等。

219.可选地,s517中第二ecu向第一ecu发送第二报文时,也可以使用对称加密秘钥对第二报文进行加密,相应地,第一ecu可以使用对称解密秘钥对第二报文进行解密。第二报文对应的对称加密秘钥和对称解密秘钥与第一报文对应的对称加密秘钥和对称解密秘钥可以相同。

220.本技术对第一报文和/或第二报文对应的对称加密秘钥和对称解密秘钥均不作限制。例如,第一ecu和第二ecu还可以协商对称加密秘钥和对称解密秘钥。

221.对第一报文和第二报文进行加密,可以保证第一报文和第二报文的传输安全,减少第一ecu和第二ecu被入侵的可能。

222.本技术实施例中,第一ecu和第二ecu之间按照上述方式建立双向认证后,第一ecu即可将接收到的v2x消息发送给第二ecu实现分布式验签。例如,可以通过s518-s520实现第一ecu和第二ecu的分布式验签。

223.s518、第一ecu向第二ecu发送v2x消息。

224.相应地,第二ecu接收v2x消息。

225.s519、第二ecu对v2x消息进行验签,得到v2x消息的验签结果。

226.s520、第二ecu向第一ecu发送v2x消息的验签结果。

227.相应地,第一ecu接收v2x消息的验签结果。第一ecu接收到v2x消息的验签结果后,可以根据v2x消息的验签结果进行后续的v2x消息处理。

228.一些实施例中,上述s518中第一ecu向第二ecu发送v2x消息时,可以在v2x消息前添加一个安全信息头(或称为认证头),s518中第一ecu可以向第二ecu发送添加安全信息头后的v2x消息。上述s519中第二ecu对v2x消息进行验签之前,第二ecu可以先根据v2x消息前添加的安全信息头对第一ecu的身份进行验证,确定第一ecu的身份是否有效(或合法)。当第一ecu的身份有效时,第二ecu执行上述s519。当第一ecu的身份有效时,第二ecu可以不对v2x消息进行验签。

229.示例性地,安全信息头可以根据第一ecu的sn中的部分或全部、第二ecu的sn中的部分或全部、以及一个计数器(count)所生成。例如,假设第一ecu的sn为sn_a,第二ecu的sn为sn_b,sn_a/2为sn_a中的一部分,sn_b/2为sn_b中的一部分,则第一ecu可以采用第一哈希算法,根据sn_a/2、sn_b/2、以及count计算得到安全信息头:hash(sn_a/2||sn_b/2||count)。

230.本实施例中,第二ecu也可以采用第一哈希算法,根据sn_a/2、sn_b/2、以及count计算得到一个安全信息头。第二ecu可以根据v2x消息前添加的安全信息头对第一ecu的身份进行验证的步骤可以包括:第二ecu验证自身计算得到的安全信息头与v2x消息前添加的安全信息头是否一致,若一致,则表示第一ecu的身份有效。若不一致,则表示第一ecu的身份无效。区别于v2x消息前添加的安全信息头,第二ecu采用第一哈希算法,根据sn_a/2、sn_b/2、以及count计算得到的安全信息头可以称为第一验证安全信息头。

231.当第一ecu的身份有效时,第二ecu对v2x消息进行验签,可以防止第二ecu被其他无效身份的设备入侵。

232.可选地,第二ecu对v2x消息进行验签,得到v2x消息的验签结果后,上述s520中第二ecu向第一ecu发送v2x消息的验签结果时,也可以在v2x消息的验签结果前添加一个安全信息头(如可以与v2x消息前添加的安全信息头相同)。第一ecu接收到添加了安全信息头的v2x消息的验签结果后,可以先根据v2x消息的验签结果前添加的安全信息头验证第二ecu的身份是否有效。当第二ecu的身份有效时,第一ecu采信该v2x消息的验签结果。当第二ecu的身份无效时,第一ecu可以不采信该v2x消息的验签结果。

233.其中,v2x消息的验签结果前添加的安全信息头的格式与v2x消息前添加的安全信息头的格式相同,第一ecu根据v2x消息的验签结果前添加的安全信息头验证第二ecu的身份是否有效的方式,与第二ecu根据v2x消息前添加的安全信息头对第一ecu的身份进行验证的方式相同,此处不再赘述。第一ecu在对第二ecu进行身份验证时,采用第一哈希算法,根据sn_a/2、sn_b/2、以及count计算得到的安全信息头可以称为第二验证安全信息头。

234.可选地,上述v2x消息、以及v2x消息的验签结果前添加的安全信息头中的计数器(count)的值,可以跟随v2x消息的数量进行累加,count的初始值可以为0。例如,第一ecu向第二ecu发送的第一条需要验签的v2x消息前添加的安全信息头中count的值可以为1,第二条需要验签的v2x消息前添加的安全信息头中count的值可以为2,以此类推,第n条需要验签的v2x消息前添加的安全信息头中count的值可以为n。也即,count的值可以随着v2x消息的数量的增加,每次加1。

235.本技术实施例中,count的值随着v2x消息的数量进行累加,可以防止重放攻击。其中,重放攻击又称重播攻击或回放攻击,是指攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程,破坏认证的正确性。

236.本技术实施例提供的该v2x消息验签处理方法中,第一ecu和第二ecu进行安全身份认证的方式可以带来低成本且迅捷的车载动态分布式认证效果。车载ecu(第一ecu和第二ecu)可不需要在ca机构注册,也不需要公钥证书证明身份。第一ecu和第二ecu进行安全身份认证的方式还能够灵活适用于车辆中ecu进行更换的场景。第一ecu可以灵活的与任意一个第二ecu进行动态安全身份认证。基于第一ecu和第二ecu进行安全身份认证的方式,车辆可以使用第一ecu和第二ecu,对接收到的v2x消息进行分布式验签计算,能够有效解决车辆对v2x消息的验签算力不足的问题。

237.另外,该v2x消息验签处理方法中第一ecu和第二ecu进行安全身份认证的效果也可以满足原厂设备制造商(original equipment manufacturer,oem)车厂的规范。

238.可以理解的,上述图5所示的v2x消息验签处理方法的实现流程中,s501-s517为第一ecu和第二ecu进行安全身份认证的过程,s518-s520为第一ecu和第二ecu对v2x消息进行分布式验签计算的过程。

239.一些实施例中,第一ecu和第二ecu进行安全身份认证的过程的触发条件可以包括以下1)至4)中的一种或多种:

240.1)车辆启动、第一ecu和第二ecu上电。

241.例如,一些实现方式中,第一ecu和第二ecu进行安全身份认证的过程中交换的信息可以临时保存一段时间(如一个小时、两个小时);或者,当车辆关闭、第一ecu和第二ecu掉电时,第一ecu和第二ecu可以分别删除进行安全身份认证的过程中交换的信息。当车辆启动、第一ecu和第二ecu上电时,第一ecu和第二ecu之间可以触发进行安全身份认证的过程,如:第一ecu可以向第二ecu发送远程认证指示消息。

242.另外一些实现方式中,第一ecu和第二ecu进行安全身份认证的过程中交换的信息也可以永久保存,在此不作限制。

243.2)第一ecu检测到有新的第二ecu接入。

244.例如,当某个第二ecu损坏被更换时,第一ecu可以主动检测到新的第二ecu接入,或者,新的第二ecu接入后可以主动向第一ecu发送通知消息,第一ecu可以向新接入的第二ecu发送远程认证指示消息,启动第一ecu与新接入的第二ecu之间的安全身份认证过程。

245.3)第一ecu接收到的v2x消息的数量达到第一阈值。

246.示例性地,第一阈值可以是1800条、2000条、2500条等,在此对第一阈值的大小不作限定。

247.以第一阈值为2000条为例,假设目标车辆接收到的v2x消息的数量达到了2000条,则第一ecu可以启动与第二ecu的安全身份认证,待安全身份认证完成后,将一部分v2x消息(如超过2000条,或者超过1500条之后的v2x消息)发送给第二ecu进行验签。

248.4)第一ecu当前的处理负载达到第二阈值。

249.示例性地,第一阈值可以是1800条/秒、2000条/秒等,第二阈值的大小可以是第一ecu的最大处理负载,或者第二阈值的大小也可以是第一ecu的最大处理负载的60%、80%等,在此对第二阈值的大小不作限定。

a、以及sn_a作为登录车厂服务器的凭据,并向服务器发送请求码a。sn_a为v2x tbox的产品序列号。

260.adas接收到远程认证指示消息后,可以基于请求码b向服务器进行远程认证,如:adas可根据预置的url路径、以及https或者tls链接,通过网络访问单元访问互联网,基于预置的token b、以及sn_b作为登录车厂服务器的凭据,并向服务器发送请求码b。sn_b为adas的产品序列号。

261.例如,v2x tbox与服务器可以通过下述s602-s604进行交互。adas与服务器可以通过下述s605-s607进行交互。

262.s602、v2x tbox向服务器发送第一远程认证请求消息,第一远程认证请求消息包括令牌(token)a、sn_a、以及请求码a。

263.相应地,服务器接收来自v2x tbox的第一远程认证请求消息。

264.s603、服务器根据第一远程认证请求消息,确定v2x tbox的认证结果。

265.可选地,服务器接收到第一远程认证请求消息后,可以判断是否存储有第一远程认证请求消息中的token a;当存储有token a时,服务器可以根据token a从自身的数据库中获取v2x tbox的sn;然后,服务器可以判断从数据库中获取的v2x tbox的sn与第一远程认证请求消息中包括的sn_a是否一致,若一致,则确定v2x tbox的认证结果为认证通过。

266.如果服务器没有存储第一远程认证请求消息中的token a,或者,服务器从数据库中获取的v2x tbox的sn与第一远程认证请求消息中包括的sn_a不一致,则服务器可以确定v2x tbox的认证结果为认证失败。

267.s604、服务器向v2x tbox发送v2x tbox的认证结果。

268.相应地,v2x tbox接收来自服务器的v2x tbox的认证结果。

269.s605、adas向服务器发送第二远程认证请求消息,第二远程认证请求消息包括令牌(token)b、sn_b、以及请求码b。

270.相应地,服务器接收来自adas的第二远程认证请求消息。

271.s606、服务器根据第二远程认证请求消息,确定adas的认证结果。

272.可选地,服务器接收到第二远程认证请求消息后,可以判断是否存储有第二远程认证请求消息中的token b;当存储有token b时,服务器可以根据token b从自身的数据库中获取adas的sn;然后,服务器可以判断从数据库中获取的adas的sn与第二远程认证请求消息中包括的sn_b是否一致,若一致,则确定adas的认证结果为认证通过。

273.如果服务器没有存储第二远程认证请求消息中的token b,或者,服务器从数据库中获取的adas的sn与第二远程认证请求消息中包括的sn_b不一致,则服务器可以确定adas的认证结果为认证失败。

274.s607、服务器向adas发送adas的认证结果。

275.相应地,adas接收来自服务器的adas的认证结果。

276.当v2x tbox和adas分别向服务器完成上述远程认证后,v2x tbox和adas可以分别从服务器获取对方的sn,并基于双方的sn建立本地认证。

277.例如,v2x tbox获取adas的sn(即sn_b)的过程可以参考下述s608-s609所述。adas获取v2x tbox的sn(即sn_a)的过程可以参考下述s610-s611所述。v2x tbox和adas基于双方的sn(即sn_a和sn_b)建立本地认证的过程可以参考下述s612-s617所述。

278.s608、v2x tbox向服务器发送第一查询请求消息,第一查询请求消息包括请求码b。

279.相应地,服务器接收来自v2x tbox的第一查询请求消息。

280.s609、服务器根据第一查询请求消息中包括的请求码b,向v2x tbox发送sn_b。

281.相应地,v2x tbox接收来自服务器的sn_b。

282.s610、adas向服务器发送第二查询请求消息,第二查询请求消息包括请求码a。

283.相应地,服务器接收来自adas的第二查询请求消息。

284.s611、服务器根据第二查询请求消息中包括的请求码a,向adas发送sn_a。

285.相应地,adas接收来自服务器的sn_a。

286.s612、v2x tbox向adas发送本地通信身份认证请求消息,本地通信身份认证请求消息包括ran_1、以及请求码a。

287.ran_1即为上述第一随机数。

288.相应地,adas接收来自v2x tbox的本地通信身份认证请求消息。

289.s613、adas根据本地通信身份认证请求消息,向v2x tbox发送hash(sn_a||ran_1||sn_b)。

290.其中,hash(sn_a||ran_1||sn_b)即为上述第一摘要信息,hash(sn_a||ran_1||sn_b)可以由adas采用第一哈希(hash)算法,根据ran_1、sn_a、以及sn_b计算得到。

291.相应地,v2x tbox接收来自adas的hash(sn_a||ran_1||sn_b)。

292.s614、v2x tbox判断采用第一哈希算法,根据ran_1、sn_a、以及sn_b进行计算的结果与hash(sn_a||ran_1||sn_b)是否一致。

293.其中,v2x tbox采用第一哈希算法,根据ran_1、sn_a、以及sn_b进行计算的结果即为上述第二摘要信息。

294.当v2x tbox采用第一哈希算法,根据ran_1、sn_a、以及sn_b进行计算的结果与hash(sn_a||ran_1||sn_b)一致时,表示adas为合法设备,v2x tbox对adas的认证结果为真,v2x tbox可以执行s615。

295.s615、v2x tbox向adas发送第一报文,第一报文包括v2x tbox对adas的认证结果、以及hash(sn_a||sn_b)。

296.其中,hash(sn_a||sn_b)即为上述第三摘要信息,可以由v2x tbox采用第一哈希(hash)算法,根据sn_a、以及sn_b计算得到。

297.相应地,adas接收来自v2x tbox的第一报文。

298.s616、adas判断采用第一哈希算法,根据sn_a、以及sn_b进行计算的结果与hash(sn_a||sn_b)是否一致。

299.其中,adas采用第一哈希算法,根据sn_a、以及sn_b进行计算的结果即为上述第四摘要信息。

300.当adas采用第一哈希算法,根据sn_a、以及sn_b进行计算的结果与hash(sn_a||sn_b)一致时,表示v2x tbox为合法设备,adas对v2x tbox的认证结果为真,adas可以执行s617。

301.s617、adas向v2x tbox发送第二报文,第二报文包括adas对v2x tbox的认证结果。

302.通过上述s612-s617,v2x tbox和adas之间可以建立双向本地认证。

303.可选地,上述s615中v2x tbox向adas发送第一报文时,可以使用对称加密秘钥对第一报文进行加密。adas在执行s616之前,可以先使用对称解密秘钥对接收到的第一报文进行解密。

304.示例性地,对称加密秘钥和对称解密秘钥可以是采用第一哈希算法,根据sn_a、以及sn_b计算得到,如:可以是hash(sn_a||sn_b)。

305.可选地,s617中adas向v2x tbox发送第二报文时,也可以使用对称加密秘钥对第二报文进行加密,相应地,v2x tbox可以使用对称解密秘钥对第二报文进行解密。第二报文对应的对称加密秘钥和对称解密秘钥与第一报文对应的对称加密秘钥和对称解密秘钥可以相同。

306.本技术对第一报文和/或第二报文对应的对称加密秘钥和对称解密秘钥均不作限制。例如,v2x tbox和adas还可以协商对称加密秘钥和对称解密秘钥。

307.本技术实施例中,v2x tbox和adas之间按照上述方式建立双向认证后,v2xtbox即可将接收到的v2x消息发送给adas实现分布式验签。例如,可以通过s618-s620实现v2x tbox和adas的分布式验签。

308.s618、v2x tbox向adas发送v2x消息。

309.相应地,adas接收v2x消息。

310.s619、adas对v2x消息进行验签,得到v2x消息的验签结果。

311.s620、adas向v2x tbox发送v2x消息的验签结果。

312.可选地,上述s618-s620所述的过程中,v2x tbox与adas进行v2x消息、以及v2x消息的验签结果的交互时,还可以在v2x消息前、以及v2x消息的验签结果前分别添加相应的安全信息头,具体请参见前述实施例中所述,此处不再赘述。

313.一些实施例中,上述s618-s620所述的过程中,v2x tbox可以将接收到的v2x消息中的一部分发送到adas进行验签。另外一些实施例中,v2x tbox也可以将接收到的全部v2x消息发送到adas进行验签,在此不作限制。

314.另外,还应当理解,上述图6所示的流程仅以一个第二ecu(adas)为例进行了说明,在其他一些示例中,当第二ecu包括多个时,v2x tbox可以按照类似的方式将v2x消息发送到一个或多个第二ecu中进行验签,不再赘述。

315.可选地,本技术还有一些实施例中,当第一ecu与第二ecu进行分布式验签时,对初始一段时间内(如5分钟、10分钟等)第二ecu进行验签的一部分v2x消息,或者,对第二ecu最开始进行验签的一部分v2x消息(如前10条、前20条等),第一ecu可以对这部分消息也进行验签,并在接收到第二ecu对这部分v2x消息的验签结果后,比较自身对这部分消息的验签结果与第二ecu对这部分v2x消息的验签结果是否一致。当确定二者一致时,第一ecu可以确定第二ecu的验签结果正确,后续第一ecu可以将其他的v2x消息发送给第二ecu进行验签。当确定二者不一致时,第一ecu可以确定第二ecu的验签结果不正确,后续第一ecu可以不再将其他的v2x消息发送给第二ecu进行验签。

316.可选地,本技术实施例中,第一ecu也可以外挂一个专门用于对v2x消息进行验签的安全芯片,在此并不限制。

317.还需要说明的是,上述实施例中,第一ecu的产品序列号、以及第二ecu的产品序列号仅作为示例。在其他一些实施例中,第一ecu的产品序列号还可以被替换为第一ecu的名

称、设备编号等其他可以唯一表示第一ecu的身份的标识信息,如:可以称为第一标识;第二ecu的产品序列号还可以被替换为第二ecu的名称、设备编号等其他可以唯一表示第二ecu的身份的标识信息,如:可以称为第二标识。本技术在此对第一标识和第二标识的具体类型不作限制。

318.另外,以上实施例中虽然是以车辆使用配置的多个电子控制单元(electronic control unit,ecu)的算力,对接收到的v2x消息进行分布式验签计算的场景对本技术实施例提供的技术方案进行了说明,但事实上,本技术前述实施例提供的技术方案也可以应用到其他安全信息的处理场景,并不限于车辆对接收到的v2x消息验签计算的场景。

319.例如,一些实施例中,本技术提供的技术方案的应用场景还可以是车辆和云端(服务器)的通信场景,服务器发送给车辆的消息数量特别多时,车辆中的第一ecu也可以将接收到服务器发送的消息发送至其他第二ecu进行处理,以提高处理速度、减轻第一ecu的处理负载。如:第一ecu可以是车辆的行车电脑,用户可以在行车电脑的显示屏上使用上网、玩游戏、导航等功能时,如果服务器发送给行车电脑的消息(如业务消息)数量过多,则行车电脑可以按照本技术提供的技术方案将部分或全部的消息发送给其他ecu进行处理。在车辆和服务器通信的场景中,车辆接收到的消息可以不是v2x消息,也可以是其他ip消息,如无线ip包等。

320.又例如,还有一些实施例中,本技术提供的技术方案的应用场景还可以是第一对象与服务器进行交互,或者,不同的第一对象之间进行交互的场景。例如,第一对象可以包括:飞机、轮船、无人机、机器人等。这些第一对象中,每个第一对象可以包括多个ecu,对每个第一对象而言,当该第一对象与服务器进行通信,或者与其他第一对象进行通信时,该第一对象可以按照本技术提供的技术方案对接收到服务器发送的消息、或者接收到其他第一对象发送的消息进行分布式处理。

321.也即,本技术提供的技术方案中,第一ecu和第二ecu的载体可以是车辆,也可以是飞机、轮船、无人机、机器人等第一对象(此处仅为有限的示例),本技术对此并不限制。另外,第一ecu和第二ecu进行处理的消息可以是v2x消息,也可以是其他安全信息(如无线ip包),在此也不作限制。

322.基于这样的理解,上述车辆或者第一对象中的多个ecu可以组成一个电子系统,该电子系统包括第一电子控制单元、一个或多个第二电子控制单元。本技术实施例提供的技术方案实际可以认为是一种信息处理方法,该方法可以应用于前述电子系统。该方法中,第一电子控制单元可以接收第一信息,并向第二电子控制单元发送第一信息。第二电子控制单元可以对第一信息进行处理,并向第一电子控制单元发送第一信息的处理结果。第一电子控制单元可以根据第一信息的处理结果,决策是否使用第一信息。其中,第一信息可以是v2x消息,也可以是其他安全信息(如无线ip包),在此不作限制。

323.可选地,本技术实施例中,第一ecu的算力需求大于第二电子控制单元的算力需求。其中,算力需求是指ecu潜在的算力消耗。例如,第一ecu接收到一万条v2x消息时,需要对这一万条v2x消息进行验签处理,此时,第一ecu潜在的算力消耗要远远大于车辆上的其他第二ecu,从而,第一ecu可以按照本技术实施例所述的信息处理方法,将一万条v2x消息中的部分或全部发送到当前算力需求较小的其他第二ecu进行分布式验签计算。

324.应当理解,以上各实施例中所述仅为对本技术实施例提供的信息处理方法的示例

性说明。在其他一些可能的实现方式中,以上所述的各实施例也可以删减或增加某些执行步骤,或者以上实施例中所述的部分步骤的顺序也可以进行调整,本技术对此均不作限制。

325.本技术实施例还提供一种电子系统,例如,该电子系统可以是车辆或上述第一对象的电子系统/控制系统。电子系统可以包括:第一电子控制单元、一个或多个第二电子控制单元;第一电子控制单元和第二电子控制单元用于实现如前述实施例中所述的信息处理方法。

326.可选地,第二电子控制单元的数量为一个或多个。第一电子控制单元的算力需求大于第二电子控制单元的算力需求。

327.对应于前述实施例中所述的信息处理方法,本技术实施例提供一种信息处理装置,该装置可以应用于第一电子控制单元,用于实现前述实施例所述的信息处理方法中第一电子控制单元可以实现的步骤或第一电子控制单元的功能。该装置的功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。硬件或软件包括一个或多个与上述功能相对应的模块或单元。

328.例如,图7为本技术实施例提供的信息处理装置的结构示意图。如图7所示,该装置可以包括:发送单元701、接收单元702、处理单元703。发送单元701、接收单元702、以及处理单元703可以用于配合实现前述实施例所述的信息处理方法中第一电子控制单元所执行的步骤。

329.如,发送单元701可以用于向服务器或第二电子控制单元发送信息(如向第二电子控制单元发送第一信息)。接收单元702可以用于接收来自服务器或第二电子控制单元的信息(如接收第一信息的处理结果)、接收外界的第一信息(如v2x消息)等。处理单元703可以用于根据第一信息的处理结果,决策是否使用第一信息等。

330.应当理解,该装置还可能包括用于实现前述实施例所述的信息处理方法中第一电子控制单元所执行的步骤的其他模块或单元,在此并未一一示出。

331.可选地,本技术实施例还提供一种信息处理装置,该装置可以应用于第二电子控制单元,用于实现前述方法实施例所述的信息处理方法中第二电子控制单元所执行的步骤。该装置的功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。硬件或软件包括一个或多个与上述功能相对应的模块或单元。

332.例如,图8为本技术实施例提供的信息处理装置的另一结构示意图。如图8所示,该装置可以包括:发送单元801、接收单元802、处理单元803;发送单元801、接收单元802、以及处理单元803可以用于配合实现前述实施例所述的信息处理方法中第二电子控制单元所执行的步骤。

333.如:发送单元801可以用于向服务器或第一电子控制单元发送信息(如向第一电子控制单元发送第一信息的处理结果)。接收单元802可以用于接收来自服务器或第一电子控制单元的信息(如接收来自第一电子控制单元的第一信息)。处理单元803可以用于对第一信息进行处理,得到第一信息的处理结果等。

334.应当理解,该装置还可能包括用于实现前述实施例所述的信息处理方法中第二电子控制单元所执行的步骤的其他模块或单元,在此并未一一示出。

335.应理解以上装置中单元(或称为模块)的划分仅仅是一种逻辑功能的划分,实际实现时可以全部或部分集成到一个物理实体上,也可以物理上分开。且装置中的单元可以全

部以软件通过处理元件调用的形式实现;也可以全部以硬件的形式实现;还可以部分单元以软件通过处理元件调用的形式实现,部分单元以硬件的形式实现。

336.例如,各个单元可以为单独设立的处理元件,也可以集成在装置的某一个芯片中实现,此外,也可以以程序的形式存储于存储器中,由装置的某一个处理元件调用并执行该单元的功能。此外这些单元全部或部分可以集成在一起,也可以独立实现。这里所述的处理元件又可以称为处理器,可以是一种具有信号的处理能力的集成电路。在实现过程中,上述方法的各步骤或以上各个单元可以通过处理器元件中的硬件的集成逻辑电路实现或者以软件通过处理元件调用的形式实现。

337.在一个例子中,以上装置中的单元可以是被配置成实施以上方法的一个或多个集成电路,例如:一个或多个专用集成电路(application specific integrated circuit,asic),或,一个或多个数字信号处理器(digital signal process,dsp),或,一个或者多个现场可编辑逻辑门阵列(field programmable gate array,fpga),或这些集成电路形式中至少两种的组合。

338.再如,当装置中的单元可以通过处理元件调度程序的形式实现时,该处理元件可以是通用处理器,例如中央处理器(central processing unit,cpu)或其它可以调用程序的处理器。再如,这些单元可以集成在一起,以片上系统(system-on-a-chip,soc)的形式实现。

339.在一种实现中,以上装置实现以上方法中各个对应步骤的单元可以通过处理元件调度程序的形式实现。例如,该装置可以包括处理元件和存储元件,处理元件调用存储元件存储的程序,以执行以上方法实施例所述的方法中第一电子控制单元或第二电子控制单元执行的步骤。存储元件可以为与处理元件处于同一芯片上的存储元件,即片内存储元件。

340.在另一种实现中,用于执行以上方法的程序可以在与处理元件处于不同芯片上的存储元件,即片外存储元件。此时,处理元件从片外存储元件调用或加载程序于片内存储元件上,以调用并执行以上方法实施例所述的方法中第一电子控制单元或第二电子控制单元执行的步骤。

341.本技术实施例还提供一种电子设备。该电子设备可以包括:处理器;存储器;以及计算机程序;其中,所述计算机程序存储在所述存储器上,当所述计算机程序被所述处理器执行时,使得所述电子设备实现如前述实施例所述的方法。该存储器可以位于该电子设备之内,也可以位于该电子设备之外。且该处理器包括一个或多个。

342.示例性地,该电子设备可以是包括第一电子控制单元和第二电子控制单元的设备。例如,该电子设备可以是车辆的控制装置/控制系统,或者,该电子设备可以是车辆等。

343.在又一种实现中,该电子设备实现以上方法中各个步骤的单元可以是被配置成一个或多个处理元件,这里的处理元件可以为集成电路,例如:一个或多个asic,或,一个或多个dsp,或,一个或者多个fpga,或者这些类集成电路的组合。这些集成电路可以集成在一起,构成芯片。

344.例如,本技术实施例还提供一种芯片,该芯片可以应用于上述电子设备。芯片包括一个或多个接口电路和一个或多个处理器;接口电路和处理器通过线路互联;处理器通过接口电路从电子设备的存储器接收并执行计算机指令,以实现如前述实施例所述的方法。

345.本技术实施例还提供一种计算机程序产品,包括:计算机可读代码,或者承载有计

算机可读代码的非易失性计算机可读存储介质,当所述计算机可读代码在电子设备中运行时,所述电子设备中的处理器实现如前述实施例所述的方法。

346.通过以上的实施方式的描述,所属领域的技术人员可以清楚地了解到,为描述的方便和简洁,仅以上述各功能模块的划分进行举例说明,实际应用中,可以根据需要而将上述功能分配由不同的功能模块完成,即将装置的内部结构划分成不同的功能模块,以完成以上描述的全部或者部分功能。

347.另外,在本技术各个实施例中的各功能单元可以集成在一个处理单元中,也可以是各个单元单独物理存在,也可以两个或两个以上单元集成在一个单元中。上述集成的单元既可以采用硬件的形式实现,也可以采用软件功能单元的形式实现。

348.所述集成的单元如果以软件功能单元的形式实现并作为独立的产品销售或使用时,可以存储在一个可读取存储介质中。

349.基于这样的理解,本技术实施例的技术方案本质上或者说对现有技术做出贡献的部分或者该技术方案的全部或部分可以以软件产品的形式体现出来,如:程序。该软件产品存储在一个程序产品,如计算机可读存储介质中,包括若干指令用以使得一个设备(可以是单片机,芯片等)或处理器(processor)执行本技术各个实施例所述方法的全部或部分步骤。而前述的存储介质包括:u盘、移动硬盘、rom、ram、磁碟或者光盘等各种可以存储程序代码的介质。

350.例如,本技术实施例还可以提供一种计算机可读存储介质,所述计算机可读存储介质包括计算机程序,当所述计算机程序在电子设备上运行时,使得所述电子设备实现如前述实施例所述的方法。

351.对应于前述实施例中所述的信息处理方法,本技术实施例还提供一种服务器。服务器与电子系统(如第一车辆的电子系统)连接。服务器可以包括处理器;存储器;以及计算机程序;其中,所述计算机程序存储在所述存储器上,当所述计算机程序被所述处理器执行时,使得所述服务器实现如前述实施例中所述的信息处理方法中服务器的功能。

352.例如,该服务器可以为车厂后台服务器、或车厂云服务器。服务器可以接收来自第一电子控制单元的第一远程认证请求消息,并判断是否存储有第一远程认证请求消息中的第一电子控制单元的令牌;当存储有第一电子控制单元的令牌时,服务器可以根据第一电子控制单元的令牌从自身的数据库中获取第一标识。然后,服务器可以判断从数据库中获取的第一标识与第一远程认证请求消息中包括的第一标识是否一致,若一致,则确定第一电子控制单元的认证结果为认证通过。服务器可以向第一电子控制单元发送对第一电子控制单元的认证结果。

353.又例如,服务器可以接收来自第二电子控制单元的第二远程认证请求消息,并判断是否存储有第二远程认证请求消息中的第二电子控制单元的令牌;当存储有第二电子控制单元的令牌时,服务器可以根据第二电子控制单元的令牌从自身的数据库中获取第二标识。然后,服务器可以判断从数据库中获取的第二标识与第二远程认证请求消息中包括的第二标识是否一致,若一致,则确定第二电子控制单元的认证结果为认证通过。服务器可以向第二电子控制单元发送对第二电子控制单元的认证结果。

354.可选地,服务器还可以接收来自第一电子控制单元的第一查询请求消息,第一查询请求消息包括第二请求码;并根据第二请求码向第一电子控制单元发送第二电子控制单

元的第二标识。

355.可选地,服务器还可以接收来自第二电子控制单元的第二查询请求消息,第二查询请求消息包括第一请求码;并根据第一请求码向第二电子控制单元发送第一电子控制单元的第一标识。

356.以上所述,仅为本技术的具体实施方式,但本技术的保护范围并不局限于此,任何在本技术揭露的技术范围内的变化或替换,都应涵盖在本技术的保护范围之内。因此,本技术的保护范围应以所述权利要求的保护范围为准。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。