1.本技术涉及信息安全技术领域,具体地,涉及一种报文密钥生成、文件加密、解密方法、装置、设备和介质。

背景技术:

2.目前的文件加密大多采用共享密钥的方式,即数据发送方和数据接收方拥有相同的密钥,但是这种方式会产生大量使用相同密钥加密出来的密文,容易提供较多的密码分析素材,从而降低数据的安全性。因此,报文密钥应用而生,即由共享密钥派生出报文密钥,使用报文密钥来对数据进行加密。

3.目前的报文密钥主要是以共享密钥为密钥,对数据包编号、随机生成的iv(initialization vector,初始向量)或者固定常数等进行加密(分组加密较为常见),所派生出来的报文密钥,能够满足通常的实用要求。但是在实际应用中可能需要装配硬件随机数发生器或者设计软件等产生该初始向量,并增加针对该初始向量对应的存储空间等。

4.因此,目前的报文密钥生成方法较为不便。

技术实现要素:

5.本技术实施例中提供了一种报文密钥生成、文件加密、解密方法、装置、设备和介质。

6.本技术实施例的第一个方面,提供了一种报文密钥生成方法,包括:

7.获取针对当前文件预设的共享密钥与预设信息类别对应的信息内容;

8.对共享密钥与信息内容进行哈希运算,得到哈希值;

9.提取哈希值中的第一预设长度的字符作为密文文件的报文密钥,将哈希值中的其余字符作为密文文件的初始向量。

10.在本技术一个可选的实施例中,获取针对当前文件预设的共享密钥与预设信息类别对应的信息内容,包括:

11.获取针对当前文件的输入口令信息,并基于输入口令信息生成共享密钥。

12.在本技术一个可选的实施例中,预设信息类别包括系统时间,信息内容包括系统当前时间。

13.在本技术一个可选的实施例中,系统当前时间的精度至少为毫秒。

14.在本技术一个可选的实施例中,信息类别还包括用户标识,信息内容还包括用户标识编号。

15.在本技术一个可选的实施例中,对共享密钥与信息内容进行哈希运算,得到哈希值,包括:

16.基于共享密钥、系统当前时间与用户标识编号构建目标字符串;

17.对目标字符串进行哈希运算,得到哈希值。

18.在本技术一个可选的实施例中,若报文密钥的字符长度大于第二预设长度,则该

报文密钥生成方法还包括:

19.对共享密钥与信息内容构成的字符串进行哈希运算,得到第一哈希值;

20.对共享密钥与第一哈希值构成的字符串进行哈希运算,得到第二哈希值;

21.将第一哈希值确定为密文文件的报文密钥;

22.从第二哈希值中提取字符内容作为初始向量。

23.本技术实施例的第二个方面,提供了一种文件加密方法,包括:

24.基于如上任一项的报文密钥生成方法生成针对明文文件的报文密钥与初始向量;

25.基于报文密钥与初始向量对明文文件进行加密,得到密文文件。

26.本技术实施例的第三个方面,提供了一种文件解密方法,包括:

27.从密文文件预设位置开始提取第一预设长度的目标字符;其中,密文文件是基于如上的文件加密方法得到的;

28.基于目标字符与预设的共享密钥对密文文件进行哈希运算,得到密文文件的报文密钥与初始向量;

29.基于报文密钥与初始向量对密文文件进行解密,得到明文文件。

30.本技术实施例的第四个方面,提供了一种报文密钥生成装置,包括:

31.第一获取模块,用于获取针对当前文件预设的共享密钥与预设信息类别对应的信息内容;

32.第一计算模块,用于对共享密钥与信息内容进行哈希运算,得到哈希值;

33.确定模块,用于提取哈希值中的第一预设长度的字符作为密文文件的报文密钥,将哈希值中的其余字符作为密文文件的初始向量。

34.本技术实施例的第五个方面,提供了一种文件加密装置,包括:

35.生成模块,用于基于如上的报文密钥生成方法生成针对明文文件的报文密钥与初始向量;

36.加密模块,用于基于报文密钥与初始向量对明文文件进行加密,得到密文文件。

37.本技术实施例的第六个方面,提供了一种文件解密装置,包括:

38.提取模块,用于从密文文件预设位置开始提取第一预设长度的目标字符;其中,密文文件是基于如上文件加密方法得到的;

39.第二计算模块,用于基于目标字符与预设的共享密钥对密文文件进行哈希运算,得到密文文件的报文密钥与初始向量;

40.解密模块,用于基于报文密钥与初始向量对密文文件进行解密,得到明文文件。

41.本技术实施例的第七个方面,提供了一种计算机设备,包括:包括存储器和处理器,存储器存储有计算机程序,处理器执行计算机程序时实现如上任一项方法的步骤。

42.本技术实施例的第八个方面,提供了一种计算机可读存储介质,其上存储有计算机程序,其特征在于,计算机程序被处理器执行时实现如上任一项的方法的步骤。

43.本技术实施例先获取针对当前文件预设的共享密钥与预设信息类别对应的信息内容,对共享密钥与信息内容进行哈希运算后得到哈希值,提取哈希值中的第一预设长度的字符作为密文文件的报文密钥,将哈希值中的其余字符作为密文文件的初始向量,第一方面,无需专门配置用于生成初始向量的随机数发生器或者对应的软件,只需要基于哈希运算,从得到的哈希值中提取即可得到需要的初始向量,从而解决了目前的报文密钥生成

方法较为不便的技术问题,达到了提高报文密钥生成便捷性,与降低报文密钥生成成本的技术效果;第二方面,本技术实施例中的初始向量是基于哈希运算计算得到的,在基于该初始向量与报文密钥生成密文文件后无需在密文文件中存放较长的初始向量,解密方只需要基于共享密钥与信息内容进行计算即可得到该初始向量,缩短了密文文件,可节省数据传输与存储的资源,进一步提高文件传输的效率;第三方面,本技术实施例中的初始向量为哈希值中提取得到的,无关人员很难直接解析得到,较为隐秘,可以大大增强密码系统的安全强度。

附图说明

44.此处所说明的附图用来提供对本技术的进一步理解,构成本技术的一部分,本技术的示意性实施例及其说明用于解释本技术,并不构成对本技术的不当限定。在附图中:

45.图1为本技术一个实施例提供的计算机设备结构示意图;

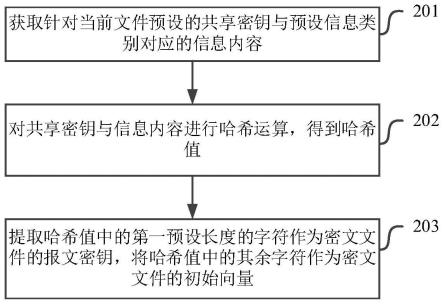

46.图2为本技术一个实施例提供的报文密钥生成方法的流程图;

47.图3为本技术一个实施例提供的报文密钥生成方法的流程图;

48.图4为本技术一个实施例提供的报文密钥生成方法的流程图;

49.图5为本技术一个实施例提供的文件加密方法的流程图;

50.图6为本技术一个实施例提供的文件解密方法的流程图;

51.图7为本技术一个实施例提供的报文密钥生成装置结构示意图;

52.图8为本技术一个实施例提供的文件加密装置结构示意图;

53.图9为本技术一个实施例提供的文件解密装置结构示意图。

具体实施方式

54.在实现本技术的过程中,发明人发现,目前的报文密钥生成方法较为不便。

55.针对上述问题,本技术实施例中提供了报文密钥生成方法,以提高报文密钥生成的便利性。

56.本技术实施例中的方案可以采用各种计算机语言实现,例如,面向对象的程序设计语言java和直译式脚本语言javascript等。

57.为了使本技术实施例中的技术方案及优点更加清楚明白,以下结合附图对本技术的示例性实施例进行进一步详细的说明,显然,所描述的实施例仅是本技术的一部分实施例,而不是所有实施例的穷举。需要说明的是,在不冲突的情况下,本技术中的实施例及实施例中的特征可以相互组合。

58.以下对本技术实施例提供的文件处理方法的应用环境作简要说明:

59.示例性的,图1为本技术实施例提供的一例计算机设备的结构示意图。该计算机设备可以是终端。如图1所示,该计算机设备包括通过系统总线连接的处理器、存储器、网络接口、显示屏和输入装置。其中,该计算机设备的处理器用于提供计算和控制能力。该计算机设备的存储器包括非易失性存储介质、内存储器。该非易失性存储介质例如可以为磁盘。非易失性存储介质中存储有文件(可以为待处理的文件,也可以为处理后的文件)、操作系统和计算机程序等。该内存储器为非易失性存储介质中的操作系统和计算机程序的运行提供环境。该计算机设备的网络接口用于与外部的终端通过网络连接通信。该计算机程序被处

理器执行时以实现一种报文密钥生成方法。该计算机设备的显示屏可以是液晶显示屏或者电子墨水显示屏,该计算机设备的输入装置可以是显示屏上覆盖的触摸层,也可以是计算机设备外壳上设置的按键、轨迹球或触控板,还可以是外接的键盘、触控板或鼠标等。

60.请参见图2,以下实施例以上述计算机设备为执行主体,将本技术实施例提供的报文密钥生成方方法应用于上述计算机设备来生成报文密钥为例进行具体说明。本技术实施例提供的报文密钥生成方法包括如下步骤201-步骤203:

61.步骤201、获取针对当前文件预设的共享密钥与预设信息类别对应的信息内容。

62.其中,当前文件是指待加密文件,该当前文件可以为明文文件,也可以为需要进一步加密的密文文件,该当前文件可以为数据包、文档、视频、音频等各种形式的文件,本技术实施例不作具体限定。共享密钥是指加密方与解密方事先约定好双方均已知晓的密钥。预设信息类别是指事先设定的在加密过程中需要引入的信息类别,例如加密方或者解密方的身份、时间、地址、ip地址、文件类型等任意可以实时确定信息类别,对应的信息内容例如为:01(加密方),2022年1月1日20点15分14秒,xx省xx市xx区xx街道xx号,https://xxx/xxx,二级加密文件。该预设信息类别可以根据实际情况具体设定或者选择,本技术实施例不作具体限定。

63.步骤202、对共享密钥与信息内容进行哈希运算,得到哈希值。

64.例如将共享密钥与得到的信息内容联接成一个字符串,然后使用hash(哈希)算法对该字符串作哈希运算,即可得到一组哈希密码,也就是哈希值。哈希值的长度根据具体的哈希算法决定,例如,在散列算法为sha-1的情况下,哈希值的长度固定为20个字节。因此,无论共享密钥与信息内容的输入数据为多少字节,对应输出的哈希值的数据长度固定为20个字节。此外,还需要解释的是,两个相同数据进行哈希运算后的哈希值必然相同,因此,只需要加密方与解密方均知晓对应的共享密钥与信息内容即可对加密文件进行解密,安全性高,且便利性高。

65.步骤203、提取哈希值中的第一预设长度的字符作为密文文件的报文密钥,将哈希值中的其余字符作为密文文件的初始向量。

66.比如,hash算法选用sm3算法,得到的哈希值为32位,因此可以将哈希值的前16字节作为sm4算法报文密钥,后16字节作为初始向量,也就上述的iv。该初始向量iv是实际使用的iv,它不在密文中出现,密文中出现的只有信息内容构成的字符串,即使攻击者能从密文中看见信息内容构成的字符串,但是他若没有共享密钥,就不能以计算哈希值的形式计算得到该初始向量。当然,该划分方法仅为示例,具体将哈希值中的哪一部分字符内容作为报文密钥,哪一部分作为初始向量可以根据实际情况具体设定,只需要基于得到的哈希值提取得到对应的报文密钥与初始向量即可。

67.本技术实施例先获取针对当前文件预设的共享密钥与预设信息类别对应的信息内容,对共享密钥与信息内容进行哈希运算后得到哈希值,提取哈希值中的第一预设长度的字符作为密文文件的报文密钥,将哈希值中的其余字符作为密文文件的初始向量,第一方面,无需专门配置用于生成初始向量的随机数发生器或者对应的软件,只需要基于哈希运算,从得到的哈希值中提取即可得到需要的初始向量,从而解决了目前的报文密钥生成方法较为不便的技术问题,达到了提高报文密钥生成便捷性,与降低报文密钥生成成本的技术效果;第二方面,本技术实施例中的初始向量是基于哈希运算计算得到的,在基于该初

始向量与报文密钥生成密文文件后无需在密文文件中存放较长的初始向量,解密方只需要基于共享密钥与信息内容进行计算即可得到该初始向量,缩短了密文文件,可节省数据传输与存储的资源,进一步提高文件传输的效率;第三方面,本技术实施例中的初始向量为哈希值中提取得到的,无关人员很难直接解析得到,较为隐秘,可以大大增强密码系统的安全强度。

68.在本技术一个可选实施例中,上述步骤201、获取针对当前文件预设的共享密钥与预设信息类别对应的信息内容,包括如下步骤:

69.获取针对当前文件的输入口令信息,并基于输入口令信息生成共享密钥。

70.该输入口令信息是指加密方与解密方实现约定的一个用于生成共享密钥的信息。计算机设备可以基于密钥派生函数从一个共享的秘密比特串中派生出密钥数据,也就得到了该共享密钥。在密钥协商过程中,密钥派生函数在密钥交换所获共享的秘密比特串上,从中产生所需的会话密钥或进一步加密所需的密钥数据,可以进一步提高共享密钥的安全性,进一步提高本技术实施例确定的报文密钥的安全性与可靠性。

71.在本技术一个可选实施例中,上述预设信息类别包括系统时间,信息内容包括系统当前时间。在不同的语言编译系统中,例如c/c 语言、java或pathon等均可以使用语句实现获取系统时间,简单方便,可以大大提高报文密钥生成的兼容性。

72.在本技术一个可选实施例中,上述系统当前时间的精度至少为毫秒。

73.由于文件读写、调用哈希算法、数据加密和产生mac(media access control或者medium access control,媒体访问控制)地址均需花费计算资源,在通常的实用数据处理环境中,无论是远程传送或本地文件加密存储,加密两份报文的时间间隔小于1毫秒的可能性极小,因此本技术实施例将系统当前时间的精度设定至毫秒级别,可以防止在加密过程中或者数据传输过程中出现加密两份数据调用相同系统时间的情况的发生,从而避免两份文件的报文密钥相同,进一步提高得到的报文密钥的可靠性与加密系统的安全性。

74.在本技术一个可选实施例中,示例性的,以毫秒为最小切割单位,将系统时间中的毫秒数0—999表示成10比特,秒数0—59表示成6比特,分钟数也表示成6比特,小时数0—23表示成5比特,日占5比特,月占4比特,年占12比特,可用共计48比特(6字节)表示系统时间。也可以精确到微秒,比如将0—999微秒按每4微秒分段,分成250个时间段,可用一个字节表示微秒值,从而实现将系统时间映射为若干个字符。当然,在此仅为示例,本技术实施例也可以采用其他映射方式,只需要可以实现将系统时间映射为对应字符的目的即可。

75.在本技术一个可选实施例中,上述信息类别还包括用户标识,信息内容还包括用户标识编号。本技术实施例通过在信息类别中加入用户标识可以防止加密方与解密方出现巧合性系统时间碰撞而导致双方得到的报文密钥相同,进一步提高报文密钥生成的可靠性。添加用户标识的方式例如可以为:在系统时间后面缀加一个或两个字节,用于指示加密方身份编号或接收方方向。这样,即使出现了加密方与解密方调用相同的系统时间,也不会生相同的报文密钥,进而提高报文密钥生成的可靠性

76.请参见图3,在本技术一个可选实施例中,上述步骤202、对共享密钥与信息内容进行哈希运算,得到哈希值,包括如下步骤301-步骤302:

77.步骤301、基于共享密钥、系统当前时间与用户标识编号构建目标字符串。

78.例如,k表示共享密钥,t表示系统当前时间与,用户a的编号为01,用户b的编号为

02,a为加密方,构成的目标字符串为(k|t|0x01),对应的若b为加密方,则构成的目标字符串为(k|t|0x02),或者,当a向b发消息时,构成的目标字符串为(k|t|0x0102),当b向a发消息时,构成的目标字符串为(k|t|0x0201),在此对应目标字符串的具体形式不作任何限定,可根据实际情况具体设定。

79.步骤302、对目标字符串进行哈希运算,得到哈希值。

80.在得到上述目标字符串后进行哈希计算即可,例如hash(k|t|0x01),hash(k|t|0x02),hash(k|t|0x0102),hash(k|t|0x0201)等,得到对应的哈希值即可。在得到哈希值后,可以基于上述步骤203进行报文密钥与初始向量的提取即可。

81.本技术实施例先基于共享密钥、系统当前时间与用户标识编号构建目标字符串,然后对该目标字符串进行哈希运算得到对应的哈希值即可,通过这种方式可以将字符串的构建与哈希计算分开独立执行,可以同时对多个文件进行哈希计算,效率更高。

82.请参见图4,在本技术一个可选实施例中,若报文密钥的字符长度大于第二预设长度,例如报文密钥长度为256比特,采用例如aes-256进行分组加密算法,哈希算法使用sha-512则没有问题,若仍然用输出长度为256的哈希算法,则上述报文密钥生成方法还包括如下步骤401-步骤404:

83.步骤401、对共享密钥与信息内容构成的字符串进行哈希运算,得到第一哈希值。

84.步骤402、对共享密钥与第一哈希值构成的字符串进行哈希运算,得到第二哈希值。

85.步骤403、将第一哈希值确定为密文文件的报文密钥。

86.步骤404、从第二哈希值中提取字符内容作为初始向量。

87.即先对共享密钥与信息内容,例如共享密钥与系统当前时间构成的字符串进行第一次哈希计算,得到的哈希值即为第一哈希值,将该第一哈希值作为报文密钥。然后将共享密钥与报文密钥,也就是将共享密钥与得到的第一哈希值构成新的字符串,对该新的字符串进行第二次哈希计算得到第二哈希值后,从该第二哈希值中提取部分字符内容作为该初始向量。需要解释的是,提取的字符内容与长度可以根据时间情况具体设定,但是一定设定完成后,该长度与提取位置将固定不便,且解密方与加密方均共享后才可以完成对密文文件的解密。

88.本技术实施例针对报文密钥的字符长度大于第二预设长度的情况进行两次哈希运算从而提取得到对应的报文密钥与初始向量,避免出现报文密钥与初始向量过长的问题,进而节省存储资源,同时提高数据传输的效率。

89.请参见图5,本技术一个实施例提供了一种文件加密方法,包括如下步骤501-步骤502:

90.步骤501、基于如上任一项的报文密钥生成方法生成针对明文文件的报文密钥与初始向量。

91.生成报文密钥与初始向量的方式与有益效果已经在上述实施例中详细阐述,在此不作赘述。

92.步骤502、基于报文密钥与初始向量对明文文件进行加密,得到密文文件。

93.本技术实施例通过上述报文密钥生成方法得到针对明文文件的报文密钥与初始向量,无需专门配置用于生成初始向量的随机数发生器或者对应的软件,只需要基于哈希

运算,从得到的哈希值中提取即可得到需要的初始向量,提高了报文密钥生成便捷性,降低报文密钥生成成本,进而提高了文件加密的便捷性,降低了文件加密的成本。

94.请参见图6,本技术实施例提供了一种文件解密方法,包括如下步骤601-步骤603:

95.步骤601、从密文文件预设位置开始提取第一预设长度的目标字符;其中,密文文件是基于如上的文件加密方法得到的。

96.步骤602、基于目标字符与预设的共享密钥对密文文件进行哈希运算,得到密文文件的报文密钥与初始向量。

97.步骤603、基于报文密钥与初始向量对密文文件进行解密,得到明文文件。

98.例如信息内容构成的字符串为t,共享密钥构成的字符串为k,不论t是6字节还是7字节(或者在t中又缀加其它参数,比如上文的缀加加密方的身份代码),只要解密方与加密方约定一致,双方均可以计算hash(k|t),得到同样的报文密钥和初始向量iv。这里“k|t”表示将字符串k和t串接成一个字符串。例如,k、t分别为16和8字节,使用sm3算法对16 8=24字节字符串k|t计算哈希值,得到32字节输出值。将输出值前16字节用作算法sm4的密钥,后16字节用作iv,然后可将一份报文数据依sm4算法的ecb(electronic codebook book,电码本模式),cbc(cipher block chaining,密码分组链接模式)、ctr(counter,计算器模式),ofb(output feedback,输出反馈模式)或cfb(cipher feedback,密码反馈模式)等模式分组加密。解密方拥有共享密钥k,且能够从密文头部约定位置提取字符串t,通过计算hash(k|t)可以得到同样的报文密钥和初始向量,然后基于该报文密钥与初始向量即可从密文正文处解密出明文,操作简单且安全性能更高。

99.应该理解的是,虽然流程图中的各个步骤按照箭头的指示依次显示,但是这些步骤并不是必然按照箭头指示的顺序依次执行。除非本文中有明确的说明,这些步骤的执行并没有严格的顺序限制,这些步骤可以以其它的顺序执行。而且,图中的至少一部分步骤可以包括多个子步骤或者多个阶段,这些子步骤或者阶段并不必然是在同一时刻执行完成,而是可以在不同的时刻执行,这些子步骤或者阶段的执行顺序也不必然是依次进行,而是可以与其它步骤或者其它步骤的子步骤或者阶段的至少一部分轮流或者交替地执行。

100.请参见图7,本技术一个实施例提供了一种报文密钥生成装置700,包括:第一获取模块710、第一计算模块720与确定模块730,其中:

101.该第一获取模块710,用于获取针对当前文件预设的共享密钥与预设信息类别对应的信息内容;

102.该第一计算模块720,用于对共享密钥与信息内容进行哈希运算,得到哈希值;

103.该确定模块730,用于提取哈希值中的第一预设长度的字符作为密文文件的报文密钥,将哈希值中的其余字符作为密文文件的初始向量。

104.在本技术一个可选实施例中,该第一获取模块710具体用于,获取针对当前文件的输入口令信息,并基于输入口令信息生成共享密钥。

105.在本技术一个可选实施例中,预设信息类别包括系统时间,信息内容包括系统当前时间。

106.在本技术一个可选实施例中,该系统当前时间的精度至少为毫秒。

107.在本技术一个可选实施例中,信息类别还包括用户标识,信息内容还包括用户标识编号。

108.在本技术一个可选实施例中,该第一计算模块720具体用于,基于共享密钥、系统当前时间与用户标识编号构建目标字符串;对目标字符串进行哈希运算,得到哈希值。

109.在本技术一个可选实施例中,若报文密钥的字符长度大于第二预设长度,该第一计算模块720具体用于,对共享密钥与信息内容构成的字符串进行哈希运算,得到第一哈希值;对共享密钥与第一哈希值构成的字符串进行哈希运算,得到第二哈希值;将第一哈希值确定为密文文件的报文密钥;从第二哈希值中提取字符内容作为初始向量。

110.请参见图8,本技术一个实施例提供了一种文件加密装置800,包括:生成模块810与加密模块820:

111.该生成模块810,用于基于如上的报文密钥生成方法生成针对明文文件的报文密钥与初始向量;

112.该加密模块820,用于基于报文密钥与初始向量对明文文件进行加密,得到密文文件。

113.请参见图9,本技术一个实施例提供了一种文件解密装置900,包括:提取模块910、第二计算模块920与解密模块930,其中:

114.该提取模块910,用于从密文文件预设位置开始提取第一预设长度的目标字符;其中,密文文件是基于上述文件加密方法得到的;

115.该第二计算模块920,用于基于目标字符与预设的共享密钥对密文文件进行哈希运算,得到密文文件的报文密钥与初始向量;

116.该解密模块930,用于基于报文密钥与初始向量对密文文件进行解密,得到明文文件。

117.关于上述各装置的具体限定可以参见上文中对于报文密钥生成方法、文件加密方法、文件解密方法的限定,在此不再赘述。上述各装置中的各个模块可全部或部分通过软件、硬件及其组合来实现。上述各模块可以硬件形式内嵌于或独立于计算机设备中的处理器中,也可以以软件形式存储于计算机设备中的存储器中,以便于处理器调用执行以上各个模块对应的操作。

118.在一个实施例中,提供了一种计算机设备,该计算机设备的内部结构图可以如图1所示。该计算机设备包括通过系统总线连接的处理器、存储器、网络接口和数据库。其中,该计算机设备的处理器用于提供计算和控制能力。该计算机设备的存储器包括非易失性存储介质、内存储器。该非易失性存储介质存储有操作系统、计算机程序和数据库。该内存储器为非易失性存储介质中的操作系统和计算机程序的运行提供环境。该计算机设备的数据库用于存储数据。该计算机设备的网络接口用于与外部的终端通过网络连接通信。该计算机程序被处理器执行时以实现如上的一种报文密钥生成方法、文件加密方法与文件解密方法。包括:包括存储器和处理器,存储器存储有计算机程序,处理器执行计算机程序时实现如上一种报文密钥生成方法、文件加密方法与文件解密方法中的任一步骤。

119.在一个实施例中,提供了一种计算机可读存储介质,其上存储有计算机程序,该计算机程序被处理器执行时可以实现如上报文密钥生成方法、文件加密方法与文件解密方法中的任一步骤。

120.本领域内的技术人员应明白,本技术的实施例可提供为方法、系统、或计算机程序产品。因此,本技术可采用完全硬件实施例、完全软件实施例、或结合软件和硬件方面的实

施例的形式。而且,本技术可采用在一个或多个其中包含有计算机可用程序代码的计算机可用存储介质(包括但不限于磁盘存储器、cd-rom、光学存储器等)上实施的计算机程序产品的形式。

121.本技术是参照根据本技术实施例的方法、设备(系统)、和计算机程序产品的流程图和/或方框图来描述的。应理解可由计算机程序指令实现流程图和/或方框图中的每一流程和/或方框、以及流程图和/或方框图中的流程和/或方框的结合。可提供这些计算机程序指令到通用计算机、专用计算机、嵌入式处理机或其他可编程数据处理设备的处理器以产生一个机器,使得通过计算机或其他可编程数据处理设备的处理器执行的指令产生用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的装置。

122.这些计算机程序指令也可存储在能引导计算机或其他可编程数据处理设备以特定方式工作的计算机可读存储器中,使得存储在该计算机可读存储器中的指令产生包括指令装置的制造品,该指令装置实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能。

123.这些计算机程序指令也可装载到计算机或其他可编程数据处理设备上,使得在计算机或其他可编程设备上执行一系列操作步骤以产生计算机实现的处理,从而在计算机或其他可编程设备上执行的指令提供用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的步骤。

124.尽管已描述了本技术的优选实施例,但本领域内的技术人员一旦得知了基本创造性概念,则可对这些实施例作出另外的变更和修改。所以,所附权利要求意欲解释为包括优选实施例以及落入本技术范围的所有变更和修改。

125.显然,本领域的技术人员可以对本技术进行各种改动和变型而不脱离本技术的精神和范围。这样,倘若本技术的这些修改和变型属于本技术权利要求及其等同技术的范围之内,则本技术也意图包含这些改动和变型在内。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。