1.本说明书涉及身份识别技术领域,尤其涉及一种攻击对象检测方法、攻击对象检测装置、计算机可读存储介质、电子设备以及计算机程序产品。

背景技术:

2.身份识别系统在近年来得到了广泛的应用,同时需要保证身份识别系统的使用可靠性。目前,活体攻击属于身份识别系统的安全隐患,一般地,活体攻击具体为攻击者使用照片、屏幕展示、面具等手段达到冒充用户身份的目的。

3.为了解决活体攻击问题,相关技术中提供了攻击对象检测方案,一般地,采用单帧图像作为攻击对象检测的输入。但是,由于单帧图像包含信息有限,攻击对象检测的检出能力有待提升。

4.需要说明的是,在上述背景技术部分公开的信息仅用于加强对本说明书的背景的理解,因此可以包括不构成对本领域普通技术人员已知的现有技术的信息。

技术实现要素:

5.本说明书的目的在于提供一种攻击对象检测方法、攻击对象检测装置、计算机可读存储介质、电子设备以及计算机程序产品,能够在一定程度上提升攻击对象检测的检出能力。

6.本说明书的其他特性和优点将通过下面的详细描述变得显然,或部分地通过本说明书的实践而习得。

7.根据本说明书的一个方面,提供一种攻击对象检测方法,该方法包括:获取关于待检测对象的至少一种图像类型的待测图像;基于目标预测模型,获取关于目标待测图像的目标攻击概率,以及获取关于上述目标攻击概率的目标置信度,其中,上述目标预测模型的训练样本图像的图像类型与上述目标待测图像的图像类型一致,上述攻击概率表示上述目标待测图像为攻击对象的概率;根据上述目标置信度确定是否对上述目标待测图像进行筛除处理;以及,根据经过上述筛除处理之后剩余的待测图像所对应的攻击概率,确定对上述待检测对象的检测结果。

8.在示例性的实施例中,基于前述方案,上述目标置信度为置信度矩阵;上述根据上述目标置信度确定是否对上述目标待测图像进行筛除处理,包括:确定上述目标置信度矩阵中是否存在小于第一预设值的矩阵元素;其中,在上述目标置信度矩阵中存在小于上述第一预设值的矩阵元素的情况下,对上述目标待测图像进行筛除处理;在上述目标置信度矩阵中不存在小于上述第一预设值的矩阵元素的情况下,保留上述目标待测图像。

9.在示例性的实施例中,基于前述方案,上述目标待测图像的图像特征矩阵与上述目标置信度均为m

×

n的矩阵,且上述目标置信度的矩阵元素a

xy

表示:预测上述图像特征矩阵的矩阵元素b

xy

属于攻击对象的概率为目标攻击概率的置信度值,x取值为不大于m的正整数,y取值为不大于n的正整数,m、n为正整数。

10.在示例性的实施例中,基于前述方案,在上述基于目标预测模型,获取关于目标待测图像的目标攻击概率之前,上述方法还包括:获取目标图像类型的k个训练样本图像,并通过上述k个训练样本图像训练改进后的分类模型,得到上述目标图像类型对应的预测模型,k为正整数。

11.在示例性的实施例中,基于前述方案,上述改进后的分类模型包括:预测部分,上述预测部分包括:第一预测分支和第二预测分支;上述通过上述k个训练样本图像训练改进后的分类模型,包括:将第i个训练样本图像输入至上述改进后的分类模型,从上述第一预测分支输出第i攻击概率,以及从上述第二预测分支输出第i置信度,i取值为不大于k的正整数;以及,根据上述第i攻击概率、上述第i置信度以及上述第i个训练样本图像对应的标签,确定损失函数,并通过上述损失函数优化上述改进后的分类模型的模型参数,以训练上述改进后的分类模型。

12.在示例性的实施例中,基于前述方案,上述改进后的分类模型还包括:特征提取部分;上述将第i个训练样本图像输入至上述改进后的分类模型,包括:将第i个训练样本图像输入至上述改进后的分类模型的特征提取部分,得到第i图像特征矩阵;

13.上述从上述第一预测分支输出第i攻击概率,包括:通过上述第一预测分支对上述第i图像特征矩阵进行特征处理,以确定上述第i个训练样本图像为攻击对象的概率,得到上述第i攻击概率;

14.上述从上述第二预测分支输出第i置信度,包括:通过上述第二预测分支输出第i置信度矩阵,其中,上述第i置信度矩阵的矩阵元素s

i,xy

表示:预测上述第i图像特征矩阵的矩阵元素b

i,xy

属于攻击对象的概率为上述第i攻击概率的置信度值;

15.其中,上述第i图像特征矩阵与上述第i置信度矩阵均为m

×

n的矩阵,x取值为不大于m的正整数,y取值为不大于n的正整数,m、n为正整数。

16.在示例性的实施例中,基于前述方案,上述根据上述第i攻击概率、上述第i置信度以及上述第i个训练样本图像对应的标签,确定损失函数,包括:

17.lossi=crossentropy((u

i,xy

∈

i,xy

×si,xy

)*pi,yi)

18.其中,lossi表示上述第i训练样本图像对应的损失函数,crossentropy()表示交叉熵函数,yi表示上述第i个训练样本图像对应的标签,pi表示上述第i攻击概率,s

i,xy

表示第i置信度矩阵中的矩阵元素,u

i,xy

和∈

i,xy

分别为与s

i,xy

对应的均值与方差。

19.在示例性的实施例中,基于前述方案,在上述获取关于目标待测图像的目标攻击概率之前,上述方法还包括:对上述目标待测图像进行脸部检测,得到上述目标待测图像对应的脸部区域图像;其中,上述脸部区域图像用于输入上述目标预测模型,以获取关于上述目标待测图像的目标攻击概率。

20.在示例性的实施例中,基于前述方案,上述根据经过上述筛除处理之后剩余的待测图像所对应的攻击概率,确定对上述待检测对象的检测结果,包括:根据经过上述筛除处理之后剩余的待测图像所对应的攻击概率,计算平均攻击概率;比对上述平均攻击概率与第二预设值;在上述平均攻击概率大于上述第二预设值的情况下,确定对上述待检测对象为非攻击对象;以及,在上述平均攻击概率不大于上述第二预设值的情况下,确定对上述待检测对象为攻击对象。

21.在示例性的实施例中,基于前述方案,上述图像类型包括以下一种或多种:rgb

(redgreenblue,红色绿色蓝色)类型、近红外光谱类型和三维类型。

22.根据本说明书的另一个方面,提供一种攻击对象检测装置,该装置包括:图像获取模块、模型预测模块、图像筛选模块,以及检测结果确定模块。

23.其中,上述图像获取模块,用于:获取关于待检测对象的至少一种图像类型的待测图像;上述模型预测模块,用于:基于目标预测模型,获取关于目标待测图像的目标攻击概率,以及获取关于上述目标攻击概率的目标置信度,其中,上述目标预测模型的训练样本图像的图像类型与上述目标待测图像的图像类型一致,上述攻击概率表示上述目标待测图像为攻击对象的概率;上述图像筛选模块,用于根据上述目标置信度确定是否对上述目标待测图像进行筛除处理;以及,上述检测结果确定模块,用于:根据经过上述筛除处理之后剩余的待测图像所对应的攻击概率,确定对上述待检测对象的检测结果。

24.根据本说明书的另一个方面,提供一种电子设备,包括存储器、处理器以及存储在上述存储器中并可在上述处理器上运行的计算机程序,上述处理器执行上述计算机程序时实现如上述实施例中的攻击对象检测方法。

25.根据本说明书的一个方面,提供一种计算机可读存储介质,上述计算机可读存储介质中存储有指令,当上述指令在计算机或处理器上运行时,使得上述计算机或处理器执行如上述实施例中的攻击对象检测方法。

26.根据本说明书的另一个方面,提供一种包含指令的计算机程序产品,当所述计算机程序产品在计算机或处理器上运行时,使得所述计算机或处理器执行如上述实施例中的攻击对象检测方法。

27.本说明书的实施例所提供的攻击对象检测方法、攻击对象检测装置、计算机可读存储介质、电子设备以及计算机程序产品,具备以下技术效果:

28.本说明书示例性的实施例提供的方案中,获取关于待检测对象的至少一种图像类型的待测图像,其中,对于每一种图像类型设置有对应的预测模型。将目标待测图像输入至与其类型相对应的预测模型(记作,目标预测模型),以预测目标待测图像为攻击对象的概率(记作,目标攻击概率),还预测关于上述目标攻击概率的置信度(记作,目标置信度)。其中,上述目标置信度用于确定是否对上述目标待测图像进行筛除处理,从而实现对待检测图像的筛选处理。进一步地,根据经过筛选处理之后剩余的待测图像所对应的攻击概率,来确定对所述待检测对象的检测结果。由于经过上述筛选能够以将质量差的图像筛除,因此本说明书实施例所提供的攻击对象检测方案具有较高的检出能力。

29.应当理解的是,以上的一般描述和后文的细节描述仅是示例性和解释性的,并不能限制本说明书。

附图说明

30.此处的附图被并入说明书中并构成本说明书的一部分,示出了符合本说明书的实施例,并与说明书一起用于解释本说明书的原理。显而易见地,下面描述中的附图仅仅是本说明书的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

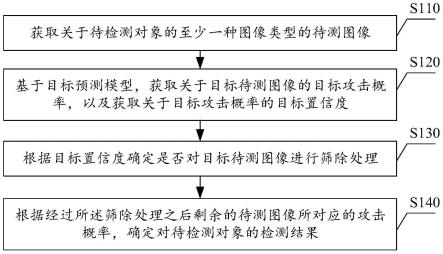

31.图1为本说明书一实施例提供的攻击对象检测方法的流程示意图。

32.图2为本说明书一实施例提供的对待测图像的攻击概率以及置信度的预测方法的

流程示意图。

33.图3为本说明书一实施例提供的预测模型的结构示意图。

34.图4为本说明书一实施例提供的模型训练方法的流程示意图。

35.图5为本说明书一实施例提供的模型训练过程的流程示意图。

36.图6为本说明书另一实施例提供的攻击对象检测方法的流程示意图。

37.图7为本说明书一实施例提供的攻击对象检测装置的结构示意图。

38.图8为本说明书另一实施例提供的攻击对象检测装置的结构示意图。

39.图9为本说明书实施例提供的电子设备的结构示意图。

具体实施方式

40.为使本说明书的目的、技术方案和优点更加清楚,下面将结合附图对本说明书实施例方式作进一步地详细描述。

41.下面的描述涉及附图时,除非另有表示,不同附图中的相同数字表示相同或相似的要素。以下示例性实施例中所描述的实施方式并不代表与本说明书相一致的所有实施方式。相反,它们仅是如所附权利要求书中所详述的、本说明书的一些方面相一致的装置和方法的例子。

42.现在将参考附图更全面地描述示例实施方式。然而,示例实施方式能够以多种形式实施,且不应被理解为限于在此阐述的范例;相反,提供这些实施方式使得本说明书将更加全面和完整,并将示例实施方式的构思全面地传达给本领域的技术人员。所描述的特征、结构或特性可以以任何合适的方式结合在一个或更多实施方式中。在下面的描述中,提供许多具体细节从而给出对本说明书的实施方式的充分理解。然而,本领域技术人员将意识到,可以实践本说明书的技术方案而省略所述特定细节中的一个或更多,或者可以采用其它的方法、组元、装置、步骤等。在其它情况下,不详细示出或描述公知技术方案以避免喧宾夺主而使得本说明书的各方面变得模糊。

43.此外,附图仅为本说明书的示意性图解,并非一定是按比例绘制。图中相同的附图标记表示相同或类似的部分,因而将省略对它们的重复描述。附图中所示的一些方框图是功能实体,不一定必须与物理或逻辑上独立的实体相对应。可以采用软件形式来实现这些功能实体,或在一个或多个硬件模块或集成电路中实现这些功能实体,或在不同网络和/或处理器装置和/或微控制器装置中实现这些功能实体。

44.相关技术提供的一种攻击对象检测方法中,基于单张图像进行攻击对象检测。虽然该攻击对象检测方法可以拦截低分辨率图像(如,手机屏幕、打印照片等)的攻击,然而对于高分辨率图像(如,高清手机屏幕、高精度头部模型等)攻击对象的拦截作用甚微,可见攻击对象检测准确度较低。

45.为了提升攻击对象检测对于各类攻击的检出能力(也称为召回能力),现有的攻击对象检测方法从两个方面入手。第一类方法:为了提升适用于不同拍摄场景中攻击对象的检出能力,基于多种图像类型的图像实现攻击对象检测。具体地,确定分别属于不同图像类型的待测图像可能为攻击对象的概率,进一步地结合多个概率结果进行攻击拦截。然而,这类方法谁能能够提升检出能力(召回率),但是检测结果的精确率差,将真人对象误检为攻击对象的概率高,造成对用户的不必要的打扰,导致用户使用身份检测体验差。第二类方法

是基于多帧数据的攻击对象检测方法。具体地,通过拉长采集数据的时间和数量,来增加对于不同攻击的检测能力。但是这类方法一般需要用户进行交互上的配合,例如摇头、眨眼等,上述交互过程也会造成用户的身份校验体验下降。

46.本说明书实施例提供一种攻击对象检测方法、攻击对象检测装置、计算机可读存储介质、电子设备以及计算机程序产品,能够解决相关技术所提供的攻击对象检测方案中所存在的问题。

47.具体地,本说明书实施例先对攻击对象检测方法的实施例进行介绍,其中,本说明书实施例提供的攻击对象检测方案可以应用于需进行身份识别的终端,例如应用于刷脸进门场景中的刷脸终端、手机、平板电脑、笔记本电脑、取款机等,在该情况下,本说明书实施例提供的攻击对象检测方案的执行主体可以为该终端。

48.在示例性的实施例中,图1为本说明书一实施例提供的攻击对象检测方法的流程示意图。如图1所示,该图所示实施例包括:s110-s140。

49.在s110中,获取关于待检测对象的至少一种图像类型的待测图像。

50.在示例性的实施例中,为了获取到高质量待测图像,进而提升攻击对象检测准确度,本说明书实施例中采集关于待检测对象的至少一种图像类型的图像作为待测图像。其中,不同的图像类型适应于不同的采集场景,例如夜间采集的rgb(redgreenblue,红色绿色蓝色)图像作为待测图像,攻击对象检测效果差,可以通过图像传感器获取上述rgb图像类型对应的nir(near-infrared,近红外光谱)图像类型,再将nir图像作为待测图像进行攻击对象检测,能够取得准确度较高的检测结果。再例如,图像的深度数据有利于反映待检测对象的三维信息,可以通过图像传感器获取rgb图像类型对应的三维图像类型,再将深度图像作为待测图像进行攻击对象检测,能够取得准确度较高的检测结果。

51.其中,上述图像类型包括以下一种或多种:rgb(redgreenblue,红色绿色蓝色)类型、近红外光谱类型和三维类型。

52.在示例性的实施例中,参考图2,不同图像类型对应设置有不同的预测模型,例如,rgb图像的预测模型用于处理rgb图像类型的待测图像,nir图像的预测模型用于处理nir图像类型的待测图像,3d(3dimension,三维)图像的预测模型用于处理3d图像类型的待测图像,等。其中,上述各个图像类型所对应的预测模型为预训练的机器学习模型。

53.在示例性的实施例中,上述预测模型采用改进后的分类模型,参考图3,改进后的分类模型300包括特征提取部分310以及预测部分320,其中,预测部分320又包括第一预测分支32以及第二预测分支34。示例性的,上述特征提取部分310和上述第一预测分支32采用神经网络模型resnet18,上述第二预测分支34则为与resnet18倒数第三层连接,具体可以由两层3x3卷积层以及一个全连接层组成。

54.在示例性的实施例中,以目标图像类型所对应的预测模型的训练过程为例,介绍对上述改进后的分类模型的训练过程。首先获取目标图像类型的k个训练样本图像,进一步地,通过该k个训练样本图像训练上述改进后的分类模型,能够得到目标图像类型对应的预测模型,k为正整数。示例性的,示图4为本说明书一实施例提供的预测模型训练方法的流程示意图。如图4所示,该图所示实施例包括:s410-s440。

55.在s410中,将第i个训练样本图像输入至改进后的分类模型的特征提取部分,得到第i图像特征矩阵。

56.示例性的,参考图5,将第i个训练样本图像i输入至改进后的分类模型的特征提取部分310,得到第i个训练样本图像i对应的特征矩阵,表示为:第i图像特征矩阵bi。

57.需要说明的是,上述第i个训练样本图像i可以是经过脸部检测之后的脸部区域图像。若上述第i个训练样本图像i并非经过脸部检测之后的脸部区域图像,则需先对第i个训练样本图像i进行脸部检测,将获得到的脸部区域图像输入至上述特征提取部分310。

58.继续参考图4,在s420中,通过第一预测分支对第i图像特征矩阵进行特征处理,以确定第i个训练样本图像为攻击对象的概率,得到第i攻击概率。

59.示例性的,参考图5,通过第一预测分支32对第i图像特征矩阵bi进行特征处理,第一预测分支32的输出则为第i个训练样本图像i为攻击对象的概率,表示为:第i攻击概率pi。

60.继续参考图4,在s430中,通过第二预测分支输出第i置信度矩阵,其中,第i置信度矩阵的矩阵元素s

i,xy

表示:预测所述第i图像特征矩阵的矩阵元素b

i,xy

属于攻击对象的概率为所述第i攻击概率的置信度值。

61.其中,上述第i图像特征矩阵bi与上述第i置信度均为m

×

n的矩阵,x取值为不大于m的正整数,y取值为不大于n的正整数,m、n为正整数。假如上述第i图像特征矩阵bi和上述第i置信度均为m

×

n的矩阵均可以表示为7

×

7的矩阵,若第i置信度矩阵中的第(3,4)个矩阵元素s

i,34

表示:第i图像特征矩阵的矩阵元素b

i,34

属于攻击对象的概率为pi的置信度值。

62.可见,本说明书实施例提供的关于第i个训练样本图像的置信度,实际上可以表现为置信度矩阵(也称“置信度图谱”),也就是说,每张图像对应于一置信度矩阵,而置信度矩阵中的多个矩阵元素用于衡量第i个训练样本图像的多个局部区域属于攻击对象为第i攻击概率的置信度值。可见,本说明书实施例通过置信度矩阵能够实现对每张图像的局部区域级别的质量衡量。例如,一张图像中的局部区域存在遮挡(清晰度差),则可以反映至该局部区域对应的置信度矩阵元素,从而,通过置信度矩阵元素能够实现更加进行的图像筛选。

63.需要说明的是,上述第二预测分支在输出置信度矩阵的同时,还输出每个矩阵元素对应的均值与方差。类似的正态分布,根据均值和方差可以确定置信度,本说明书实施例中,第i置信度矩阵的矩阵元素s

i,xy

对应于一组均值与方差,可以表示为:(u

i,xy

,∈

i,xy

)。

64.继续参考图4,在s440中,根据第i攻击概率、第i置信度以及第i个训练样本图像对应的标签,确定损失函数。

65.lossi=crossentropy((u

i,xy

∈

i,xy

×si,xy

)*pi,yi)

66.其中,lossi表示所述第i训练样本图像对应的损失函数,crossentropy()表示交叉熵函数,yi表示所述第i个训练样本图像对应的标签,pi表示所述第i攻击概率,s

i,xy

表示第i置信度矩阵中的矩阵元素,u

i,xy

和∈

i,xy

分别为与s

i,xy

对应的均值与方差。

67.进一步地,通过上述损失函数优化上述改进后的分类模型的模型参数,从而实现对改进后的分类模型的训练。在示例性的实施例中,基于各个图像类型对应的训练后的预测模型,来执行如图1中s120示出的攻击概率预测以及置信度预测过程。

68.继续参考图1,在s120中,基于目标预测模型,获取关于目标待测图像的目标攻击概率,以及获取关于目标攻击概率的目标置信度。

69.其中,上述目标预测模型的训练样本图像的图像类型与上述目标待测图像的图像类型一致,上述攻击概率表示上述目标待测图像为攻击对象的概率。例如,参考图2,rgb图

像的预测模型用于预测图像12属于攻击对象的概率p1以及所预测概率p1的置信度,nir图像的预测模型用于预测图像14属于攻击对象的概率p2以及所预测概率p2的置信度,3d图像的预测模型用于预测图像16属于攻击对象的概率p3以及所预测概率p3的置信度。

70.在示例性的实施例中,若上述目标待测图像的图像类型为rgb类型,则先对上述目标待测图像进行脸部检测,得到该目标待测图像对应的脸部区域图像。进一步地,将上述脸部区域图像用于输入rgb图像的预测模型,进而可以根据rgb图像的预测模型的第一预测分支获取关于上述目标待测图像为攻击对象的攻击概率ps,同时,还可以根据rgb图像的预测模型的第二预测分支获取预测上述目标待测图像的攻击概率ps的置信度。

71.在s130中,根据目标置信度确定是否对目标待测图像进行筛除处理。

72.在示例性的实施例中,上述目标置信度为置信度矩阵;若目标待测图像的图像特征矩阵与上述目标置信度均为m

×

n的矩阵,且目标置信度的矩阵元素a

xy

表示:预测图像特征矩阵的矩阵元素b

xy

属于攻击对象的概率为目标攻击概率的置信度值,x取值为不大于m的正整数,y取值为不大于n的正整数,m、n为正整数。可见,每张目标待测图像对应于一置信度矩阵,而置信度矩阵中的多个矩阵元素用于衡量该张目标待测图像的多个局部区域属于攻击对象为目标攻击概率的置信度值。可见,本说明书实施例通过置信度矩阵能够实现对每张待测图像的局部区域级别的质量衡量。

73.示例性的,参考图6,其中,s110和s120的具体实施方式在上述实施例中进行了介绍,在此不再赘述。作为s130的一种具体实施方式执行s1302-s1306。

74.在s1302中,确定目标置信度矩阵中是否存在小于第一预设值的矩阵元素。

75.假如目标置信度矩阵中存在小于第一预设值的矩阵元素a

12

、矩阵元素a

21

以及矩阵元素a

11

,则说明图像特征矩阵的矩阵元素b

12

、矩阵元素b

21

以及矩阵元素b

11

,所对应的图像局部区域不利于进行攻击对象检测,存在清晰度差、存在遮挡等问题,则执行s1304:对目标待测图像进行筛除处理。假如目标置信度矩阵中不存在小于第一预设值的矩阵元素,则说明目标待测适用于进行攻击对象检测,则执行s1306:保留目标待测图像。

76.继续参考图1,在s140中,根据经过所述筛除处理之后剩余的待测图像所对应的攻击概率,确定对待检测对象的检测结果。本说明书实施例提供的攻击对象检测方案中,经过上述筛选处理之后保留下的待测图像所对应的攻击概率,用作决策检测结果。

77.示例性的,参考图6,作为s140的一种具体实施方式执行s1402-s1408。在s1402中,根据经过所述筛除处理之后剩余的待测图像所对应的攻击概率,计算平均攻击概率。

78.示例性的,假如在s110中获取得到:rgb图像类型的图像3张,表示为图像11、图像12以及图像13,获取得到nir图像类型的图像2张,表示为图像21和图像22,还包括3d图像一张,表示为图像31。进一步地,经过s120确定:图像11所对应的攻击概率为p11以及置信度矩阵s11,图像12所对应的攻击概率为p12以及置信度矩阵s12,图像13所对应的攻击概率为p13以及置信度矩阵s13,图像21所对应的攻击概率为p21以及置信度矩阵s21,图像31所对应的攻击概率为p31以及置信度矩阵s31。经过s130判断到:由于置信度矩阵s11中不存在小于上述第一预设值的矩阵元素,则保留图像11;由于置信度矩阵s12中不存在小于上述第一预设值的矩阵元素,则保留图像12;由于置信度矩阵s13中存在小于上述第一预设值的矩阵元素,则对图像13进行筛除;由于置信度矩阵s21中存在小于上述第一预设值的矩阵元素,则对图像21进行筛除;由于置信度矩阵s22中不存在小于上述第一预设值的矩阵元素,则保

留图像22;由于置信度矩阵s33中存在小于上述第一预设值的矩阵元素,则对图像33进行筛除。则在s1402中确定保留下的待测图像为:图像11、图像12以及图像21,进一步地,计算攻击概率为p11、攻击概率为p12以及攻击概率为p21的平均值,得到平均攻击概率。

79.在s1404中,比对所述平均攻击概率与第二预设值。

80.在上述平均攻击概率大于第二预设值的情况下,执行s1406:确定待检测对象为非攻击对象,即为真人。在上述平均攻击概率不大于第二预设值的情况下,执行s1408:确定待检测对象为攻击对象。

81.通过上述说明书实施例所提供的方案,能够克服相关技术提供的攻击对象检测方案中所存在的问题,如,通过在预测攻击概率的同时还预测上述置信度并基于置信度筛除不适用进行攻击对象检测的低质量图像,从而在提升了检出能力的同时还不易将真人对象误检为攻击对象,有效避免对用户的不必要的打扰。另外,本方案无需用户配合肢体表情等交互动作,也有利于提升用户使用体验。可见,本说明书实施例提供的攻击对象检测方案不仅能够提升检出能力,同时还不易将真人对象误检为攻击对象,有效避免对用户的不必要的打扰,提升了用户进行身份识别的使用体验。

82.本说明书实施例所提供的攻击对象检测方案能够克服相关技术提供的攻击对象检测方案中所存在的问题,如,通过判断提前到的生理信号是否为空能够排除将单帧图像或头部模型作为攻击对象的情况,通过判断两生理信号之间的一致性是否满足预设条件来排除将预先录制视频作为攻击对象的情况,可见,本说明书实施例提供的攻击对象检测方案能够提升检测准确度,对攻击对象能够起到良好防范作用。

83.需要注意的是,上述附图仅是根据本说明书示例性实施例的方法所包括的处理的示意性说明,而不是限制目的。易于理解,上述附图所示的处理并不表明或限制这些处理的时间顺序。另外,也易于理解,这些处理可以是例如在多个模块中同步或异步执行的。

84.下述为本说明书装置实施例,可以用于执行本说明书方法实施例。对于本说明书装置实施例中未披露的细节,请参照本说明书方法实施例。

85.其中,图7为本说明书一实施例提供的攻击对象检测装置的结构示意图。请参见图7,该图所示的攻击对象检测装置可以通过软件、硬件或者两者的结合实现成为电子设备的全部或一部分,还可以作为独立的模块集成于服务器上,还可以作为独立的模块集成于电子设备中。

86.本说明书实施例中的上述攻击对象检测装置700包括:图像获取模块710、模型预测模块720、图像筛选模块730,以及检测结果确定模块740。

87.其中,上述图像获取模块710,用于:获取关于待检测对象的至少一种图像类型的待测图像;上述模型预测模块720,用于:基于目标预测模型,获取关于目标待测图像的目标攻击概率,以及获取关于上述目标攻击概率的目标置信度,其中,上述目标预测模型的训练样本图像的图像类型与上述目标待测图像的图像类型一致,上述攻击概率表示上述目标待测图像为攻击对象的概率;上述图像筛选模块730,用于根据上述目标置信度确定是否对上述目标待测图像进行筛除处理;以及,上述检测结果确定模块740,用于:根据经过上述筛除处理之后剩余的待测图像所对应的攻击概率,确定对上述待检测对象的检测结果。

88.在示例性的实施例中,图8为本说明书另一实施例提供的攻击对象检测装置的结构示意图。请参见图8:

89.在示例性的实施例中,基于前述方案,上述目标置信度为置信度矩阵;上述图像筛选模块730,具体用于:确定上述目标置信度矩阵中是否存在小于第一预设值的矩阵元素;其中,在上述目标置信度矩阵中存在小于上述第一预设值的矩阵元素的情况下,对上述目标待测图像进行筛除处理;在上述目标置信度矩阵中不存在小于上述第一预设值的矩阵元素的情况下,保留上述目标待测图像。

90.在示例性的实施例中,基于前述方案,上述目标待测图像的图像特征矩阵与上述目标置信度均为m

×

n的矩阵,且上述目标置信度的矩阵元素a

xy

表示:预测上述图像特征矩阵的矩阵元素b

xy

属于攻击对象的概率为目标攻击概率的置信度值,x取值为不大于m的正整数,y取值为不大于n的正整数,m、n为正整数。

91.在示例性的实施例中,基于前述方案,上述装置还包括:模型训练模块750。

92.其中,上述模型训练模块750用于:在上述基于目标预测模型,获取关于目标待测图像的目标攻击概率之前:获取目标图像类型的k个训练样本图像,并通过上述k个训练样本图像训练改进后的分类模型,得到上述目标图像类型对应的预测模型,k为正整数。

93.在示例性的实施例中,基于前述方案,上述改进后的分类模型包括:预测部分,上述预测部分包括:第一预测分支和第二预测分支;上述模型训练模块750,包括:特征处理单元7502和参数优化单元7504。

94.其中,上述特征处理单元7502用于:将第i个训练样本图像输入至上述改进后的分类模型,从上述第一预测分支输出第i攻击概率,以及从上述第二预测分支输出第i置信度,i取值为不大于k的正整数;以及,上述参数优化单元7504用于:根据上述第i攻击概率、上述第i置信度以及上述第i个训练样本图像对应的标签,确定损失函数,并通过上述损失函数优化上述改进后的分类模型的模型参数,以训练上述改进后的分类模型。

95.在示例性的实施例中,基于前述方案,上述改进后的分类模型还包括:特征提取部分;上述特征处理单元7502具体用于:将第i个训练样本图像输入至上述改进后的分类模型的特征提取部分,得到第i图像特征矩阵;通过上述第一预测分支对上述第i图像特征矩阵进行特征处理,以确定上述第i个训练样本图像为攻击对象的概率,得到上述第i攻击概率;以及,通过上述第二预测分支输出第i置信度矩阵,其中,上述第i置信度矩阵的矩阵元素s

i,xy

表示:预测上述第i图像特征矩阵的矩阵元素b

i,xy

属于攻击对象的概率为上述第i攻击概率的置信度值;

96.其中,上述第i图像特征矩阵与上述第i置信度矩阵均为m

×

n的矩阵,x取值为不大于m的正整数,y取值为不大于n的正整数,m、n为正整数。

97.在示例性的实施例中,基于前述方案,上述参数优化单元7504具体用于:

98.lossi=crossentropy((u

i,xy

∈

i,xy

×si,xy

)*pi,yi)

99.其中,lossi表示上述第i训练样本图像对应的损失函数,crossentropy()表示交叉熵函数,yi表示上述第i个训练样本图像对应的标签,pi表示上述第i攻击概率,s

i,xy

表示第i置信度矩阵中的矩阵元素,u

i,xy

和∈

i,xy

分别为与s

i,xy

对应的均值与方差。

100.在示例性的实施例中,基于前述方案,上述装置还包括:图像处理模块760。

101.其中上述图像处理模块760用于:在上述获取关于目标待测图像的目标攻击概率之前:对上述目标待测图像进行脸部检测,得到上述目标待测图像对应的脸部区域图像;其中,上述脸部区域图像用于输入上述目标预测模型,以获取关于上述目标待测图像的目标

攻击概率。

102.在示例性的实施例中,基于前述方案,上述检测结果确定模块740,具体用于:根据经过上述筛除处理之后剩余的待测图像所对应的攻击概率,计算平均攻击概率;比对上述平均攻击概率与第二预设值;在上述平均攻击概率大于上述第二预设值的情况下,确定对上述待检测对象为非攻击对象;以及,在上述平均攻击概率不大于上述第二预设值的情况下,确定对上述待检测对象为攻击对象。

103.在示例性的实施例中,基于前述方案,上述图像类型包括以下一种或多种:rgb(redgreenblue,红色绿色蓝色)类型、近红外光谱类型和三维类型。

104.需要说明的是,上述实施例提供的攻击对象检测装置在执行攻击对象检测方法时,仅以上述各功能模块的划分进行举例说明,实际应用中,可以根据需要而将上述功能分配由不同的功能模块完成,即将设备的内部结构划分成不同的功能模块,以完成以上描述的全部或者部分功能。

105.另外,上述实施例提供的攻击对象检测装置与攻击对象检测方法实施例属于同一构思,因此对于本说明书装置实施例中未披露的细节,请参照本说明书上述的攻击对象检测方法的实施例,这里不再赘述。

106.上述本说明书实施例序号仅仅为了描述,不代表实施例的优劣。

107.本说明书实施例还提供了一种电子设备,包括存储器、处理器及存储在存储器上并可在处理器上运行的计算机程序,处理器执行程序时实现上述任一实施例方法的步骤。

108.图9为本说明书实施例提供的电子设备的结构示意图。请参见图9所示,电子设备900包括有:处理器901和存储器902。

109.本说明书实施例中,处理器901为计算机系统的控制中心,可以是实体机的处理器,也可以是虚拟机的处理器。处理器901可以包括一个或多个处理核心,比如4核心处理器、9核心处理器等。处理器901可以采用数字信号处理(digital signal processing,dsp)、现场可编程门阵列(field-programmable gate array,fpga)、可编程逻辑阵列(programmable logic array,pla)中的至少一种硬件形式来实现。处理器901也可以包括主处理器和协处理器,主处理器是用于对在唤醒状态下的数据进行处理的处理器;协处理器是用于对在待机状态下的数据进行处理的低功耗处理器。

110.在本说明书实施例中,上述处理器901具体用于:

111.获取关于待检测对象的至少一种图像类型的待测图像;基于目标预测模型,获取关于目标待测图像的目标攻击概率,以及获取关于上述目标攻击概率的目标置信度,其中,上述目标预测模型的训练样本图像的图像类型与上述目标待测图像的图像类型一致,上述攻击概率表示上述目标待测图像为攻击对象的概率;根据上述目标置信度确定是否对上述目标待测图像进行筛除处理;以及,根据经过上述筛除处理之后剩余的待测图像所对应的攻击概率,确定对上述待检测对象的检测结果。

112.进一步地,上述目标置信度为置信度矩阵;上述根据上述目标置信度确定是否对上述目标待测图像进行筛除处理,包括:确定上述目标置信度矩阵中是否存在小于第一预设值的矩阵元素;其中,在上述目标置信度矩阵中存在小于上述第一预设值的矩阵元素的情况下,对上述目标待测图像进行筛除处理;在上述目标置信度矩阵中不存在小于上述第一预设值的矩阵元素的情况下,保留上述目标待测图像。

113.进一步地,上述目标待测图像的图像特征矩阵与上述目标置信度均为m

×

n的矩阵,且上述目标置信度的矩阵元素a

xy

表示:预测上述图像特征矩阵的矩阵元素b

xy

属于攻击对象的概率为目标攻击概率的置信度值,x取值为不大于m的正整数,y取值为不大于n的正整数,m、n为正整数。

114.进一步地,上述处理器901具体用于:

115.在上述基于目标预测模型,获取关于目标待测图像的目标攻击概率之前:获取目标图像类型的k个训练样本图像,并通过上述k个训练样本图像训练改进后的分类模型,得到上述目标图像类型对应的预测模型,k为正整数。

116.进一步地,上述改进后的分类模型包括:预测部分,上述预测部分包括:第一预测分支和第二预测分支;上述通过上述k个训练样本图像训练改进后的分类模型,包括:将第i个训练样本图像输入至上述改进后的分类模型,从上述第一预测分支输出第i攻击概率,以及从上述第二预测分支输出第i置信度,i取值为不大于k的正整数;以及,根据上述第i攻击概率、上述第i置信度以及上述第i个训练样本图像对应的标签,确定损失函数,并通过上述损失函数优化上述改进后的分类模型的模型参数,以训练上述改进后的分类模型。

117.进一步地,上述改进后的分类模型还包括:特征提取部分;上述将第i个训练样本图像输入至上述改进后的分类模型,包括:将第i个训练样本图像输入至上述改进后的分类模型的特征提取部分,得到第i图像特征矩阵;

118.上述从上述第一预测分支输出第i攻击概率,包括:通过上述第一预测分支对上述第i图像特征矩阵进行特征处理,以确定上述第i个训练样本图像为攻击对象的概率,得到上述第i攻击概率;

119.上述从上述第二预测分支输出第i置信度,包括:通过上述第二预测分支输出第i置信度矩阵,其中,上述第i置信度矩阵的矩阵元素s

i,xy

表示:预测上述第i图像特征矩阵的矩阵元素b

i,xy

属于攻击对象的概率为上述第i攻击概率的置信度值;

120.其中,上述第i图像特征矩阵与上述第i置信度矩阵均为m

×

n的矩阵,x取值为不大于m的正整数,y取值为不大于n的正整数,m、n为正整数。

121.进一步地,上述根据上述第i攻击概率、上述第i置信度以及上述第i个训练样本图像对应的标签,确定损失函数,包括:

122.lossi=crossentropy((u

i,xy

∈

i,xy

×si,xy

)*pi,yi)

123.其中,lossi表示上述第i训练样本图像对应的损失函数,crossentropy()表示交叉熵函数,yi表示上述第i个训练样本图像对应的标签,pi表示上述第i攻击概率,s

i,xy

表示第i置信度矩阵中的矩阵元素,u

i,xy

和∈

i,xy

分别为与s

i,xy

对应的均值与方差。

124.进一步地,上述处理器901具体用于:

125.在上述获取关于目标待测图像的目标攻击概率之前:对上述目标待测图像进行脸部检测,得到上述目标待测图像对应的脸部区域图像;其中,上述脸部区域图像用于输入上述目标预测模型,以获取关于上述目标待测图像的目标攻击概率。

126.进一步地,上述根据经过上述筛除处理之后剩余的待测图像所对应的攻击概率,确定对上述待检测对象的检测结果,包括:根据经过上述筛除处理之后剩余的待测图像所对应的攻击概率,计算平均攻击概率;比对上述平均攻击概率与第二预设值;在上述平均攻击概率大于上述第二预设值的情况下,确定对上述待检测对象为非攻击对象;以及,在上述

平均攻击概率不大于上述第二预设值的情况下,确定对上述待检测对象为攻击对象。

127.进一步地,上述图像类型包括以下一种或多种:rgb(redgreenblue,红色绿色蓝色)类型、近红外光谱类型和三维类型。

128.上述第一身体部位为脸部,上述方法还包括:根据上述脸部对应的第一视频进行脸部识别,得到脸部识别结果;以及,根据上述检测结果和上述脸部识别结果,确定上述待检测对象的身份识别结果。

129.存储器902可以包括一个或多个计算机可读存储介质,该计算机可读存储介质可以是非暂态的。存储器902还可包括高速随机存取存储器,以及非易失性存储器,比如一个或多个磁盘存储设备、闪存存储设备。在本说明书的一些实施例中,存储器902中的非暂态的计算机可读存储介质用于存储至少一个指令,该至少一个指令用于被处理器901所执行以实现本说明书实施例中的方法。

130.一些实施例中,电子设备900还包括有:外围设备接口903和至少一个外围设备。处理器901、存储器902和外围设备接口903之间可以通过总线或信号线相连。各个外围设备可以通过总线、信号线或电路板与外围设备接口903相连。具体地,外围设备包括:显示屏904、摄像头905和音频电路906中的至少一种。

131.外围设备接口903可被用于将输入/输出(input/output,i/o)相关的至少一个外围设备连接到处理器901和存储器902。在本说明书的一些实施例中,处理器901、存储器902和外围设备接口903被集成在同一芯片或电路板上;在本说明书的一些其他实施例中,处理器901、存储器902和外围设备接口903中的任意一个或两个可以在单独的芯片或电路板上实现。本说明书实施例对此不作具体限定。

132.显示屏904用于显示用户界面(user interface,ui)。该ui可以包括图形、文本、图标、视频及其它们的任意组合。当显示屏904是触摸显示屏时,显示屏904还具有采集在显示屏904的表面或表面上方的触摸信号的能力。该触摸信号可以作为控制信号输入至处理器901进行处理。此时,显示屏904还可以用于提供虚拟按钮和/或虚拟键盘,也称软按钮和/或软键盘。在本说明书的一些实施例中,显示屏904可以为一个,设置电子设备900的前面板;在本说明书的另一些实施例中,显示屏904可以为至少两个,分别设置在电子设备900的不同表面或呈折叠设计;在本说明书的再一些实施例中,显示屏904可以是柔性显示屏,设置在电子设备900的弯曲表面上或折叠面上。甚至,显示屏904还可以设置成非矩形的不规则图形,也即异形屏。显示屏904可以采用液晶显示屏(liquid crystal display,lcd)、有机发光二极管(organic light-emitting diode,oled)等材质制备。

133.摄像头905用于采集图像或视频。可选地,摄像头905包括前置摄像头和后置摄像头。通常,前置摄像头设置在电子设备的前面板,后置摄像头设置在电子设备的背面。在一些实施例中,后置摄像头为至少两个,分别为主摄像头、景深摄像头、广角摄像头、长焦摄像头中的任意一种,以实现主摄像头和景深摄像头融合实现背景虚化功能、主摄像头和广角摄像头融合实现全景拍摄以及虚拟现实(virtual reality,vr)拍摄功能或者其它融合拍摄功能。在本说明书的一些实施例中,摄像头905还可以包括闪光灯。闪光灯可以是单色温闪光灯,也可以是双色温闪光灯。双色温闪光灯是指暖光闪光灯和冷光闪光灯的组合,可以用于不同色温下的光线补偿。

134.音频电路906可以包括麦克风和扬声器。麦克风用于采集用户及环境的声波,并将

声波转换为电信号输入至处理器901进行处理。出于立体声采集或降噪的目的,麦克风可以为多个,分别设置在电子设备900的不同部位。麦克风还可以是阵列麦克风或全向采集型麦克风。

135.电源907用于为电子设备900中的各个组件进行供电。电源907可以是交流电、直流电、一次性电池或可充电电池。当电源907包括可充电电池时,该可充电电池可以是有线充电电池或无线充电电池。有线充电电池是通过有线线路充电的电池,无线充电电池是通过无线线圈充电的电池。该可充电电池还可以用于支持快充技术。

136.本说明书实施例中示出的电子设备结构框图并不构成对电子设备900的限定,电子设备900可以包括比图示更多或更少的组件,或者组合某些组件,或者采用不同的组件布置。

137.在本说明书的描述中,需要理解的是,术语“第一”、“第二”等仅用于描述目的,而不能理解为指示或暗示相对重要性。对于本领域的普通技术人员而言,可以具体情况理解上述术语在本说明书中的具体含义。此外,在本说明书的描述中,除非另有说明,“多个”是指两个或两个以上。“和/或”,描述关联对象的关联关系,表示可以存在三种关系,例如,a和/或b,可以表示:单独存在a,同时存在a和b,单独存在b这三种情况。字符“/”一般表示前后关联对象是一种“或”的关系。

138.本说明书实施例还提供了计算机可读存储介质,该计算机可读存储介质中存储有指令,当其在计算机或处理器上运行时,使得计算机或处理器执行上述实施例中的一个或多个步骤。上述攻击对象检测装置的各组成模块如果以软件功能单元的形式实现并作为独立的产品销售或使用时,可以存储在上述计算机可读取存储介质中。

139.在上述实施例中,可以全部或部分地通过软件、硬件、固件或者其任意组合来实现。当使用软件实现时,可以全部或部分地以计算机程序产品的形式实现。上述计算机程序产品包括一个或多个计算机指令。在计算机上加载和执行上述计算机程序指令时,全部或部分地产生按照本说明书实施例上述的流程或功能。上述计算机可以是通用计算机、专用计算机、计算机网络、或者其他可编程装置。上述计算机指令可以存储在计算机可读存储介质中,或者通过上述计算机可读存储介质进行传输。上述计算机指令可以从一个网站站点、计算机、服务器或数据中心通过有线(例如同轴电缆、光纤、数字用户线(digital subscriber line,dsl))或无线(例如红外、无线、微波等)方式向另一个网站站点、计算机、服务器或数据中心进行传输。上述计算机可读存储介质可以是计算机能够存取的任何可用介质或者是包含一个或多个可用介质集成的服务器、数据中心等数据存储设备。上述可用介质可以是磁性介质,(例如,软盘、硬盘、磁带)、光介质(例如,数字多功能光盘(digital versatile disc,dvd))、或者半导体介质(例如,固态硬盘(solid state disk,ssd))等。

140.需要注意的是,上述对本说明书特定实施例进行了描述。其它实施例在所附权利要求书的范围内。在一些情况下,在权利要求书中记载的动作或步骤可以按照不同于实施例中的顺序来执行并且仍然可以实现期望的结果。另外,在附图中描绘的过程不一定要求示出的特定顺序或者连续顺序才能实现期望的结果。在某些实施方式中,多任务处理和并行处理也是可以的或者可能是有利的。

141.以上上述,仅为本说明书的具体实施方式,但本说明书的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本说明书揭露的技术范围内,可轻易想到变化或替换,

都应涵盖在本说明书的保护范围之内。因此,依本说明书权利要求所作的等同变化,仍属本说明书所涵盖的范围。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。