1.本发明涉及数字信息传输领域,尤其涉及一种基于人工智能的零信任物联网终端设备身份认证方法。

背景技术:

2.随着物联网的快速发展,在日常生活中出现大量的物联网设备,物联网设备的使用需要先将物联网设备的使用需要先将物联网加入物联网网络中,物联网设备一般是通过物联网网关提供的无线信道连接物联网网关,经物联网网关接入物联网网络中,从而与物联网网络中各物联网节点进行通信。但是,物联网终端的安全能力普遍较低,易成为攻击者的突破口,当物联网终端的应用程序存在逻辑缺陷或者编码漏洞等问题,当大量设备同时接入时,传统的集中式安全认证面临巨大的性能压力,将用户身份信息存储在半可信的端智能设备中,极易引发用户身份信息,地理位置信息等隐私泄漏的问题。

技术实现要素:

3.本发明是为了克服现有技术的物联网终端数据采集传输时容易造成隐私泄漏的问题,提供一种加密传输数据的基于人工智能的零信任物联网终端设备身份认证方法,提高数据传输的安全性。

4.为实现上述目的,本发明采用以下技术方案:一种基于人工智能的零信任物联网终端设备身份认证方法,包括拦截物联网终端设备接入的所有通信数据,提取物联网终端设备属性数据,将提取的数据进行样本集构建;将样本集划分为若干个重叠的滑动窗口,并将其作为神经网络的输入数据,每个滑动窗口数据形成一个矩阵,输入层对这些矩阵进行归一化,并将这些归一化结果作为输入数据,然后构建cnn模型;每次对物联网终端设备进行数据采集时,根据设备信息,输入训练好的cnn模型生成动态指纹信息用于物联网终端设备身份认证。通过神经网络模型生成动态设备指纹,用于物联网终端设备的身份认证,提高物联网终端数据传输的安全性,避免用户身份信息泄漏。

5.作为优选,所述物联网终端设备属性数据包括:设备id、设备地理坐标、网络地址。

6.作为优选,还包括对每一次传送数据的物联网终端设备进行认证,对认证过程中的节点设备传送的数据进行加密传输。

7.作为优选,所述对每一次传送数据的物联网终端设备进行认证,包括:提取该次数据传送的物联网终端设备的属性数据,输入训练好的cnn模型中生成第一设备指纹;结合终端物联网设备的设备id、物联网终端设备传输的数据以及第一设备指纹根据第一加密算法计算输出第一签名;作为优选,所述对认证过程中的节点设备传送的数据进行加密传输,包括:

结合第一设备指纹和物联网终端设备传输的数据,根据第二加密算法计算,输出第一加密数据。通过第一加密算法和第二加密算法两种不同的加密算法类型,能够更有效的对物联网终端传输数据进行加密,即使获得物联网终端设备的属性数据,没有设备指纹也无法获取物联网终端设备的传输数据。

8.作为优选,所述对认证过程中的节点设备传送的数据进行加密传输,还包括:将第一加密数据、第一签名和第一设备指纹一次首尾拼接,将拼接后的数据作为传输数据进行传输。

9.作为优选,所述对每一次传送数据的物联网终端设备进行认证,还包括:接收到传输数据后,根据拼接位点对传输数据进行从后往前拆解,一次拆分为第一设备指纹、第一签名和第一加密数据。

10.作为优选,所述对每一次传送数据的物联网终端设备进行认证,还包括:再次提取该次数据传送的物联网终端设备的属性数据,输入训练好的cnn模型中生成第二设备指纹;结合第二设备指纹和第一加密数据,根据第二解密算法计算,输出第一解密数据;结合终端物联网设备的设备id、物联网终端设备传输的数据以及第二设备指纹根据第一加密算法计算输出第二签名;比较第一签名和第二签名是否相同,若相同则认证成功,输出第一解密输出;若不相同则认证失败,拦截数据。只有当认证成功,第一解密输出才与物联网终端设备传输的数据相同,当认证失败时,第一解密输出与物联网终端设备传输的数据不相同,保证在认证过程中物联网终端设备传输的数据处于保密状态,进一步,提高物联网终端数据传输的安全性,避免用户身份信息泄漏。

11.作为优选,所述第二解密算法是第二加密算法的解密算法。

12.因此,本发明具有如下有益效果:(1)本发明采用神经网络模型,根据实时采集的物联网终端设备属性数据,生成动态设备指纹,用于设备身份认证,能够实施监控物联网终端设备身份。(2)通过第一加密算法和第二加密算法两种不同的加密算法类型,能够更有效的对物联网终端传输数据进行加密,即使获得物联网终端设备的属性数据,没有设备指纹也无法获取物联网终端设备的传输数据。(3)只有当认证成功,第一解密输出才与物联网终端设备传输的数据相同,当认证失败时,第一解密输出与物联网终端设备传输的数据不相同,保证在认证过程中物联网终端设备传输的数据处于保密状态,进一步,提高物联网终端数据传输的安全性,避免用户身份信息泄漏。

附图说明

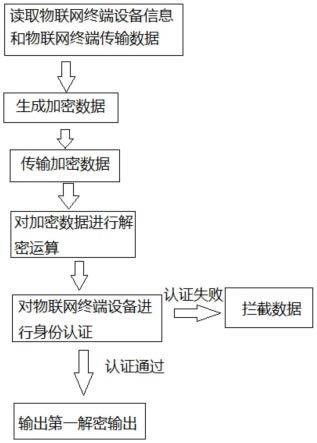

13.图1是本发明一实施例的基于人工智能的零信任物联网络终端设备身份认证方法流程图。

具体实施方式

14.下面结合附图与具体实施方式对本发明做进一步的描述。

15.实施例:一种基于人工智能的零信任物联网终端设备身份认证方法:包括:拦截物联网终端设备接入的所有通信数据,提取物联网终端设备属性数据,所述

物联网终端设备属性数据包括:设备id、设备地理坐标、网络地址,将提取的数据进行样本集构建;将样本集划分为若干个重叠的滑动窗口,并将其作为神经网络的输入数据,每个滑动窗口数据形成一个矩阵,输入层对这些矩阵进行归一化,并将这些归一化结果作为输入数据,然后构建cnn模型;每次对物联网终端设备进行数据采集时,根据设备信息,输入训练好的cnn模型生成动态指纹信息用于物联网终端设备身份认证。通过神经网络模型生成动态设备指纹,用于物联网终端设备的身份认证。

16.对每一次传送数据的物联网终端设备进行认证,对认证过程中的节点设备传送的数据进行加密传输。包括:提取该次数据传送的物联网终端设备的属性数据,输入训练好的cnn模型中生成第一设备指纹;结合终端物联网设备的设备id、物联网终端设备传输的数据以及第一设备指纹根据第一加密算法计算输出第一签名;结合第一设备指纹和物联网终端设备传输的数据,根据第二加密算法计算,输出第一加密数据。通过第一加密算法和第二加密算法两种不同的加密算法类型,能够更有效的对物联网终端传输数据进行加密,即使获得物联网终端设备的属性数据,没有设备指纹也无法获取物联网终端设备的传输数据。

17.将第一加密数据、第一签名和第一设备指纹一次首尾拼接,将拼接后的数据作为传输数据进行传输。

18.接收到传输数据后,根据拼接位点对传输数据进行从后往前拆解,一次拆分为第一设备指纹、第一签名和第一加密数据。

19.再次提取该次数据传送的物联网终端设备的属性数据,输入训练好的cnn模型中生成第二设备指纹;结合第二设备指纹和第一加密数据,根据第二解密算法计算,输出第一解密数据;所述第二解密算法是第二加密算法的解密算法结合终端物联网设备的设备id、物联网终端设备传输的数据以及第二设备指纹根据第一加密算法计算输出第二签名;比较第一签名和第二签名是否相同,若相同则认证成功,输出第一解密输出;若不相同则认证失败,拦截数据。只有当认证成功,第一解密输出才与物联网终端设备传输的数据相同,当认证失败时,第一解密输出与物联网终端设备传输的数据不相同,保证在认证过程中物联网终端设备传输的数据处于保密状态,进一步,提高物联网终端数据传输的安全性,避免用户身份信息泄漏。

20.本实施例具有如下有益效果:采用神经网络模型,根据实时采集的物联网终端设备属性数据,生成动态设备指纹,用于设备身份认证,能够实施监控物联网终端设备身份。通过第一加密算法和第二加密算法两种不同的加密算法类型,能够更有效的对物联网终端传输数据进行加密,即使获得物联网终端设备的属性数据,没有设备指纹也无法获取物联网终端设备的传输数据。只有当认证成功,第一解密输出才与物联网终端设备传输的数据相同,当认证失败时,第一解密输出与物联网终端设备传输的数据不相同,保证在认证过程中物联网终端设备传输的数据处于保密状态,进一步,提高物联网终端数据传输的安全性,

避免用户身份信息泄漏。

21.本文中所描述的具体实施例仅仅是对本发明精神作举例说明。本发明所属技术领域的技术人员可以对所描述的具体实施例做各种各样的修改或补充或采用类似的方式替代,但并不会偏离本发明的精神或者超越所附权利要求书所定义的范围。

22.尽管本文较多地使用了滑动窗口、神经网络、物联网终端设备、第一加密数据等术语,但并不排除使用其它术语的可能性。使用这些术语仅仅是为了更方便地描述和解释本发明的本质;把它们解释成任何一种附加的限制都是与本发明精神相违背的。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。