1.本技术涉及通信安全技术领域,尤其涉及一种通信系统的鉴权方法和装置。

背景技术:

2.随着移动系统的覆盖范围越来越大,用户接入系统的数目越来越多,服务提供商提供的服务多元化发展,使得网络的负载程度不断提高,如何保证网络和业务信息的安全是一个当前迫切需要解决的问题。

3.在移动通信系统中,为了保证运营业务的安全性,网络侧需要对接入的用户设备(user equipment,ue)进行鉴权处理,使得非法ue无法得到网络侧提供的服务,保障运营商的利益;同时,ue也需要验证网络侧发送的鉴权信息是否有效,即ue对网络侧进行鉴权处理,防止非法网络侧利用合法网络侧已经使用过的鉴权信息对ue进行重放攻击,使ue相信该非法网络侧合法。

4.现有长期演进(long term evolved,lte)网络系统中,ue和演进的基站(e-utran node b,enb)之间的空口链路是单跳的,采用演进的分组系统(evoled packet system,eps)认证和秘钥协商(authentication and key agreement,aka)协议来完成用户和网络侧的鉴权过程,即包括身份认证和秘钥协商的处理,其实现的基础是用户和网络侧预共享一个永久性对称秘钥。整个鉴权过程包含在一个鉴权处理中进行,并且采用鉴权元组的方式来进行认证。鉴权元组包括:随机数(rand)、期望响应(expected user response,xres)、加密秘钥(cipher key,ck)、完整性秘钥(integrity key,ik)和鉴权令牌(authentication token,autn),其中xres、ck和ik是由用户永久标识(subscription permanent identifier,supi)对应的鉴权秘钥(key identifier,ki)派生的,autn进一步包括鉴权序列号(sequence number,sqn)、鉴权管理域(authentication management field,amf)和消息鉴权编码(message authentication code,mac)三个部分。

5.在sim卡接入网络侧的鉴权处理流程中,相关技术需要使用ki值完成sim与网络侧的双向鉴权。但在制造商制作sim卡时,会把包括ki、运营商可变算法配置域(operator variant algorithm configuration field,op)、国际移动用户标识(imsi)等鉴权信息分别写入网络侧与sim卡中,写入后的这些鉴权信息不会更新。那么,sim卡一旦被非法克隆,就可能被破解出ki值,克隆卡就可以完成接入鉴权,从而对用户个人隐私和财产造成侵害,并影响到运营商的服务质量。

技术实现要素:

6.本技术的目的旨在至少能解决上述的技术缺陷之一,特提出以下技术方案,通过更新ki值完善sim卡的接入鉴权,避免非法sim卡非法入网。

7.本技术实施例采用下述技术方案:

8.本技术的一方面,提供一种通信系统的鉴权方法,应用于sim卡侧,该鉴权方法包括:在sim卡接入鉴权时,根据sim卡所绑定终端的imei判断sim卡侧存储的ki值是否需要更

新;若ki值需要更新,根据sim卡曾经绑定终端的imei更新ki值,得到待验证ki值;根据从网络侧接收到的鉴权参数对待验证ki值进行验证;根据验证结果确定sim卡状态,根据sim卡状态完成最终鉴权。

9.本技术的另一方面,提供一种通信系统的鉴权方法,应用于网络侧,该鉴权方法包括:在sim卡通过接入鉴权后,根据sim卡所绑定终端的imei判断网络侧存储的ki值是否需要更新;若ki值需要更新,根据sim卡曾经绑定终端的imei更新ki值,得到待验证ki值;根据从sim卡侧接收到的鉴权参数对待验证ki值进行验证;根据验证结果和从sim卡侧接收到的sim卡状态,完成sim卡接入的最终鉴权。

10.本技术的再一方面,提供一种通信系统的鉴权装置,应用于sim卡侧,该鉴权装置包括:第一判断单元,用于在sim卡接入鉴权时,根据sim卡所绑定终端的imei判断sim卡侧存储的ki值是否需要更新;第一更新单元,用于若ki值需要更新,根据sim卡曾经绑定终端的imei更新ki值,得到待验证ki值;第一验证单元,用于根据从网络侧接收到的鉴权参数对待验证ki值进行验证;第一鉴权单元,用于根据验证结果确定sim卡状态,根据sim卡状态完成最终鉴权。

11.本技术的又一方面,提供一种通信系统的鉴权装置,应用于网络侧,该鉴权装置包括:第二判断单元,用于在sim卡通过接入鉴权后,根据sim卡所绑定终端的imei判断网络侧存储的ki值是否需要更新;第二更新单元,用于若ki值需要更新,根据sim卡曾经绑定终端的imei更新ki值,得到待验证ki值;第二验证单元,用于根据从sim卡侧接收到的鉴权参数对待验证ki值进行验证;第二鉴权单元,用于根据验证结果和从sim卡侧接收到的sim卡状态,完成sim卡接入的最终鉴权。

12.本技术实施例采用的上述至少一个技术方案能够达到以下有益效果:

13.本技术实施例在sim卡通过接入鉴权后,还判断ki值是否需要更新,在判断出需要更新ki值时,根据sim卡曾经绑定终端的imei来更新ki值,由于非法手段无法获取到sim卡曾经绑定终端的imei,也就无法获知当前有效的ki值,能够从根本上杜绝克隆卡通过接入鉴权,并且本技术实施例还对更新后的ki值进行一致性判断,通过一致性判断进一步杜绝克隆卡非法入网的可能性,基于ki值更新与ki值一致性判断完善sim卡的接入鉴权,使非法sim卡无法入网,提高用户体验。

附图说明

14.此处所说明的附图用来提供对本技术的进一步理解,构成本技术的一部分,本技术的示意性实施例及其说明用于解释本技术,并不构成对本技术的不当限定。在附图中:

15.图1为本技术实施例示出的应用于sim卡侧的鉴权方法流程图;

16.图2为本技术实施例示出的应用于网络侧的鉴权方法流程图

17.图3为本技术实施例示出的sim卡的接入鉴权流程示意图;

18.图4为本技术实施例示出的更新ki值过程示意图;

19.图5为本技术实施例示出的应用于sim卡侧的鉴权装置结构框图;

20.图6为本技术实施例示出的应用于网络侧的鉴权装置结构框图。

具体实施方式

21.为使本技术的目的、技术方案和优点更加清楚,下面将结合本技术具体实施例及相应的附图对本技术技术方案进行清楚、完整地描述。显然,所描述的实施例仅是本技术一部分实施例,而不是全部的实施例。基于本技术中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本技术保护的范围。

22.针对相关技术中,出厂后的sim卡基于不可修改的ki值进行鉴权处理过程中所存在的隐患,本技术实施例通过sim卡内存储imei队列完成sim卡与终端的绑定,一旦sim卡更新终端即触发ki值的更新,而ki值的更新依赖于imei队列中存储的imei,克隆卡即使获取到初始ki值,但无法获取到imei队列,则无法获知当前ki值从而完成克隆卡的鉴权。以下结合附图,详细说明本技术实施例提供的技术方案。

23.图1为本技术实施例示出的应用于sim卡侧的鉴权方法流程图,如图1所示,本实施例的方法包括下述步骤:

24.步骤s110,在sim卡接入鉴权时,根据sim卡所绑定终端的imei判断sim卡侧存储的ki值是否需要更新。

25.一般地,在插入sim卡的终端重新开机、切换服务区,或者sim卡插入终端时,会启动sim卡的接入鉴权,此时启动的接入鉴权即基于sim卡本地存储的ki值执行sim卡侧的鉴权处理,可以理解的是,在sim卡出厂后的第一次接入鉴权,所依据的ki值为初始ki值,在对初始ki值进行更新处理后,后续的接入鉴权所依据的ki值为更新后的ki值。

26.应当理解的是:在sim卡接入鉴权时判断ki值是否需要更新,可以在sim卡接入鉴权之前开始判断ki值是否需要更新,也可以在接入鉴权过程中开始判断ki值是否需要更新,显然也可以在通过接入鉴权之后再开始判断ki值是否需要更新。

27.步骤s120,若ki值需要更新,根据sim卡曾经绑定终端的imei更新ki值,得到待验证ki值。

28.本实施例更新ki值的方法与现有技术中生成初始ki值的方法基本一致,只是在更新ki值时,本实施例中以sim卡曾经绑定终端的imei为关键字更新ki值。这样就使得ki值的更新依赖于sim卡曾经绑定终端的imei,而克隆卡是无法获得sim卡曾经绑定终端的imei的,克隆卡也就无法完成接入鉴权。

29.步骤s130,根据从网络侧接收到的鉴权参数对待验证ki值进行验证。

30.由于ki值无法下发或上传,本实施例采用间接的方法验证ki值的一致性,例如采用现有技术中对初始ki值的一致性验证方法来验证待验证ki值。

31.步骤s140,根据验证结果确定sim卡状态,根据sim卡状态完成最终鉴权。

32.一致性验证通过,说明sim卡处于正常状态,一致性验证没有通过,则说明sim卡处于异常状态,可能处于克隆状态,此时可以禁止sim卡入网,并禁用该sim卡。

33.由图1所示可知,在sim卡接入鉴权时,还判断ki值是否需要更新,在判断出需要更新ki值时,根据sim卡曾经绑定终端的imei来更新ki值,由于非法手段无法获取到sim卡曾经绑定终端的imei,也就无法获知当前有效的ki值,能够从根本上杜绝克隆卡通过接入鉴权,并且本实施例还对更新后的ki值进行一致性判断,通过一致性判断进一步杜绝克隆卡非法入网的可能性,基于ki值更新与ki值一致性判断完善sim卡的接入鉴权,使非法sim卡无法入网,提高用户体验。

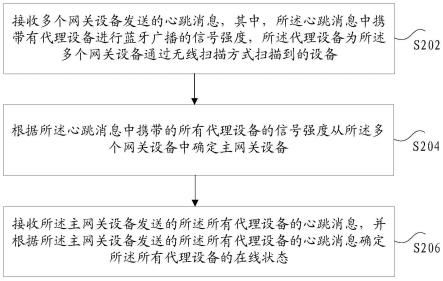

34.图2为本技术实施例示出的应用于sim卡侧的鉴权方法流程图,如图2所示,本实施例的方法包括下述步骤:

35.步骤s210,在sim卡通过接入鉴权后,根据sim卡所绑定终端的imei判断网络侧存储的ki值是否需要更新。

36.一般地,在插入sim卡的终端重新开机、切换服务区,或者sim卡插入终端时,会启动sim卡的接入鉴权,此时启动的接入鉴权即基于网络侧本地存储的ki值执行网络侧的鉴权处理,可以理解的是,在sim卡出厂后的第一次接入鉴权,所依据的ki值为初始ki值,在对初始ki值进行更新处理后,后续的接入鉴权所依据的ki值为更新后的ki值。

37.本实施例在sim卡通过接入鉴权后,才执行对ki值的更新判断操作,因此只有在接入鉴权通过之后,网络侧才能够获取sim卡所绑定终端的相关数据,若接入鉴权未通过,则网络侧无法获取sim卡所绑定终端的相关数据,也就无法执行ki值的更新处理。

38.步骤s220,若ki值需要更新,根据sim卡曾经绑定终端的imei更新ki值,得到待验证ki值。

39.步骤s230,根据从sim卡侧接收到的鉴权参数对待验证ki值进行验证。

40.由于ki值无法下发或上传,本实施例采用间接的方法验证ki值的一致性,例如采用现有技术中对初始ki值的一致性验证方法来验证待验证ki值。

41.步骤s240,根据验证结果和从sim卡侧接收到的sim卡状态,完成sim卡接入的最终鉴权。

42.若一致性验证通过,并且从sim卡侧接收到sim卡处于正常状态,允许绑定sim卡的终端入网获得网络服务,若一致性验证未通过,或者从sim卡侧接收到sim卡处于异常状态,不允许绑定sim卡的终端入网获得网络服务,并禁用该sim卡。

43.由图2所示可知,在sim卡通过接入鉴权之后,还判断网络侧存储的ki值是否需要更新,在判断出需要更新ki值时,根据sim卡曾经绑定终端的imei来更新ki值,并对更新后的ki值进行一致性判断,基于ki值更新与ki值一致性判断完善sim卡的接入鉴权,使绑定非法sim卡的终端无法入网,提高用户体验。在一些实施例中,在sim卡中存储一个imei序列,通过该imei序列存储sim卡曾经绑定终端的imei,同样的,在网络侧存储一个imei序列,本实施例是在网络侧的arpf中存储imei序列,通过该序列存储sim卡曾经绑定终端的imei,两个imei序列对sim卡曾经绑定终端的imei存储方法相同,以使得sim卡侧基于imei-1序列中的imei更新得到的ki值与网络侧基于imei-2序列中的imei更新得到的ki值能够满足一致性要求,这里为区分两个imei序列,将sim卡存储的imei序列简记为imei-1序列,将网络侧存储的imei序列简记为imei-2序列。

44.由此,本实施例通过将sim卡所绑定终端的imei与存储在sim卡的imei-1序列进行匹配处理,即判断sim卡所绑定终端的imei是否存在于imei-1序列中,若存在,则匹配成功,此时判断sim卡侧存储的ki值不需要更新,若不存在,则匹配不成功,此时判断sim卡侧存储的ki值需要更新。

45.同样的,将所绑定终端的imei与存储在网络侧的imei-2序列进行匹配处理,即判断sim卡所绑定终端的imei是否存在于imei-2序列中,若存在,则匹配成功,此时判断网络侧存储的ki值不需要更新,若不存在,则匹配不成功,此时判断网络侧存储的ki值需要更新。

46.需要说明的是,本实施例认为sim卡出厂后绑定的第一个终端为合法的,在sim卡绑定第一个终端,基于初始ki值完成鉴权处理后,将第一个终端的imei分别写入到imei-1序列和imei-2序列中,这样,在sim卡更换终端后,可以基于imei序列进行ki值的更新。

47.如前所述,sim卡的接入鉴权是依据当前的ki值,即sim卡出厂后第一次接入授权是基于初始ki值,后续每次合法更换终端时,都会更新ki值,此后sim卡的接入鉴权都是依据更新后的ki值。sim卡的接入鉴权过程参考图3,图3中的ue为sim卡侧,amf(access and mobility management function,接入和移动性管理功能)/seaf(security anchor function,安全锚函数)、ausf(authentication server function,身份验证服务功能)、udm(unified data management,统一数据管理)/arpf(authentication credential repository and processing function,认证凭证存储库和处理功能)为网络侧,sim卡的接入鉴权过程如下:

48.ue向基站gnb发起接入网络请求initial registration request,该initial registration request中携带suci(subscription concealed identifier,用户隐藏标识)或guti(globally unique temporary ue identity,临时ue标识),基站gnb将接收到的initial registration request转发至核心网的seaf,seaf收到请求后,解析后得到guti或suci,若是guti就匹配到对应的supi(subscription permanent identifier,用户永久标识),若为suci则不解密,继续向ausf发起鉴权申请nudm_ueauthenticate_get request,该nudm_ueauthenticate_get request携带对应的网络服务信息sn-name,方便ausf调用对应av(authentication vector,鉴权向量);ausf通过分析sn-name,确定ue是否在网络服务范围内,并保存ue需要的网络服务信息,接下来继续将suci或supi和sn-name转发给udm;在udm中调用sidf(subscription identifier de-concealing function,用户标识符隐藏功能)将suci解密得到supi,然后通过supi来配置终端所需的av。

49.其中,av的生成过程包括:udm/arpf产生rand,使用supi对应的ki产生xres、ck、ik,根据rand、sqnhe、ki和amf(access and mobility management function,鉴权管理域)产生出mac-a,根据mac-a,sqnhe、ak和amf(authentication management field,鉴权管理域)得到autn。由rand和xres、ck、ik和autn组成鉴权五元组,udm/arpf向ausf返回响应nudm_ueauthenticate_get response,该nudm_ueauthenticate_get response携带鉴权五元组,ausf保存该鉴权五元组并计算出秘钥参数,生成携带秘钥参数的鉴权响应nausf_ueauthenticate_authentication response发送给amf,并且ausf还根据av计算出秘钥参数xres。

50.amf生成鉴权请求authentication request并发送给ue,ue从接收到的authentication request中解析出秘钥参数rand、autn,基于rand、autn进行校验,具体是根据ue本地存储的ki值和解析得到的rand、autn中的sqn计算出mac-a,并比较该mac-a和从接收到的autn中解除出的mac-a是否一致,如果一致,ue对网络侧鉴权通过,此时利用rand和ki计算出一个res值,向amf发送携带res值的authentication response,amf将执行相应操作后,将nausf_ueauthentication_authentication request发送给ausf,ausf将从接收到的res与之前计算出的xres进行一致性验证,如果一致,网络侧鉴权通过。

51.在双侧鉴权通过之后,若判断出ki值需要更新,从imei-1序列中获取sim卡所绑定的上一终端的imei,以上一终端的imei为关键字更新ki值,得到sim卡侧待验证ki值,以及

从imei-2序列中获取sim卡所绑定的上一终端的imei,以上一终端的imei为关键字更新ki值,得到网络侧待验证ki值,这里可以采用摘要算法计算出待验证ki值。

52.需要说明的是,本实施例是以sim卡所绑定的上一终端的imei为关键字更新ki值,在一些场景中,显然可以使用sim卡曾经绑定过的任一个终端的imei或多个终端的imei的组合作为关键字来更新ki值,只要是基于sim卡曾经绑定终端的imei作为关键字来更新ki值即可。

53.在得到待验证ki值之后,sim卡侧的一致性验证过程包括:基于sim卡侧待验证ki值和从网络侧接收到的鉴权参数计算出消息认证码,将所述消息认证码和从网络侧接收到的鉴权参数中解析出的消息验证码进行一致性验证,若两个消息验证码相等,sim卡侧通过一致性验证,若两个消息验证码不相等,sim卡侧不通过一致性验证。在sim卡侧待验证ki值通过一致性验证之后,确定所述sim卡处于正常状态,此时将sim卡侧存储的ki值更新为待验证ki值,以及将sim卡所绑定终端的imei写入到imei-1序列。

54.网络侧的一致性验证过程包括:基于网络侧待验证ki值计算出消息校验码,将消息校验码和从sim卡侧接收到的鉴权参数中获得消息检验码进行一致性验证,若两个消息校验码相等,网络侧通过一致性验证,若两个消息校验码不相等,网络侧不通过一致性验证。

55.若网络侧待验证ki值通过一致性验证,并且从sim卡侧接收到sim卡处于正常状态,将网络侧存储的ki值更新为待验证ki值,将网络侧获取到的sim卡所绑定终端的imei写入到imei-2序列中,以及允许绑定sim卡的终端入网;若网络侧待验证ki值未通过一致性验证,或者从sim卡侧接收到sim卡处于异常状态,不更新网络侧存储的ki值,不将获取到的sim卡所绑定终端的imei写入到imei-2序列,以及禁止绑定sim卡的终端入网,并锁定sim卡。

56.以下结合图4详细说明本实施例对待验证ki值的一致性验证过程:

57.在通过接入鉴权后,ue侧获取sim卡当前绑定的终端的imei,若该imei存在于imei-1队列中,记录sim卡状态为不更新状态,若该imei未存在于imei-1队列中,记录sim卡状态为更新状态。

58.接下来执行图4所示的一致性验证过程:网络侧的amf/seaf发起用户设备表示请求identity request,获取终端的imei,ue侧即sim卡侧返回sim当前绑定的终端的imei给网络侧的udm/arpf,udm/arpf对比该imei是否已存储在imei-2队列中,若不存在,以接收到的imei为关键字更新ki,得到待验证ki值,并基于待验证ki值生成鉴权五元组,基于鉴权五元组生成av,av包括rand、autx、xres和kause,udm/arpf向ue侧发送待验证ki值派发的鉴权参数,ue侧读取sim卡状态,若sim卡状态是更新状态,使用sim卡当前绑定的终端的imei为关键字更新ki值,使用更新后的ki、接收到的鉴权参数rand和autn中的sqnhe生成mac-a,然后对自身生成的mac-a与从autn解析出的mac-a进行比较,若相等则完成ue侧的一致性验证,此时可以将当前绑定的终端的imei写入到imei-1队列中,利用暂存的待验证ki值替换sim卡存储的原ki值。

59.ue侧还向网络侧的udm/arpf返回鉴权结果,鉴权结果中携带鉴权参数res,udm/arpf对自身生成的xres与接收到的res进行对比,若相等则完成网络侧的一致性验证,此时将接收到的imei写入到imei-2队列中,以及利用暂存的待验证ki值替换网络侧存储的原ki

值,若不相等,将暂存的imei和待验证ki值清除,断开该ue的入网连接,并锁定sim卡使其不可用。

60.需要说明的是,本技术的上述实施例是在sim卡侧完成待验证ki值的一致性验证之后,就将sim卡侧存储的ki值更新为待验证ki值,以及将当前绑定终端的imei写入到imei-1序列中,以及上述实施例是在网络侧完成待验证ki值的一致性验证之后,就将网络侧存储的ki值更新为待验证ki值,以及将当前绑定终端的imei写入到imei-2序列中。

61.在一些实施例中,还可以在sim卡侧和网络侧都完成待验证ki值的一致性验证之后,即在sim卡侧和网络侧都通过一致性验证之后,再将sim卡侧存储的ki值更新为待验证ki值,将网络侧存储的ki值更新为待验证ki值,以及将当前绑定终端的imei写入到imei-1序列中,将当前绑定终端的imei写入到imei-2序列中。

62.综合上述,本实施例的方法至少具有以下优势:

63.第一,预先在sim卡侧和网络侧分别存储一个imei序列,两侧通过imei是否已存在于imei队列中来决定是否更新ki值,可以做到无需人工干预即可自动更新ki值。

64.第二,通过在sim卡内存储imei队列完成sim卡与实务终端的实际绑定,一旦sim更换终端即触发ki值更新,而ki值更新又需曾绑定终端的imei作为关键字,克隆卡即使获取到初始ki,但无法获取到imei序列,则无法完成ki值的正常更新,从而无法完成终端入网,避免克隆卡入网影响运营商服务质量,影响用户体验。

65.第三,本实施例在ki值更新过程中所使用的信令,例如registration request、authentication request、authentication response、identity request等信令都是现有通信系统中已存在的信令,不涉及终端与基站业务的更改,也即是说本实施例的方法更加便于实施、实施成本低、实施方法简单。

66.图5为本技术实施例示出的应用于sim卡侧的鉴权装置结构框图,如图5所示,本实施例的鉴权装置500包括:

67.第一判断单元510,用于在sim卡接入鉴权时,根据sim卡所绑定终端的imei判断sim卡侧存储的ki值是否需要更新;

68.第一更新单元520,用于若ki值需要更新,根据sim卡曾经绑定终端的imei更新ki值,得到待验证ki值;

69.第一验证单元530,用于根据从网络侧接收到的鉴权参数对待验证ki值进行验证;

70.第一鉴权单元540,用于根据验证结果确定sim卡状态,根据sim卡状态完成最终鉴权。

71.在一些实施例中,第一判断单元510还用于将所绑定终端的imei与存储在sim卡中的imei序列进行匹配处理,若匹配成功,判断sim卡侧存储的ki值不需要更新,若匹配不成功,判断sim卡侧存储的ki值需要更新。

72.在一些实施例中,第一更新单元520还用于若ki值需要更新,从所述imei序列中获取sim卡所绑定的上一终端的imei,以上一终端的imei为关键字更新ki值,得到待验证ki值。

73.在一些实施例中,第一验证单元530还用于根据待验证ki值和所述鉴权参数计算出消息认证码;将所述消息认证码和从所述鉴权参数中解析出的消息验证码进行一致性验证;若两个消息验证码相等,通过一致性验证,若两个消息验证码不相等,未通过一致性验

证。

74.在一些实施例中,第一鉴权单元540还用于若通过一致性验证,确定所述sim卡处于正常状态,将sim卡侧存储的ki值更新为待验证ki值,以及将sim卡所绑定终端的imei写入到所述imei序列中;若未通过一致性验证,确定所述sim卡处于异常状态,不将sim卡侧存储的ki值更新为待验证ki值,以及不将sim卡所绑定终端的imei写入到所述imei序列中;将所述sim卡状态发送给网络侧。

75.图6为本技术实施例示出的应用于网络侧的鉴权装置结构框图,如图6所示,本实施例的鉴权装置600包括:

76.第二判断单元610,用于在sim卡通过接入鉴权后,根据sim卡所绑定终端的imei判断网络侧存储的ki值是否需要更新;

77.第二更新单元620,用于若ki值需要更新,根据sim卡曾经绑定终端的imei更新ki值,得到待验证ki值;

78.第二验证单元630,用于根据从sim卡侧接收到的鉴权参数对待验证ki值进行验证;

79.第二鉴权单元640,用于根据验证结果和从sim卡侧接收到的sim卡状态,完成sim卡接入的最终鉴权。

80.在一些实施例中,第二判断单元610还用于获取sim卡所绑定终端的imei,将获取到的imei与存储在网络侧的imei序列进行匹配处理,若匹配成功,判断网络侧存储的ki值不需要更新,若匹配不成功,判断网络侧存储的ki值需要更新。

81.在一些实施例中,第二更新单元620还用于若ki值需要更新,从所述imei序列中获取sim卡所绑定的上一终端的imei,以上一终端的imei为关键字更新ki值,得到待验证ki值。

82.在一些实施例中,第二验证单元630还用于网络侧基于待验证ki值计算出消息校验码,将所述消息校验码和从鉴权参数中获得的消息检验码进行一致性验证,若两个消息校验码相等,通过一致性验证,若两个消息校验码不相等,未通过一致性验证。

83.在一些实施例中,第二鉴权单元640还用于若验证通过,且从sim卡侧接收到sim卡处于正常状态,将网络侧存储的ki值更新为待验证ki值,将获取到的sim卡所绑定终端的imei写入到imei序列,以及允许绑定sim卡的终端入网;若验证未通过,或从sim卡侧接收到sim卡处于异常状态,不更新网络侧存储的ki值,不将获取到的sim卡所绑定终端的imei写入到imei序列,以及禁止绑定sim卡的终端入网,并锁定sim卡。

84.能够理解,上述鉴权装置,能够实现前述实施例中提供的鉴权方法的各个步骤,关于鉴权方法的相关阐释均适用于鉴权装置,此处不再赘述。

85.本领域内的技术人员应明白,本发明的实施例可提供为方法、装置、系统、或计算机程序产品。因此,本发明可采用完全硬件实施例、完全软件实施例、或结合软件和硬件方面的实施例的形式。而且,本发明可采用在一个或多个其中包含有计算机可用程序代码的计算机可用存储介质(包括但不限于磁盘存储器、cd-rom、光学存储器等)上实施的计算机程序产品的形式。

86.本发明是参照根据本发明实施例的方法、装置(系统)、和计算机程序产品的流程图和/或方框图来描述的。应理解可由计算机程序指令实现流程图和/或方框图中的每一流

程和/或方框、以及流程图和/或方框图中的流程和/或方框的结合。可提供这些计算机程序指令到通用计算机、专用计算机、嵌入式处理机或其他可编程数据处理设备的处理器以产生一个机器,使得通过计算机或其他可编程数据处理设备的处理器执行的指令产生用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的装置。

87.这些计算机程序指令也可存储在能引导计算机或其他可编程数据处理设备以特定方式工作的计算机可读存储器中,使得存储在该计算机可读存储器中的指令产生包括指令装置的制造品,该指令装置实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能。

88.这些计算机程序指令也可装载到计算机或其他可编程数据处理设备上,使得在计算机或其他可编程设备上执行一系列操作步骤以产生计算机实现的处理,从而在计算机或其他可编程设备上执行的指令提供用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的步骤。

89.在一个典型的配置中,计算设备包括一个或多个处理器(cpu)、输入/输出接口、网络接口和内存。

90.内存可能包括计算机可读介质中的非永久性存储器,随机存取存储器(ram)和/或非易失性内存等形式,如只读存储器(rom)或闪存(flash ram)。内存是计算机可读介质的示例。

91.计算机可读介质包括永久性和非永久性、可移动和非可移动媒体可以由任何方法或技术来实现信息存储。信息可以是计算机可读指令、数据结构、程序的模块或其他数据。计算机的存储介质的例子包括,但不限于相变内存(pram)、静态随机存取存储器(sram)、动态随机存取存储器(dram)、其他类型的随机存取存储器(ram)、只读存储器(rom)、电可擦除可编程只读存储器(eeprom)、快闪记忆体或其他内存技术、只读光盘只读存储器(cd-rom)、数字多功能光盘(dvd)或其他光学存储、磁盒式磁带,磁带磁磁盘存储或其他磁性存储设备或任何其他非传输介质,可用于存储可以被计算设备访问的信息。按照本文中的界定,计算机可读介质不包括暂存电脑可读媒体(transitory media),如调制的数据信号和载波。

92.还需要说明的是,术语“包括”、“包含”或者其任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、商品或者设备不仅包括那些要素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、商品或者设备所固有的要素。在没有更多限制的情况下,由语句“包括一个

……”

限定的要素,并不排除在包括所述要素的过程、方法、商品或者设备中还存在另外的相同要素。

93.本领域技术人员应明白,本技术的实施例可提供为方法、系统或计算机程序产品。因此,本技术可采用完全硬件实施例、完全软件实施例或结合软件和硬件方面的实施例的形式。而且,本技术可采用在一个或多个其中包含有计算机可用程序代码的计算机可用存储介质(包括但不限于磁盘存储器、cd-rom、光学存储器等)上实施的计算机程序产品的形式。

94.以上所述仅为本技术的实施例而已,并不用于限制本技术。对于本领域技术人员来说,本技术可以有各种更改和变化。凡在本技术的精神和原理之内所作的任何修改、等同替换、改进等,均应包含在本技术的权利要求范围之内。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。