1.本公开涉及通信装置。此外,本公开涉及操作通信装置的对应方法,并且涉及用于执行所述方法的计算机程序。

背景技术:

2.超宽带(uwb)是一种使用高信号带宽的技术,这种技术尤其用于以极低功率在宽频带频谱上传输数字数据。例如,频谱调节器在3.1到10.6ghz频谱中允许具有至少500mhz宽的uwb信号。具体地说,uwb技术可使用非常短的脉冲信号并且可能能够支持高数据速率。uwb技术能够为通信装置提供高数据吞吐量并为装置的定位提供高精度。具体地说,uwb技术可用于所谓的测距操作,即,用于确定通信装置之间的距离。

技术实现要素:

3.根据本公开的第一方面,提供一种通信装置,所述通信装置包括:超宽带uwb装置,所述uwb装置被配置成与外部通信装置建立通信会话;安全元件,所述安全元件被配置成生成用于所述通信会话的至少一个会话密钥和从所述会话密钥导出的至少一个认证密钥;处理单元,所述处理单元被配置成执行至少一个应用程序;其中所述安全元件另外被配置成将所述会话密钥和所述认证密钥传送到所述uwb装置;其中所述uwb装置被配置成在接收到供所述应用程序使用的数据时或之后向所述数据添加密码标记;其中所述处理单元被配置成接收所述数据和向其中添加的所述密码标记,并将所述数据和密码标记转发到所述安全元件;其中所述安全元件被配置成验证所述密码标记,并在对所述密码标记进行肯定验证时或之后将已签名的确认返回给所述处理单元。

4.在一个或多个实施例中,所述uwb装置被配置成使用从所述安全元件接收到的所述认证密钥来生成所述密码标记。

5.在一个或多个实施例中,所述uwb装置被配置成通过以下操作来生成所述密码标记:对所述数据执行基于密文的消息认证码(cmac)操作,其中所述认证密钥用作所述cmac操作的输入;或对所述数据执行基于散列函数的消息认证码(hmac)操作,其中所述认证密钥用作所述hmac操作的输入。

6.在一个或多个实施例中,所述uwb装置被配置成通过以下操作来生成所述密码标记:对所述数据执行无加密操作的ccm,其中所述认证密钥用作无加密操作的所述ccm的输入;或执行另一已认证加密方案操作,其中所述认证密钥用作所述已认证加密方案操作的输入。

7.在一个或多个实施例中,所述数据包括与在所述通信会话期间执行的测距操作相关的一个或多个通知。

8.在一个或多个实施例中,所述安全元件被配置成使用私用非对称密码密钥来对所述确认进行签名。

9.在一个或多个实施例中,所述处理单元被配置成使用包括在所述确认中的证书来

验证与所述私用密码密钥形成密钥对的公用密码密钥。

10.在一个或多个实施例中,所述处理单元被配置成将一个或多个随机生成的令牌发送到所述uwb装置,并且所述uwb装置被配置成向所述数据添加所述令牌并基于所述数据和所述令牌而生成所述密码标记。

11.根据本公开的第二方面,提供一种通信装置,所述通信装置包括:超宽带uwb装置,所述uwb装置被配置成与外部通信装置建立通信会话;安全元件,所述安全元件被配置成生成用于所述通信会话的至少一个会话密钥和从所述会话密钥导出的至少一个认证密钥;处理单元,所述处理单元被配置成执行至少一个应用程序;其中所述安全元件另外被配置成将所述会话密钥和所述认证密钥传送到所述uwb装置;其中所述安全元件另外被配置成将所述认证密钥传送到所述处理单元;其中所述uwb装置被配置成在接收到供所述应用程序使用的数据时或之后向所述数据添加密码标记;其中所述处理单元被配置成接收所述数据和向其中添加的所述密码标记,并使用从所述安全元件接收到的所述认证密钥来验证所述密码密钥。

12.在一个或多个实施例中,所述安全元件被配置成以加密形式将所述认证密钥传送到所述处理单元,从而保护所述认证密钥的机密性、完整性和真实性。

13.根据本公开的第三方面,设想一种操作通信装置的方法,所述通信装置包括用于与外部通信装置建立通信会话的超宽带uwb装置、用于生成用于所述通信会话的至少一个会话密钥和从所述会话密钥导出的至少一个认证密钥的安全元件以及用于执行至少一个应用程序的处理单元,所述方法包括:所述安全元件将所述会话密钥和所述认证密钥传送到所述uwb装置;所述uwb装置在接收到供所述应用程序使用的数据时或之后向所述数据添加密码标记;所述处理单元接收所述数据和向其中添加的所述密码标记,并将所述数据和密码标记转发到所述安全元件;所述安全元件验证所述密码标记,并在对所述密码标记进行肯定验证时或之后将已签名的确认返回给所述处理单元。

14.在一个或多个实施例中,所述uwb装置使用从所述安全元件接收到的所述认证密钥来生成所述密码标记。

15.根据本公开的第四方面,设想一种操作通信装置的方法,所述通信装置包括用于与外部通信装置建立通信会话的超宽带uwb装置、用于生成用于所述通信会话的至少一个会话密钥和从所述会话密钥导出的至少一个认证密钥的安全元件以及用于执行至少一个应用程序的处理单元,所述方法包括:所述安全元件将所述会话密钥和所述认证密钥传送到所述uwb装置;所述安全元件将所述认证密钥传送到所述处理单元;所述uwb装置在接收到供所述应用程序使用的数据时或之后向所述数据添加密码标记;所述处理单元接收所述数据和向其中添加的所述密码标记,并使用从所述安全元件接收到的所述认证密钥来验证所述密码密钥。

16.在一个或多个实施例中,所述安全元件以加密形式将所述认证密钥传送到所述处理单元,从而保护所述认证密钥的机密性、完整性和真实性。

17.根据本公开的第五方面,提供一种计算机程序,所述计算机程序包括可执行指令,所述可执行指令在由通信装置执行时使得所述通信装置执行所阐述种类的方法。

附图说明

18.将参考附图更详细地描述实施例,在附图中:

19.图1示出了通信装置的说明性实施例;

20.图2示出了操作通信装置的方法的说明性实施例;

21.图3示出了通信装置的另一说明性实施例;

22.图4示出了通信装置的另一说明性实施例;

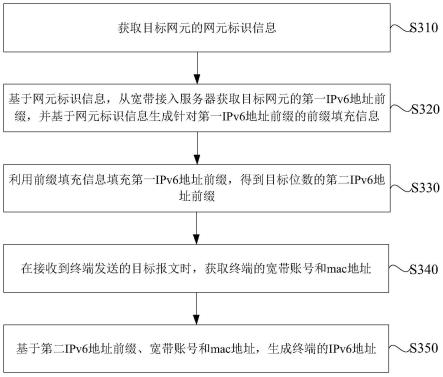

23.图5示出了操作通信装置的方法的另一说明性实施例;

24.图6示出了通信装置的另一说明性实施例。

具体实施方式

25.如上文所提及,超宽带(uwb)是一种使用高信号带宽的技术,这种技术尤其用于以极低功率在宽频带频谱上传输数字数据。例如,uwb技术可使用3.1到10.6ghz的频谱,并且可具有高频带宽大于500mhz且脉冲信号非常短的特征,可能能够支持高数据速率。uwb技术能够为通信装置提供高数据吞吐量并为装置的定位提供高精度。具体地说,uwb技术可用于所谓的测距操作,即,用于确定通信装置之间的距离。

26.uwb技术,也被称为脉冲无线电超宽带(ir-uwb),是一种使用持续时间短的脉冲进行数据通信的rf通信技术。ir-uwb技术的特征在于其可用于两个或更多个装置之间的安全且准确的距离测量。典型距离测量方法是所谓的单侧双向测距(ss-twr)方法和双侧双向测距(ds-twr)方法。

27.因为uwb技术具有准确的距离测量能力,所以可在应确定装置的位置以实现访问对象的访问系统中发挥优势。例如,车辆访问系统可包括用户的智能装置(例如,遥控钥匙(key fob))和另一智能装置(例如,嵌入车辆中的锚)。为了实现对车辆的访问,用户的智能装置必须具有相对于其它智能装置的预定义范围、速度和/或角度。为了测量这些参数,uwb装置可在不同操作模式下操作,所述操作模式例如测距模式、到达角度(aoa)模式和雷达模式。

28.在测距操作模式下,通常将在两个装置之间经由每个装置上的至少一个天线交换帧,并且将执行至少ss-twr操作(也可被称为乒乓操作)。具体地说,对两个装置估计信道脉冲响应(cir),将基于两个装置的cir生成时间戳,并且交换那些时间戳。然后,基于时间戳计算飞行时间(tof),并基于tof计算范围(即,距离)。可替换的是,可执行ds-twr操作(其也可被称为乒乓乒操作)。aoa操作模式类似于测距模式,但aoa操作模式涉及一个装置上的至少两个天线。具体地说,在aoa操作模式下,在一个装置上计算与至少两个cir相关联的两个相位值。然后,基于两个相位值计算到达相位差(pdoa),并且基于pdoa计算aoa。在雷达操作模式下,由至少一个装置传输帧,并且由同一装置和/或由一个或多个其它装置接收那些帧。然后,在接收帧的一个或多个装置上估计cir,并基于估计的cir计算范围和/或速度和/或aoa。本领域的技术人员将了解,这些是可如何实施不同操作模式的非限制性例子。换句话说,可以不同方式实施模式,这取决于例如应用施加的要求。

29.因此,测距系统可用于测量对象之间的范围,例如一个或数个静态参考节点(即,锚)与一个标记之间的范围。在此上下文中,标记可指由用户携带的遥控钥匙或另一移动装置(例如,移动电话)。取决于计算的范围,移动装置可能会采取一些行动,例如触发交通系

统或支付系统中的金融交易,或者开门。将了解,应保护测距测量的真实性和完整性。具体地说,为了阻止可能想要修改范围的攻击者,通常使用基于会话密钥的密码操作来保护用于飞行时间测量的信号、用于测量报告的额外流量和控制消息。

30.在基于用户交互或地理围栏的典型应用程序中,在主机上运行的应用程序,例如移动电话的应用程序处理器,将触发uwb会话。然后,应用程序将与例如包括在汽车或门锁中的锚交换会话参数,并将启动到安全应用程序的隧道,所述应用程序在可信执行环境(tee)或安全元件中执行。应注意,tee可定义为具有安全能力并满足某些安全相关要求的执行环境。tee与所谓的富执行环境一起运行,但与之隔离。具体地说,tee保护tee资产免受一般软件攻击,关于程序可访问的数据和功能定义严格的保护措施,并抵抗一组定义的威胁。有多种技术可用于实施tee,实现的安全级别也相应地有所不同。tee的此定义在globalplatform于2018年11月出版的globalplatform技术tee系统架构规范(第1.2版)(globalplatform technology tee system architecture specification(version 1.2))中给出(文件参考:gpd_spe_009)。此外,安全元件(se)可定义为具有已安装或已预安装的智能卡级的应用程序(例如,支付应用程序)的防篡改集成电路,所述应用程序具有指定功能和指定安全级别。此外,安全元件可实施安全功能,例如密码功能和认证功能。

31.基于凭证交换和内部存储的根密钥,安全元件(se)将生成会话密钥,所述会话密钥然后将经由安全信道安全地传送到uwb装置。由于根密钥的寿命较长,例如与存储它们的汽车或门锁的寿命相同,因此根密钥应具有高保护级别,并且因此根密钥通常存储在se或类似装置中。相比之下,会话密钥的寿命更短,因此会话密钥受到的保护级别与根密钥不同,并且因此会话密钥可在通信会话(例如,测距会话)的持续时间内传送到uwb装置。然而,uwb装置侧上仍应达到最低安全级别。根据一些技术标准,例如由fira联盟或开发的标准,通常在测距会话开始时生成会话密钥,并且会话密钥用于根据测距操作的要求导出多个密钥。

32.在一些应用程序中,当执行测距时,锚可自主地做出与安全相关的决定。例如,锚可自主地打开门。在其它应用程序中,与一个或多个锚通信的标记(例如,移动电话)可做出与安全相关的决定,例如允许在公交系统中收取费用或允许在销售点(pos)终端处执行交易。应注意,交易本身可在标记的se、在tee或在云中执行。然而,执行交易的实体,例如se、tee或云中的处理单元,可能没有与uwb装置(uwbd)的直接私用连接。在所述情况下,实体应有办法确保它从uwbd接收到的触发交易的测距通知是可信的。

33.更具体地说,在基于安全测距的应用程序中,例如在基于fira或类似协议的应用程序中,会话密钥在se中安全地生成并经由安全信道传送到uwbd,从而通过依赖于从会话密钥导出的不同密钥来确保安全地执行测距。根据到达距离,交易可能发生在装置侧上,要么在例如应用程序处理器、tee、se等单元中,要么在云中。如果此单元与uwbd之间不存在直接安全链路,则需要向所述单元提供认证将定期从uwb装置接收的通知的方式。这是防止攻击者在范围不正确时触发交易所必需的。应注意,通知可能包含范围信息以及其它信息,例如关于到达角度和置信水平的信息。

34.现在论述通信装置和操作通信装置的对应方法,在可认证uwb装置向触发安全相关应用程序的执行的实体传输的数据的意义上,所述通信装置和对应方法有助于提高安全级别。此外,所述通信装置和方法有助于提高所述安全级别,而不会显著增加uwb装置上的

处理负载。

35.图1示出了通信装置100的说明性实施例。通信装置100包括被配置成与外部通信装置(未示出)建立通信会话的超宽带(uwb)装置102。此外,通信装置100包括被配置成生成用于所述通信会话的至少一个会话密钥和从所述会话密钥导出的至少一个认证密钥的安全元件104。另外,通信装置100包括被配置成执行至少一个应用程序的处理单元106。安全元件104另外被配置成将会话密钥和认证密钥传送到uwb装置102。此外,uwb装置102被配置成在接收到供所述应用程序使用的数据时或之后向所述数据添加密码标记。此外,处理单元106被配置成接收所述数据和向其中添加的密码标记,并将所述数据和密码标记转发到安全元件104。最后,安全元件104被配置成验证所述密码标记,并在对密码标记进行肯定验证时或之后将已签名的确认返回给处理单元106。此实施例表示如何在例如移动装置的uwb标记与一个或多个uwb锚执行测距操作的测距系统中提高安全级别的技术问题的解决方案。具体地说,这种解决方案基于以下想法:安全元件104可用作信任根,以验证由uwb装置102发送的数据可被例如处理单元106信任。

36.应注意,密码标记是附到消息上从而验证消息的真实性和完整性的短标记(即,代码)。密码标记通常基于在cmac或hmac(即,基于散列函数的消息认证码)中使用的共享秘密。与非对称签名相比,密码标记的处理速度可快得多。此外,应注意,密码标记还可被称作消息认证码。美国国家标准与技术研究所(nist)将消息认证码定义为通过一系列密码术算法产生的输出,所述输出由对称密钥参数化。每种算法都可作用于任意长度的输入数据,以产生指定长度的输出值(称为输入数据的mac)。mac算法可用于提供数据源认证和数据完整性。此外,应注意,可如何验证mac是已知的,并且在mac被视为有效的意义上,mac(即,密码标记)的肯定验证是指mac的成功验证。

37.在一个或多个实施例中,uwb装置102被配置成使用从安全元件104接收到的认证密钥来生成密码标记。以此方式,由于密码标记与由安全元件104提供的密钥绑定,因此安全级别可进一步提高。在一个或多个实施例中,uwb装置102被配置成通过对数据执行基于密文的消息认证码(cmac)操作来生成密码标记,其中所述认证密钥用作cmac操作的输入。这有助于生成密码标记,从而实现数据的可靠认证。具体地说,cmac基于对称密文(例如,aes),因此如果标准已经依赖于这种对称密文,则cmac很容易实施。另一个选项是依赖于散列函数(例如,sha2)的hmac。可替换的是,uwb装置102可被配置成通过对数据执行无加密操作的ccm来生成密码标记,其中所述认证密钥用作无加密操作的ccm的输入。这也有助于生成密码标记,从而实现数据的可靠认证。应注意,ccm用于由fira联盟或开发的标准,因此ccm更易于重用。可替换的是,可使用另一已认证加密方案。

38.在一个或多个实施例中,数据包括与在通信会话期间执行的测距操作相关的一个或多个通知。因此,可使用所阐述种类的密码标记来恰当地认证与测距操作相关的通知。在实际实施方案中,安全元件104被配置成使用私用非对称密码密钥来对确认进行签名。此外,在实际实施方案中,处理单元106被配置成使用包括在确认中的证书来验证与前述私用密码密钥形成密钥对的公用密码密钥。以此方式,可验证已签名的确认。在一个或多个实施例中,处理单元106被配置成将一个或多个随机生成的令牌发送到uwb装置102,并且uwb装置102被配置成向数据添加所述令牌并基于数据和所述令牌而生成密码标记。以此方式,可防止攻击者延迟数据。

39.在通信装置的另一说明性实施例中,安全元件被配置成将会话密钥和认证密钥传送到uwb装置,并且还将认证密钥传送到处理单元。在此实施例中,处理单元被配置成接收所述数据和向其中添加的密码标记,并使用从安全元件接收到的认证密钥来验证所述密码密钥,而不涉及安全元件。下文参考图4和图5更详细地描述通信装置的此实施例和其对应操作方法。此实施例表示如何在例如移动装置的uwb标记与一个或多个uwb锚执行测距操作的测距系统中提高安全级别的技术问题的可替换解决方案。为了进一步提高安全级别,安全元件可被配置成以加密形式将认证密钥传送到处理单元。

40.图2示出了操作通信装置的方法200的说明性实施例。在202,安全元件将会话密钥和从会话密钥导出的认证密钥传送到uwb装置。此外,在204,uwb装置在接收到供应用程序使用的数据时或之后向所述数据添加密码标记。此外,在206,处理单元接收所述数据和向其中添加的密码标记,并将所述数据和密码标记转发到安全元件。此外,在208,安全元件验证所述密码标记,并在对密码标记进行肯定验证时或之后将已签名的确认返回给处理单元。此方法200有助于在例如移动装置的uwb标记与一个或多个uwb锚执行测距操作的测距系统中提高安全级别。

41.图3示出了通信装置300的另一说明性实施例。通信装置300包括uwb装置(uwbd)302、安全元件304和应用程序处理器306。应用程序处理器306包含可执行应用程序的可信执行环境(tee)308。在操作中,通信装置300的组件执行以下步骤。

42.1.安全元件304将会话密钥传送到uwbd 302。

43.2.在针对uwb测距的不同功能从会话密钥导出不同密钥的密钥导出步骤期间,导出一个额外密钥(即,对称认证密钥)。应注意,对称认证密钥的处理速度可比非对称密钥快得多。另外,如果将使用非对称认证密钥,则还应提供公钥的证书。因此,认证密钥为对称密钥是有利的,但在可替换实施方案中,认证密钥还可能是非对称密钥。

44.3.uwbd 302向通知添加真实性标记(即,所阐述种类的密码标记)。使用认证密钥,例如借助于cmac或无加密操作的ccm来计算此真实性标记。通知可包括时间戳或计数器,以防止重播攻击。

45.4.当应用程序需要检查通知的真实性,例如需要经由低功耗蓝牙(ble)或任何其它带外信道触发交易时,所述应用程序将通知转发给se 304以进行验证。

46.5.se 304检查真实性标记,并且如果所述真实性标记正确,则对确认进行签名并将已签名的确认返回给由tee 308执行的应用程序。

47.应注意,已生成会话密钥的小程序应跟踪会话标识符和正确的导出密钥,以执行检查真实性标记的步骤。可替换的是,se 304中的特定服务可执行检查步骤。此外,应注意,可使用存储在安全元件中的私用密码密钥对确认进行签名。在所述情况下,应用程序应有权访问对应的公用密码密钥以验证签名,或访问可用于检查由se 304提供的证书(即,签名)的证书颁发机构(ca)的公钥。

48.这种解决方案的优点是有权访问se 304的公钥的任何实体都可检查已签名的确认。应注意,在此例子中,在tee 308中执行交易,但也可能有不同的映射。例如,可在云中执行交易,其中应用程序在主机上运行,以经由ble将消息从一个或多个锚转发到云中。可替换的是,可在se中执行交易,其中应用程序在主机上运行,以执行消息从一个或多个锚的转发。在所述情况下,有两种选择。执行交易的小程序可与生成执行交易的会话的小程序相

同,其中可立即执行检查。如果交易由另一小程序执行,则步骤4和5可通过串行输入/输出(sio)接口执行,因此不需要执行非对称签名,因为se小程序之间的内部链接是安全的,不会被篡改。

49.图4示出了通信装置400的另一说明性实施例。具体地说,示出了表示如何在uwb标记与一个或多个uwb锚执行测距操作的测距系统中提高安全级别的技术问题的可替换解决方案的实施例的可能实施方案。在可替换解决方案的此例子中,se 404在将会话密钥传输到uwbd 402的同时将加密的认证密钥传输到tee 408(或传输到执行交易的另一实体)。在此实施方案中,tee 408应能够安全地存储对称密钥对(例如,打开与se 404的安全信道),或存储非对称密钥对和证书以接收加密的认证密钥。

50.图5示出了操作通信装置的方法500的另一说明性实施例。具体地说,示出了操作方法500,其对应于表示如何在uwb标记与一个或多个uwb锚执行测距操作的测距系统中提高安全级别的技术问题的可替换解决方案的实施例。方法500包括以下步骤。在502,安全元件将会话密钥和从会话密钥导出的认证密钥传送到uwb装置。此外,在504,安全元件将认证密钥传送到处理单元。此外,在506,uwb装置在接收到供应用程序使用的数据时或之后向所述数据添加密码标记。此外,在508,处理单元接收所述数据和向其中添加的密码标记,并使用从安全元件接收到的认证密钥来验证所述密码密钥。

51.图6示出了通信装置600的另一说明性实施例。具体地说,示出了密码标记(即,真实性标记)基于通知和令牌的实施例。更具体地说,可插入令牌以防止攻击者延迟通知。tee 608可定期向602发送令牌,所述令牌被添加到通知中,并且将包括在真实性受真实性标记保护的数据中。以此方式,tee 608可确保在随机令牌已传输到uwbd 602之后已经生成通知。

52.当前公开的通信装置和对应操作方法可提供以下优点。ubw装置上的处理负载可减少,因为可相对快速地计算密码标记,这有助于标记每个测距通知(例如,每隔几十毫秒)。例如,可相对快速地计算cmac。此外,通知的验证可由可请求访问安全元件的任何单元临时执行,而无需与安全元件建立安全信道。另外,有权访问安全元件的公钥或对se证书进行签名的证书颁发中心的公钥的任何实体都可稍后检查已签名的确认。这允许在审计的情况下确认交易。

53.相比之下,如果uwb装置将生成通知的非对称签名,则处理负载将更高。更具体地说,非对称密码术需要大量处理,通常需要数百万个循环,而对称密码术需要数百个循环。由于uwb装置可每隔几十毫秒为多个会话生成通知,因此非对称密码术很可能不是合适的选择。此外,在所述情况下,uwb装置将需要具备非对称密钥对和证书。这可以是硬连线的密钥和证书,但随后需要在uwb装置的寿命内对这些密钥和证书进行保护。可替换的是,安全元件可将这些密钥和证书与会话密钥一起传送,但这随后需要对密钥和证书进行额外传送。

54.技术人员将了解,可使用任何密钥导出函数来生成认证密钥。例如,由fira联盟标准化的密钥导出函数可用于此目的,或作为标题为使用伪随机函数的密钥导出的建议(recommendation for key derivation using pseudorandom functions)的nist特别出版物800-108出版的nist800-108标准。应注意,后一标准将密钥导出函数定义为利用密码密钥的输入和其它数据生成称为密钥材料的二进制字符串的函数。此外,密钥材料被定义

为二进制字符串,使得具有所需长度的字符串的任何非重叠段都可用作对称密码密钥。在此情况下,可从会话密钥计算一个额外密钥。此额外密钥(即,认证密钥)将用于为由uwb装置发送到应用程序处理器的每个通知生成密码标记,例如cmac。因此,可基于例如nist800-108等标准中描述的密钥导出方法从会话密钥中生成多个密钥,并且这些多个密钥中的一个密钥可用作前述认证密钥。更具体地说,可导出在会话持续时间内相同的密钥,或在会话期间定期旋转的密钥。在第一种情况下,导出数据是常数,在第二种情况下,其导出数据将发生变化,例如包括所有相关方已知的计数器。在此情况下,经由会话密钥和常数计算cmac。

55.应注意,通知可包括一个或多个时间戳或单调计数器,以防止通知的重播和重新排序。生成会话密钥的安全元件还可生成认证密钥。然后,当安全元件接收到验证通知及其真实性标记的请求时,所述安全元件可能会依赖于此密钥。如果标记是正确的,则安全元件可用其私钥对消息进行签名,因此有权访问对应公钥的任何实体都可(例如,经由所附证书)检查通知真实性。在安全元件中执行的真实性检查可由存储在所述安全元件中的任何小程序执行,或者由跟踪不同会话及其认证密钥的中央服务执行。

56.本文中所描述的系统和方法可至少部分地由一个计算机程序或多个计算机程序体现,所述计算机程序可在单个计算机系统中或跨多个计算机系统以活动和非活动两种状态呈多种形式存在。例如,这些计算机程序可作为由程序指令构成的呈源代码、目标代码、可执行代码或用于执行一些步骤的其它格式的软件程序存在。以上格式中的任一格式可以压缩或未压缩形式在计算机可读介质上体现,所述计算机可读介质可包括存储装置和信号。

57.如本文中所使用,术语“计算机”是指包括例如通用中央处理单元(cpu)、专用处理器或微控制器等处理器的任何电子装置。计算机能够接收数据(输入),能够对数据执行一系列预定操作,并且由此能够产生呈信息或信号形式的结果(输出)。取决于上下文,术语“计算机”将尤其意指处理器或更一般地指与单个壳体或外壳内容纳的相关元件的集合相关联的处理器。

58.术语“处理器”或“处理单元”是指数据处理电路,所述数据处理电路可以是微处理器、协处理器、微控制器、微型计算机、中央处理单元、现场可编程门阵列(fpga)、可编程逻辑电路和/或基于存储在存储器中的操作指令来控制信号(模拟信号或数字信号)的任何电路。术语“存储器”是指一个存储电路或多个存储电路,例如只读存储器、随机存取存储器、易失性存储器、非易失性存储器、静态存储器、动态存储器、闪存存储器、高速缓冲存储器和/或存储数字信息的任何电路。

59.如本文中所使用,“计算机可读介质”或“存储介质”可以是能够容纳、存储、传达、传播或传送计算机程序以供指令执行系统、设备或装置使用或结合指令执行系统、设备或装置使用的任何装置。计算机可读介质可以是例如但不限于电子、磁性、光学、电磁、红外线或半导体系统、设备、装置或传播介质。计算机可读介质的更特定的例子(非穷尽性列表)可包括以下各项:具有一根或多根导线的电连接、便携式计算机磁盘、随机存取存储器(ram)、只读存储器(rom)、可擦除可编程只读存储器(eprom或闪存存储器)、光纤、便携式压缩光盘只读存储器(cdrom)、数字多功能光盘(dvd)、蓝光光盘(bd)以及存储卡。

60.应注意,已经参考不同的主题描述了上述实施例。具体来说,一些实施例可能已参

考方法类的权利要求来描述,而其它实施例可能已参考设备类的权利要求来描述。然而,本领域的技术人员将从上述内容了解到,除非另有说明,否则除属于一种类型主题的特征的任一组合外,与不同主题相关的特征的任一组合,特别是方法类权利要求的特征和设备类权利要求的特征的组合,也被视为与此文档一起公开。

61.另外,应注意图式为示意性的。在不同图式中,用相同的附图标记表示类似或相同元件。此外,应注意,为了提供说明性实施例的简洁描述,可能并未描述属于技术人员的习惯做法的实施方案细节。应了解,在任何此类实施方案的开发中,如在任何工程或设计项目中,必须制定大量实施方案特定的决策以便实现开发者的特定目标,例如遵守系统相关的和业务相关的约束条件,这可能在不同的实施方案中是不同的。另外,应了解,此类开发工作可能是复杂且耗时的,但仍然是本领域的技术人员进行设计、制造和生产的例行任务。

62.最后,应注意,技术人员应能够在不脱离所附权利要求书的范围的情况下设计许多可替换实施例。在权利要求书中,置于圆括号之间的任何附图标记不应解释为限制权利要求。词语“包括”不排除在权利要求书中列出的那些元件或步骤之外的元件或步骤的存在。元件之前的词语“一”不排除多个此类元件的存在。权利要求书中所叙述的措施可以借助于包括数个不同元件的硬件和/或借助于适当编程的处理器来实施。在列出数个构件的装置权利要求中,可通过同一个硬件项来体现这些构件中的数个构件。在相互不同的从属权利要求中叙述某些措施的事实并不表示不能利用这些措施的组合来获得优势。

63.附图标记列表

64.100 通信装置

65.102 uwb装置

66.104 安全元件

67.106 处理单元

68.200 操作通信装置的方法

69.202 安全元件将会话密钥和从会话密钥导出的认证密钥传送到uwb装置

70.204 uwb装置在接收到供应用程序使用的数据时或之后向所述数据添加密码标记

71.206 处理单元接收所述数据和向其中添加的密码标记,并将所述数据和密码标记转发到安全元件

72.208 安全元件验证所述密码标记,并在对密码标记进行肯定验证时或之后将已签名的确认返回给处理单元

73.300 通信装置

74.302 uwb装置

75.304 安全元件

76.306 应用程序处理器

77.308 可信执行环境

78.400 通信装置

79.402 uwb装置

80.404 安全元件

81.406 应用程序处理器

82.408 可信执行环境

83.500 操作通信装置的方法

84.502 安全元件将会话密钥和从会话密钥导出的认证密钥传送到uwb装置

85.504 安全元件将认证密钥传送到处理单元

86.506 uwb装置在接收到供应用程序使用的数据时或之后向所述数据添加密码标记

87.508 处理单元接收所述数据和向其中添加的密码标记,并使用从安全元件接收到的认证密钥来验证所述密码密钥

88.600 通信装置

89.602 uwb装置

90.604 安全元件

91.606 应用程序处理器

92.608 可信执行环境。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。