技术特征:

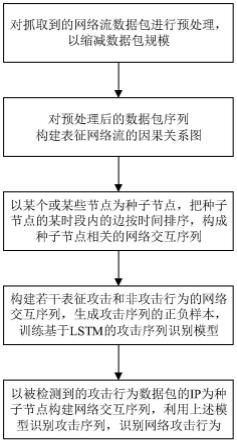

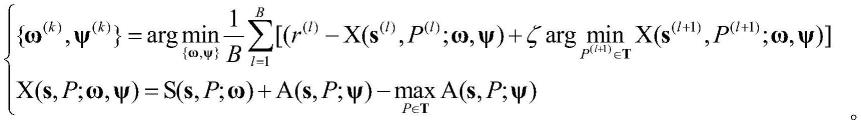

1.一种基于因果图的网络攻击行为检测方法,其特征在于,具体包括以下步骤:1)抓取的网络流数据包,对抓取到的网络流数据包进行预处理,以缩减数据包规模;2)对预处理后的数据包序列,构建表征网络流的因果关系图;3)以某个或某些节点为种子节点,把种子节点在某时段内的边按时间戳排序,构成一个该节点相关的网络交互序列;4)按步骤3)方法对不同种子节点构建网络交互序列,如果交互序列中都是网络攻击过程的数据包则被标记为攻击序列,否则被标记为非攻击序列,生成若干攻击序列的正负样本,并训练基于lstm的攻击序列识别模型;5)实际检测中,按步骤1)至步骤3)方法,以某个或某些检测到的属于攻击过程的数据包的源ip和目的ip为种子节点,构建网络交互序列,使用步骤4)训练的攻击序列识别模型进行识别,识别出未被检测到的攻击过程数据包,实现网络攻击行为检测。2.根据权利要求1所述的一种基于因果图的网络攻击行为检测方法,其特征在于,所述步骤1)中预处理具体为:对抓取到的网络流数据包进行合并源ip、目的ip一致、报文类型一致、时间连续的数据包序列,以缩减数据包规模。3.根据权利要求1所述的一种基于因果图的网络攻击行为检测方法,其特征在于,所述步骤2)具体为:对预处理后的数据包序列,提取所有的源ip和目的ip,构成图节点;将包括每个数据包的时间戳、连接类型、网络流统计特征,构成该数据包源ip节点和目的ip节点之间的一条边;该情况下两个节点之前会存在多条边,表示两个ip间的不同网络交互。4.根据权利要求1所述的一种基于因果图的网络攻击行为检测方法,其特征在于,所述步骤3)中,按时间戳筛选某个时段内种子节点的边,并按时间戳排序,获得该时段内种子节点涉及的按时间排序的网络交互过程,表征种子节点某时段内的网络行为,图中每个节点的边表征某时段以该节点ip为源ip或目的ip的网络流交互。5.根据权利要求1所述的一种基于因果图的网络攻击行为检测方法,其特征在于,所述步骤4)中,选取不同的种子节点和时间段,可以构建若干网络交互序列;如果序列中只包含攻击过程则为攻击序列,否则为非攻击序列;生成大规模攻击序列的正负样本后,构建并训练基于lstm的神经网络模型。6.根据权利要求1所述的一种基于因果图的网络攻击行为检测方法,其特征在于,所述步骤5)中的检测为攻击序列和非攻击序列的二分类检测;检测到的攻击序列中的数据包即为攻击过程的数据包,表征攻击行为。

技术总结

一种基于因果图的网络攻击行为检测方法,包括:对抓取到的网络流数据包进行预处理,以缩减数据包规模;对预处理后的数据包序列,构建表征网络流的因果关系图;以某个或某些节点为种子节点,把种子节点在某时段内的边按时间戳排序,构成一个该节点相关的网络交互序列;大规模构建网络交互序列,如果交互序列中都是网络攻击过程的数据包则被标记为攻击序列,否则被标记为非攻击序列,并训练基于LSTM的攻击序列识别模型;以某个或某些检测到的属于攻击过程的数据包的源IP和目的IP为种子节点,构建网络交互序列,使用攻击序列识别模型进行识别,识别出未被检测到的攻击过程数据包,实现网络攻击行为检测;本发明与已知的网络攻击行为检测方法相比,是在更大的网络交互上下文中进行网络攻击行为检测,可以检测出伪装成正常网络交互的攻击行为。网络交互的攻击行为。网络交互的攻击行为。

技术研发人员:朱光明 张亮 卢梓杰 张锋军 张向东 沈沛意 戴朝霞

受保护的技术使用者:西安电子科技大学

技术研发日:2022.08.22

技术公布日:2022/11/18

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。