1.本发明属于网络安全技术领域,尤其是涉及一种基于防火墙的对网络行为内容进行安全检测的方法及装置。

背景技术:

2.随着互联网应用的迅速增长,网络安全问题已成为关注的焦点,通过对网络数据内容的有效管理在一定程度上能降低网络的安全风险。网络内容管理实现的基础是网络数据包的协议还原,包括数据包捕获、协议解析、应用层数据还原三部分。协议还原技术就是捕获网络中的所有报文,根据标准的协议规定对报文进行重组和还原,在对底层协议进行解析的基础上,主要对应用层的协议进行分析。

3.目前,针对网络数据包协议还原已经有许多技术和相关产品出现,但由于网络带宽的快速增长、网络信息的日益丰富,因此在性能和功能方面都对网络数据包的协议还原提出了新的要求。

技术实现要素:

4.本发明旨在提供一种网络行为的内容检测方法及装置,实现对网络行为内容的检测与应用类型识别,并对威胁进行阻断。

5.第一方面,一种网络行为的内容检测方法,包括:循环捕获并解析以获取数据包的应用层数据;对规定协议的数据包进行数据流检测,包括文件过滤、邮件过滤、第一次病毒检测、弱口令检测,根据预设审计策略判断是否阻断对应的连接;若阻断则将连接的后续数据包直接丢弃,否则进一步对数据进行ip分片重组与tcp分片重组,进行应用层协议还原,包括http文件、ftp文件、邮件附件的还原,并根据协议类型分别进行第二次病毒检测与文件内容关键字检测,对检测到的威胁进行告警。

6.较佳的,所述病毒检测包括环形队列检测或单包检测;所述环形队列模式的检测,包括将接收到的数据包存入一个规定长度的数组中,且采用环形队列的存储方式,在检测数据包中关键字时,取连续储存的最近两个数据包写入内存文件中进行检测。

7.以及,对http协议进行病毒扫描时,包括对特定后缀的url进行扫描。

8.所述告警,包括将检测到的病毒信息与关键字信息生成日志进行发送及存储。

9.上述的内容检测方法,还包括识别并检测特定的应用行为:根据数据包携带的预设的安全策略id查找对应的应用行为规则,将数据包与所述规则的应用特征的各个属性依次匹配,若匹配成功则执行预设的动作。

10.进一步的,所述查找应用行为规则,包括先判断数据包的协议类型,再根据源端口或目的端口的端口号确定数据包类型,最后根据数据包类型获取预设的特征链表。

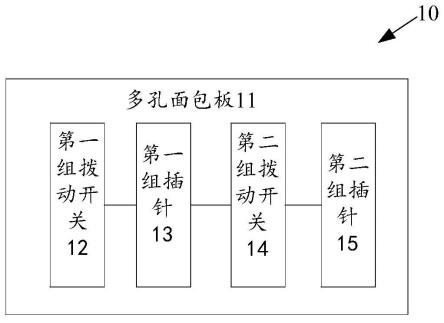

11.第二方面,一种网络行为内容的检测装置,包括:抓包模块,使用dpdk循环捕获数据包;

流还原模块,读取并解析数据包,还原规定协议的相关操作及文件内容;检测模块,对数据包进行检测;告警模块,响应于检测到的威胁,生成告警或阻断连接。

12.其中,所述检测模块,进一步包括:邮件过滤子模块,用于对不同协议的邮件内容进行检测阻断;文件过滤子模块,用于对ftp或http协议的文件类型组和关键字组的检测阻断;病毒检测子模块,用于对规定协议的数据包进行病毒文件的检测阻断;弱口令检测子模块,用于对特定协议的弱口令进行检测;应用识别子模块,用于对应用行为的识别控制;url过滤子模块,用于对url站点的识别控制;并且,各子模块顺序关联。

13.采用以上技术方案的本发明的实施例,能够对数据流中病毒和敏感信息进行及时高效的检测及连接阻断,对文件进行还原后还可以进一步对相应文件进行病毒扫描及文件敏感内容的识别;而且对该数据包进行分析后准确识别网络流量中的常见应用,以实现对用户的上网行为进行控制。

具体实施方式

14.为使本发明实施例的目的、技术方案和优点更加清楚,下面将结合本发明实施例,对本发明实施例中的技术方案进行清楚、完整地描述。

15.一方面,一种网络行为的内容检测方法实施例,包括:循环捕获并解析以获取数据包的应用层数据;对规定协议的数据包进行数据流检测,包括文件过滤、邮件过滤、第一次病毒检测、弱口令检测,根据预设审计策略判断是否阻断对应的连接;若阻断则将连接的后续数据包直接丢弃,否则进一步对数据进行ip分片重组与tcp分片重组,进行应用层协议还原,包括http文件、ftp文件、邮件附件的还原,并根据协议类型分别进行第二次病毒检测与文件内容关键字检测,对检测到的威胁进行告警。

16.邮件过滤,如对协议(smtp pop3 imap),发件人,收件人,主题关键字组,正文关键字组,附件关键字组,附件类型组,钓鱼邮件检测等进行过滤。

17.弱口令检测规则包括检测是否含有:空口令、用户名和密码相同、长度小于等于8位字典序、长度小于等于8位纯数字、长度小于等于8位纯字母、长度小于等于6位仅数字和字母等。

18.较佳的,所述病毒检测包括环形队列检测或单包检测;所述环形队列模式的检测,包括将接收到的数据包存入一个规定长度的数组中,且采用环形队列的存储方式,在检测数据包中关键字时,取连续储存的最近两个数据包写入内存文件中进行检测。

19.以及,对http协议进行病毒扫描时,包括对特定后缀的url进行扫描,比如rar、exe.com、bat、tar、gz、zip、jpg、png、sh等。

20.所述告警,包括将检测到的病毒信息与关键字信息生成日志进行发送及存储。

21.上述的内容检测方法,还包括识别并检测特定的应用行为:根据数据包携带的预设的安全策略id查找对应的应用行为规则,将数据包与所述规则的应用特征的各个属性依

次匹配,若匹配成功则执行预设的动作。

22.进一步的,所述查找应用行为规则,包括先判断数据包的协议类型,再根据源端口或目的端口的端口号确定数据包类型,最后根据数据包类型获取预设的特征链表。

23.如tcp协议中,源端口80表示http响应包,目的端口80表示http请求包;udp协议中,目的端口53表示dns请求包。

24.另一方面,一种网络行为内容的检测装置实施例,包括:抓包模块,使用dpdk循环捕获数据包;流还原模块,读取并解析数据包,还原规定协议的相关操作及文件内容;检测模块,对数据包进行检测;告警模块,响应于检测到的威胁,生成告警或阻断连接。

25.其中,所述检测模块,进一步包括:邮件过滤子模块,用于对不同协议的邮件内容进行检测阻断;文件过滤子模块,用于对ftp或http协议的文件类型组和关键字组的检测阻断;病毒检测子模块,用于对规定协议的数据包进行病毒文件的检测阻断;弱口令检测子模块,用于对特定协议的弱口令进行检测;应用识别子模块,用于对应用行为的识别控制;url过滤子模块,用于对url站点的识别控制;并且,各子模块顺序关联。

26.本领域普通技术人员可以理解实现上述实施例方法中的全部或部分步骤是可以通过程序来指令相关的硬件来完成,所述的程序可以存储于一计算机可读取存储介质中,所述的存储介质,如:rom/ram、磁碟、光盘等。

27.对上述公开的实施例的上述说明,使本领域专业技术人员能够实现或使用本发明。对这些实施例的多种修改对本领域的专业技术人员来说将是显而易见的,本文中所定义的一般原理可以在不脱离本发明的精神或范围的情况下,在其它实施例中实现。因此,本发明将不会被限制于本文所示的这些实施例,而是要符合与本文所公开的原理和相一致的最宽的范围。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。