1.本发明涉及隐私计算领域,特别是涉及一种安全两方计算协议的数据转换方法。

背景技术:

2.随着近年来隐私计算行业的发展,隐私计算系统的互联互通日益成为急需解决的重要问题。互联互通最核心的问题是解决不同协议的互联互通,协议的互联互通需要解决的问题可以归纳为:假设安全两方计算系统a、b,将系统a在遵循其计算协议执行计算过程中产生的数据,经过特定处理后发送到系统b,系统b可以遵循其安全两方计算协议以系统a发送过来的数据执行后续计算。在执行上述过程时,要求数据传输的处理不降低安全两方计算的安全要求,即不造成原始数据的泄漏。

3.现有技术中,基于aby系统协议及aby2.0系统协议受到较为广泛的应用,特别是aby2.0系统在线阶段计算秘密乘法比aby系统具有更小的通信开销的优势,但目前暂未发现有方法实现两个系统之间的相互转换。因此,在此背景下设计一种安全两方计算协议的数据转换方法是十分有必要的。

技术实现要素:

4.为了克服现有技术的不足,本发明的目的是提供一种安全两方计算协议的数据转换方法。

5.为实现上述目的,本发明提供了如下方案:

6.一种安全两方计算协议的数据转换方法,包括:

7.将aby系统的秘密共享语义的份额转换为aby2.0系统的秘密共享语义的份额;

8.所述将aby系统的秘密共享语义的份额转换为aby2.0系统的秘密共享语义的份额,包括:

9.搭建第一安全两方计算系统;

10.通过所述第一安全两方计算系统的各个计算节点生成第一随机数并进行秘密共享,得到所述第一随机数的秘密共享份额;

11.根据所述随机数的秘密共享份额,所述第一安全两方计算系统的各个参与方的计算节点分别计算第一临时转份额,将所述第一临时转份额发送至所述第一安全两方计算系统的各个计算节点;

12.基于所述第一安全两方计算系统的各个计算节点将临时转换因子进行计算,得到对应秘密共享份额的第一组成部分;

13.根据所述第一组成部分设置各个计算节点的秘密共享份额。

14.优选地,还包括:

15.将所述aby2.0系统的秘密共享语义的份额转换为所述aby系统的秘密共享语义的份额;

16.所述将所述aby2.0系统的秘密共享语义的份额转换为所述aby系统的秘密共享语

义的份额,包括:

17.搭建第二安全两方计算系统;

18.通过所述第二安全两方计算系统的各个计算节点生成第二随机数并进行秘密共享,得到所述第二随机数的秘密共享份额;

19.根据所述第二随机数的秘密共享份额,选定一个参与方计算第二临时转换份额,并发送给另一个参与方;

20.基于所述第二安全两方计算系统的计算节点将临时转换因子进行计算,得到对应秘密共享份额的第二组成部分;

21.根据所述第二组成部分设置各个计算节点的秘密共享份额。

22.优选地,所述搭建第一安全两方计算系统,包括:

23.对于真实输入x的所述aby系统的秘密共享份额《x》,p0持有《x》0,p1持有《x》1,满足x=《x》0 《x》1;其中,x为系统需要保护的秘密数据,p0为参与方0,p1为参与方1。

24.优选地,所述通过所述第一安全两方计算系统的各个计算节点生成第一随机数并进行秘密共享,得到所述第一随机数的秘密共享份额,包括:

25.对于i∈{0,1},pi随机选取《δ》i;其中,i为参与方编号,pi为参与方i,《δ》i为参与方i所持有的第一随机数δ的秘密份额。

26.优选地,所述根据所述随机数的秘密共享份额,所述第一安全两方计算系统的各个参与方的计算节点分别计算第一临时转份额,将所述第一临时转份额发送至所述第一安全两方计算系统的各个计算节点,包括:

27.对于i∈{0,1},pi本地计算《λ》i=《x》i 《δ》i并发给p

1-i

;其中,《λ》i为参与方i计算所得到的第一临时转份额,《x》i为参与方i所持有的数据x的秘密份额。

28.优选地,所述基于所述第一安全两方计算系统的各个计算节点将临时转换因子进行计算,得到对应秘密共享份额的第一组成部分,包括:

29.对于i∈{0,1},两方本地重构λ=λ0 λ1;其中,λ为秘密共享份额的第一组成部分,λ0为参与方0持有的第一临时转份额,λ1为参与方1持有的第一临时转份额。

30.优选地,所述根据所述第一组成部分设置各个计算节点的秘密共享份额,包括:

31.对于i∈{0,1},定义pi在所述aby2.0系统的秘密共享份额为[x]i=(λ,《δ》i)。

[0032]

优选地,所述搭建第二安全两方计算系统,包括:

[0033]

对于真实输入x的aby2.0系统的秘密共享份额[x]=(λ,《δ》),p0持有[x]0=(λ,《δ》0),p1持有[x]1=(λ,《δ》1)。

[0034]

优选地,所述通过所述第二安全两方计算系统的各个计算节点生成第二随机数并进行秘密共享,得到所述第二随机数的秘密共享份额,包括:

[0035]

对于i∈{0,1},pi随机选取《λ》i。

[0036]

优选地,所述根据所述第二随机数的秘密共享份额,选定一个参与方计算第二临时转换份额,并发送给另一个参与方,包括:

[0037]

选定其中一个参与方p0,p0本地计算《λ》1=λ-《λ》0并发给p1。

[0038]

根据本发明提供的具体实施例,本发明公开了以下技术效果:

[0039]

本发明提供了一种安全两方计算协议的数据转换方法,包括:将aby系统的秘密共享语义的份额转换为aby2.0系统的秘密共享语义的份额;所述将aby系统的秘密共享语义

的份额转换为aby2.0系统的秘密共享语义的份额,包括:搭建第一安全两方计算系统;通过所述第一安全两方计算系统的各个计算节点生成第一随机数并进行秘密共享,得到所述第一随机数的秘密共享份额;根据所述随机数的秘密共享份额,所述第一安全两方计算系统的各个参与方的计算节点分别计算第一临时转份额,将所述第一临时转份额发送至所述第一安全两方计算系统的各个计算节点;基于所述第一安全两方计算系统的各个计算节点将临时转换因子进行计算,得到对应秘密共享份额的第一组成部分;根据所述第一组成部分设置各个计算节点的秘密共享份额。本发明能够针对aby和aby2.0秘密共享语义的数据特点进行设计,基于各自的数据特点和已有子协议、已有预处理数据,实现了aby和aby2.0两个隐私计算系统之间的互联互通,充分保证了转换中的数据安全性和转换的高效性。

附图说明

[0040]

为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动性的前提下,还可以根据这些附图获得其他的附图。

[0041]

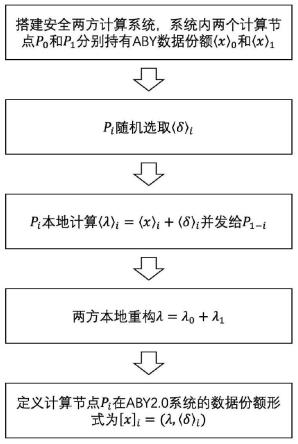

图1为本发明提供的实施例中的安全两方计算协议的数据转换方法的第一流程示意图;

[0042]

图2为本发明提供的实施例中的安全两方计算协议的数据转换方法的第二流程示意图;

[0043]

图3为本发明提供的实施例中的安全两方计算协议的数据转换方法节点网络示意图。

具体实施方式

[0044]

下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

[0045]

在本文中提及“实施例”意味着,结合实施例描述的特定特征、结构或特性可以包含在本技术的至少一个实施例中。在说明书中的各个位置出现该短语并不一定均是指相同的实施例,也不是与其它实施例互斥的独立的或备选的实施例。本领域技术人员显式地和隐式地理解的是,本文所描述的实施例可以与其它实施例相结合。

[0046]

本技术的说明书和权利要求书及所述附图中的术语“第一”、“第二”、“第三”和“第四”等是用于区别不同对象,而不是用于描述特定顺序。此外,术语“包括”和“具有”以及它们任何变形,意图在于覆盖不排他的包含。例如包含了一系列步骤、过程、方法等没有限定于已列出的步骤,而是可选地还包括没有列出的步骤,或可选地还包括对于这些过程、方法、产品或设备固有的其它步骤元。

[0047]

本发明的目的是提供一种安全两方计算协议的数据转换方法,能够针对aby和aby2.0秘密共享语义的数据特点进行设计,基于各自的数据特点和已有子协议、已有预处理数据,实现了aby和aby2.0两个隐私计算系统之间的互联互通,充分保证了转换中的数据

安全性和转换的高效性。

[0048]

为使本发明的上述目的、特征和优点能够更加明显易懂,下面结合附图和具体实施方式对本发明作进一步详细的说明。

[0049]

图1为本发明提供的实施例中的安全两方计算协议的数据转换方法流程示意图,如图1所示,本发明提供了一种安全两方计算协议的数据转换方法,包括:

[0050]

步骤100:将aby系统的秘密共享语义的份额转换为aby2.0系统的秘密共享语义的份额;

[0051]

所述步骤100具体包括:

[0052]

搭建第一安全两方计算系统;对于真实输入x的所述aby系统的秘密共享份额《x》,p0持有《x》0,p1持有《x》1,满足x=《x》0 《x》1;其中,x为系统需要保护的秘密数据,p0为参与方0,p1为参与方1。

[0053]

通过所述第一安全两方计算系统的各个计算节点生成第一随机数并进行秘密共享,得到所述第一随机数的秘密共享份额;对于i∈{0,1},pi随机选取《δ》i;其中,i为参与方编号,pi为参与方i,《δ》i为参与方i所持有的第一随机数δ的秘密份额。

[0054]

根据所述随机数的秘密共享份额,所述第一安全两方计算系统的各个参与方的计算节点分别计算第一临时转份额,将所述第一临时转份额发送至所述第一安全两方计算系统的各个计算节点;对于i∈{0,1},pi本地计算《λ》i=《x》i 《δ》i并发给p

1-i

;其中,《λ》i为参与方i计算所得到的第一临时转份额,《x》i为参与方i所持有的数据x的秘密份额。

[0055]

基于所述第一安全两方计算系统的各个计算节点将临时转换因子进行计算,得到对应秘密共享份额的第一组成部分;对于i∈{0,1},两方本地重构λ=λ0 λ1;其中,λ为秘密共享份额的第一组成部分,λ0为参与方0持有的第一临时转份额,λ1为参与方1所持有的第一临时转份额。

[0056]

根据所述第一组成部分设置各个计算节点的秘密共享份额。对于i∈{0,1},定义pi在所述aby2.0系统的秘密共享份额为[x]i=(λ,《δ》i)。

[0057]

图2为本发明提供的实施例中的安全两方计算协议的数据转换方法节点网络示意图图,如图2所示,还包括:

[0058]

步骤200:将所述aby2.0系统的秘密共享语义的份额转换为所述aby系统的秘密共享语义的份额;

[0059]

所述步骤200具体包括:

[0060]

搭建第二安全两方计算系统;对于真实输入x的aby2.0系统的秘密共享份额[x]=(λ,《δ》),p0持有[x]0=(λ,《δ》0),p1持有[x]1=(λ,《δ》1)。

[0061]

通过所述第二安全两方计算系统的各个计算节点生成第二随机数并进行秘密共享,得到所述第二随机数的秘密共享份额;对于i∈{0,1},pi随机选取《λ》i。

[0062]

根据所述第二随机数的秘密共享份额,选定一个参与方计算第二临时转换份额,并发送给另一个参与方;选定其中一个参与方p0,p0本地计算《λ》1=λ-《λ》0并发给p1。

[0063]

基于所述第二安全两方计算系统的计算节点将临时转换因子进行计算,得到对应秘密共享份额的第二组成部分;根据所述第二组成部分设置各个计算节点的秘密共享份额。对于i∈{0,1},定义pi在aby系统的秘密共享份额为《x》i=《λ》

i-《δ》i。

[0064]

aby系统中的秘密共享是加法秘密共享(additive secret sharing),它主要通过

使用离线预计算实现高效的在线计算,可支持半诚实模型下的多方安全计算,目前已经被多个国内外厂家采用。其中,加法秘密共享的数据格式如图3左侧方框所示,在两方加法秘密共享下,存在两个参与方pi,i∈{0,1},每个参与方各自持有自己的秘密共享份额[x]i。加法秘密共享可在整数环中进行高效的数值计算。加法秘密共享在计算常量积、加法等线性组合的秘密线性运算时不需要通信。对于乘法,则可以通过离线阶段生成的beaver三元组来实现高效的在线计算。对于一次秘密乘法的运算,通常需要消耗两个beaver三元组。

[0065]

aby2.0中的秘密共享是具有茫化(mask)的加法秘密共享,与aby的加法秘密共享语义不同的是,它进行共享的是用于茫化的随机数,同时公开茫化后的结果。由于方案是线性的,所以计算常量积、加法等线性组合的秘密线性运算时同样不需要通信。它的在线阶段计算乘法非常高效,只需消耗一个beaver三元组。此外,它还支持不同计算域(如整数环和有限域)的安全计算,因此近几年逐渐成为隐私计算中的一颗新星,被国内外的隐私计算厂家所采用。具有茫化的加法秘密共享方案的数据格式如图3右侧方框所示。

[0066]

本发明提供的安全两方计算协议的数据转换方法,该方法包括搭建安全两方计算系统,通过系统的各个计算节点生成随机数,系统的各个计算节点将生成随机数进行秘密共享,获得随机数的秘密共享份额;在线计算阶段,根据随机数的秘密共享份额,系统的各个参与方计算节点分别计算临时转份额,将临时转换份额发送至系统的各个计算节点,系统的各个计算节点将临时转换因子进行计算,得到对应秘密共享份额的组成部分,根据组成部分设置各个计算节点的秘密共享份额;该方法针对aby和aby2.0秘密共享语义的数据特点进行设计,基于各自的数据特点和已有子协议、已有预处理数据,实现了aby和aby2.0两个隐私计算系统之间的互联互通,充分保证了转换中的数据安全性和转换的高效性。

[0067]

本说明书中各个实施例采用递进的方式描述,每个实施例重点说明的都是与其他实施例的不同之处,各个实施例之间相同相似部分互相参见即可。

[0068]

本文中应用了具体个例对本发明的原理及实施方式进行了阐述,以上实施例的说明只是用于帮助理解本发明的方法及其核心思想;同时,对于本领域的一般技术人员,依据本发明的思想,在具体实施方式及应用范围上均会有改变之处。综上所述,本说明书内容不应理解为对本发明的限制。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。