1.本公开涉及注册装置、验证装置、识别装置以及个体识别系统。

背景技术:

2.一直以来,作为用于针对半导体芯片等的设备识别真正的设备和伪造设备的技术,提出了利用了设备固有的难以复制的性质(puf:physically unclonable function:物理不可克隆功能)的个体识别系统(参照日本特开2015-154291号公报)。

3.此外,提出了使用判断对象装置所固有的装置信息、对于装置信息的署名、与生成署名的生成密钥对应的验证密钥,验证装置信息与署名的组的正确性、基于验证的正确性判断判断对象装置的真伪的判断装置(参照日本再公表2016-207944号公报)。

4.此外,公开了基于从真假判断对象的物品抽取的特征量验证物品的正确性的验证系统(参照日本特开2010-81039号公报)。

技术实现要素:

5.在利用了puf的个体识别中,能够识别判断对象的设备的个体,但不能验证判断对象的设备是否满足用户所期望的规格。此外,即使是使用了判断对象机器所固有的装置信息的技术,也不能验证判断对象机器是否满足用户所期望的规格。

6.另一方面,在使用从判断对象的物品抽取的特征量验证物品的正确性的技术中,在预测了特征量的情况下,可能伪造具有相同特征量的物品或者输出相同特征量的装置。在这种情况下,不能正确验证物品的正确性。

7.本公开是鉴于以上的情况完成的,其目的在于,提供一种注册装置、验证装置、识别装置以及个体识别系统,能够验证识别对象是否是满足规格的正确对象,且能够对识别对象的个体进行识别。

8.公开的技术作为一个方式,是一种注册装置,包含注册装置和验证装置,且由对识别对象的个体进行识别的个体识别系统所具备,所述注册装置具备:注册部,将取决于所述识别对象的物理性质以及图像特征的至少一个的输入信号和不取决于所述物理性质且每个所述识别对象所不同的非物理信息作为输入,输出能够验证所述识别对象所固有的识别密钥的验证用信息。

9.发明效果

10.根据本公开,能够验证识别对象是否是满足规格的正确对象且对识别对象的个体进行识别。

附图说明

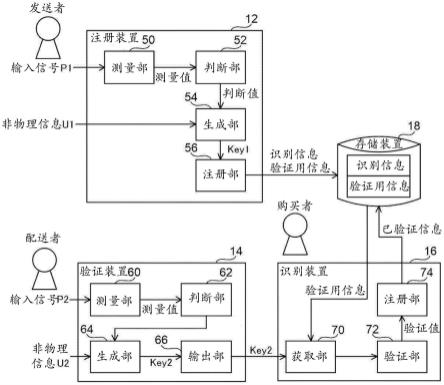

11.图1是表示各实施方式涉及的个体识别系统的结构一例的框图。

12.图2是表示第一、第二、第五以及第六实施方式涉及的注册装置的硬件结构一例的框图。

13.图3是表示第一、第二、第五以及第六实施方式涉及的验证装置的硬件结构一例的框图。

14.图4是表示各实施方式涉及的识别装置的硬件结构一例的框图。

15.图5是表示第一实施方式涉及的注册装置、验证装置以及识别装置的功能性结构一例的框图。

16.图6是表示第一、第五以及第六实施方式涉及的注册处理的一例的流程图。

17.图7是表示第一以及第二实施方式涉及的生成处理的一例的流程图。

18.图8是表示第一~第三实施方式涉及的识别处理的一例的流程图。

19.图9是表示进行第一实施方式涉及的重新验证的情况下的识别处理的一例的流程图。

20.图10是表示第二实施方式涉及的注册装置、验证装置以及识别装置的功能性结构一例的框图。

21.图11是表示第二实施方式涉及的注册处理的一例的流程图。

22.图12是表示第三实施方式涉及的注册装置的硬件结构一例的框图。

23.图13是表示第三实施方式涉及的验证装置的硬件结构一例的框图。

24.图14是表示第三实施方式涉及的注册装置、验证装置以及识别装置的功能性结构一例的框图。

25.图15是表示第三实施方式涉及的注册处理的一例的流程图。

26.图16是表示第三实施方式涉及的生成处理的一例的流程图。

27.图17是表示第四实施方式涉及的注册装置的硬件结构一例的框图。

28.图18是表示第四实施方式涉及的验证装置的硬件结构一例的框图。

29.图19是表示第四实施方式涉及的注册装置、验证装置以及识别装置的功能性结构一例的框图。

30.图20是表示第四实施方式涉及的注册处理的一例的流程图。

31.图21是表示第四实施方式涉及的生成处理的一例的流程图。

32.图22是表示第四实施方式涉及的识别处理的一例的流程图。

33.图23是用于说明使用了puf技术的个体识别的图。

34.图24是表示第五实施方式涉及的注册装置、验证装置以及识别装置的功能性结构一例的框图。

35.图25是表示第五实施方式涉及的输出处理的一例的流程图。

36.图26是表示第五实施方式涉及的识别处理的一例的流程图。

37.图27是表示第六实施方式涉及的注册装置、验证装置以及识别装置的功能性结构一例的框图。

38.图28是表示第六实施方式涉及的输出处理的一例的流程图。

39.图29是表示第六实施方式涉及的识别处理的一例的流程图。

40.图30是表示变形例涉及的注册装置以及验证装置的功能性结构一例的框图。

具体实施方式

41.以下,参照附图,详细地说明用于实施本公开技术的方式例。

42.首先,在详细说明实施方式之前,说明puf技术的问题点。

43.一般来说,基于puf的个体识别用于相对于半导体装置等的建立了puf技术的设备检测出设备的伪造。尤其是,大多数情况用于验证发送者发送的设备与购买者购买且通过配送者向购买者配送的设备是相同的设备。

44.具体来说,作为一例如图23所示,发送者将与发送的设备的puf关联的值作为puf密钥,注册于区块链等的难以篡改的存储装置。购买者通过获取从配送者接收的设备的puf值,且使用公开的puf密钥验证puf值的正确性,验证接收的设备与发送者发送的设备相同,即,不是伪造品。例如,配送者在配送的途中将设备更换为其他设备,并向购买者配送假的设备的情况下,购买者接收的设备的puf值与发送者发送的设备的puf值是不同的值。因此,在这种情况下,购买者能够掌握接收的设备不是正确的设备。

45.然而,一般来说,对于购买者来说,发送物与签收物完全相同并不重要,大多重要的是它不是伪造品,即,是实现要求的规格的正确产品。具体来说,例如,在钻石中,在购买者看到样品后购买所选择的钻石的情况下,从发送者发送的钻石即使不是样品的钻石本身,如果是具有相同克拉、硬度以及大小等的钻石,则对于购买者来说大多没有问题。

46.在以下的各实施方式中,关于能够对于尚未建立puf技术的物质以及设备验证是否是满足要求规格的正确物品,且与使用了puf技术的情况同样进行个体识别的个体识别系统进行说明。

47.[第一实施方式]

[0048]

首先,参照图1,说明本实施方式涉及的个体识别系统10的结构。个体识别系统10是对识别对象的个体进行识别的系统,如图1所示,包含注册装置12、验证装置14、识别装置16以及存储装置18。注册装置12、验证装置14以及识别装置16和存储装置18经由网络能够通信。此外,验证装置14和识别装置16也能够经由网络通信。此外,在本实施方式中,说明作为识别对象适用钻石的例子。

[0049]

接着,参照图2,说明本实施方式涉及的注册装置12的硬件结构。如图2所示,注册装置12包含cpu(central processing unit)20、作为临时存储区域的存储器21、非易失性的存储部22。此外,注册装置12包含液晶显示器等的显示装置23、键盘和鼠标等的输入装置24、与网络连接的网络i/f25(interface:接口)以及外部i/f26。cpu20、存储器21、存储部22、显示装置23、输入装置24、网络i/f25以及外部i/f26与总线28连接。

[0050]

存储部22通过hdd(hard disk drive)、ssd(solid state drive)或者闪速存储器等实现。在作为存储介质的存储部22中存储有注册程序29。cpu20从存储部22读取注册程序29后在存储器21展开,执行展开的注册程序29。

[0051]

此外,外部i/f26与测量取决于识别对象的物理性质的物理量的测量装置27连接。在本实施方式中,作为测量装置27,说明适用测量识别对象的重量的装置的例子。测量装置27经由外部i/f26向cpu20输出表示测量识别对象而得到的测量结果的信号。

[0052]

接着,参照图3,说明本实施方式涉及的验证装置14的硬件结构。如图3所示,验证装置14包含cpu30、作为临时存储区域的存储器31、非易失性的存储部32。此外,验证装置14包含液晶显示器等的显示装置33、键盘和鼠标等的输入装置34、与网络连接的网络i/f35以及外部i/f36。cpu30、存储器31、存储部32、显示装置33、输入装置34、网络i/f35以及外部i/f36与总线38连接。

[0053]

存储部32通过hdd、ssd或者闪速存储器等实现。在作为存储介质的存储部32中存储有验证程序39。cpu30从存储部32读取验证程序39后在存储器31中展开,执行展开的验证程序39。

[0054]

此外,和测量装置27同样,外部i/f36与测量取决于识别对象的物理性质的物理量的测量装置37连接。在本实施方式中,作为测量装置37,说明适用测量识别对象的重量的装置的例子。测量装置37经由外部i/f36向cpu30输出表示测量识别对象而得到的测量结果的信号。

[0055]

接着,参照图4,说明本实施方式涉及的识别装置16的硬件结构。如图4所示,识别装置16包含cpu40、作为临时存储区域的存储器41、非易失性的存储部42。此外,识别装置16包含液晶显示器等的显示装置43、键盘和鼠标等的输入装置44以及与网络连接的网络i/f45。cpu40、存储器41、存储部42、显示装置43、输入装置44以及网络i/f45与总线46连接。

[0056]

存储部42通过hdd、ssd、或者闪速存储器等实现。在作为存储介质的存储部42中存储有识别程序48。cpu40从存储部42读取识别程序48后在存储器41中展开,执行展开的识别程序48。

[0057]

存储装置18具有非易失性的存储区域。在本实施方式中,作为存储装置18,说明适用补写型且难以篡改存储数据的存储装置的例子。作为存储装置18的例子,列举出区块链。此外,存储装置18也可以是设置于注册装置12、验证装置14以及识别装置16的任一台的存储装置。此外,存储装置18也可以是设置于注册装置12、验证装置14以及识别装置16之中的两台以上的存储装置的组合。此外,存储装置18也可以是与注册装置12、验证装置14以及识别装置16经由网络能够通信的存储装置与设置于注册装置12、验证装置14以及识别装置16的一台以上的存储装置的组合。

[0058]

接着,参照图5,关于本实施方式涉及的注册装置12、验证装置14以及识别装置16的功能性结构进行说明。注册装置12例如由发送识别对象的发送者持有。验证装置14例如由向购买者配送通过发送者发送的识别对象的配送者持有。识别装置16例如由从发送者购买识别对象的购买者持有。

[0059]

如图5所示,注册装置12包含测量部50、判断部52、生成部54以及注册部56。通过cpu20执行注册程序29,作为测量部50、判断部52、生成部54以及注册部56发挥功能。

[0060]

测量部50从由测量装置27输入的输入信号p1测量识别对象的物理性质。该输入信号p1如前述那样,是表示取决于识别对象的物理性质的物理量的信号。具体来说,例如,测量部50从表示通过测量装置27测量的识别对象的钻石重量的输入信号p1测量钻石的克拉数。此外,输入信号p1的数量可以是多个。例如,除了钻石的重量以外,表示钻石的外形尺寸的信号以及表示钻石硬度的信号等也可以从测量装置27向注册装置12输入。

[0061]

判断部52判断基于测量部50的测量结果是否正确。在本实施方式中,判断部52通过判断作为基于测量部50的测量结果的测量值是否在作为正确值的范围预先设定的范围内,判断基于测量部50的测量结果是否正确。具体来说,例如,判断部52在识别对象的钻石克拉数为1克拉的情况下,基于测量部50的测量结果为从1克拉在误差1%以内,即,为0.99克拉以上1.01克拉以下的情况下,判断测量结果是正确的。此外,在这种情况下,判断部52在基于测量部50的测量结果为不足0.99克拉或者超过1.01克拉的情况下,判断测量结果不正确。由此,判断部52能够进行识别对象的真假判断。

[0062]

在本实施方式中,基于该判断部52的判断结果为表示识别对象为正确的值和表示不正确的值这两个值。在puf技术中,例如,使用向识别对象的装置输入信号后到输出为止的延迟时间等的每个个体的细微差异的信号。因此,对于该信号,需要称为模糊提取器的噪声去除技术等。与此相对,在本实施方式中,基于判断部52的判断结果由两个值表示的结果是不需要在puf技术中需要的噪声去除等的复杂处理。

[0063]

此外,在基于判断部52的判断结果中,例如通过分配128位的比特序列等的比较大的比特数的比特序列,能够抑制判断结果的伪造。

[0064]

此外,基于判断部52的判断结果不是基于测量部50的测量结果是否正确的两个值,例如也可以是表示作为基于测量部50的测量结果满足正确性的水平的三个以上的值。

[0065]

生成部54从基于判断部52的判断结果和不取决于识别对象的物理性质且每个识别对象所不同的非物理信息u1生成识别对象所固有的识别密钥key1。在本实施方式中,生成部54将连结基于判断部52的判断结果与非物理信息u1而得到的值的哈希值作为识别密钥key1生成。本实施方式涉及的非物理信息u1为例如包含识别对象的制造商、序列号、批次号、交易id、各种交易信息、随机数以及验证次数等的信息,是能够特定识别对象的个体的信息。此外,生成部54可以将基于判断部52的判断结果和非物理信息u1的独占逻辑和的哈希值生成为识别密钥key1,也可以从基于判断部52的判断结果和非物理信息u1生成经过了密码化等处理的随机数。此外,生成部54也可以从基于判断部52的判断结果和非物理信息u1的一部分(例如,制造商以及序列号的组)生成识别密钥key1。此外,序列号也可以是产品的批次号和分编号的组合。

[0066]

注册部56从通过生成部54生成的识别密钥key1生成能够验证识别密钥key1的验证用信息。在本实施方式中,注册部56生成通过生成部54生成的识别密钥key1的哈希值作为验证用信息。验证用信息可以是识别密钥key1的密码化数据,从验证用信息通过具有不能特定识别密钥key1的单向的处理生成即可。此外,关于生成除了注册部56以外的注册装置12、验证装置14以及识别装置16的哈希值的功能部也同样地不限定于哈希函数,可以使用具有包含密码化等的单向的函数。然后,注册部56经由网络i/f25向存储装置18输出生成的验证用信息和用于特定识别对象的验证用信息的识别信息。由此,注册部56将验证用信息以及识别信息注册在存储装置18中。存储装置18将验证用信息和识别信息建立关联而保持。作为识别信息,能够适用非物理信息u1的一部分(例如,制造商以及序列号的组)。

[0067]

如图5所示,验证装置14包含测量部60、判断部62、生成部64以及输出部66。通过cpu30执行验证程序39,作为测量部60、判断部62、生成部64以及输出部66发挥功能。

[0068]

测量部60与测量部50同样地,从由测量装置37输入的输入信号p2测量识别对象的物理性质。该输入信号p2如前述那样,是表示取决于识别对象的物理性质的物理量的信号。判断部62与判断部52相同,判断基于测量部60的测量结果是否正确。

[0069]

生成部64与生成部54同样地,从基于判断部62的判断结果和不取决于识别对象的物理性质且每个识别对象所不同的非物理信息u2生成识别对象所固有的识别密钥key2。非物理信息u2与非物理信息u1同样地,例如为包含识别对象的制造商、序列号、随机数以及验证次数等的信息,为能够特定识别对象的个体的信息。非物理信息u2例如在购买者购买识别对象时,从发送者向购买者通知。此外,发送者也可以对识别对象附加非物理信息u2标记。在这种情况下,购买者能够从赋予识别对象的标记掌握非物理信息u2。

[0070]

购买者在从配送者签收识别对象时,经由输入装置34对配送者持有的验证装置14输入非物理信息u2。

[0071]

输出部66经由网络i/f35向识别装置16输出通过生成部64生成的识别密钥key2。

[0072]

如图5所示,识别装置16包含获取部70、验证部72以及注册部74。通过cpu40执行识别程序48,作为获取部70、验证部72以及注册部74发挥功能。

[0073]

获取部70获取从验证装置14输出的识别密钥key2。此外,获取部70从存储装置18获取与识别对象的识别信息对应的验证用信息。在本实施方式中,能够从发送者向购买者预先通知的识别对象的非物理信息u2抽取识别对象的识别信息。

[0074]

验证部72使用通过获取部70获取的验证用信息和识别密钥key2,验证识别密钥key2的正确性。具体来说,验证部72计算识别密钥key2的哈希值,比较计算结果和验证用信息。验证部72在计算的识别密钥key2的哈希值与验证用信息一致的情况下,向注册部74输出表示识别密钥key2的正确性验证成功的成功信息。另一方面,验证部72在计算的识别密钥key2的哈希值与验证用信息不一致的情况下,向注册部74输出表示识别密钥key2的正确性验证失败的失败信息。

[0075]

注册部74在验证部72成功进行识别密钥key2的正确性验证的情况下,将表示存储装置18中注册的验证用信息已验证的已验证信息与该验证用信息建立关联注册在存储装置18中。此外,注册部74向显示装置43输出表示基于验证部72的验证结果的信息。购买者通过视觉识别显示于显示装置43的验证结果,能够掌握通过配送者配送的识别对象是否正确。

[0076]

接着,参照图6~图8,说明本实施方式涉及的个体识别系统10的作用。首先,参照图6,说明注册装置12注册验证用信息的注册处理。通过注册装置12的cpu20执行注册程序29,执行如图6所示的注册处理。注册处理例如在通过发送者经由输入装置24输入执行指示的情况下执行。

[0077]

在图6的步骤s10中,测量部50如前述那样,从由测量装置27输入的输入信号p1测量识别对象的物理性质。在步骤s12中,判断部52如前述那样,判断基于步骤s10的处理的测量结果是否正确。在该判断为肯定判断的情况下,处理移动至步骤s14。

[0078]

在步骤s14中,生成部54如前述那样,从步骤s12的判断结果和不取决于识别对象的物理性质且每个识别对象所不同的非物理信息u1生成识别对象所固有的识别密钥key1。

[0079]

在步骤s16中,注册部56如前述那样,从在步骤s14生成的识别密钥key1生成能够验证识别密钥key1的验证用信息。在步骤s18中,注册部56如前述那样,经由网络i/f25向存储装置18输出在步骤s16生成的验证用信息和识别对象的识别信息。当步骤s18的处理结束时,注册处理结束。此外,在步骤s12的判断为否定判断的情况下,不执行从步骤s14至步骤s18的处理而结束注册处理。

[0080]

接着,参照图7,说明验证装置14生成识别密钥key2的生成处理。通过验证装置14的cpu30执行验证程序39,执行如图7所示的生成处理。生成处理例如通过购买者或者配送者经由输入装置34在输入了执行指示的情况下执行。

[0081]

在图7的步骤s20中,测量部60如前述那样,从由测量装置37输入的输入信号p2测量识别对象的物理性质。在步骤s22中,判断部62如前述那样,判断基于步骤s20的处理的测量结果是否正确。

[0082]

在步骤s24中,生成部64如前述那样,从基于步骤s22的处理的判断结果和不取决于识别对象的物理性质且每个识别对象所不同的非物理信息u2生成识别对象所固有的识别密钥key2。在步骤s26中,输出部66经由网络i/f35向识别装置16输出在步骤s24中生成的识别密钥key2。当步骤s26的处理结束时,生成处理结束。

[0083]

接着,参照图8,说明识别装置16对识别对象进行识别的识别处理。通过识别装置16的cpu40执行识别程序48,执行如图8所示的识别处理。识别处理例如在识别装置16接收通过上述生成处理的步骤s26的处理而从验证装置14输出的识别密钥key2的情况下执行。

[0084]

在图8的步骤s30中,获取部70获取从验证装置14输出的识别密钥key2。在步骤s32中,获取部70判断在存储装置18中,与识别对象的识别信息对应的验证用信息是否与已验证信息建立关联。在该判断为肯定判断的情况下,处理移动至步骤s44,在为否定判断的情况下,处理移动至步骤s34。

[0085]

在步骤s34中,获取部70从存储装置18获取与识别对象的识别信息对应的验证用信息。在步骤s36中,验证部72如前述那样,通过判断在步骤s30获取的识别密钥key2的哈希值与在步骤s34获取的验证用信息是否一致,判断识别密钥key2的正确性验证是否成功。在该判断为否定判断的情况下,处理移动至步骤s42,在为肯定判断的情况下,处理移动至步骤s38。

[0086]

在步骤s38中,注册部74将表示在存储装置18中注册的验证用信息已验证的已验证信息与该验证用信息建立关联注册在存储装置18中。在步骤s40中,注册部74向显示装置43输出表示识别密钥key2的正确性验证成功的信息。购买者能够通过视觉识别显示于显示装置43的信息,掌握识别对象是正确的。当步骤s40的处理结束时,识别处理结束。

[0087]

另一方面,在步骤s42中,注册部74向显示装置43输出表示识别密钥key2的正确性验证失败的信息。购买者能够通过视觉识别显示于显示装置43的信息,掌握识别对象是伪造的。当步骤s42的处理结束时,识别处理结束。此外,在步骤s44中,注册部74通过向显示装置43输出表示识别对象已经验证完成的信息而显示于显示装置43。当步骤s44的处理结束时,识别处理结束。

[0088]

如以上说明那样,根据本实施方式,能够验证识别对象是否为满足规格的正确对象且能够对识别对象的个体进行识别。

[0089]

例如,考虑配送者将正确的识别对象更换为作为赝品的识别对象(即,基于验证装置14的测量部60的测量结果不包含于作为正确值的范围预先设定的范围内(不满足规格))的情况。在这种情况下,验证装置14的判断部62输出与从注册装置12的判断部52输出的判断值不同的判断值。由此,通过验证装置14的生成部64生成的识别密钥key2的哈希值与从存储于存储装置18的识别密钥key1生成的验证用信息不一致。因此,购买者能够掌握接收的识别对象为赝品。

[0090]

此外,例如考虑不是发送者以及配送者的攻击者发送作为赝品的识别对象(即,基于验证装置14的测量部60的测量结果包含于作为正确值的范围预先设定的范围内)的情况。在这种情况下,攻击者由于不能知道非物理信息u1,所以不能生成正确的识别密钥key1。在这种情况下,从识别密钥key1生成的验证用信息与通过验证装置14的生成部64生成的识别密钥key2的哈希值不一致。因此,购买者能够掌握接收的识别对象为赝品。此外,即使攻击者与配送者串通,如果非物理信息u1以配送者以及攻击者不知道的形式从发送者

向购买者通知,则同样地,攻击者不能生成正确的识别密钥key1。因此,购买者能够掌握接收的识别对象为赝品。

[0091]

此外,在本实施方式中,为了在与多个识别对象分别对应的多个验证用信息存储于存储装置18的情况下也能够区別,将识别信息与验证用信息建立关联存储于存储装置18。而且,在本实施方式中,识别对象的验证成功的情况下,将已验证信息与验证用信息建立关联存储于存储装置。这些信息不在puf中使用。因此,认为在puf中,如果配送者以使验证成功的识别密钥key2存储于验证装置14且从验证装置14输出的方式伪造验证装置14,由于没有已验证信息,所以识别对象的验证始终成功。

[0092]

与此相对,在本实施方式中,在赋予已验证信息的情况下,不进行识别对象的验证。然而,在进行重新验证的情况下,作为一例如图9所示,在步骤s44之后的步骤s46,验证部72进行是否进行重新验证的确认。当验证部72成功进行重新验证的意向确认时,处理移动至步骤s34,当失败时识别处理结束。此外,在使用新的非物理信息进行重新验证的情况下,购买者也可以与发送者联络,生成验证次数加1的新的非物理信息u1、u2。由此,即使存储装置18为仅能够进行区块链那样的补写的补写型的存储装置,也能够使用之前的非物理信息或者更新的非物理信息u1、u2进行重新验证。此外,在使用之前的非物理信息的情况下,由于确认验证完成而进行所以不会产生问题。

[0093]

此外,在本实施方式中,由于难以进行基于测量部60的测量结果以及基于判断部62的判断结果的解析以及变更,所以也可以通过具有防篡改性的ic(integrated circuit)芯片实现验证装置14的测量部60、判断部62、生成部64以及输出部66。

[0094]

[第二实施方式]

[0095]

说明公开的技术的第二实施方式。此外,个体识别系统10的结构(参照图1)和注册装置12、验证装置14以及识别装置16的硬件结构(参照图2~图4)由于与第一实施方式相同所以省略说明。

[0096]

参照图10,关于本实施方式涉及的注册装置12的功能性结构进行说明。此外,由于关于验证装置14以及识别装置16的功能性结构与第一实施方式相同,所以省略说明。此外,关于具有与第一实施方式相同的功能的功能部,标注相同的附图标记省略说明。

[0097]

如图10所示,注册装置12包含生成部54a以及注册部56。通过cpu20执行注册程序29,作为生成部54a以及注册部56发挥功能。此外,在注册装置12的存储部22中存储有通过发送者预先设定的判断值,是表示识别对象的物理性质正确的判断值。该判断值与基于第一实施方式涉及的判断部52的判断结果同样地,例如分配了128位的比特序列等的较大的比特数的比特序列。通常,认为从发送者发送的识别对象关于其物理性质保证正确性。因此,在注册装置12中,能够省略进行关于识别对象的物理性质的正确性的判断。与puf不同,由于与真品的识别对象相关的判断值固定,所以能够省略第一实施方式涉及的测量部50以及判断部52,结果是能够简化注册装置12。

[0098]

生成部54a从存储于存储部22的判断值和非物理信息u1生成识别密钥key1。在本实施方式中,生成部54a从连结判断值和非物理信息u1而得到的值的哈希值等生成识别密钥key1。

[0099]

接着,参照图11,说明本实施方式涉及的个体识别系统10的作用。此外,验证装置14执行的生成处理(参照图7)以及识别装置16执行的识别处理(参照图8)由于与第一实施

方式相同,所以省略说明。

[0100]

参照图11,说明注册装置12注册验证用信息的注册处理。通过注册装置12的cpu20执行注册程序29,执行如图11所示的注册处理。注册处理例如在通过发送者经由输入装置24输入执行指示的情况下执行。此外,关于执行在图11中的与图6相同的处理的步骤,标注相同的步骤编号而省略说明。

[0101]

在图11中,代替图6的步骤s10以及步骤s12执行步骤s11,且代替步骤s14执行步骤s14a。在图11的步骤s11中,生成部54a获取存储于存储部22的判断值。在步骤s14a中,生成部54a如前述那样,由在步骤s11中获取的判断值和非物理信息u1生成识别密钥key1。

[0102]

如以上说明那样,根据本实施方式,能够起到与第一实施方式相同的效果。

[0103]

例如,在发送者故意或者疏忽而将不正确的判断值存储于存储部22的情况下,如果验证装置14正确,则识别密钥key1与识别密钥key2不相同。在这种情况下,识别装置16由于识别对象的验证失败,所以购买者能够掌握判断值不正确。此外,尽管表示识别对象的物理性质正确的判断值存储于存储部22,但是在发送者故意或者疏忽而发送物理性质不正确(不满足规格)的识别对象的情况下,识别密钥key1与识别密钥key2也不相同。在这种情况下,识别装置16由于识别对象的验证失败,所以购买者能够掌握判断值不正确。

[0104]

[第三实施方式]

[0105]

说明公开的技术的第三实施方式。此外,个体识别系统10的结构(参照图1)和识别装置16的硬件结构(参照图4)由于与第一实施方式相同,所以省略说明。

[0106]

参照图12,说明本实施方式涉及的注册装置12的硬件结构。此外,关于与第一实施方式相同的构成要素,标注相同的附图标记省略说明。

[0107]

如图12所示,注册装置12还包含处理器20a。处理器20a与总线28连接。处理器20a是与cpu20不同的种类的硬件处理器,包含可编程集成电路而构成。作为处理器20a的例,列举出fpga(field-programmable gate array:现场可编程门阵列)或者pld(programmable logic device:可编程逻辑器件)等。

[0108]

参照图13,说明本实施方式涉及的验证装置14的硬件结构。此外,关于与第一实施方式相同的构成要素,标注相同的附图标记省略说明。

[0109]

如图13所示,验证装置14还包含处理器30a。处理器30a与总线38连接。处理器30a是与cpu30不同种类的硬件处理器,包含可编程集成电路而构成。作为处理器30a的例,列举出fpga或者pld等。

[0110]

接着,参照图14,关于本实施方式涉及的注册装置12以及验证装置14的功能性结构进行说明。此外,关于识别装置16的功能性结构由于与第一实施方式相同,所以省略说明。此外,关于具有与第一实施方式相同的功能的功能部标注相同的附图标记省略说明。

[0111]

如图14所示,注册装置12包含测量部50、判断部52、压缩部53、生成部54b以及注册部56。通过cpu20执行注册程序29,作为压缩部53发挥功能。此外,通过处理器20a按照预先编程的逻辑驱动,作为测量部50、判断部52、生成部54b以及注册部56发挥功能。

[0112]

压缩部53压缩非物理信息u1。具体来说,压缩部53计算具有非物理信息u1的哈希值那样的比非物理信息u1少的比特数的单向的随机数。该计算结果成为压缩的非物理信息u1。通过该压缩,生成每个非物理信息u1所不同的随机数。

[0113]

生成部54b通过函数使基于判断部52的判断结果和通过压缩部53压缩的非物理信

息u1生成识别密钥key1,其中该函数具有通过确定的密钥密码化那样的单向。在本实施方式中,生成部54b按照aes(advanced encryption standard:高级加密标准)等的预先确定的密码化算法将连结基于判断部52的判断结果和压缩的非物理信息u1而得到的值进行密码化。通过该密码化生成识别密钥key1。

[0114]

如图14所示,验证装置14包含测量部60、判断部62、压缩部63、生成部64a以及输出部66。通过cpu30执行验证程序39,作为压缩部63发挥功能。此外,通过处理器30a按照预先编程的逻辑驱动,作为测量部60、判断部62、生成部64a以及输出部66发挥功能。

[0115]

压缩部63与压缩部53同样地压缩非物理信息u2。生成部64a与生成部54b同样地,通过确定的密钥将基于判断部62的判断结果和通过压缩部63压缩的非物理信息u2密码化从而生成识别密钥key2。在注册装置12以及验证装置14中预先存储有基于生成部54b以及生成部64a的密码化所使用的共通密钥。

[0116]

接着,参照图15以及图16说明本实施方式涉及的个体识别系统10的作用。此外,由于识别装置16所执行的识别处理(参照图8)与第一实施方式相同,所以省略说明。

[0117]

首先,参照图15,说明注册装置12注册验证用信息的注册处理。通过注册装置12的cpu20执行注册程序29,执行如图15所示的注册处理。注册处理例如在通过发送者经由输入装置24输入执行指示的情况下执行。此外,关于执行图15中的与图6相同的处理的步骤,标注相同的步骤编号省略说明。

[0118]

在图15中,在步骤s12的判断为肯定判断的情况下,处理移动至步骤s13。此外,在图15中,代替图6的步骤s14执行步骤s14b。在图15的步骤s13中,压缩部53如前述那样,压缩非物理信息u1。在步骤s14b中,生成部54b如前述那样,通过确定的密钥将步骤s12的判断结果和在步骤s13中压缩的非物理信息u1密码化从而生成识别密钥key1。

[0119]

接着,参照图16,说明验证装置14生成识别密钥key2的生成处理。生成处理在例如通过购买者或者配送者经由输入装置34输入执行指示的情况下执行。此外,关于执行在图16中的与图7相同的处理的步骤,标注相同的步骤编号省略说明。

[0120]

在图16中,代替图7的步骤s24执行步骤s24a,且在步骤s22与步骤s24a之间执行步骤s23。在图16的步骤s23中,压缩部63压缩非物理信息u2。在步骤s24a中,生成部64a通过确定的密钥将基于步骤s22的处理的判断结果和在步骤s23中压缩的非物理信息u2密码化从而生成识别密钥key2。

[0121]

如以上说明那样,根据本实施方式,能够起到与第一实施方式相同的效果。

[0122]

此外,在本实施方式中,由于识别密钥key1以及识别密钥key2成为按照识别对象的个体以及验证次数不同而不同的随机数输出,所以验证装置14的伪造变得困难。

[0123]

此外,在本实施方式中,也可以与第二实施方式相同,在注册装置12的存储部22中存储通过发送者预先设定的判断值,是表示识别对象的物理性质正确的判断值。

[0124]

[第四实施方式]

[0125]

说明公开的技术的第四实施方式。此外,个体识别系统10的结构(参照图1)和识别装置16的硬件结构(参照图4)由于与第一实施方式相同所以省略说明。

[0126]

参照图17,说明本实施方式涉及的注册装置12的硬件结构。此外,关于与第三实施方式相同的构成要素,标注相同的附图标记省略说明。如图17所示,注册装置12还包含处理器20b。处理器20b与总线28连接。处理器20b是与处理器20a相同的硬件处理器。

[0127]

外部i/f26还与测量取决于识别对象的图像特征的特征量的测量装置27a连接。在本实施方式中,作为测量装置27a,说明适用数码相机的例子。测量装置27a经由外部i/f26向处理器20b输出取决于对识别对象拍摄而得到的识别对象的图像特征的信号(例如,图像数据)。

[0128]

接着,参照图18,说明本实施方式涉及的验证装置14的硬件结构。此外,关于与第三实施方式相同的构成要素标注相同的附图标记省略说明。验证装置14还包含处理器30b。处理器30b与总线38连接。处理器30b是与处理器30a相同的硬件处理器。

[0129]

外部i/f36还与测量取决于识别对象的图像特征的特征量的测量装置37a连接。在本实施方式中,作为测量装置37a,说明适用数码相机的例子。测量装置37a经由外部i/f36向处理器30b输出取决于对识别对象拍摄而得到的识别对象的图像特征的信号(例如,图像数据)。

[0130]

接着,参照图19,关于本实施方式涉及的注册装置12、验证装置14以及识别装置16的功能性结构进行说明。此外,关于具有与第一实施方式相同的功能的功能部标注相同的附图标记省略说明。此外,在本实施方式中,向注册装置12以及验证装置14分别分配装置固有的装置id(identifier)。此外,注册装置12以及验证装置14以能够基于公开密钥密码方式的密码化以及解密的方式保持私人密钥以及公开密钥。

[0131]

如图19所示,注册装置12包含测量部50、50a、判断部52、52a、生成部54c、密码部55、55a以及注册部56a。通过cpu20执行注册程序29,作为生成部54c以及注册部56a发挥功能。此外,通过处理器20a按照预先编程的逻辑驱动,作为测量部50、判断部52以及密码部55发挥功能。此外,通过处理器20b按照预先编程的逻辑驱动,作为测量部50a、判断部52a以及密码部55a发挥功能。

[0132]

测量部50a从由测量装置27a输入的输入信号i1测量识别对象的图像特征。具体来说,例如,测量部50a通过对于输入信号i1所示的图像数据进行图像解析处理,测量识别对象的图像特征。作为图像特征的例子,列举出钻石的形状以及外形的尺寸(例如,冠部(clown)以及亭部(pavilion)的长度等)。此外,作为图像特征,也可以适用附加于基于随机图案以及文字的署名等的识别对象的特征。

[0133]

判断部52a与判断部52同样地,判断基于测量部50a的测量结果是否正确。在本实施方式中,在判断部52a预先设定识别对象的图像特征,通过判断作为基于测量部50a的测量结果的测量值是否在作为正确值的范围预先设定的范围内,从而判断基于测量部50a的测量结果是否正确。该判断通过比较基于测量部50a的测量结果和预先设定的图像特征而进行。

[0134]

密码部55生成会话密钥1,使用生成的会话密钥1,将基于判断部52的判断结果密码化。以下,将基于判断部52的判断结果称为“判断结果1”,将密码化的判断结果1称为“判断结果1c”。此外,会话密钥1是每个通信目标的验证装置14所不同的密钥。

[0135]

此外,密码部55使用会话密钥1,将非物理信息u1密码化。以下,将密码化的非物理信息u1称为“非物理信息c”。此外,密码部55使用验证装置14的公开密钥,将会话密钥1密码化。以下,将密码化的会话密钥1称为“会话密钥1a”。

[0136]

密码部55a生成与会话密钥1不同的会话密钥2,使用生成的会话密钥2,将基于判断部52a的判断结果密码化。以下,将基于判断部52a的判断结果称为“判断结果2”,将密码

化的判断结果2称为“判断结果2c”。此外,会话密钥2是每个通信目标的验证装置14所不同的密钥。此外,会话密钥1与会话密钥2也可以是相同的密钥。

[0137]

此外,密码部55a使用会话密钥2,将设定于判断部52a的识别对象的图像特征密码化。以下,将密码化的图像特征称为“图像特征c”。此外,密码部55a使用验证装置14的公开密钥,将会话密钥2密码化。以下,将密码化的会话密钥2称为“会话密钥2a”。

[0138]

生成部54c由判断结果1c、判断结果2c和不取决于识别对象的物理性质且每个识别对象所不同的非物理信息u1生成识别对象所固有的识别密钥key1。在本实施方式中,生成部54c生成连结判断结果1c、判断结果2c和非物理信息u1而得到的值的哈希值作为识别密钥key1。

[0139]

注册部56a与注册部56同样地,从通过生成部54c生成的识别密钥key1生成能够验证识别密钥key1的验证用信息。此外,注册部56a使用注册装置12的私人密钥,生成针对验证用信息以及识别信息的数字署名r(以下,称为“署名r”)。署名r是用于认证注册装置12的信息的一例。然后,注册部56a经由网络i/f25向存储装置18输出验证用信息、识别信息、会话密钥1a、会话密钥2a、非物理信息c、图像特征c以及署名r。存储装置18验证署名r的正确性,在署名r是正确的情况下,保持验证用信息、识别信息、会话密钥1a、会话密钥2a、非物理信息c、图像特征c以及署名r。由此,注册部56a将验证用信息、识别信息、会话密钥1a、会话密钥2a、非物理信息c、图像特征c以及署名r注册在存储装置18中。

[0140]

如图19所示,验证装置14包含测量部60、60a、判断部62、62a、生成部64b、密码部65、65a、输出部66a、获取部67以及解密部68。通过cpu30执行验证程序39,作为生成部64b、输出部66a、获取部67以及解密部68发挥功能。此外,通过处理器30a按照预先编程的逻辑驱动,作为测量部60、判断部62以及密码部65发挥功能。此外,通过处理器30b按照预先编程的逻辑驱动,作为测量部60a、判断部62a以及密码部65a发挥功能。

[0141]

获取部67从存储装置18获取与识别对象的识别信息对应的会话密钥1a、会话密钥2a、非物理信息c以及图像特征c。解密部68使用验证装置14的私人密钥解密会话密钥1a以及会话密钥2a。通过该解密,得到会话密钥1以及会话密钥2。此外,解密部68使用会话密钥1解密非物理信息c。通过该解密,得到非物理信息u1。此外,解密部68使用会话密钥2解密图像特征c。通过该解密,得到识别对象的图像特征。

[0142]

测量部60a与测量部50a同样地,从由测量装置37a输入的输入信号i2测量识别对象的图像特征。判断部62a与判断部52a同样地,使用通过解密部68解密的图像特征,判断基于测量部60a的测量结果是否正确。

[0143]

密码部65使用通过基于解密部68的解密得到的会话密钥1,对基于判断部62的判断结果密码化。以下,将基于判断部62的判断结果称为“判断结果3”,将密码化的判断结果3称为“判断结果3c”。

[0144]

密码部65a使用通过基于解密部68的解密得到的会话密钥2,对基于判断部62a的判断结果密码化。以下,将基于判断部62a的判断结果称为“判断结果4”,将密码化的判断结果4称为“判断结果4c”。

[0145]

生成部64b与生成部54c同样地,从判断结果3c、判断结果4c和通过基于解密部68的解密得到的非物理信息u1生成识别对象所固有的识别密钥key2。此外,生成部64b生成确认信息。该确认信息是包含识别密钥key2的生成日期和时间以及验证装置14的装置id等的

信息。此外,生成部64b使用验证装置14的私人密钥,生成针对确认信息的数字署名v(以下,称为“署名v”)。署名v是用于认证验证装置14的信息的一例。

[0146]

输出部66a经由网络i/f35向识别装置16输出通过生成部64b生成的识别密钥key2、确认信息以及署名v。

[0147]

如图19所示,识别装置16包含获取部70a、验证部72以及注册部74a。通过cpu40执行识别程序48,作为获取部70a、验证部72以及注册部74a发挥功能。

[0148]

获取部70a获取从验证装置14输出的识别密钥key2、确认信息以及署名v。此外,获取部70a从存储装置18获取与识别对象识别信息对应的验证用信息。

[0149]

注册部74a在验证部72成功进行识别密钥key2的正确性验证的情况下,向存储装置18注册表示注册于存储装置18的验证用信息已验证的已验证信息、确认信息以及署名v。存储装置18验证署名v的正确性,在署名v是正确的情况下,将已验证信息、确认信息以及署名v与识别信息建立关联而保持。此外,注册部74a向显示装置43输出表示基于验证部72的验证结果的信息。

[0150]

接着,参照图20~图22,说明本实施方式涉及的个体识别系统10的作用。首先,参照图20,说明注册装置12注册验证用信息的注册处理。如图20所示的注册处理例如在通过发送者经由输入装置24输入执行指示的情况下执行。

[0151]

在图20的步骤s50,测量部50与步骤s10同样地,从由测量装置27输入的输入信号p1测量识别对象的物理性质。在步骤s52中,测量部50a如前述那样,从由测量装置27a输入的输入信号i1测量识别对象的图像特征。

[0152]

在步骤s54中,判断部52与步骤s12同样地,判断基于步骤s50的处理的测量结果是否正确。在该判断是肯定判断的情况下,处理移动至步骤s56。在步骤s56中,判断部52a如前述那样,判断基于步骤s52的处理的测量结果是否正确。在该判断为肯定判断的情况下,处理移动至步骤s58。

[0153]

在步骤s58中,密码部55生成会话密钥1,使用生成的会话密钥1,将步骤s54的判断结果1密码化。在步骤s60中,密码部55使用会话密钥1,将非物理信息u1密码化。在步骤s62中,密码部55使用验证装置14的公开密钥,将会话密钥1密码化。

[0154]

在步骤s64中,密码部55a生成会话密钥2,使用生成的会话密钥2,将步骤s56的判断结果2密码化。在步骤s66中,密码部55a使用会话密钥2,将设定于判断部52a的识别对象的图像特征密码化。在步骤s68中,密码部55a使用验证装置14的公开密钥,将会话密钥2密码化。

[0155]

在步骤s70中,生成部54c如前述那样,从在步骤s58中得到的判断结果1c、在步骤s64中得到的判断结果2c和非物理信息u1生成识别对象所固有的识别密钥key1。在步骤s72中,注册部56a如前述那样,从在步骤s70中生成的识别密钥key1生成能够验证识别密钥key1的验证用信息。在步骤s74中,注册部56a使用注册装置12的私人密钥,生成相对于验证用信息以及识别信息的署名r。

[0156]

在步骤s76中,注册部56a向存储装置18输出在步骤s72中得到的验证用信息、识别信息、在步骤s62中得到的会话密钥1a、在步骤s68中得到的会话密钥2a、在步骤s60中得到的非物理信息c、在步骤s66中得到的图像特征c以及在步骤s74中得到的署名r。存储装置18验证署名r的正确性,在署名r是正确的情况下,保持验证用信息、识别信息、会话密钥1a、会

话密钥2a、非物理信息c、图像特征c以及署名r。

[0157]

当步骤s76的处理结束时,注册处理结束。此外,在步骤s54的判断为否定判断的情况下,不执行从步骤s56至步骤s76的处理而结束注册处理。此外,在步骤s56的判断为否定判断的情况下,不执行从步骤s58至步骤s76的处理而结束注册处理。

[0158]

接着,参照图21,说明验证装置14生成识别密钥key2的生成处理。如图21所示的生成处理例如,在通过购买者或者配送者经由输入装置34输入执行指示的情况下执行。

[0159]

在图21的步骤s80中,测量部60与步骤s20同样地,从由测量装置37输入的输入信号p2测量识别对象的物理性质。在步骤s82中,判断部62与步骤s22同样地,判断基于步骤s80的处理的测量结果是否正确。

[0160]

在步骤s84中,获取部67从存储装置18获取与识别对象的识别信息对应的会话密钥1a、会话密钥2a、非物理信息c以及图像特征c。在步骤s86中,解密部68使用验证装置14的私人密钥,对在步骤s84中获取的会话密钥1a以及会话密钥2a解密。在步骤s88中,解密部68使用在步骤s86中得到的会话密钥1,对在步骤s84中获取的非物理信息c解密。

[0161]

在步骤s90中,解密部68使用在步骤s86中得到的会话密钥2,对在步骤s84中获取的图像特征c解密。在步骤s92中,测量部60a如前述那样,从由测量装置37a输入的输入信号i2测量识别对象的图像特征。在步骤s94中,判断部62a如前述那样,使用在步骤s90中得到的图像特征,判断基于步骤s92的处理的测量结果是否正确。

[0162]

在步骤s96中,密码部65使用在步骤s86中得到的会话密钥1,将基于步骤s82的处理的判断结果3密码化。在步骤s98中,密码部65a使用在步骤s86中得到的会话密钥2,将基于步骤s94的处理的判断结果4密码化。

[0163]

在步骤s100中,生成部64b如前述那样,从在步骤s96中得到的判断结果3c、在步骤s98中得到的判断结果4c、在步骤s88中得到的非物理信息u1生成识别对象所固有的识别密钥key2。在步骤s102中,生成部64b生成确认信息。在步骤s104中,生成部64b使用验证装置14的私人密钥,生成署名v。

[0164]

在步骤s106中,输出部66a向识别装置16输出在步骤s100中生成的识别密钥key2、在步骤s102中生成的确认信息以及在步骤s104中生成的署名v。当步骤s106的处理结束时,生成处理结束。

[0165]

接着,参照图22,说明识别装置16对识别对象进行识别的识别处理。如图22所示的识别处理是例如在识别装置16接收通过如图21所示的生成处理的步骤s106的处理而从验证装置14输出的识别密钥key2、确认信息以及署名v的情况下执行。

[0166]

在步骤s110中,获取部70a获取从验证装置14输出的识别密钥key2、确认信息以及署名v。在步骤s112中,获取部70a与步骤s32同样地,判断在存储装置18中,已验证信息是否和与识别对象的识别信息对应的验证用信息建立关联。在该判断为肯定判断的情况下,处理移动至步骤s124,在为否定判断的情况下,处理移动至步骤s114。

[0167]

在步骤s114中,获取部70a与步骤s34同样地,从存储装置18获取与识别对象的识别信息对应的验证用信息。在步骤s116中,验证部72与步骤s36同样地,通过判断在步骤s110中获取的识别密钥key2的哈希值与在步骤s114中获取的验证用信息是否一致,判断识别密钥key2的正确性的验证是否成功。在该判断为否定判断的情况下,处理移动至步骤s122,在为肯定判断的情况下,处理移动至步骤s118。

[0168]

在步骤s118中,注册部74a向存储装置18注册表示注册于存储装置18的验证用信息为验证完成的已验证信息和在步骤s110中获取的确认信息以及署名v。存储装置18验证署名v的正确性,在署名v为正确的情况下,将已验证信息、确认信息以及署名v与识别信息建立关联并保持。在步骤s120中,注册部74a与步骤s40同样地,向显示装置43输出表示识别密钥key2的正确性的验证成功的信息。购买者通过视觉确认显示于显示装置43的信息,能够掌握识别对象是正确的。当步骤s120的处理结束时,识别处理结束。

[0169]

另一方面,在步骤s122中,注册部74a与步骤s42同样地,向显示装置43输出表示识别密钥key2的正确性的验证失败的信息。购买者通过视觉确认显示于显示装置43的信息,能够掌握识别对象是伪造的。当步骤s122的处理结束时,识别处理结束。此外,在步骤s124中,注册部74a与步骤s44同样地,向显示装置43输出表示识别对象已经验证完成的信息。当步骤s124的处理结束时,识别处理结束。在本实施方式中,也能够通过在第一实施方式中说明的处理同样地进行重新验证(例如,参照图9)。

[0170]

如以上说明那样,根据本实施方式,能够起到与第一实施方式同样的效果。

[0171]

此外,在上述第一~第三实施方式中,也可以与上述第四实施方式同样地使用识别对象的图像特征。在这种情况下,既可以代替识别对象的物理性质使用图像特征,也可以使用识别对象的物理性质以及图像特征的双方。

[0172]

此外,在上述第一~第三实施方式中,也可以也与上述第四实施方式同样地使用署名r、v。

[0173]

此外,在上述第四实施方式中,也可以与上述第二实施方式同样地将判断值预先存储于注册装置12的存储部22中。

[0174]

此外,在上述第四实施方式中,识别对象的图像特征能够事先测量的情况下,也可也从注册装置12向验证装置14事先通知图像特征。

[0175]

此外,在上述第四实施方式中,在基于注册装置12的注册时没有确定验证装置14的情况下,也可以不在注册时进行基于会话密钥的密码化,在确定验证装置14之后进行。

[0176]

此外,在上述第四实施方式中,关于使用公开密钥密码方式生成署名r、v的情况进行说明,但不限定于此。也可也设为使用共通密钥密码方式生成署名r、v的方式。在这种情况下,例示出存储装置18作为密钥配送中心发挥功能的方式。

[0177]

此外,也可以不每次都改变上述第四实施方式中的会话密钥1~4的密码,而是按验证装置14固定。

[0178]

此外,在上述第四实施方式中,输入信号p1以及输入信号i1也可以是一个输入信号,即,可以是取决于识别对象的物理性质以及图像特征这两者的一个输入信号。在这种情况下,注册装置12从其一个输入信号分别测量识别对象的物理性质以及图像特征。此外,输入信号p2以及输入信号i2也同样地,可以是一个输入信号,即,可以是取决于识别对象的物理性质以及图像特征这两者的一个输入信号。在这种情况下,验证装置14从其一个输入信号分别测量识别对象的物理性质以及图像特征。

[0179]

[第五实施方式]

[0180]

说明公开的技术的第五实施方式。此外,个体识别系统10的结构(参照图1)和注册装置12、验证装置14以及识别装置16的硬件结构(参照图2~图4)由于与第一实施方式相同所以省略说明。

[0181]

参照图24,关于本实施方式涉及的验证装置14以及识别装置16的功能性结构进行说明。此外,由于关于注册装置12的功能性结构与第一实施方式相同,所以省略说明。此外,关于具有与第一实施方式相同的功能的功能部,标注相同的附图标记省略说明。

[0182]

如图24所示,验证装置14包含测量部60、密码部65b以及输出部66b。通过cpu30执行验证程序39,作为测量部60、密码部65b以及输出部66b发挥功能。

[0183]

密码部65b按照aes等的预先设定的密码化算法对基于测量部60的测量结果密码化。输出部66b经由网络i/f35向识别装置16输出通过密码部65b密码化的测量结果。

[0184]

如图24所示,识别装置16包含获取部70b、验证部72、注册部74、解密部75、判断部76以及生成部77。通过cpu40执行识别程序48,作为获取部70b、验证部72、注册部74、解密部75、判断部76以及生成部77发挥功能。

[0185]

获取部70b获取从验证装置14输出的密码化的测量结果。此外,获取部70b从存储装置18获取与识别对象的识别信息对应的验证用信息。解密部75对通过获取部70b获取的密码化的测量结果进行解密。在验证装置14以及识别装置16中预先存储有基于密码部65b的密码化以及基于解密部75的解密所使用的共通密钥。

[0186]

判断部76与判断部62同样地,判断通过基于解密部75的解密得到的测量结果是否正确。生成部77与生成部64同样地,从基于判断部76的判断结果和不取决于识别对象的物理性质且每个识别对象所不同的非物理信息u2生成识别对象所固有的识别密钥key2。通过生成部77生成的识别密钥key2向验证部72输入。

[0187]

接着,参照图25以及图26,说明本实施方式涉及的个体识别系统10的作用。此外,由于注册装置12执行的注册处理(参照图6)与第一实施方式相同,所以省略说明。

[0188]

首先,参照图25,说明验证装置14输出测量结果的输出处理。通过验证装置14的cpu30执行验证程序39,执行如图25所示的输出处理。输出处理在例如通过购买者或者配送者经由输入装置34输入执行指示的情况下执行。此外,关于执行在图25中的与图7相同的处理的步骤,标注相同的步骤编号省略说明。

[0189]

在图25中,在步骤s20之后执行步骤s25。在步骤s25中,密码部65b根据预先设定的密码化算法将基于步骤s20的处理的测量结果密码化。在步骤s27中,输出部66b经由网络i/f35向识别装置16输出在步骤s25中密码化的测量结果。当步骤s27的处理结束时,输出处理结束。

[0190]

接着,参照图26,说明识别装置16对识别对象进行识别的识别处理。通过识别装置16的cpu40执行识别程序48,执行如图26所示的识别处理。识别处理例如在识别装置16接收通过上述输出处理的步骤s27的处理而从验证装置14输出的密码化的测量结果的情况下执行。此外,关于执行在图26中的与图8相同的处理的步骤,标注相同的步骤编号省略说明。

[0191]

在图26的步骤s31-1中,获取部70b获取从验证装置14输出的密码化的测量结果。在步骤s31-2中,解密部75对在步骤s31-1获取的密码化的测量结果进行解密。在步骤s31-3中,判断部76判断通过基于步骤s31-2的解密得到的测量结果是否正确。在步骤s31-4中,生成部77从基于步骤s31-3的判断结果和非物理信息u2生成识别对象所固有的识别密钥key2。步骤s32以后,使用在步骤s31-4中生成的识别密钥key2执行与第一实施方式相同的处理。

[0192]

如以上说明那样,根据本实施方式,即使在第一实施方式中向识别装置16转移验

证装置14所具备的判断部62以及生成部64的功能的情况下,也能够起到与第一实施方式相同的效果。此外,第五实施方式的验证装置14以及识别装置16的功能例如能够通过个人电脑或者智能手机的应用程序实现。在这种情况下,应用程序通过发送者管理,发送者以及购买者事先共有在密码部65b以及解密部75中使用的密钥,购买者在从发送者入手的应用程序中设定其密钥。

[0193]

此外,验证装置14通过发送者管理,在发送识别对象时借给配送者,在配送结束后归还发送者。发送者对归还的验证装置14检查是否有改变以及分解的痕迹。此外,在验证装置14中,通过发送者设定在发送识别对象时与购买者事先共有的密钥。

[0194]

如以上,如果发送者以及购买者正确,则即使配送者想要解析验证装置14,由于在归还后被发送者检查,所以不能进行验证装置14的改变以及分解。此外,在验证装置与识别装置之间收发的信息由于通过在发送者与购买者之间共有的密钥密码化,所以配送者不能解析。因此,配送者不能进行不正当行为。

[0195]

此外,在第二~第四实施方式中,也可以向识别装置16转移与第一实施方式涉及的验证装置14所具备的判断部62以及生成部64相当的功能。此外,在第五实施方式中,也可以与第四实施方式同样地使用识别对象的图像特征。

[0196]

[第六实施方式]

[0197]

说明公开的技术的第六实施方式。此外,个体识别系统10的结构(参照图1)与注册装置12、验证装置14以及识别装置16的硬件结构(参照图2~图4)由于与第一实施方式相同所以省略说明。

[0198]

参照图27,关于本实施方式涉及的验证装置14以及识别装置16的功能性结构进行说明。此外,由于关于注册装置12的功能性结构与第一实施方式相同,所以省略说明。此外,关于具有与第一实施方式相同的功能的功能部,标注相同的附图标记,省略说明。

[0199]

如图27所示,验证装置14包含测量部60、判断部62、密码部65c以及输出部66c。通过cpu30执行验证程序39,作为测量部60、判断部62、密码部65c以及输出部66c发挥功能。

[0200]

密码部65c按照aes等的预先设定的密码化算法对基于判断部62的判断结果密码化。输出部66c经由网络i/f35向识别装置16输出通过密码部65c密码化的判断结果。

[0201]

如图27所示,识别装置16包含获取部70c、验证部72、注册部74、解密部75a以及生成部77a。通过cpu40执行识别程序48,作为获取部70c、验证部72、注册部74、解密部75a以及生成部77a发挥功能。

[0202]

获取部70c获取从验证装置14输出的密码化的判断结果。此外,获取部70c从存储装置18获取与识别对象的识别信息对应的验证用信息。解密部75a对通过获取部70c获取的密码化的判断结果进行解密。在验证装置14以及识别装置16中预先存储有基于密码部65c的密码化以及基于解密部75a的解密所使用的共通密钥。

[0203]

生成部77a与生成部64相同地,从通过基于解密部75a的解密得到的判断结果和不取决于识别对象的物理性质且每个识别对象所不同的非物理信息u2生成识别对象所固有的识别密钥key2。通过生成部77a生成的识别密钥key2向验证部72输入。

[0204]

接着,参照图28以及图29,说明本实施方式涉及的个体识别系统10的作用。此外,由于注册装置12所执行的注册处理(参照图6)与第一实施方式相同,所以省略说明。

[0205]

首先,参照图28,说明验证装置14输出判断结果的输出处理。通过验证装置14的

cpu30执行验证程序39,执行如图28所示的输出处理。输出处理例如在通过购买者或者配送者经由输入装置34输入执行指示的情况下执行。此外,关于执行在图28中的与图7相同的处理的步骤,标注相同的步骤编号省略说明。

[0206]

在图28中,在步骤s22之后执行步骤s25a。在步骤s25a中,密码部65c按照aes等的预先设定的密码化算法对基于步骤s22的处理的判断结果密码化。在步骤s27a中,输出部66c经由网络i/f35向识别装置16输出在步骤s25a中密码化的判断结果。当步骤s27a的处理结束时,输出处理结束。

[0207]

接着,参照图29,说明识别装置16对识别对象进行识别的识别处理。通过识别装置16的cpu40执行识别程序48,执行如图29所示的识别处理。识别处理例如在识别装置16接收通过上述输出处理的步骤s27a的处理而从验证装置14输出的密码化的判断结果的情况下执行。此外,关于执行图29中的与图8相同的处理的步骤,标注相同的步骤编号省略说明。

[0208]

在图29的步骤s31a-1中,获取部70c获取从验证装置14输出的密码化的判断结果。在步骤s31a-2中,解密部75a对在步骤s31a-1中获取的密码化的判断结果解密。在步骤s31a-4中,生成部77a从通过基于步骤s31a-2的解密得到的判断结果和不取决于识别对象的物理性质且每个识别对象所不同的非物理信息u2生成识别对象所固有的识别密钥key2。步骤s32以后,使用在步骤s31a-4中生成的识别密钥key2执行与第一实施方式相同的处理。

[0209]

如以上说明,根据本实施方式,即使将在第一实施方式中验证装置14所具备的生成部64的功能向识别装置16转移的情况下,也能够起到与第一实施方式同样的效果。

[0210]

此外,在第五实施方式以及第六实施方式中,关于将第一实施方式涉及的验证装置14所具备的一部分功能向识别装置16转移的情况进行说明,但作为一例如图30所示,也可以通过一台装置实现验证装置14以及识别装置16所具备的功能。此外,在图30的例中,在使用识别对象的图像特征的情况下,作为测量装置37,通过适用内置于个人电脑或者智能手机的光学照相机,测量装置37也能够一体化。

[0211]

此外,在上述各实施方式中,作为识别对象,关于适用钻石的情况进行说明,但不限定于此。例如,作为识别对象,也可以设为适用钻石以外的固体的方式。此外,例如,作为识别对象,也可以设为适用熔融二氧化硅以及氧化铝等的袋装粉体的方式。在这种情况下,作为取决于识别对象的物理性质的物理量的例子,列举出粉体的粒径分布,作为识别对象的图像特征的例,列举出粉体的颜色。

[0212]

此外,例如,作为识别对象,也可以设为适用包含特定物质的离子的液体的方式。在这种情况下,作为取决于识别对象的物理性质的物理量的例子,例举出离子浓度。此外,例如,作为识别对象,也可以适用包含特定物质的气体。在这种情况下,作为取决于识别对象的物理性质的物理量的例子,列举出气体内的特定物质的浓度。

[0213]

此外,在上述各实施方式中,在从发送者到购买者之间,经由仓库以及配送中心等的多个据点的情况下,作为非物理信息u1、u2的验证次数,也可以适用表示第几次验证正确性的次数。在这种情况下,例如,在第一次据点的识别对象的验证所使用的非物理信息u1、u2中,包含表示作为第一次的验证次数,在第二次据点中的识别对象的验证所使用的非物理信息u1、u2中包含表示作为第二次的验证次数。在这种情况下,在从发送者到购买者之间识别对象所经过的各据点,由于识别密钥以及其验证用信息不同,所以能够独立地进行识别对象的验证。

[0214]

作为具体的例,考虑从发送者到港口、车站、或者机场为止,第一配送者配送识别对象的制品,从该港口、车站、或者机场到目的地的港口、车站、或者机场为止,第二配送者配送制品,从目的地的港口、车站、或者机场到收发货站为止,第三配送者配送,从收发货站到购买者为止,第四配送者配送的情况。在这种情况下,且判断为到达购买者的制品不是真品的情况下,通过以下方式,能够确定制品在哪个阶段被替换。

[0215]

发送者生成将次数设为1的第一非物理信息,将第一非物理信息向第二配送者发送。此外,发送者将次数设为2且随机数也改变的第二非物理信息向第三配送者发送,将次数设为3且随机数也变更的第三非物理信息向第四配送者发送。最后,发送者向购买者发送次数设为4且随机数也变更的第四非物理信息。

[0216]

在第二配送者从第一配送者接受制品时,使用第一非物理信息验证制品,向第一配送者或者发送者发送验证结果。在第三配送者从第二配送者接受制品时,使用第二非物理信息验证制品,向第二配送者或者发送者发送验证结果。在第四配送者从第三配送者接受制品时,使用第三非物理信息验证制品,向第三配送者或者发送者发送验证结果。最后,在购买者从第四配送者接受制品时,使用第四非物理信息验证制品,向第四配送者或者发送者发送验证结果。

[0217]

在此,在中途制品被替换的情况下,由于在紧接着替换后的阶段立即接收制品的配送者或者购买者知道验证为不正确的验证结果,所以不接收制品而与发送者联系。在此,示出各配送者进行产品的验证而将制品移交给下一个配送者或者购买者的例子,但例如第一接收者从第一配送者接收制品,第二配送者从第一接收者接收制品进行配送的情况下也同样地,每次接收制品进行产品的验证。在这种情况下,第一非物理信息向第一接收者发送,次数以及随机数变更的新的非物理信息发送至第二配送者。由此,由于在制品流通的各个阶段验证制品,所以在制品被替换的情况下,能够确定在哪个阶段制品被替换。

[0218]

接着,考虑第一购买者示出产品的真实性且向第二购买者转卖制品的情况。在这种情况下,第一购买者能够伪造输出与产品的真实性无关,且与自己保持的非物理信息对应的识别密钥key2或者制品为正确的真正信息的验证装置。为了防止这种情况,从第一购买者接收转卖品的第二购买者向发送者委托发行新的非物理信息,使用从发送者发行的新的非物理信息验证制品。在这种情况下,由于第一购买者不能生成与新的非物理信息对应的识别密钥key2,所以第二购买者能够掌握从第一购买者接收的制品不是真品。因此,第一购买者不能转卖制品的赝品。此外,发送者能够掌握自己的制品是如何被转卖的。

[0219]

此外,考虑在经由多个据点的例子中,按每个据点作为非物理信息添加追加的信息。作为该追加的信息,例如存在各据点的接收日期和时间以及重新发货日期和时间等的信息或者该据点中的管理温度等。在这种情况下,非物理信息包含验证次数而不同。与此相对,例如考虑以下四个应对方法。

[0220]

作为第一应对方法,考虑各据点具有注册装置的情况下,从最开始的非物理信息依次连结追加的非物理信息作为新的非物理信息,进行第一~第四实施方式所示的注册处理,将通过该注册处理得到的识别密钥key1’的验证用信息重新注册在存储装置中。此外,在验证时,新的非物理信息通过与下一个接收者共有的密钥密码化而存储于存储装置、或者首先直接发送到下一个接收者,与第一~第四实施方式同样地验证。这能够与没有每种前述那样的验证次数的非物理信息的情况对应,且发送者的负担最小。

[0221]

作为第二应对方法,在使用具有分配给该据点的验证次数的非物理信息的情况下,将该非物理信息和各个该据点的追加信息连结作为新的非物理信息,与第一应对方法同样地生成识别密钥key1’的验证用信息并存储而验证。由此,能够使各据点的处理效率化。

[0222]

作为第三应对方法,在各据点不具有注册装置的情况下,计算基于相对于追加的非物理信息的哈希值等的单向函数的输出,使用该输出与包含该据点的验证次数的非物理信息生成的识别密钥key1的独占逻辑和作为新的识别密钥key1’,将该验证用信息注册在存储装置中。在验证时,首先使用具有之前的据点的验证次数的非物理信息生成识别密钥key2,将其与相对于追加的非物理信息的哈希值取独占逻辑和作为识别密钥key2’进行验证。

[0223]

作为第四应对方法,对非物理信息没有验证次数的情况下,从最开始的非物理信息连结追加的非物理信息生成哈希值,将其与使用最开始的非物理信息生成的识别密钥key1取独占逻辑和作为新的识别密钥key1’注册该验证用信息,在验证时检查使用密码化而注册的、或者先发送至下一个接收者的在注册时使用的非物理信息生成的识别密钥key2’。

[0224]

或者,也可以不是独占逻辑和,可以是将在接受时通过检查的识别密钥key2与追加的非物理信息连结而生成哈希值,还可以是将基于从包含通过检查的识别密钥key2和追加的非物理信息的信息生成的单向函数的值作为新的识别密钥key1’。

[0225]

此外,在上述各实施方式中,也可以由除了cpu以外的各种处理器执行通过cpu执行软件(程序)执行的各种处理。作为这种情况的处理器,例示出作为具有用于执行fpga等的制造后能够变更电路结构的pld以及asic(application specific integrated circuit:专用集成芯片)等的特定的处理专门涉及的电路结构的处理器的专用电路等。此外,既可以由这些各种处理器之中的一个执行,也可以由同种或者不同种的两个以上的处理器的组合(例如,多个fpga以及cpu与fpga的组合等)执行各种处理。此外,这些各种处理器的硬件构造更具体来说,是组合了半导体元件等的电路元件的电路。

[0226]

此外,在上述第三以及第四实施方式中,也可以通过cpu执行软件(程序)执行处理器20a、20b、30a、30b所执行的各种处理。

[0227]

此外,在上述各实施方式中,说明了注册程序29预先存储(安装)于存储部22的方式,但不限定于此。注册程序29也可以以存储于cd-rom(compact disc read only memory)、dvd-rom(digital versatile disc read only memory)以及usb(universal serial bus)存储器等的存储介质的方式提供。此外,注册程序29也可以设为经由网络从外部装置下载的方式。

[0228]

此外,在上述各实施方式中,说明了验证程序39预先存储(安装)于存储部32的方式,但不限定于此。验证程序39也可以以存储于cd-rom、dvd-rom以及usb存储器等的存储介质的方式提供。此外,验证程序39也可以作为经由网络从外部装置下载的方式。

[0229]

此外,在上述各实施方式中,说明了识别程序48预先存储(安装)于存储部42的方式,但不限定于此。识别程序48也可以以存储于cd-rom、dvd-rom以及usb存储器等的存储介质的方式提供。此外,识别程序48也可以作为经由网络从外部装置下载的方式。

[0230]

于2020年1月23日申请的日本国专利申请2020-009468号的公开其整体通过参照

并入本说明书。此外,本说明书所记载的所有参考文献、专利申请和技术标准均通过参考而并入本说明书中,其程度与各个参考文献、专利申请和技术标准被具体且单独标明为通过参考而并入一样。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。