1.本发明涉及网络安全技术领域,尤其涉及一种网络攻击跳板重要度评估方法、系统、电子设备及存储介质。

背景技术:

2.网络空间安全形势日趋严峻,各种能力层级的网空威胁行为体在发动网络攻击过程中,不同程度地利用网络攻击跳板机(attack jump server)实施一系列攻击行动。其中,所述跳板机也称堡垒机,是一类可作为跳板批量操作远程设备的网络设备,是系统管理员或运维人员常用的操作平台之一,也是网络攻击者实施网络攻击可以借助的攻击跳板(attack stepping stones)。

3.在一系列攻击事件中,以超高能力、高能力网空威胁行为体发动的apt(advanced persistent threat)攻击行动中所利用的跳板机数量相对较多,且对于跳板机的利用手段花样百出,例如,高隐蔽性地启用某跳板机,在被防御方发现后第一时间弃用或被防御方完全反制前迅速销毁;采用多个跳板机故布疑阵,迷惑和扰乱防御方的追踪溯源;入侵并控制受害者网络关键节点或重要资产作为其攻击跳板机之一,迫使防御方开展威胁处置工作时投鼠忌器、频频掣肘等。这都展示了跳板机在网络攻击事件中的重要性。

4.然而,发明人在实现本发明创造的过程中发现:现阶段网络攻防对抗过程中,缺乏对于攻击行为体所利用的网络攻击跳板重要度的有效评估,较大程度上造成了防御方在应对网络攻击跳板机方面处于不利形势或被动局面。

技术实现要素:

5.有鉴于此,本发明实施例提供一种网络攻击跳板重要度评估方法、装置、电子设备及存储介质,便于有效评估网络攻击跳板机在网络攻击事件中的重要度,从而为防御方有效处置跳板机及制定反制策略提供数据支持。

6.为达到上述发明目的,采用如下技术方案:

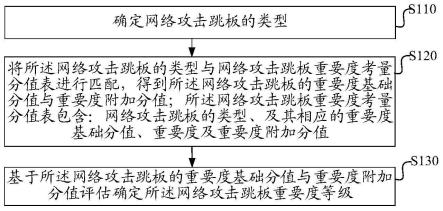

7.第一方面,本发明实施例提供一种网络攻击跳板重要度评估方法,所述方法包括:确定网络攻击跳板的类型;将所述网络攻击跳板的类型与网络攻击跳板重要度考量分值表进行匹配,得到所述网络攻击跳板的重要度基础分值与重要度附加分值;所述网络攻击跳板重要度考量分值表包含:网络攻击跳板的类型、及其相应的重要度基础分值、重要度及重要度附加分值;基于所述网络攻击跳板的重要度基础分值与重要度附加分值评估确定所述网络攻击跳板重要度等级。

8.可选地,所述基于所述网络攻击跳板的重要度基础分值与重要度附加分值评估确定所述网络攻击跳板重要度等级包括:基于所述重要度基础分值与所述重要度附加分值进行求和运算;根据求和运算得到的分值和确定所述网络攻击跳板重要度等级。

9.可选地,所述根据求和运算得到的分值和确定所述网络攻击跳板重要度等级包括:将所述分值和与重要度等级映射表匹配,确定所述分值和落入的分值区间;所述重要度

等级映射表包含:分值区间与重要度等级之间的对应关系;根据所述分值和落入的分值区间与重要度等级之间的对应关系,确定对应的重要度等级。

10.可选地,将所述网络攻击跳板的类型与网络攻击跳板重要度考量分值表进行匹配,得到所述网络攻击跳板的重要度附加分值包括:根据所述网络攻击跳板的类型,基于多个维度的重要度考量因素确定所述网络攻击跳板对应维度的重要度;根据对应维度的重要度与所述网络攻击跳板重要度考量分值表进行匹配,得到对应的重要度附加分值。

11.可选地,所述确定网络攻击跳板的类型包括:获取所述网络攻击跳板在网络攻击事件中实施的攻击手段及作用;根据得到的所述攻击手段及作用,确定所述网络攻击跳板的类型。

12.可选地,所述方法还包括:构建网络攻击跳板重要度考量分值表及重要度等级映射表并存储。

13.第二方面,本发明实施例还提供一种网络攻击跳板重要度评估系统,所述系统包括:确定程序单元,用于确定网络攻击跳板的类型;

14.匹配程序单元,用于将所述网络攻击跳板的类型与网络攻击跳板重要度考量分值表进行匹配,得到所述网络攻击跳板的重要度基础分值与重要度附加分值;所述网络攻击跳板重要度考量分值表包含:网络攻击跳板的类型、及其相应的重要度基础分值、重要度及重要度附加分值;评估程序单元,用于基于所述网络攻击跳板的重要度基础分值与重要度附加分值评估确定所述网络攻击跳板重要度等级。

15.第三方面,本发明实施例提供一种电子设备,包括:一个或者多个处理器;存储器;所述存储器中存储有一个或者多个可执行程序,所述一个或者多个处理器读取存储器中存储的可执行程序代码,运行与可执行程序代码对应的程序,以用于执行第一方面任一所述的网络攻击跳板重要度评估方法。

16.第四方面,本发明实施例提供一种计算机可读存储介质,所述计算机可读存储介质存储有一个或者多个程序,所述一个或者多个程序可被一个或者多个处理器执行,以实现第一方面任一所述的网络攻击跳板重要度评估方法。

17.本发明实施例提供的网络攻击跳板重要度评估方法、系统、电子设备及存储介质,通过确定网络攻击跳板的类型;将所述网络攻击跳板的类型与网络攻击跳板重要度考量分值表进行匹配,得到所述网络攻击跳板的重要度基础分值与重要度附加分值;基于所述网络攻击跳板的重要度基础分值与重要度附加分值可以半定量化评估确定出所述网络攻击跳板重要度等级。由此,本发明实施例提供的技术方案便于有效评估网络攻击跳板机在网络攻击事件中的重要度,从而为防御方有效处置跳板机及制定反制策略提供数据支持。

附图说明

18.为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其它的附图。

19.图1为本发明一实施例网络攻击跳板重要度评估方法的流程示意图;

20.图2为本发明另一实施例网络攻击跳板重要度评估方法流程示意图;

21.图3为本发明再一实施例网络攻击跳板重要度评估方法流程示意图;

22.图4为本发明一实施例网络攻击跳板重要度评估系统架构示意框图;

23.图5为本发明另一实施例网络攻击跳板重要度评估系统架构示意框图;

24.图6为本发明电子设备的另一个实施例架构示意框图。

具体实施方式

25.下面结合附图对本发明实施例进行详细描述。

26.应当明确,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有作出创造性劳动前提下所获得的所有其它实施例,都属于本发明保护的范围。

27.如前文所述,发明人在实现本发明创造的过程中发现:当前,在现阶段网络攻防对抗过程中,仍缺乏对于攻击行为体所利用的网络攻击跳板重要度的有效评估,较大程度上造成了防御方在应对网络攻击跳板机方面处于不利形势或被动局面。

28.为积极有效应对网空威胁行为体(网络攻击者)利用网络攻击跳板机实施攻击行为,本发明实施例基于攻防对抗实践,从大量网络攻击跳板机性质作用及手段等相关数据出发,构建跳板机重要度考量分值表等数据库,通过定性、定量和半定量分析和评估跳板机的重要度,便于有效评估网络攻击跳板机在网络攻击事件中的重要度,从而能够为防御方积极有效处置跳板机及制定反制策略提供数据支持。

29.实施例一

30.本发明实施例提供的网络攻击跳板重要度评估方法,适用于网络攻防实战中,尤其是网络防御场景中。需要说明的是,为便于展开叙述,术语“攻击跳板”在本文中也与可以作为攻击跳板的网络设备—“攻击跳板机(attack jumper server)”混同予以表述;该方法可以以软件的形式固化于某一制造的实体产品中,当用户在使用该产品时,可以再现本技术的方法流程。

31.图1为本发明一实施例网络攻击跳板重要度评估方法流程示意图;请参看图1所示,在一些实施例中,所述网络攻击跳板重要度评估方法可以包括步骤:

32.s110、确定网络攻击跳板的类型。

33.其中,常见的网络攻击跳板类型,包括但不限于:

34.1.中继型跳板;所述中继型跳板主要为攻击者提供攻击流量的中继传输。结合实际和既往事件,可以进一步细分,包括但不限于:

35.1)攻击流量传输型中继跳板,该种中继跳板是为流量传输进行中继这一意义层面上的跳板,通常以隐蔽隧道等形式,纯粹地被攻击者用于攻击流量通信,在此过程中,位于通联路径上的该网络元素节点可被视为攻击流量途经的通道。

36.2)打洞破防支撑型中继跳板,该中继跳板是为攻击者的攻击技战术提供实施支撑点这一意义层面上的跳板,通过临近受害者组织网络边界外围,被攻击者用作尝试在受害者边界防御措施之上进行打洞破防的前沿阵地或外部“桥头堡”,为攻击者的攻击行动能够进一步向受害者组织网络内部施加影响提供了立足点。

37.2.控制型跳板;该控制型跳板主要用于在攻击者发送指令的控制下进行更为广泛的攻击活动。结合实际和既往事件,可以进一步细分,包括但不限于:

38.1)持久化据点型控制跳板,该控制跳板主要通过攻击者安装的远控木马、后门等恶意程序,被攻击者作为其后续随时可以访问、长期保持控制影响的持久化据点。

39.2)破坏攻击型控制跳板,该控制跳板主要被攻击者用于向其网络可达的其它网络节点资源发动破坏性攻击,可以被通俗地理解为攻击者“借刀杀人”中的“刀”,该跳板在失去利用价值等情况下,极有可能会被攻击者舍弃。

40.3)窃密回传型控制跳板;该控制跳板主要被攻击者用于对该跳板自身及其网络可达的其它网络节点资源进行涉密、重要数据窃取并回传的站点,当其含有的攻击者感兴趣的数据被窃取殆尽时,极有可能会被攻击者转作他用或舍弃。

41.请参看图2所示,在本发明中的一些实施例中,所述确定网络攻击跳板的类型(s110)包括:s112、获取所述网络攻击跳板在网络攻击事件中实施的攻击手段及作用;s114、根据得到的所述攻击手段及作用,确定所述网络攻击跳板的类型。

42.示例性地,当监测获取当前攻击跳板的手段及作用是为攻击者提供攻击流量的中继传输,用以攻击流量通信;则根据该手段及作用可以确定当前攻击跳板的类型为上述第1类型攻击跳板。

43.本实施例中,具体的,可以将搜集的各种类型的攻击跳板及其所采用的手段及起到的作用构建为攻击跳板基本信息表,其中包含大量的攻击跳板类型及对应的手段和作用的映射关系。当获取到某一网络攻击事件中的攻击跳板时,可以根据该攻击跳板基本信息表快速匹配得到对应的攻击跳板的类型,提高应对攻击跳板的反应能力。

44.s120、将所述网络攻击跳板的类型与网络攻击跳板重要度考量分值表进行匹配,得到所述网络攻击跳板的重要度基础分值与重要度附加分值;所述网络攻击跳板重要度考量分值表包含:网络攻击跳板的类型、及其相应的重要度基础分值、重要度及重要度附加分值。

45.示例性地,网络攻击跳板重要度考量分值表如表1所示。

46.47.48.49.[0050][0051]

表1

[0052]

如表1所示,网络攻击跳板机重要度考量分值表涵盖网络攻击跳板机类型及对应重要度基础分值映射关系的重要度基础分值表。示例性地,如表2所示的部分跳板机类型重要度基础分值表。

[0053][0054]

表2

[0055]

请继续参看图2所示,在一些实施例中,步骤s130中,将所述网络攻击跳板的类型与网络攻击跳板重要度考量分值表进行匹配,得到所述网络攻击跳板的重要度附加分值包括:

[0056]

根据所述网络攻击跳板的类型,基于多个维度的重要度考量因素确定所述网络攻击跳板对应维度的重要度;根据对应维度的重要度与所述网络攻击跳板重要度考量分值表进行匹配,得到对应的重要度附加分值。

[0057]

其中,涉及的多个维度的重要度考量因素示例性地如表3所示。

[0058][0059]

表3

[0060]

在一些实施例中,如表1所示,重要度考量因素可以以列表形式合并至重要度考量分值表中。本实施例中,依据网络攻击跳板机所属类型,基于多个维度的重要度考量项(因素),逐项与网络攻击跳板重要度考量分值表匹配,得到对应维度重要度附加分值。

[0061]

所述多个维度的重要度考量因素可以单独以列表形式维护,或者与重要度考量分值表维护在一张列表中。

[0062]

根据表1示例的网络攻击跳板重要度考量分值表,根据重要度考量因素对应的重要度附加分值,对相应维度的重要度考量因素赋予分值,并将赋值结果存储至数据库。

[0063]

s130、基于所述网络攻击跳板的重要度基础分值与重要度附加分值评估确定所述网络攻击跳板重要度等级。

[0064]

请参看图3所示,在一些实施例中,所述基于所述网络攻击跳板的重要度基础分值与重要度附加分值评估确定所述网络攻击跳板重要度等级(步骤s130)包括:s132、基于所述重要度基础分值与所述重要度附加分值进行求和运算;s134、根据求和运算得到的分值和确定所述网络攻击跳板重要度等级。

[0065]

本实施例中,对于作为网络攻击跳板的网络攻击跳板机重要度的赋值,采用[类型]重要度基础分值和[重要度考量项]对应分值的两段式赋值与计算求和,两个阶段彼此之间相对独立,松耦合,易于扩展,任何一个阶段更新迭代过程中对另一方影响较小,有利于产品的可快速迭代更新升级。

[0066]

请继续参看图2所示,进一步地,计算得到的分值和也可以存储至数据库中。本实施例中,通过将运行过程中和最终输出成果等数据集中存储至数据库,可供其它网络安全防御措施使用,提高了评估结果数据的利用率。

[0067]

为了实现上述自动对网络攻击跳板重要度评估的目的,在一些实施中,在进行网络攻击跳板重要度评估之前,所述方法还包括:构建网络攻击跳板重要度考量分值表及重要度等级映射表并存储。当需要进行网络攻击跳板评估时,根据确定的待评估网络攻击跳板的类型即可自动实现对其重要度的半量化评估,有利于提高评估效率及质量。

[0068]

在一些实施例中,本实施例中提供的网络攻击跳板重要度评估方案,还可以结合其它网络安全防御措施进行协同实现对网络攻击的有效防御。

[0069]

例如,在评估确定出网络攻击跳板的重要度等级之后,根据其重要度等级启用相应的处置策略。例如,断网或断电等,以阻断网络攻击跳板继续实施攻击行为。

[0070]

为了帮助理解本发明实施例技术方案及其技术效果,现以攻击行为体“方程式组织”(equation group)攻击swift服务提供商eastnets事件为例说明如下:

[0071]

在xxxx年xx月xx日,在一份曝光的数据中包含一个名为swift的文件夹,其中完整曝光了“方程式组织”针对swift金融服务提供商及合作伙伴的两起网络攻击行动的详实信息:“jeepflea_market”和“jeepflea_powder”。其中,xxxx年x月至xxxx年y月期间发起的“jeepflea_market”攻击行动,针对aa地区最大的swift服务提供商eastnets,成功窃取了其在b、c、d和e等地上千个雇员账户、主机信息、登录凭证及管理员账号。

[0072]

在其攻击过程中所使用的互联网攻击跳板,均为被植入pitchimpair后门的商用unix、freebsd或linux服务器主机,多数来自全球高校和科研机构。对于超高能力网空威胁行为体来说,这种在商用安全能力感知之外的节点,反而成为一种理想的建立持久化跳板的目标。同时,由于这些服务器自身位于高校和科研机构,因此其并不简单的具备跳板价值,其本身也在不同时点会与直接情报获取活动产生直接关联,在不同形式和任务角色中,这些节点会被以不同的方式利用。

[0073]

在其攻击步骤1中,“方程式组织”选择来自某地的6台被入侵服务器作为跳板,利用juniper screenos软件的身份认证漏洞(cve-2015-7755)攻击eastnets网络的4个juniper vpn防火墙。

[0074]

针对这6台服务器被入侵所沦为的跳板机,采用本发明实施例提供的评估方法流程,依据《网络攻击跳板机重要度考量分值表》给予重要度考量赋值,如下表4所示:

[0075][0076][0077]

表4

[0078]

通过上述表4对类型和重要度考量因素赋予相应分值并求和运算,合计分值=15 62=77分。

[0079]

再查询匹配分值区间与重要度等级对应关系表,示例性地,该分值区间与重要度等级对应关系表如表5所示。

[0080][0081]

表5

[0082]

如上表5所示,对攻击步骤1中涉及跳板机的重要度半定量化评估结果为“重要”。

[0083]

而在其攻击步骤中,“方程式组织”利用“永恒”系列的0day漏洞攻击2台管理服务器,攻击成功后向服务器系统植入doublepulsar或darkpulsar,最后再通过doublepulsar或darkpulsar向服务器系统植入danderspritz平台生成的后门载荷(dll),对其进行远程控制;继而,以这2台管理服务器为跳板,利用“永恒”系列漏洞攻击装备获取后端的9台saa业务服务器的控制权,在saa服务器上执行sql脚本,对本地oracle数据库中存储的多家银行机构业务数据(账号名、账号状态、密码等)进行转储;还通过管理服务器对其它区域中的ftp服务器进行攻击。

[0084]

针对这2台管理服务器被入侵所沦为的跳板机,同样采用本发明实施例提供的评估方法流程,依据网络攻击跳板机重要度考量因素分值表给予重要度考量赋值,如下表6所示:

[0085][0086][0087]

通过上述表4对类型和重要度考量因素赋予相应分值并求和运算,合计分值=10 76=86分。

[0088]

再查询匹配分值区间与重要度等级对应关系表,示例性地,该分值区间与重要度等级对应关系表如表7所示。

[0089][0090]

如上表所示,对攻击过程中涉及跳板机的重要度半定量化评估结果为“重要”。

[0091]

根据本发明实施例提供的评估方法得到的上述评估结果,能够为防御方对事件所涉及跳板机的处置优先级排定、溯源与反制方法制定等作业提供必要的参考依据,为实施有效防御提供数据支持。

[0092]

根据上述公开可知,本发明实施例提供的网络攻击跳板重要度评估方法,通过确定网络攻击跳板的类型;将所述网络攻击跳板的类型与网络攻击跳板重要度考量分值表进行匹配,得到所述网络攻击跳板的重要度基础分值与重要度附加分值;基于所述网络攻击跳板的重要度基础分值与重要度附加分值可以半定量化评估确定出所述网络攻击跳板重要度等级。由此,本发明实施例提供的技术方案便于有效评估网络攻击跳板机在网络攻击事件中的重要度,从而为防御方有效处置跳板机及制定反制策略提供数据支持。

[0093]

实施例二

[0094]

图4为本发明一实施例网络攻击跳板重要度评估系统架构示意框图,图4为本发明一实施例网络攻击跳板重要度评估系统架构示意框图。请参看图4及图5所示,基于与前述各实施例相同的技术构思,还提供一种网络攻击跳板重要度评估系统,包括:确定程序单元,用于确定网络攻击跳板的类型;匹配程序单元,用于将所述网络攻击跳板的类型与网络攻击跳板重要度考量分值表进行匹配,得到所述网络攻击跳板的重要度基础分值与重要度附加分值;所述网络攻击跳板重要度考量分值表包含:网络攻击跳板的类型、及其相应的重要度基础分值、重要度及重要度附加分值;评估程序单元,用于基于所述网络攻击跳板的重要度基础分值与重要度附加分值评估确定所述网络攻击跳板重要度等级。

[0095]

本实施例的系统可以用于执行图1所示方法实施例的技术方案,其实现原理和技术效果与实施例一类似,此处不再多赘述,可相互参看。

[0096]

请继续参看图5所示,本实施例的系统还可以包括:输出程序单元,用于输出评估结果。

[0097]

其中,输出的评估结果可以存储进数据库;另外还可以以通用数据格式及其文件的形式,例如,json等或api接口等输出给到其它安全设备或系统使用。例如,其它安全设备基于该评估结果,作出对相应攻击跳板的应对处置措施,以期提高预期防御效果。

[0098]

另外,为了便于用户查看评估结果,还可以包括:展示程序单元,用于展示评估结果。

[0099]

需要说明的是,图示中的虚拟程序模块可以根据具体实现的功能进行组合或单独配置,图中仅仅是帮助理解的一种示意性表示,不能视为排他性限定、

[0100]

另外,可以理解的是,图4及图5所示的系统,还可以执行实施例一中其它实施例的步骤流程,具体可参看实施例一中相关描述,在清楚简洁的前提下,在此就不再赘述其余实施例,可以相互参看。

[0101]

实施例三

[0102]

本发明还实施例提供了一种电子设备,包括:一个或者多个处理器;存储器;所述存储器中存储有一个或者多个可执行程序,所述一个或者多个处理器读取存储器中存储的可执行程序代码,运行与可执行程序代码对应的程序,以用于执行实施例一任一所述的网络攻击跳板重要度评估方法。

[0103]

图6为本发明电子设备一个实施例的结构示意图,其可以实现本发明实施例一任一所述的方法,如图6所示,作为一可选实施例,上述电子设备可以包括:壳体41、处理器42、存储器43、电路板44和电源电路45,其中,电路板44安置在壳体41围成的空间内部,处理器42和存储器43设置在电路板44上;电源电路45,用于为上述电子设备的各个电路或器件供电;存储器43用于存储可执行程序代码;处理器42通过读取存储器43中存储的可执行程序代码来运行与可执行程序代码对应的程序,用于执行前述是实施例一中任一所述的网络攻击跳板重要度评估方法。

[0104]

处理器42对上述步骤的具体执行过程以及处理器42通过运行可执行程序代码来进一步执行的步骤,可以参见本发明网络攻击跳板重要度评估方法实施例一的描述,在此不再赘述。

[0105]

该电子设备以多种形式存在,包括但不限于:(1)移动通信设备:这类设备的特点是具备移动通信功能,并且以提供话音、数据通信为主要目标。这类终端包括:智能手机、多

memory,ram)等。

[0115]

以上所述,仅为本发明的具体实施方式,但本发明的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本发明揭露的技术范围内,可轻易想到的变化或替换,都应涵盖在本发明的保护范围之内。因此,本发明的保护范围应以权利要求的保护范围为准。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。