1.本说明书一个或多个实施例涉及数据隐私保护,尤其涉及在保护隐私的情况下对数据关系进行证明的方法和系统。

背景技术:

2.区块链技术是利用点对点传输、共识机制、加密算法等计算机技术实现数据分布式存储的一种应用模式。在区块链网络中,数据的存储和记录通过交易的方式实现。各个交易的交易内容由区块链网络的所有节点共同维护,任何一方无法对区块中的内容进行篡改。

3.由于区块链的不可篡改特点,常常将一些权威方认证过的信息,上传到区块链上进行存证。然而,上传到区块链的数据还具有透明可跟踪的特性,常规区块链中每条交易公开记录在区块中,任何节点均可以访问读取,这容易导致用户隐私数据的暴露。

4.因此,希望提供有效的方案,能够在保护隐私的情况下证明和验证数据关系。

技术实现要素:

5.本说明书一个或多个实施例描述了一种保护隐私的数据关系证明的方法和装置,其中证明方设备可以通过零知识证明的方式,向验证设备证明,本次提供的声明片段字符串是承诺值对应的全量声明字符串的子串,进而证明本次的声明片段属于认证过的全量声明信息,由此实现对承诺后的全量声明信息进行最小化的按需披露,从而在保护隐私的情况下进行数据关系的证明。

6.根据第一方面,提供了一种保护隐私的数据关系证明方法,通过第一设备执行,包括:

7.根据第一长度的第一字符串与第二长度的第二字符串,生成第二长度的示性向量,在所述第一字符串是第二字符串的子串的情况下,所述示性向量通过连续第一长度的第一值元素示出所述子串在所述第二字符串中的位置;所述第二字符串预先使用承诺算法生成目标承诺值存储于公开的目标数据源;

8.获取挑战数组;

9.根据所述示性向量,所述第一字符串、第二字符串以及所述挑战数组,生成两个向量多项式及其内积产生的结果多项式,并基于所述结果多项式的系数,生成第一组承诺值;

10.获取随机的变量值x;

11.将所述变量值x代入所述两个向量多项式和结果多项式,得到两个验证向量和结果值,并生成第二组承诺值,其中至少包括所述结果值和所述两个验证向量;

12.所述第一组承诺值和第二组承诺值被发送给验证设备,以使验证设备根据所述第一字符串以及从所述目标数据源获得的所述目标承诺值,验证所述示性向量,进而验证所述第一字符串是否为第二字符串的子串。

13.根据一种实施方式,获取挑战数组包括,从所述验证设备接收其生成的挑战数组;

获取随机的变量值x包括,从所述验证设备接收其生成的变量值x。

14.根据另一种实施方式,获取挑战数组包括,根据约定的第一生成器和公开的第一数据源,生成所述挑战数组;获取随机的变量值x包括,根据约定的第二生成器和公开的第二数据源,生成所述变量值x。

15.在一个实施例中,所述目标数据源为区块链。

16.根据一个示例,所述第二字符串包括,用户全量身份证明信息,所述第一字符串为,用户部分身份证明信息。

17.根据一种实施方式,所述两个向量多项式分别基于第一基础向量和第二基础向量而生成;其中,所述第一基础向量和第二基础向量的内积结果,等于第一运算值和第二运算值δ之和,其中,第一运算值依赖于所述第二字符串,第二运算值仅依赖于所述挑战数组和所述第一字符串。

18.进一步的,在一个实施例中,上述方法还包括:生成与所述示性向量具有预定关系的辅助向量;生成用于混淆所述示性向量和辅助向量的第一和第二盲化向量;根据所述示性向量、辅助向量生成基准值数组,根据所述第一和第二盲化向量,生成盲化值s。

19.在以上实施例的基础上,所述生成两个向量多项式具体包括:基于所述第一基础向量引入第一盲化向量和变量,得到第一向量多项式;基于所述第二基础向量引入第二盲化向量和变量,得到第二向量多项式。

20.进而,在一个示例中,验证所述示性向量,具体包括:根据所述基准值数组,所述盲化值s,所述挑战数组,所述目标承诺值以及所述第一字符串,计算得到第一计算值;根据所述两个验证向量,计算得到第二计算值;验证第一计算值是否等于第二计算值。

21.根据一个实施例,所述挑战数组包括第一挑战数y;生成第一组承诺值,包括:根据所述第一挑战数y和第二字符串,以及本地生成的第一随机数,生成第一承诺值t0;根据所述结果多项式的一次项系数,本地生成的第二随机数,生成第二承诺值t1;根据所述结果多项式的二次项系数,本地生成的第三随机数,生成第三承诺值t2。

22.进一步的,在一个示例中,生成第二组承诺值,包括:根据所述第一随机数、第二随机数、第三随机数、所述变量值x以及所述第一挑战数y,生成验证值τ

x

;确定第二组承诺值,其中至少包括所述验证值τ

x

,所述结果值,所述两个验证向量。

23.与以上示例对应的,验证所述示性向量可以包括:根据所述验证值τ

x

,所述结果值,所述第二运算值δ,计算得到第三计算值;根据所述第一承诺值t0,第二承诺值t1,第三承诺值t2,所述变量值x,所述第一挑战数y,计算得到第四计算值;验证所述第三计算值和第四计算值是否相等。

24.根据一个实施例,所述第一字符串中包含通配符。

25.根据第二方面,提供了一种保护隐私的数据关系证明的装置,部署在第一设备中,包括:

26.示性向量生成单元,配置为根据第一长度的第一字符串与第二长度的第二字符串,生成第二长度的示性向量,在所述第一字符串是第二字符串的子串的情况下,所述示性向量通过连续第一长度的第一值元素示出所述子串在所述第二字符串中的位置;所述第二字符串预先使用承诺算法生成目标承诺值存储于公开的目标数据源;

27.第一获取单元,配置为获取挑战数组;

28.第一承诺单元,配置为根据所述示性向量,所述第一字符串、第二字符串以及所述挑战数组,生成两个向量多项式及其内积产生的结果多项式,并基于所述结果多项式的系数,生成第一组承诺值;

29.第二获取单元,配置为获取随机的变量值x;

30.第二承诺单元,配置为将所述变量值x代入所述两个向量多项式和结果多项式,得到两个验证向量和结果值,并生成第二组承诺值,其中至少包括所述结果值和所述两个验证向量;

31.发送单元,配置为将所述第一组承诺值和第二组承诺值发送给验证设备,以使验证设备根据所述第一字符串以及从所述目标数据源获得的所述目标承诺值,验证所述示性向量,进而验证所述第一字符串是否为第二字符串的子串。

32.根据第三方面,提供了一种计算机可读存储介质,其上存储有计算机程序,当所述计算机程序在计算设备中执行时,计算设备执行第一方面的方法。

33.根据第四方面,提供了一种计算设备,包括存储器和处理器,其特征在于,所述存储器中存储有可执行代码,所述处理器执行所述可执行代码时,实现第一方面所述的方法。

34.在本说明书的实施例中,在证明方想要证明本次的声明片段属于已认证过的全量声明信息时,证明方第一设备生成零知识证明,该零知识证明不会泄露全量声明信息对应的全量字符串,且可以使得,验证设备在不知晓全量字符串即全量声明信息明文的情况下,验证声明片段的字符串是否为全量字符串的子串,从而验证声明片段是否属于全量声明信息。由此实现对承诺后的全量声明信息进行最小化的按需披露,保护用户隐私。

附图说明

35.为了更清楚地说明本发明实施例的技术方案,下面将对实施例描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其它的附图。

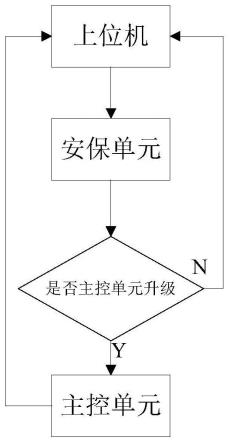

36.图1示出可应用实施例方案的技术场景;

37.图2示出第一字符串u,第二字符串v和示性向量b

l

的对应关系;

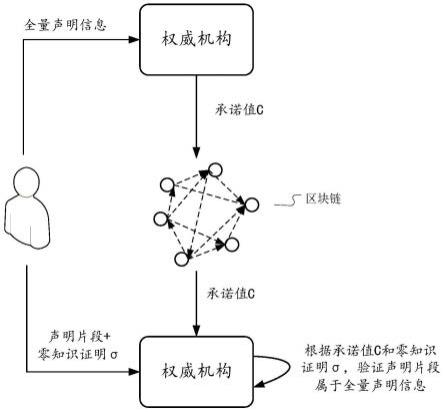

38.图3示出根据一个实施例的验证数据关系的流程图;

39.图4示出根据一个实施例的数据关系证明装置的示意性框图。

具体实施方式

40.下面结合附图,对本说明书提供的方案进行描述。

41.如前所述,在已有技术中,常常将权威机构认证过的信息存储于诸如区块链的开放数据源,以供后续验证使用。然而,这带来隐私安全问题。在一种方案中,当认证的信息涉及个人隐私或不宜公开时,并不将认证信息的明文存证于区块链,而是对其进行一定的隐私保护处理。例如,可以利用承诺技术,基于权威方认证过的信息生成承诺值,将承诺值记录于区块链中。然而,这样的情况下,如果某个数据持有方想要验证自己持有的数据是认证信息中的一部分,则会更加困难。例如,权威机构认证过的用户的身份声明包括其专业和证件号码两个信息,权威结构将身份声明的承诺值存证于区块链。根据已有技术,当用户想要

向第三方机构证明自己的专业时,用户只能将完整的身份声明暴露给第三方机构,而无法根据自己的需求进行最小化的按需披露。

42.有鉴于此,发明人提出一种保护隐私的证明数据关系的方案,由此可以支持用户根据需要披露部分验证信息,即对承诺后的验证信息进行最小化的按需披露。

43.图1示出可应用实施例方案的技术场景。如图所示,用户首先将需要认证的全量声明信息发送给权威机构进行认证。权威机构对该全量声明信息中的各项信息进行认证,通过之后,为该全量声明信息生成背书。具体地,权威机构采用承诺技术,基于该全量声明信息生成一个承诺值,将该承诺值记录于可信的、开放的数据源,例如区块链。该承诺值不会泄露全量声明信息中的任何具体信息和数据。

44.当用户想要向第三方机构证明全量声明信息中的一部分信息,或称为声明片段时,他可以基于该声明片段与全量声明信息,生成零知识证明,并将该声明片段和生成的零知识证明发送给第三方机构。该第三方机构一方面可以从区块链获得上述全量声明信息对应的承诺值,一方面从用户处接收声明片段和零知识证明。于是,第三方机构可以基于该零知识证明,验证所接收的声明片段是否属于承诺值对应的全量声明信息,而不会获得全量声明信息中除声明片段外的其他信息。由此实现用户对承诺后的全量声明信息进行最小化的按需披露。

45.上述技术场景可应用于多种具体的应用示例。例如,在一个示例中,上述全量声明信息是用户的全量身份证明信息,其中包括,用户的证件号码,学历证明,薪资流水证明,个人资产证明等。用户例如在应聘时,可能需要向招聘企业(第三方机构)出示其学历证明,但又不想泄露其他信息,于是用户可以将学历证明部分作为上述声明片段,生成零知识证明,以使得招聘企业基于该零知识证明,验证用户提供的学历证明是否为验证过的全量声明信息中的一部分。如果是,则可以确定该学历证明经过权威机构的认证,真实可信。

46.在另一示例中,可以在隐私版权保护的场景中应用上述方案。在该场景下,上述全量声明信息可以是某主体(作为用户)的作品全文,例如,可以是某人的文字作品全文,某个公司开发的代码全文。该主体将作品全文发给版权机构(权威机构)进行保密认证。之后,若该主体发现其他方涉嫌使用了其保密版权中的一部分,例如发现其他人使用了其文字作品中的一个段落,或者发现其他公司使用了其代码全文中的一段代码,则该主体可以向相关机构证明,自己要求版权保护的作品中已经包含这个段落或这段代码,同时又不必泄露作品全文的其他部分。

47.上述技术场景还可以应用于更多具体示例,在此不一一枚举。下面描述上述技术场景中各个技术要点的具体实现和构思。

48.需理解,实践中,上述全量声明信息和声明片段,均可以实现为或转化为字符串的形式。在下文中,可以将全量声明信息记为长度为n的字符串v={v1,

…

,vn},将声明片段记为长度为m的字符串u={u1,

…

,um},m<n。如此,验证声明片段是否属于全量声明信息可以转化为,在仅知道字符串v的承诺值c的情况下,基于零知识证明σ,验证字符串u是否为字符串v的子串。

49.关于针对全量声明信息对应的字符串v生成承诺值的过程,可以采用现有技术中各种承诺协议,例如将其转化为多项式,采用多种多项式承诺协议。在一个具体实施例中,可以采用pedersen vector承诺算法。该算法中承诺的生成、打开包括以下步骤。

50.(一)选取公共参数。具体的,参与承诺协议的各方可以选取n个离散对数关系未知的生成元集合和单个生成元其中为约定的整数群。

51.(二)承诺值的生成。具体地,随机选取r

′

∈z

p

,则承诺值为

[0052][0053]

(三)承诺打开。该承诺协议的打开算法为,输入v和r

′

后,若得到c==hr′

·gv

,则输出1,否则输出0。

[0054]

以上描述了pedersen vector承诺算法的几个阶段。然而需理解,在本说明书的实施例中,由于不希望暴露全量声明信息,即字符串v,因此,并不使用打开阶段的算法。在本说明书实施例的方案中,权威机构对全量声明信息验证后,针对对应的字符串v生成承诺值c(下文中又称为目标承诺值),将该目标承诺值c存储于可信的、公开的数据源,例如区块链。用户方(作为承诺协议参与方)也会保留上述公共参数和随机数r

′

,用于后续生成零知识证明σ。

[0055]

如前所述,验证声明片段是否属于全量声明信息这一问题可以转化为,在仅知道字符串v对应的目标承诺值c的情况下,基于零知识证明σ,验证字符串u是否为字符串v的子串。下面描述本说明书实施例中针对子串验证生成零知识证明的技术构思和理论原理。

[0056]

假定第一字符串u={u1,

…

,um}是第二字符串v={v1,

…

,vn}的子串,且u1对应于第二字符串v中第ind 1位。可以构造一示性向量b

l

,表示两个字符串之间的关系。具体地,可以令u在v中的示性向量,其包括n个元素(与第二字符串v长度相同),其中各个元素表示:

[0057][0058]

图2示出第一字符串u,第二字符串v和示性向量b

l

的对应关系。通过图2可以看到,若第一字符串u是第二字符串v的子串,且u1对应于第二字符串v中第ind 1位,那么示性向量的前ind位值均为0,从ind 1到ind m位,这连续的m位值为1,表示有子串匹配;从ind m 1位直到第n位,值均为0。也就是说,在第一字符串u是第二字符串v的子串的情况下,示性向量通过连续m位的特定值元素(上例中为1)示出子串在第二字符串v中的位置。

[0059]

此外,根据式(2)中b

l

的定义,b

l

每个位置非0即1。根据这个条件,可以定义与示性向量b

l

具有特定关系的辅助向量br:

[0060][0061]

这里表示hamada操作,即向量的对位相乘:

[0062]

如果使用一个验证者选取的随机数上面的证明表达式可以等价转化为:

[0063][0064]

式(4)中,yn=(1,y,

…

,y

n-1

),尖括号《a,b》表示向量a和b的内积。

[0065]

另一方面,u为v的子字符串可以表示为如下条件:

[0066][0067]

类似的施加y,上面的式子(5)可以转化为:

[0068][0069]

需注意,式(6)中的y

ind

是个标量,是y的ind次方;内积括号中的ym是个向量,ym=(1,y,

…

,y

m-1

)。

[0070]

再构建表示b

l

为示性向量的条件:

[0071]

《b

l

,yn》=y

ind

·

《1m,ym》

ꢀꢀ

(7)

[0072]

上面式(6)和式(7)相除可以去掉ind,得到下面这个条件:

[0073][0074]

式(8)中a(u,y)=《u,ym》and b(y)=《1m,ym》

[0075]

再加入b

l

中恰好有m个位置为1的条件:

[0076]

《b

l

,1n》=m

ꢀꢀ

(9)

[0077]

综合以上,u为v子字符串可以等价为证明下面的4个条件:

[0078][0079][0080]

《b

l

,1n》=m

ꢀꢀ

(10)

[0081]

若使用验证者选取的随机数上面的证明表达式可以等价转化为:

[0082][0083]

上面的式子(11)又可以等价转换为:

[0084][0085]

式(12)中:

[0086]

δ(u,w,y,z)=wz2·

m-wz3·

n-z3a(u,y)

·

《1n,yn》-wz2·

《1n,wz

·

《1n,yn》,

[0087]

可以看到,式(12)左侧为两个向量的内积,清楚方便起见,将其称为两个基础向量w1和w2,其中第一个基础向量w1和第二个基础向量w2分别为:

[0088]

w1=b

l-z

·1n

[0089][0090]

这两个基础向量的内积等于第一运算值和第二运算值δ之和,其中第一运算值依赖于第二字符串v,第二运算值δ(u,w,y,z)则仅依赖于验证者选取的随机数组(又称为挑战数组)(w,y,z)和第一字符串u。由于其中不包含任何隐私信息(例如第二字符串v),故验证者可直接计算。

[0091]

后续对子串关系的证明,即基于上式(12)示出的关系式进行。

[0092]

图3示出根据一个实施例的验证数据关系的流程图。下面结合该流程图描述隐私保护情况下验证字符串关系的过程。

[0093]

可以看到,图3涉及证明方所在的第一设备以及验证设备。证明方例如可以是个人用户,第一设备可以是用户设备;证明方也可以是企业型用户,第一设备可以是该企业的服务器;证明方也可以是其他主体,相应的,第一设备可以是该其他主体使用的设备。验证设备是验证方使用的设备,该验证方可以是各种对数据和信息具有验证需求的机构和实体,例如,图1所示的第三方机构。

[0094]

在进行数据验证之前,需预先执行准备过程,在其中,证明方所在的第一设备,使得本方持有的全量信息对应的第二字符串v的目标承诺值c存储于公开的数据源。例如,第一设备可以将全量信息发给权威机构,权威结构对其进行认证,认证通过之后生成目标承诺值c。权威机构将该目标承诺值c发给第一设备,同时也将其存储于公开的数据源,例如区块链。该公开的数据源也可以是其他各方认为可信的数据源,例如,官方机构提供的公开数据源。

[0095]

接下来描述第一设备向验证设备证明第一字符串u是第二字符串v子串的过程。

[0096]

在步骤301,证明方所在的第一设备,根据第一长度(m位)的第一字符串u与第二长度(n位)的第二字符串v,生成第二长度(n位)的示性向量,在第一字符串u是第二字符串v的子串的情况下,所述示性向量通过连续第一长度的第一值元素示出所述子串在所述第二字符串中的位置。

[0097]

该示性向量的定义如前述公式(2)所示,记为b

l

。典型的,若m位的第一字符串是n位的第二字符串的子串,那么n位的示性向量中包含连续m个1,其他元素均为0。

[0098]

在步骤302,第一设备生成辅助向量,基准值数组,并实施盲化操作。

[0099]

具体地,第一设备基于上述示性向量b

l

,按照以下关系式(13)生成与其具有预定关系的辅助向量br:

[0100]br

=b

l-1nꢀꢀ

(13)

[0101]

显然,如此生成的辅助向量br满足关系式(3)示出的预定关系。

[0102]

根据以上生成的示性向量b

l

和辅助向量br,可以生成两个基准值a1和a2,作为基准值数组。具体的,第一设备按照下面的公式(14)生成基准值数组:

[0103][0104]

式(14)中,α1和α2为选取的随机数。粗体标出的g,h,是以加密所基于的循环群中的生成元为元素,形成的n维向量,在此称为生成向量。其中生成向量g与公式(1)中生成目标承诺值时使用的生成向量相同。并且,公式(14)涉及对向量之间的指数操作,该指数操作如下定义:向量g=(g1,

…

,gn)的向量l=(l1,

…

,ln)次方表示为该操作与公式(1)中所示的运算一致。

[0105]

此外,第一设备还执行盲化操作,针对示性向量b

l

和辅助向量br分别生成用于对其进行混淆的第一盲化向量s

l

和第二盲化向量sr。具体的,第一设备可以随机生成n维向量,分别作为第一盲化向量s

l

和第二盲化向量sr。之后,根据第一和第二盲化向量,生成盲化值s。

[0106]

具体的,第一设备按照下面的公式(15),根据第一和第二盲化向量生成盲化值s:

[0107]

[0108]

其中,ρ为第一设备随机选取的随机数,g,h为前述生成向量。

[0109]

然后,在步骤303,第一设备可以向验证设备提供该基准值数组a1,a2,以及盲化值s。

[0110]

接着,在步骤304,第一设备获取挑战数组;在步骤305,根据示性向量,第一和第二字符串以及上述挑战数组,生成第一组承诺值。

[0111]

在一个实施例中,第一设备先获取第一挑战数y。具体的,可以由验证设备随机生成一个随机数y,发给第一设备。然后,第一设备根据该第一挑战数y和第二字符串v,以及本地生成的第一随机数,生成第一承诺值t0。在一个具体示例中,第一设备根据以下公式(16)生成第一承诺值:

[0112][0113]

式(16)中,τ0为第一设备生成的第一随机数,g为与h离散关系未知的另一生成元,y为第一挑战数,yn是基于y形成的向量,其定义与前述公式(4)一致,即:yn=(1,y,

…

,y

n-1

)。

[0114]

第一设备于是可以将第一承诺值t0发送给验证设备。

[0115]

此外,第一设备还获取第二挑战整数w和第三挑战数z。这两个挑战数也可以是由验证设备生成后,发送给第一设备。

[0116]

于是,第一设备可以根据前述示性向量b

l

,第一和第二字符串以及挑战数组(w,y,z),生成两个向量多项式,并基于其内积生成结果多项式,然后基于该结果多项式的系数,生成第二承诺值t1和第三承诺值t2。

[0117]

回忆对公式(12)的解释,该公式(12)反映了对子串关系的证明目标,其中,公式(12)左侧为两个基础向量w1和w2的内积。基于此,在一个实施例中,第一设备根据前述公式(12)示出的关系,分别在第一基础向量w1和第二基础向量w2的基础上引入盲化向量和变量x,从而生成两个向量多项式。具体而言,在一个例子中,可以基于第一基础向量w1引入第一盲化向量s

l

和变量x,得到第一向量多项式i(x)。例如,按照以下公式(17)构造第一向量多项式i(x):

[0118]

l(x)=b

l-z

·1n

s

l

·

x

ꢀꢀ

(17)

[0119]

另一方面,基于第二基础向量w2,引入第二盲化向量sr和变量x,生成第二向量多项式r(x)。例如,按照以下公式(18)构造第二向量多项式r(x):

[0120][0121]

相应的,这两个向量多项式的内积所产生的结果多项式可表示为t(x):

[0122]

t(x)=(l(x),r(x)》=t0 t1·

x t2·

x2ꢀꢀ

(19)

[0123]

可以理解,变量x是附加在盲化向量上的,因此,结果多项式t(x)中的常数项t0,即对应于第一基础向量w1和第二基础向量w2的内积,又根据公式(12)示出的关系,该常数项满足:

[0124]

t0=z3·

b(y)

·

《yn,u》δ(u,w,y,z)

ꢀꢀꢀꢀ

(20)

[0125]

在得到上述结果多项式的基础上,第一设备基于该结果多项式的系数,生成第二和第三承诺值。

[0126]

在一个具体实施例中,第一设备根据结果多项式的一次项系数t1,本地生成的第

二随机数τ1,生成第二承诺值t1;根据结果多项式的二次项系数t2,本地生成的第三随机数t2,生成第三承诺值t2。在一个示例中,第二承诺值t1和第三承诺值t2分别表示为:

[0127][0128]

第一设备生成第二承诺值和第三承诺值后,也将这两个承诺值发给验证设备。

[0129]

需理解,以上描述了第一设备先获取第一挑战数y,并据此生成第一承诺值t0,发给验证设备后,再获取第二和第三挑战数(w,z),据此生成第二和第三承诺值的示例过程。在另一实施例中,第一设备也可以一次性获取整个挑战数组(w,y,z),并生成三个承诺值(t0,t1,t2),构成第一组承诺值,发送给验证设备。以上两种实施方式,在图3中均以步骤306示出。

[0130]

在将第一组承诺值发送给验证设备后,在步骤307,第一设备获取随机的变量值x。在图3所示的实施例中,由验证设备生成该变量值x,发送给第一设备。第一设备由此获得该变量值x。

[0131]

于是,在步骤308,第一设备将该变量值x代入两个向量多项式和结果多项式,得到两个验证向量和结果值,并生成第二组承诺值。

[0132]

具体的,第一设备将变量值x代入第一向量多项式i(x),得到第一验证向量l,即:

[0133]

l=l(x)=b

l-z

·1n

s

l

·

x

ꢀꢀꢀꢀ

(22)

[0134]

将变量值x代入第二向量多项式r(x),得到第二验证向量r,即:

[0135][0136]

计算两个验证向量的内积,得到结果值

[0137]

此外,第一设备还可以根据前述的第一随机数τ0、第二随机数τ1、第三随机数τ2、变量值x以及第一挑战数y,生成验证值τ

x

。

[0138]

例如,可以如下生成验证值τ

x

:

[0139]

τ

x

=τ2·

x2 τ1·

x z3b(y)

·

τ0ꢀꢀ

(24)

[0140]

进一步的,第一设备还可以基于变量值x,挑战数组以及以上计算中使用的各个随机数生成辅助值μ。具体的,可以如下生成辅助值:

[0141]

μ=α1 w*α2 ρ*x-z2b(y)*r

′ꢀꢀ

(25)

[0142]

其中,α1,α2是生成基准值数组a1,a2时使用的随机数,ρ是生成盲化值s时使用的随机数,r

′

是生成字符串v的目标承诺值c过程中使用的随机数(参见公式(1))。

[0143]

基于以上结果,第一设备可以确定出第二组承诺值,其中可以包括结果值两个验证向量l,r,验证值τ

x

,和辅助值μ。

[0144]

于是在步骤309,第一设备将第二组承诺值提供给验证设备。

[0145]

在步骤310,验证设备根据第一字符串u以及从目标数据源获得的目标承诺值c,验证示性向量b

l

,进而验证第一字符串u是否为第二字符串v的子串。需理解,上述验证示性向量b

l

,即验证示性向量b

l

的正确性。如前所述,若第一字符串u为第二字符串v的子串,则示性向量满足公式(10)所示的条件组,等价于满足公式(12)。后续的验证过程至少基于公式(12)展开。

[0146]

在一个实施例中,验证设备的验证过程可以包括,验证结果值是否为两个验证向量l,r的内积。即,验证以下关系是否成立:

[0147][0148]

在一个实施例中,验证设备还进行以下的第二验证过程。根据前述的基准值数组a1,a2,所述盲化值s,所述挑战数组(w,y,z),前述目标承诺值c以及所述第一字符串u,计算得到第一计算值p。例如,可以如下计算p:

[0149][0150]

其中,

[0151]

另一方面,根据所述两个验证向量l,r,计算得到第二计算值q。例如,可以如下计算q:

[0152]

q=h

μhl

(g

′

)rꢀꢀꢀꢀ

(28)

[0153]

然后验证第一计算值p是否等于第二计算值q,即验证:

[0154][0155]

可以证明,如果第一设备按照前述流程,构建基准值数组a1,a2,盲化值s,两个验证向量l,r的话,以上关系式(29)必然是成立。具体的,将公式(1)中的目标承诺值c的形式代入式(27),并将公式(14)(15)中的基准值数组a1,a2和盲化值s代入公式(27),然后分别针对生成元h,生成向量h,g

′

,验证关系式(29)左右两侧的指数是否相等。

[0156]

例如,针对生成元h,通过将c展开以及根据第一计算值p的计算过程,可以得到h的指数为α1 w*α2 ρ*x-z2b(y)*r

′

,而第二计算值q中生成元的指数为μ;根据关系式(25),两者相等。针对生成向量h,通过第一计算值p的计算过程,可以得到g的指数为b

l-z*1n s

l

·

x;而第二计算值q中h的指数为l;根据关系式(22),两者相等。针对g

′

,可以进行类似的验证。

[0157]

通过对关系式(29)的验证,可以确定第一设备是否按照约定构造了基准值数组,盲化值,和两个验证向量l,r。

[0158]

在一个实施例中,验证设备还进行以下的第三验证过程。

[0159]

根据获得的验证值τ

x

,结果值前述第二运算值δ,计算得到第三计算值v3。例如,可以如下计算v3:

[0160][0161]

另一方面,验证设备还可以根据获得的第一承诺值t0,第二承诺值t1,第三承诺值t2,所述变量值x,第一挑战数y,计算得到第四计算值v4。例如,可以如下计算v4:

[0162][0163]

然后,验证第三计算值v3与第四计算值v4是否相等,即验证:

[0164][0165]

可以证明,如果示性向量是按照约定规则生成的,则关系式(32)必然成立。

[0166]

具体的,针对生成元h,通过第四计算值v4的计算过程,可以得到其指数为τ1x τ2x2 z3·

b(y)

·

τ0。而左侧的第三计算值v3中生成元h的指数为τ

x

。结合公式(24),两者相等。

[0167]

此外,根据(19)中对结果多项式的定义,结果值必然满足:

[0168][0169]

并且,根据公式(20)示出的关系,常数项t0的值等于z3·

b(y)

·

《yn,v》 δ(u,w,y,z)因此,可以看到,关系式(32)左右两侧生成元g的指数也相等。

[0170]

关系式(32)的成立依赖于关系式(20),而关系式(20)是根据关系式(12)得到的,因此,关系式(32)的成立,意味着关系式(12)成立,即意味着示性向量b

l

满足公式(10)示出的条件组。因此,若在关系式(29)成立的基础上关系式(32)也成立,则可以确定,示性向量是按照预定规则生成的,且满足连续m位为特定值(例如1)的要求,这意味着,第一字符串u是第二字符串v的子字符串。

[0171]

以上结合示性向量中特定值元素为1描述了整个验证过程;然而,该特定值元素也可以设置为大于1的其他自然数k,此时,只需在对应公式中考虑k这个缩放因子即可。整个验证过程的思想仍然成立。

[0172]

此外,上述方案还支持第一字符串中包含通配符,例如“*”的情况。在这样的情况下,将示性向量和第一字符串中对应于该通配符的位置均设置为0,则仍然可以适用上述验证过程。

[0173]

回顾以上过程,第一设备生成且提供给验证设备的信息,从基准值数组a1和a2、盲化值s,到第一组承诺值和第二组承诺值,均不会泄露第二字符串v自身,由此使得,验证设备在不知晓第二字符串v,即全量声明信息明文的情况下,验证第一字符串u对应的声明片段是否属于全量声明信息,实现子串关系的零知识证明。

[0174]

需要理解,图3示出了子串关系证明的一个完整实施示例,其中,第一设备通过与验证设备交互,获得挑战数组和变量值,并向其提供各个承诺值。在另一实施场景中,还可以通过非交互方式,实现上述证明过程。

[0175]

具体的,证明各方可以约定一些数据生成器,例如伪随机数发生器,基于哈希函数的生成器,等。使用该约定的生成器,基于相同的数据源,可以生成相同的随机数。如此,在图3的步骤304,第一设备需要获得挑战数组时,第一设备可以根据约定的第一生成器和公开的第一数据源,生成挑战数组(y,w,z)。该公开的第一数据源,可以是双方都可访问的公开数据,也可以是第一设备之前计算的结果。例如,在第一设备计算得到基准值数组和盲化值s后,可以将该这些值作为随机种子,输入伪随机数发生器,得到挑战数组。类似的,在第一设备需要获得变量值x时,它可以根据约定的第二生成器和公开的第二数据源,生成该变量值x。该第二生成器与前述的第一生成器可以是相同的生成器,也可以是不同的生成器,在此不做限定。该第二数据源,可以是公开的数据,也可以是第一设备之前计算的结果,例如第一组承诺值。如此,第一设备可以以非交互的方式,获得挑战数组和变量值x。通过这样的方式,可以降低第一设备和验证向量之间的传输和通信成本,提升证明过程的效率。

[0176]

根据另一方面的实施例,提供了一种保护数据隐私的数据关系证明的装置,该装置可部署于证明方使用的第一设备中,该第一设备可以体现为任何具有计算、处理能力的计算设备、平台或集群。图4示出根据一个实施例的数据关系证明装置的示意性框图。如图4所示,该装置400包括:

[0177]

示性向量生成单元41,配置为根据第一长度的第一字符串与第二长度的第二字符串,生成第二长度的示性向量,在所述第一字符串是第二字符串的子串的情况下,所述示性向量通过连续第一长度的第一值元素示出所述子串在所述第二字符串中的位置;所述第二字符串预先使用承诺算法生成目标承诺值存储于公开的目标数据源;

[0178]

第一获取单元42,配置为获取挑战数组;

[0179]

第一承诺单元43,配置为根据所述示性向量,所述第一字符串、第二字符串以及所述挑战数组,生成两个向量多项式及其内积产生的结果多项式,并基于所述结果多项式的系数,生成第一组承诺值;

[0180]

第二获取单元44,配置为获取随机的变量值x;

[0181]

第二承诺单元45,配置为将所述变量值x代入所述两个向量多项式和结果多项式,得到两个验证向量和结果值,并生成第二组承诺值,其中至少包括所述结果值和所述两个验证向量;

[0182]

发送单元46,配置为将所述第一组承诺值和第二组承诺值发送给验证设备,以使验证设备根据所述第一字符串以及从所述目标数据源获得的所述目标承诺值,验证所述示性向量,进而验证所述第一字符串是否为第二字符串的子串。

[0183]

通过以上装置,第一设备可以通过零知识证明的方式,向验证设备证明,本次提供的声明片段字符串是承诺值对应的全量声明字符串的子串,进而证明本次的声明片段属于认证过的全量声明信息,由此实现对承诺后的全量声明信息进行最小化的按需披露。

[0184]

根据另一方面的实施例,还提供一种计算机可读存储介质,其上存储有计算机程序,当所述计算机程序在计算机中执行时,令计算机执行图3中第一设备和/或验证设备中执行的方法。

[0185]

根据再一方面的实施例,还提供一种计算设备,包括存储器和处理器,所述存储器中存储有可执行代码,所述处理器执行所述可执行代码时,实现图3中第一设备和/或验证设备中执行的方法。

[0186]

本领域技术人员应该可以意识到,在上述一个或多个示例中,本发明所描述的功能可以用硬件、软件、固件或它们的任意组合来实现。当使用软件实现时,可以将这些功能存储在计算机可读介质中或者作为计算机可读介质上的一个或多个指令或代码进行传输。

[0187]

以上所述的具体实施方式,对本发明的目的、技术方案和有益效果进行了进一步详细说明,所应理解的是,以上所述仅为本发明的具体实施方式而已,并不用于限定本发明的保护范围,凡在本发明的技术方案的基础之上,所做的任何修改、等同替换、改进等,均应包括在本发明的保护范围之内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。