1.本发明属于信息安全技术领域,具体涉及一种基于图结构的信息安全仿真建模与验证评估方法。

背景技术:

2.信息安全仿真建模是对目标信息系统的软硬件构成、网络通信架构、安全保密措施等可能对网络安全防御能力造成影响的关键要素进行理论抽象和系统仿真的过程,用于支撑开展信息安全测试、验证和评估等任务。信息安全问题属于复杂的系统性问题,涉及设备、人员的相互作用,以及大量潜在的随机事件,较难通过严格的数学形式进行定义或分析。如何平衡信息安全复杂度、仿真建模逼真度之间的矛盾;如何体现攻击行为的动态迭代变化、条件依赖关系;以及如何更加全面、客观地度量预期网络安全风险等,均是信息安全仿真建模与验证评估中亟待解决的问题。

3.目前,信息安全仿真模型通常由系统组成、变量、参数和依赖关系构成。其中,系统组成包括网络拓扑、攻击起始节点、目的节点和受阻节点等;变量包括安全威胁、攻击方式等输入变量,以及防护能力、探测能力、响应能力等输出变量;参数包括安全威胁类型、防护强度策略、迭代仿真次数或最大仿真时间等;依赖关系则用于描述安全威胁、攻击和防护之间的因果情况。

4.近年来,相关研究已经取得一系列重要的成果,但是仍存在以下两点不足之处:

5.(1)目标信息系统关键要素存在多样性、复杂性和特异性,仿真环境构建的逼真度、可信度通常难以量化,导致针对仿真效果的评估具有较强的主观性。

6.(2)在信息安全验证评估过程中,安全漏洞、攻击行为、安全风险之间所存在的关联关系通常易被忽视,可能导致关键信息的丢失,或安全风险的误报、漏报等。

技术实现要素:

7.(一)要解决的技术问题

8.本发明要解决的技术问题是:如何在一定程度上解决信息安全仿真可信度、关联风险难以量化评估的问题。

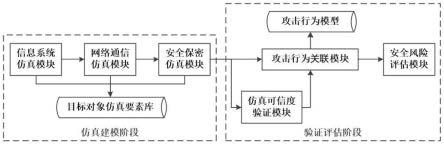

9.(二)技术方案

10.为了解决上述技术问题,本发明提供了一种基于图结构的信息安全仿真建模与验证评估方法,该方法包括仿真建模阶段和验证评估阶段;首先在仿真建模阶段,提取目标信息系统的组成、网络通信、安全保密的关键要素,构建仿真环境和目标对象仿真要素库;其次在验证评估阶段,定量验证仿真可信度,基于图结构实施攻击行为的关联分析和模型计算,最终实现对目标信息系统的安全风险综合评估。

11.优先地,该方法基于信息系统仿真模块、网络通信仿真模块、安全保密仿真模块、攻击行为关联模块、仿真可信度验证模块、安全风险评估模块实现;

12.仿真建模阶段具体包括以下步骤:

13.信息系统仿真模块基于目标信息系统的组成和业务流程信息,实现目标信息系统建模及其仿真环境搭建,提取影响信息安全防御能力的关键要素,提交给网络通信仿真模块和安全保密仿真模块,并保存至目标对象仿真要素库,目标对象仿真要素库用于集中存储影响信息安全防御能力的各项关键要素;

14.网络通信仿真模块基于目标信息系统有线、无线通信网络的规模大小、节点组成和部署关系信息,实现网元模型、网络模型和流量模型构造,以及目标信息系统的网络通信仿真环境搭建,提取影响信息安全防御能力的关键要素,提交给安全保密仿真模块,并保存至目标对象仿真要素库;

15.安全保密仿真模块基于目标信息系统的通信网络在物理层、链路层、网络层、应用层的安全保密部署方式信息,实现仿真参数选取、仿真资源调配以及安全保密的仿真环境搭建,提取影响信息安全防御能力的关键要素,提交给攻击行为关联模块和仿真可信度验证模块,并保存至目标对象仿真要素库;

16.验证评估阶段包括以下步骤:

17.仿真可信度验证模块对目标信息系统的仿真环境,以及目标信息系统的网络通信、安全保密的仿真环境的可信度进行评估验证,通过定义评估集合、权重集合,构造评估矩阵,计算得到目标信息系统的仿真可信度值,提交给攻击行为关联模块;

18.攻击行为关联模块在仿真可信度值大于预设阈值的情况下,对目标信息系统的攻击行为开展图结构下的建模分析,基于目标对象仿真要素库,通过定义网络攻击集合、安全漏洞集合,借助算法迭代遍历,结合安全漏洞利用概率,构造攻击关系图,确定目标信息系统、网络攻击和安全漏洞之间的关联关系,提交给安全风险评估模块,并保存至攻击行为模型,攻击行为模型用于集中存储目标信息系统、网络攻击和安全漏洞之间的关联关系;

19.安全风险评估模块基于攻击行为模型,根据网络攻击概率,对目标信息系统的安全风险开展量化评估分析,计算给出目标信息系统的安全风险评估值。

20.优先地,在仿真建模阶段,信息系统仿真模块通过目标信息系统的基本组成和业务流程信息,提取基础模块、硬件平台、应用软件、业务数据,存放于目标对象仿真要素库这些关键要素,记作集合t={t1,t2,

…

,tk},其中k代表要集合t的长度,并借助通用仿真建模技术搭建仿真环境。

21.优先地,在仿真建模阶段,网络通信仿真模块通过目标信息系统通信网络的规模大小、节点组成和部署关系,确定网络有线、无线链路的拓扑结构,依次建立网元模型、网络模型和流量模型,按需选取仿真参数,集中调配仿真资源,针对目标信息系统搭建网络通信仿真环境,同时,提取包括网络设备资产、网络通信链路、网络应用、通信协议、网络接口这些关键要素,存放于目标对象仿真要素库t。

22.优先地,在仿真建模阶段,安全保密仿真模块通过目标信息系统的通信网络的安全保密部署方式,确定物理层、链路层、网络层、应用层的安全措施,依次建立覆盖各层的安全保密模型,按需选取仿真参数,集中调配仿真资源,针对目标信息系统搭建安全保密仿真环境,同时,提取安全设备资产、密码加密、证书管理、身份认证、安全检测、安全审计、配置管理、安全业务这些关键要素,存放于目标对象仿真要素库t。

23.优先地,在验证评估阶段,仿真可信度验证模块根据目标对象仿真要素库t={t1,t2,...,tk},围绕仿真效果,制定仿真要素的评估集合s={s1,s2,...,sh}和权重集合w=

{w1,w2,...,wk},并构造评估矩阵r=(r

kh

)k×h作为仿真可信度的验证依据,其矩阵元素r

kh

=f(tk,sh)定义为目标对象仿真要素tk∈t和评估集合元素sh∈s的函数;

24.计算集合c=w

·

r={c1,c2,...,ch},其中},其中对集合c进行归一化处理后,得到集合d={d1,d2,...,dh},进而计算得到目标信息系统的仿真可信度值为:

[0025][0026]

优先地,在验证评估阶段,攻击行为关联模块执行如下步骤:当目标信息系统的仿真可信度值μ(t)<τ时,回到仿真建模阶段,重新构建仿真环境和目标对象仿真要素库,其中τ为根据经验选取的仿真可信度阈值;否则:

[0027]

对于任意的目标对象仿真要素ti∈t,设其可能面临的网络攻击包括a(i)={a(i)1,a(i)2,...,a(i)

l(i)

},其中l(i)代表集合a(i)的长度,而对于任意攻击a(i)j∈a(i),与之相关的直接或间接的安全漏洞包括v(i,j)={v(i,j)1,v(i,j)2,...,v(i,j)

l(i,j)

},其中l(i,j)代表集合v(i,j)的长度;

[0028]

构造基于图结构的攻击行为模型,并以攻击关系图g={n,b}的形式表示,其中n为结点集合,b为关系集合;对于任意网络攻击a(i)j∈a(i),及其任意安全漏洞v(i,j)k∈v(i,j),令j),令其中同时将结点v(i,j)k与结点a(i)j逐一相互连接,边关系存入集合b;

[0029]

对于任意安全漏洞v(i,j)m,v(i,j)n∈v(i,j),以p{v(i,j)m}代表安全漏洞v(i,j)m被成功利用的概率,以p{v(i,j)m|v(i,j)n}代表在v(i,j)n已被成功利用的前提条件下,安全漏洞v(i,j)m被成功利用的概率;若满足p{v(i,j)m|v(i,j)n}>p{v(i,j)m} δ,其中δ为根据经验预先设定的阈值,且v(i,j)m与v(i,j)n间存在相互依赖关系,则令p{v(i,j)m}=p{v(i,j)m|v(i,j)n},并将结点v(i,j)n分别与结点v(i,j)m和结点a(i)j相互连接,边关系存入集合b。

[0030]

优先地,在验证评估阶段,安全风险评估模块根据攻击行为模型,计算得到某网络攻击a(i)j∈a(i)的成功概率为:

[0031]

p{a(i)j}=max

k=1,2,...,l(i,j)

{p{v(i,j)k}}

[0032]

以max

j=1,2,...,l(i)

{p{a(i)j}}作为目标信息系统的目标对象仿真要素ti的安全风险评估值,该值越大,则面临的安全风险越高。

[0033]

本发明还提供了一种用于实现所述方法的信息安全仿真建模与验证评估系统,包括所述信息系统仿真模块、网络通信仿真模块、安全保密仿真模块、攻击行为关联模块、仿真可信度验证模块、安全风险评估模块。

[0034]

本发明还提供了一种所述方法在信息安全技术领域中的应用。

[0035]

(三)有益效果

[0036]

(1)本发明提出一种仿真可信度量化评估方法,能够根据目标信息系统关键要素

的统计分布情况,构造评估矩阵,综合计算得出仿真可信度值,有效降低仿真效果评估的主观性。

[0037]

(2)本发明采用图结构对目标信息系统的安全漏洞、攻击行为和安全风险进行关联分析和模型计算,能够迭代遍历攻击路径,并考虑前置条件对攻击成功概率的影响,整体提升信息安全验证评估的准确性。

附图说明

[0038]

图1为本发明信息安全仿真建模与验证评估系统的总体架构图。

具体实施方式

[0039]

为使本发明的目的、内容、和优点更加清楚,下面结合附图和实施例,对本发明的具体实施方式作进一步详细描述。

[0040]

本发明面向目标信息系统安全建模需求设计,是指关键要素、分系统或系统级平台在安全威胁、网络攻击下的动态演进过程的综合呈现。

[0041]

本发明提供的一种基于图结构的信息安全仿真建模与验证评估方法包括仿真建模阶段和验证评估阶段。首先在仿真建模阶段,提取目标信息系统的基本组成、网络通信、安全保密的关键要素,构建仿真环境和目标对象仿真要素库;其次在验证评估阶段,定量验证仿真可信度,基于图结构实施攻击行为的关联分析和模型计算,最终实现对目标信息系统的安全风险综合评估。

[0042]

图1是信息安全仿真建模与验证评估方法的总体实现架构图,该图给出了本发明的仿真建模阶段和验证评估阶段的模块设计、数据流向与相互作用,涉及信息系统仿真模块、网络通信仿真模块、安全保密仿真模块、攻击行为关联模块、仿真可信度验证模块、安全风险评估模块六大核心服务模块。

[0043]

本发明的方法流程为:

[0044]

1.根据图1中所示的仿真建模阶段的模块设计与总体架构,其具体流程为:

[0045]

(1)信息系统仿真模块基于目标信息系统的基本组成和业务流程信息,实现目标信息系统建模及其仿真环境搭建,提取影响信息安全防御能力的关键要素,提交给网络通信仿真模块和安全保密仿真模块,并保存至目标对象仿真要素库,目标对象仿真要素库用于集中存储影响信息安全防御能力的各项关键要素;

[0046]

(2)网络通信仿真模块基于目标信息系统有线、无线通信网络的规模大小、节点组成和部署关系信息,实现网元模型、网络模型和流量模型构造,以及目标信息系统的网络通信仿真环境搭建,提取影响信息安全防御能力的关键要素,提交给安全保密仿真模块,并保存至目标对象仿真要素库;

[0047]

(3)安全保密仿真模块基于目标信息系统的通信网络在物理层、链路层、网络层、应用层的安全保密部署方式信息,实现仿真参数选取、仿真资源调配以及安全保密的仿真环境搭建,提取影响信息安全防御能力的关键要素,提交给攻击行为关联模块和仿真可信度验证模块,并保存至目标对象仿真要素库。

[0048]

2.根据图1中所示的验证评估阶段的模块设计与总体架构,其具体流程为:

[0049]

(1)仿真可信度验证模块对目标信息系统的仿真环境,以及目标信息系统的网络

通信、安全保密的仿真环境的可信度进行评估验证,通过定义评估集合、权重集合等,构造评估矩阵,计算得到目标信息系统的仿真可信度值,提交给攻击行为关联模块;

[0050]

(2)攻击行为关联模块在仿真可信度值大于一定阈值的情况下,对目标信息系统的攻击行为开展图结构下的建模分析,基于目标对象仿真要素库,通过定义网络攻击集合、安全漏洞集合等,借助算法迭代遍历,结合安全漏洞利用概率,构造攻击关系图,确定目标信息系统、网络攻击和安全漏洞之间的关联关系,提交给安全风险评估模块,并保存至攻击行为模型,攻击行为模型用于集中存储目标信息系统、网络攻击和安全漏洞之间的关联关系;

[0051]

(3)安全风险评估模块基于攻击行为模型,根据网络攻击概率,对目标信息系统的安全风险开展量化评估分析,计算给出目标信息系统的安全风险评估值。

[0052]

各模块的实现方法如下:

[0053]

1.信息系统仿真模块的实现方法包括:

[0054]

通过目标信息系统的基本组成和业务流程信息,提取影响其信息安全防御能力的关键要素,包括基础模块、硬件平台、应用软件、业务数据等,存放于目标对象仿真要素库,记作集合t={t1,t2,

…

,tk},其中k代表要集合t的长度,并借助通用仿真建模技术搭建仿真环境。

[0055]

2.网络通信仿真模块的实现方法包括:

[0056]

通过目标信息系统通信网络的规模大小、节点组成和部署关系,确定网络有线、无线链路的拓扑结构,依次建立网元模型、网络模型和流量模型,按需选取仿真参数,集中调配仿真资源,针对目标信息系统搭建网络通信仿真环境。同时,提取影响其信息安全防御能力的关键要素,包括网络设备资产、网络通信链路、网络应用、通信协议、网络接口等,存放于目标对象仿真要素库t。

[0057]

3.安全保密仿真模块的实现方法包括:

[0058]

通过目标信息系统的通信网络的安全保密部署方式,确定物理层、链路层、网络层、应用层的安全措施,依次建立覆盖各层的安全保密模型,按需选取仿真参数,集中调配仿真资源,针对目标信息系统搭建安全保密仿真环境。同时,提取影响其信息安全防御能力的关键要素,包括安全设备资产、密码加密、证书管理、身份认证、安全检测、安全审计、配置管理、安全业务等,存放于目标对象仿真要素库t。

[0059]

4.仿真可信度验证模块的实现方法包括:

[0060]

根据目标对象仿真要素库t={t1,t2,...,tk},组织专家围绕仿真效果,制定仿真要素的评估集合s={s1,s2,...,sh}和权重集合w={w1,w2,...,wk},并构造评估矩阵r=(r

kh

)k×h作为仿真可信度的验证依据,其矩阵元素r

kh

=f(tk,sh)定义为目标对象仿真要素tk∈t和评估集合元素sh∈s的函数;

[0061]

计算集合c=w

·

r={c1,c2,...,ch},其中},其中对集合c进行归一化处理后,得到集合d={d1,d2,...,dh},进而计算得到目标信息系统的仿真可信度值为:

[0062][0063]

5.攻击行为关联模块的实现方法包括:

[0064]

当目标信息系统的仿真可信度值μ(t)<τ时,回到仿真建模阶段,重新构建仿真环境和目标对象仿真要素库,其中τ为根据经验选取的仿真可信度阈值;否则,执行以下步骤:

[0065]

对于任意的目标对象仿真要素ti∈t,设其可能面临的网络攻击包括a(i)={a(i)1,a(i)2,

…

,a(i)

l(i)

},其中l(i)代表集合a(i)的长度,而对于任意攻击a(i)j∈a(i),与之相关的直接或间接的安全漏洞包括v(i,j)={v(i,j)1,v(i,j)2,...,v(i,j)

l(i,j)

},其中l(i,j)代表集合v(i,j)的长度;

[0066]

构造基于图结构的攻击行为模型,并以攻击关系图g={n,b}的形式表示,其中n为结点集合,b为关系集合;对于任意网络攻击a(i)j∈a(i),及其任意安全漏洞v(i,j)k∈v(i,j),令j),令其中同时将结点v(i,j)k与结点a(i)j逐一相互连接,边关系存入集合b;

[0067]

对于任意安全漏洞v(i,j)m,v(i,j)n∈v(i,j),以p{v(i,j)m}代表安全漏洞v(i,j)m被成功利用的概率,以p{v(i,j)m|v(i,j)n}代表在v(i,j)n已被成功利用的前提条件下,安全漏洞v(i,j)m被成功利用的概率;若满足p{v(i,j)m|v(i,j)n}>p{v(i,j)m} δ,其中δ为根据经验预先设定的阈值,

[0068]

且v(i,j)m与v(i,j)n间存在相互依赖关系,则令p{v(i,j)m}=p{v(i,j)m|v(i,j)n},并将结点v(i,j)n分别与结点v(i,j)m和结点a(i)j相互连接,边关系存入集合b。

[0069]

6.安全风险评估模块的实现方法包括:

[0070]

根据攻击行为模型,计算得到某网络攻击a(i)j∈a(i)的成功概率为:

[0071]

p{a(i)j}=max

k=1,2,...,l(i,j)

{p{v(i,j)k}}

[0072]

以max

j=1,2,...,l(i)

{p{a(i)j}}作为目标信息系统的某目标对象仿真要素ti的安全风险评估值,该值越大,则面临的安全风险越高。

[0073]

以上所述仅是本发明的优选实施方式,应当指出,对于本技术领域的普通技术人员来说,在不脱离本发明技术原理的前提下,还可以做出若干改进和变形,这些改进和变形也应视为本发明的保护范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。