用于强制执行动态网络安全策略的系统和方法

1.分案申请的相关信息

2.本技术是分案申请。该分案的母案是申请日为2018年3月19日、申请号为201880014919.2、发明名称为“用于强制执行动态网络安全策略的系统和方法”的发明专利申请案。

技术领域

3.本技术大体上涉及网络计算系统。具体而言,本技术涉及用于强制执行动态网络安全策略的系统和方法。

背景技术:

4.网络计算系统,特别是用于组织或企业的网络计算系统,通常需要严格的网络安全来防止恶意攻击在网络内扩散。例如,感染恶意软件并连接到可信网络的单个计算设备可能会对同一网络上的其他设备造成安全漏洞。传统地,可以使用网络管理器和各种软件为网络或网络片段提供安全监管。这些管理器可以监测在网络上的活动并通过控制进出端点设备的网络流量来强制执行安全策略。

5.然而,网络管理器可能并不总是能够以及时的方式更新安全策略。例如,安全策略可能不会考虑到端点设备配置的突然改变或意外流量的出现。此外,在网络上的各个端点设备可能具有它们自己的可能与网络管理器的安全策略不兼容的特定安全要求或策略。此外,在组织内的不同网络片段可能需要不同策略,并且端点设备可能不符合这些不同策略中的每个。例如,财务部门的网络可能具有比客户服务部门的网络更严格的策略。员工的从客户服务网络移动到金融网络的端点设备可能突然不顺应于新的网络片段的策略。因此,本公开识别并解决了对用于强制执行动态网络安全策略的系统和方法的需要。

技术实现要素:

6.如将在下文更详细地描述的,本公开描述了用于强制执行动态网络安全策略的各种系统和方法。在一个示例中,一种用于强制执行动态网络安全策略的计算机实现的方法可以包括:(i)通过网络流量保护系统监测在网络片段上传输的网络分组;(ii)通过网络流量保护系统检测与连接到网络片段的端点计算设备相关联的至少一个网络分组的可疑传输;(iii)基于网络分组的可疑传输修改用于网络片段的至少一个网络安全策略;以及(iv)通过网络流量保护系统对连接到网络片段的所有端点计算设备强制执行修改的网络安全策略。

7.在一个实施方案中,端点计算设备可以包括运行软件的计算设备,该计算设备能够在连接到网络片段时与网络流量保护系统配对。

8.在一些示例中,检测网络分组的可疑传输可以包括拦截网络分组。在这些示例中,检测网络分组的可疑传输还可以包括基于端点计算设备的预期网络流量分布确定网络分组的传输是可疑的。

9.在一些实施方案中,修改用于网络片段的网络安全策略可以包括阻止端点计算设备和/或限制网络流量。附加地或另选地,修改网络安全策略可以包括将端点计算设备添加到设备黑名单和/或防止网络分组的可疑传输完成。

10.在一个示例中,强制执行修改的网络安全策略可以包括将修改的网络安全策略推送到连接到网络片段的端点计算设备和/或确保网络流量遵循修改的网络安全策略。附加地或另选地,强制执行修改的网络安全策略可以包括限制连接到网络片段的非顺应端点计算设备。

11.在一些实施方案中,该计算机实现的方法还可以包括将修改的网络安全策略发送到监测相关网络片段的相关网络流量保护系统。在这些实施方案中,相关网络片段可以包括包含网络片段的网络片段群集内的第二网络片段。

12.在一个示例中,该计算机实现的方法还可以包括:识别与网络分组的可疑传输相关的至少一个软件应用程序;从端点计算设备请求关于软件应用程序的附加信息;以及基于附加信息执行安全动作。在该示例中,安全动作可以包括:检测端点计算设备的用户篡改;检测软件应用程序的安装中的异常;确定软件应用程序可能是恶意的;请求软件应用程序的用户活动的日志;和/或限制端点计算设备。

13.在一个实施方案中,一种用于实现上述方法的系统可以包括:(i)存储在存储器中的监测模块,该监测模块通过网络流量保护系统监测在网络片段上传输的网络分组;(ii)存储在存储器中的检测模块,该检测模块通过网络流量保护系统检测与连接到网络片段的端点计算设备相关联的至少一个网络分组的可疑传输;(iii)存储在存储器中的修改模块,该修改模块基于网络分组的可疑传输修改用于网络片段的至少一个网络安全策略;以及(iv)存储在存储器中的强制执行模块,该强制执行模块通过网络流量保护系统对连接到网络片段的所有端点计算设备强制执行修改的网络安全策略。另外,该系统可以包括至少一个处理器,该至少一个处理器执行监测模块、检测模块、修改模块和强制执行模块。

14.在一些示例中,可将上述方法编码为非暂态计算机可读介质上的计算机可读指令。例如,一种计算机可读介质可以包括一个或多个计算机可执行指令,该一个或多个计算机可执行指令在由计算设备的至少一个处理器执行时,可以使计算设备:(i)通过网络流量保护系统监测在网络片段上传输的网络分组;(ii)通过网络流量保护系统检测与连接到网络片段的端点计算设备相关联的至少一个网络分组的可疑传输;(iii)基于网络分组的可疑传输修改用于网络片段的至少一个网络安全策略;以及(iv)通过网络流量保护系统对连接到网络片段的所有端点计算设备强制执行修改的网络安全策略。

15.在一个示例中,一种用于强制执行动态网络安全策略的附加的计算机实现的方法可以包括:(i)通过网络安全代理检测由端点计算设备进行的连接到网络的尝试;(ii)通过网络安全代理尝试与管理网络的网络流量保护系统配对;(iii)基于与网络流量保护系统配对的尝试接收用于网络的网络安全策略集;(iv)修改用于端点计算设备的原始安全策略集以符合用于网络的接收的网络安全策略集;以及(v)完成连接到网络的尝试。在该示例中,该附加的计算机实现的方法还可以包括将安全功能卸载到配对的网络流量保护系统。

16.在一些实施方案中,尝试与网络流量保护系统配对可以包括在网络安全代理与网络流量保护系统之间执行相互认证过程。

17.在一个示例中,网络安全策略集可以包括用于端点计算设备的用户的用户特定的

策略和/或用于网络的网络特定的策略。附加地或另选地,该网络安全策略集可以包括用于端点计算设备的默认策略。

18.在一个实施方案中,修改原始安全策略集可以包括用接收的网络安全策略集替换原始安全策略集和/或将接收的网络安全策略集添加到原始安全策略集。附加地或另选地,修改原始安全策略集可以包括修改原始安全策略集的一部分以符合接收的网络安全策略集。

19.在一些示例中,该附加的计算机实现的方法还可以包括从网络流量保护系统接收网络的至少一个位置属性。在这些示例中,网络的位置属性可以包括网络的物理位置和/或网络类型。在这些示例中,该附加的计算机实现的方法还可以包括基于网络的位置属性和与网络流量保护系统配对的尝试计算网络的可信度并基于网络的计算的可信度修改用于端点计算设备的至少一个安全策略。

20.在一些实施方案中,该附加的计算机实现的方法还可以包括通过网络安全代理检测与网络的断开。在这些实施方案中,该附加的计算机实现的方法可以包括重新应用用于端点计算设备的原始安全策略集。

21.在一个示例中,一种用于强制执行动态网络安全策略的附加的系统可以包括网络计算设备,该网络计算设备被配置为:(i)通过网络流量保护系统监测在网络片段上传输的网络分组,(ii)通过网络流量保护系统检测与连接到网络片段的端点计算设备相关联的至少一个网络分组的可疑传输,(iii)基于网络分组的可疑传输修改用于网络片段的至少一个网络安全策略;以及(iv)通过网络流量保护系统对连接到网络片段的所有端点计算设备强制执行修改的网络安全策略。此外,端点计算设备可以被配置为:(i)通过网络安全代理检测由端点计算设备进行的连接到网络片段的尝试;(ii)通过网络安全代理尝试与管理网络片段的网络流量保护系统配对;(iii)基于与网络流量保护系统配对的尝试接收用于网络片段的网络安全策略集;(iv)修改用于端点计算设备的原始安全策略集以符合用于网络片段的接收的网络安全策略集;以及(v)完成连接到网络片段的尝试。

22.来自上述实施方案中的任何一者的特征可根据本文所述的一般原理彼此结合使用。通过结合附图和权利要求阅读下面的详细描述,将会更充分地理解这些和其他实施方案、特征和优点。

附图说明

23.附图示出了多个示例性实施方案并且作为说明书的一部分。这些附图结合下面的描述展示并且说明本公开的各种原理。

24.图1为用于强制执行动态网络安全策略的示例性系统的框图。

25.图2为用于强制执行动态网络安全策略的附加的示例性系统的框图。

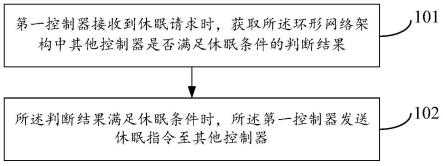

26.图3为用于强制执行动态网络安全策略的示例性方法的流程图。

27.图4为在网络片段的示例性群集中的修改的网络安全策略的示例性传播的框图。

28.图5为响应于检测到示例性端点计算设备上的示例性软件应用程序而执行的示例性安全动作的框图。

29.图6为示例性端点计算设备与示例性网络之间的示例性配对的框图。

30.图7为基于示例性位置属性计算的示例性网络可信度的框图。

31.图8为用于强制执行动态网络安全策略的附加的示例性方法的流程图。

32.图9为能够实现本文描述和/或示出的实施方案中的一个或多个的示例性计算系统的框图。

33.图10为能够实现本文描述和/或示出的实施方案中的一个或多个的示例性计算网络的框图。

34.在全部附图中,相同引用字符和描述指示类似但未必相同的元件。虽然本文所述的示例性实施方案易受各种修改和替代形式的影响,但在附图中以举例的方式示出了特定实施方案并且将在本文详细描述。然而,本文所述的示例性实施方案并非旨在限于所公开的特定形式。相反,本发明涵盖落入所附权利要求范围内的所有修改形式、等同形式和替代形式。

具体实施方式

35.本公开整体涉及用于强制执行动态网络安全策略的系统和方法。如将在下文更详细地解释的,通过监测和拦截网络流量,本文所述的系统和方法可以允许动态调整网络中的安全策略。例如,通过将网络流量与端点设备的预期流量分布进行比较,所公开的系统和方法可以确定特定设备的流量是否是可疑的并允许对该设备的软件顺应性问题的检测。通过将安全策略推送到端点设备并阻止非顺应设备的网络流量,本文所述的系统和方法可以然后确保在同一网络上的其他设备的网络安全。

36.此外,通过群集相关网络片段,诸如在同一组织内的网络片段,所公开的系统和方法可以在分层结构中跨片段或群集传播安全策略。在一些示例中,本文所述的系统和方法可以将网络流量保护系统和端点设备进行配对,以使端点设备能够将一些网络安全责任卸载到可信网络流量保护系统。所公开的系统和方法还可以使端点设备能够基于网络或其所连接的网络类型动态地调整本地安全策略。

37.此外,本文所述的系统和方法可以通过在设备连接到网络时强制执行与网络安全策略的顺应性并确保网络流量的安全性来改善计算设备的运行。这些系统和方法还可以通过使网络管理器和端点设备相互认证来改善网络安全和端点安全的领域。因此,这些系统和方法可以提供自动地响应网络威胁的实时动态网络安全。

38.下面将参考图1和图2提供对用于强制执行动态网络安全策略的示例性系统的详细描述。还将结合图3提供对应计算机实现的方法的详细描述。将结合图4提供对在网络片段的示例性群集中的修改的网络安全策略的示例性传播的详细描述。还将结合图5提供对响应于检测到示例性端点计算设备上的示例性软件应用程序而执行的示例性安全动作的详细描述。此外,将结合图6提供对示例性端点计算设备与示例性网络之间的示例性配对的详细描述。此外,将结合图7提供对基于示例性位置属性计算的示例性网络可信度的详细描述。将结合图8提供对附加的对应的计算机实现的方法的详细描述。最后,将分别结合图9和图10提供能够实现本文所述的实施方案中的一个或多个的示例性计算系统和网络架构的详细描述。

39.图1是用于强制执行动态网络安全策略的示例性系统100的框图。如本文所用,术语“安全策略”通常是指用于管理计算设备或系统的安全的一组规则或约束。具体地,如本文所用,术语“网络安全策略”通常是指涉及计算设备在计算机网络上的访问或行为的安全

策略。

40.如图1所示,示例性系统100可以包括用于执行一个或多个任务的一个或多个模块102。例如,并且如将在下文更详细地解释的,模块102可以包括监测模块104,该监测模块通过网络流量保护系统监测在网络片段上传输的网络分组。如本文所用,术语“网络流量保护系统”和“网络管理器”通常是指用于流量分类、带宽管理和策略强制执行的设备或软件,其可以包括用于延迟网络分组和/或流量或对其排优先级以确保与期望的网络策略的顺应性的方法。如本文所用,术语“网络分组”通常是指可通过网络传输的数据单元。此外,如本文所用,术语“网络片段”通常是指网络的可通过物理或逻辑手段与其他片段或剩余网络分离的一部分。

41.图1中的模块102可以附加地包括检测模块106,该检测模块通过网络流量保护系统检测与连接到网络片段的端点计算设备相关联的至少一个网络分组的可疑传输。模块102还可以包括修改模块108,该修改模块基于网络分组的可疑传输修改用于网络片段的至少一个网络安全策略。模块102还可以包括强制执行模块110,该强制执行模块通过网络流量保护系统对连接到网络片段的所有端点计算设备强制执行修改的网络安全策略。尽管被示出为单独的元件,但是图1中的模块102中的一个或多个可以表示单个模块或应用程序或多个模块或应用程序的部分。

42.在某些实施方案中,图1中的模块1002中的一个或多个可以表示一个或多个软件应用程序或程序,所述软件应用程序或程序在被计算设备执行时,可以使计算设备执行一个或多个任务。例如,并且如将在下文更详细地描述的,模块102中的一个或多个可以表示存储在一个或多个计算设备上并被配置为在该一个或多个计算设备上运行的模块,该一个或多个计算设备诸如图2中示出的设备(例如,网络计算设备202)。图1中的模块102中的一个或多个还可以表示被配置为执行一个或多个任务的一台或多台专用计算机的全部或部分。虽然在图2中被示出为网络计算设备202的一部分,但是图1中的模块102中的一个或多个可以通过单独的网络管理器设备(例如,图2中的网络流量保护系统208)执行以管理网络计算设备202和/或网络(例如,图2中的网络片段204和/或图6中的网络602)。

43.如图1所示,示例性系统100还可以包括一个或多个存储器设备,诸如存储器140。存储器140通常表示能够存储数据和/或计算机可读指令的任何类型或形式的易失性或非易失性存储设备或介质。在一个示例中,存储器140可以存储、加载和/或维护模块102中的一个或多个。存储器140的示例包括但不限于随机存取存储器(ram)、只读存储器(rom)、闪存存储器、硬盘驱动器(hdd)、固态驱动器(ssd)、光盘驱动器、高速缓存、以上各项中的一个或多个的变型或组合、和/或任何其他合适的存储存储器。

44.如图1所示,示例性系统100还可以包括一个或多个物理处理器,诸如物理处理器130。物理处理器130通常表示能够解译和/或执行计算机可读指令的任何类型或形式的硬件实现的处理单元。在一个示例中,物理处理器130可以访问和/或修改存储在存储器140中的模块102中的一个或多个。附加地或另选地,物理处理器130可以执行模块102中的一个或多个以便于强制执行动态网络安全策略。物理处理器130的示例包括但不限于微处理器、微控制器、中央处理单元(cpu)、实现软核处理器的现场可编程门阵列(fpga)、专用集成电路(asic)、以上各项中的一个或多个的各部分、以上各项中的一个或多个的变型或组合、和/或任何其他合适的物理处理器。

45.如图1所示,示例性系统100还可以包括一个或多个数据库,诸如数据库120。在一个示例中,数据库120可以被配置为存储网络安全策略122,该网络安全策略可以包括用于保护网络和/或网络片段安全的一个或多个规则。数据库120可表示单个数据库或计算设备的部分或者多个数据库或计算设备。例如,数据库120可以表示图2中的网络计算设备202的一部分。另选地,图1中的数据库120可以表示能够通过计算设备访问的一个或多个物理上单独的设备,诸如图2中的网络计算设备202、端点计算设备206(1)和/或端点计算设备206(2)。例如,数据库120可以驻留在网络片段204上并由网络计算设备202访问。又如,数据库120可以是外部存储装置,诸如云存储装置,其可以由网络管理器诸如网络计算设备202通过网络片段204或另一个网络连接来访问。

46.图1中的示例性系统100可以用多种方式来实现。例如,示例性系统100的全部或一部分可以表示图2中的示例性系统200的部分。如图2所示,系统200可以包括经由网络片段204与网络计算设备202通信的端点计算设备206(1)和端点计算设备206(2)。在一个示例中,模块102的功能性的全部或一部分可以由网络计算设备202、网络流量保护系统208和/或任何其他合适的计算系统执行。

47.如将在下文更详细地描述的,来自图1的模块102中的一个或多个可以在由网络计算设备202的至少一个处理器执行时,使网络计算设备202能够确保网络上的端点设备安全。例如,并且如将在下文更详细地描述的,监测模块104可以通过网络流量保护系统208监测在网络片段204上传输的网络分组。检测模块106可以通过网络流量保护系统208检测与连接到网络片段204的端点计算设备206(1)相关联的网络分组212的可疑传输。修改模块108可以基于网络分组212的可疑传输修改用于网络片段204的网络安全策略122。强制执行模块110可以对连接到网络片段204的所有端点计算设备强制执行修改的网络安全策略216。

48.在图2的示例中,并且如将在下文更详细地解释的,网络计算设备202可以安装网络管理器软件,诸如网络流量保护系统208。网络计算设备202可以使用网络流量保护系统208来监测端点计算设备206(1)和206(2)的网络流量,这些网络流量分别使用网络安全代理210(1)和网络安全代理210(2)与网络流量保护系统208配对。如本文所用,术语“网络安全代理”通常是指有助于管理或控制特定设备的网络安全的软件。

49.图2中的网络计算设备202然后可以检测由端点计算设备212(1)传输的网络分组206并确定网络分组212是可疑的。接着,网络计算设备202可以响应于检测到可疑网络分组212修改网络安全策略122以变为修改的网络安全策略216。最后,网络计算设备202可以通过将修改的网络安全策略216推送到端点计算设备206(1)和206(2)来强制执行修改的网络安全策略216。

50.图2中的网络计算设备202通常表示能够管理计算机网络的任何类型或形式的计算设备。例如,网络计算设备202可以表示运行网络流量保护系统软件的内联网络设备。网络计算设备202的附加示例包括但不限于调制解调器、路由器、网络网桥、网络网关、交换机、网络集线器、流量整形设备和/或提供网络流量监测和/或网络安全服务的其他设备。尽管在图2中被示出为单个实体,但是网络计算设备202可以包括和/或表示彼此协同工作和/或操作的多个设备。

51.端点计算设备206(1)和206(2)通常表示能够读取计算机可执行指令的任何类型

或形式的计算设备。例如,端点计算设备206(1)和206(2)可以表示运行网络安全代理软件的端点设备。端点计算设备206(1)和206(2)的附加的示例包括但不限于膝上型计算机、平板电脑、台式机、服务器、蜂窝电话、个人数字助理(pda)、多媒体播放器、嵌入式系统、可穿戴设备(例如,智能手表、智能眼镜等)、游戏控制台、这些设备中的一个或多个的组合、和或任何其他合适的计算设备。

52.图2中的网络片段204和图6中的网络602通常表示能够促进通信或数据传输的任何介质或架构。在一个示例中,网络片段204和/或网络602可以促进网络计算设备202和端点计算设备206(1)和206(2)之间的通信。在该示例中,网络片段204和/或网络602可以使用无线和/或有线连接来促进通信或数据传输。网络片段204和/或网络602的示例包括但不限于:内联网、广域网(wan)、局域网(lan)、个域网(pan)、互联网、电力线通信(plc)、蜂窝网络(例如,全球移动通信系统(gsm)网络)、以上各项中的一个或多个的部分、以上各项中的一个或多个的变型或组合、和/或任何其他合适的网络。

53.图3为用于强制执行动态网络安全策略的示例性计算机实现的方法300的流程图。图3中所示的步骤可以由任何合适的计算机可执行代码和/或计算系统执行,该计算系统包括图1中的系统100、图2中的系统200、和/或以上各项中的一个或多个的变型或组合。在一个示例中,图3中所示的步骤中的每个步骤都可以表示算法,其结构包括多个子步骤和/或由多个子步骤表示,该多个子步骤的示例将在下面更详细地提供。

54.如图3所示,在步骤302处,本文所述的系统中的一个或多个可以通过网络流量保护系统监测在网络片段上传输的网络分组。例如,作为图2中的网络计算设备202的一部分,监测模块104可以通过网络流量保护系统208监测在网络片段204上传输的网络分组。

55.监测模块104可以以多种方式监测网络分组。在一些示例中,网络计算设备202可以表示作为将网络流量保护系统208作为网络片段204的一部分运行的内联网络设备。在这些示例中,网络计算设备202可以管理网络片段204的一些或所有安全功能。在其他示例中,网络计算设备202可以是经由远程监测网络分组的有线或无线连接连接到网络片段204的单独的设备,诸如运行图10中的系统100的客户端1010。另选地,网络流量保护系统208可以表示专门拦截和/或管理网络流量的不同硬件设备,而不是在网络计算设备202上运行的软件。

56.返回图3,在步骤304处,本文所述的系统中的一个或多个可以通过网络流量保护系统检测与连接到网络片段的端点计算设备相关联的至少一个网络分组的可疑传输。例如,作为图2中的网络计算设备202的一部分,检测模块106可以通过网络流量保护系统208检测与连接到网络片段204的端点计算设备206(1)相关联的网络分组212的可疑传输。

57.检测模块106可以以多种方式检测网络分组212的可疑传输。在一个实施方案中,端点计算设备206(1)可以运行能够在连接到网络片段204时与网络流量保护系统208(例如,网络安全代理210(1))配对的软件。如本文所用,术语“配对”通常是指结合两个或更多个设备使得设备可以进行通信的过程。在该实施方案中,网络流量保护系统208可能需要所有端点设备在连接到网络片段202时与网络计算设备204配对,使得网络计算设备202可以管理端点设备的网络安全。不通过网络流量保护系统208与网络计算设备202配对的设备可以被阻止或以其他方式限制。

58.图8为用于强制执行动态网络安全策略的附加的示例性计算机实现的方法800的

流程图。图8中所示的步骤可以由任何合适的计算机可执行代码和/或计算系统执行,该计算系统包括图1中的系统100、图2中的系统200、和/或以上各项中的一个或多个的变型或组合。在一个示例中,图8中所示的步骤中的每个都可以表示算法,其结构包括多个子步骤和/或由多个子步骤表示,该多个子步骤的示例将在下面更详细地提供。

59.如图8所示,在步骤802处,本文所述的系统中的一个或多个可以通过网络安全代理检测由端点计算设备进行的连接到网络的尝试。在步骤804处,本文所述的系统可以通过网络安全代理尝试与管理网络的网络流量保护系统配对。接着,在步骤806处,本文所述的系统可以基于与网络流量保护系统配对的尝试接收用于网络的网络安全策略集。在步骤808处,本文所述的系统然后可以修改用于端点计算设备的原始安全策略集以符合用于网络的接收的网络安全策略集。在步骤810处,本文所述的系统可以最终完成连接到网络的尝试。

60.例如,如图6所示,端点计算设备206可以通过网络安全代理210检测由端点计算设备206进行的连接到网络602的尝试。在该示例中,网络602可以表示网络或网络片段,诸如图2中的网络片段204。然后,端点计算设备206可以通过网络安全代理210尝试与管理网络602的网络流量保护系统208配对(例如,尝试配对604)。端点计算设备206还可以基于尝试配对604接收用于网络602的网络安全策略集606。接着,端点计算设备206可以修改用于端点计算设备206的原始安全策略集608以符合网络安全策略集606。最后,端点计算设备206可以完成连接到网络602的尝试。

61.在以上示例中,尝试配对604可以包括在网络安全代理210与网络流量保护系统208之间执行相互认证过程。如本文所用,术语“相互认证”通常是指两个或更多个设备和/或计算系统彼此进行认证或识别彼此的过程。值得注意的是,网络安全代理和网络流量保护系统可以分别相互认证端点计算设备和网络计算设备。

62.在一些实施方案中,网络安全策略集606可以包括用于端点计算设备206的用户的用户特定的策略、用于网络602的网络特定的策略和/或用于端点计算设备206的默认策略。例如,如果相互认证识别端点计算设备206的用户,那么网络流量保护系统208可以从用户策略的中央数据库和/或另一个可信网络流量保护系统获得用户特定的策略。在这些实施方案中,网络特定的策略可以取决于网络类型或通过网络602传输的信息的类型。可以从网络流量保护系统208接收网络特定的策略作为特定于网络602的策略,或可以通过网络安全代理210为网络602选择该网络特定的策略。在附加的实施方案中,网络602可能不能与端点计算设备206配对和/或可能不能运行网络流量保护系统。在这些附加的实施方案中,端点计算设备206可以在连接到网络602时使用端点计算设备206的默认策略,诸如原始安全策略集608。例如,默认策略可以包括针对未验证或不安全的网络的更严格的策略。另选地,端点计算设备206可以保留包括比网络特定的策略更多的安全控制的默认策略。

63.在一些示例中,端点计算设备206可以通过用网络安全策略集606替换原始安全策略集608来修改原始安全策略集608。附加地或另选地,端点计算设备206可以将网络安全策略集606添加到原始安全策略集608。在其他示例中,端点计算设备206可以修改原始安全策略集608的一部分以符合网络安全策略集606。例如,网络602可以是金融网络,其强制执行具有比原始安全策略集608更多的限制的安全策略。然后,端点计算设备206可以修改原始安全策略集608以增加安全性来匹配用于网络602的网络安全策略集606的限制。

64.此外,如图6所示,由于配对,端点计算设备206可以将安全功能610卸载到网络流量保护系统208。如本文所用,术语“安全功能”通常是指为执行或实施安全策略而采取的动作。在以上示例中,端点计算设备206可以使网络流量保护系统208能够基于网络安全策略集606确定如何和何时阻止金融网站的流量。作为另一个示例,网络安全代理210可以基于与网络流量保护系统208配对确定网络602是可信网络,并且因此可以信任网络流量保护系统208来为端点计算设备206提供网络安全性,从而放弃对安全功能610的控制。

65.在一个实施方案中,端点计算设备206可以在完成连接到网络602的尝试之前从网络流量保护系统208接收网络602的一个或多个位置属性。在该实施方案中,网络602的位置属性可以包括网络602的物理位置和/或网络类型。另外,端点计算设备206然后可以基于网络602的位置属性计算并尝试配对604来计算网络602的可信度。接着,端点计算设备206可以基于网络602的计算的可信度修改用于端点计算设备206的一个或多个安全策略,诸如网络安全策略集606和/或原始安全策略集608中的策略。

66.如图7所示,网络安全代理210可以从网络流量保护系统208接收具有物理位置(例如,“哥伦布咖啡店”)和网络类型(例如,“公共”)的位置属性702。在该示例中,网络安全代理210可以使用位置属性702并尝试配对604(例如,“失败”)以确定网络602的可信度704低。然后,网络安全代理210可以将安全策略706(1)(其允许由网络602上的端点计算设备206进行的所有事务处理)修改为安全策略706(2)(其特定地阻止网络602上的金融事务处理)。

67.在其他示例中,位置属性702可以包括关于网络602是否是可信网络的信息。在图7的示例中,公共咖啡店网络可以被认为是不可信网络。另外,失败的尝试配对604也可以指示不可信网络。在其他示例中,与网络流量保护系统208配对的能力可以增加计算的可信度704。安全策略706(2)对于不可信网络可能更限制性和/或对于可信网络更宽松。因此,端点计算设备可以在初始连接到网络(诸如网络602或网络片段204)期间创建和/或接收网络安全策略。

68.返回图2的示例,检测模块106可以通过拦截网络分组212并基于端点计算设备206(1)的预期网络流量分布214确定网络分组212的传输是可疑的来检测网络分组212的可疑传输。可以以各种方式计算预期网络流量分布214。在一些实施方案中,网络流量保护系统208可以使用关于与端点计算设备206(1)相关联的流量的历史数据来计算端点计算设备206(1)的标准行为。另选地,网络安全代理210(1)可以跟踪端点计算设备206(1)的流量,并且将预期网络流量分布214发送到网络流量保护系统208。在另一个实施方案中,网络流量保护系统208可以从流量分布的中央数据库请求和接收预期网络流量分布214。例如,网络流量保护系统208可以向公司数据库查询所有雇员端点设备的预期和/或顺应性要求。在另一个实施方案中,端点计算设备206(1)的预期网络流量分布214可以基于已知为顺应的类似端点设备,诸如端点计算设备206(2)。

69.返回图3,在步骤306处,本文所述的系统中的一个或多个可以基于网络分组的可疑传输修改用于网络片段的至少一个网络安全策略。例如,作为图2中的网络计算设备202的一部分,修改模块108可以基于网络分组212的可疑传输修改网络片段204的网络安全策略122。

70.修改模块108可以以各种方式修改网络安全策略122。在一些示例中,修改模块108可以通过创建修改的网络安全策略216来修改用于网络片段204的网络安全策略122以阻止

端点计算设备206(1)和/或限制网络流量。在这些示例中,网络流量保护系统208与端点计算设备206(1)之间的配对可能因网络分组212的可疑传输而终止。附加地或另选地,修改模块108可以将端点计算设备206(1)添加到设备黑名单。在这些示例中,设备黑名单可以由多个网络计算设备用来防止在多个网络片段上由端点计算设备206(1)进行的网络分组的可疑传输。在另外的示例中,修改模块108可以在拦截网络分组212以进行分析之后防止网络分组212的可疑传输实时完成。在这些示例中,网络流量保护系统208可以在允许其继续之前检查所有网络流量。

71.返回图3,在步骤308处,本文所述的系统中的一个或多个可以通过网络流量保护系统对连接到网络片段的所有端点计算设备强制执行修改的网络安全策略。例如,作为图2中的网络计算设备202的一部分,强制执行模块110可以通过网络流量保护系统208对连接到网络片段204的所有端点计算设备强制执行修改的网络安全策略216。

72.强制执行模块110可以以各种方式强制执行修改的网络安全策略216。在一个实施方案中,强制执行模块110可以通过将修改的网络安全策略216推送到端点计算设备206(1)和/或206(2)来强制执行修改的网络安全策略216。如本文所用,术语“推送”通常是指传输发送方发起该过程的内容或数据的方法。例如,强制执行模块110可以将更新的端点计算设备黑名单发送到端点计算设备206(1)和/或206(2)。附加地或另选地,强制执行模块110可以确保网络流量遵循修改的网络安全策略216和/或限制非顺应端点计算设备,诸如端点计算设备206(1)。例如,端点计算设备206(1)可以不接受修改的网络安全策略216,并且强制执行模块110可以随后限制来自端点计算设备206(1)的流量。此外,在这些实施方案中,网络流量保护系统208可以基于修改的网络安全策略216继续监测网络片段204的网络流量和网络分组。

73.在一些示例中,本文所述的系统还可以包括将修改的网络安全策略216发送到监测相关网络片段的相关网络流量保护系统。例如,修改的网络安全策略216可以包括被确定为有威胁的端点设备黑名单,并且网络流量保护系统208可以将黑名单发送到可通过阻止端点设备来提高安全性的其他网络流量保护系统。在这些示例中,相关网络片段可以包括包含网络片段204的网络片段群集内的第二网络片段。因此,本文所述的系统可以通过对网络片段群集强制执行修改的网络安全策略216来将实时变化传播到网络安全策略122。

74.如图4所示,网络片段204(1)上的网络流量保护系统208(1)可以将修改的网络安全策略216发送到网络片段204(1)上的另一个网络流量保护系统208(2)和在群集402(1)内的相关网络片段204(2)上的网络流量保护系统208(3)。另外,第二群集402(2)上的网络流量保护系统(例如,网络流量保护系统208(4)和网络流量保护系统208(5))可能不接收修改的网络安全策略216。在该示例中,群集402(1)可以表示在公司网络内的财务部门的网络片段,而群集402(2)可以表示客户服务部门的网络片段。修改的网络安全策略216可以包括增加金融事务处理的安全性,其可以应用于群集402(1)而不是群集402(2)中的网络片段(例如,网络片段204(3)和网络片段204(4))。因此,网络流量保护系统208(1)可以仅将修改的网络安全策略216发送到要应用修改的网络安全策略216的网络流量保护系统。在另一个示例中,群集可以表示不同组织的网络,并且网络流量保护系统208(1)可以仅能够与同一组织中的其他网络流量保护系统通信。因此,修改的网络安全策略216可以基于群集的层级结构跨网络片段传播。

75.在一个实施方案中,本文所述的系统还可以包括:识别与网络分组212的可疑传输相关的一个或多个软件应用程序;从端点计算设备206请求关于软件应用程序的附加信息;以及基于该附加信息执行安全动作。如本文所用,术语“软件应用程序”通常是指被设计为执行特定功能或任务并能够在端点设备上安装、部署、执行和/或以其他方式实现的软件程序。值得注意的是,软件应用程序可能能够通过网络连接请求和/或传输数据。

76.在上述实施方案中,安全动作可以包括:检测端点计算设备206的用户篡改;检测软件应用程序的安装中的异常;确定软件应用程序可能是恶意的;请求软件应用程序的用户活动的日志和/或限制端点计算设备206,诸如阻止网络片段204上的网络流量。在这些实施方案中,网络分组212的可疑传输可以指示软件应用程序的不正确安装和/或由用户篡改导致的非顺应性。

77.如图5所示,端点计算设备206可以包括软件应用程序502,该软件应用程序可以发送网络分组212。然后,网络计算设备202上的网络流量保护系统208可以拦截网络分组212并从端点计算设备206上的网络安全代理210请求关于软件应用程序502的附加信息504。然后,网络流量保护系统208可以基于附加信息504执行安全动作506。例如,网络流量保护系统208可以确定附加信息504表明软件应用程序502不正确安装并执行安全动作506以请求软件应用程序502的新的安装。作为另一个示例,网络流量保护系统208可以确定软件应用程序502是潜在的安全威胁,并且随后执行安全动作506以阻止端点计算设备206从软件应用程序502传输网络分组。另选地,网络安全代理210可以发送附加信息504,该附加信息包括表明软件应用程序502的用户篡改的用户动作日志。然后,安全动作506可以包括就用户请求未来顺应性的动作向管理员发出警告。在该示例中,管理员可以是用户的监管者,并且可能需要关于用户的非顺应动作的警报。

78.在另一个示例中,网络流量保护系统208可以基于端点计算设备206上的软件应用程序的网络流量确定缺失软件应用程序502的预期网络流量。在该示例中,网络流量保护系统208可以将网络流量与图2的预期网络流量分布214进行比较,以检测在端点计算设备206上的软件应用程序502的非顺应性。通过请求附加信息504并识别与端点计算设备206的每个网络分组相关联的软件应用程序,网络流量保护系统208然后可以识别网络流量缺失或可疑的一个或多个软件应用程序并执行适当的安全动作以修复可疑流量。例如,公司可能需要雇员端点计算设备运行某些软件应用程序,并且缺失的网络流量可能指示软件应用程序的缺失或不正确配置。

79.在一些实施方案中,如在图6示例中那样,本文所述的系统还可以包括由网络安全代理210检测与网络602的断开并为端点计算设备206重新应用原始安全策略集608。在这些实施方案中,端点计算设备206可以在从网络602断开和/或在传送到新网络或网络片段时接受新网络安全策略集之后恢复到先前的安全策略。例如,端点计算设备206可以在从组织中的财务群集402(1)移动到客户服务群集402(2)时与图4中的网络片段204(1)断开并连接到网络片段204(3)。在该示例中,端点计算设备206然后可以接受客户服务群集402(2)的安全策略并放弃金融群集402(1)的不再适用的安全策略。

80.如上所述,本文所述的系统通常可以包括一个或多个端点计算设备,该端点计算设备被配置为通过在端点计算设备上运行的网络安全代理检测由端点计算设备进行的连接到网络或网络片段的尝试。例如,尝试连接到网络片段的端点计算设备然后可以通过在

端点计算设备上运行的网络安全代理尝试与管理网络片段的网络流量保护系统配对,并且可以基于与网络流量保护系统配对的尝试接收用于网络片段的网络安全策略集。在该示例中,端点计算设备可以修改用于端点计算设备的原始安全策略集以符合用于网络片段的接收的网络安全策略集。如果网络安全代理能够进行配对并遵从网络流量保护系统,那么可以使端点计算设备能够完成连接到网络片段的尝试。多个端点计算设备可以在连接到网络片段时与同一网络流量保护系统配对。

81.在以上示例中,网络计算设备可以运行网络流量保护系统,并且可以被配置为通过网络流量保护系统监测在网络片段上传输的网络分组。网络计算设备可以通过网络流量保护系统检测与连接到网络片段的上述端点计算设备相关联的一个或多个网络分组的可疑传输,并且基于可疑传输修改用于网络片段的一个或多个网络安全策略。在该示例中,网络计算设备然后可以对连接到网络片段的所有端点计算设备强制执行修改的网络安全策略,以确保顺应于修改的网络安全策略。网络计算设备还可以经由网络流量保护系统将修改的网络安全策略发送到群集内的同一网络片段或相关网络片段上的其他网络流量保护系统,以确保整个网络片段群集的顺应性。另外,在以上示例中,网络计算设备可以从端点计算设备请求关于生成可疑网络分组的软件应用程序的附加信息并使用该附加信息在端点计算设备上执行安全动作。在这些示例中,网络流量保护系统可以管理网络片段上的流量,并且基于检测因连接的端点设备引起的潜在恶意流量动态地调整网络安全策略。

82.如上面结合图3中的方法300和图8中的方法800解释的那样,所公开的系统和方法可以通过对端点设备强制执行网络安全策略来改善端点和网络安全性。具体地,所公开的系统和方法可以将在端点计算设备上运行的网络安全代理与在网络计算设备上运行的网络流量保护系统配对,以确保网络或网络片段的网络流量顺应性。

83.通过与可信网络流量保护系统配对,本文所述的系统和方法可以使端点计算设备能够将一些网络安全功能从其网络安全代理卸载到网络流量保护系统。例如,如果公共咖啡店网络运行可与网络安全代理相互认证的可信网络流量保护系统软件,那么端点计算设备可能更可能信任该网络而不是不运行网络流量保护系统的另一个网络。另外,通过仅在连接到特定网络时维护网络特定的安全策略,所公开的系统和方法然后可以在设备离开网络之后释放端点计算设备上的资源以简化性能。

84.在一些示例中,本文所述的系统和方法还可以使网络计算设备能够监测端点计算设备的网络流量并检测异常流量。例如,如果在网络计算设备上运行的网络流量保护系统检测到端点计算设备被可疑网络流量所危及,那么它可以更新网络策略以阻止该端点计算设备并在连接到网络片段的其他端点计算设备上强制执行更新的策略,使得其他端点计算设备及时接收对网络片段上的安全信息的更新。所公开的系统和方法还可以特定地从被危及的端点计算设备上的网络安全代理请求基于可疑网络流量可能被危及的软件的附加信息。在该示例中,所公开的系统和方法可以检测软件顺应性问题,而不需要访问被危及的端点计算设备的配置信息或注册表。另外,本文所述的系统和方法可以基于不同网络片段和群集的网络类型创建和传播网络安全策略层级结构。例如,所公开的系统和方法可以将安全策略更新从金融网络片段上的一个网络流量保护系统发送到另一个金融网络片段上的另一个网络流量保护系统,而不发送到在组织内的其他不相关部门的网络片段。

85.如上所述,通过从网络和网络片段上的网络流量保护系统接受本地网络安全策

略,所公开的系统和方法可以在端点计算设备从一个网络切换到另一个网络时为端点计算设备提供更动态的安全策略调整。此外,通过实时地将对安全策略的改变从网络流量保护系统推送到端点计算设备,所公开的系统和方法可以提高强制执行网络的安全更新的及时性。因此,本文所述的系统和方法可以改善向端点设备提供网络安全策略而无需管理干预。

86.图9为能够实现本文描述和/或示出的实施方案中的一个或多个的示例性计算系统910的框图。例如,计算系统910的全部或一部分可以单独地或与其他元件组合地执行本文所述的步骤中的一个或多个(诸如图3和/或图8中所示的步骤中的一个或多个)和/或作为用于执行其的装置。计算系统910的全部或一部分也可以执行本文描述和/或示出的任何其他步骤、方法或过程和/或作为用于执行其的装置。

87.计算系统910广义地表示能够执行计算机可读指令的任何单处理器或多处理器计算设备或系统。计算系统910的示例包括但不限于:工作站、膝上型计算机、客户端终端、服务器、分布式计算系统、手持设备或任何其他计算系统或设备。在其最基本的配置中,计算系统910可以包括至少一个处理器914和系统存储器916。

88.处理器914通常表示能够处理数据或解译和执行指令的任何类型或形式的物理处理单元(例如,硬件实现的中央处理单元)。在某些实施方案中,处理器914可以接收来自软件应用程序或模块的指令。这些指令可以使处理器914执行本文描述和/或示出的示例性实施方案中的一个或多个的功能。

89.系统存储器916通常表示能够存储数据和/或其他计算机可读指令的任何类型或形式的易失性或非易失性存储设备或介质。系统存储器916的示例包括但不限于:随机存取存储器(ram)、只读存储器(rom)、闪存存储器或任何其他合适的存储器设备。虽然并不是必需的,但是在某些实施方案中,计算系统910可以包括易失性存储器单元(诸如系统存储器916)和非易失性存储设备(诸如主存储设备932,如下文详细地描述的)两者。在一个示例中,图1的模块102中的一个或多个可以被加载到系统存储器916中。

90.在一些示例中,系统存储器916可以存储和/或加载操作系统924以供处理器914执行。在一个示例中,操作系统924可以包括和/或表示管理计算机硬件和软件资源和/或向计算系统910上的计算机程序和/或应用程序提供公共服务的软件。操作系统624的示例包括但不限于linux、junos、microsoft windows、windows mobile、mac os、apple ios、unix、google chrome os、google android、solaris、以上各项中的一个或多个的变型、和/或任何其他合适的操作系统。

91.在某些实施方案中,除了处理器914和系统存储器916之外,示例性计算系统910还可以包括一个或多个部件或元件。例如,如图9所示,计算系统910可以包括存储器控制器918、输入/输出(i/o)控制器920和通信接口922,它们中的每个都可以经由通信基础结构912来互连。通信基础结构912通常表示能够促进计算设备的一个或多个部件之间的通信的任何类型或形式的基础结构。通信基础结构912的示例包括但不限于:通信总线(诸如工业标准架构(isa))、外围部件互连(pci)、pci express(pcie)或类似的总线)和网络。

92.存储器控制器918通常表示能够处理存储器或数据或控制计算系统910的一个或多个部件之间的通信的任何类型或形式的设备。例如,在某些实施方案中,存储器控制器918可以经由通信基础结构912来控制处理器914、系统存储器916和i/o控制器920之间的通信。

93.i/o控制器920通常表示能够协调和/或控制计算设备的输入和输出功能的任何类型或形式的模块。例如,在某些实施方案中,i/o控制器920可以控制或促进计算系统910的一个或多个元件之间的数据传输,这些元件诸如处理器914、系统存储器916、通信接口922、显示适配器926、输入接口930和存储接口934。

94.如图9所示,计算系统910也可以包括至少一个显示设备924,该显示设备经由显示适配器926联接到i/o控制器920。显示设备924通常表示能够以可视的方式显示由显示适配器926转发的信息的任何类型或形式的设备。类似地,显示适配器926通常表示被配置为转发来自通信基础结构912(或来自帧缓冲器,如本领域中已知的)的图形、文本和其他数据以在显示设备924上显示的任何类型或形式的设备。

95.如图9所示,示例性计算系统910还可以包括经由输入接口930联接到i/o控制器920的至少一个输入设备928。输入设备928通常表示能够向示例性计算系统910提供输入(由计算机或人生成)的任何类型或形式的输入设备。输入设备928的示例包括但不限于:键盘、指向设备、语音识别设备、以上各项中的一个或多个的变型或组合、和/或任何其他输入设备。

96.附加地或另选地,示例性计算系统910可以包括附加i/o设备。例如,示例性计算系统910可以包括i/o设备936。在该示例中,i/o设备936可以包括和/或表示促进与计算系统910的人机交互的用户界面。i/o设备936的示例包括但不限于:计算机鼠标、键盘、监测器、打印机、调制解调器、相机、扫描仪、麦克风、触摸屏设备、以上各项中的一个或多个的变型或组合、和/或任何其他i/o设备。

97.通信接口922广义地表示能够促进示例性计算系统910与一个或多个附加设备之间的通信的任何类型或形式的通信设备或适配器。例如,在某些实施方案中,通信接口922可以促进计算系统910与包括附加计算系统的专用或公共网络之间的通信。通信接口922的示例包括而不限于:有线网络接口(诸如网络接口卡)、无线网络接口(诸如无线网络接口卡)、调制解调器和任何其他合适的接口。在至少一个实施方案中,通信接口922可以经由与网络诸如互联网的直接链路来提供与远程服务器的直接连接。通信接口922也可以通过例如局域网(诸如以太网网络)、个人区域网、电话或电缆网络、蜂窝电话连接、卫星数据连接或任何其他合适的连接来间接地提供此类连接。

98.在某些实施方案中,通信接口922还可以表示主机适配器,该主机适配器被配置为经由外部总线或通信信道来促进计算系统910与一个或多个附加网络或存储设备之间的通信。主机适配器的示例包括但不限于:小型计算机系统接口(scsi)主机适配器、通用串行总线(usb)主机适配器、电气与电子工程师协会(ieee)1394主机适配器、高级技术附件(ata)、并行ata(pata)、串行ata(sata)和外部sata(esata)主机适配器、光纤通道接口适配器、以太网适配器等。通信接口922还可以允许计算系统910参与分布式或远程计算。例如,通信接口922可以接收来自远程设备的指令或将指令发送到远程设备以供执行。

99.在一些示例中,系统存储器916可以存储和/或加载网络通信程序938以供处理器914执行。在一个示例中,网络通信程序938可以包括和/或表示使计算系统910能够与另一个计算系统(图9中未示出)建立网络连接942和/或通过通信接口922与其他计算系统通信的软件。在该示例中,网络通信程序938可以引导经由网络连接942发送到另一个计算系统的输出流量的流。附加地或另选地,网络通信程序938可以结合处理器914引导对经由网络

连接942从另一个计算系统接收的输入流量的处理。

100.尽管未在图9中以这样的方式示出,但是网络通信程序938可以替代地存储和/或加载在通信接口922中。例如,网络通信程序938可以包括和/或表示由结合在通信接口922中的处理器和/或专用集成电路(asic)执行的软件和/或固件的至少一部分。

101.如图9所示,示例性计算系统910还可以包括主存储设备932和经由存储接口934联接到通信基础结构912的备份存储设备933。存储设备932和933通常表示能够存储数据和/或其他计算机可读指令的任何类型或形式的存储设备或介质。例如,存储设备932和933可以是磁盘驱动器(例如,所谓的硬盘驱动器)、固态驱动器、软盘驱动器、磁带驱动器、光盘驱动器、闪存驱动器等。存储接口934通常表示用于在存储设备932和933与计算系统910的其他部件之间传输数据的任何类型或形式的接口或设备。在一个示例中,图1的数据库120可以存储和/或加载在主存储设备932中。

102.在某些实施方案中,存储设备932和933可以被配置为对被配置为存储计算机软件、数据或其他计算机可读信息的可移除存储单元执行读取和/或写入。合适的可移除存储单元的示例包括但不限于:软盘、磁带、光盘、闪存存储器设备等。存储设备932和933还可以包括允许将计算机软件、数据或其他计算机可读指令加载到计算系统910内的其他类似的结构或设备。例如,存储设备932和933可以被配置为读取和写入软件、数据或其他计算机可读信息。存储设备932和933还可以是计算系统910的一部分,或可以是通过其他接口系统进行访问的单独的设备。

103.可以将许多其他设备或子系统连接到计算系统910。相反地,无需图9中示出的所有部件和设备都存在,也可以实践本文描述和/或示出的实施方案。上文提及的设备和子系统也可以以不同于图9中所示的方式互连。计算系统910也可以采用任何数量的软件、固件和/或硬件配置。例如,本文所公开的示例性实施方案中的一个或多个实施方案可被编码为计算机可读介质上的计算机程序(也称为计算机软件、软件应用程序、计算机可读指令或计算机控制逻辑)。如本文所用,术语“计算机可读介质”通常指能够存储或携带计算机可读指令的任何形式的设备、载体或介质。计算机可读介质的示例包括而不限于:传输型介质(诸如载波)和非暂态型介质(诸如磁存储介质,例如,硬盘驱动器、带驱动器和软盘)、光存储介质(例如,光盘(cd)、数字视频盘(dvd)和蓝光光盘)、电子存储介质(例如,固态驱动器和闪存介质)和其他分配系统。

104.可以将包含计算机程序的计算机可读介质加载到计算系统910中。然后,可以将存储在计算机可读介质上的计算机程序的全部或一部分存储在系统存储器916和/或存储设备932和933的各个部分中。当由处理器914执行时,加载到计算系统910中的计算机程序可以使处理器914执行本文描述和/或示出的示例性实施方案中的一个或多个的功能和/或作为用于执行其的装置。除此之外或另选地,可在固件和/或硬件中实现本文描述和/或示出的示例性实施方案中的一个或多个实施方案。例如,计算系统910可以被配置为适于实施本文所公开的示例性实施方案中的一个或多个实施方案的asic。

105.图10为示例性网络架构1000的框图,其中客户端系统1010、1020和1030以及服务器1040和1045可以联接到网络1050。如上详述,网络架构1000的全部或一部分可以单独地或与其他元件结合地来执行本文所公开的步骤中的一个或多个(诸如图3和/或图8中所示的步骤中的一个或多个)和/或作为用于执行其的装置。网络架构1000的全部或一部分还可

以用于执行本公开中阐述的其他步骤和特征和/或作为用于执行其的装置。

106.客户端系统1010、1020和1030通常表示任何类型或形式的计算设备或系统,诸如图9中的示例性计算系统910。类似地,服务器1040和1045通常表示被配置为提供各种数据库服务和/或运行某些软件应用程序的计算设备或系统,诸如应用程序服务器或数据库服务器。网络1050通常表示任何电信或计算机网络,其包括,例如,内联网、wan、lan、pan或互连网。在一个示例中,客户端系统1010、1020和/或1030和/或服务器1040和/或1045可以包括图1的系统100的全部或一部分。

107.如图10所示,一个或多个存储设备1060(1)-(n)可以直接地附接到服务器1040。类似地,一个或多个存储设备1070(1)-(n)可以直接地附接到服务器1045。存储设备1060(1)-(n)和存储设备1070(1)-(n)通常表示能够存储数据和/或其他计算机可读指令的任何类型或形式的存储设备或介质。在某些实施方案中,存储设备1060(1)-(n)和存储设备1070(1)-(n)可以表示被配置为使用各种协议(诸如网络文件系统(nfs)、服务器消息块(smb)或通用互联网文件系统(cifs))与服务器1040和1045进行通信的网络附接存储(nas)设备。

108.服务器1040和1045也可以连接到存储区域网络(san)构架1080。san构架1080通常表示能够促进多个存储设备之间的通信的任何类型或形式的计算机网络或架构。san构架1080可以促进服务器1040和1045与多个存储设备1090(1)-(n)和/或智能存储阵列1095之间的通信。san构架1080还可经由网络1050以及服务器1040和1045以这样的方式促进客户端系统1010、1020和1030与存储设备1090(1)-(n)和/或智能存储阵列1095之间的通信:设备1090(1)-(n)和阵列1095呈现为客户端系统1010、1020和1030的本地附接设备。与存储设备1060(1)-(n)和存储设备1070(1)-(n)相同,存储设备1090(1)-(n)和智能存储阵列1095通常表示能够存储数据和/或其他计算机可读指令的任何类型或形式的存储设备或介质。

109.在某些实施方案中,并且参考图10的示例性计算系统1010、通信接口(诸如图10中的通信接口1022)可以用于在每个客户端系统1010、1020和1030与网络1050之间提供连接性。客户端系统1010、1020和1030可能能够使用例如web浏览器或其他客户端软件来访问服务器1040或1045上的信息。此类软件可以允许客户端系统1010、1020和1030访问由服务器1040、服务器1045、存储设备1060(1)-(n)、存储设备1070(1)-(n)、存储设备1090(1)-(n)或智能存储阵列1095托管的数据。虽然图10示出了使用网络(诸如互联网)来交换数据,但是本文描述和/或示出的实施方案不仅限于互联网或任何特定的基于网络的环境。

110.在至少一个实施方案中,本文公开的示例性实施方案中的一个或多个的全部或一部分可以被编码为计算机程序并加载到服务器1040、服务器1045、存储设备1060(1)-(n)、存储设备1070(1)-(n)、存储设备1090(1)-(n)、智能存储阵列1095或它们的任何组合上并被执行。本文所公开的示例性实施方案中的一个或多个的全部或一部分也可以被编码为计算机程序,存储在服务器1040中,由服务器1045运行,以及通过网络1050分发到客户端系统1010、1020和1030。

111.如上详述,计算系统910和/或网络架构1000的一个或多个部件可以单独地或与其他元件结合地来执行用于强制执行动态网络安全策略的示例性方法的一个或多个步骤和/或作为用于执行其的装置。

112.虽然上述公开内容使用特定框图、流程图和示例阐述了各种实施方案,但每个框图部件、流程图步骤、操作和/或本文描述和/或例示的部件可使用多种硬件、软件或固件

(或其任何组合)配置单独和/或共同地实现。此外,包含在其他部件内的部件的任何公开内容应当被视为本质上是示例性的,因为可以实施许多其他架构来实现相同的功能性。

113.在一些示例中,图1中的示例性系统100的全部或一部分可表示云计算环境或基于网络的环境的部分。云计算环境可经由互联网提供各种服务和应用程序。这些基于云的服务(例如软件即服务、平台即服务、基础结构即服务等)可通过web浏览器或其他远程接口进行访问。本文所述的各种功能可通过远程桌面环境或任何其他基于云的计算环境提供。

114.在各种实施方案中,图1中的示例性系统100的全部或一部分可促进基于云的计算环境内的多租户应用。换句话讲,本文所述的软件模块可配置计算系统(例如,服务器)以促进本文所述功能中的一个或多个的多租户应用。例如,本文所述软件模块中的一个或多个软件模块可对服务器进行编程以允许两个或更多个客户端(例如,顾客)共享正在服务器上运行的应用程序。以这种方式编程的服务器可在多个顾客(即,租户)之间共享应用程序、操作系统、处理系统和/或存储系统。本文所述模块中的一个或多个模块还可为每个顾客分割多租户应用程序的数据和/或配置信息使得一个顾客不能访问另一个顾客的数据和/或配置信息。

115.根据各种实施方案,图1中的示例性系统100的全部或一部分可在虚拟环境内实现。例如,本文所述模块和/或数据可在虚拟机内驻留和/或执行。如本文所用,术语“虚拟机”通常指由虚拟机管理器(例如,虚拟机监控程序)从计算硬件中抽象出来的任何操作系统环境。除此之外或另选地,本文所述的模块和/或数据可在虚拟化层内驻留和/或执行。如本文所用,术语“虚拟化层”通常指覆盖操作系统环境和/或从操作系统环境中抽象出来的任何数据层和/或应用层。虚拟化层可由软件虚拟化解决方案(例如,文件系统过滤器)管理,软件虚拟化解决方案将虚拟化层呈现为就好像它是底层基本操作系统的一部分。例如,软件虚拟化解决方案可将最初定向至基本文件系统和/或注册表内的位置的调用重定向至虚拟化层内的位置。

116.在一些示例中,图1中的示例性系统100的全部或一部分可表示移动计算环境的部分。移动计算环境可由多种移动计算设备来实现,这些设备包括移动电话、平板电脑、电子书阅读器、个人数字助理、可穿戴计算设备(例如,具有头戴式显示器的计算设备、智能手表等)等等。在一些示例中,移动计算环境可具有一个或多个区别特征,包括例如对电池供电的依赖、在任何给定时间只呈现一个前台应用程序、远程管理特征、触摸屏特征(例如,由全球定位系统、陀螺仪、加速度计等提供的)位置和移动数据、限制对系统级配置的修改和/或限制第三方软件检查其他应用程序的行为的能力的受限平台、限制应用程序的安装的控制装置(例如,仅安装来源于经批准的应用程序商店的应用程序)等等。本文所述的各种功能可被提供用于移动计算环境和/或可与移动计算环境交互。

117.此外,图1中的示例性系统100的全部或一部分可表示一个或多个信息管理系统的部分,与一个或多个信息管理系统交互,使用由一个或多个信息管理系统产生的数据和/或产生被一个或多个信息管理系统使用的数据。如本文所用,术语“信息管理”可指数据的保护、组织和/或存储。信息管理系统的示例可包括但不限于:存储系统、备份系统、存档系统、复制系统、高可用性系统、数据搜索系统、虚拟化系统等。

118.在一些实施方案中,图1中的示例性系统100的全部或一部分可表示一个或多个信息安全系统的部分,产生受一个或多个信息安全系统保护的数据和/或与一个或多个信息

安全系统通信。如本文所用,术语“信息安全”可指对受保护数据的访问的控制。信息安全系统的示例可包括而不限于:提供受管理的安全服务的系统、数据丢失防护系统、身份认证系统、访问控制系统、加密系统、策略遵循系统、入侵检测与防护系统、电子发现系统等等。

119.根据一些示例,图1中的示例性系统100的全部或一部分可表示一个或多个端点安全系统的部分、与一个或多个端点安全系统通信和/或受一个或多个端点安全系统保护。如本文所用,术语“端点安全”可指保护端点系统免遭未经授权和/或非法使用、访问和/或控制。端点保护系统的示例可包括而不限于:反恶意软件系统、用户认证系统、加密系统、保密系统、垃圾邮件过滤服务等等。

120.本文描述和/或例示的过程参数和步骤序列仅通过举例的方式给出并且可根据需要改变。例如,虽然本文示出和/或描述的步骤可以特定顺序示出或讨论,但这些步骤不一定需要按例示或讨论的顺序来执行。本文描述和/或示出的各种示例性方法也可省略本文描述或示出的步骤中的一个或多个步骤,或除了所公开的那些步骤之外还包括附加步骤。

121.虽然本文已经在全功能计算系统的上下文中描述和/或示出了各种实施方案,但这些示例性实施方案中的一个或多个实施方案可作为各种形式的程序产品来分配,而不考虑用于实际进行分配的计算机可读介质的特定类型。本文所公开的实施方案也可使用执行某些任务的软件模块来实现。这些软件模块可包括脚本、批文件或可存储在计算机可读存储介质上或计算系统中的其他可执行文件。在一些实施方案中,这些软件模块可将计算系统配置为执行本文所公开的示例性实施方案中的一个或多个实施方案。

122.此外,本文所述的模块中的一个或多个模块可将数据、物理设备和/或物理设备的表示从一种形式转换为另一种形式。例如,本文所述的模块中的一个或多个可以接收待变换的网络分组,变换该网络分组,将该变换的结果输出到存储或输出设备,使用该变换的结果来识别可疑网络流量,并且将该变换的结果存储在服务器或数据库中。除此之外或另选地,本文所述模块中的一个或多个模块可以通过在计算设备上执行、在计算设备上存储数据和/或以其他方式与计算设备交互,来将处理器、易失性存储器、非易失性存储器、和/或物理计算设备的任何其他部分从一种形式转换为另一种形式。

123.提供前面描述的目的是使本领域的其他技术人员能够最好地利用本文所公开的示例性实施方案的各种方面。该示例性描述并非旨在是详尽的或局限于所公开的任何精确形式。在不脱离本发明实质和范围的前提下,可进行许多修改和变化。本文所公开的实施方案在所有方面均应被视为示例性的而非限制性的。应当参考所附权利要求及其等同形式来确定本发明的范围。

124.除非另有说明,否则在本说明书和权利要求中使用的术语“连接到”和“联接到”(以及其衍生形式)应该理解为允许直接和间接(即,经由其他元件或部件)连接。此外,在本说明书和权利要求中使用的术语“一”或“一个”应当理解为表示“......中的至少一者”。最后,为了易于使用,在本说明书和权利要求中使用的术语“包括”和“具有”(以及其衍生形式)与词语“包含”可互换并且与词语“包含”具有相同含义。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。