1.本发明涉及工业网络安全领域,尤其涉及一种用于工业网络入侵监测的系统。

背景技术:

2.工业互联网是实现智能制造的的核心,是互联网和新一代信息技术与全球工业系统全方位深度融合集成所形成的产业和应用生态,是工业智能化发展的关键综合信息基础设施。工业互联网也将引领第四次工业革命,互联网所有的商业模式最终都会在工业互联网中得到应用。随着工业互联网技术与大数据、云计算、人工智能、区块链、5g、边缘计算等新技术的融合,以及第三方协作服务的深度介入增加了信息泄露、数据窃取的风险。随着5g的协议全面互联网化,被外部攻击的可能性著增加,同时提升了应用5g的工业互联网相关场景的安全挑战,因此工业网络入侵监测系统开始普及。现有的于工业网络入侵监测的系统注重威胁发生时的监控,超前性不强,容易出现监测漏洞,影响监测的效果。

技术实现要素:

3.(一)发明目的

4.为解决背景技术中存在的技术问题,本发明提出一种用于工业网络入侵监测的系统。本发明采用监测模块和诱饵模块配合,攻守结合,全方位对入侵行为进行监测,提前发觉、定位击载荷投递行为,通过分析、模拟入侵的方式,判定入侵行为影响,再做出反向进攻和保护决策;操作方法简单,实用性、针对性强,监测全面、超前,攻守结合,及时发现和处理入侵行为,有效保证工业网络的安全。

5.(二)技术方案

6.为解决上述问题,本发明提供了一种用于工业网络入侵监测的系统,包括监测模块、诱饵模块、入侵定位模块、模拟验证模块和反向进攻模块;监测模块和诱饵模块均与入侵定位模块连接;模拟验证模块连接反向进攻模块和入侵定位模块;监测模块包括数据收集单元、数据处理单元和异常数据判定单元;诱饵模块包括诱饵制造单元、武器化单元一、伪装化单元一、诱饵投放单元和诱饵更新单元;入侵定位模块包括击载荷投递标记单元和反向追踪单元;模拟验证模块包括入侵复制单元、模拟实施单元和结果分析单元;反向进攻模块包括反击制造单元、武器化单元二、伪装化单元二、反击投放单元和反击更新单元。

7.优选的,将工业网络设置为内网、外网,通过实体网路卡将内网、外网连接,并在连接节点上设置安全验证模块,建立两个独立的虚拟环境。

8.优选的,模拟验证模块设置在内网,入侵复制单元获取攻击软件或黑客软件的入侵模拟数据集来进行测试,搜集整个攻击过程中的攻击行为、入侵指令或执行参数,进而复制与黑客攻击模式数据库,供模拟实施单元演练网路攻防技术,最后对模拟过程、结果进行分析,以确认该攻击是否能对目标系统产生有意义和可靠的影响。

9.优选的,采用多点触摸式归因方式对模拟入侵的影响进行分析,并算出加权值。

10.优选的,反向进攻模块根据模拟入侵的影响加权结果,做出反向进攻和保护决策,

并向后台发送相应等级的警报信号。

11.优选的,监测模块首先获取网络数据获,接着识别网络协议,并对协议数据包解析,验证解析结果与协议规定的匹配度,验证特征字段与协议规定的匹配度,最终对匹配度低于设定阈值的异常数据进行判定,甄别入侵行为。

12.优选的,数据处理单元对收集的数据集进行归一化、降维化处理,再获取处理后的数据特征集,具体步骤如下:将获取的数据样品点映射到低维空间中,其中映射条件如下:将其转化为其中最终得到my=λy。

13.优选的,采用pca法减少数据收集单元中的噪声和冗余。

14.优选的,诱饵模块设置有高交互蜜罐系统,诱饵投放点设置为无害的文件、数据库、旗标和代码。

15.本发明又提出一种用于工业网络入侵监测的方法,步骤如下:

16.s1、获取网络数据获,识别网络协议,并对协议数据包解析,验证解析结果与协议规定的匹配度,验证特征字段与协议规定的匹配度,最终对匹配度低于设定阈值的异常数据进行判定,甄别入侵行为;

17.s2、高交互蜜罐系统启动,在各个网关连接点设置动态诱饵,诱捕入侵方对其攻击;

18.s3、发现击载荷投递行为后,迅速标记并反向追踪;

19.s4、获取攻击软件或黑客软件的入侵模拟数据集来进行测试,搜集整个攻击过程中的攻击行为、入侵指令或执行参数,进而复制与黑客攻击模式数据库,供模拟实施单元演练网路攻防技术,最后对模拟过程、结果进行分析,以确认该攻击是否能对目标系统产生有意义和可靠的影响;

20.s5、根据入侵影响加权结果,做出反向进攻和保护决策,并向后台发送相应等级的警报信号。

21.本发明的上述技术方案具有如下有益的技术效果:

22.本发明采用监测模块和诱饵模块配合,攻守结合,全方位对入侵行为进行监测,提前发觉、定位击载荷投递行为,通过分析、模拟入侵的方式,判定入侵行为影响,再做出反向进攻和保护决策;操作方法简单,实用性、针对性强,监测全面、超前,攻守结合,及时发现和处理入侵行为,有效保证工业网络的安全。

附图说明

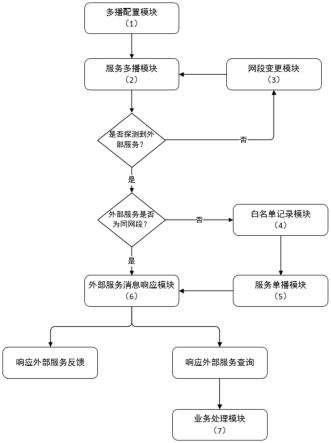

23.图1为本发明提出的一种用于工业网络入侵监测的系统的框架示意图。

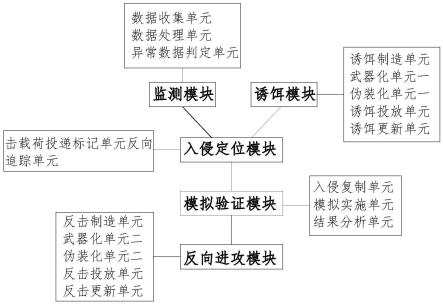

24.图2为本发明提出的一种用于工业网络入侵监测的方法流程图。

具体实施方式

25.为使本发明的目的、技术方案和优点更加清楚明了,下面结合具体实施方式并参

照附图,对本发明进一步详细说明。应该理解,这些描述只是示例性的,而并非要限制本发明的范围。此外,在以下说明中,省略了对公知结构和技术的描述,以避免不必要地混淆本发明的概念。

26.实施例1

27.如图1所示,本发明提出的一种用于工业网络入侵监测的系统,包括监测模块、诱饵模块、入侵定位模块、模拟验证模块和反向进攻模块;监测模块和诱饵模块均与入侵定位模块连接;模拟验证模块连接反向进攻模块和入侵定位模块;监测模块包括数据收集单元、数据处理单元和异常数据判定单元;诱饵模块包括诱饵制造单元、武器化单元一、伪装化单元一、诱饵投放单元和诱饵更新单元;入侵定位模块包括击载荷投递标记单元和反向追踪单元;模拟验证模块包括入侵复制单元、模拟实施单元和结果分析单元;反向进攻模块包括反击制造单元、武器化单元二、伪装化单元二、反击投放单元和反击更新单元。

28.在一个可选的实施例中,将工业网络设置为内网、外网,通过实体网路卡将内网、外网连接,并在连接节点上设置安全验证模块,建立两个独立的虚拟环境。

29.在一个可选的实施例中,模拟验证模块设置在内网,入侵复制单元获取攻击软件或黑客软件的入侵模拟数据集来进行测试,搜集整个攻击过程中的攻击行为、入侵指令或执行参数,进而复制与黑客攻击模式数据库,供模拟实施单元演练网路攻防技术,最后对模拟过程、结果进行分析,以确认该攻击是否能对目标系统产生有意义和可靠的影响。

30.在一个可选的实施例中,采用多点触摸式归因方式对模拟入侵的影响进行分析,并算出加权值。

31.在一个可选的实施例中,反向进攻模块根据模拟入侵的影响加权结果,做出反向进攻和保护决策,并向后台发送相应等级的警报信号。

32.在一个可选的实施例中,监测模块首先获取网络数据获,接着识别网络协议,并对协议数据包解析,验证解析结果与协议规定的匹配度,验证特征字段与协议规定的匹配度,最终对匹配度低于设定阈值的异常数据进行判定,甄别入侵行为。

33.在一个可选的实施例中,数据处理单元对收集的数据集进行归一化、降维化处理,再获取处理后的数据特征集,具体步骤如下:将获取的数据样品点映射到低维空间中,其中映射条件如下:将其转化为其中m=(i-w)

t

(i-w),最终得到my=λy。

34.在一个可选的实施例中,采用pca法减少数据收集单元中的噪声和冗余。

35.在一个可选的实施例中,诱饵模块设置有高交互蜜罐系统,诱饵投放点设置为无害的文件、数据库、旗标和代码。

36.实施例2

37.如图2所示,本发明又提出一种用于工业网络入侵监测的方法,步骤如下:

38.s1、获取网络数据获,识别网络协议,并对协议数据包解析,验证解析结果与协议规定的匹配度,验证特征字段与协议规定的匹配度,最终对匹配度低于设定阈值的异常数据进行判定,甄别入侵行为;

39.s2、高交互蜜罐系统启动,在各个网关连接点设置动态诱饵,诱捕入侵方对其攻

击;

40.s3、发现击载荷投递行为后,迅速标记并反向追踪;

41.s4、获取攻击软件或黑客软件的入侵模拟数据集来进行测试,搜集整个攻击过程中的攻击行为、入侵指令或执行参数,进而复制与黑客攻击模式数据库,供模拟实施单元演练网路攻防技术,最后对模拟过程、结果进行分析,以确认该攻击是否能对目标系统产生有意义和可靠的影响;

42.s5、根据入侵影响加权结果,做出反向进攻和保护决策,并向后台发送相应等级的警报信号。

43.本发明采用监测模块和诱饵模块配合,攻守结合,全方位对入侵行为进行监测,提前发觉、定位击载荷投递行为,通过分析、模拟入侵的方式,判定入侵行为影响,再做出反向进攻和保护决策;操作方法简单,实用性、针对性强,监测全面、超前,攻守结合,及时发现和处理入侵行为,有效保证工业网络的安全。

44.应当理解的是,本发明的上述具体实施方式仅仅用于示例性说明或解释本发明的原理,而不构成对本发明的限制。因此,在不偏离本发明的精神和范围的情况下所做的任何修改、等同替换、改进等,均应包含在本发明的保护范围之内。此外,本发明所附权利要求旨在涵盖落入所附权利要求范围和边界、或者这种范围和边界的等同形式内的全部变化和修改例。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。