分簇路由协议下wsn恶意程序传播的建模与防控方法

技术领域

1.本发明属于通信网络技术领域,尤其涉及一种基于改进的k-m模型的分簇路由协议下wsn恶意程序传播的防控方法。

背景技术:

2.无线传感器网络简称wsn,其网络末梢可自动探查、感知分布于外部世界的各类物理量。由于其造价便宜、部署方便,目前已经在农业、军事、工业制造等众多领域中得到了应用。在wsn网络系统中,传感器的信息通信方式主要以无线的方式进行,导致了传感器没有固定的拓扑结构,恶意程序在其中的传播破坏力强且不易被阻挡。

3.计算机病毒的广义定义是:“凡是能复制自己来

‘

感染’目标系统,引起计算机和网络故障,破坏计算机数据的程序统称为计算机病毒。”在本文中,我们认为,恶意程序即恶意代码(malicious code),是广义上的计算机病毒。

4.本发明中传感器采用了分簇路由协议,在此类协议下恶意程序传播与在平面路由协议下具有明显不同点。平面路由下各个传感器节点彼此等价,传播过程也较为稳定、均匀。而分簇路由的协议决定了簇头和普通节点的不平等性:一方面簇头比普通节点在收信、融合和多跳方面耗费更多的能量代价,另一方面,簇头收到的信息数更多,被感染的风险远高于普通节点。现有的恶意程序传播的防控方法主要建立在平面路由协议之下,而对分簇路由协议下恶意程序传播的防控缺乏有效方法。本发明提出一种基于改进的k-m模型的分簇路由协议下wsn恶意程序传播的防控方法。

技术实现要素:

5.发明目的:本发明的目的在于提供一种基于改进的k-m模型的分簇路由协议下wsn恶意程序传播的防控方法:通过微分方程组描述传感器网络中恶意程序传播,能够很好地反映现实中恶意程序的感染情况,并提出了一种针对恶意程序在分簇路由协议下wsn的抑制方法,有效优化了恶意程序的防控。

6.技术方案:本发明提出分簇路由协议下wsn恶意程序传播的建模与防控方法,其实现步骤为:

7.步骤一、对分簇路由协议的传感网络中每种类型节点传染病毒效力进行建模,引入holling

‑ⅱ

函数刻画传染的饱和性;

8.步骤二、引入kermark-mckendrick模型刻画节点间的状态变化,并且改进k-m模型具体应用到簇头与簇节点的传染关系中;建立状态转化方程组;

9.步骤三、建立关于染病节点占比与防控病毒传播成本的优化目标函数,求解最优化问题;

10.步骤四、建立免疫时效性函数刻画补丁失效情况,进行数值仿真,刻画防控随时间的效果图;

11.进一步地,所述步骤二具体包括:

12.(1)n为传感器总数,n为簇头个数,易感状态节点s中簇头以转化量转化为染病状态簇头i1,该过程转化率设为λ1;易感状态节点s中下属节点以转化量转化为染病状态下属节点i2,该过程转化率设为λ2;部分易感节点s被免疫,免疫的节点数占所有易感节点比例为a(t),即有a(t)的易感节点s转化为r类节点,其中a是时间的函数,λ,λ为常数;

13.(2)部分染病状态节点i被排查,被排查的节点占所有染病节点的比例为b(t),即有b(t)比例的i类节点转化为r类节点,其中b是时间的函数;

14.(3)s(t)为t时刻易感节点数,i(t)为t时刻染病节点数,r(t)为t时刻免疫节点数,由上述描述可推出各状态之间的转移方程如下:

[0015][0016][0017]

即最终有:

[0018][0019][0020][0021]

进一步地,步骤二中,所述确定节点耗能情况是通过first order radio model确定。

[0022]

进一步地,所述步骤三具体包括如下步骤:

[0023]

(1)将排查率a(t)以及免疫率b(t)两个变量进行控制,得到控制集

[0024]

(2)定义目标函数

[0025]

其中t为任意时刻;

[0026]

(3)以步骤(2)的目标函数和步骤三得到的状态转移方程为依据,写出哈密顿函数;

[0027]

(4)以步骤(1)得到的控制集为第二约束条件,通过哈密顿函数得出最优的控制变

量,使得网络中染病节点最少,抵御恶意程序传播的成本最少。

[0028]

进一步地,所述分簇路由协议包括leach分簇协议和pso-ufc分簇协议。

[0029]

进一步地,所述leach分簇协议包括如下步骤:

[0030]

(1)选簇头阶段:

[0031]

正式成簇之前必须先在所有节点中依照协议选择簇头,leach协议的规则为:只有之前未成为过簇头的节点之后可以被选为簇头,这类节点集合用g表示,该成簇机制可用每个节点被选为簇头的概率t(n)加以描述;第1/p

–

1轮时,为了让系统所有节点都能参与分担簇头的耗能压力,令剩余没有被选中为簇头的节点全部成为簇头;第1/p轮,所有节点成为簇头的历史被清除,重新获得成为簇头的资格,

[0032][0033]

t(n)是选择一个节点作为簇头的概率函数,p是系统中期望簇头的数目与节点总数的比率,r为仿真轮数或仿真时间计数变量,g为所有未担任过簇头的节点集,初始状态下包含网络中所有传感器节点,集合元素随迭代递减,每经过p轮g恢复初始状态;

[0034]

(2)成簇阶段:

[0035]

选出簇头后,簇头依照协议进行广播,令接受到广播的下属加入本簇;下属节点依照距离远近,寻找距离最近的簇,向对应簇头发送信息告知,从而加入该簇;

[0036]

(3)信息交流:

[0037]

每轮成簇后,每个普通节点都向簇头发送一次信息,簇头将信息融合后发给基站,之后进入下一轮成簇。

[0038]

leach协议优点:相比簇头不变的协议,考虑了定时将簇头更换为网络其他节点,将簇头耗能分担到整个系统,一定程度上延长了系统寿命。

[0039]

进一步地,所述pso-ufc分簇协议包括如下步骤:

[0040]

(1)选出簇头:

[0041]

基于簇内距离、距基站距离、传感器节点剩余能量的线性组合构建适应度函数,使适应度函数最大;采用粒子群算法解决选簇头这一np问题,

[0042][0043]

其中||n

i-mchj||为下属节点i距簇头节点j的距离,lj为属于簇头j的普通节点的数量,er(mchj)为实际簇头j的剩余能量,||mch

j-bs||为簇头节点距基站的距离,fitness为

适应度函数,优化目标为适应度函数最小,α,β,γ为常系数;

[0044]

(2)簇的构造:

[0045]

簇头组合选取结束后,下属节点接受到簇头的广播后选择将加入的簇;选择依据包括簇头节点距离、簇头节点距基站距离、簇头节点剩余能量、簇头节点的节点度,下属节点遍历可加入的簇头,从中选出相对节能的簇头加入,并向该簇头发送信息进行反馈;

[0046]

(3)多跳路径构造:

[0047]

集群簇形成后,构建簇头节点之间的多跳路径用于信息交流,路径的选择依据簇头节点剩余能量、簇头节点之间距离、簇头节点距基站的距离、簇头节点的节点度,形成合适的多跳路径;

[0048]

(4)信息交流:

[0049]

每轮成簇之后,每个下属节点都向簇头节点发送探测到的消息,簇头节点将多条消息融合,然后将融合后的消息按照多跳树路径发送给下一个簇头,之后进入下一轮成簇。

[0050]

pso-ufc协议优点:

[0051]

合理的成簇,有效缓解了多跳路径下的热区问题,缓解了能量不均衡问题,延长了网络使用寿命。

[0052]

有益效果:与当下技术相比,本发明的优势明显,详细如下:

[0053]

(1)本发明考虑了传感器能量有限这一特征,构建了传感器网络中恶意程序传播的具体机制,并在簇头和下属节点的感染过程中合理采用了传染病模型和捕食者模型中的holling

‑ⅱ

反应功能函数,能够很好地反映现实中恶意程序的感染情况;同时,采取了免疫和排查两种措施对恶意程序传播进行防控,并刻画了免疫补丁失效这一现实情况,本发明能为分簇路由协议下,抵御恶意程序在wsn中传播提供有效的帮助。

[0054]

(2)本发明选取了两种分簇路由协议研究恶意程序的传播与防控。leach协议是一种经典的分簇路由协议,其主要思想为基于概率选出簇头,尽可能让每个传感器节点当选簇头的机会均等。该协议较早地考虑了将簇头额外的耗能分担到每一个节点,一定程度上使系统寿命得到增长。另一种是pso-ufc协议,它是一种具有良好综合能力的分簇协议,其主要思想是利用粒子群算法和添加备用簇头来优化成簇过程。

附图说明

[0055]

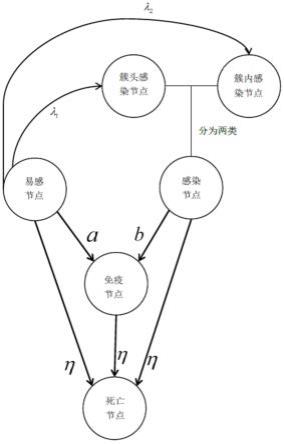

图1为四类节点的转化关系图;

[0056]

图2为恶意程序防控流程图;

[0057]

图3为leach协议下进行防控和不进行防控的对比,其中(a)为运用本文防控机制时各状态节点数量随仿真轮数的变化,(b)为防控过程中免疫比例a和排查比例b随仿真轮数的变化,(c)为不进行防控时各状态节点数量随仿真轮数的变化;

[0058]

图4为pso-ufc协议下进行防控和不进行防控的对比,其中(a)为运用本文防控机制时各状态节点数量随仿真轮数的变化,(b)为防控过程中免疫比例a和排查比例b随仿真轮数的变化,(c)为不进行防控时各状态节点数量随仿真轮数的变化。

具体实施方式

[0059]

下面结合附图,对本发明的技术方案进行进一步的说明。

[0060]

附图1刻画了四类节点的转化关系;附图2所示为本发明的方案流程图;附图3的图a)和图c)对比可以看出,leach协议下,施行该方法防控后,在中后期染病节点相较不施行该方法数量显著下降,在数值仿真上体现该方法的有效性;在附图4的pso_ufc协议下,图a)与图c)同样证明了防控方法的有效性。

[0061]

本发明提出了在两种分簇路由协议下的wsn中,抑制恶意程序增长的控制方法,能够更好地抵御恶意程序在wsn中的传播,即减少网络中染病状态节点(i)的数量,同时减少网络的免疫成本与排查成本,即令优化目标函数最小。需要注意,实际运行中免疫和排查措施应设置在每轮工作阶段结束,即本轮工作阶段结束后,下一轮成簇阶段开始前。因为现实中成簇阶段时间较短,且在正常工作时执行防控工作有可能会影响系统的正常工作,故将其设置为工作阶段结束时执行。

[0062]

本发明技术方案包括以下步骤:

[0063]

n1、对分簇路由协议的传感网络中每种类型节点传染病毒效力进行建模,引入holling

‑ⅱ

函数刻画传染的饱和性。

[0064]

确定无线传感器的网络模型,具体为:确定均匀分布在面积为l

×

l的二维区域内的节点总数,并依照leach或pso-ufc协议进行正常工作和执行簇头更替程序。每个节点的能量都是有限的,一旦能量耗尽就会死亡。

[0065]

n2、引入kermark-mckendrick模型刻画节点间的状态变化,并且改进k-m模型具体应用到簇头与簇节点的传染关系中;建立状态转化方程组;

[0066]

依照传染病理论,wsn中的节点类型有:易感节点(s)、染病节点(i)、免疫节点(r)与死亡节点(d),其中染病节点(i)可以细分为染病状态簇头(i1)和染病状态下属节点(i2);根据各类节点状态的转移规则,推出状态转换方程;所述步骤n2各状态节点之间的相互转换包括以下分步骤,其中n为传感器总数,n为簇头个数:

[0067]

(1)、所述易感状态节点(s)中簇头以转化量转化为染病状态簇头(i1),该过程转化率设为λ1;其中为易感节点中的下属节点量,为染病节点中的簇头节点量,λ为常数;即下属节点只能感染簇头,由于簇头的防护能力强,且存在信道限制,染病下属节点i1对簇头的感染过程具有饱和效应,故其转化率采用holling

‑ⅱ

函数形式σ1,σ2为参数。

[0068]

(2)、易感状态节点(s)中下属节点以转化量转化为染病状态下属节点(i2),该过程转化率设为λ2;其中为易感节点中的簇头节点,为染病节点中的下属节点,λ为常数;而簇头对下属广播过程信道限制较小,无饱和性,感染规律可视为经典双线性发生率;

[0069]

(3)、所有易感状态节点(s)以比例a(t)转化为免疫状态节点(r),其中a是时间的

函数;实际运行时,考虑到执行免疫措施的时间有限,免疫比例a的上限为0.5;

[0070]

(4)、所有染病状态节点(i)以b(t)比例转化为免疫状态节点(r),其中b是时间的函数;实际运行时,考虑到执行排查措施的时间有限,排查比例b的上限为0.5;

[0071]

即有:

[0072][0073][0074]

(5)、s(t)、i(t)、r(t)分别为t时刻易感节点、染病节点、免疫节点的数量,由上述描述可得出状态之间的转换方程:

[0075]

(6)、

[0076]

(7)、

[0077]

(8)、

[0078]

(9)、同时,节点在网络中能耗遵循first order radio model能量模型,能量耗尽的即为死亡状态节点(d):

[0079][0080][0081]erx

(l)=l

×eelec

[0082]edx

=n

×eda

[0083]

其中e

tx

为节点发送信息消耗的能量,l为信息长度(bit),d为两节点之间距离(m),e

elec

,ε

fs

,ε

mp

都是常系数,e

rx

为节点收到信息的耗能,e

dx

为簇头融合消息的耗能,n为融合消息的条数,e

da

为常系数。

[0084]

n3、建立关于染病节点占比与防控病毒传播成本的优化目标函数,求解最优化问题;

[0085]

将wsn对易感状态节点(s)的免疫率以及对染病状态节点(i)的排查率作为控制变量,得到控制集;

[0086]

目标函数:

[0087][0088]

能保证染病节点数量在可控的范围内。其中c1是实施免疫操作的成本参数,c2是实施排查操作的成本参数,目标函数对应的优化控制变量a(t),b(t)的可行域为:

[0089]

u={a(t),b(t)|0≤a(t)≤1,0≤b(t)≤1,t∈[0,t]}

[0090]

首先构造哈密顿函数如下:

[0091][0092][0093]

ξ1(t),ξ2(t)为协态变量,由pontryagin’s maximum principle,得到协态变量微分方程组;以下用s代表s(t),用i代表i(t)。

[0094][0095]

由该方程组可得出最优控制变量j*=(a*(t),b*(t)),使得minj(a,b)=j(u*),其中j(u)表示目标函数,也就是成本函数,u是因变量,且u=(a(t),b(t)),目标就是求得一个合适的u=u*使得j(u)最小。

[0096]

优化条件如下:

[0097]

[0098]

由上式可得:

[0099][0100]

则优化控制对如下:

[0101][0102]

该优化控制的结果为目标函数取得最小值。

[0103]

n4、建立免疫时效性函数刻画补丁失效情况,进行数值仿真,刻画防控随时间的效果图。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。