1.本发明涉及网络安全技术领域,具体是一种基于大数据的计算机网络安全防御方法及系统。

背景技术:

2.随着计算机科学技术的迅猛发展和深度应用,网络空间中的变革正在不断改变和影响着人们的生活方式;由于人们对互联网的依赖性越来越高,在互联网上涉及到许多关于企业、个人的保密信息,因此网络安全性问题一直是技术发展过程中的重要课题。

3.现有的技术中,通常是利用计算机自带的防火墙对进入计算机的数据进行检查,从而判断进入计算机的数据是否存在安全隐患,而对计算机向外部输出的数据的检查则往往被忽略,从而使得存在安全隐患的数据进一步扩散,同时用户通过计算机上传至外部环境的数据容易被篡改,从而当用户再次将上传的数据重新导入计算机内时,则会对计算机造成安全危险,为此,现提供一种基于大数据的计算机网络安全防御方法及系统。

技术实现要素:

4.本发明的目的在于提供一种基于大数据的计算机网络安全防御方法及系统。

5.本发明的目的可以通过以下技术方案实现:一种基于大数据的计算机网络安全防御系统,包括监控中心,所述监控中心通信连接有数据采集模块、数据处理模块、数据分析模块以及主动防御模块;

6.所述数据采集模块用于获取计算机的外部访问数据和内部访问数据;

7.所述数据处理模块用于对数据采集模块所标记的内部访问数据和外部访问数据进行处理,判断内部访问数据和外部访问数据是否为病毒数据,然后获得内部访问数据的数据定义,内部访问数据的数据定义包括公开数据和隐私数据,且当隐私数据不为病毒数据时,则对隐私数据进行加密;

8.所述数据分析模块用于对隐私数据的完整性进行校验。

9.进一步的,所述数据采集模块获取内部访问数据和外部访问数据的过程包括:

10.当内部访问数据向外部环境进行发送时,则将所需要发送的内部访问数据进行标记;

11.当外部访问数据进入计算机的内部运行环境时,则将所需要进入内部运行环境的外部访问数据进行标记。

12.进一步的,所述数据处理模块对内部访问数据和外部访问数据的处理过程包括:

13.建立大数据模型,向大数据模型内导入病毒库,并对病毒库内的病毒进行分类;分别建立与大数据模型进行链接的内部访问数据转化区间和外部访问数据转换区间;

14.根据内部访问数据和外部访问数据的数据类型,对内部访问数据转化区间内的内部访问数据和外部访问数据转化区间内的外部访问数据进行分类,并生成数据类型标签;将所获得的数据类型标签与病毒类型一一进行匹配,判断内部访问数据和外部访问数据是

否为病毒数据。

15.进一步的,所述数据处理模块获得内部访问数据的数据类型的过程包括:当计算机的内部访问数据需要向计算机外部环境进行发送时,则将所需要发送的内部访问数据进行标记,计算机的内部访问数据向计算机外部环境进行发送时,则根据用户需求对内部访问数据选择是否需要进行加密,将不需要加密的内部访问数据标记为公开数据,将需要加密的内部访问数据标记为隐私数据。

16.进一步的,所述数据处理模块对隐私数据的加密过程包括:

17.将隐私数据转化为隐私数据流,所述隐私数据流由n个单元码组成;单元码为二进制码;

18.获取隐私数据流的单位码的个数,并将隐私数据流的单位码的数量记为m;

19.将隐私数据流分解为以k位单位码为一组的数据流段,获得隐私数据流所获得的数据流段的数量为ts,ts=m/k;

20.根据所获得的数据流段,分别生成对应的校验码,根据所获得的校验码生成加密密钥和解密密钥,然后将校验码增加至相应数据流段的后面,形成新的数据流段,并将新的数据流段记为隐私加密数据流。

21.进一步的,所述隐私加密数据流的获取过程包括:

22.设置crc多项式,并根据crc多项式获得二进制序列,并将二进制序列的单位码数记为a;

23.在数据流段的后面增加a-1位“0”,形成新的数据流,新的数据流所增加的a-1位“0”为比特位,再将新的数据流除以校验码,并对结果进行取余,获得二进制余数;当所获得的二进制余数的单位码的数量不足a-1位时,则在所获得的二进制余数前面进行补0,获得数据流段对应的校验码,再将所获得的校验码增加至数据流段的后面,获得隐私加密数据流。

24.进一步的,所述数据分析模块对隐私数据的完整性的校验过程包括:

25.将所要提取的数据内的所有隐私加密数据流进行标记,通过解密密钥对隐私加密数据流进行解密,获取每个隐私数据流末尾a-1位的单位码组成的数据流段,将所获得的数据流段标记为对应隐私加密数据流的校验码;

26.将隐私数据流除以用于获取隐私数据流对应的校验码的二进制序列,并获得结果,根据所获得的结果是否存在余数,判断隐私数据流在传输过程中是否出现异常。

27.进一步的,所述隐私数据流进入到外部环境后,则该隐私数据流对应的内部访问数据自动被标记为外部访问数据;当用户通过计算机重新获取隐私数据流,且所要获取的隐私数据流异常时,则通过主动防御模块将该隐私数据流拦截在外部访问数据转化区间内,同时生成预警信息。

28.进一步的,一种基于大数据的计算机网络安全防御方法,包括以下步骤:

29.步骤一:根据数据的访问位置,将数据分为内部访问数据和外部访问数据,并判断内部访问数据和外部访问数据是否为病毒数据;

30.步骤二:根据用户需求将内部访问数据分为公开数据和隐私数据,并对隐私数据进行加密;

31.步骤三:用户重新获取隐私数据时,对隐私数据进行解密,并验证隐私数据的完整

性。

32.与现有技术相比,本发明的有益效果是:通过将内部访问数据的数据类型标签与病毒类型相匹配,从而判断该内部访问数据是否为病毒数据;若为病毒数据,则中止该内部访问数据向外部环境发送;若不为病毒数据,则允许该内部访问数据向外部环境发送;且当隐私数据流进入到外部环境后,则该隐私数据流对应的内部访问数据自动被标记为外部访问数据;当用户通过计算机重新获取隐私数据流,且所要获取的隐私数据流异常时,则通过主动防御模块将该隐私数据流拦截在外部访问数据转化区间内,同时生成预警信息,避免隐私数据流被篡改或植入病毒,从而对用户的计算机安全造成隐患。

附图说明

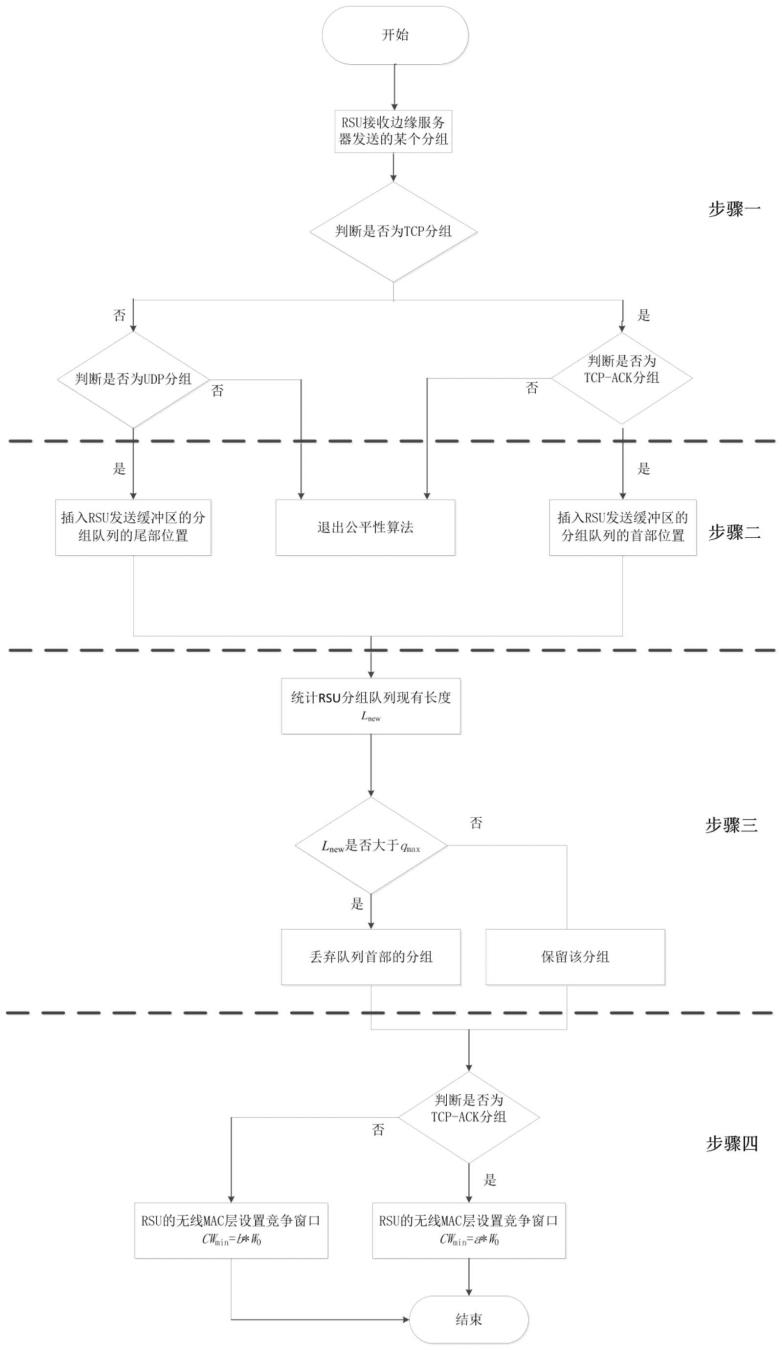

33.图1为本发明的原理图。

具体实施方式

34.如图1所示,一种基于大数据的计算机网络安全防御系统,包括监控中心,所述监控中心通信连接有数据采集模块、数据处理模块、数据分析模块以及主动防御模块;

35.所述数据采集模块用于获取计算机的外部访问数据和内部访问数据,具体过程包括:

36.将计算机内部运行环境进行标记,并将内部运行环境内所有运行的数据标记为内部访问数据;

37.将计算机外部环境的数据全部标记为外部访问数据;

38.当内部访问数据向外部环境进行发送时,则将所需要发送的内部访问数据进行标记;

39.当外部访问数据进入计算机的内部运行环境时,则将所需要进入内部运行环境的外部访问数据进行标记;

40.将所标记的内部访问数据和外部访问数据发送至数据处理模块。

41.所述数据处理模块用于对数据采集模块所标记的内部访问数据或外部访问数据进行处理,具体处理过程包括:

42.建立大数据模型,向大数据模型内导入病毒库,并对病毒库内的病毒进行分类;需要进一步说明的是,在具体实施过程中,大数据模型内病毒库会进行定期更新,从而保证病毒库内的病毒数据为最新版本;

43.分别建立内部访问数据转化区间和外部访问数据转换区间,并将内部访问数据转化区间和外部访问数据转化区间与大数据模型进行链接;

44.当计算机的内部访问数据需要向计算机外部环境进行发送时,则将所需要发送的内部访问数据进行标记,并上传至内部访问数据转化区间;需要进一步说明的是,在具体实施过程中,计算机的内部访问数据向计算机外部环境进行发送时,则可以根据用户需求对内部访问数据选择是否需要进行加密,将不需要加密的内部访问数据标记为公开数据,将需要加密的内部访问数据标记为隐私数据;

45.根据内部访问数据的数据类型,对内部访问数据转化区间内的内部访问数据进行分类,并生成数据类型标签;

46.将所获得的数据类型标签输入至大数据模型,并检索病毒库内的病毒类型,将所获得的数据类型标签与病毒类型一一进行匹配,并输出匹配结果;

47.当存在数据类型标签与病毒类型相匹配时,则将数据类型标签对应的内部访问数据与病毒类型对应的所有病毒进行匹配,判断该内部访问数据是否为病毒数据;若为病毒数据,则中止该内部访问数据向外部环境发送;若不为病毒数据,则允许该内部访问数据向外部环境发送。

48.需要进一步说明的是,在具体实施过程中,当外部访问数据在进入计算机的内部运行环境时,则将外部访问数据上传至内部访问数据转化区间,并将外部访问数据进行分类,生成对应的数据类型标签,并根据所获得的数据类型标签与病毒库内的病毒进行匹配,判断外部访问数据是否为病毒数据,若不为病毒数据,则允许进入计算机的内部运行环境,若为病毒数据,则中止进入计算机的内部运行环境,同时生成预警信息。

49.需要进一步说明的是,在具体实施过程中,当内部访问数据中为隐私数据,且不为病毒数据时,则对隐私数据进行加密;

50.所述隐私数据的加密过程包括:

51.将隐私数据转化为隐私数据流,所述隐私数据流由n个单元码组成;

52.需要进一步说明的是,在具体实施过程中,单元码为二进制码;

53.获取隐私数据流的单位码的个数,并将隐私数据流的单位码的数量记为m;

54.将隐私数据流分解为以k位单位码为一组的数据流段,则隐私数据流所获得的数据流段的数量为ts,ts=m/k;

55.需要进一步说明的是,在具体实施过程中,ys为整数,且当ys存在余数时,则将sjl的余数部分进行补0,使得余数部分的数据流段的单位码数量为k,形成新的数据流段;

56.举例说明,当隐私数据流为11000011001时,将隐私数据流分解为4位单位码为一组的数据流段,则分别获得数据流段1100,0011以及001,由于001数据流段的单位码数量为3,则对001数据流段进行补0,获得数据流段0010,从而获得三个完整的数据流段1100,0011以及0001。

57.根据所获得的数据流段,分别生成对应的校验码,将校验码增加至相应数据流段的后面,形成新的数据流段,并将新的数据流段记为隐私加密数据流;

58.所述隐私加密数据流的获取过程包括:

59.设置crc多项式,并根据crc多项式获得二进制序列,并将二进制序列的单位码数记为a;

60.在数据流段的后面增加(a-1)位“0”,形成新的数据流,新的数据流所增加的(a-1)位“0”为比特位,再将新的数据流除以校验码,并对结果进行取余,获得二进制余数;需要进一步说明的是,在具体实施过程中,当所获得的二进制余数的单位码的数量不足(a-1)位时,则在所获得的二进制余数前面进行补0,之后则获得该数据流段对应的校验码,根据所获得的校验码生成加密密钥和解密密钥;再将所获得的校验码增加至数据流段的后面,从而获得隐私加密数据流。

61.举例说明:

62.设置crc多项式为f(x)=x4 x3 1,数据流段为10110011;

63.则所获得的crc多项式的二进制序列为11001,即crc多项式的二进制序列的单位

码数为5;

64.则在数据流段10110011的后面补4位“0”,从而获得新的数据流101100110000;

65.用新的数据流101100110000除以二进制序列11001,则获得结果的二进制余数为100;可知所获得的二进制余数的单位码的位数为3,则在对二进制余数进行补“0”,从而获得校验码0100;则将所获得的校验码0100增加至数据流段的后面,获得隐私加密数据流101100110100。

66.所述数据分析模块用于隐私数据流的完整性进行校验,具体校验过程包括:

67.将所要提取的数据内的所有隐私加密数据流进行标记,通过解密密钥对隐私加密数据流进行解密,获取每个隐私数据流末尾(a-1)位的单位码组成的数据流段,将所获得的数据流段标记为对应隐私加密数据流的校验码;

68.将隐私数据流除以用于获取隐私数据流对应的校验码的二进制序列,并获得结果;

69.若结果存在余数,则表示隐私数据流在传输过程中出现异常;若结果不存在余数,则表示隐私数据流在传输过程中没有出现异常。

70.举例说明:

71.设隐私数据流为101100110100,用于获取该隐私数据流的校验码的二进制序列为11001;

72.则将隐私数据流101100110100除以二进制序列11001,则获得结果为11010100,余数为0,则表示该隐私数据流在传输的过程中没有出现异常;

73.若设隐私数据流为101100110101,用于获取隐私数据流的校验码的二进制序列为11001;

74.则隐私数据流101100110101除以二进制序列11001,则获得结果为11010100,余数为0001,则表示该隐私数据流在传输的过程中出现异常。

75.需要进一步说明的是,在具体实施过程中,当隐私数据流进入到外部环境后,则该隐私数据流对应的内部访问数据自动被标记为外部访问数据;当用户通过计算机重新获取隐私数据流,且所要获取的隐私数据流异常时,则通过主动防御模块将该隐私数据流拦截在外部访问数据转化区间内,同时生成预警信息,并将预警信息发送至监控中心。

76.本发明还公开了一种基于大数据的计算机网络安全防御方法,包括以下步骤:

77.步骤一:根据数据的访问位置,将数据分为内部访问数据和外部访问数据,并判断内部访问数据和外部访问数据是否为病毒数据;

78.步骤二:根据用户需求将内部访问数据分为公开数据和隐私数据,并对隐私数据进行加密;

79.步骤三:用户重新获取隐私数据时,对隐私数据进行解密,并验证隐私数据的完整性。

80.以上实施例仅用以说明本发明的技术方法而非限制,尽管参照较佳实施例对本发明进行了详细说明,本领域的普通技术人员应当理解,可以对本发明的技术方法进行修改或等同替换,而不脱离本发明技术方法的精神和范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。