1.本发明涉及分析装置,尤其涉及安全攻击的分析技术。

背景技术:

2.汽车等车辆在不断网联化并增加oss(open source software(开放源代码软件))的利用等,更多的漏洞被恶意使用的可能性不断上升。此外,担忧暴露在恶意软件之类的网络安全威胁之下。作为针对这样的威胁的对策,已开始引入根据受到网络安全攻击时产生的现象来检测攻击的发生的侵入检测技术。通常而言,在通过侵入检测技术检测到网络安全攻击的情况下,会执行用于维持安全的状态的对策。例如,在检测到非法的通信的情况下,在对象系统中执行将相应通信切断的对策。

3.然而,在重视可用性的车载系统中,即便检测到网络安全攻击,若所检测到的网络安全攻击不准确地判定危险度,则存在出现过度的对策或对策的延误的情况。作为根据侵入检测的结果来分析攻击的影响的技术,有日本专利特开2019-046207号公报。日本专利特开2019-046207号公报中记载了一种工厂的安全处置辅助系统,其特征在于,具备:异常判定单元,其判定从工厂控制装置或监视操作装置获取到的数据的异常是否为网络攻击造成的异常;影响度判定单元,其根据网络攻击的场景、网络攻击带来的风险、以及对应于网络攻击的工厂设备的漏洞来解析被所述异常判定单元判定为所述网络攻击造成的异常的所述数据的参数信息,算出向所述工厂设备传播的可能性;以及显示单元,其根据所述影响度判定单元的判定结果来显示针对所述工厂设备的应对(参考权利要求1)。现有技术文献专利文献

4.专利文献1:日本专利特开2019-46207号公报

技术实现要素:

发明要解决的问题

5.在专利文献1记载的技术中,会对受到已发生的攻击带来的影响的装置进行确定,判定受到影响的装置的重要性而选定与该重要性相应的对策,但在存在多个重要装置的系统中,难以区分所有装置的重要性。此外,重要装置有可能在受到侵害之前便陷入致命的状态。

6.本发明是鉴于以上问题而成,其目的在于提供一种在行驶中的车辆中检测到网络安全攻击时能在恰当的时刻执行恰当的处置的分析装置。解决问题的技术手段

7.展示本技术中揭示的发明的代表性的一例如下。即,一种分析装置,其由计算机构成,所述计算机具有执行规定运算处理的运算装置和可供所述运算装置访问的存储装置,该分析装置的特征在于,具备:通信部,其供所述运算装置接收设备中搭载的信息处理装置的日志;攻击进行分析部,其供所述运算装置根据接收到的所述日志来算出从对所述设备

侵入的侵入部位起到保护资产为止的路径上的侵害地点;以及紧急度判定部,其供所述运算装置根据所述攻击进行分析部得到的分析结果来判定针对攻击的对策的紧急度。发明的效果

8.根据本发明的一形态,能够准确地判定网络安全攻击。前文所述以外的课题、构成及效果将通过以下实施例的说明来加以明确。

附图说明

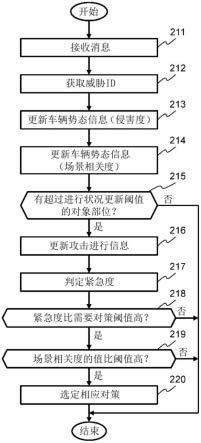

9.图1为表示分析装置的构成的图。图2为表示分析装置选定处置内容的处理的流程图。图3a为表示系统侵害更新规则的数据结构的例子的图。图3b为表示关联场景更新规则的数据结构的例子的图。图4a为表示车辆势态信息(侵害度)的数据结构的例子的图。图4b为表示车辆势态信息(场景相关度)的数据结构的例子的图。图5为表示进行状况更新阈值信息的数据结构的例子的图。图6为表示攻击进行信息更新规则的数据结构的例子的图。图7为表示攻击进行信息的数据结构的例子的图。图8为表示场景步骤信息的数据结构的例子的图。图9为表示紧急度信息的数据结构的例子的图。图10为表示对策选定信息的数据结构的例子的图。

具体实施方式

10.作为本发明的实施例,对连接于车载网络的分析装置中的侵入检测及影响分析方法、尤其是能够在检测到安全攻击时选定与攻击的进行状况相应的处置的分析装置1进行说明。

11.本发明的一实施例的分析装置1在检测到网络安全攻击时,根据预先准备的攻击场景来判定攻击的进行状况,选定与判定得到的进行状况相应的处置内容。

12.此外,在本发明的一实施例的分析装置1中,车辆势态更新部12根据接收到的日志内容来更新车辆势态信息163,由此掌握车载系统中正在发生的攻击现象,攻击进行分析部13根据所述车辆势态信息163来判定攻击的进行状况,紧急度判定部14根据判定得到的进行状况来算出对策的紧急度,由此分析所发生的现象的紧急性,对策选定部15根据分析出的紧急度来选定要实施的对策。

13.更优选而言,所述车辆势态更新部12对利用车载系统中搭载的各装置中的侵入检测功能采集到的日志进行采集,攻击进行分析部13使用规定了侵入口和保护对象的攻击场景以及所述车辆势态信息163来确定各攻击场景中的侵害部位,在将从某一信息处理装置3起到相邻的信息处理装置3为止的路径设为1个步骤的情况下,紧急度判定部14根据攻击场景中的从侵入部位起到保护对象为止的步骤数的剩余来算出紧急度,对策选定部15选定与相关度高的攻击场景的紧急度相应的对策。

14.下面,一边参考附图,一边对本发明的实施例进行详细说明。

15.<实施例1>

在本实施例中,对如下方法的例子进行说明:在检测到网络安全攻击时,分析装置1根据预先准备好的攻击场景来判定攻击的进行状况,选定与该进行状况相应的处置内容。但本发明的技术思想并不限定于例示的次序。

16.图1展示本发明的实施方式中的分析装置1的构成。

17.分析装置1搭载于车辆中,在车辆侧对侵害进行判定,但也可在通过通信与车辆连接的中心内设置分析装置而在中心侧对侵害进行判定。分析装置1经由通信总线2与信息处理装置3(例如ecu等电子控制装置)连接在一起。其中,通信总线2在物理上可由多个通信总线构成,这多个通信总线的规格可全部相同也可不同。这些通信总线遵循can(注册商标)、lin(注册商标)、flexray(注册商标)、以太网(注册商标)等规格。

18.分析装置1具有未图示的cpu、未图示的作为非暂时性存储介质的rom、以及未图示的ram,通过由cpu将rom中储存的程序展开到ram中来加以执行,实现以下功能。也可由其他运算装置(例如fpga(field programable gate array(现场可编程门阵列))、asic(application specific integrated circuit(专用集成电路))等硬件)来执行由cpu执行程序而进行的处理。即,分析装置1具有车辆势态更新部12、攻击进行分析部13、紧急度判定部14、对策选定部15作为其功能。此外,此外,分析装置1具有作为非易失性存储装置的存储部16以及作为通信接口、进行通信所需的运算的通信部11。

19.通信部11经由通信总线2来接收从其他装置发送的消息,并经由通信总线2向其他装置发送消息。如前文所述,通信总线2在物理性上可由多个通信总线构成。分析装置1使用通信部11来采集用于判定各装置的异常状态的信息。车辆势态更新部12按照预先定下的规则、对使用通信部11采集到的信息加以利用来更新该车辆中的网络安全攻击下的势态(车辆势态信息)。在满足规定条件的情况下,攻击进行分析部13按照预先定下的规则、使用车辆势态信息来确定攻击的进行状况。紧急度判定部14算出与攻击场景中的侵入部位起到保护对象为止的剩余的路径数相应的紧急度。对策选定部15根据紧急度的级别来选定按每一级别设定好的对策内容。再者,也可将紧急度判定部14所判定的紧急度输出至其他信息处理装置3而不通过对策选定部15来选定对策。

20.存储部16存储系统侵害更新规则161、关联场景更新规则162、车辆势态信息163、进行状况更新阈值信息164、攻击进行信息更新规则165、攻击进行信息166、场景步骤信息167、紧急度信息168以及对策选定信息169。系统侵害更新规则161中对用于更新车辆系统的侵害度的规则进行定义。关联场景更新规则162中对用于更新与所发生的现象相关联的攻击场景的规则进行定义。车辆势态信息163中保持在车载系统中观测到的现象。进行状况更新阈值信息164对用于判定是否更新攻击进行信息166的阈值进行保持。攻击进行信息更新规则165中对用于更新攻击进行信息166的规则进行定义。攻击进行信息166保持攻击的进行状况。场景步骤信息167中对攻击场景的总步骤数进行定义。紧急度信息168保持针对所发生的现象的对策的紧急度。对策选定信息169中对与紧急度相应的对策内容进行定义。存储部16也可存储作为分析装置1所采集到的信息的未图示的日志。

21.图2展示分析装置1选定处置内容的处理的流程。以下所说明的各步骤的执行主体为分析装置1的未图示的cpu,获取的日志信息为某一期间内采集到的日志信息,也可获取多个日志信息。图2所示的处理宜在车辆的点火开关被操作为导通、信息处理装置3开始动作的时刻加以执行。此外,也可在进行了针对系统的侵害的对策的时刻加以执行,只要是能

够从其他装置接收消息的时刻,便可为任意时刻。

22.在步骤211中,分析装置1使用通信部11来采集各信息处理装置3的日志信息,并储存至分析装置1的存储器。例如,分析装置1可在规定期间内采集日志信息。

23.在步骤212中,车辆势态更新部12从步骤211中采集到的日志信息中获取威胁id。再者,威胁id是能够确定检测部位、通信源、通信目的地、关联装置、关联信道、侵害的状况等的标识符,包含在从信息处理装置3获取的日志信息中。

24.在步骤213中,车辆势态更新部12根据步骤212中获取到的威胁id和系统侵害更新规则161来更新车辆势态信息163。

25.图3a展示步骤213中车辆势态更新部12在车辆势态信息163的更新中使用的系统侵害更新规则161的数据结构的例子。系统侵害更新规则161定义有关于显现出来的威胁现象的相关度的更新规则,包含对威胁现象进行确定的威胁id 1611和与因该威胁现象而受到影响的装置及信道相关联的侵害度的更新差分值1612。

26.图4a展示步骤213中更新的车辆势态信息(侵害度)163的数据结构的例子。车辆势态信息(侵害度)163包含对正受到侵害的装置或信道进行确定的装置/通信id 1631和表示侵害的程度的侵害度1632。

27.例如,在步骤212中获取到的威胁id 1611为“0x01”的情况下,若参考系统侵害更新规则161,则可以判定列1613的“dev1”和列1614的“com1”正受到侵害。车辆势态更新部12从系统侵害更新规则161中获取威胁id 1611为“0x01”的dev1的更新差分值“10”,将车辆势态信息(侵害度)163的装置/通信id 1631为“dev1”的侵害度“320”更新为“330”。此外,从系统侵害更新规则161中获取威胁id 1611为“0x01”的com1的更新差分值“15”,将车辆势态信息(侵害度)163的装置/通信id 1631为“com1”的侵害度“265”更新为“280”。

28.车辆势态信息(侵害度)163中记录的数据宜初始值为0,且定有上限值,以避免存储器的溢出。该上限值只要是比进行状况更新阈值信息164(图5)中规定的阈值大的值即可。车辆势态信息(侵害度)163可在规定时刻设定为初始值(例如以规定时间间隔重置为0)。关于车辆势态信息(侵害度)163的初始化的时刻,例如可为点火断开时、正常/异常的判定时、异常处置时等,可与后文叙述的车辆势态信息(场景相关度)163的初始化时刻相同也可不同。此外,车辆势态信息(侵害度)163中也可存储威胁id的产生数。

29.在步骤214中,车辆势态更新部12根据步骤212中获取到的威胁id和关联场景更新规则162来更新车辆势态信息163。

30.图3b展示步骤214中车辆势态更新部12在车辆势态信息163的更新中使用的关联场景更新规则162的数据结构的例子。关联场景更新规则162定义有关于显现出来的威胁现象的相关度的更新规则,包含对威胁现象进行确定的威胁id 1621和按每一场景id与威胁id相关联的场景相关度的更新差分值1622。

31.图4b展示步骤214中更新的车辆势态信息(场景相关度)163的数据结构的例子。车辆势态信息(场景相关度)163是和与所发生的现象的相关性高的攻击场景相关的数据,包含对攻击场景进行确定的场景id 1633和所发生的现象与各场景的相关度1634。

32.例如,在步骤212中获取到的威胁id 1611为“0x01”的情况下,可以推断正受到场景id为“s1”和“s3”的侵害。车辆势态更新部12从关联场景更新规则162中获取威胁id 1621为“0x01”的场景id为s1的更新差分值“10”,将车辆势态信息(场景相关度)163的相应场景

id 1633为“s1”的相关度“130”更新为“140”。此外,从关联场景更新规则162中获取威胁id 1621为“0x01”的场景id为s3的更新差分值“5”,将车辆势态信息(场景相关度)163的相应场景id 1633为“s3”的相关度“30”更新为“35”。

33.车辆势态信息(场景相关度)163按每一装置id而以规定次数(例如1次或2~3次)为上限加以更新。因此,即便一个信息处理装置3存在异常,车辆势态信息(场景相关度)163也不会变为大的值,当多个信息处理装置3存在异常时才变为大的值。宜对车辆势态信息(场景相关度)163决定好上限,以避免存储器的溢出。车辆势态信息(场景相关度)163可在规定时刻设定为初始值(例如以规定时间间隔重置为0)。车辆势态信息(场景相关度)163的初始化的时刻可与车辆势态信息(侵害度)163的初始化时刻相同也可不同。

34.在步骤215中,攻击进行分析部13判定步骤213中更新后的车辆势态信息(侵害度)163中保持的各装置及各通信的侵害度是否已超过进行状况更新阈值信息164。在即使有一个侵害度超过进行状况更新阈值信息164的装置或通信的情况下也前进至步骤216,在没有侵害度超过进行状况更新阈值信息164的装置或通信的情况下结束本处理。

35.图5展示步骤215中使用的进行状况更新阈值信息164的数据结构的例子。进行状况更新阈值信息164包含表示装置或信道的装置/通信id 1641和装置或信道的侵害度的阈值1642。

36.例如,对步骤213中更新后的车辆势态信息(侵害度)163中的装置/通信id 1631为“dev1”的侵害度1632即“320”与进行状况更新阈值信息164中的装置/通信id 1641为“dev1”的侵害度的阈值1642即“150”进行比较,判定该装置的侵害度是否已超过阈值。此外,对车辆势态信息(侵害度)163中的装置/通信id 1631为“com1”的侵害度1632即“265”与进行状况更新阈值信息164中的装置/通信id 1641为“com1”的侵害度的阈值1642即“150”进行比较,判定该信道的侵害度是否已超过阈值。结果,“dev1”“com1”的侵害度均已超过阈值,所以判定发生了对系统的侵害。另外,在车辆势态信息(侵害度)163中的侵害度1632未超过进行状况更新阈值信息164中的阈值1642的情况下,虽然该装置及信道中发生了某些异常,但判定为是可不立即采取对策的级别。

37.在步骤216中,攻击进行分析部13获取步骤215中超过了阈值的装置/通信id 1631,根据与该装置/通信id 1631相关联的攻击进行信息更新规则165来更新攻击进行信息166。

38.图6展示步骤216中使用的攻击进行信息更新规则165的数据结构的例子。攻击进行信息更新规则165包含对装置或通信进行确定的装置/通信id 1651和各场景中的攻击的进行状况的攻击进行状况1652。

39.图7展示步骤216中更新的攻击进行信息166的数据结构的例子。攻击进行信息166是确定最新的攻击进行状况的数据,包含对攻击场景进行确定的场景id 1661和各场景的最新的攻击进行状况1662。

40.例如,在攻击进行分析部13在步骤215中获取到“dev1”和“com1”作为超过了阈值的装置/通信id 1631和装置/通信id 1631的情况下,获取“s1”的进行信息“3”和“s3”的进行信息“2”作为攻击进行信息更新规则165中的装置/通信id为“dev1”的场景id的攻击进行状况1652,并将这些进行信息与攻击进行信息166中的相应场景的进行信息加以比较。继而,若攻击进行信息更新规则165中的攻击进行状况1652比攻击进行信息166中的进行信息

大,则更新场景id 1661的进行信息,若攻击进行状况1652为攻击进行信息166中的进行信息以下,则不更新场景id 1661的进行信息。同样地,获取“s1”的进行信息“4”作为攻击进行信息更新规则165中的装置/通信id 1651为“com1”的场景id的攻击进行状况1652,并与攻击进行信息166中的该场景的进行信息加以比较。继而,若攻击进行信息更新规则165中的攻击进行状况1652比攻击进行信息166中的进行信息大,则更新场景id 1661的进行信息,若攻击进行状况1652为攻击进行信息166中的进行信息以下,则不更新场景id 1661的进行信息。

41.在步骤217中,紧急度判定部14获取步骤216中更新后的攻击进行信息166,根据该攻击进行信息166和场景步骤信息167来算出紧急度,并将算出的紧急度登记至紧急度信息168。

42.图8展示步骤217中使用的场景步骤信息167的数据结构的例子。场景步骤信息167包含对攻击场景进行确定的场景id 1671和各场景id下的侵入口起到保护资产(可能成为最终攻击目标的控制系统ecu)为止的路径的步骤数即总步骤数1672。

43.图9展示步骤217中更新的紧急度信息168的数据结构的例子。紧急度信息168包含对攻击场景进行确定的场景id 1681以及根据总步骤数1672和攻击进行状况1662算出的剩余的步骤数即剩余步骤数1682。

44.例如,紧急度判定部14获取步骤216中更新后的攻击进行信息166的“s1”的攻击进行状况1662即“4”和场景步骤信息167的“s1”的总步骤数1672即“7”,将总步骤数“7”减去攻击进行状况1662即“4”得到的值“3”登记至剩余步骤数1682。

45.在步骤218中,在步骤217中算出的剩余步骤数1682的值为预先按每一场景id定下的剩余步骤数的阈值以下的情况下,对策选定部15判定紧急度高而需要对策,前进至步骤219。另一方面,在剩余步骤数1682的值比剩余步骤数的阈值大的情况下,对策选定部15判定紧急度不高、并不需要立即采取对策(观望),从而结束本处理。再者,阈值可仅设定一个,也能以多个阶段进行设定而设定与各阶段相应的对策。

46.在步骤218中,也可根据时间而不是剩余步骤数来判定攻击的进行状况。例如,宜使用侵害到达此处的时间、到此处的步骤数以及剩余步骤数来计算发生剩余步骤数程度的侵害所需的时间。

47.在步骤219中,在与步骤218中被判定为紧急度高的场景id 1681相符的车辆势态信息163的相关度1634的值比预先按每一场景id定下的阈值大的情况下,多个信息处理装置3发生了异常,所以对策选定部15前进至步骤220。另一方面,在相关度1634的值不比阈值大的情况下,推断只是一个信息处理装置3发生了异常,所以结束本处理。由于在步骤219中对是否多个信息处理装置3发生了异常进行判定,所以能抑制误检测。再者,步骤219中的相关度的判定为可选项,也可不论场景相关值如何、在紧急度高的情况下都采取对策。

48.在步骤220中,对策选定部15使用对策选定信息169来确定与步骤217中判定的紧急度和步骤218中该紧急度需要对策阈值相应的对策级别1691和场景s 1692,并选定相应的对策。关于该对策级别,可根据紧急度来决定,也可根据相关度来决定,也可根据紧急度及相关度来决定。

49.图10展示步骤220中使用的对策选定信息169的数据结构的例子。对策选定信息169包含步骤218中定下的紧急度(对策级别)1691和表示相应场景

的场景s 1692。例如,在对策级别1691为lv.1而且相应场景s 1692为“s1”的情况下,对策选定部15选定日志保存作为对策。

50.通过以上步骤,分析装置1在检测到网络安全攻击时选定处置内容。

51.以上,根据本发明的实施例,分析装置1在检测到网络安全攻击时根据预先准备好的攻击场景来判定攻击的进行状况,选定与该进行状况相应的处置内容。由此,能够在与网络安全攻击的紧急度相应的恰当的时刻进行处置,所以能防止过度的处置或处置的延误、维持安全且舒适的车辆行驶控制。

52.如以上所说明,本发明的实施例的分析装置具备:通信部11,其供分析装置1的cpu接收设备中搭载的信息处理装置(ecu)3的日志;攻击进行分析部13,其供cpu根据接收到的日志来算出从对设备侵入的侵入部位起到保护资产(可能成为最终攻击目标的控制系统ecu)为止的路径上的侵害地点;以及紧急度判定部14,其供cpu根据攻击进行分析部13得到的分析结果来判定针对攻击的对策的紧急度,所以本发明的实施例的分析装置能够准确地判定网络安全攻击。

53.此外,具备对策选定部15,所述对策选定部15供cpu根据判定得到的紧急度来选定应优先的对策,所以能在与网络安全攻击的紧急度相应的恰当的时刻执行恰当的对策,从而能防止过度的对策或对策的延误,可以实现安全且舒适的车辆行驶控制。

54.此外,通信部11对包含识别信息的日志(包含威胁id的日志信息)进行接收,所述识别信息与信息处理装置3的侵害状况以及表示从对所述设备侵入的侵入部位起到保护资产为止的路径的攻击场景关联在一起,所以各信息处理装置无须发送侵害的详细信息,能够抑制通信总线2的流量的增加。

55.此外,攻击进行分析部13根据接收到的日志来确定信息处理装置3中正在发生的可能性高的场景,并对表示所确定的场景中的攻击的进行状况的攻击进行信息166进行更新,所以根据从多个信息处理装置3接收到的日志来判定攻击的新香状况,因此能抑制误检测。

56.此外,紧急度判定部14根据攻击进行分析部13给出的到保护资产为止的攻击的进行程度来判定紧急度,所以能通过简单的处理来了解到变为严重事态为止的缓期。

57.此外,对策选定部15根据所述判定得到的紧急度来选定对策内容,所以能防止过度的对策或对策的延误。

58.再者,本发明包含随附权利要求书的宗旨内的各种变形例及同等构成,并不限定于前文所述的实施例。例如,前文所述的实施例是为了以易于理解的方式说明本发明所作的详细说明,本发明并非一定限定于具备说明过的所有构成。此外,也可将某一实施例的构成的一部分替换为其他实施例的构成。此外,也可对某一实施例的构成加入其他实施例的构成。此外,也可对各实施例的构成的一部分进行其他构成的追加、删除、替换。

59.此外,前文所述的各构成、功能、处理部、处理方法等例如可通过利用集成电路进行设计等而以硬件来实现它们的一部分或全部,也可通过由处理器解释并执行实现各功能的程序而以软件来实现。

60.实现各功能的程序、表格、文件等信息可以存放在存储器、硬盘、ssd(solid state drive)等存储装置或者ic卡、sd卡、dvd等记录介质中。

61.此外,控制线和信息线展示的是认为说明上需要的部分,未必展示了部署上需要的所有控制线和信息线。实际上,可认为几乎所有构成都相互连接在一起。符号说明

[0062]1…

分析装置2

…

通信总线3

…

信息处理装置11

…

通信部12

…

车辆势态更新部13

…

攻击进行分析部14

…

紧急度判定部15

…

对策选定部16

…

存储部。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。