1.本发明涉及量子密码学领域。本发明设计一种基于d级单粒子态的能实现大小比较的半量子隐私比较方法,在一个半忠诚第三方的帮助下能比较出两个经典用户的不同隐秘消息的大小关系。

背景技术:

2.在1982年,yao[1]首次提出一个随后被生动地称为“百万富翁问题”的经典隐私比较方法。这个方法的目的是在不暴露百万富翁的真实财产的前提下比较出谁更富有。此后,经典隐私比较在许多场合起着核心作用,如秘密无记名投票、电子拍卖、数据挖掘等。经典隐私比较方法的安全性高度依赖于计算复杂性。然而,随着量子并行计算的发展,经典隐私比较变得越来越脆弱。

[0003]

在1984年,bennett和brassard[2]提出首个量子密码方法,即bb84量子密钥分配(quantum key distribution,qkd)方法。此后,量子密码得到快速的发展。在2009年,yang和wen[3]提出首个量子隐私比较(quantum private comparison,qpc)方法,首次将经典隐私比较引入到量子领域。随后,学者们提出一系列qpc方法[4-15]。已有的qpc方法可以被划分为两类:只比较出隐秘信息相等性的方法以及可以比较出隐秘信息大小关系的方法。例如,文献[3-9]的方法属于第一类qpc方法,而文献[10-15]的方法属于第二类qpc方法。

[0004]

在2007年和2009年,boyer等[16,17]提出两个具有代表性的半量子密钥分配(semiquantum key distribution,sqkd)方法,这意味着半量子密码的诞生。之后,在2016年,chou等人[18]利用bell纠缠态和量子纠缠交换提出首个半量子隐私比较(semiquantum private comparison,sqpc)方法。随后,学者们提出许多sqpc方法[19-23]。例如,文献[19]利用两粒子乘积态提出一个测量-重发sqpc方法来比较两个经典用户秘密的相等性;文献[20-22]利用单光子提出不同的sqpc方法来比较两个经典用户秘密的相等性;文献[23]基于d维bell纠缠态设计了一个sqpc方法,可以比较出两个经典用户秘密的大小关系。值得指出的是,文献[23]的sqpc方法是目前唯一一个可以比较出两个经典用户秘密的大小关系的sqpc方法。

[0005]

基于以上分析,为了实现两个经典用户秘密消息的大小关系比较,本发明提出一个新的基于d级单粒子态的带半忠诚第三方(third party,tp)的能比较出大小关系的sqpc方法。根据文献[24],“半忠诚”这个词意味着tp被允许按照她自己意愿错误行事但不能与其他任何人共谋。本发明的方法能确保tp不知道准确的比较结果。

[0006]

参考文献

[0007]

[1]yao,a.c.:protocols for secure computations.in proc.of the 23rd annual ieee symposium on foundations of computer science,pp.160-164(1982)

[0008]

[2]bennett,c.h.,brassard,g.:quantum cryptography:public key distribution and coin tossing.in proc.int.conf.on computers,systems and signal processing 175-179(1984)

under an almost-dishonest third party.https://arxiv.org/abs/1607.07961(2016)

[0025]

[19]ye,t.y.,ye.c.q.:measure-resend semi-quantum private comparison without entanglement.int.j.theor.phys.57(12):3819-3834(2018)

[0026]

[20]lang,y.f.:semi-quantum private comparison using single photons.int.j.theor.phys.57:3048-3055(2018)

[0027]

[21]lin,p.h.,hwang,t.,tsai,c.w.:efficient semi-quantum private comparison using single photons.quantum inf.process.18:207(2019)

[0028]

[22]ye,c.q.,li,j.,chen,x.b.yuan.t.:efficient semi-quantum private comparison without using entanglement resource and pre-shared key.quantum inf.process.20:262(2021)

[0029]

[23]zhou,n.r.,xu,q.d.,du,n.s.,gong,l.h.:semi-quantum private comparison protocol of size relation withd-dimensional bell states.quantum inf.process.20:124(2021)

[0030]

[24]yang,y.g.,xia,j.,jia,x.,zhang,h.:comment on quantum private comparison protocols with a semi-honest third party.quantum inf.process.12:877-885(2013)

[0031]

[25]krawec,w.o.:mediated semiquantum key distribution.phys.rev.a 91(3):032323(2015)

[0032]

[26]qin,h.,dai,y.:dynamic quantum secret sharing by usingd-dimensional ghz state.quantum inf.process.16(3),64(2017)

[0033]

[27]gisin,n.,ribordy,g.,tittel,w.,zbinden,h.:quantum cryptography.rev.mod.phys.74(1):145-195(2002)

[0034]

[28]cai,q.y.:eavesdropping on the two-way quantum communication protocols with invisible photons.phys.lett.a 351(1-2):23-25(2006)

[0035]

[29]deng,f.g.,zhou,p.,li,x.h.,et al.:robustness of two-way quantum communication protocols against trojan horse attack.https://arxiv.org/abs/quant-ph/0508168(2005)

[0036]

[30]li,x.h.,deng,f.g.,zhou,h.y.:improving the security of secure direct communication based on the secret transmitting order of particles.phys.rev.a 74:054302(2006)

[0037]

[31]gao,f.,qin,s.j.,wen,q.y.,zhu,f.c.:a simple participant attack on the bradler-dusek protocol.quantum inf.comput.7:329(2007)

[0038]

[32]cabello,a.:quantum key distribution in the holevo limit.phys.rev.lett.85:5635(2000)

技术实现要素:

[0039]

本发明的目的是设计一种基于d级单粒子态的能实现大小比较的半量子隐私比较方法,在一个半忠诚tp的帮助下能比较出两个经典用户的不同隐秘消息的大小关系。

[0040]

基于d级单粒子态的能实现大小比较的半量子隐私比较方法,共包括以下七个过

程:

[0041]

s1)两个经典用户,alice和bob,分别拥有秘密消息x=(x1,x2,...,xn)和y=(y1,y2,...,yn),其中xi,yi∈{0,1,...,h},i=1,2,...,n和d=2h 1。alice和bob事先通过一个安全的带第三方的sqkd方法[25]共享一个密钥序列其中tp制备一个长度为n=8n(1 δ)的单粒子态序列其中是以相等概率从mbz或mbf随机选出。这里,mbz={|0》,|1》,...,|d-1》},mbf={f|0》,f|1》,...,f|d-1》},其中j=0,1,...,d-1。然后,tp将sa(sb)的粒子一个个地发送给alice(bob)。在tp传送第一个粒子给alice(bob)后,她只在接收到前一个粒子后才发送下一个粒子。

[0042]

s2)在从tp接收到每个粒子后,alice(bob)从以下两个操作中随机选择一个:利用mbz基测量接收到的粒子并重新发送一个新的处于相同状态的量子态给tp(这种操作被称为measure模式);直接返回接收到的粒子给tp(这种操作被称为reflect模式)。当她(他)选择measure时,alice(bob)记录下相应的测量结果。

[0043]

s3)在接收到alice(bob)发送的所有粒子后,tp给她(他)发送一个确认信号。然后,tp利用初始制备基测量每个粒子。然后,tp宣布哪些粒子被制备处于mbz基,而alice(bob)宣布她(他)选择reflect的位置。这里,定义四种类型的粒子,即b

z-m粒子、b

z-r粒子、b

f-r粒子以及b

f-m粒子,如表1所示。

[0044]

表1四种粒子及其应用

[0045][0046]

对于b

z-r粒子和b

f-r粒子,tp通过比较她的测量结果和它们的初始制备态来计算错误率。如果b

z-r粒子的错误率和b

f-r粒子的错误率都低于阈值,她们将继续进行通信;否则,她们将结束通信。

[0047]

s4)tp从b

z-m粒子中随机选出n个粒子作为test粒子,并告诉alice(bob)所选中的位置。然后,alice(bob)公布这些test粒子的测量结果。tp检测它们的错误率。如果错误率低于阈值,她们将继续进行通信;否则,她们将结束通信。

[0048]

s5)tp和alice(bob)从剩余的b

z-m粒子中挑选出前n个粒子用于隐私比较。alice(bob)手中的这n个选中的粒子的测量结果的经典取值被表示为由于tp自己制备这n个选中的粒子,她能自动地知道s

a1

(s

b1

)。与此同时,tp生成一个经典整数序列s

a2

(s

b2

)满足这里,符号代表模d加法;s是一个取值只被tp知道的常数;然后,alice(bob)根据k

ab

的奇偶性编

码自己的秘密消息:如果令如果令之后,alice(bob)计算最后,alice(bob)通过经典信道将ra(rb)发送给tp,其中

[0049]

s6)tp计算其中符号表示模d减法,i=1,2,...,n.。然后,tp根据以下规则从产生一个变量ri:最后,tp向alice和bob公布ri。

[0050]

s7)根据ri和alice和bob通过计算以下公式得到xi和yi的大小关系,其中i=1,2,...,n:这里,ri=0意味着xi=yi;ri=-1意味着xi<yi;ri=1意味着xi>yi。

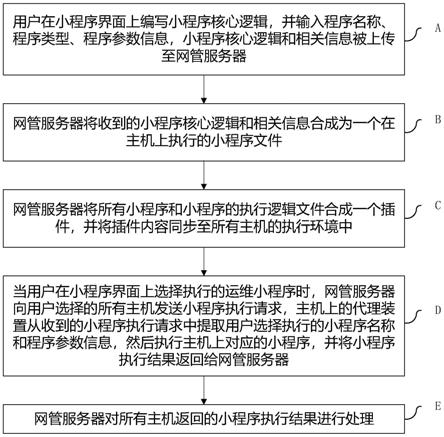

附图说明

[0051]

图1是本发明提出的能比较出大小关系的sqpc方法的流程图;图2是eve对sa的粒子发起的可由两个酉操作和建模的纠缠-测量攻击。

具体实施方式

[0052]

下面结合实施例对本发明的技术方案做进一步描述。

[0053]

1基于d级单粒子态的能比较出大小关系的sqpc方法描述

[0054]

在d级希尔伯特空间,可以定义一个常用的正交基为mbz={|0》,|1》,...,|d-1》}。在对mbz基内的量子态进行d级离散量子傅里叶变换后,可以得到一组新的正交基mbf={f|0》,f|1》,...,f|d-1》},其中

[0055][0056]

且j=0,1,...,d-1。这里,mbz和mbf是两组共轭基。

[0057]

假设两个经典用户,alice和bob,分别拥有秘密消息x=(x1,x2,...,xn)和y=(y1,y2,...,yn),其中xi,yi∈{0,1,...,h},i=1,2,...,n和d=2h 1。alice和bob事先通过一个安全的带第三方的sqkd方法[25]共享一个密钥序列其中本发明提出的基于d级单粒子态的能比较出大小关系的sqpc方法的具体步骤说明如下。为清晰期间,图1给出它的流程图。

[0058]

s1)tp制备一个长度为n=8n(1 δ)的单粒子态序列s1)tp制备一个长度为n=8n(1 δ)的单粒子态序列其中是以相等概率从mbz或mbf随机选出。然后,tp将sa(sb)

的粒子一个个地发送给alice(bob)。在tp传送第一个粒子给alice(bob)后,她只在接收到前一个粒子后才发送下一个粒子。

[0059]

s2)在从tp接收到每个粒子后,alice(bob)从以下两个操作中随机选择一个:利用mbz基测量接收到的粒子并重新发送一个新的处于相同状态的量子态给tp(这种操作被称为measure模式);直接返回接收到的粒子给tp(这种操作被称为reflect模式)。当她(他)选择measure时,alice(bob)记录下相应的测量结果。

[0060]

s3)在接收到alice(bob)发送的所有粒子后,tp给她(他)发送一个确认信号。然后,tp利用初始制备基测量每个粒子。然后,tp宣布哪些粒子被制备处于mbz基,而alice(bob)宣布她(他)选择reflect的位置。这里,定义四种类型的粒子,即b

z-m粒子、b

z-r粒子、b

f-r粒子以及b

f-m粒子,如表1所示。

[0061]

对于b

z-r粒子和b

f-r粒子,tp通过比较她的测量结果和它们的初始制备态来计算错误率。如果b

z-r粒子的错误率和b

f-r粒子的错误率都低于阈值,她们将继续进行通信;否则,她们将结束通信。

[0062]

s4)tp从b

z-m粒子中随机选出n个粒子作为test粒子,并告诉alice(bob)所选中的位置。然后,alice(bob)公布这些test粒子的测量结果。tp检测它们的错误率。如果错误率低于阈值,她们将继续进行通信;否则,她们将结束通信。

[0063]

s5)tp和alice(bob)从剩余的b

z-m粒子中挑选出前n个粒子用于隐私比较。alice(bob)手中的这n个选中的粒子的测量结果的经典取值被表示为由于tp自己制备这n个选中的粒子,她能自动地知道s

a1

(s

b1

)。与此同时,tp生成一个经典整数序列s

a2

(s

b2

)满足这里,符号代表模d加法;s是一个取值只被tp知道的常数;然后,alice(bob)根据k

ab

的奇偶性编码自己的秘密消息:如果令如果令之后,alice(bob)计算最后,alice(bob)通过经典信道将ra(rb)发送给tp,其中

[0064]

s6)tp计算其中符号表示模d减法,i=1,2,...,n.。然后,tp根据以下规则从产生一个变量ri:

[0065][0066]

最后,tp向alice和bob公布ri。

[0067]

s7)根据ri和alice和bob通过计算以下公式得到xi和yi的大小关系,其中i=1,2,...,n:

[0068][0069]

这里,ri=0意味着xi=yi;ri=-1意味着xi<yi;ri=1意味着xi>yi。

[0070]

2正确性分析

[0071]

这里将分析本发明方法的输出结果的正确性。根据这里将分析本发明方法的输出结果的正确性。根据以及可以得到

[0072][0073]

根据式(4)以及alice和bob的编码规则,可以得到:如果那么如果那么根据式(2),可知:如果那么ri=0,意味着如果那么ri=-1,意味着如果那么ri=1,意味着这里,进一步地,根据式(3),当时,可以得到当时,可以得到因此,ri=0意味着xi=yi;ri=-1意味着xi<yi;ri=1意味着xi>yi。现在可以得出结论,本发明方法的输出是正确的。

[0074]

3安全性分析

[0075]

3.1外部攻击

[0076]

在本发明的方法中,alice扮演与bob相同的角色。不失一般性,只验证从tp发送给alice以及返回给tp的粒子的传输安全性。在这些传输中,eve可能会发起一些著名的攻击,如截获-重发攻击、测量-重发攻击以及纠缠-测量攻击等,来获取关于alice的秘密消息的一些有用信息。

[0077]

(1)截获-重发攻击

[0078]

为了尝试得到alice对用于隐私比较的粒子的测量结果,eve截获从tp发送给alice的sa的粒子并将她事先制备处于mbz基的假粒子发送给alice;在alice对假粒子执行她的操作后,eve截获alice返回的粒子并将她自己手中的真实粒子发送给tp。显然,如果alice选择进行reflect,不管真实粒子是什么,eve的攻击将不会被步骤s3检测到。然后,考虑alice选择进行measure。如果真实粒子处于mbf基,根据表1,这个粒子将被忽略从而使得eve的攻击不会被检测到;如果它处于mbz基并被选中作为一个test粒子,eve的攻击在步骤s4将以的概率被检测到。总之,eve的这种攻击不可避免地被检测到的原因在于两个方

面:一方面,alice的操作对于eve来说是随机的;另一方面,eve的假粒子很可能与tp制备的真实粒子不同。

[0079]

(2)测量-重发攻击

[0080]

为了尝试得到alice对用于隐私比较的粒子的测量结果,eve截获从tp发送给alice的sa的粒子,利用mbz基测量它并将所得量子态发送给alice。如果这个原始粒子处于mbz基,不管alice选择什么操作,eve的攻击将不会被步骤s3和s4检测到。然后,考虑这个原始粒子处于mbf基。如果alice选择进行measure,根据表1,这个粒子将被忽略从而使得eve的攻击行为将不会被检测到;如果alice选择进行reflect,由于eve的测量操作会毁坏这个粒子的原始状态,eve的攻击行为将会在步骤s3被检测到。总之,eve的这种攻击不可避免地被检测到是由于以下两个原因:一方面,eve不知道这个粒子的制备基;另一方面,alice的操作对于eve来说是随机的。

[0081]

另外,为了尝试得到alice对用于隐私比较的粒子的测量结果,eve可能会发起另一种测量-重发攻击:她截获从alice发送给tp的粒子,利用mbz基测量它并将所得量子态发送给tp。与第一种测量-重发攻击一样,在这种情形下eve也会不可避免地被检测到。

[0082]

(3)纠缠-测量攻击

[0083]

eve的这种纠缠-测量攻击可用两个酉操作和来模拟。这里,攻击从tp发送给alice的量子底特,而攻击从alice返回给tp的量子底特。并且,和共享一个初始状态为|ε》的共同探测空间。正如文献[16,17]说明的那样,共享探测态允许eve利用从获得的知识来攻击返回的粒子(如果eve没有利用这一点,“共享探测态”可以简单地被认为是由两个独立探测态构成的复合系统)。eve使依赖于执行后的测量的任何攻击都可由和通过受控门来实现。eve对sa的粒子发起的纠缠-测量攻击可用图2来表示。

[0084]

定理1:假设eve对tp发送给alice以及返回给tp的粒子施加攻击为了这个攻击不在步骤s3和s4引发错误,eve的探测态的最终状态应当不仅独立于alice的操作而且还独立于tp和alice的测量结果。这样,eve得不到关于s

a1

的取值的任何信息。

[0085]

证明:在eve攻击前,由tp制备的量子底特和eve的探测态构成的复合系统的全局状态可被表示为|t》|ε》,其中|t》是从两个集合mbz和mbf中随机选择出来。为了方便起见,用|g》和|gg》分别代表集合mbz的粒子和集合mbf的粒子,其中

[0086]

①

首先,考虑tp发送给alice的粒子在集合mbz中的情形。作用在这个粒子和eve的探测态上的效果可被描述为[26]

[0087][0088][0089][0090][0091]

其中|ε

gt

》是由决定的eve的探测态,g,t=0,1,...,d-1;对于g=0,1,...,d-1,

有

[0092]

在alice的操作后,eve对返回给tp的粒子施加

[0093]

当alice选择进行measure时,根据从(5)到(7)的公式,复合系统的全局状态被坍塌为α

gt

|t》|ε

gt

》,其中g,t=0,1,...,d-1。为了使eve对这个粒子的攻击在步骤s4不被tp和alice发现,eve施加后的复合系统的全局状态应当被演化为

[0094][0095]

其中蕴含

[0096][0097]

当alice选择进行reflect时,根据式(8)和式(9),eve施加后的复合系统的全局状态被演化成

[0098][0099][0100][0101][0102]

为了使eve对这个粒子的攻击在步骤s3不被tp和alice发现,当alice选择进行reflect时,eve不能改变它的状态。根据从(10)到(12)的公式,这点是自动满足的。

[0103]

②

其次,考虑tp发送给alice的粒子在集合mbf中的情形。作用在这个粒子和eve的探测态上的效果可被描述为

[0104][0105]

在alice的操作后,eve对返回给tp的粒子施加

[0106]

当alice选择进行reflect时,eve施加后的复合系统的全局状态被改变为

[0107][0108]

根据从(10)到(12)的公式,有将它插入式(14)可得到

[0109][0110]

根据逆量子傅里叶变换,有

[0111][0112]

将式(16)插入式(15)可产生

[0113][0114][0115]

为了使eve在步骤s3不被tp和alice发现,对于g≠j以及g,j=0,1,...,d-1,应满足

[0116][0117]

显然,对于任何g≠j,有

[0118][0119]

因此,根据式(18)和式(19),有

[0120]

α

00

|f

00

》=α

11

|f

11

》=

…

=α

(d-1)(d-1)

|f

(d-1)(d-1)

》=α|f》。

ꢀꢀꢀ

(20)

[0121]

③

将式(20)插入式(8)会产生

[0122][0123]

将式(20)插入从(10)到(12)的公式可分别得到

[0124][0125][0126][0127][0128]

将式(20)插入式(17)会产生

[0129][0130]

基于(21)到(25)的公式,可以得出结论,为了不在步骤s3和s4引发错误,eve的探测态的最终状态应当不仅独立于alice的操作而且还独立于tp和alice的测量结果。因此,如果eve发起纠缠-测量攻击,她将得不到关于s

a1

的取值的任何信息。

[0131]

(4)特洛伊木马攻击

[0132]

sa的粒子被从tp传送到alice然后又返回tp,所以经历了环形传输。因此,需考虑eve发起的特洛伊木马攻击,如不可见光子窃听攻击[27]和延迟光子特洛伊木马攻击[28,29]。抵抗不可见光子窃听攻击的方法为:alice在她的设备前安装一个波长滤波器来消除不合法光子信号[29,30]。抵抗延迟光子特洛伊木马攻击的方法为:alice利用光子数分割器(photon number splitter:50/50)将每个样本信号分成两部分并使用正确的测量基测量得到的信号[29,30]。只要多光子率高得不合理,这个攻击就会被发现。

[0133]

3.2内部攻击

[0134]

在2007年,gao等[31]首次指出,不忠诚参与者发起的攻击总是比外部窃听者发起的攻击更加严重。因此,必须对参与者攻击更加关注。关于本发明的方法,需要考虑两种情形的参与者攻击,即来自alice或bob的攻击以及来自半忠诚tp的攻击。

[0135]

(1)来自alice或bob的参与者攻击

[0136]

在本发明的方法中,alice的角色与bob的角色是一样的。不失一般性,只考虑bob是不忠诚的,他被假定具有完全的量子能力。不忠诚bob尽他自己最大努力来尝试得到alice的秘密消息。

[0137]

当alice通过经典信道将发送给tp时,bob可能会收到它。尽管bob自动地知道为了从推导出他仍然需要得到然而,bob不能与tp共谋来得到因此,为了得到bob不得不对sa的粒子发起主动攻击。然而,正如前面所分析的那样,他不可避免地被alice和tp当作一个外部攻击者而发现。总之,bob没有机会得到这等价于说,bob无法知道xi。

[0138]

(2)来自半忠诚tp的参与者攻击

[0139]

在本发明的方法中,tp被假设为半忠诚的,意味着她可以按照自己意愿错误行事但不能与alice或bob共谋。尽管tp知道由于缺少她仍然无法从推导出因此,tp没有机会得到xi(yi)。

[0140]

实施例:

[0141]

1本发明方法应用举例

[0142]

为清晰起见,用一个例子来进一步验证比较结果的正确性。假设xi=2、yi=4、h=5、d=11和alice(bob)手中选中的用于隐私比较的粒子的测量结果对应的经典值为由于tp自己制备这个选中的粒子,她能自动知道tp产生一个经典整数使得成立。这里,s是一个常数,且s∈{0,1,...,d-1}。由于alice(bob)将xi(yi)编码成然后,alice(bob)计算最后,alice(bob)将发送给tp。tp计算根据式(2),tp可以得到ri=1。tp将ri公布给alice和bob。由于根据式(3),alice和bob得到ri=-1。因此,alice和bob得出xi<yi。

[0143]

2讨论与结论

[0144]

由于文献[23]的sqpc方法是目前唯一一个能实现两个经典用户秘密消息大小比较的sqpc方法,这里将本发明的方法与它进行详细对比。对比结果被列在表2中。文献[32]定义量子比特效率来衡量2级系统的量子通信方法的效率。为了衡量d级系统的量子通信方法的效率,这里将它修改为量子底特效率,其定义为:其中b、q和c分别是比较的隐秘消息的长度、所消耗的量子底特的数量以及经典通信所涉及的经典信息的长度。这里忽

略窃听检测过程消耗的经典资源。文献[23]的sqpc方法没有说明采取哪个半量子密钥协商(semiquantum key agreement,sqka)方法来建立两个经典用户之间预先共享的密钥,所以用于产生预先共享密钥的量子资源和经典资源也被忽略。

[0145]

在本发明的方法中,alice(bob)的隐秘消息的长度是n,所以有b=n。tp需要制备8n(1 δ)个初始d级单粒子并发送给alice(bob)。然后,当alice(bob)选择进行measure时,她(他)制备4n(1 δ)个新量子底特处于mbz基并将它们发送给tp。因此,有q=8n(1 δ)

×

2 4n(1 δ)

×

2=24n(1 δ)。另外,alice(bob)需将发送给tp,而tp需将ri公布给alice和bob,其中i=1,2,...,n,所以有c=n n n=3n。因此,本发明方法的量子底特效率为

[0146]

在文献[23]的sqpc方法中,alice(bob)的隐秘消息的长度是n,所以有b=n。tp需要制备8n(1 δ)个初始d级bell纠缠态并将它们分别发送给alice和bob。然后,当alice(bob)选择进行measure,她(他)制备4n(1 δ)个新的量子底特处于基并传送给tp。因此,有q=8n(1 δ)

×

2 4n(1 δ)

×

2=24n(1 δ)。另外,alice(bob)需将发送给tp,而tp需将公布给alice和bob,其中i=1,2,...,n,所以有c=n n n=3n。因此,文献[23]的sqpc方法的量子底特效率为

[0147]

根据表2,可以得出结论:(1)由于d级单粒子态的制备比d级bell纠缠态的制备容易得多,本发明的方法在初始量子资源上超过文献[23]的sqpc方法;(2)由于d级单粒子态的测量比d级bell纠缠态的测量更容易实现,本发明的方法在tp的测量操作上超过文献[23]的sqpc方法;(3)由于在本发明的方法中tp无法知道比较结果,本发明的方法在比较结果上比文献[23]的sqpc方法具有更好的隐秘性。

[0148]

总之,本发明提出一个新颖的基于d级单粒子态的能安全比较出两个经典用户隐秘输入的大小关系的sqpc方法。本发明的方法能抵抗一系列外部攻击和参与者攻击,并确保半忠诚tp不知道具体的比较结果。本发明的方法仅采用d级单粒子态作为初始量子资源,并只要求tp进行d级单粒子测量。因此,本发明的方法在初始量子资源、tp的测量操作以及tp是否知道比较结果这几个方面比之前唯一一个能比较出大小关系的sqpc方法[23]具有更好的性能。

[0149]

表2本发明的方法与文献[23]的sqpc方法的对比

[0150]

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。