1.本技术涉及计算应用技术领域,特别是涉及一种针对数值的加解密方法和装置以及存储介质。

背景技术:

2.各大企业、政府部门的文稿公示或商业交流中,文档都是其必不可少的。由于信息化的发展,电子文档的存储、便携性、传递性等大大优于传统纸质文档,进而成为当前的热门选择。但是随之而来是文档的格式不统一性、重复性、难校验等问题,造成各企业部门对于繁杂的文档投入过多的人力资源。

3.在现有的信息系统中,数据库中往往会储存大量敏感的数据:比如员工的身份证号、员工最新的薪资和资金情况、与客户和供应商签定合同涉及的金额、各部门、各地区的经营情况等等。

4.对于这些敏感数据,企业往往会担心:

5.1、数据库管理员通过数据库查看全公司所有员工的工资水平及涨幅;

6.2、数据库管理员擅自修改自己或其它员工的工资或其它敏感数据;

7.3、数据库备份文件由于管理不善,被复制并泄漏敏感数据。

8.目前大部分的加密算法均针对字符类型,对数值类型数据使用此类加密算法,加密后的结果一般为类似于base64编码的字符串而非数字。这个加密结果无法保存在原有的、以数值类型为基础的数据表字段中。

9.还有一些采取将值(加/减/乘/除)以某一个系数的方法来对数值进行加密,这类算法存在如下问题:

10.1、加密强度不足。数值通过简单运算即可还原原来的数值,易于破解;

11.2、数值通过加减乘除运行后,会改变数值的长度,特别是小数位的长度,造成加密后的数据由于长度超出原数据表设计的长度,使数值无法保存到数据表或无法精确还原的目的;

12.3、数值被数据库管理员篡改后无法察觉。

13.针对上述的现有技术中存在的技术问题,目前尚未提出有效的解决方案。

技术实现要素:

14.本公开的实施例提供了一种针对数值的加解密方法和装置,以至少解决现有技术中存在的技术问题。本技术目的就是为了解决如下问题:

15.1、数值无法通过简单运算还原为未加密的数值。

16.2、数值加密后依然是数值。

17.3、支持整数和小数两种数值类型的加密。

18.4、加密后的数据总长度(字节数)变化较小,并且小数位位数不变,可避免保存到数据库时发生错误。

19.5、数值自带数据验证位,可避免数据被篡改。

20.根据本公开实施例的一个方面,提供了一种针对数值的加解密方法,包括:

21.将待加密数据乘以10的m次方,得到第一整数值,对所述第一整数值进行字面字典互换,将字面字典互换后的第一整数值转化为第一二进制数据,m为0或自然数;

22.产生随机数0或1,根据所述随机数对所述第一二进制数据进行二进制加密处理,得到第二二进制数据;

23.在所述第二二进制数据的右侧添加验证位及算法位;

24.将添加所述验证位及算法位后的结果转化为第二整数值,并除以10的所述m次方,转换为加密数值,得到加密后的结果。

25.根据本公开实施例的另一个方面,还提供了一种针对数值的解密方法,包括:

26.将待解密数据乘以10的m次方,得到第三整数值,将所述第三整数值转换为第三二进制数据,根据验证位验证所述第三二进制数据;

27.在所述验证通过后,获取所述第三二进制数据的算法位,并去除所述第三二进制数据中的验证位和算法位;

28.根据所述算法位对所述第三二进制数据进行二进制解密处理,得到第四二进制数据;

29.将所述第四二进制数据转换为第四整数值,并对所述第四整数值进行字面字典互换;

30.将所述字面字典互换后的第四整数值除以10的m次方,得到解密数值。

31.根据本公开实施例的另一个方面,还提供了一种存储介质,存储介质包括存储的程序,其中,在程序运行时由处理器执行以上任意一项所述的方法。

32.根据本公开实施例的另一个方面,还提供了一种针对数值的加密装置,包括:

33.二进制转化模块,用于将待加密数据乘以10的m次方,得到第一整数值,对所述第一整数值进行字面字典互换,将字面字典互换后的第一整数值转化为第一二进制数据,m为0或自然数;

34.加密处理模块,用于产生随机数0或1,根据所述随机数对所述第一二进制数据进行二进制加密处理,得到第二二进制数据;

35.验证位和算法位添加模块,用于在所述第二二进制数据的右侧添加验证位及算法位;

36.加密数值获取模块,用于将添加所述验证位及算法位后的结果转化为第二整数值,并除以10的所述m次方,转换为加密数值,得到加密后的结果。

37.根据本公开实施例的另一个方面,还提供了一种针对数值的解密装置,包括:

38.数据验证模块,用于将待解密数据乘以10的m次方,得到第三整数值,将所述第三整数值转换为第三二进制数据,根据验证位验证所述第三二进制数据;

39.算法位获取模块,用于在所述验证通过后,获取所述第三二进制数据的算法位,并去除所述第三二进制数据中的验证位和算法位;

40.解密处理模块,用于根据所述算法位对所述第三二进制数据进行二进制解密处理,得到第四二进制数据;

41.整数值转化模块,用于将所述第四二进制数据转换为第四整数值,并对所述第四

整数值进行字面字典互换;

42.解密数值获取模块,用于将所述字面字典互换后的第四整数值除以10的m次方,得到解密数值。

43.根据本公开实施例的另一个方面,还提供了一种针对数值的加密装置,包括:

44.第一处理器;以及

45.第一存储器,与所述第一处理器连接,用于为所述第一处理器提供处理以下处理步骤的指令:

46.将待加密数据乘以10的m次方,得到第一整数值,对所述第一整数值进行字面字典互换,将字面字典互换后的第一整数值转化为第一二进制数据,m为0或自然数;

47.产生随机数0或1,根据所述随机数对所述第一二进制数据进行二进制加密处理,得到第二二进制数据;

48.在所述第二二进制数据的右侧添加验证位及算法位;

49.将添加所述验证位及算法位后的结果转化为第二整数值,并除以10的所述m次方,转换为加密数值,得到加密后的结果。

50.根据本公开实施例的另一个方面,还提供了一种针对数值的解密装置,包括:

51.第二处理器;以及

52.第二存储器,与所述第一处理器连接,用于为所述第一处理器提供处理以下处理步骤的指令:

53.将待解密数据乘以10的m次方,得到第三整数值,将所述第三整数值转换为第三二进制数据,根据验证位验证所述第三二进制数据;

54.在所述验证通过后,获取所述第三二进制数据的算法位,并去除所述第三二进制数据中的验证位和算法位;

55.根据所述算法位对所述第三二进制数据进行二进制解密处理,得到第四二进制数据;

56.将所述第四二进制数据转换为第四整数值,并对所述第四整数值进行字面字典互换;

57.将所述字面字典互换后的第四整数值除以10的m次方,得到解密数值。

58.通过本技术技术方案,具有以下有益效果:

59.1、使用数值映射表 二进制随机加密算法,加密后的数值无规则可循,因此更难破解;

60.2、数值加密后依然是数值,使得原来的信息系统无需改变数据库的设计。对于某些系统架构来说,可以随意选择指定字段进行加密而表结构也无需修改;

61.3、加密后的数据小数位长度不变,并且总长度(总字节数)变化不大,可避免当数据表指定了小数位长计时,保存到数据库出现数据丢失的问题;

62.4、支持整数和小数两种数值类型的加密,适应用性广;

63.5、数值加密后的结果,可能会存在比原值大或原值小的情况,解密者无法单凭加密后的数值来判断或对比原值的大小;

64.6、带数据验证位,可以避免数据被随意修改;

65.7、算法高效并且占用内存较少,可以在较短的时间内完成大数据的加解密处理。

附图说明

66.此处所说明的附图用来提供对本公开的进一步理解,构成本技术的一部分,本公开的示意性实施例及其说明用于解释本公开,并不构成对本公开的不当限定。在附图中:

67.图1是根据本公开实施例1所述的方法的计算设备的硬件结构框图;

68.图2是根据本公开实施例1所述的一种针对数值的加解密系统的示意图;

69.图3是根据本公开实施例1的第一个方面所述的一种针对数值的加密方法的流程示意图;

70.图4是加密方法中字面字典互换的示意图;

71.图5是根据本公开实施例1的第一种二进制加密算法示意图;

72.图6是加密方法中数据长度为奇数时,二进制数据从第2位开始,每两位之间进行数据交换示意图;

73.图7是加密方法中数据长度为偶数时,二进制数据从第3位开始,每两位之间进行数据交换示意图;

74.图8是根据本公开实施例1的验证位和算法位的示意图;

75.图9是根据本公开实施例1的第二个方面所述的一种针对数值的解密方法的流程示意图;

76.图10是根据本公开实施例1的去除验证位和算法位的示意图;

77.图11是算法位为0时的解密方法示意图;

78.图12是解密方法中数据长度为奇数时,二进制数据从第2位开始,每两位之间进行数据交换示意图;

79.图13是解密方法中数据长度为偶数时,二进制数据从第3位开始,每两位之间进行数据交换示意图;

80.图14是解密方法中字面字典互换的示意图;

81.图15是根据本公开实施例2的第一个方面所述的一种针对数值的加密装置结构图;

82.图16是根据本公开实施例2的第二个方面所述的一种针对数值的解密装置结构图;

83.图17是根据本公开实施例2的第三个方面所述的一种针对数值的加密装置结构图;

84.图18是根据本公开实施例2的第四个方面所述的一种针对数值的加密装置结构图。

具体实施方式

85.为了使本技术领域的人员更好地理解本公开的技术方案,下面将结合本公开实施例中的附图,对本公开实施例中的技术方案进行清楚、完整地描述。显然,所描述的实施例仅仅是本公开一部分的实施例,而不是全部的实施例。基于本公开中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都应当属于本公开保护的范围。

86.需要说明的是,本公开的说明书和权利要求书及上述附图中的术语“第一”、“第

二”等是用于区别类似的对象,而不必用于描述特定的顺序或先后次序。应该理解这样使用的数据在适当情况下可以互换,以便这里描述的本公开的实施例能够以除了在这里图示或描述的那些以外的顺序实施。此外,术语“包括”和“具有”以及他们的任何变形,意图在于覆盖不排他的包含,例如,包含了一系列步骤或单元的过程、方法、系统、产品或设备不必限于清楚地列出的那些步骤或单元,而是可包括没有清楚地列出的或对于这些过程、方法、产品或设备固有的其它步骤或单元。

87.本技术的技术方案主要是将数值进行字典变换、随机二进制数据变换加密算法、添加数据验证位等多种手段,将原数值转化为另一个有效的数值便于使用和传输。

88.在解密的过程中,将对加密数据进行验证以及反向操作,得到精度不变的原数值。

89.实施例1

90.根据本实施例,提供了一种针对数值的加解密方法实施例,需要说明的是,在附图的流程图示出的步骤可以在诸如一组计算机可执行指令的计算机系统中执行,并且,虽然在流程图中示出了逻辑顺序,但是在某些情况下,可以以不同于此处的顺序执行所示出或描述的步骤。

91.本实施例所提供的方法实施例可以在移动终端、计算机终端、服务器或者类似的计算设备中执行。图1示出了一种针对数值的加解密方法的计算设备的硬件结构框图。如图1所示,计算设备可以包括一个或多个处理器(处理器可以包括但不限于微处理器mcu或可编程逻辑器件fpga等的处理装置)、用于存储数据的存储器、以及用于通信功能的传输装置。除此以外,还可以包括:显示器、输入/输出接口(i/o接口)、通用串行总线(usb)端口(可以作为i/o接口的端口中的一个端口被包括)、网络接口、电源和/或相机。本领域普通技术人员可以理解,图1所示的结构仅为示意,其并不对上述电子装置的结构造成限定。例如,计算设备还可包括比图1中所示更多或者更少的组件,或者具有与图1所示不同的配置。

92.应当注意到的是上述一个或多个处理器和/或其他数据处理电路在本文中通常可以被称为“数据处理电路”。该数据处理电路可以全部或部分的体现为软件、硬件、固件或其他任意组合。此外,数据处理电路可为单个独立的处理模块,或全部或部分的结合到计算设备中的其他元件中的任意一个内。如本公开实施例中所涉及到的,该数据处理电路作为一种处理器控制(例如与接口连接的可变电阻终端路径的选择)。

93.存储器可用于存储应用软件的软件程序以及模块,如本公开实施例中的针对数值的加解密方法对应的程序指令/数据存储装置,处理器通过运行存储在存储器内的软件程序以及模块,从而执行各种功能应用以及数据处理,即实现上述的应用程序的针对数值的加解密方法。存储器可包括高速随机存储器,还可包括非易失性存储器,如一个或者多个词性存储装置、闪存、或者其他非易失性固态存储器。在一些实例中,存储器可进一步包括相对于处理器远程设置的存储器,这些远程存储器可以通过网络连接至计算设备。上述网络的实例包括但不限于互联网、企业内部网、局域网、移动通信网及其组合。

94.传输装置用于经由一个网络接收或者发送数据。上述的网络具体实例可包括计算设备的通信供应商提供的无线网络。在一个实例中,传输装置包括一个网络适配器(network interface controller,nic),其可通过基站与其他网络设备相连从而可与互联网进行通讯。在一个实例中,传输装置可以为射频(radio frequency,rf)模块,其用于通过无线方式与互联网进行通讯。

95.显示器可以例如触摸屏式的液晶显示器(lcd),该液晶显示器可使得用户能够与计算设备的用户界面进行交互。

96.此处需要说明的是,在一些可选实施例中,上述图1所示的计算设备可以包括硬件元件(包括电路)、软件元件(包括存储在计算机可读介质上的计算机代码)、或硬件元件和软件元件两者的结合。应当指出的是,图1仅为特定具体实例的一个实例,并且旨在示出可存在于上述计算设备中的部件的类型。

97.图2是根据本实施例所述的一种针对数值的加解密系统的示意图。参照图2所示,该系统包括:前端便携电子终端100(例如笔记本电脑)、一种针对数值的加解密方法的计算设备200、云服务器300。需要说明的是,系统中的一种针对数值的加解密方法的计算设备200均可适用上面所述的硬件结构。

98.在上述运行环境下,根据本实施例的第一个方面,提供了一种针对数值的加解密方法,该方法由图2中所示的一种针对数值的加解密方法的计算设备200实现。

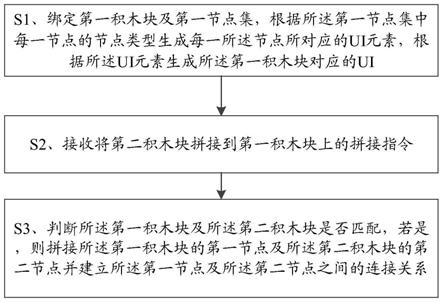

99.图3示出了一种针对数值的加密方法的流程示意图,参考图3所示,该方法包括:

100.s101:将待加密数据乘以10的m次方,得到第一整数值,对所述第一整数值进行字面字典互换,将字面字典互换后的第一整数值转化为第一二进制数据。m为0或自然数,在图3中举例为100。

101.字面字典互换的具体方式是:通过映射表的方式,对数字进行混淆,如图4所示。比如原来的数值为3,映射后变换为5;原来的数值为6,变换后变成3,以此类推。0值不进行变换,这是因为如果数值的第一位从其它值变0,则整个数值的长度会变小且不可逆(如原值123450变换为014253,原来十万变为万位,数值长并变小了)。“.”(小数点)不进行变换,这是为了保持小数位的位置。

102.将字典互换后的整数值中每个位的整数值都转化为二进制数据,例如2变为10,3变为11等。

103.s102:产生随机数0或1,根据所述随机数对所述第一二进制数据进行二进制加密处理,得到第二二进制数据。加密算法内置了两种算法,并随机指定使用其中一种。注意:后面对二进制算法的描述中,描述提及的「第n位二进制数」,指的是从「左」向「右」数第n位,而非计算机内部的从「右」向「左」进行计数。

104.当随机数为0时,采用第一种二进制加密算法:对第一二进制数据进行异或运算(xor处理),但为保证数值加密后总体长度不变,因此第一二进制数据中的第一位不参与运算,如图5所示。

105.当随机数为1时,采用第二种二进制加密算法:对第一二进制数据进行两两交换。考虑到加密后的数据总度不变原则,因此根据第一二进制数据长度的奇偶情况,加密不同的数据位。

106.当数据长度为奇数时:第一二进制数据从第2位开始,每两位之间进行数据交换,如图6所示,得到第二二进制数据。

107.当数据长度为偶数时:第一二进制数据从第3位开始,每两位之间进行数据交换,如图7所示,得到第二二进制数据。

108.s103:在所述第二二进制数据的右侧添加验证位及算法位。

109.在上面处理好的第二二进制数据末端(右侧),添加验证位及算法位。

110.验证位标识为使用一个比特位(bit)来表示,当值为1时,表示上述第二二进制数据中1的个数为「奇数」,否则当值为0时,表示上述第二二进制数据中1的个数为「偶数」。

111.算法位包括0和1两种标识,由于内置了两种加密法,因此使用0和1表示算法。0表示第一种二进制加密算法,1表示第二种二进制加密算法,如图8所示。

112.s104:将添加所述验证位及算法位后的结果转化为第二整数值,并除以10的所述m次方,转换为加密数值,得到加密后的结果。

113.s105:数值加密过程结束。

114.此外,根据本实施例的第二个方面,提供了一种针对数值的解密方法,如图9所示,包括如下步骤:

115.s201:将待解密数据乘以10的m次方,得到第三整数值,将所述第三整数值转换为第三二进制数据,根据验证位验证所述第三二进制数据。

116.对整数值进行解密前,将先对整数值的有效性进行验证。方法为:取出整数值转换后的第三二进制数据中,倒数第二位的数值。如果该数值是1,则检查第三二进制数据的验证位左侧内容中,1的数量是否为奇数,如果是则验证通过,如果否则验证不通过;如果验证位为0,则检查验证位左侧内容中1的数量是否为偶数,如果是则验证通过,如果否则验证不通过。

117.如果所述验证不能通过,需要抛出异常,避免程序使用错误的数据继续运行。如果验证通过,则进入下一步。

118.s202:在所述验证通过后,获取所述第三二进制数据的算法位,并去除所述第三二进制数据中的验证位和算法位。

119.在获取算法位即加密算法标识的值后,需要去除加密数据中的验证位和算法位,使得数据可以进行下一步的解密处理。去除的方法为将第三二进制数据中最右侧的两个比特位去除,如图10所示。

120.s203:根据所述算法位对所述第三二进制数据进行二进制解密处理,得到第四二进制数据。

121.根据算法位值,对应不同的解密算法。解密算法与加密算法相同,根据算法位分为两种。

122.当算法位为0时,解密算法为对第三二进制数据进行异或运算(xor处理),但为保证数值解密后总体长度不变,因此第三二进制中的第一位不参与运算,如图11所示。

123.当算法位为1时,解密算法为第三二进制数据进行两两交换。考虑到解密后的数据总度不变原则,因此根据第三二进制数据长度的奇偶情况,解密不同的数据位。

124.当数据长度为奇数时:第三二进制数据从第2位开始,每两位之间进行数据交换,如图12所示,得到第四二进制数据。

125.当数据长度为偶数时:第三二进制数据从第3位开始,每两位之间进行数据交换,如图13所示,得到第四二进制数据。

126.s204:将所述第四二进制数据转换为第四整数值,并对所述第四整数值进行字面字典互换。

127.由于数值在加密时根据映射表进行了字面字典互换,所以解密时的处理方式为:对第四整数值中的每一位数字,根据加密时的映射表得到对应映射的数字并进行替换,如

图14所示。

128.s205:将所述字面字典互换后的第四整数值除以10的m次方,得到最终数值。

129.s206:数值解密结束。

130.此外,根据本实施例的第三个方面,提供了一种存储介质。所述存储介质包括存储的程序,其中,在所述程序运行时由处理器执行以上任意一项所述的方法。

131.需要说明的是,对于前述的各方法实施例,为了简单描述,故将其都表述为一系列的动作组合,但是本领域技术人员应该知悉,本技术并不受所描述的动作顺序的限制,因为依据本技术,某些步骤可以采用其他顺序或者同时进行。其次,本领域技术人员也应该知悉,说明书中所描述的实施例均属于优选实施例,所涉及的动作和模块并不一定是本技术所必须的。

132.通过以上的实施方式的描述,本领域的技术人员可以清楚地了解到根据上述实施例的方法可借助软件加必需的通用硬件平台的方式来实现,当然也可以通过硬件,但很多情况下前者是更佳的实施方式。基于这样的理解,本技术的技术方案本质上或者说对现有技术做出贡献的部分可以以软件产品的形式体现出来,该计算机软件产品存储在一个存储介质(如rom/ram、磁碟、光盘)中,包括若干指令用以使得一台终端设备(可以是手机,计算机,服务器,或者网络设备等)执行本技术各个实施例所述的方法。

133.实施例2

134.图15示出了根据本实施例的第一个方面所述的针对数值的加密装置500,该装置与根据实施例1的第一个方面所述的方法相对应。参考图15所示,该装置500包括:

135.二进制转化模块510,用于将待加密数据乘以10的m次方,得到第一整数值,对所述第一整数值进行字面字典互换,将字面字典互换后的第一整数值转化为第一二进制数据,m为0或自然数;

136.加密处理模块520,用于产生随机数0或1,根据所述随机数对所述第一二进制数据进行二进制加密处理,得到第二二进制数据;

137.验证位和算法位添加模块530,用于在所述第二二进制数据的右侧添加验证位及算法位;

138.加密数值获取模块540,用于将添加所述验证位及算法位后的结果转化为第二整数值,并除以10的所述m次方,转换为加密数值,得到加密后的结果。

139.根据本公开实施例的另一个方面,如图16所示,还提供了一种针对数值的解密装置600,包括:

140.数据验证模块610,用于将待解密数据乘以10的m次方,得到第三整数值,将所述第三整数值转换为第三二进制数据,根据验证位验证所述第三二进制数据;

141.算法位获取模块620,用于在所述验证通过后,获取所述第三二进制数据的算法位,并去除所述第三二进制数据中的验证位和算法位;

142.解密处理模块630,用于根据所述算法位对所述第三二进制数据进行二进制解密处理,得到第四二进制数据;

143.整数值转化模块640,用于将所述第四二进制数据转换为第四整数值,并对所述第四整数值进行字面字典互换;

144.解密数值获取模块650,用于将所述字面字典互换后的第四整数值除以10的m次

方,得到解密数值。

145.根据本公开实施例的另一个方面,如图17所示,还提供了一种针对数值的加密装置700,包括:

146.第一处理器710;以及

147.第一存储器720,与所述第一处理器连接,用于为所述第一处理器提供处理以下处理步骤的指令:

148.将待加密数据乘以10的m次方,得到第一整数值,对所述第一整数值进行字面字典互换,将字面字典互换后的第一整数值转化为第一二进制数据,m为0或自然数;

149.产生随机数0或1,根据所述随机数对所述第一二进制数据进行二进制加密处理,得到第二二进制数据;

150.在所述第二二进制数据的右侧添加验证位及算法位;

151.将添加所述验证位及算法位后的结果转化为第二整数值,并除以10的所述m次方,转换为加密数值,得到加密后的结果。

152.根据本公开实施例的另一个方面,如图18所示,还提供了一种针对数值的解密装置800,包括:

153.第二处理器810;以及

154.第二存储器820,与所述第一处理器连接,用于为所述第一处理器提供处理以下处理步骤的指令:

155.将待解密数据乘以10的m次方,得到第三整数值,将所述第三整数值转换为第三二进制数据,根据验证位验证所述第三二进制数据;

156.在所述验证通过后,获取所述第三二进制数据的算法位,并去除所述第三二进制数据中的验证位和算法位;

157.根据所述算法位对所述第三二进制数据进行二进制解密处理,得到第四二进制数据;

158.将所述第四二进制数据转换为第四整数值,并对所述第四整数值进行字面字典互换;

159.将所述字面字典互换后的第四整数值除以10的m次方,得到解密数值。

160.上述本技术实施例序号仅仅为了描述,不代表实施例的优劣。

161.在本技术的上述实施例中,对各个实施例的描述都各有侧重,某个实施例中没有详述的部分,可以参见其他实施例的相关描述。

162.在本技术所提供的几个实施例中,应该理解到,所揭露的技术内容,可通过其它的方式实现。其中,以上所描述的装置实施例仅仅是示意性的,例如所述单元的划分,仅仅为一种逻辑功能划分,实际实现时可以有另外的划分方式,例如多个单元或组件可以结合或者可以集成到另一个系统,或一些特征可以忽略,或不执行。另一点,所显示或讨论的相互之间的耦合或直接耦合或通信连接可以是通过一些接口,单元或模块的间接耦合或通信连接,可以是电性或其它的形式。

163.所述作为分离部件说明的单元可以是或者也可以不是物理上分开的,作为单元显示的部件可以是或者也可以不是物理单元,即可以位于一个地方,或者也可以分布到多个网络单元上。可以根据实际的需要选择其中的部分或者全部单元来实现本实施例方案的目

的。

164.另外,在本技术各个实施例中的各功能单元可以集成在一个处理单元中,也可以是各个单元单独物理存在,也可以两个或两个以上单元集成在一个单元中。上述集成的单元既可以采用硬件的形式实现,也可以采用软件功能单元的形式实现。

165.所述集成的单元如果以软件功能单元的形式实现并作为独立的产品销售或使用时,可以存储在一个计算机可读取存储介质中。基于这样的理解,本技术的技术方案本质上或者说对现有技术做出贡献的部分或者该技术方案的全部或部分可以以软件产品的形式体现出来,该计算机软件产品存储在一个存储介质中,包括若干指令用以使得一台计算机设备(可为个人计算机、服务器或者网络设备等)执行本技术各个实施例所述方法的全部或部分步骤。而前述的存储介质包括:u盘、只读存储器(rom,read-only memory)、随机存取存储器(ram,randomaccess memory)、移动硬盘、磁碟或者光盘等各种可以存储程序代码的介质。

166.以上所述仅是本技术的优选实施方式,应当指出,对于本技术领域的普通技术人员来说,在不脱离本技术原理的前提下,还可以做出若干改进和润饰,这些改进和润饰也应视为本技术的保护范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。