基于se的tls双向认证方法、终端设备及可读存储介质

技术领域

1.本技术涉及信息安全技术领域,特别是涉及一种基于se的tls双向认证方 法、终端设备及可读存储介质。

背景技术:

2.随着科技的飞速发展,现有的tls(传输层安全协议)双向认证方式,通常 是使用软件来实现的,在认证过程中,软件容易被攻破,无法保证其认证的安 全性且处理效率不高。因此,如何实现一种安全且高效的tls双向认证成为了当 前亟待解决的技术问题。

技术实现要素:

3.本技术提供了一种基于se的tls双向认证方法、终端设备及可读存储介质, 以实现安全高效的tls双向认证。

4.第一方面,

5.一种基于se的tls双向认证方法,适用于包括系统和安全芯片se的终端设 备,系统上配置有mbedtls函数库,该方法包括:

6.系统加载调用函数库,函数库中的函数与se通信,向se发送相应的指令;

7.当函数库的第五函数被系统加载调用时,第五函数与se进行通信,将tls 握手数据发送给se进行签名处理;

8.当函数库的第六函数被系统加载调用时,第六函数与se进行通信,指示 se根据提取的服务器公钥对tls握手数据进行加密签名处理得到加密的tls握手 数据,由se将加密的tls握手数据保存为第一数据;

9.当函数库的第一接口被系统加载调用时,第一接口调用通信接口与服务器 进行通信,将第一数据发送给服务器;

10.当函数库的第二接口被系统加载调用时,第二接口调用通信接口与服务器 进行通信,接收服务器返回的针对第一数据的验签成功的第二通知消息;

11.当函数库的第十二函数被系统加载调用时,第十二函数与se进行通信,将 第二通知消息中携带的签名信息和包含通信对称密钥的密文发送给se;

12.当函数库的第十三函数被系统加载调用时,第十三函数与se进行通信,指 示se根据获取的设备端私钥对签名信息进行校验成功后,对包含通信对称密钥 的密文进行解密的到解密信息;

13.当函数库的第十四函数被系统加载调用时,第十四函数与se进行通信,从 解密信息中获取通信对称密钥;

14.当自定义的密钥发送函数被调用时,将获取到的通信对称密钥发送给se, 以使系统根据通信对称密钥完成通信握手处理。

15.第二方面,提供了一种终端设备,包括:

16.处理器和存储器;

17.所述存储器,用于存储计算机程序;

18.所述处理器,用于通过调用所述计算机程序,执行上述基于se的tls双 向认证方法。

19.第三方面,提供了一种终端设备程序;

20.所述处理器,用于通过调用所述计算机程序,执行上述的基于se的tls 双向认证方法。

21.第四方面,提供了一种计算机可读存储介质,所述计算机存储介质用于 存储计算机程序,当其在计算机上运行时,使得计算机可以执行上述的基于 se的tls双向认证方法。

22.借由上述技术方案,本技术提供的技术方案至少具有下列优点:

23.本技术中,通过上述方案,通过引入硬件安全芯片se(security extentionchip)来实现tls双向认证,较之现有的tls双向认证方式,认证的过程由硬件安 全芯片se来实现,提高了双向认证的处理效率,且提升了双向认证的安全性; 通过调用mbedtls函数库,使得本方案的应用平台能够扩展到适用于嵌入式操作 系统领域。

附图说明

24.通过阅读下文优选实施方式的详细描述,各种其他的优点和益处对于本领 域普通技术人员将变得清楚明了。附图仅用于示出优选实施方式的目的,而并 不认为是对本发明实施例的限制。而且在整个附图中,用相同的参考符号表示 相同的部件。在附图中:

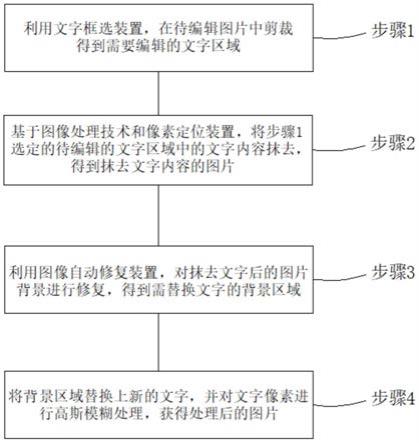

25.图1为本技术提供的基于se的tls双向认证方法的流程示意图;

26.图2为本技术实现本技术实施例的电子设备的结构示意图。

具体实施方式

27.本技术提出一种基于se的tls双向认证方法、终端设备及可读存储介质, 下面结合附图,对本技术具体实施方式进行详细说明。

28.下面详细描述本技术的实施例,所述实施例的示例在附图中示出,其中自 始至终相同或类似的标号表示相同或类似的元件或具有相同或类似功能的元 件。下面通过参考附图描述的实施例是示例性的,仅用于解释本技术,而不能 解释为对本技术的限制。

29.本技术领域技术人员可以理解,除非特意声明,这里使用的单数形式“一”、

ꢀ“

一个”、“所述”和“该”也可包括复数形式。应该进一步理解的是,本技术的说明 书中使用的措辞“包括”是指存在所述特征、整数、步骤、操作、元件和/或组件, 但是并不排除存在或添加一个或多个其他特征、整数、步骤、操作、元件、组 件和/或它们的组。应该理解,当我们称元件被“连接”或“耦接”到另一元件时, 它可以直接连接或耦接到其他元件,或者也可以存在中间元件。此外,这里使 用的“连接”或“耦接”可以包括无线连接或无线耦接。这里使用的措辞“和/或”包 括一个或更多个相关联的列出项的全部或任一单元和全部组合。

30.本技术领域技术人员可以理解,除非另外定义,这里使用的所有术语(包 括技术术语和科学术语),具有与本技术所属领域中的普通技术人员的一般理解 相同的意义。还应该理解的是,诸如通用字典中定义的那些术语,应该被理解 为具有与现有技术的上下文中的意义一致的意义,并且除非像这里一样被特定 定义,否则不会用理想化或过于正式的含义来解释。

31.为使本技术的目的、技术方案和优点更加清楚,下面对本技术实施方式作 进一步地详细描述。下面这几个具体的实施例可以相互结合,对于相同或相似 的概念或过程可能在某些实施例中不再赘述。

32.术语说明:se为

33.实施例一

34.实施例一,为本技术提供的一种基于se的tls双向认证方法的流程实施例, 该方法适用于包括系统和安全芯片se的终端设备,系统上配置有mbedtls函数 库,如图1所示,包括如下步骤:

35.系统加载调用mbedtls函数库,函数库中的函数与se通信,向se发送相 应的指令;

36.当函数库的第五函数被系统加载调用时,第五函数与se进行通信,将tls 握手数据发送给se进行签名处理;

37.当函数库的第六函数被系统加载调用时,第六函数与se进行通信,指示 se根据提取的服务器公钥对tls握手数据进行加密签名处理得到加密的tls握手 数据,由se将加密的tls握手数据保存为第一数据;

38.当函数库的第一接口被系统加载调用时,第一接口调用通信接口与服务器 进行通信,将第一数据发送给服务器;

39.当函数库的第二接口被系统加载调用时,第二接口调用通信接口与服务器 进行通信,接收服务器返回的针对第一数据的验签成功的第二通知消息;

40.当函数库的第十二函数被系统加载调用时,第十二函数与se进行通信,将 第二通知消息中携带的签名信息和包含通信对称密钥的密文发送给se;

41.当函数库的第十三函数被系统加载调用时,第十三函数与se进行通信,指 示se根据获取的设备端私钥对签名信息进行校验成功后,对包含通信对称密钥 的密文进行解密的到解密信息;

42.当函数库的第十四函数被系统加载调用时,第十四函数与se进行通信,从 解密信息中获取通信对称密钥;

43.当自定义的密钥发送函数被系统加载调用时,将获取到的通信对称密钥发 送给se,以使系统根据通信对称密钥完成通信握手处理。

44.实施例二

45.基于上述本技术所提供的技术方案,下面对该技术方案进行详尽阐释,如 实施例二所示,为本技术提供的基于se的tls双向认证方法的一个可能地实现 方式的处理流程。

46.在本技术中,终端设备包括系统和se,且在系统中配置有一个mbedtls函 数库,在该函数库中配置有多个函数,每个函数用于转发系统发送过来的消息; 其中,当系统需要向se发送消息时,通过到函数库中调用相应的函数,经由该 对应的函数通过通信接口发送给se进行相应的处理。

47.所述系统加载调用mbedtls函数库,该函数库中的函数与所述se通信,向 所述se发送相应的指令。

48.其中,当所述函数库的第一函数被所述系统加载调用时,所述第一函数与 所述se进行通信,指示se进行初始化处理。在一个可能地实现方式中,当函 数库中的第一函数被所述系统加载调用时,第一函数与所述se进行通信,指示 se进行相应的初始化处理,从而

使得该se做好进行后续处理的准备;等待接 收se返回的回复消息,根据se返回的回复消息向se发送初始化rsa算法指 令,使得se进入rsa加密算法状态,以为了后续的通信握手。

49.在se当前处于rsa加密算法状态后,当函数库的第二函数被所述系统加 载调用时,所述第二函数与所述se进行通信,将服务器证书的存储编号告知所 述se。

50.在一个可能地实现方式中,基于所述se当前的rsa加密算法状态,当函 数库的第二函数被所述系统加载调用时,所述第二函数与所述se进行通信,将 服务器证书的存储编号告知给se,以便se在需要该服务器证书时,根据该存 储编号提取对应的服务器证书。

51.在se得知了服务器证书的存储编号后,当函数库的第三函数被所述系统加 载调用时,所述第三函数与所述se进行通信,指示se根据得到的存储编号从 存储的服务器证书中提取服务器公钥。

52.在一个可能地实现方式中,在se得知了服务器证书的存储编号后,当函数 库的第三函数被所述系统加载调用时,所述第三函数与所述se进行通信,指示 se可以根据存储编号去存储的服务器证书中提取相应地服务器公钥;se根据第 三函数的通信指示提取到服务器公钥。

53.当函数库的第四函数被所述系统加载调用时,所述第四函数与所述se进行 通信,接收所述se发送的已提取所述服务器公钥的第一通知消息。

54.在一个可能地实现方式中,se在收到系统的指示后,根据服务器证书的存 储编号在自身的存储中对应的服务器证书中提取相应的服务器公钥,并在提取 完成后,向系统返回已提取所述服务器公钥的第一通知消息;并在函数库中的 第四函数被所述系统加载调用时,所述第四函数与所述se进行通信,接收该 se发送的上述第一通知消息。

55.当函数库的第五函数被所述系统加载调用时,第五函数与所述se进行通信, 将tls握手数据发送给所述se进行签名处理。

56.在一个可能地实现方式中,当函数库中的第五函数被所述系统加载调用时, 所述第五函数与所述se进行通信,将tls握手数据发送给se进行相应的签名处 理。

57.当函数库的第六函数被所述系统加载调用时,第六函数与所述se进行通信, 指示所述se根据前面提取的服务器公钥对tls握手数据进行加密处理得到加密 的tls握手数据,se将所述加密的tls握手数据保存为第一数据。

58.在一个可能地实现方式中,在系统得知se已经提取到服务器公钥,并且将 需要处理的tls握手数据给到se后;当函数库中的第六函数被所述系统加载调 用时,第六函数与所述se进行通信,指示se根据所提取的服务器公钥对该tls 握手数据进行加密处理,得到相应的加密的tls握手数据,se将加密的tls握手 数据保存为第一数据。

59.当函数库的第七函数被所述系统加载调用时,第七函数与所述se进行通信, 接收se输出的第一数据。

60.在一个可能地实现方式中,se在利用提取的服务器公钥对tls握手数据进行 加密处理后,需要将处理后的第一数据返回给系统,并在函数库的第七函数被 所述系统加载调用时,第七函数与所述se进行通信,接收该se输出的第一数 据。

61.当函数库的第八函数被所述系统加载调用时,所述第八函数对所述第七函 数接收的第一数据设置填充字符,得到填充后的数据。

62.在一个可能地实现方式中,第七函数在接收到se发送的第一数据后,当函 数库中

的第八函数被所述系统加载调用时,第八函数根据相应的规范要求对该 第一数据进行字符填充处理,使其满足相应的字符格式。

63.当函数库的第九函数被所述系统加载调用时,第九函数获取所述第八函数 处理的第二数据的数据长度。

64.在一个可能地实现方式中,第八函数对第一数据进行字符填充处理后,当 函数库中的第九函数被所述系统加载调用时,第九函数获取该第八函数处理的 第二数据的数据长度。

65.基于获取的第二数据的数据长度,当函数库的第一接口被系统加载调用时, 第一接口调用通信接口与所述服务器进行通信,根据第二数据的数据长度将第 二数据发送给服务器。

66.在一个可能地实现方式中,当函数库中的第一接口被系统加载调用时,第 一接口调用通信接口与所述服务器进行通信,根据第九函数获取的第二数据的 数据长度将第二数据发送给服务器进行处理。

67.在第一接口将第二数据发送给服务器后,当函数库的第二接口被系统加载 调用时,第二接口调用通信接口与所述服务器进行通信,接收服务器返回的针 对第一数据的验签成功的第二通知消息。

68.在一个可能地实现方式中,在第一接口将第二数据发送给服务器后,服务 器对该接收到的数据进行验签处理,并在验签成功后,将验签成功的通知消息 返回给系统;当函数库中的第二接口被系统加载调用时,第二接口调用通信接 口与所述服务器进行通信,可以接收该服务器返回的第二通知消息;且在该第 二通知消息中携带有包含通信对称密钥的签名信息。

69.当函数库的第十函数被系统加载调用时,第十函数与所述se进行通信,将 设备端rsa私钥的存储编号通知给所述se。

70.在一个可能地实现方式中,在第二接口收到服务器对数据的验签成功的通 知消息后,当函数库中的第十函数被所述系统加载调用时,第十函数与所述se 进行通信,将自身的设备端rsa私钥的存储编号给到se,可以使得se根据得 到的存储编号获取到所述设备端rsa私钥;se根据设备端rsa私钥的存储编 号查找到相应的设备端rsa私钥。

71.当函数库的第十一函数被所述系统加载调用时,第十一函数与所述se进行 通信,指示所述se校验所述设备端rsa私钥的完整性。

72.在一个可能地实现方式中,se根据第十函数通信的设备端rsa私钥的存储 编号查找到相应的设备端rsa私钥后,当函数库中的第十一函数被所述系统加 载调用时,第十一函数与所述se进行通信,指示该se来校验该第十函数通信 的设备端rsa私钥的完整性,基于该指令,se对该查找到的设备端rsa私钥 进行完整性的校验;在所述设备端rsa私钥的完整性通过时,告知系统完整性 的校验通过。

73.当函数库的第十二函数被所述系统加载调用时,第十二函数与所述se进行 通信,将所述第二通知消息中携带的第一签名信息和包含通信对称密钥的密文 发送给所述se。

74.在一个可能地实现方式中,当函数库中的第十二函数被所述系统加载调用 时,第十二函数与所述se进行通信,将前述第二接口接收的第二通知消息中携 带的第一签名信息和包含通信对称密钥的密文发送给se,以便se可以对该第 一签名信息进行校验并对包

含通信对称密钥的密文进行解密处理。

75.当函数库的第十三函数被所述系统加载调用时,第十三函数与所述se进行 通信,指示所述se根据获取的设备端rsa私钥对所述签名信息进行校验,对 包含通信对称密钥的密文进行解密的到解密信息。

76.在一个可能地实现方式中,在se对设备端rsa私钥的完整性校验通过后, 当函数库中的第十三函数被所述系统加载调用时,第十三函数与所述se进行通 信,指示所述se根据获取的设备端rsa私钥对所述签名信息进行校验,对包 含通信对称密钥的密文进行解密的到解密信息。

77.具体地,se利用获取的设备端rsa私钥对所述第一签名信息进行验签,同 时对上述的密文数据进行解密得到包含通信对称密钥的解密信息。

78.当函数库的第十四函数被所述系统加载调用时,所述第十四函数与所述se 进行通信,从所述解密信息中获取所述通信对称密钥;

79.当自定义的密钥发送函数被所述系统加载调用时,将获取到的通信对称密 钥发送给所述se,以使所述系统根据所述通信对称密钥完成通信握手处理。

80.在一个可能地实现方式中,第十四函数通信接收se返回的解密信息后,在 该解密信息中获取到协商的通信对称密钥;当自定义的密钥发送函数被所述系 统加载调用时,,第十四函数与所述se进行通信,将获取到的通信对称密钥发 送给se,使得系统可以根据得到的通信对称密钥完成通信握手处理,实现了终 端设备与服务器间的双向认证。

81.在一个可能地实现方式中,当自定义的密钥发送函数被所述系统加载调用 时,自定义的密钥发送函数与所述se进行通信,将获取到的通信对称密钥发送 给se后,当函数库中的第十六函数被所述系统加载调用时,所述系统获取se 中存储的通信对称密钥,并使用通信对称密钥对预定的字符串进行加密后生成 握手结束指令;

82.当函数库的第一接口被系统加载调用时,第一接口调用通信接口与所述服 务器进行通信,将握手结束指令发送给服务器;

83.服务器接收到握手结束指令后,使用自身存储的通信对称密钥对握手结束 指令进行解密后得到字符串,使用自身存储的通信密钥对字符串进行加密后生 成握手结束指令响应,并将握手结束指令响应返回给系统;

84.当函数当函数库的第二接口被系统加载调用时,第二接口调用通信接口与 所述服务器进行通信,接收服务器返回的握手结束指令的响应;

85.当函数库中的第十七函数被所述系统加载调用时,所述系统获取se中存储 的通信对称密钥,并使用通信对称密钥对接收到的服务器返回的握手结束指令 的响应进行进行解密后得到字符串,使得se可以根据得到的通信对称密钥完成 通信握手处理,实现了终端设备与服务器间的双向认证。

86.当函数库的第十五函数被所述系统加载调用时,第十五函数与所述se进行 通信,指示所述se退出rsa加密算法状态。

87.在一个可能地实现方式中,在系统与se完成通信握手处理后,当函数库中 的第十五函数被所述系统加载调用时,第十五函数与所述se进行通信,指示 se退出当前的rsa加密算法状态,se根据该指示释放有关通信握手处理的资 源数据,从而实现对rsa加密算法状态的退出。

88.在一个可能地实现方式中,当所述函数库的第一函数被所述系统加载调用 时,所述第一函数与所述se进行通信,指示se进行初始化处理之前,当函数 库的第一接口被系统加载调用时,第一接口调用通信接口与所述服务器进行通 信,将系统根据握手数据版本号,第一随机数和加密算法列表生成的第三数据 发送给服务器;

89.当函数库的第二接口被系统加载调用时,第二接口调用通信接口与所述服 务器进行通信,接收服务器返回的根据握手数据版本号,第二随机数和使用的 加密算法生成的第二签名信息;

90.当第二接口调用通信接口接收到服务器发送的第二签名信息后,所述函数 库的第一函数被所述系统加载调用,所述第一函数与所述se进行通信,指示 se进行初始化处理;

91.当所述函数库的第一函数被所述系统加载调用时,所述第一函数与所述se 进行通信,指示se进行初始化处理之后,当函数库中的第十函数被所述系统加 载调用时,第十函数与所述se进行通信,将自身的设备端rsa私钥的存储编 号给到se,可以使得se根据得到的存储编号获取到所述设备端rsa私钥;se 根据设备端rsa私钥的存储编号查找到相应的设备端rsa私钥;

92.在本实施例中设备端rsa私钥是预先存储在se中的。

93.当函数库的第十一函数被所述系统加载调用时,第十一函数与所述se进行 通信,指示所述se校验所述设备端rsa私钥的完整性,se对该查找到的设备 端rsa私钥进行完整性的校验,并告知系统完整性的校验通过;

94.当函数库的第十二函数被所述系统加载调用时,第十二函数与所述se进行 通信,将所述第二签名信息发送给所述se,以便se可以对第二签名信息进行 校验解密处理。

95.当函数库的第十三函数被所述系统加载调用时,第十三函数与所述se进行 通信,指示所述se根据获取的设备端rsa私钥对第二签名信息进行校验解密。

96.在一个可能地实现方式中,在se对设备端rsa私钥的完整性校验通过后, 当函数库中的第十三函数被所述系统加载调用时,第十三函数与所述se进行通 信,指示se根据设备端rsa私钥来对获取的第二签名信息进行校验解密处理。

97.具体地,se利用设备端rsa私钥对第二签名信息进行解密处理,得到解密 后的第二签名信息,并对解密后的第二签名信息进行校验,在校验成功后将校 验成功的结果告知系统。

98.在一个可能地实现方式中,当函数库的第二函数被所述系统加载调用时, 所述第二函数与所述se进行通信,将服务器证书的存储编号发给所述se之前, se对解密后的第二签名信息进行校验,在校验成功后将校验成功的结果告知系 统。

99.在被实施例中,在一个可能地实现方式中,当所述函数库的第一函数被所 述系统加载调用时,所述第一函数与所述se进行通信,指示se进行初始化处 理之后系统指示se获取设备端rsa私钥以及验证rsa完成性的过程只需要执 行一次后rsa私钥可以多次参与服务器发送的签名信息的校验解密过程。

100.实施例三

101.基于上述本技术所提供的技术方案,下面以一个具体实施方式对该技术方 案进行详尽阐释,如实施例三所示,为本技术提供的基于se的tls双向认证方 法的一个可能地

b0684ed1c07179204382c07ce2be8e34caac688ee3ceb556e4304e324bc96d8439ff70e31911d0cae55a5bd5ba3836c1b7aaec13eb6815be9199196e3a5e06b7928e568c27db29bfb40645542c4ff9a9d9f1598a6988cf100a3f28847d9163ae46961af1dece8505671d6bd08c521bc645c89a5493c81b72c5ee86678ce71f0cbf38c2e9d7aea67459eef0d78ce44506。

113.mbedtls_rsa_set_padding函数对加密的tls握手数据进行字符填充处理后,当mbedtls_rsa_get_len函数(第九函数)被系统加载调用时,mbedtls_rsa_get_len函数获取mbedtls_rsa_set_padding函数处理的填充后的数据的数据长度。

114.当tlssend接口(第一接口)被系统加载调用时,第一接口调用通信接口与所述服务器进行通信,基于mbedtls_rsa_get_len函数获取的填充后的数据的数据长度向服务器发送填充后的数据d0eb717aa57e1423955a27c1ead94b23cf3f3882f37a1ef11ad94b702f84a3df44623ce4ac62b27a425a833af6a0717b038a22a21e6cbb5035ba411d8d98742ec50d341e0e349681fce94a76ce3aac752e1849371b5b7450c65e8866e73851a2e07edc89c6a7348d67d358c4b7759b22c7369d898c8113ae33fa354545e0de2bdd847e64532c87eb4f76d1ed2aa41bc5f072742a22b26164c4be42a15e9520bf58e2dc6b0c6b98cddd70a770d78107745c64562cf723d0368dcde0103fbf0b31423d86f1717705f759ab2ae1ef17673b43d9d656571ba18ee4a9a0a96eb8116a86a750144f11405938717ca7029b36417f39bfca646bfb5aadeb56f7e25e639b9a34b5a929d4b0b79d98bed3483424b69120c73513cfc4233a40c6919cad2d249a888b6b3874832a57348c54763651bc9742818d111539b05e90b249037705df30223eae61a7b1b369ef0d0a55e4e40bf4220c89204a637c304472c2d8a6fc8bd1fcaaeca337b493f0ba78cd2037ac3a。

115.服务器在接收到tlssend接口发送的填充后的数据后,对其进行验签处理;服务器在对填充后的数据验签成功后,将该结果565b9b56b7a0653abf2a6f8e5b5503d838e6b4e01c6361831a998de1d8da8665635820d71636049e7c209ecd5f84f7736b519b3a6f925bb51160644f82f99409d76015535c0b6a20792f8cd696ff47dc2629efe05612d012c27b83644d7804408ad5019da9161b8f1003b7da8ff7928029c214ac35d20d139498827b6f484f51039c160154448ded086108a89d56e3532ae71119d910ddadeed09a6c3ca1ce6b532742cadb77434d46b7516448dbd721b48815adef6c3ad58e08b28d208f74afe938d53e864437cec10950f1863682aa返回给系统。

116.当函数库的tls_recv接口(第二接口)被系统加载调用时,tls_recv接口调用通信接口与所述服务器进行通信,接收服务器返回的通知消息565b9b56b7a0653abf2a6f8e5b5503d838e6b4e01c6361831a998de1d8da8665635820

d71636049e7c209ecd5f84f7736b519b3a6f925bb51160644f82f99409d76015535c0b6a20792f8cd696ff47dc2629efe05612d012c27b83644d7804408ad5019da9161b8f1003b7da8ff7928029c214ac35d20d139498827b6f484f51039c160154448ded086108a89d56e3532ae71119d910ddadeed09a6c3ca1ce6b532742cadb77434d46b7516448dbd721b48815adef6c3ad58e08b28d208f74afe938d53e864437cec10950f1863682aa,通知消息中携带验签成功的结果,并且在该第二通知消息中携带包含第一签名信息和包含通信对称密钥的密文。

117.tls_recv接口收到服务器对数据的验签成功的通知消息后,当mbedtls_rsa_private函数(第十函数)被系统加载调用时,mbedtls_rsa_private函数与所述se进行通信,将设备端rsa私钥的存储编号f8f0f44d8206fe8e256251a28c0d83da81e32f1e56d7a4b00f8d060964ed3d9c9c35318b6e8133b4e1f689c33b8dbfbb给到se,从而使得se可以根据得到的存储编号获取到所述设备端rsa私钥。

118.mbedtls_rsa_private函数在将设备端rsa私钥的存储编号给到se后,当mbedtls_rsa_check_privkey函数(第十一函数)被系统加载调用时,mbedtls_rsa_check_privkey函数与所述se进行通信,向se发送指令41f9dd7657208e2a369c9d0d92eb403b911ad3e647870287b4b8,指示se校验设备端rsa私钥的完整性。

119.se基于该mbedtls_rsa_check_privkey函数的指令,通过mbedtls_rsa_private函数通信的设备端rsa私钥的存储编号获取到对应的设备端rsa私钥,并对该设备端rsa私钥进行完整性的校验。

120.在se对设备端rsa私钥的完整性校验通过后,当mbedtls_rsa_public函数(第十二函数)被系统加载调用时,mbedtls_rsa_public函数与所述se进行通信,将tls_recv接口接收的第二通知消息中的第一签名信息和包含通信对称密钥的密文70f65f172fb6a209d79b4665a1682c35df06795621ee6d2069ac581a3cea74b15ecf066f60be9c0d3c9eca86b43c24d0d68f6f8496134dc48c5bad0636865f9545b7ebb3e85b546a148cddd68fe2daddbe1bad260f3190282786358ca5d988b240d6c81bc808fbc8b22219d18cf81bc299ebb403e9ce5c97a5fccd4926c8ddd1ce40dd364e5b66eb7cba8ac8483bc7b0681ce2a9ae928292b228a7ea303123d3ad2ad3f1324a6547130dfc47ae45d6914e9420bfbcd0b2c8bc2897e0c7f5e33ca69f61c112998cf8e342b4530b330c94d68e2620fe75d783be19859642f3833036b01fe7aafe3811ef2d655bec6659e30594d0e866c591272e675b58330b63bafa7221bfddf741ebcb65c3f8c6a0c94d2fdb1f938db8c0408b085496350b61ae2641d118cd0791094dea76eff433d97eee9632226307583d465e461a7905a9b4发送给se,以便se可以对该签名信息进行校验解密处理。

121.当mbedtls_rsa_check_pub_priv函数(第十三函数)被系统加载调用时,mbedtls_rsa_check_pub_priv函数与所述se进行通信,向se发送指令27c8c22ee89c

e1653b9cbab2283e88f8ceb9af6c51e4017bd31c5d595dd9,指示se根据设备端rsa私钥对mbedtls_rsa_public函数通信的第一签名信息进行验签后对包含通信对称密钥的密文进行解密。

122.se根据mbedtls_rsa_check_pub_priv函数的指示,利用获取的设备端rsa私钥对所述第一签名信息进行验签,同时对上述的密文数据进行解密得到解密信息,其中,该解密信息中携带有通信对称密钥。

123.mbedtls_rsa_gen_key函数(第十四函数)在接收到se返回的解密的包含通信对称密钥的解密信息后,从中获取到所携带的通信对称密钥;当自定义函数import_key_to_se被系统加载调用时,自定义函数import_key_to_se与所述se进行通信,将通信对称密钥da4e30883fd5f574eb99ecd06f1b9d8a7622b033fb8c10d6a211146823079091ccdd2c44361219bbb3f16a4aa4b07fd17a1556c7a35e3312ed04293bf7835da367ec40577e9ef0492bd0ff9f3fd83f6a2d2efba9ecf77622fd15a35f3b8164e75aec9a1486d5d9119f2d34e2514fb6d84fb4a2d879901e6b351883d026b03fb73e8ad0da45087db804a1df2e44e818a47590d28ed26c772cd0dd7949ae6cd696118c8e2728131f88cf80e7ba880778b7ced9e2f437479445f35ae0085ba7cb1861df59b6d30e3d629db21071610d4a36c29e56cf5104e2d612882cd33a673917a07372d279e9486e8309a0626ed175ba66eb781256f087152a7214168ad51cd538e57944d61ba07b64796f18e973ea686c9b46709afa60aeb7753bb69f5de421a4210f698e9a199a3fe7d51caebfa631a01c4dbde2a8d7d3e94569610d04a3a80fb746582a8e46e445148ccc8fe0ae1dd7393f3046b84b9cc5ce47466f312acec953e6083ac4f0ab0ca85d6f40b7283d8a32e81bdbf546f2169decf51ce8217478ed04aea25e910b7b2d46515ecfce发送给se,从而使得系统可以根据通信对称密钥完成通信握手处理,实现了云音箱与服务器间的双向认证处理。

124.在本实施例中,当自定义函数import_key_to被所述系统加载调用时,自定义函数import_key_to与所述se进行通信,将获取到的通信对称密钥发送给se后,当函数库中的第十六函数(mbedtls_aes_setkey_enc)被所述系统加载调用时,所述系统获取se中存储的通信对称密钥da4e30883fd5f574eb99ecd06f1b9d8a7622b033fb8c10d6a211146823079091ccdd2c44361219bbb3f16a4aa4b07fd17a1556c7a35e3312ed04293bf7835da367ec40577e9ef0492bd0ff9f3fd83f6a2d2efba9ecf77622fd15a35f3b8164e75aec9a1486d5d9119f2d34e2514fb6d84fb4a2d879901e6b351883d026b03fb73e8ad0da45087db804a1df2e44e818a47590d28ed26c772cd0dd7949ae6cd696118c8e2728131f88cf80e7ba880778b7ced9e2f437479445f35ae0085ba7cb1861df59b6d30e3d629db21071610d4a36c29e56cf5104e2d612882cd33a673917a07372d279e9486e8309a0626ed175ba66eb781256f087152a7214168ad5

1cd538e57944d61ba07b64796f18e973ea686c9b46709afa60aeb7753bb69f5de421a4210f698e9a199a3fe7d51caebfa631a01c4dbde2a8d7d3e94569610d04a3a80fb746582a8e46e445148ccc8fe0ae1dd7393f3046b84b9cc5ce47466f312acec953e6083ac4f0ab0ca85d6f40b7283d8a32e81bdbf546f2169decf51ce8217478ed04aea25e910b7b2d46515ecfce,并使用通信对称密钥对预定的字符串handshakefinish进行加密后生成握手结束指令030349d1403a23d30b6803604b6843608b688360cb68c3600b6903614b6943618b698361cb69c3610b6a03624b6a43628b6a8362cb6ac3620b6b03634b6b43638b6b8363cb6bc36340304031403adbd230320bd30b6803604b6843608b688360cb68c36010301031103af3d20c3205d3;

125.当函数库的tlssend接口(第一接口)被系统加载调用时,当tlssend接口调用通信接口与所述服务器进行通信,将握手结束指令发送给服务器;

126.服务器接收到握手结束指令后,使用自身存储的通信对称密钥da4e30883fd5f574eb99ecd06f1b9d8a7622b033fb8c10d6a211146823079091ccdd2c44361219bbb3f16a4aa4b07fd17a1556c7a35e3312ed04293bf7835da367ec40577e9ef0492bd0ff9f3fd83f6a2d2efba9ecf77622fd15a35f3b8164e75aec9a1486d5d9119f2d34e2514fb6d84fb4a2d879901e6b351883d026b03fb73e8ad0da45087db804a1df2e44e818a47590d28ed26c772cd0dd7949ae6cd696118c8e2728131f88cf80e7ba880778b7ced9e2f437479445f35ae0085ba7cb1861df59b6d30e3d629db21071610d4a36c29e56cf5104e2d612882cd33a673917a07372d279e9486e8309a0626ed175ba66eb781256f087152a7214168ad51cd538e57944d61ba07b64796f18e973ea686c9b46709afa60aeb7753bb69f5de421a4210f698e9a199a3fe7d51caebfa631a01c4dbde2a8d7d3e94569610d04a3a80fb746582a8e46e445148ccc8fe0ae1dd7393f3046b84b9cc5ce47466f312acec953e6083ac4f0ab0ca85d6f40b7283d8a32e81bdbf546f2169decf51ce8217478ed04aea25e910b7b2d46515ecfce对握手结束指令进行解密后得到字符串,使用自身存储的通信对称密钥对字符串进行加密后生成握手结束指令响应03806046704720bf082a13d38b07b1d010f00303aed0c3f10403d21adb071cbf11f8013b20f8013ba4d331f8023b20f8023b9fe7043ad9d3013a11f8013b20f8013bf9d20b7803704b7843708b7883706046704780ea010c1cf0030f37d110f0030c20f0032021f0030150f8042b08bf51f8043b0ed08cf0030c6ff07f434fea,并将握手结束指令响应返回给系统;

127.当函数当函数库的tls_recv接口(第二接口)被系统加载调用时,tls_recv接口调用通信接口与所述服务器进行通信,接收服务器返回的握手结束指令的响应;

128.当函数库中的第十七函数被所述系统加载调用时,所述系统获取se中存储的通

信对称密钥,并使用通信对称密钥对接收到的服务器返回的握手结束指令的响应进行进行解密后得到字符串,使得se可以根据得到的通信对称密钥完成通信握手处理,实现了终端设备与服务器间的双向认证。

129.当mbedtls_rsa_free函数(第十五函数)被系统加载调用时,mbedtls_rsa_free函数与所述se进行通信,向se发送指令52379643ccdf384297c0b5839ecbc3367b20e004f7a67096ad10dbf013ae0b26,指示se根据接收到的指令退出当前的rsa加密算法状态。

130.se根据mbedtls_rsa_free函数的指示将通信握手处理的相关资源数据进行释放,从而实现对rsa加密算法状态的退出。

131.在本实施例中,当函数库的mbedtls_rsa_init函数(第一函数)被系统加载调用时,mbedtls_rsa_init函数与se通信,向se发送初始化指令,待se回复完成信息后,继续向se发送初始化rsa算法指令aae9fb6b2fca43a974053b48c920bdf251756563494e464f2020202020202020022020202020202020202020eccc,指示se进行初始化rsa算法处理;se根据接收到的指令进行相应的rsa算法初始化处理,使得se进入rsa加密算法状态之前还可以包括:

132.当tlssend接口(第一接口)被系统加载调用时,第一接口调用通信接口与所述服务器进行通信,将系统根据握手数据版本号,第一随机数和加密算法列表生成的第三数据3bad71a9dad68eb8746a5da6d465a676555b5b6de50597a95d6788e28cad75c44e5b1467b9209acb9aef39f70644ebccfcffefeffb3e7f9ef59ef39ce73ce739cf766f2050e95b3573534310fc23201575fd5d951f3d23ff40d6e93dabcfce546e44d2bf7a27baebdf9f7f286b5b54f263f0cb9b5effe47f5e9b7b20b74cea0fa4d17ffc376ff9fdfb358609d7a752a87b12a471908e93a807a1c2bfc123e5dee1a85b63a8bff6a7e1a86df671cb71345ed180e2221b6cbc3709921ef13b8fbddbae502fbf4eff11f132e1b240b75cbe4eeae8431539af19150db5c609d7791bcda635202680bd2cc434a63510ecd2f3b5ec6bec07发送给服务器;

133.服务器在接收到tlssend接口发送的第三数据后,根据握手数据版本号,第二随机数和使用的加密算法生成的第二签名信息982a5eaa595b81a1f11fae97b34d7346e313fdf208c5922da1edded429e7298148d82317dc54e2f86fbf39129498dde6170b293be5dbfded1a19056745b56bc829fef21bb211c6ebf443c6ebe4439ae44f8c82bb3232945707d17c908cba4186689b52c6e8204f3a459b6514e805db8c3d6e194fd18987bf38129905ab8cdc0d3dfc898a9c5456cba2c49b6ea13594a5d853ad11ec58b6a5158d3735a51d558f01da4cf76351c2b1861fc3103fab9bbd6dd0e2330b778e3ffc8651f56db4b32e6cb5715c939d8b6323b9fa6b6906c4677e12ce5a9dfb8c9b1a5034118d12e05645a3f84eb7d2b931acce18d6a4bb8867ad3506379470e7af23fdb9b0684ed1c07179204382c07ce2be8e34caac688ee3ce

b556e4304e324bc96d8439ff70e31911d0cae55a5bd5ba3836c1b7aaec13eb6815be9199196e3a5e06b7928e568c27db29bfb40645542c4ff9a9d9f1598a6988cf100a3f28847d9163ae46961af1dece8505671d6bd08c521bc645c89a5493c81b72c5ee86678ce71f0cbf38c2e9d7aea67459eef0d78ce44506返回给系统;

134.当函数库tls_recv接口(第二接口)被系统加载调用时,第二接口调用通信接口与所述服务器进行通信,接收服务器返回的第二签名信息982a5eaa595b81a1f11fae97b34d7346e313fdf208c5922da1edded429e7298148d82317dc54e2f86fbf39129498dde6170b293be5dbfded1a19056745b56bc829fef21bb211c6ebf443c6ebe4439ae44f8c82bb3232945707d17c908cba4186689b52c6e8204f3a459b6514e805db8c3d6e194fd18987bf38129905ab8cdc0d3dfc898a9c5456cba2c49b6ea13594a5d853ad11ec58b6a5158d3735a51d558f01da4cf76351c2b1861fc3103fab9bbd6dd0e2330b778e3ffc8651f56db4b32e6cb5715c939d8b6323b9fa6b6906c4677e12ce5a9dfb8c9b1a5034118d12e05645a3f84eb7d2b931acce18d6a4bb8867ad3506379470e7af23fdb9b0684ed1c07179204382c07ce2be8e34caac688ee3ceb556e4304e324bc96d8439ff70e31911d0cae55a5bd5ba3836c1b7aaec13eb6815be9199196e3a5e06b7928e568c27db29bfb40645542c4ff9a9d9f1598a6988cf100a3f28847d9163ae46961af1dece8505671d6bd08c521bc645c89a5493c81b72c5ee86678ce71f0cbf38c2e9d7aea67459eef0d78ce44506。

135.当系统接收到服务器返回的第二签名信息后,当函数库的mbedtls_rsa_init函数(第一函数)被系统加载调用时,mbedtls_rsa_init函数与se通信,向se发送初始化指令,待se回复完成信息后,继续向se发送初始化rsa算法指令aae9fb6b2fca43a974053b48c920bdf251756563494e464f2020202020202020022020202020202020202020eccc,指示se进行初始化rsa算法处理;se根据接收到的指令进行相应的rsa算法初始化处理,使得se进入rsa加密算法状态之后,且当函数库的mbedtls_rsa_import函数(第二函数)被系统加载调用时,mbedtls_rsa_import函数与se进行通信,将服务器证书的存储编号eccc1020202020200120202002告知se,se根据接收的存储编号可以提取相应的服务器证书之前,当mbedtls_rsa_private函数(第十函数)被系统加载调用时,mbedtls_rsa_private函数与所述se进行通信,将设备端rsa私钥的存储编号f8f0f44d8206fe8e256251a28c0d83da81e32f1e56d7a4b00f8d060964ed3d9c9c35318b6e8133b4e1f689c33b8dbfbb给到se,从而使得se可以根据得到的存储编号获取到所述设备端rsa私钥。

136.mbedtls_rsa_private函数在将设备端rsa私钥的存储编号给到se后,当mbedtls_rsa_check_privkey函数(第十一函数)被系统加载调用时,mbedtls_rsa_check_privkey函数与所述se进行通信,向se发送指令41f9dd7657208e2a369c9d0d92eb403b911ad3e647870287b4b8,指示se校验设备端rsa私钥的完整性。

137.se基于该mbedtls_rsa_check_privkey函数的指令,通过mbedtls_rsa_private函数通信的设备端rsa私钥的存储编号获取到对应的设备端rsa私钥,并对该设备端rsa私钥进行完整性的校验。

138.在se对设备端rsa私钥的完整性校验通过后,当mbedtls_rsa_public函数(第十二函数)被系统加载调用时,mbedtls_rsa_public函数与所述se进行通信,将tls_recv接口接收的第二签名信息发送给se,以便se可以对第二签名信息进行校验解密处理。

139.当mbedtls_rsa_check_pub_priv函数(第十三函数)被系统加载调用时,mbedtls_rsa_check_pub_priv函数与所述se进行通信,向se发送指令013bf9d20b7803704b7843708b7883706046704780ea010c1cf0982a5eaa595b81a1f11fae97b34d7346e313fdf208c5922da1edded429e7298148d82317dc54e2f86fbf39129498dde6170b293be5dbfded1a19056745b56bc829fef21bb211c6ebf443c6ebe4439ae44f8c82bb3232945707d17c908cba4186689b52c6e8204f3a459b6514e805db8c3d6e194fd18987bf38129905ab8cdc0d3dfc898a9c5456cba2c49b6ea13594a5d853ad11ec58b6a5158d3735a51d558f01da4cf76351c2b1861fc3103fab9bbd6dd0e2330b778e3ffc8651f56db4b32e6cb5715c939d8b6323b9fa6b6906c4677e12ce5a9dfb8c9b1a5034118d12e05645a3f84eb7d2b931acce18d6a4bb8867ad3506379470e7af23fdb9b0684ed1c07179204382c07ce2be8e34caac688ee3ceb556e4304e324bc96d8439ff70e31911d0cae55a5bd5ba3836c1b7aaec13eb6815be9199196e3a5e06b7928e568c27db29bfb40645542c4ff9a9d9f1598a6988cf100a3f28847d9163ae46961af1dece8505671d6bd08c521bc645c89a5493c81b72c5ee86678ce71f0cbf38c2e9d7aea67459eef0d78ce44506036f08bf,指示se根据设备端rsa私钥对mbedtls_rsa_public函数通信的第二签名信息进行校验解密,并告知系统校验解密成功的结果。

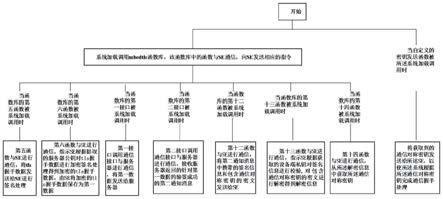

140.下面参考图2,其示出了适于用来实现本技术实施例的电子设备400的结构示意图。该电子设备可以包括但不限于诸如移动电话、笔记本电脑、数字广播接收器、pda(个人数字助理)、pad(平板电脑)、pmp(便携式多媒体播放器)、车载终端(例如车载导航终端)等等的移动终端以及诸如数字tv、台式计算机等等的固定终端。图2示出的电子设备仅仅是一个示例,不应对本技术实施例的功能和使用范围带来任何限制。

141.如图2所示,电子设备400可以包括处理装置(例如中央处理器、图形处理器等)401,其可以根据存储在只读存储器(rom)402中的程序或者从存储装置408加载到随机访问存储器(ram)403中的程序而执行各种适当的动作和处理。在ram403中,还存储有电子设备400操作所需的各种程序和数据。处理装置401、rom402以及ram403通过总线404彼此相连。输入/输出(i/o)接口405也连接至总线404。

142.通常,以下装置可以连接至i/o接口405:包括例如触摸屏、触摸板、键 盘、鼠标、摄像头、麦克风、加速度计、陀螺仪等的输入装置406;包括例如 液晶显示器(lcd)、扬声器、振动器等的输出装置407;包括例如磁带、硬 盘等的存储装置408;以及通信装置409。通信装

置409可以允许电子设备400 与其他设备进行无线或有线通信以交换数据。虽然图2示出了具有各种装置 的电子设备400,但是应理解的是,并不要求实施或具备所有示出的装置。可 以替代地实施或具备更多或更少的装置。

143.特别地,根据本技术的实施例,上文参考流程图描述的过程可以被实现为 计算机软件程序。例如,本技术的实施例包括一种计算机程序产品,其包括承 载在计算机可读介质上的计算机程序,该计算机程序包含用于执行流程图所示 的方法的程序代码。在这样的实施例中,该计算机程序可以通过通信装置409 从网络上被下载和安装,或者从存储装置408被安装,或者从rom 402被安装。 在该计算机程序被处理装置401执行时,执行本技术实施例的方法中限定的上 述功能。

144.需要说明的是,本技术上述的计算机可读介质可以是计算机可读信号介质 或者计算机可读存储介质或者是上述两者的任意组合。计算机可读存储介质例 如可以是——但不限于——电、磁、光、电磁、红外线、或半导体的系统、装 置或器件,或者任意以上的组合。计算机可读存储介质的更具体的例子可以包 括但不限于:具有一个或多个导线的电连接、便携式计算机磁盘、硬盘、随机 访问存储器(ram)、只读存储器(rom)、可擦式可编程只读存储器(eprom 或闪存)、光纤、便携式紧凑磁盘只读存储器(cd-rom)、光存储器件、磁存 储器件、或者上述的任意合适的组合。在本技术中,计算机可读存储介质可以 是任何包含或存储程序的有形介质,该程序可以被指令执行系统、装置或者器 件使用或者与其结合使用。而在本技术中,计算机可读信号介质可以包括在基 带中或者作为载波一部分传播的数据信号,其中承载了计算机可读的程序代码。 这种传播的数据信号可以采用多种形式,包括但不限于电磁信号、光信号或上 述的任意合适的组合。计算机可读信号介质还可以是计算机可读存储介质以外 的任何计算机可读介质,该计算机可读信号介质可以发送、传播或者传输用于 由指令执行系统、装置或者器件使用或者与其结合使用的程序。计算机可读介 质上包含的程序代码可以用任何适当的介质传输,包括但不限于:电线、光缆、 rf(射频)等等,或者上述的任意合适的组合。

145.上述计算机可读介质可以是上述电子设备中所包含的;也可以是单独存在, 而未装配入该电子设备中。

146.上述计算机可读介质承载有一个或者多个程序,当上述一个或者多个程序 被该电子设备执行时,使得该电子设备:获取至少两个网际协议地址;向节点 评价设备发送包括所述至少两个网际协议地址的节点评价请求,其中,所述节 点评价设备从所述至少两个网际协议地址中,选取网际协议地址并返回;接收 所述节点评价设备返回的网际协议地址;其中,所获取的网际协议地址指示内 容分发网络中的边缘节点。

147.或者,上述计算机可读介质承载有一个或者多个程序,当上述一个或者多 个程序被该电子设备执行时,使得该电子设备:接收包括至少两个网际协议地 址的节点评价请求;从所述至少两个网际协议地址中,选取网际协议地址;返 回选取出的网际协议地址;其中,接收到的网际协议地址指示内容分发网络中 的边缘节点。

148.可以以一种或多种程序设计语言或其组合来编写用于执行本技术的操作的 计算机程序代码,上述程序设计语言包括面向对象的程序设计语言—诸如java、 smalltalk、c ,还包括常规的过程式程序设计语言—诸如“c”语言或类似的 程序设计语言。程序代码可以完全地在用户计算机上执行、部分地在用户计算 机上执行、作为一个独立的软件包执

行、部分在用户计算机上部分在远程计算 机上执行、或者完全在远程计算机或服务器上执行。在涉及远程计算机的情形 中,远程计算机可以通过任意种类的网络——包括局域网(lan)或广域网(wan) —连接到用户计算机,或者,可以连接到外部计算机(例如利用因特网服务提 供商来通过因特网连接)。

149.附图中的流程图和框图,图示了按照本技术各种实施例的系统、方法和计 算机程序产品的可能实现的体系架构、功能和操作。在这点上,流程图或框图 中的每个方框可以代表一个模块、程序段、或代码的一部分,该模块、程序段、 或代码的一部分包含一个或多个用于实现规定的逻辑功能的可执行指令。也应 当注意,在有些作为替换的实现中,方框中所标注的功能也可以以不同于附图 中所标注的顺序发生。例如,两个接连地表示的方框实际上可以基本并行地执 行,它们有时也可以按相反的顺序执行,这依所涉及的功能而定。也要注意的 是,框图和/或流程图中的每个方框、以及框图和/或流程图中的方框的组合,可 以用执行规定的功能或操作的专用的基于硬件的系统来实现,或者可以用专用 硬件与计算机指令的组合来实现。

150.描述于本技术实施例中所涉及到的单元可以通过软件的方式实现,也可以 通过硬件的方式来实现。其中,单元的名称在某种情况下并不构成对该单元本 身的限定,例如,第一获取单元还可以被描述为“获取至少两个网际协议地址 的单元”。

151.以上描述仅为本技术的较佳实施例以及对所运用技术原理的说明。本领域 技术人员应当理解,本技术中所涉及的公开范围,并不限于上述技术特征的特 定组合而成的技术方案,同时也应涵盖在不脱离上述公开构思的情况下,由上 述技术特征或其等同特征进行任意组合而形成的其它技术方案。例如上述特征 与本技术中公开的(但不限于)具有类似功能的技术特征进行互相替换而形成 的技术方案。

152.本技术提供的终端设备,适用于上述基于se的tls双向认证方法的任一实 施例,在此不再赘述。

153.本技术提供了一种计算机可读存储介质,该计算机可读存储介质存储计算 机程序,计算机程序使计算机执行上述实施例所示的基于se的tls双向认证方法。

154.本技术提供的计算机可读存储介质,适用于上述的蓝牙设备连接方法的任 一实施例,在此不再赘述。

155.本技术领域技术人员可以理解,可以用计算机程序指令来实现这些结构图 和/或框图和/或流图中的每个框以及这些结构图和/或框图和/或流图中的框的组 合。本技术领域技术人员可以理解,可以将这些计算机程序指令提供给通用计 算机、专业计算机或其他可编程数据处理方法的处理器来实现,从而通过计算 机或其他可编程数据处理方法的处理器来执行本技术公开的结构图和/或框图和 /或流图的框或多个框中指定的方案。

156.其中,本技术装置的各个模块可以集成于一体,也可以分离部署。上述模 块可以合并为一个模块,也可以进一步拆分成多个子模块。

157.本领域技术人员可以理解附图只是一个优选实施例的示意图,附图中的模 块或流程并不一定是实施本技术所必须的。

158.本领域技术人员可以理解实施例中的装置中的模块可以按照实施例描述进 行分布于实施例的装置中,也可以进行相应变化位于不同于本实施例的一个或 多个装置中。上述实施例的模块可以合并为一个模块,也可以进一步拆分成多 个子模块。

159.上述本技术序号仅仅为了描述,不代表实施例的优劣。

160.以上公开的仅为本技术的几个具体实施例,但是,本技术并非局限于此, 任何本领域的技术人员能思之的变化都应落入本技术的保护范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。