1.本技术涉及计算机技术领域,特别是涉及一种网络安全数据处理方法、装置、计算机设备和存储介质。

背景技术:

2.随着互联网技术的发展,网络安全问题也越来越受到人们的关注,网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。网络安全在生产安全以及国防安全等领域被得到广泛的关注。

3.在一些分界节点式的网络环境中,例如对于电力系统网络的领域,其对应的安全数据分析模式,一般采用厂站装置上送网络安全数据至主站系统,主站系统加以大数据智能分析。但是采用这种架构下,本地的厂站装置要上送大量的网络安全数据,占用了大量的带宽,并且给主站系统带来极大的分析压力。

技术实现要素:

4.基于此,有必要针对上述技术问题,提供一种能够能有效降低主站分析压力的网络安全数据处理方法、装置、计算机设备和存储介质。

5.一种网络安全数据处理方法,所述方法包括:

6.获取待处理本地网络安全数据;

7.根据预设网络安全数据处理规则对应筛选规则,对所述待处理本地网络安全数据进行筛选,获取规则匹配数据;

8.根据所述预设网络安全数据处理规则,确定所述规则匹配数据对应的本地网络安全分析数据;

9.反馈所述本地网络安全分析数据对应的告警数据至第三方主站端。

10.在其中一个实施例中,所述根据预设网络安全数据处理规则对应筛选规则,对所述待处理本地网络安全数据进行筛选,获取规则匹配数据之后,还包括:

11.剔除所述待处理本地网络安全数据中的规则匹配数据;

12.反馈剔除规则匹配数据后的待处理本地网络安全数据至第三方主站端;

13.获取第三方主站端反馈的规则更新数据,所述规则更新数据根据所述除剔除规则匹配数据后的待处理本地网络安全数据,以及预设威胁情报数据获取。

14.在其中一个实施例中,所述待处理本地网络安全数据包括会话流量数据以及日志数据,所述预设网络安全数据处理规则包括本地日志规则以及本地会话规则,所述根据预设网络安全数据处理规则对应筛选规则,对所述待处理本地网络安全数据进行筛选,获取规则匹配数据包括:

15.对所述待处理本地网络安全数据执行协议树解码操作,获取解码数据;

16.当所述解码数据能匹配所述本地日志规则或所述本地会话规则时,将所述解码数

据作为规则匹配数据。

17.在其中一个实施例中,所述预设网络安全数据处理规则包括会话解析规则以及日志解析规则,所述根据所述预设网络安全数据处理规则,确定所述规则匹配数据对应的本地网络安全分析数据包括:

18.基于所述会话解析规则,对所述会话流量数据进行解析,获取第一安全分析数据,基于所述日志解析规则,对所述日志数据进行解析,获取第二安全分析数据;

19.根据所述第一安全分析数据以及所述第二安全分析数据,确定所述规则匹配数据对应的本地网络安全分析数据。

20.在其中一个实施例中,所述第二安全分析数据包括应用层协议的网络攻击日志数据、基于传输内容的网络攻击日志数据以及基于操作系统漏洞攻击日志数据。

21.在其中一个实施例中,所述反馈所述本地网络安全分析数据对应的告警数据至第三方主站端之后,还包括:

22.获取所述第三方主站端根据所述告警数据反馈的网络安全展示数据。

23.一种网络安全数据处理装置,所述装置包括:

24.数据获取模块,用于获取待处理本地网络安全数据;

25.数据筛选模块,用于根据预设网络安全数据处理规则对应筛选规则,对所述待处理本地网络安全数据进行筛选,获取规则匹配数据;

26.规则匹配模块,用于根据所述预设网络安全数据处理规则,确定所述规则匹配数据对应的本地网络安全分析数据;

27.数据反馈模块,用于反馈所述本地网络安全分析数据对应的告警数据至第三方主站端。

28.在其中一个实施例中,还包括规则更新模块,用于:剔除所述待处理本地网络安全数据中的规则匹配数据;反馈剔除规则匹配数据后的待处理本地网络安全数据至第三方主站端;获取第三方主站端反馈的规则更新数据,所述规则更新数据根据所述除剔除规则匹配数据后的待处理本地网络安全数据,以及预设威胁情报数据获取。

29.一种计算机设备,包括存储器和处理器,所述存储器存储有计算机程序,所述处理器执行所述计算机程序时实现以下步骤:

30.获取待处理本地网络安全数据;

31.根据预设网络安全数据处理规则对应筛选规则,对所述待处理本地网络安全数据进行筛选,获取规则匹配数据;

32.根据所述预设网络安全数据处理规则,确定所述规则匹配数据对应的本地网络安全分析数据;

33.反馈所述本地网络安全分析数据对应的告警数据至第三方主站端。

34.一种计算机可读存储介质,其上存储有计算机程序,所述计算机程序被处理器执行时实现以下步骤:

35.获取待处理本地网络安全数据;

36.根据预设网络安全数据处理规则对应筛选规则,对所述待处理本地网络安全数据进行筛选,获取规则匹配数据;

37.根据所述预设网络安全数据处理规则,确定所述规则匹配数据对应的本地网络安

全分析数据;

38.反馈所述本地网络安全分析数据对应的告警数据至第三方主站端。

39.上述网络安全数据处理方法、装置、计算机设备和存储介质,通过获取待处理本地网络安全数据;根据预设网络安全数据处理规则对应筛选规则,对待处理本地网络安全数据进行筛选,获取规则匹配数据;根据预设网络安全数据处理规则,确定规则匹配数据对应的本地网络安全分析数据;反馈本地网络安全分析数据对应的告警数据至第三方主站端。本技术通过在本地端获取网络安全数据,而后基于预设网络安全数据处理规则来对本地的网络安全数据进行预处理,得出相应的告警数据后再进行上传,本地无需上送大量原始的网络安全数据,解决上送带宽占用较多问题,从而降低主站压力。

附图说明

40.图1为一个实施例中网络安全数据处理方法的应用环境图;

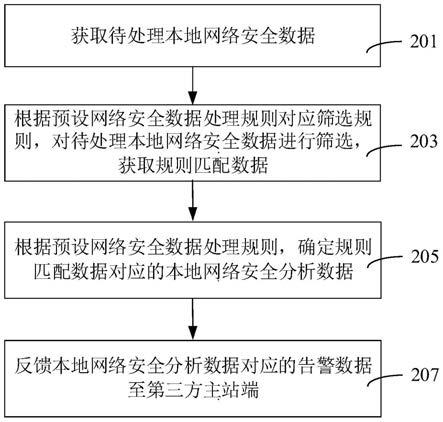

41.图2为一个实施例中网络安全数据处理方法的流程示意图;

42.图3为一个实施例中规则更新步骤的流程示意图;

43.图4为一个实施例中图2中步骤203的子流程示意图;

44.图5为一个实施例中网络安全数据处理装置的结构框图;

45.图6为一个实施例中计算机设备的内部结构图。

具体实施方式

46.为了使本技术的目的、技术方案及优点更加清楚明白,以下结合附图及实施例,对本技术进行进一步详细说明。应当理解,此处描述的具体实施例仅仅用以解释本技术,并不用于限定本技术。

47.本技术提供的网络安全数据处理方法,可以应用于如图1所示的应用环境中。该应用环境具体为主站以及分站结合式的网络安全分析场景,分站用于采集本地的网络数据,而主站则根据采集的网络数据进行网络安全分析。在本技术的实施例中,分站处的数据采集终端102以及第三方主站端104通过网络进行通信。数据采集终端102获取待处理本地网络安全数据;根据预设网络安全数据处理规则对应筛选规则,对待处理本地网络安全数据进行筛选,获取规则匹配数据;根据预设网络安全数据处理规则,确定规则匹配数据对应的本地网络安全分析数据;最后反馈本地网络安全分析数据对应的告警数据至第三方主站端104。其中,数据采集终端102可以但不限于是各种个人计算机、笔记本电脑和平板电脑。第三方主站端104可以用独立的服务器或者是多个服务器组成的服务器集群来实现,也可以为云服务器。

48.在一个实施例中,如图2所示,提供了一种网络安全数据处理方法,以该方法应用于图1中的数据采集终端102为例进行说明,包括以下步骤:

49.步骤201,获取待处理本地网络安全数据。

50.其中,待处理本地网络安全数据是指在本地生成的网络相关数据,具体可以包含会话流量数据以及日志数据等类型的数据,这些数据具体适用于进行网络安全分析。在其中一个实施例中,本技术的网络安全数据处理方法具体适用于进行电力网络的安全数据分析,此时数据采集终端102具体可以设置于厂站装置端,而第三方主站端104则设置于电力

网络的主站系统端,数据采集终端102可以从厂站装置端获取待处理本地网络安全数据,进行初步的处理,而后上传处理后的数据,从而降低将全量的待处理本地网络安全数据上传至第三方主站端的带宽压力。

51.具体地,本技术的网络安全数据处理方法具体用于解决本地端在进行网络安全分析时,需要向主站端上送大量网络安全数据,占用较多带宽,同时给主站系统分析带来的极大压力的问题。因此先进行本地化的数据预处理,在处理时,可以先获取全量的待处理本地网络安全数据。

52.步骤203,根据预设网络安全数据处理规则对应筛选规则,对待处理本地网络安全数据进行筛选,获取规则匹配数据。

53.其中,预设网络安全数据处理规则在数据采集终端102进行数据预处理所使用的规则,预设网络安全数据处理规则由第三方主站端104在数据处理前提供,且在使用过程中根据实时的网络安全情况来进行更新。而筛选规则则用于清洗待处理本地网络安全数据,从其中筛选出基于预设网络安全数据处理规则可以处理的数据,规则匹配数据则是基于筛选规则筛选出的可处理数据。

54.具体地,在网络安全数据的本地化处理时,由于数据采集终端102的处理能力有限,因此,仅可以基于第三方主站端104提供的预设网络安全数据处理规则来进行数据的预处理,此时需要先基于预设网络安全数据处理规则对应筛选规则,筛选处可以处理的本地网络安全数据,而后将其作为规则匹配数据来进行进一步地处理。

55.步骤205,根据预设网络安全数据处理规则,确定规则匹配数据对应的本地网络安全分析数据。

56.其中,本地网络安全分析数据具体可以是针对规则匹配数据进行网络安全分析后的出的结果数据。

57.具体地,预设网络安全数据处理规则可以保存在本地安全分析规则库内,预设网络安全数据处理规则调用本地安全分析规则库对采集到的日志数据、会话数据进行解析分析。而后得出相应地数据分析结果。

58.步骤207,反馈本地网络安全分析数据对应的告警数据至第三方主站端。

59.具体地,数据采集终端102在对规则匹配数据进行本地化的网络安全分析,并获得相对应的安全分析数据后,可以将所得到的分析数据对应的告警数据发送至第三方主站端104,以进行数据的汇总处理。第三方主站端104可以获取各个不同的数据采集终端102发送的告警数据,综合各类型告警数据后进行总体的网络安全分析。

60.上述网络安全数据处理方法,通过获取待处理本地网络安全数据;根据预设网络安全数据处理规则对应筛选规则,对待处理本地网络安全数据进行筛选,获取规则匹配数据;根据预设网络安全数据处理规则,确定规则匹配数据对应的本地网络安全分析数据;反馈本地网络安全分析数据对应的告警数据至第三方主站端。本技术通过在本地端获取网络安全数据,而后基于预设网络安全数据处理规则来对本地的网络安全数据进行预处理,得出相应的告警数据后再进行上传,本地无需上送大量原始的网络安全数据,解决上送带宽占用较多问题,从而降低主站压力。本技术采用云边结合思想,将网络安全分析能力分配到主站端和本地端,解决了网络安全数据占用大量带宽问题,实现了主站端与本地端的联动分析,解决单一的主站系统分析或者本地分析的不足,并结合威胁情报数据深入分析每一

通信、报文、文件、行为,实现全网布防、智能识别,及时准确捕获多种外部威胁。本地端无需上送大量原始的网络安全数据,可以解决上送带宽占用较多问题。而主站端通过将一些安全分析规则下发到厂站装置,可以有效减少主站系统分析压力。

61.在一个实施例中,如图3所示,步骤203之后,还包括:

62.步骤302,剔除待处理本地网络安全数据中的规则匹配数据。

63.步骤304,反馈剔除规则匹配数据后的待处理本地网络安全数据至第三方主站端。

64.步骤306,获取第三方主站端反馈的规则更新数据,规则更新数据根据除剔除规则匹配数据后的待处理本地网络安全数据,以及预设威胁情报数据获取。

65.具体地,待处理本地网络安全数据中除了本地可以处理的规则匹配数据外,还包含部分本地无法处理的其他安全数据,这部分数据无法基于预设网络安全数据处理规则来进行处理,此时数据采集终端102可以将待处理本地网络安全数据中的规则匹配数据剔除掉,而后将其他部分的数据上传至第三方主站端104,此时上传的数据已经被去除掉了规则匹配数据,因此可以极大地降低在数据上传过程的带宽压力,而第三方主站端104也只需要针对这部分上传的待处理本地网络安全数据进行网络安全分析,也可以降低第三方主站端104的处理压力。而在第三方主站端104,则可以实时收集各采集装置上送的网络安全告警事件和原始数据,对安全告警事件加以展示,对收到的厂站装置未能解析的原始数据调用elk(elasticsearch,logstash和kibana)大数据平台及威胁情报生成安全分析规则,然后下发到数据采集终端102的规则库中。本实施例中,通过第三方主站端104结合大数据网络安全挖掘分析能力及威胁情报数据,发现未知网络安全威胁,提升网络安全分析能力。

66.在其中一个实施例中,待处理本地网络安全数据包括会话流量数据以及日志数据,预设网络安全数据处理规则包括本地日志规则以及本地会话规则,如图4所示,步骤203包括:

67.步骤401,对待处理本地网络安全数据执行协议树解码操作,获取解码数据。

68.步骤403,当解码数据能匹配本地日志规则或本地会话规则时,将解码数据作为规则匹配数据。

69.其中会话流量数据包括已注册主机、网络设备和安全设备的通信对数据等数据,日志数据包括已注册主机、网络设备和安全设备日志数据,监听本地第三方应用日志端口推送的日志数据。本地日志规则以及本地会话规则,则分别用于进行日志数据以及会话流量数据的数据筛选规则判定。

70.具体地,待处理本地网络安全数据包括会话流量数据以及日志数据。在数据采集终端102方需要先根据协议树来对获得的待处理本地网络安全数据进行数据解码操作,以得到可以用于进行分析的解码数据。而后则根据本地保存的本地日志规则以及本地会话规则,来对所获得的解码数据进行匹配查找处理,当解码数据能匹配本地日志规则或本地会话规则时,将解码数据作为规则匹配数据。本实施例中,通过先对待处理本地网络安全数据进行解码,而后基于本地日志规则以及本地会话规则来进行数据匹配查找的处理,可以有效保证所得到的规则匹配数据的有效性。

71.在其中一个实施例中,预设网络安全数据处理规则包括会话解析规则以及日志解析规则,步骤205包括:基于会话解析规则,对会话流量数据进行解析,获取第一安全分析数据,基于日志解析规则,对日志数据进行解析,获取第二安全分析数据;根据第一安全分析

数据以及第二安全分析数据,确定规则匹配数据对应的本地网络安全分析数据。

72.具体地,数据采集终端102可以调用本地安全分析规则库中的会话解析规则以及日志解析规则,来对采集到的日志数据、会话数据进行解析分析。对于日志数据根据主站系统下发的日志解析规则,匹配资产日志信息进行网络安全本地分析,获得第一安全分析数据,并生成获得第一安全分析数据相应的网络安全事件告警数据上送第三方主站端104。而对于会话流量数据根据主站系统下发的会话解析规则进行网络安全本地分析,获得相应的第二安全分析数据,第二安全分析数据中分析内容包括基于应用层协议的网络攻击(如基于http协议的sql注入、命令执行攻击等)、基于传输内容的网络攻击(如传输病毒文件等)、基于操作系统漏洞攻击等网络攻击等。并上送第二安全分析数据对应的告警数据到主站。将未能解析的原始会话数据上送第三方主站端104。本实施例中,通过会话解析规则以及日志解析规则来分别对会话流量数据以及日志数据进行规则解析,以进行的本地端的网络安全分析,可以有效保证本地端网络安全分析过程的分析有效性。

73.在其中一个实施例中,步骤207之后,还包括:获取第三方主站端根据告警数据反馈的网络安全展示数据。

74.其中,网络安全展示数据用于在数据采集终端102对应的本地端的显示面板进行显示,用于展示不同的数据采集终端102所确定的网络安全告警数据。具体地,第三方主站端104可以收集各数据采集终端102上送的日志、会话网络安全告警事件和原始数据,对日志、会话安全告警数据加以展示,从而提高各个数据采集终端102端的网络安全意识,提高网络安全数据处理的有效性。

75.应该理解的是,虽然图2-4的流程图中的各个步骤按照箭头的指示依次显示,但是这些步骤并不是必然按照箭头指示的顺序依次执行。除非本文中有明确的说明,这些步骤的执行并没有严格的顺序限制,这些步骤可以以其它的顺序执行。而且,图2-4中的至少一部分步骤可以包括多个步骤或者多个阶段,这些步骤或者阶段并不必然是在同一时刻执行完成,而是可以在不同的时刻执行,这些步骤或者阶段的执行顺序也不必然是依次进行,而是可以与其它步骤或者其它步骤中的步骤或者阶段的至少一部分轮流或者交替地执行。

76.在一个实施例中,如图5所示,提供了一种网络安全数据处理装置,包括:数据获取模块502、数据筛选模块504、规则匹配模块506和数据反馈模块508,其中:

77.数据获取模块502,用于获取待处理本地网络安全数据。

78.数据筛选模块504,用于根据预设网络安全数据处理规则对应筛选规则,对待处理本地网络安全数据进行筛选,获取规则匹配数据。

79.规则匹配模块506,用于根据预设网络安全数据处理规则,确定规则匹配数据对应的本地网络安全分析数据。

80.数据反馈模块508,用于反馈本地网络安全分析数据对应的告警数据至第三方主站端。

81.在其中一个实施例中,还包括规则更新模块,用于:剔除待处理本地网络安全数据中的规则匹配数据;反馈剔除规则匹配数据后的待处理本地网络安全数据至第三方主站端;获取第三方主站端反馈的规则更新数据,规则更新数据根据除剔除规则匹配数据后的待处理本地网络安全数据,以及预设威胁情报数据获取。

82.在其中一个实施例中,待处理本地网络安全数据包括会话流量数据以及日志数

据,预设网络安全数据处理规则包括本地日志规则以及本地会话规则,数据筛选模块具体用于:对待处理本地网络安全数据执行协议树解码操作,获取解码数据;当解码数据能匹配本地日志规则或本地会话规则时,将解码数据作为规则匹配数据。

83.在其中一个实施例中,预设网络安全数据处理规则包括会话解析规则以及日志解析规则,规则匹配模块506具体用于:基于会话解析规则,对会话流量数据进行解析,获取第一安全分析数据,基于日志解析规则,对日志数据进行解析,获取第二安全分析数据;根据第一安全分析数据以及第二安全分析数据,确定规则匹配数据对应的本地网络安全分析数据。

84.在其中一个实施例中,第二安全分析数据包括应用层协议的网络攻击日志数据、基于传输内容的网络攻击日志数据以及基于操作系统漏洞攻击日志数据。

85.在其中一个实施例中,还包括数据接收模块,用于:获取第三方主站端根据告警数据反馈的网络安全展示数据。

86.关于网络安全数据处理装置的具体限定可以参见上文中对于网络安全数据处理方法的限定,在此不再赘述。上述网络安全数据处理装置中的各个模块可全部或部分通过软件、硬件及其组合来实现。上述各模块可以硬件形式内嵌于或独立于计算机设备中的处理器中,也可以以软件形式存储于计算机设备中的存储器中,以便于处理器调用执行以上各个模块对应的操作。

87.在一个实施例中,提供了一种计算机设备,该计算机设备可以是终端,其内部结构图可以如图6所示。该计算机设备包括通过系统总线连接的处理器、存储器、通信接口、显示屏和输入装置。其中,该计算机设备的处理器用于提供计算和控制能力。该计算机设备的存储器包括非易失性存储介质、内存储器。该非易失性存储介质存储有操作系统和计算机程序。该内存储器为非易失性存储介质中的操作系统和计算机程序的运行提供环境。该计算机设备的通信接口用于与外部的终端进行有线或无线方式的通信,无线方式可通过wifi、运营商网络、nfc(近场通信)或其他技术实现。该计算机程序被处理器执行时以实现一种网络安全数据处理方法。该计算机设备的显示屏可以是液晶显示屏或者电子墨水显示屏,该计算机设备的输入装置可以是显示屏上覆盖的触摸层,也可以是计算机设备外壳上设置的按键、轨迹球或触控板,还可以是外接的键盘、触控板或鼠标等。

88.本领域技术人员可以理解,图6中示出的结构,仅仅是与本技术方案相关的部分结构的框图,并不构成对本技术方案所应用于其上的计算机设备的限定,具体的计算机设备可以包括比图中所示更多或更少的部件,或者组合某些部件,或者具有不同的部件布置。

89.在一个实施例中,提供了一种计算机设备,包括存储器和处理器,存储器中存储有计算机程序,该处理器执行计算机程序时实现以下步骤:

90.获取待处理本地网络安全数据;

91.根据预设网络安全数据处理规则对应筛选规则,对待处理本地网络安全数据进行筛选,获取规则匹配数据;

92.根据预设网络安全数据处理规则,确定规则匹配数据对应的本地网络安全分析数据;

93.反馈本地网络安全分析数据对应的告警数据至第三方主站端。

94.在一个实施例中,处理器执行计算机程序时还实现以下步骤:剔除待处理本地网

络安全数据中的规则匹配数据;反馈剔除规则匹配数据后的待处理本地网络安全数据至第三方主站端;获取第三方主站端反馈的规则更新数据,规则更新数据根据除剔除规则匹配数据后的待处理本地网络安全数据,以及预设威胁情报数据获取。

95.在一个实施例中,处理器执行计算机程序时还实现以下步骤:对待处理本地网络安全数据执行协议树解码操作,获取解码数据;当解码数据能匹配本地日志规则或本地会话规则时,将解码数据作为规则匹配数据。

96.在一个实施例中,处理器执行计算机程序时还实现以下步骤:基于会话解析规则,对会话流量数据进行解析,获取第一安全分析数据,基于日志解析规则,对日志数据进行解析,获取第二安全分析数据;根据第一安全分析数据以及第二安全分析数据,确定规则匹配数据对应的本地网络安全分析数据。

97.在一个实施例中,处理器执行计算机程序时还实现以下步骤:获取第三方主站端根据告警数据反馈的网络安全展示数据。

98.在一个实施例中,提供了一种计算机可读存储介质,其上存储有计算机程序,计算机程序被处理器执行时实现以下步骤:

99.获取待处理本地网络安全数据;

100.根据预设网络安全数据处理规则对应筛选规则,对待处理本地网络安全数据进行筛选,获取规则匹配数据;

101.根据预设网络安全数据处理规则,确定规则匹配数据对应的本地网络安全分析数据;

102.反馈本地网络安全分析数据对应的告警数据至第三方主站端。

103.在一个实施例中,计算机程序被处理器执行时还实现以下步骤:反馈剔除规则匹配数据后的待处理本地网络安全数据至第三方主站端;获取第三方主站端反馈的规则更新数据,规则更新数据根据除剔除规则匹配数据后的待处理本地网络安全数据,以及预设威胁情报数据获取。

104.在一个实施例中,计算机程序被处理器执行时还实现以下步骤:对待处理本地网络安全数据执行协议树解码操作,获取解码数据;当解码数据能匹配本地日志规则或本地会话规则时,将解码数据作为规则匹配数据。

105.在一个实施例中,计算机程序被处理器执行时还实现以下步骤:基于会话解析规则,对会话流量数据进行解析,获取第一安全分析数据,基于日志解析规则,对日志数据进行解析,获取第二安全分析数据;根据第一安全分析数据以及第二安全分析数据,确定规则匹配数据对应的本地网络安全分析数据。

106.在一个实施例中,计算机程序被处理器执行时还实现以下步骤:获取第三方主站端根据告警数据反馈的网络安全展示数据。

107.本领域普通技术人员可以理解实现上述实施例方法中的全部或部分流程,是可以通过计算机程序来指令相关的硬件来完成,的计算机程序可存储于一非易失性计算机可读取存储介质中,该计算机程序在执行时,可包括如上述各方法的实施例的流程。其中,本技术所提供的各实施例中所使用的对存储器、存储、数据库或其它介质的任何引用,均可包括非易失性和易失性存储器中的至少一种。非易失性存储器可包括只读存储器(read-only memory,rom)、磁带、软盘、闪存或光存储器等。易失性存储器可包括随机存取存储器

(random access memory,ram)或外部高速缓冲存储器。作为说明而非局限,ram可以是多种形式,比如静态随机存取存储器(static random access memory,sram)或动态随机存取存储器(dynamic random access memory,dram)等。

108.以上实施例的各技术特征可以进行任意的组合,为使描述简洁,未对上述实施例中的各个技术特征所有可能的组合都进行描述,然而,只要这些技术特征的组合不存在矛盾,都应当认为是本说明书记载的范围。

109.以上实施例仅表达了本技术的几种实施方式,其描述较为具体和详细,但并不能因此而理解为对发明专利范围的限制。应当指出的是,对于本领域的普通技术人员来说,在不脱离本技术构思的前提下,还可以做出若干变形和改进,这些都属于本技术的保护范围。因此,本技术专利的保护范围应以所附权利要求为准。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。