1.本发明涉及一种信息加密技术,特别是涉及一种多图像加密方法。

背景技术:

2.如今,计算机和网络技术的高速发展给人们的生活带来了翻天覆地的变化,各种数字信息被广泛地应用、传播。其中,多媒体信息特别是数字图像的应用场景涉及很多领域。图像可以承载很多隐私信息,而军事、商业等特殊领域的图像信息更是对保密性有很高的要求。由于图像在网络中传输容易被攻击者非法攻击,导致这些信息泄露和篡改,面临巨大的威胁。因此,图像加密已成为学术界和工业界的热点问题。

3.数字图像具有直观、生动、形象、信息量大、像素相关性高和冗余度高等特征。为保障图像内容的网络存储和传输安全,人们提出了多种图像加密方法。然而,目前的图像加密方法往往存在加密容量有限、加密效率低或安全性弱等问题。

4.为保护图像网络传输和存储的安全,基于沙路法则的元素连接方式定义了两种置乱模型:主对角线置乱模型和次对角线置乱模型,提出了一种基于沙路法则的多图像加密方法。该方法随机选择两种置乱模型进行置乱操作,提高了加密方法的效率和安全性。

技术实现要素:

5.本发明的目的:针对现有的图像加密方法存在加密容量有限、加密效率低或安全性弱等问题,提出一种基于沙路法则的多图像加密方法。

6.本发明的技术方案:为实现上述发明目的,采用的技术方案为基于沙路法则的多图像加密方法,令发送方为alice,接收方为bob;alice的加密步骤详述如下:步骤1:填补图像:令k幅原始图像i

11

, i

12

,

ꢀ…

, i

1k

,其大小分别为mi×

ni,i=1, 2,

ꢀ…

, k,令m=max{m1, m2,

ꢀ…

, mk},n=max{n1, n2,

ꢀ…

, nk},通过对i

11

, i

12

,

ꢀ…

, i

1k

的填补操作,可得k幅大小均为m

×

n的图像i

21

, i

22

,

ꢀ…

, i

2k ;步骤2:生成混沌序列:随机选取logistic映射的初始值x

10

与控制参数u1,利用公式(1)迭代1000 k次并抛弃前1000个序列值,可得一个长度为k的混沌序列x1={x

1i

};随机选取logistic映射的初始值y

10

与控制参数u2,利用公式(1)迭代1000 kmn次并抛弃前1000个序列值,可得一个长度为kmn的混沌序列y1={y

1j

};w

1c 1

=u(1

ꢀ‑ꢀw1c )

×w1c

,

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(1)其中,c为正整数,wc∈(0, 1),控制参数u∈(3.57, 4];步骤3:混沌序列整数化:计算,x

2i =mod (floor (x

1i ×

10

14

), 2),i=1, 2, ..., k,

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(2)y

2j

=mod ( floor ( y

1j

×

10

14

), 256),j=1, 2, ..., km,

ꢀꢀꢀꢀꢀꢀꢀꢀ

(3)其中,mod (

·

)为取模运算函数,floor (

·

)为向下取整函数,x

1i

∈x1,y

1j

∈y1;可产生两个长度分别为k和kmn的整数混沌序列x2={x

2i

}和y2={y

2j

};步骤4:建立置乱模型:受《线性代数》理论中著名的沙路法则的启发,将沙路法则

的元素连接方式应用于改变图像中的像素位置,分别沿主对角线连接方式和次对角线连接方式建立了两个置乱模型:主对角线置乱模型和次对角线置乱模型;步骤5:图像置乱:利用x2从建立的两个沙路置乱模型中随机选择,第i幅图像选择第f (i

2i

)个模型,如公式(4)所示,以实现i

21

, i

22

,

ꢀ…

, i

2k

的置乱,可得置乱图像i

31

, i

32

,

ꢀ…

, i

3k

;,(4)其中,f (

·

)为沙路置乱模型选择函数;步骤6:图像立体化:将i

31

, i

32

,

ꢀ…

, i

3k

组合成一个大小为m

×n×

k的三维置乱图像a;步骤7:产生三维混沌矩阵:将y2重塑成一个大小为m

×n×

k的三维混沌矩阵y3,y3=reshape (y2, m, n, k),

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(5)其中,reshape (

·

)为矩阵重塑函数;步骤8:图像立体扩散:计算,b=a

⊕

y3,

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(6)其中,

⊕

为异或运算,b是一个大小为m

×n×

k的三维图像矩阵;步骤9:加密图像生成:将b转换成k个大小为m

×

n的矩阵,即为k幅加密图像i

41

, i

42

,

ꢀ…

, i

4k

。

7.进一步地,所述步骤4中,主对角线置乱模型是指:按照沙路法则主对角线连接方式改变像素位置的一种模型,具体为:在一个大小为m

×

n的矩阵中,按照沙路法则的矩阵排列模式,将矩阵的前m-1列元素增补到矩阵右侧,变成一个大小为m

×

(n m-1)的增补矩阵;增补矩阵第一行前n个元素均按照主对角线所在方向依次扫描m个像素点,可得n个长度为m的向量;将这n个向量首尾元素依次相连,排列在一起转化成一个长度为mn的大向量;将此大向量转换成一个大小为m

×

n的新矩阵,即为置乱图像。

8.进一步地,所述步骤4中,次对角线置乱模型是指:按照沙路法则次对角线连接方式改变像素位置的一种模型,具体为:在一个大小为m

×

n的矩阵中,按照沙路法则的矩阵排列模式,将矩阵的前m-1列元素增补到矩阵右侧,变成一个大小为m

×

(n m-1)的增补矩阵;增补矩阵第一行后n个元素均按照次对角线所在方向依次扫描m个像素点,可得n个长度为m的向量;将这n个向量首尾元素依次相连,排列在一起转化成一个长度为mn的大向量;将此大向量转换成一个大小为m

×

n的新矩阵,即为置乱图像。

9.在解密过程中,利用相同的混沌序列对k幅加密图像i

41

, i

42

,

ꢀ…

, i

4k

进行解密操作,可恢复出k幅原始图像i

11

, i

12

,

ꢀ…

, i

1k

;bob的解密过程是alice加密的逆过程。

10.有益效果:本发明针对目前的图像加密方法存在的加密容量有限、加密效率低或安全性弱等问题,提出一种基于沙路法则的多图像加密方法。主要贡献有以下3点:(1)根据《线性代数》理论中著名的沙路法则,建立了主对角线置乱模型和次对角线置乱模型,解决了一般置乱方法(比如zigzag变换)首尾像素位置不变的问题;(2)基于建立的两种置乱模型,提出了一种基于沙路法则的多图像加密方法;(3)实验结果和方法分析表明:新方法加密效果良好,安全性强且高效,可实现图像内容的网络传输和存储安全。

附图说明

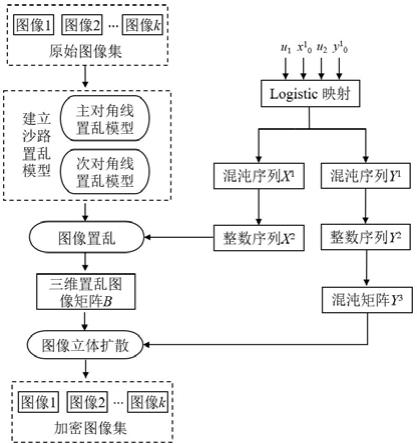

11.图1:基于沙路法则的多图像加密流程图;图2:原始图像集;图3:大小为5

×

4矩阵的主对角线置乱模型示意图;图4:大小为5

×

4矩阵的次对角线置乱模型示意图;图5:加密图像集。

具体实施方式

12.图1是基于沙路法则的多图像加密流程图。

13.采用的编程软件为matlab r2019b,任意选取图2所示的6幅尺寸不同的灰度图像i

11

, i

12

,

ꢀ…

, i

16

作为原始图像集。采用提出的基于沙路法则的多图像加密方法,alice的加密过程详述如下。

14.步骤1:填补图像:将i

11

, i

12

,

ꢀ…

, i

16

填补成大小均为512

×

512的图像i

21

, i

22

,

ꢀ…

, i

26

。

15.步骤2:生成混沌序列:随机选取logistic映射的初始值x

10

=0.64与控制参数u1=3.86,利用公式(1)迭代1000 6次并抛弃前1000个序列值,可得一个长度为6的混沌序列x1={x

1i

};随机选取logistic映射的初始值y

10

=0.75与控制参数u2=3.90,利用公式(1)迭代1000 512

×

512

×

6次并抛弃前1000个序列值,可得一个长度为512

×

512

×

6的混沌序列y1={y

1j

}。

16.步骤3:混沌序列整数化:按公式(2)对y

1i

进行计算,产生两个长度分别为6和512

×

512

×

6的整数混沌序列x2={x

2i

}和y2={y

2j

}。

17.步骤4:建立置乱模型:受《线性代数》理论中著名的沙路法则的启发,将沙路法则的元素连接方式应用于改变图像中的像素位置,分别沿主对角线连接方式和次对角线连接方式建立了两个置乱模型:主对角线置乱模型和次对角线置乱模型,分别如图3和4所示。

18.步骤5:图像置乱:利用x2从两个沙路置乱模型中随机选择,第i幅图像选择第f (i

2i

)个模型,如公式(4)所示,以实现i

21

, i

22

,

ꢀ…

, i

2k

的置乱,可得置乱图像i

31

, i

32

,

ꢀ…

, i

3k

。

19.步骤6:图像立体化:将i

31

, i

32

,

ꢀ…

, i

3k

组合成一个大小为512

×

512

×

6的三维置乱图像矩阵a。

20.步骤7:产生三维混沌矩阵:将y2重塑成一个大小为512

×

512

×

6的三维混沌矩阵y3。

21.步骤8:图像立体扩散:按公式(4)计算,可得一个大小为512

×

512

×

6的新三维图像矩阵b。

22.步骤9:加密图像生成:将b转换成6个大小为512

×

512的矩阵,即为k幅加密图像i

41

, i

42

,

ꢀ…

, i

4k

,如图5所示。

23.在解密过程中,利用相同的混沌序列,对加密图像集进行解密操作,可得原始图像集,同图2所示。bob的解密过程是alice加密的逆过程。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。