syn flooding网络攻击场景复现方法

技术领域

1.本发明属于网络安全技术领域,涉及syn flooding网络攻击场景复现方法。

背景技术:

2.随着信息化时代的发展,近年来,网络攻击事件频发。在信息化时代,网络安全对国家安全牵一发而动全身,同许多其他方面的安全都有着密切关系。为了更好的对网络攻击事件进行防范,需要对网络攻击场景进行复现,网络攻击场景复现作为安全事故中事后响应的重要组成部分,通过对受害资产与内网流量进行分析一定程度上还原攻击者的攻击路径与攻击手法,提取目标网络的流量信息并进行分析,站在攻击者的角度找到攻击目的,溯源到真正的攻击者,有助于漏洞的修复和避免二次事件的发生。攻击知识可转换成防御优势,如果能够做到积极主动且有预见性,就能更好地控制后果。

3.syn flooding攻击是当前网络上最为常见的ddos攻击,也是最为经典的拒绝服务攻击,它利用了tcp协议实现上的一个缺陷,通过向网络服务所在端口发送大量的伪造源地址的攻击报文,就可能造成目标服务器中的半开连接队列被占满,从而阻止其他合法用户进行访问。

4.软件定义网络(software-defined network,sdn)是一种新型的网络创新架构与技术,其倡导的是控制与转发分离,网络功能虚拟化使网络更开放、可编程、能灵活支撑上层业务,sdn主要有三个特征:网络开放可编程、控制平面与数据平面的分离、逻辑上的集中控制。

5.(1)网络开放可编程:sdn建立了新的网络抽象模型,为用户提供了一套完整的通用api,使用户可以在控制器上编程实现对网络的配置、控制和管理,从而加快网络业务部署的进程。

6.(2)控制平面与数据平面的分离:此处的分离是指控制平面与数据平面的解耦合。控制平面和数据平面之间不再相互依赖,两者可以独立完成体系结构的演进,类似于计算机工业的wintel模式,双方只需要遵循统一的开放接口进行通信即可。控制平面与数据平面的分离是sdn架构区别于传统网络体系结构的重要标志,是网络获得更多可编程能力的架构基础。

7.(3)逻辑上的集中控制:主要是指对分布式网络状态的集中统一管理。在sdn架构中,控制器会担负起收集和管理所有网络状态信息的重任。逻辑集中控制为软件编程定义网络功能提供了架构基础,也为网络自动化管理提供了可能。

8.mininet是一个轻量级软件定义网络和测试平台,通过使用linux内核轻量级的虚拟化手段,使得单一的系统呈现出整个网络的形态。一台mininet主机表现得就像一台真正的计算机,此外还可以利用mininet提供的api来开发用户网络应用系统,由于mininet支持tc(traffic control)类型的链路创建,所以用户可以自定义链路的带宽、丢包率等具体参数,实现更真实、更具体的自定义网络拓扑,从而满足复杂实验的需求,并且一旦所定制的原型,系统能够在mininet上正常工作,就可以把它部署到真正的网络上。因此使用mininet

所复现出来的网络场景也更加接近于真实的网络场景。

技术实现要素:

9.本发明的目的是提供一种syn flooding网络攻击场景复现方法,解决了现有技术中存在的攻击场景复现还存在传统网络环境搭建不够灵活、依赖物理基础设施来建立连接并正常运行的问题。

10.本发明所采用的技术方案是,本发明syn flooding网络攻击场景复现方法,具体按照以下步骤实施:

11.步骤1、选择网络攻击样本:首先挑选需要复现的攻击样本,并通过双向流量特征提取工具cicflowmeter对其数据进行处理,生成相应的网络流量;

12.步骤2、进行网络场景搭建:选择控制器、交换机以及主机,重建网络攻击样本的网络拓扑结构,模拟网络攻击样本的拓扑节点;

13.设置网络攻击复现参数:根据步骤1的攻击样本进行设置相应的攻击类型以及所需参数,设置完成后对模拟网络攻击样本实施攻击;在攻击中抓取相应的pcap数据包,并对该数据包使用双向流量特征提取工具cicflowmeter进行数据处理,得到复现所生成的双向流量特征;

14.步骤3、对步骤1得到攻击样本所生成的双向流量特征与步骤2得到的复现所生成的双向流量特征进行比较,如果存在差别,回到步骤2,重新调整攻击参数,直至步骤1得到攻击样本所生成的双向流量特征与步骤2得到的复现所生成的双向流量特征相同,完成syn flooding网络攻击场景复现。

15.本发明的特点还在于:

16.步骤1具体按照以下实施:

17.首先对网络攻击样本进行双向流量特征提取,所生成的是一个80多维的csv格式的文件;并且统计的特征都分正向和反向,规定由源地址到目的地址为正向,目的地址到源地址为反向,为每个流构建一个标志为flow id:192.168.31.100-183.232.231.174-46927-443-6,由源地址、目的地址、协议号组成。

18.步骤2中进行网络场景搭建具体按照以下步骤实施:

19.步骤2.1.1、首先选择网络攻击场景的环境,即在轻量级软件定义网络和测试平台mininet上进行构建的环境,在该环境下可以选择可视化界面直接进行网络拓扑的构建,也可以用python脚本构建网络拓扑结构;

20.步骤2.1.2、选择的控制器,并配置控制器为远程控制器,控制器负责收集整个网络的拓扑、流量等信息,计算流量转发路径,通过openflow协议将转发表项下发给交换机,交换机按照表项执行转发动作,和控制器对应,执行转发动作的交换机一般称为转发器,控制面从传统网络的单个设备上剥离,集中到了控制器上,转发面由转发器构成;

21.步骤2.1.3、选择openflow交换机,并配置交换机的dpid。openflow交换机通过使用openflow协议的安全通道与控制器进行通信。当交换机接收到一条数据流时,交换机通常的做法是,把该数据包发送给控制器,由控制器来决定数据包的下一步操作。至于已存在的,则会直接根据原有的发送路径发往目的点;

22.步骤2.1.4、首先配置主机的ip地址,最后对整个网络进行全局配置,使控制器和

交换机之间的通信采用openflow协议,配置整个网络环境同时支持协议openflow1.1和openflow1.3版本,其中,openflow的1.3版本提供了可选的tls加密通信以及控制器和交换机之间的证书交换机制;

23.步骤2.1.5、使用pingall命令测试网络之间是否可以相互通信,如果不通信,则回到步骤2.1.1。

24.步骤2中在对抓取的pcap数据进行数据处理包具体按照以下步骤实施:

25.步骤2.2.1、从pcap文件中逐条读取数据,将每个数据包添加到对应的流中,在currentflows存储当前还未结束的所有流。在添加的过程中不断地更新每个流的统计特征,最终将统计特征写入csv文件;

26.步骤2.2.2、判断新加入的数据包是否属于当前所有未结束的流,如果属于当前流则判断正向还是反向,之后判断时间是否超时、不超时则判断是否含有fin标志,如果两者都不满足,则声明一个basicflow对象,根据每条数据流id从currentflows中拿到与当前数据包对应的流,调用addpacket()方法将该数据包加入到对应流中。如果前面判断不在当前所有未结束的流中,则直接创建一个新的流,里面只包含当前数据包,存入到currentflows中。如果属于当前某个未结束的流,且超时或存在fin标志,则说明当前flow结束,超时则从currentflows中移除对应流,新建flow存入currentflows中,含fin标志则直接从currentflows中移除对应流。结束的flow直接调用onflowgenerated函数将流打印存储起来。

27.步骤2中设置网络攻击复现参数具体按照以下实施:首先对比对比1的网络攻击样本,找出攻击类型,再根据攻击的类型选择hping3中的攻击命令。

28.本发明的有益效果是:本发明一种syn flooding网络攻击场景复现方法,解决了现有技术中攻击场景复现还存在传统网络环境搭建不够灵活、依赖物理基础设施(如交换机和路由器)来建立连接并正常运行,以及复现相似度低,需要进一步优化等问题。

附图说明

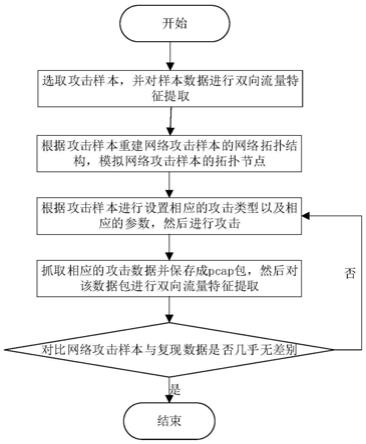

29.图1是本发明syn flooding网络攻击场景复现方法的流程图;

30.图2是本发明syn flooding网络攻击场景复现方法中cicflowmeter双向流量特征提取流程图;

31.图3是本发明syn flooding网络攻击场景复现方法中openflow交换机数据包处理流程图;

32.图4是本发明syn flooding网络攻击场景复现方法中复现案例的网络拓扑结构图;

33.图5是本发明syn flooding网络攻击场景复现方法中复现案例的系统界面图;

34.图6是本发明syn flooding网络攻击场景复现方法中cicflowmeter双向流量特征提取图。

具体实施方式

35.下面结合附图和具体实施方式对本发明进行详细说明。

36.本发明syn flooding网络攻击场景复现方法,如图1所示,具体按照以下步骤实

施:

37.步骤1、选择网络攻击样本:首先挑选需要复现的攻击样本,并通过双向流量特征提取工具cicflowmeter对其数据进行处理,生成相应的网络流量;

38.步骤1具体按照以下实施:

39.首先对网络攻击样本进行双向流量特征提取,所生成的是一个80多维的csv格式的文件;并且统计的特征都分正向和反向,规定由源地址到目的地址为正向,目的地址到源地址为反向,为每个流构建一个标志为flow id:192.168.31.100-183.232.231.174-46927-443-6,由源地址、目的地址、协议号组成。

40.步骤2、进行网络场景搭建:选择控制器、交换机以及主机,重建网络攻击样本的网络拓扑结构,模拟网络攻击样本的拓扑节点;

41.设置网络攻击复现参数:根据步骤1的攻击样本进行设置相应的攻击类型以及所需参数,设置完成后对模拟网络攻击样本实施攻击;在攻击中抓取相应的pcap数据包,如图2所示,并对该数据包使用双向流量特征提取工具cicflowmeter进行数据处理,得到复现所生成的双向流量特征;

42.步骤2中进行网络场景搭建具体按照以下步骤实施:

43.步骤2.1.1、首先选择网络攻击场景的环境,即在轻量级软件定义网络和测试平台mininet上进行构建的环境,在该环境下可以选择可视化界面直接进行网络拓扑的构建,也可以用python脚本构建网络拓扑结构;

44.步骤2.1.2、选择的控制器,并配置控制器为远程控制器,控制器负责收集整个网络的拓扑、流量等信息,计算流量转发路径,通过openflow协议将转发表项下发给交换机,交换机按照表项执行转发动作,和控制器对应,执行转发动作的交换机一般称为转发器,控制面从传统网络的单个设备上剥离,集中到了控制器上,转发面由转发器构成;

45.步骤2.1.3、如图3所示,选择openflow交换机,并配置交换机的dpid。openflow交换机通过使用openflow协议的安全通道与控制器进行通信。当交换机接收到一条数据流时,交换机通常的做法是,把该数据包发送给控制器,由控制器来决定数据包的下一步操作。至于已存在的,则会直接根据原有的发送路径发往目的点;

46.步骤2.1.4、首先配置主机的ip地址,最后对整个网络进行全局配置,使控制器和交换机之间的通信采用openflow协议,配置整个网络环境同时支持协议openflow1.1和openflow1.3版本,其中,openflow的1.3版本提供了可选的tls加密通信以及控制器和交换机之间的证书交换机制;

47.步骤2.1.5、使用pingall命令测试网络之间是否可以相互通信,如果不通信,则回到步骤2.1.1。

48.步骤2中设置网络攻击复现参数具体按照以下实施:首先对比对比1的网络攻击样本,找出攻击类型,再根据攻击的类型选择hping3中的攻击命令。

49.步骤2中对抓取的pcap数据包进行数据处理具体按照以下步骤实施:

50.步骤2.2.1、从pcap文件中逐条读取数据,将每个数据包添加到对应的流中,在currentflows存储当前还未结束的所有流。在添加的过程中不断地更新每个流的统计特征,最终将统计特征写入csv文件;

51.步骤2.2.2、判断新加入的数据包是否属于当前所有未结束的流,如果属于当前流

则判断正向还是反向,之后判断时间是否超时、不超时则判断是否含有fin标志,如果两者都不满足,则声明一个basicflow对象,根据每条数据流id从currentflows中拿到与当前数据包对应的流,调用addpacket()方法将该数据包加入到对应流中。如果前面判断不在当前所有未结束的流中,则直接创建一个新的流,里面只包含当前数据包,存入到currentflows中。如果属于当前某个未结束的流,且超时或存在fin标志,则说明当前flow结束,超时则从currentflows中移除对应流,新建flow存入currentflows中,含fin标志则直接从currentflows中移除对应流。结束的flow直接调用onflowgenerated函数将流打印存储起来。

52.步骤3、对步骤1得到攻击样本所生成的双向流量特征与步骤2得到的复现所生成的双向流量特征进行比较,如果存在差别,回到步骤2,重新调整攻击参数,直至步骤1得到攻击样本所生成的双向流量特征与步骤2得到的复现所生成的双向流量特征相同,完成syn flooding网络攻击场景复现。

53.实施例

54.如图4、图5和图6所示,首先,对应于步骤1,选择网络攻击样本。此次实验挑选需要复现的攻击样本数据来源于cicids2017数据集,它的数据采集截至2017年7月7日(星期五)下午5时,共计5天。星期一是正常的一天,只包括正常的流量。实现的攻击包括暴力ftp、暴力ssh、dos、heartbleed、web攻击、渗透、僵尸网络和ddos,它们分别于周二、周三、周四和周五上午和下午被执行。cicids2017数据集包含良性且最新的常见攻击,类似于真实世界数据(pcaps)。它还包括基于时间戳、源和目标ip、源和目标端口、协议和攻击(csv文件)的带标记流的cicflower网络流量分析的结果。在此次试验中使用的是syn flooding数据集,该数据集是已经被cicflowmeter处理之后的一个csv格式的文件。

55.其次,对应于步骤2,进行网络场景搭建。在此次实验中选择的是一个ryu远程控制器、两台openflow交换机以及20台主机,选择完设备之后对其设备进行连线,使其每台交换机下各有10台主机,然后对交换机和各主机进行ip配置,交换机选择同时支持openflow1.0和openflow1.3协议的交换机。控制器和交换机之间的通信采用openflow协议,通过安全信道在实体之间传递一组预定义的消息,安全信道是将每个交换机连接到控制器的接口。控制器到交换机的消息由控制器发起,用于直接管理交换机或查看交换机的状态。以此重建网络攻击样本的网络拓扑结构,模拟网络攻击样本的拓扑节点;

56.设置网络攻击复现参数。在此次试验中做的是syn flooding攻击,根据该类型攻击选择hping3中的相关攻击命令,再根据数据分析选择相应的参数,可以根据需要选择发送数据包的个数、每个数据包的大小、tcp window的大小、目标端口等,并让其主机8作为被攻击方,其余主机作为攻击方实施网络攻击;

57.当发生攻击的时候,使用wireshark工具抓取相应的pcap数据包,pcap包抓取时必须是完整的、足够大的,并且保存pcap格式的文件和csv格式的文件路径必须是全英文。等到攻击停止时,将pcap数据包文件使用双向流量特征提取工具cicflowmeter进行数据处理,生成一个80多维csv格式的文件;

58.最后,对应于步骤3,对攻击样本所生成的双向流量特征与复现所生成的双向流量特征进行比较,发现在本次实验中确实存在一定的差别,则回到步骤3,重新调整攻击参数,连续重复进行三次的参数调整直至二者差别达到理想的效果。最终对比二者的文件,数据

相似度达到90%。

59.本发明syn flooding网络攻击场景复现方法,解决了现有技术中攻击场景复现还存在传统网络环境搭建不够灵活、依赖物理基础设施(如交换机和路由器)来建立连接并正常运行,以及复现相似度低,需要进一步优化等问题。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。