技术特征:

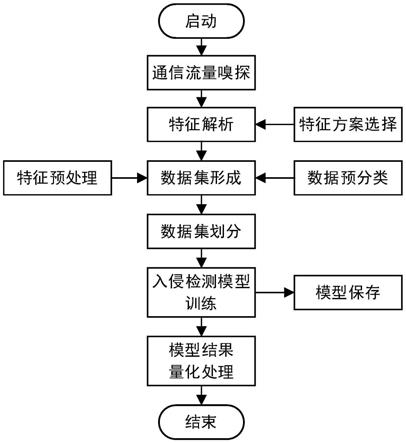

1.一种基于lightgbm的列车通信网络入侵检测方法,其特征在于,具体包括如下步骤:步骤1:采用网络汇聚器设备嗅探全网流量进行数据的汇聚,然后采用python语言,利用交互式数据包处理模块,实现对集中嗅探至信息处理终端网卡流量的嗅探,从而得到二进制数据包文件;步骤2:对步骤1得到的二进制数据包文件进行特征解析,所述特征解析包括以太网协议栈的分层解析,以及针对列车通信网络的专用通信协议trdp数据帧内容的解析,得到数据包级的数据特征;步骤3:对步骤2得到的数据包级的数据特征进行特征的选择和提取,结合列车通信网络的特点,得到基本特征数据集;步骤4:对步骤3得到的基本特征数据集中的特征进行预处理,所述预处理包括空值填充与类别特征指定,得到列车通信网络入侵检测专用数据集;步骤5:将列车通信网络入侵检测专用数据集按照8:2比例随机划分为训练集与验证集,其中,训练集用于训练列车通信网络入侵检测模型,验证集用于验证列车通信网络入侵检测模型的训练效果;步骤6:构建列车通信网络入侵检测模型,使用训练集对列车通信网络入侵检测模型继续训练,列车通信网络入侵检测模型的训练结果为:列车通信网络所受到网络入侵攻击行为的类型分类结果;步骤7:构建数学量化评估模型对网络入侵攻击行为的类型分类结果进行量化,以百分制形式输出评估值。2.如权利要求1所述的基于lightgbm的列车通信网络入侵检测方法,其特征在于,步骤2具体包括:步骤2.1:首先依次对ether协议、dot.1协议、ip协议进行解析;其次解析udp协议,同时,检查协议的目的端口号,当端口号为17225进入步骤2.2,当端口号为17224进入步骤2.3,步骤2.2:当端口号为17225,则表明该报文可能为trdp-md报文,进行trdp-md协议解析,判断是否符合trdp-md协议规范,若符合trdp-md协议规范,则该报文为trdp-md报文,然后进入步骤2.4;若不符合,则该报文为udp报文;步骤2.3:当端口号为17224,则表明该报文可能为trdp-pd报文,进行trdp-pd协议解析,判断是否符合trdp-pd协议规范,若符合trdp-pd协议规范,则该报文为trdp-pd报文,然后进入步骤2.5;若不符合,则该报文为udp报文;步骤2.4:对符合trdp-md协议规范的trdp-md报文进行trdp-md特征提取,得到trdp-md特征;步骤2.5:对符合trdp-pd协议规范的trdp-pd报文进行trdp-pd特征的提取,得到trdp-pd特征;步骤2.6:对步骤2.4和步骤2.5得到的trdp-md特征和trdp-pd特征进行tcp层的协议解析,判断端口号是否为17225;当端口号为17225时返回步骤2.2;当端口号不为17225时,完成解析,得到数据包级的数据特征。3.如权利要求1所述的基于lightgbm的列车通信网络入侵检测方法,其特征在于,步骤3所述的基本特征数据集包括:36维数据特征,将36维数据特征分为八大类,具体包括:总体

特征、ether、802.1q、ipv4、icmp、icmp、udp和trdp;其中,总体特征包括:protocol和len_total;其中,protocol表示协议类型,len_total表示报文总长度;ether包括:type_eth、src_eth和dst_eth;其中,type_eth表示以太网类型、src_eth表示源mac地址,dst_eth表示目的mac地址;802.1q包括:prio_dot1q、id_dot1q、vlan_dot1q和type_dot1q;其中,prio_dot1q表示优先级,id_dot1q表示标准格式指示位,vlan_dot1q表示vlan编号,type_dot1q表示帧类型;ipv4包括:ver_ip、src_ip、dst_ip、len_ip、ihl_ip、dsf_ip、id_ip、flag_ip、frag_ip和ttl_ip;其中,ver_ip表示ip协议版本号,src_ip表示源ip地址、dst_ip表示目的ip地址,len_ip表示ip包长度,ihl_ip表示头部长度,dsf_ip表示区分服务,id_ip表示ip标识符,flag_ip表示ip标志位,frag_ip表示分片偏移量,ttl_ip表示生存时间;icmp包括:type_icmp、code_icmp、id_icmp和seq_icmp;其中,type_icmp表示icmp报文类型,code_icmp表示icmp报文代码,id_icmp表示icmp进程标识,seq_icmp表示icmp序列号;udp包括:src_port_udp、dst_port_udp和len_udp;其中,src_port_udp表示udp源端口,dst_port_udp表示udp目的端口,len_udp表示udp长度;tcp包括:src_port_tcp、dst_port_tcp、len_tcp、seq_tcp、ack_tcp、flag_tcp和win_val_tcp;其中,src_port_tcp表示tcp源端口,dst_port_tcp表示tcp目的端口,len_tcp表示tcp长度,seq_tcp表示tcp序列号,ack_tcp表示tcp确认号,flag_tcp表示tcp标志,win_val_tcp表示tcp窗口值;trdp包括:seq_trdp、ver_trdp和type_trdp;其中,seq_trdp表示trdp序列号,ver_trdp表示trdp版本,type_trdp表示trdp类型。4.如权利要求1所述的基于lightgbm的列车通信网络入侵检测方法,其特征在于,步骤4所述的空值填充是指:在通信协议解析过程中,对出现的空值特征进行填充,为尽量避免空值对其他特征的影响,采用数值

“‑

1”对空值特征项进行填充,此时空值特征项所填充数值

“‑

1”不具有任何具体的物理含义;所述类别特征指定是指:指定对步骤3得到的基本特征数据集中具有类别型的特征,所述类别型的特征是指,某一特征中的具体数值并不代表其数值大小,而是作为某种符号代表某种具体的物理含义,对步骤3得到的基本特征数据集中的特征的具体分析,将src_eth、dst_eth、src_ip和dst_ip四种特征指定为类别特征。5.如权利要求1所述的基于lightgbm的列车通信网络入侵检测方法,其特征在于,步骤6中列车通信网络入侵检测模型的构建具体包括如下步骤:列车通信网络入侵检测模型的训练集表示为d={(x1,y1),(x2,y2),

…

,(x

n

,y

n

)},其中r

n

表示n维实数集,x为输入空间,x

i

表示第i个输入数据;r为实数集,y为输出空间,y

i

为第i个输入数据的标签值,(x

i

,y

i

)为第i个样本数据;步骤6.1:首先初始化回归树将y

i

代入计算得到使一般损失函数l最小的常数值c,得到跟节点回归树f0(x):

其中,l(y

i

,c)为y

i

与常数c的损失函数值,n为样本数据的个数;步骤6.2:设定列车通信网络入侵检测模型的迭代次数为m,则对于m=1,2,

…

,m,有:步骤6.2.1:对于定义的一般损失函数l,计算第m棵回归树的近似残差r

mi

:其中,f

m-1

(x

i

)指第m-1颗树的预测值;步骤6.2.2:将步骤6.2.1得到的残差作为新的样本标签值拟合一个回归树,第m次迭代时新的训练集d

m

={(x1,r

m1

),(x2,r

m2

),

…

,(x

n

,r

mn

)},其中x

i

∈r

n

表示样本数据,r

n

表示n维实数集,r

mi

为新的标签值;所述回归树的叶子节点区域记为r

mj

,j=1,2,

…

,j,其中j表示叶子节点的个数;步骤6.2.3:对叶子节点区域r

mj

,采用线性搜索的方式进行计算,找到一般损失函数极小值,计算最佳拟合值c

mj

:步骤6.2.4:更新第m颗树f

m

(x):其中,f

m-1

(x)表示第m-1颗树;i(x∈r

mj

)为指示函数,若条件x∈r

mj

为真,则值为1,否则为0;步骤6.3:得到最终的列车通信网络入侵检测模型6.如权利要求5所述的基于lightgbm的列车通信网络入侵检测方法,其特征在于,步骤6所述的网络入侵攻击行为类型分类结果用3、2、1标度高、中、低三个等级,其中,1级表示扫描探测类攻击,2级表示拒绝服务攻击,3级表示中间人攻击。7.如权利要求6所述的基于lightgbm的列车通信网络入侵检测方法,其特征在于,步骤7具体包括:步骤7.1:节点级入侵检测结果量化计算,定义网络节点安全态势的数学模型,假设网络内的节点i在t时间段内遭受p种网络攻击,则该节点的安全态势值为t

i

(t),所述t

i

(t)的表达式如下所示:其中,c

k

表示第k种网络攻击的数据包数量,l

k

表示该种攻击的威胁等级,q表示数据包总数,k

a

为攻击威胁等级平衡因子,用于调节不同攻击的威胁严重程度,具体含义为1次威胁等级为3级的攻击与次2级的攻击或次1级的攻击对节点产生的威胁程度等

效,默认值为1;通过公式(5)实现将攻击威胁态势归一化,将安全态势值映射到[0,1]区间;步骤7.2:网络级入侵检测结果评估,对给定节点数据组z=[z1,z2,

…

,z

n

],z

i

∈r,其中r为实数集,数据权重向量表示为w=[w1,w2,

…

,w

n

]

t

,其中w

i

∈[0,1]且加权几何平均算子定义如下:为避免数据中的零值将最终结果清零,构造去零化加权几何平均算子:其中,z

min

表示节点数据组z中不为零的最小值;综合列车通信网络的特点,采用去零化加权几何平均算子进行数据融合,得到t时间段内最终的网络整体的评估值,公式如下:其中,n是网络中节点的数量,w

i

是第i个节点的权重,t

i

(t)是t时间段内第i个节点入侵检测结果量化值,s(t)是t时间段内最终的网络整体的评估值。

技术总结

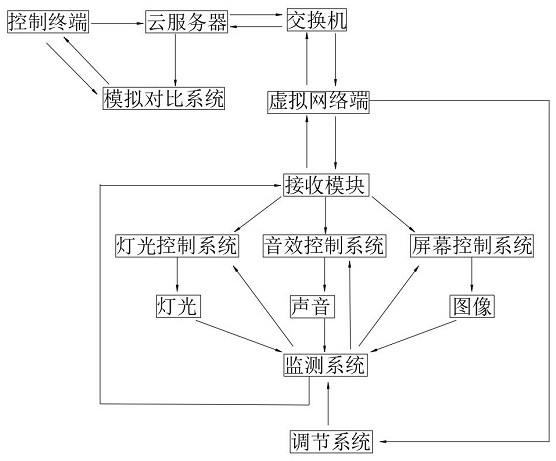

本发明涉及一种基于LightGBM的列车通信网络入侵检测方法,针对基于以太网的列车通信网络,利用Scapy网络包嗅探工具与流量汇聚设备抓取列车通信网络中的数据包,根据列车通信网络专用的通信协议,对所得数据进行处理,解析TRDP专有特征,结合网络的特殊性,选取特征得到基本特征数据集,将基本特征数据集进行进一步处理得到适用于列车通信网络入侵检测研究的专用数据集,采用LightGBM集成学习算法进行训练,形成兼顾实时性与准确性的列车入侵检测模型,并构建数学量化评估模型将上述模型分类结果进行量化,以可视化的形式得到列车通信网络在评估时刻受到网络攻击的等级量化,从而更好地评估列车通信网络安全状态。更好地评估列车通信网络安全状态。更好地评估列车通信网络安全状态。

技术研发人员:聂晓波 王登锐 岳川 闫海鹏 王立德

受保护的技术使用者:中国国家铁路集团有限公司

技术研发日:2021.10.20

技术公布日:2022/3/14

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。