身份验证和管理系统

1.相关申请

2.本技术要求于2019年5月17日提交的美国申请第16/416,096号的优先权,其内容通过引用整体并入本文中。

技术领域

3.本公开内容总体上涉及计算领域,尤其涉及身份验证和信息安全技术。

背景技术:

4.本文中提供的背景描述是出于总体上呈现本公开内容的上下文的目的。除非本文中另有说明,否则该章节中描述的材料不是本技术中的权利要求的现有技术,并且不通过包括在该章节中而被承认是现有技术。

5.身份验证服务通常由商业机构和/或政府机构用来确保用户提供的信息与真人的身份相关联。商业机构或政府机构可以使用由物理标识文件(例如,驾驶执照、护照、身份证等)指示的身份信息来验证真人的身份,或者商业机构或政府机构可以对照权威来源(例如,信用局、政府数据库、企业数据库等)来验证身份信息。

6.为了对用户的身份进行认证,许多身份验证服务利用来自物理标识文件、物理标识文件的图像或视频、认证或授权凭证、身份得分、生物特征数据或基于知识的认证(kba)数据的身份信息。身份信息可以物理地或电子地(例如,经由web表单将身份信息输入和提交到认证机构)被提供给身份验证服务(直接地或通过商业机构/政府机构)。一些身份验证服务采用或以其他方式利用身份管理系统来管理一个或更多个组织内或者跨一个或更多个组织的单个身份、认证、授权、角色和权限。

附图说明

7.通过以下结合附图的详细描述将容易理解实施方式。为了便于该描述,相似的附图标记表示相似的结构要素。在附图的图中,通过示例的方式而非通过限制的方式来示出实施方式。

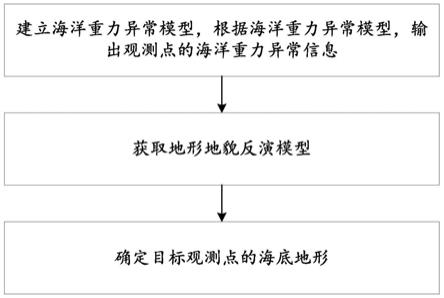

8.图1描绘了可以实践本文中讨论的各种实施方式的环境。

9.图2a示出了根据各种实施方式的登记过程的示例数据流。图2b示出了根据各种实施方式的登记过程的另一示例数据流。

10.图3、图4、图5、图6、图7、图8、图9、图10、图11、图12、图13、图14、图15、图16、图17、图18、图19、图20、图21、图22、图23和图24中的每一个示出了根据各种实施方式的用于身份登记过程的示例用户界面。图25和图26中的每一个示出了根据各种实施方式的用户门户的示例用户界面。图27a、图27b、图28、图29和图30中的每一个示出了根据各种实施方式的用于身份认证过程的示例用户界面。图31和图32示出了根据各种实施方式的与欺诈预防过程相关的示例用户界面。图33、图34、图35、图36、图37、图38、图39、图40、图41、图42、图43、图44、图45、图46、图47、图48、图49、图50、图51、图52、图53、图54、图55、图56、图57、图58、图

59、图60、图61、图62和图63中的每一个示出了根据各种实施方式的用于验证用户身份的示例用户界面。

11.图64示出了根据各种实施方式的适用于实践本公开内容的各个方面的示例计算系统。图65示出了可以适合于用于存储指令(或创建指令的数据)的示例非暂态计算机可读存储介质,所述指令(或创建指令的数据)响应于由设备执行指令而使设备实践本公开内容的所选择的方面。图66示出了根据各种实施方式的适用于实践本公开内容的各个方面的示例神经网络。

具体实施方式

12.本文中描述的实施方式涉及身份验证和信息安全技术。身份验证服务可以利用来自物理标识文件、物理标识文件的图像或视频、认证或授权凭证、身份得分、生物特征数据和/或基于知识的认证(kba)数据的身份信息来认证用户的身份。常规的身份验证系统要求用户通过经由用户界面向认证机制提交身份信息来以电子方式提供身份信息。在许多情况下,用户必须将他们的身份信息输入至网络表单中,或者使用相机或其他类似装置扫描或以其他方式捕获生物特征数据。此外,许多服务提供商要求他们的用户输入/扫描并提交用户标识信息,以便这些用户访问他们的平台。这意味着用户通常必须输入/扫描相同的身份信息并将相同的身份信息提交给多个服务提供商。要求用户向各个服务提供商提供身份信息不仅会耗费大量的用户时间,还会导致计算、存储和网络资源消耗的增加。此外,向不同的服务提供商重复发送身份信息——不同的服务提供商中的每一个可以实施不同的安全技术——可能会增加身份信息在传输中或由于服务提供商系统的安全故障而被盗的可能性。

13.在公开的实施方式中,提供了一种身份管理系统,在该身份管理系统中,用户在登记过程期间认证他们的身份,并且可以经由安全门户访问和修改他们的身份信息。证实身份管理系统执行“身份登记”,这是一种使用户登记到证实身份管理系统以保护其身份并在此过程中验证他们的身份的整体方法。在实施方式中,个人用户可以拥有或以其他方式与描述个人用户身份的深度和质量的身份简档(也被称为“用户简档”)相关联。个人用户可以使用安全门户更新和提高所收集的标识信息的质量。在一个示例中,用户可以在新的生活事件发生时(例如,由于婚姻而改变姓名、用户搬家之后的新地址等)提供更新的或新的个人资料或人口统计数据。在另一个示例中,用户可以在他们的外表改变时(例如,由于变老、染发、新的穿孔;面部、手或其他身体部位上的疤痕;新获得的纹身等)提供更新的生物特征数据。随着系统随着新的生物特征捕获技术的发展,安全门户还允许用户提供新更新的或新的生物特征数据。安全登记门户还允许用户查看和编辑信息和收集的数据(或正被收集的数据)以确保准确性。安全登记门户还允许用户查看关于第三方服务提供商平台的潜在机会,以参与由这些平台提供的优惠或机会或者选择参加数据收集。在一些实施方式中,安全门户指示何时跟踪了用户的身份或何时尝试了认证。以这些方式,个人用户在尝试从第三方服务提供商获取产品或服务时,可以更新和提高其身份简档的完整性,以实现更无缝的身份验证过程以及增强用户隐私和防止身份盗用或其他恶意的基于身份的滥用。

14.在各种实施方式中,在登记过程期间进行实时视频访谈以评估真实身份和用户活性二者。实时访谈可以由人类访谈者或自主软件代理例如虚拟助理、聊天机器人、人工智能

(ai)代理等执行。在实时访谈期间,生物特征数据(例如,面部数据、手/手掌数据、语音数据等)被收集和/或与先前收集的生物特征数据进行比较,以进行身份验证和认证。例如,可以使用各种算法对在登记过程期间捕获的申请者的图像进行交叉检查,以检查在屏幕上的登记过程期间捕获的图像、用户提供的自拍图像、来自扫描的身份文件的图像和/或在实时访谈期间捕获到的截屏。在实时访谈期间收集的生物特征数据也可以与其他收集的数据例如经验证的认证身份文件(例如,驾照照片、护照照片等)和/或之前收集的生物特征数据进行比较。

15.在一些实施方式中,在实时访谈期间收集的生物特征数据使用“年龄逆转(age reversing)”技术被处理,以与其他用户数据进行比较,以验证实时访谈中的人没有使用“合成身份”(例如,通过创建虚假的在线角色和/或使用欺诈性身份文件)。例如,实时访谈期间捕获的面部图像可以被年龄逆转并且与从社交媒体平台、中学年鉴获得的图像、来自政府机构数据库(例如,dmv、警察、fbi等)或其他公开可获得的来源的图像进行比较。

16.在各种实施方式中,其他信息/数据被收集和存储以确定或检测欺诈活动。该信息/数据可以例如包括:用户的装置在过去是否与身份欺诈相关联、用户装置在实时访谈时的地理位置(例如,gps坐标等)、与用户装置相关联的其他位置信息(例如,基于ip地址的位置,即使被隐藏在隐藏代理和vpn之后)、用户的身份简档已经存在的时间量(例如,检测最近建立的与欺诈活动相关的身份)、用户的已知联系或关联、他们是否与欺诈事件相关联、可能指示欺诈身份的标识信息的变化率和/或其他类似信息。

17.在实施方式中,该其他信息/数据用于检测欺诈活动或以其他方式确定欺诈活动的可能性。例如,可以将地理位置和其他位置信息与已知欺诈者的位置数据列表进行比较。“欺诈者”可能是打算将他人的身份或合成身份用于非法和/或欺诈目的的人。“合成”身份可以是与实际活着的人无关联的创造的身份。在一些实施方式中,收集的个人资料数据针对多个属性和/或变量运行以验证在登记期间收集的个人资料信息是准确的以及/或者确定登记者身份是合成身份的概率。搜索多个其他欺诈风险指数以确定登记是合成身份的概率、破坏真实身份的尝试、身份是否被故意操纵、用户是否面临被未授权的用户/实体进行身份欺诈的风险、和/或用户的身份之前是否有高风险活动。在一些实施方式中,可以将收集的信息数据与一个或更多个信用机构和其他公开可获得的数据库(例如,选举记录、财产记录、公用事业数据等)进行比较,以验证所提供和/或收集的信息的准确性。

18.在一些实施方式中,基于所收集的信息生成基于知识的评估或基于知识的认证(kba)问题,然后在实时访谈期间使用这些信息。kba是一种对用户身份进行认证的方法,它需要了解用户的隐私信息,以证明提供身份信息的人是身份的实际所有者。kba生成的问题可以是静态kba或动态kba。静态kba基于一组预先商定的共享秘密,例如出生地、母亲的婚前姓氏、第一只宠物的名字等。动态kba基于从更广泛的个人信息基础(例如帐号、贷款金额、纳税金额等)生成的问题。实时访谈可以用于确定kba答案是否为登记者实际所知。例如,实时访谈者可以检查登记者是否参考印刷文件或搜索信息来回答kba问题。描述和/或要求保护其他实施方式。在一些实施方式中,对于就他们的登记而言没有表现出欺诈活动迹象(例如,低风险登记)的登记者,可以使用一次性密码(otp)来代替一组kba。

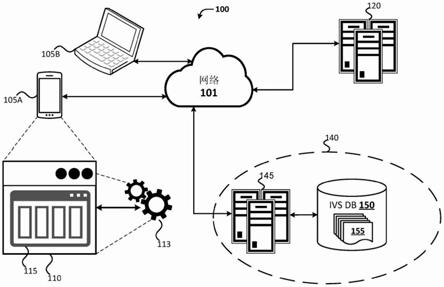

19.i.身份验证和管理实施方式

20.在各种实施方式中,身份验证服务(ivs)为已登记用户提供“被证实的身份”。每个

用户使用多个身份度量利用ivs进行登记,使得多个认证因素的累积能力产生被证实的身份。ivs保护用户自己独特的生物特征背后的他们被证实的身份,确保他们的身份只能由该用户使用,并且在基于计算机/网络的交互和交易期间继续保护他们的身份。ivs还允许对于任何交易类型和在任何位置处,身份都在ivs中有效地被登记、被证实和被认证。ivs还通过识别由身份窃贼和其他恶意行为者使用的策略来防止身份盗用和其他欺诈活动,并阻止欺诈活动和/或通知欺诈活动的潜在受害者。此外,ivs每年可为企业节省数亿美元的身份(id)欺诈损失。ivs还为组织提供了重要的价值,因为它与客户和品牌有关。通过ivs提供身份保护服务的公司将提供无摩擦的客户服务体验,并将确保客户交易双方的安全。

21.ivs包括使用专用应用在ivs系统中快速登记个人/用户的综合的、低摩擦的登记过程。参与登记过程的个人被称为“申请者”、“登记者”等。在成功完成登记过程之后,申请者将被视为已经证实了其身份并成为活跃的ivs用户(“活跃用户”或“经认证的用户”),使得他们能够使用ivs认证应用(app)来确认其身份,以进行活跃用户与任何ivs参与组织(org)、应用和/或服务之间的后续交互和交易(被称为“经认证的交易”)。在各种实施方式中,单个应用用于登记新用户以及用于认证活跃用户;该应用可以被称为ivs应用、认证应用(authapp)等。

22.对于活跃用户,认证应用是登记应用固有的(并与之集成的)初始过程。对于组织(例如,商业、企业、政府机构、监管机构等),认证应用是单独的独立应用,其用于请求和/或接收来自活跃用户的身份认证,使得几乎可以在任何情况下进行经认证的交互和交易。

23.如本文所述,登记到ivs中通过其集成、鲁棒的设计和世界一流的功能解决了这些问题,并使用独特的动态决策算法、人工智能和机器学习技术进一步被增强。ivs充分利用通过生物特征、身份认证和情报过程、装置和数字角色评估、基于知识的评估和实时访谈所收集的信息。结果——对被证实的身份的信心以及在任何交易中快速认证用户身份的能力。

24.此外,ivs的架构允许ivs集成可用的新创新技术和解决方案。完美的智能只有在可操作时才是有用的。试图自行解决身份问题的不断发展的数字商业面临的挑战是:他们通常使用的是繁琐的遗留系统以及过时的、静态的且与其他数据源和过程孤立的数据源。

25.现在参考附图,图1示出了适合于实践本公开内容的各种实施方式的布置100。如图1所示,布置100包括客户端系统105a和105b(统称为“客户端系统105”或“客户端系统105”)、服务提供商平台(spp)120、身份验证服务(ivs)140和网络101。根据各种实施方式,客户端系统105a被配置成操作客户端应用110,该客户端应用110可以用于与ivs 140进行交互以用于身份验证服务。下文更详细地讨论了这些实施方式的各方面。

26.客户端系统105(也被称为“客户端装置”、“用户系统”、“用户装置”等)包括能够访问由spp 120和ivs 140提供的内容和/或服务的物理硬件装置和软件组件。为了访问内容/服务,客户端系统105包括诸如处理器、存储器装置、通信接口等的部件。此外,客户端系统105可以包括用于捕获生物特征数据的一个或更多个传感器(例如,图像捕获装置、麦克风等)或者与用于捕获生物特征数据的一个或更多个传感器(例如,图像捕获装置、麦克风等)通信地耦接。如下文更详细地讨论的,所捕获的生物特征数据然后被提供给ivs 140以用于身份验证目的。客户端系统105与spp 120和ivs 140进行通信以使用例如传输控制协议(tcp)/因特网协议(ip)之上的超文本传输协议(http)或者如下一种或更多种其他常见因

特网协议来获得内容/服务:文件传输协议(ftp);具有会话描述协议(sdp)、实时传输协议(rtp)、安全rtp(srtp)和/或实时流协议(rtsp)的会话发起协议(sip);实时通信(rtc)和/或webrtc;安全外壳(ssh);可扩展的消息和出席信息协议(xmpp);网络套接字;和/或一些其他通信技术,例如在本文中讨论的那些通信技术。在这点上,客户端系统105a可以建立与spp 120和/或ivs 140的通信会话。如在本文中所使用的,“会话”是指订购者(例如,客户端系统105a)与可以是诸如spp 120的依赖方(rp)或诸如ivs 140的凭证服务提供商(csp)的端点之间的持久交互。会话以认证事件开始并以会话终止事件结束。会话受订购者的软件(浏览器、应用或操作系统)可以提供给rp或csp来代替订购者的认证凭据的会话秘密(例如,密码、数字证书等)的使用约束。“会话秘密”是指在认证中使用的、订购者和验证者已知的秘密。客户端系统105可以被实现为任何合适的计算系统或用户能够用来访问由spp 120和ivs 140提供的内容/服务的其他数据处理设备。在图1的示例中,客户端系统105a被描绘为移动蜂窝电话(例如,“智能电话”)并且客户端系统105b被描绘为膝上型计算机;然而,客户端系统105可以是任何其他合适的计算机系统,例如台式计算机、工作站、平板计算机、便携式媒体播放器、可穿戴计算装置(例如,智能手表等)或一些其他计算系统/装置。

27.spp 120包括一个或更多个物理和/或虚拟化系统,所述一个或更多个物理和/或虚拟化系统用于通过网络(例如,网络101)向一个或更多个客户端(例如,客户端系统105)提供内容和/或功能(例如,服务)。出于本文讨论的实施方式的目的,spp 120可以是依赖方(rp),该依赖方(rp)是依赖于订购者(例如,客户端系统105a的用户)的认证者和凭证或验证者(例如,ivs 140)的对请求人身份的断言来通常处理交易或准许访问信息或系统的实体。物理和/或虚拟化系统包括本地或跨一个或更多个地理位置分布的一个或更多个逻辑或物理连接的服务器和/或数据存储装置。通常,spp 120被配置成使用ip/网络资源向客户端系统105提供网页、表单、应用、数据、服务和/或媒体内容。例如,spp 120可以提供银行和/或金融服务、社交网络和/或微博服务、因特网论坛、内容(媒体)流式传输服务、电子商务服务、搜索引擎服务、云分析服务、沉浸式游戏体验、按需数据库服务、基于网络的客户关系管理(crm)服务和/或其他类似服务。在其他示例中,spp 120可以代表内部网、企业网络或公众无法使用的一些其他类似专用网络。在一些实施方式中,spp 120可以与移动网络运营商(mno)相关联,并且在这样的实施方式中,spp 120可以被配置成支持经由网络101针对客户端系统105的通信服务,例如互联网协议语音(voip)会话、一键通(push-to-talk,ptt)会话、群组通信会话等。

28.为了向客户端系统105提供内容和/或服务,spp 120可以操作web服务器和/或应用服务器。web服务器提供来自web服务器的文件系统的静态内容,并且可以使用适当的插件(例如,asp.net插件)生成和提供动态内容(例如,服务器端编程、数据库连接、web文档的动态生成)。应用服务器实现应用平台,该应用平台是作为应用托管服务的一部分提供服务器端应用的开发和执行的框架。应用平台使得能够创建、管理和执行由spp 120和/或第三方应用开发商开发的一个或更多个服务器端应用,这允许用户和/或第三方应用开发商经由相应的客户端系统105访问spp 120。客户端系统105可以例如通过发送适当的http消息等来操作客户端应用110以访问动态内容,并且作为响应,服务器端应用可以动态地生成并向客户端应用110提供源代码文档,并且源代码文档用于在客户端应用110内生成和渲染图形对象115(或简称“对象115”)。可以利用任何合适的服务器端编程语言或技术,例如php;

基于java

tm

的技术,例如java servlets、javaserver pages(jsp)、javaserver faces(jsf)等;asp.net;ruby或ruby on rails;和/或渲染超文本标记语言(html)的任何其他类似技术,例如在此讨论的那些技术,来开发服务器端应用。可以使用平台特定和/或专有开发工具和/或编程语言来构建应用。

29.ivs 140包括一个或更多个ivs服务器145和q5id数据库(db)150。ivs服务器145可以是向个体用户(例如,使用客户端系统105)和/或对于客户平台(例如,spp 120)提供身份验证服务的虚拟或物理系统。在一些实施方式中,部分或全部身份验证服务可以由第三方系统/服务提供或从第三方系统/服务被访问,并且在这些实施方式中的一些实施方式中,可以使用由ivs 140收集的信息来增强或修改由第三方系统/服务提供的信息。虚拟和/或物理系统可以包括应用服务器、web服务器和/或其他类似的计算系统,它们可以与本文中关于spp 120讨论的那些相同或相似。由ivs服务器145提供的特定的身份验证服务可以取决于ivs 140的架构或实现,并且可以因实施方式而异。在一个示例中,每个ivs服务器145可以作为应用服务器而操作,并且可以作为单独的过程或通过实施自主软件代理来提供每种类型的身份验证服务(例如,对象/面部识别、声纹识别、ai真实性/谎言检测等)。在另一个示例中,单独的ivs服务器145可以专用于执行单独的身份验证服务,并且应用服务器可以用于从客户端系统105获得请求并向ivs服务器140提供信息/数据以执行它们各自的身份验证服务。在下文中更详细地讨论身份验证服务的示例。

30.如前所述,客户端系统105被配置成运行、执行或以其他方式操作客户端应用110。客户端应用110是被设计成生成和渲染对象115的软件应用,对象115包括各种类型的内容。对象115中的至少一些包括使得能够与spp 120和/或ivs 140进行交互的图形用户界面(gui)和/或图形控制元素(gce)。在一些实施方式中,客户端应用110是spp 120应用在其中运行的应用容器110。例如,对象115可以表示在客户端应用110内部运行的web应用,并且客户端应用110可以是http客户端,例如用于发送和接收去往和来自spp 120的web服务器的http消息的“web浏览器”(或简称为“浏览器”)。在该示例中,ivs组件113是浏览器扩展或插件,其被配置成允许客户端应用110渲染允许用户与ivs 140交互的对象115以用于根据本文中讨论的实施方式的身份验证服务。示例浏览器包括基于webkit的浏览器、microsoft的internet explorer浏览器、microsoft的edge浏览器、apple的safari、google的chrome、opera的浏览器、mozilla的firefox浏览器等。

31.在一些实施方式中,客户端应用110是被专门开发或定制以与spp 120交互的应用。例如,客户端应用110可以是在没有浏览器的情况下直接在客户端系统105上运行且与spp 120传送(发送和接收)合适的消息的桌面或本机(移动)应用。在这个示例中,ivs组件113是通过合适的应用编程接口(api)、中间件、软件glue等与客户端应用110进行通信的单独的应用,或者ivs组件113是被配置成允许客户端应用110渲染用于与ivs 140交互的用户界面对象115的插件。在另一个实施方式中,客户端应用110是被专门开发或定制成与ivs 140交互以用于身份验证服务的应用。在这些实施方式中,客户端应用110包括与本文关于ivs组件113所讨论的相同或相似的功能。

32.可以使用任何合适的编程语言和/或开发工具——例如在本文中讨论的那些编程语言和/或开发工具或本领域已知的其他编程语言和/或开发工具——来开发客户端应用110和ivs组件113。例如当客户端系统105被实现为移动装置例如智能电话、平板计算机等

时,客户端应用110可以是平台特定的。在这些实施方式中,客户端应用110可以是移动web浏览器、专门定制成在移动客户端系统105上运行的本机应用(或“移动应用”)、或其中对象115(或web应用)被嵌入到本机应用110内部的混合应用。在一些实现方式中,客户端应用110和/或在客户端应用110内部运行的web应用被专门设计成与由提供商系统的应用平台实现的服务器端应用进行交互(在下文中讨论)。在一些实现方式中,客户端应用110和/或在客户端应用110内部运行的web应用可以是平台特定的或被开发成在特定类型的客户端系统105或特定(硬件和/或软件)客户端系统105配置上运行。术语“平台特定”可以指由客户端系统105实现的平台、由spp 120实现的平台和/或第三方系统/平台的平台。

33.在前述实施方式中,实现客户端应用110的客户端系统105能够控制其通信/网络接口以向spp 120和/或ivs 140发送http消息以及从spp 120和/或ivs 140接收http消息,在客户端应用110中渲染对象115,请求与其他装置的连接,以及/或者执行(或请求执行)其他类似功能。这些http消息的头包括各种操作参数,并且http消息的主体包括要在客户端应用110中被执行和被渲染的程序代码或源代码文档(例如,html、xml、json和/或一些其他类似的对象/文档)。客户端应用110执行程序代码或源代码文档,并在客户端应用110内部渲染对象115(或web应用)。

34.经渲染的对象115(或已执行的web应用)允许客户端系统105的用户查看由spp 120提供的内容,其可以包括请求的服务的结果、数据的视觉表示、到其他资源的超链接或链接等。经渲染的对象115还包括用于与spp 120进行交互例如从spp 120请求附加内容或服务的界面。在示例中,经渲染的对象115可以包括gui,gui用于管理客户端系统105的用户与spp 120之间的交互。gui包括一个或更多个gce(或微件),例如按钮、滑块、文本框、选项卡、控制面板等。客户端系统105的用户可以选择gce中的一个或更多个或者以其他方式与gce中的一个或更多个进行交互(例如,通过使用鼠标指向和点击,或对基于触摸屏的系统执行手势)以从spp 120请求内容或服务。

35.在许多情况下,客户端系统105a的用户可能被要求认证他们的身份以便从spp 120获得内容和/或服务,并且ivs 140为客户端系统105a的用户提供身份验证服务,使得用户可以访问来自spp 120的内容/服务。为了向用户提供身份验证服务,客户端应用110(或组件113)可以是或可以包括到ivs 140的安全门户。安全门户可以是独立应用,被嵌入在由spp 120提供的web或移动应用中,以及/或者由spp 120提供的web/移动应用调用或访问(例如,使用api、远程过程调用(rpc)等)。在这些情况下,在客户端应用110内被渲染和被显示的图形对象115可以是安全门户的gui和/或gce,其允许用户与ivs 140共享数据(例如,个人资料数据、生物特征数据等)。

36.在一个示例用例中,spp 120可以是提供微博、消息传递和/或其他类似服务的社交网络平台,并且客户端系统105的用户可以尝试使用spp 120创建用户简档。在该示例中,客户端应用110可以是浏览器,并且用于访问spp 120的web应用可以调用合适的api来将安全门户调用到ivs 140,以在注册过程期间验证用户的身份以利用spp 120创建用户简档。在一个替选实施方式中,浏览器可以包括ivs组件113,该ivs组件113允许客户端系统105的用户访问ivs 140并允许ivs 140在注册过程期间向spp 120提供身份验证信息。在另一个替选实施方式中,客户端应用110可以是允许客户端系统105的用户与社交网络交互的移动应用,并且移动应用可以包括访问ivs 140以在注册过程期间执行身份验证过程的ivs组件

113。

37.在另一个示例用例中,spp 120可以是移动网络运营商(mno),它提供融资选项以使客户能够购买能够访问移动网络的智能电话、平板计算机、可穿戴装置、膝上型计算机等。在该示例中,用户可以进入与mno相关联的实体零售店,并且商店员工可以使用零售店和/或mno拥有的平板计算机来协助用户申请融资。平板计算机上的应用可以是专门被定制成允许用户申请融资(在线或在零售店)的移动应用,其在融资申请过程期间的某个时刻触发专门被定制成与ivs 140交互的ivs组件113或客户端应用110的执行或初始化以验证用户的身份。在一个替选实施方式中,客户端应用110可以是浏览器和web应用,其允许用户申请融资并且可以调用合适的api来将安全门户调用到ivs 140以验证用户的身份。

38.在任何上述实施方式和示例用例中,安全门户允许个人用户为了身份验证目的而向ivs 140登记。登记过程涉及收集各种形式的标识信息和生物特征数据以及实时访谈。安全门户还允许已登记用户访问和管理他们的身份验证信息。例如,安全门户可以提供对控制面板gui的访问,该控制面板gui允许用户查看其身份信息的深度和质量,更新和提高收集的身份信息和收集的生物特征的质量,并向ivs140提供新的个人资料、身份和/或生物特征数据(包括当ivs140发展为包括新的生物特征、数据收集和/或标识验证技术时)。此外,控制面板gui可以包括gce,其允许个人用户向选择的spp 120发布或发送身份验证指示符。在一些实施方式中,ivs 140可以为个人用户实现区块链,以允许个人用户选择谁(例如,哪个第三方平台)可以访问或获取身份验证指示符。用户还可以选择各个第三方平台可访问的特定身份验证指示符。在一些实施方式中,身份验证指示符可以是使用例如伪随机数生成器、哈希函数等生成的一次性授权码,其中一次性授权码链接至一个或更多个身份数据项(或与一个或更多个身份数据项有关系)。在一些实施方式中,控制面板gui可以包括如下gce,所述gce允许个人用户标识他们的身份信息或验证在何处被spp 120请求或跟踪以及/或者他们的身份信息在何处涉及欺诈或身份盗窃企图。在一些实施方式中,控制面板gui可以包括如下gce,所述gce允许个人用户订购不同的spp 120以参与由spp 120通过ivs 140提供的各种报价。

39.如前所述,ivs 140可以为个人用户(例如,客户端系统105a的用户)和/或第三方平台(例如,spp 120)的用户提供一种或更多种身份验证服务。由ivs 140提供的第一示例身份验证服务可以包括个人资料数据收集服务。该服务可以涉及直接从客户端系统105a收集用户的个人资料数据的一个或更多个ivs服务器145。例如,客户端应用110可以使得客户端系统105a的用户能够使用嵌入式或可访问的传感器(例如,相机等)扫描各种身份文件(例如,驾驶执照、护照、出生证明、医疗保险卡等),然后可以将各种身份文件传输至一个或更多个ivs服务器145。

40.此外,客户端应用110可以在没有与客户端应用110的直接用户交互的情况下从客户端系统105a收集各种数据。例如,客户端应用110可以使客户端系统105生成并传输具有头部分的一个或更多个http消息,该头部分尤其包括x-forwarded-for(xff)字段中的客户端系统105的ip地址、日期(date)字段中发送消息的时间和日期和/或包含在用户代理(user agent)字段中的用户代理字符串。用户代理字符串可以指示由客户端系统105操作的操作系统(os)类型/版本、客户端系统105的系统信息、客户端应用110的应用版本/类型或浏览器版本/类型、由客户端应用110实现的渲染引擎版本/类型、客户端系统105的装置

和/或平台类型和/或其他类似信息。这些http消息可以响应于用户与客户端应用110的交互而被发送(例如,当用户提交如下所述的个人资料或生物特征数据时),或者客户端应用110可以包括一个或更多个脚本,所述一个或更多个脚本在由客户端系统105执行时,使客户端系统105在加载或渲染客户端应用110时生成并发送http消息。在其他实施方式中,可以使用其他消息类型以及/或者可以通过其他方式获取用户和/或客户端系统105信息。

41.除了从先前讨论的http消息获取信息之外(或者作为对从先前讨论的http消息获取信息的替选),ivs服务器145可以确定或得出与客户端系统105相关联的其他类型的用户信息。例如,ivs服务器145可以根据获得的ip地址得出客户端系统105位于其中的时区和/或地理位置。在一些实施方式中,当客户端系统105加载或渲染客户端应用110时,用户和/或客户端系统105信息可以被发送至ivs服务器145。例如,登录页面可以包括javascript或其他类似的代码,其获取和发回通常不包含在http头中的信息(例如,在附加http消息中),例如时区信息、全球导航卫星系统(gnss)和/或全球定位系统(gps)坐标、客户端系统105的屏幕或显示分辨率和/或其他类似信息。在其他实施方式中,可以使用其他方法来获得或得出这样的信息。

42.第一示例身份验证服务还可以涉及一个或更多个ivs服务器145,所述一个或更多个ivs服务器145从一个或更多个外部源例如政府数据库(例如,dmv、警察、fbi、选举记录、财产记录、公用事业数据等)、征信机构、社交媒体平台等收集用户的个人资料数据。该服务还可以涉及一个或更多个ivs服务器145,所述一个或更多个ivs服务器145使用从客户端系统105收集的数据和外部数据来验证附加信息,例如用户的装置(例如,客户端系统105a)是否与过去的身份欺诈相关联;用户装置(例如,客户端系统105a)在登记时或在实时访谈时的位置(例如,gnss或其他类似的地理定位);其他位置信息(例如,使用三角测量、lte/5g位置服务、wifi定位、ip地址位置关联等);将个人资料和/或用户代理数据与一个或更多个黑名单中列出的已知欺诈者名单进行比较;用户身份信息存在的时间,例如,检测最近建立的通常是欺诈者的身份;标识用户的已知关联方以及已知关联方是否与高欺诈发生率有关;地址或可能表明身份欺诈的其他个人资料信息的变化率;针对1到900个变量和/或属性运行收集的个人资料数据,以验证在登记期间收集的个人资料信息是否准确;搜索多个其他欺诈风险指数,以确定登记是否可能用于合成身份、试图危及真实身份、身份是否被故意操纵、真人是否处于成为被第三方身份欺诈的受害者的危险中,以及/或者他们的身份之前是否有高风险活动;以及/或者比较从外部源收集的数据,以验证由其他外部源提供的信息。此外,第一示例身份验证服务还可以涉及一个或更多个ivs服务器145,所述一个或更多个ivs服务器145使用用户和/或客户端系统105数据和外部数据、在登记过程的实时访谈部分期间要询问的各种kba问题的集合(在下文中讨论)。

43.由ivs 140提供的第二示例身份验证服务可以包括对象识别服务,其中一个或更多个ivs服务器145被配置成基于图像或视频数据来标识用户。对象识别服务可以包括登记阶段和评估阶段。在登记阶段期间,登记者提供从其中提取一个或更多个对象特征的图像或视频数据。对象特征可以是图像的任何区域或部分,例如边缘、脊、角、斑点和/或一些定义的感兴趣区域(roi)。特征还可以是对象的属性,例如大小、颜色、形状、与其他对象的关系等。所使用的特征可以是实现特定的,并且可以基于例如要检测的对象以及要开发和/或要使用的模型。

44.在一些实施方式中,ivs服务器145中的一个或更多个可以实现几何对象识别算法,其中通过分析提取的界标/特征的相对位置、大小和/或形状来标识特征,例如眼睛、鼻子、颧骨、下巴、嘴唇和/或人脸的其他面部特征;手掌皮肤图案(例如,人手的手掌上的线条、折痕、隆起(或凸起));人手的手指或手掌上的摩擦纹或指纹图案;等。在客户端系统105a使用红外(或近红外)光/图像捕获装置的实施方式中,手掌/手和/或面部静脉几何形状或其部分可以被用作一个或更多个特征。评估阶段还涉及使用提取的特征为新登记者/申请者创建对象模型。对象模型可以包括或指示登记者/申请者的面部、手掌、手指等特性。在一些实施方式中,登记阶段可以包括对所提供的图像/视频数据使用变老或反向变老协议,使得可以针对不同年龄(或预测的未来或预先变老)的登记者提取不同的特征集。以这种方式,对象识别模型中可以包括与不同年龄的登记者对应的多个特征集。对象标识模型和图像/视频数据本身可以存储在数据库对象(dbo)155(在下文中讨论)中。

45.评估阶段涉及通过将查询图像/视频数据与在登记阶段期间创建的现有对象模型进行比较来标识用户。在评估阶段期间,使用合适的模式识别技术将从查询图像/视频数据中提取的特征与对象标识模型进行比较。例如,可以将各种算子应用于对象模型并且可以标识各种特征以形成一个或更多个假设。使用检测到的特征,可以将概率分配给对象模型中的每个潜在对象以产生候选对象,并且可以使用一个或更多个其他对象模型来验证假设并细化分配给对象的概率。对象模型可以是定性或功能描述、几何表面信息和/或抽象特征向量,并且可以被存储在合适的数据库(例如,ivs db 150)中,该数据库使用某种类型的索引方案来组织以促进从考虑的对象候选中消除不太可能的对象候选。对于每个候选对象,从具有最高概率的对象模型中选择一个或更多个对象作为检测的对象。在一个实现方式中,使用主要生物特征数据来选择存储的对象之中具有最高概率的一组多个对象,然后可以使用第二生物特征数据重复该过程以从该组对象中选择单个对象作为最高概率匹配。机器学习(ml)和/或深度学习技术可以用于模式识别,模式识别可以包括例如聚类、异常检测、神经网络(nn)、深度神经网络(dnn)、贝叶斯网络(bn)和/或包括本公开内容中其他地方讨论的一些其他ml或深度学习技术。在一些实施方式中,评估阶段可以包括:在特征提取之前,对查询图像/视频数据使用变老或反向变老协议。根据各种实施方式,评估阶段涉及将在登记阶段期间提取的一个或更多个特征与从在实时访谈期间捕获的图像/视频数据提取的特征进行比较,以确定登记者是否与执行实时访谈的人是同一个人(在一定的误差范围内)。

46.为了从图像/视频数据中检测和提取特征,ivs服务器145中的一个或更多个可以使用一种或更多种已知的对象识别特征检测技术,例如边缘检测、角点检测、斑点检测、ml方法(例如,主成分分析(pca)、尺度不变特征变换(sift)、方向梯度直方图(hog)等)、深度学习方法(例如,全卷积神经网络(fcnn)、区域提议卷积神经网络(r-cnn)、单发多框检测器(single shot multibox detector)、“你只看一次”(yolo)算法等)或其他一些合适的技术。

47.由ivs 140提供的第三示例身份验证服务可以包括基于声纹的说话者识别(或说话者验证)。说话者验证涉及确定声称具有特定身份的说话者的身份。声纹是申请者的语音的一组可测量特性,其用于唯一地标识申请者。特性可以是或可以包括从声学信号中提取的语音特征。特性和/或语音特征可以基于说话者在说话时嘴巴、喉咙等的物理配置。声纹

可以被表示为数学公式、值的向量和/或一些其他表示。频谱图或其他类似的图形表示可以用于显示在由登记应用记录时用户/登记者的语音的特性和/或语音特征。在某些实现方式中,该频谱图可能不包括音频记录的文件格式/容器(例如,波形音频文件格式(wav)、mpeg-4part 14(mp4)、lossless(.m4a)等)。这些技术中的一些可以利用频谱图来创建被处理和被存储(被收集)的容器,或者可以另外包括(或生成)可以为登记者/用户渲染和显示的频谱图。在这些实现方式中,虽然图像本身可能会或可能不会被存储,但可以存储音频记录文件/容器。在一些实现方式中,登记者应用可以在记录阶段期间利用合适的插件等来生成、渲染和显示登记者/用户语音的频谱图。

48.说话者识别服务可以是文本相关的(也被称为“主动识别”)或文本无关的(也被称为“被动识别”)。文本相关的说话者识别服务要求说话者重复相同的短语,而文本无关的说话者识别服务对用户话语没有限制。一般来说,主动识别系统/服务涉及将特定短语与更高水平的确定性进行匹配,而被动识别系统/服务涉及将一个人的语音的一般声学质量与针对此人存储的声学简档进行比较。文本无关的说话者识别服务或文本相关的说话者识别服务二者都可以包括三个阶段,这三个阶段包括开发(或训练)阶段、登记阶段和评估阶段。一些主动识别系统/服务可以在没有评估阶段(例如,不需要用户复述短语或以其他方式说三遍)的情况下建立登记者的声纹。这些主动识别系统/服务利用被动识别系统/服务以进行未来的识别。一旦用户的声纹被生成并被存储以备将来认证,只需要一个口头短语或话语来与声纹进行比较。然而,可以在系统中建立冗余,使得如果初始比较失败或者当用于比较的初始短语或话语被很差地记录或没有正确地被记录时,用户可能需要讲出/说出额外的短语。

49.开发(或训练)阶段涉及创建用于捕获与说话者相关的信息的背景模型。背景模型是使用说话者话语的训练数据集生成的。背景模型的示例包括基于高斯混合模型(gmm)的通用背景模型(ubm)、基于联合因子分析(jfa)的模型、概率线性判别分析(plda)模型、bn、dnn等。

50.在登记阶段中,使用背景模型为新登记者/申请者创建说话者模型。通过得出说话者特定的信息以获得说话者相关模型来登记新说话者。说话者相关模型可以被称为“声纹”,并且可以包括或指示说话者的各种语音特性,例如频率、音调、持续时间、强度动态和/或其他类似特性。在一些实现方式中,由新登记者/申请者产生的话语不在用于创建背景模型的训练数据集之中。由于文本无关的系统对用户说出的内容没有限制,因此文本无关的系统可能需要使用语音识别技术(例如,隐马尔可夫模型、高斯混合模型、动态时间包装、卷积神经网络(cnn)、dnn、深度前馈神经网络(fnn)、局部连接网络(lcn)、端到端自动语音识别模型等)以构建说话者相关模型。说话者相关模型(或声纹)作为单独的dbo 155被存储在ivs db 150(在下文中讨论)中。在各种实施方式中,在登记阶段期间,将登记者的说话者相关模型(或声纹)与多个其他声纹记录(例如,存储在dbo 155中或作为dbo 155)进行比较以确定登记者的声纹是否与任何其他用户相关联。

51.评估阶段涉及通过将查询话语与在登记阶段创建的现有说话者模型进行比较来标识用户。在评估阶段期间,使用合适的模式识别技术例如得分函数、余弦相似度、合适的神经网络(例如,cnn、dnn、深度fnn、lcn等)等将查询测试样本与说话者模型进行比较。在nn被用于评估阶段的情况下,可以训练nn,直到nn能够标识同一说话者的话语之间的匹配(在

一定的误差范围内)并能够区分不同说话者的语音之间的差别为止。

52.在上述每个阶段中,话语被传感器例如麦克风捕获为模拟信号。具体地,在登记阶段和评估阶段期间,可以使用嵌入在客户端系统105a中或与客户端系统105a通信地耦接的麦克风或其他类似传感器来捕获登记者/申请者的语音。客户端系统105或者一个或更多个ivs服务器145使用合适的量化水平的模拟信号的样本将模拟信号转换(例如,使用模数(adc)转换器等)为数字信号。一个或更多个ivs服务器145从数字信号中提取说话者语音的特征。从数字信号中提取的特征可以包括例如梅尔频率倒谱系数(mfcc)、感知线性预测(plp)特征、深度特征、功率归一化倒谱系数(pncc)等。可以使用合适的神经网络(例如,dnn、cnn等)作为特征提取器来从数字信号中提取特征。

53.由ivs 140提供的第四示例身份验证服务可以包括活性检测服务。活性检测服务可以用于确定正在被捕获的特定生物特征(例如之前讨论的图像/视频或语音生物特征数据)是否是来自在捕获时出现的活人的实际测量。例如,活性检测服务可以用于在之前讨论的登记或评估阶段期间确定用户何时尝试使用冒充的或假的手或手指、高分辨率图像/视频、面罩、隐形眼镜、语音录音、虚假生理数据等。在一些实施方式中,用于基于图像或视频数据的对象识别的活性检测服务可以包括例如使用纹理分析(例如,分析皮肤表面之间的差异和/或真的脸或手的皮肤弹性以及假的脸或手的皮肤弹性)、运动分析(例如,检测眨眼;头部、嘴唇或手的移动等)、三维重建、散焦技术和/或其他类似技术。在一些实施方式中,用于基于音频数据的说话者识别的活性检测服务可以例如包括:使用噪声检测技术(例如,尝试标识在音频记录中引入的附加通道噪声)、相同样本检测技术(例如,将查询语音样本与存储的语音样本进行比较以检测查询语音样本之前是否已经被获得)、音素声音定位技术(例如,测量来自不同麦克风的音素声音的到达时间差(tdoa))和/或其他类似技术。在一些实施方式中,除了系统生成的内容或密码短语之外,用于基于音频数据的说话者识别的活性检测服务可以包括要求用户复述随机的单词或语句。在一些实施方式中,活性检测服务可以包括捕获生理生物特征,同时捕获其他生物特征(例如,面部、手、语音等)。生理生物特征的示例尤其可以包括脉搏、心电图、脉搏血氧测量等。在其他实施方式中,可以使用前述活性检测技术或任何其他活性检测技术的任意组合。在各种实施方式中,活性检测服务可以在登记过程的实时访谈部分期间发生。在一些实施方式中,在没有ivs服务器145参与的情况下,活性检测服务可以由客户端系统105a上的应用110进行或操作。

54.由ivs 140提供的第五示例身份验证服务可以包括谎言(或真实性)检测服务,谎言(或真实性)检测服务用于在实时访谈期间评估人的真实性。描述或以其他方式表示不真实或欺骗的现有和/或公开可用的视频和音频样本的数据与安全登记平台(例如,ivs 140)上失败和成功的登记尝试二者的整理的视频数据进行交叉引用,以构建关于欺骗性的关键属性例如身体移动、眼睛瞄错、语音改变和行为改变的算法。这些关键属性被记录并且然后被应用于帮助活性登记指导者(例如,本文中讨论的实时访谈者)确定关于登记者是否正在说谎。谎言(或真实性)检测服务可以涉及分析先前讨论的图像/视频数据和语音数据,以用于与欺骗行为相关联的微表情和/或语言模式。可以使用任何合适的人工智能、机器学习和/或深度学习技术例如本文中讨论的任何技术和/或其变体或组合来实现先前针对微表情讨论的图像/视频数据和语音数据的分析。一个或更多个ivs服务器145可以在登记过程的实时访谈部分期间执行谎言(或真实性)检测服务。

55.由ivs 140提供的第六示例身份验证服务可以包括身份证明服务,其中,一个或更多个ivs服务器145计算每个登记者/申请者的身份得分或评级、置信度得分、信任认证器、最大id得分等(以下被称为“身份得分”等)。身份得分可以是指示关于登记者/申请者的真实身份的不确定性的概率或标量值。换言之,身份得分指示身份属于(或不属于)特定个人的可能性。在实施方式中,用于计算身份得分的特定属性、权重因子、算法等可以基于客户端/客户(例如,spp 120)的需要而在实施方式之间变化。在一些实施方式中,ivs 140的每个客户端/客户平台可以配置他们想要如何计算身份得分。例如,第一客户端平台(例如,基于web的房地产数据库公司)可以选择获取强调潜在用户的欺诈/可疑房地产活动的身份得分,而第二客户端平台(例如,移动网络运营商)可以选择具有强调潜在用户的欺诈/可疑电信活动的身份得分。在这些实施方式中,ivs 140可以添加和/或省略某些数据成分/属性,以及/或者可以根据特定客户端平台的特定身份评分配置对不同的数据成分/属性进行加权以不同地计算身份得分。在一些实施方式中,潜在用户的身份得分可以与特定交易相关联,以及/或者交易可以与双方对该交易的正确认证相关联。在这些实施方式中的一些实施方式中,可以使用合适的区块链数据库来跟踪或说明交易。一旦身份得分被计算,身份得分就可以与阈值不确定性值进行比较,然后可以将身份得分用作拒绝或接受登记者对不同内容/服务的访问的基础。在一些实施方式中,第三方评分系统(例如,等)可以用于提供身份得分。在这样的实施方式中,可以用由ivs 140收集或计算的其他属性的值来提高第三方身份得分。在实施方式中,用户的身份得分可以被用作提供从不同第三方平台(例如,spp 120)提供的特定类型或类别的内容、服务或促销的基础。在各种实施方式中,用户可以向ivs140提交附加的或替选的个人资料和/或生物特征数据以增加他们的身份得分。此外,可以将身份得分与其他数据项进行比较以标识或预测欺诈活动。

56.可以基于在登记过程期间收集的个人资料、生物特征和/或其他数据、登记过程的实时访谈部分和/或验证用户身份的任何尝试来计算身份得分。在一个示例中,可以针对在登记过程期间由登记者提供的每条数据来确定信任得分,并且身份得分可以基于信任得分的组合。在另一个示例中,身份得分可以基于相同或相似的身份数据在不同个人的dbo 155中出现的频率、针对特定用户出现的冲突身份数据点的数目、包括成功或不成功身份认证的身份验证尝试的数目、用户响应于提示而提供身份数据的时间量等。在计算身份得分时也可以使用外部数据。例如,身份得分可以至少部分地基于收集/挖掘的社交网络简档数据和/或社交网络连接数据,其中针对各种因素和社交网络行为对该社交网络数据进行分析,所述各种因素和社交网络行为往往表明用户的身份是真实的还是合成的。可以使用任何合适的算法来确定或计算身份得分;例如,多层fnn、dnn选择性分类算法、cnn蒙特卡罗算法、社会矩阵分解(smf)技术等可以用于置信度评分。计算身份得分的方式(例如,特定算法)以及分配给不同数据点的权重可以取决于应用并且因实施方式而异。

57.由ivs 140提供的第七示例身份验证服务可以包括对话接口服务,其可以用于进行登记过程的实时访谈部分。登记过程的实时访谈部分被用于评估登记者的活性和登记者身份的真实性。实时访谈部分还用于收集在实时访谈之前收集的相同或相似的标识个人资料和生物特征数据,所述相同或相似的标识个人资料和生物特征数据也用于身份验证目的。在一些实施方式中,对话接口服务可以涉及一个或更多个ivs服务器145,所述一个或更

多个ivs服务器145提供由登记者/申请者使用的客户端系统105(例如,图1的示例中的客户端系统105a)与由人类访谈者使用的客户端系统105(例如,图1的示例中的客户端系统105b)之间的通信接口。

58.在与人类访谈者进行实时访谈的情况下,客户端系统105a可以使用合适的视频电话技术经由ivs 140与客户端系统105b建立视频电话或视频会议连接。这样的视频电话技术的示例尤其包括国际电信联盟(itu)h.320(公共交换电话网(ptsn))、h.264(可伸缩视频编码(svc))和v.80(视频会议)标准。在一个示例中,itu h.264和高级音频编码(aac)可以分别用于视频和音频编码,而具有rtp或srtp的sip可以用于设置和流式传输用于视频通话的经编码的音频和视频。在这些实施方式中,根据所使用的特定协议,ivs服务器145可以包括或实现代理服务器、重定向服务器、网关(例如,webrtc网关、sip网关等)、xmpp服务器、信令服务器、网络地址转换(nat)服务器(例如,用于nat(stun)服务器的会话遍历实用程序、用于nat的使用中继的遍历(turn)服务器、sip会话边界控制器等)、登录服务器(例如,用于基于skype协议的实现)等。在这些实施方式中的一些实施方式中,可以仅针对上传能力启用实时访谈。在一些实现中,ivs服务器145(或应用服务器)可以被配置成建立和维护ivs 140(或单独的ivs服务器145)与各种客户端系统105之间的安全通道。安全通道可以允许客户端系统105以安全方式向ivs 140提供敏感信息(例如,身份信息、生物特征数据等)。

59.在与客户端系统105a和105b建立各自的安全通道之后,ivs 140可以在客户端系统105a与客户端系统105b之间传递消息,使得从客户端系统105的角度来看,好像在客户端系统105a和105b之间存在安全通道(图1中没有示出)。在一些实施方式中,ivs服务器145中的至少一个可以被实现为通过执行端口转发或映射、nat、分组路由、桥接等在客户端系统105a和105b之间转变和传递消息。还可以在客户端系统105a和ivs服务器145之间建立安全通道,以使得客户端系统105a能够在登记过程期间上传或以其他方式提供个人标识信息(pii)。

60.安全通道是指任何安全的通信方式。术语“通道”是指用于两个实体或要素之间的双向通信的任何方式,并且术语“安全通道”可以指用于通过抵抗窃听和/或篡改的通道来传输数据的任何方式。换言之,“安全通道”是指对通过通道传输的数据采用数据机密性和数据完整性保护措施。在一个示例实现方式中,通信可以在一个装置(例如,客户端系统105a-b)与软件处理器或ivs云140中的节点之间使用安全套接字层(ssl)或传输层安全(tls)通过网络(例如,因特网)发生。另外地或可替选地,可以使用合适的点对点加密(p2pe)或端到端加密(e2ee)机制,这涉及端点应用自己处理消息的加密和解密。在这个实现方式中,端点可以使用预先共享的秘密(例如,如在相当好的隐私(pgp)中)或从这样的预先共享的秘密得出的一次性秘密(例如,使用每个交易得出的唯一密钥(dukpt))来加密数据。在另一个示例实现方式中,可以使用任何合适的隧道协议来建立端到端加密隧道(eet),该端到端加密隧道(eet)使用加密算法来(重新)打包数据业务以用于计算机系统/装置之间的通信。eet通常可以指通过虚拟专用网络(vpn)传输的通信或使用因特网协议安全(ipsec)的通信。任何合适的密码协议都可以用于安全通道,所述任何合适的密码协议包括ssl、tls、ipsec、pgp和/或openpgp、ssh、kerberos等。出于本公开内容的目的,尽管术语“端到端加密隧道”、“安全通道”、“加密通道”、“点对点加密”、“端到端加密”等可能指代不同的概念,但这些术语在本公开内容中可以互换使用。

61.如前所述,会话接口服务可以涉及操作虚拟助理、聊天机器人、自主ai代理等(统称为“机器人”)的ivs服务器145。可以使用合适的机器人框架(例如,botkit、rasa nlu、机器人服务和/或机器人框架、opennlp

tm

、spark nlp

tm

等)或ai服务(例如,由提供的由提供的dialogflow

tm

(原名为api.ai)、语言理解智能服务(luis)、语言理解智能服务(luis)、等)来实现机器人。在这些实施方式中,可以在客户端系统105a上的客户端应用110内运行机器人,并且ivs服务器145可以实现语义处理器、基于语音的查询处理器以及/或者可以利用各种在线声学/语言、语法和/或动作模型来处理通过机器人获得的基于语音、文本和/或图像的请求的其他类似的流处理器(统称为“流处理器”)。例如当ivs 140被实现为使用云基础设施的云计算服务时,流处理器的资源可以分布在多个ivs服务器145上。在一些实现方式中,单独的语义处理器、基于语音的查询处理器等处理由相应客户端系统105a操作的一个或更多个机器人。在这些实施方式中,客户端系统105a被配置成在客户端应用110内操作机器人的实例,并且经由该机器人实例获得的请求由特定的流处理器处理。

62.在一些实施方式中,机器人可以由一个或更多个图形对象115(以下被称为“机器人115”)图形化地表示。在一些实现方式中,机器人115可以是具有基本上对应于由流处理器提供的听觉输出的面部动画的化身。在其他实现方式中,机器人115可以采取消息接发应用中的用户的形式,其中机器人115包括由流处理器提供的文本输出。在操作中,机器人通过客户端系统105a的合适输入装置从用户获得语音、文本或图像输入(或简称为“输入”),并将输入转发到ivs服务器145。在语音输入被使用的情况下,机器人(或应用110)可以包括流式传输语音到文本模块,该流式传输语音到文本模块接收语音输入(或语音输入的数字记录),并且实时或接近实时地逐个令牌地将数字音频数据转换成一个或更多个文本的单词或短语(也称为“令牌”)。在一些实现方式中,使用一种或更多种本地存储或远程可访问的语言模型来生成令牌,所述一种或更多种本地存储或远程可访问的语言模型映射音频信号与语音单元和/或单词序列之间的关系。在一些实现方式中,在客户端系统105a处不生成令牌的情况下,语音输入的音频记录可以被流式传输或以其他方式被发送至ivs服务器145。

63.ivs服务器145操作语义处理器、基于语音的查询处理器等,以辨别接收到的输入的语义或含义并制定适当的响应。在一些实施方式中,语义处理器、基于语音的查询处理器等根据词典、词汇表和/或语法规则将输入解析为内部表示(例如,以合适的数据结构布置的一组令牌),并将内部表示应用于合适的自然语言处理(nlp)和/或自然语言理解(nlu)ml模型(例如,循环神经网络(rnn)、cnn和/或其他一些ml模型,例如本文中讨论的那些)。在一些实现方式中,nlp/nlu模型可以在上下文-回复对上进行训练。上下文-回复对中的上下文是在该上下文-回复对的回复之前的一个或更多个句子,并且回复也可以包括一个或更多个句子。每个句子都包括基于词典、词汇表和/或语法规则构建的令牌序列。基于输入的内部表示(或一组令牌)、语义处理器、基于语音的查询处理器等,选择合适的回复,并将选择的回复发送给由客户端系统105a操作的机器人。在其他实现方式中,可以针对实体和意图来训练nlp/nlu模型。实体是自然语言单词组合到表达其清楚含义的标准短语的映射,意图

是清楚含义到相应机器人动作的映射。动作是对相应意图的响应,其可以是文本或语音输出或可执行功能的形式,其可以采用可选参数或上下文信息。

64.由客户端系统105a操作的机器人接收来自ivs服务器145的响应,并且控制/管理在应用110内可视地输出响应以及/或者使用客户端系统105a的另一个输出装置,例如音频或触觉输出装置。在语音输出被使用的情况下,机器人(或应用110)可以利用流式传输语音到文本模块来实时地或接近实时地将响应中的文本数据(或一组令牌)逐个令牌地转换成一个或更多个音频信号,然后由客户端系统105a的音频输出装置输出所述一个或更多个音频信号。

65.无论实时访谈是由人类访谈者还是由机器人进行,都可以在实时访谈期间收集个人资料和/或生物特征数据,以用于身份验证和活性验证二者。在一些实施方式中,可以将实时访谈期间收集的个人资料和/或生物特征数据与实时访谈(例如,先前讨论的第一到第三示例身份验证服务器)之前收集的个人资料/生物特征数据进行比较以及/或者与在先前的实时访谈(例如,在对同一用户进行多次访谈的实现方式中)期间收集的个人资料/生物特征数据进行比较。可以以与先前讨论的相同或相似的方式来执行该数据的比较。在一些实施方式中,可以使用年龄逆转协议来将在实时访谈期间捕获的用户的图像/视频数据相对于在实时访谈之前具有已知日期的用户的图像进行年龄逆转,这可以用于验证用户没有使用合成身份。在一些实施方式中,可以将在实时访谈期间收集的个人资料/生物特征数据与从外部源获得的参考图像进行比较,例如之前关于第一身份验证服务所讨论的那些。

66.在实时访谈期间,机器人或人类访谈者可能会询问基于实时访谈之前收集的数据而生成的各种问题(例如,由前面讨论的第一示例身份验证服务器生成的kba问题)。机器人或人类访谈者可以分析用户如何回答kba问题以验证用户是否确实知道答案。可以收集各种数据以分析用户如何回答kba问题。例如,用户回答问题所花费的时间量、用户改变他/她对问题的回答的次数、用于分析微表情的图像/视频数据、用于分析语言模式的音频数据等。例如,机器人或人类访谈者可能会问“你在约翰逊街的家里有几个浴室”,访谈者可以核对以确定用户是否不容易知道答案,例如用户是否提到打印文件或用户是否正在使用客户端系统105a来搜索正确答案。

67.由ivs 140提供的第八示例身份验证服务可以包括身份资产管理服务,在所述身份资产管理服务中,一个或更多个ivs服务器145使用经认证用户的身份信息创建便携式数据资产。“数据资产”可以指作为单一实体被组织和被管理的数据或数据集,基于身份信息的数据资产可以被称为“身份资产”。这些身份资产可以链接至其他平台或与其他平台进行通信以用于身份验证目的。例如,在一些实施方式中,经过身份验证的用户可以将他/她的身份资产用作其他网站或平台(例如,spp 120)的认证凭证和/或用户简档。在这些实施方式中,当试图从spp 120或通过由ivs 140提供的安全门户(在下文中讨论)访问内容/服务时,用户可以通过spp 120(例如,使用api等)访问他们的身份资产。在这些实施方式中,ivs服务器145可以以适合由spp 120消费的特定格式打包或格式化身份资产。在一些实施方式中,ivs服务器145可以基于用户选择的标准打包或格式化身份资产。例如,用户可以选择个人资料和/或生物特征数据的特定组合来验证他/她的身份以访问spp 120,并且ivs服务器145可以基于个人资料和/或生物特征数据的组合生成身份验证指示符,然后身份验证指示符可以被发送至spp 120。以这种方式,第三方平台/网站不需要使用他们自己的计算和/或

存储资源来认证用户和/或管理用户简档。

68.在一些实施方式中,身份资产可以与身份访问证书链接或以其他方式相关联,身份访问证书可以用于访问身份资产的身份信息。例如,客户端系统105a可以通过例如将身份访问证书下载到其本地存储器、使用web资源或url访问身份访问证书或使用其他一些数据传输机制来从ivs服务器145获得经验证用户的身份访问证书。当用户希望他/她的身份被验证时,客户端系统105a可以通过以下操作向spp 120提供身份访问证书:使用例如上传组件,通过web表单提交身份访问证书的web资源或url,或者使用其他一些数据传输机制。spp 120然后可以向ivs 140提供具有适当凭证、数字证书等的身份访问证书,以便获得用户的身份信息。在一些实施方式中,不同的身份访问证书可以链接或以其他方式与身份信息的不同组合相关联,并且用户可以基于用户愿意提供给spp 120的信息量向spp 120提供特定的访问证书(或访问令牌)。例如,第一身份访问证书可以仅指示用户的身份已经被验证(例如,“经验证身份指示符”),并且第二身份访问证书可以包括经验证的身份指示符和各种类型的个人资料数据(例如,姓名、地址、社会安全号码等)。在该示例中,用户可以仅出于身份验证的目的向spp 120提供第一身份访问证书,并且当用户希望使用spp 120设立用户账户时,用户可以向spp 120提供第二身份访问证书。spp 120然后可以向ivs 140提供第一身份访问证书或第二身份访问证书以及合适的凭证、数字证书等,以便获得用户的身份信息。以这些方式,可以减轻隐私和信息安全问题,原因是用户可以控制它们的个人标识信息(pii)的传播。此外,使用身份访问证书还可以允许用户使用spp 120设立用户帐户,而无需用户将他们的信息输入至web表单中,这可以节省时间(从用户的角度来看)并且可以防止某些类型的键盘记录器恶意软件应用。这是因为本文中讨论的身份认证/授权过程只需要登记者在登记过程期间提供他们的pii,然后可以将一次性授权码提供到各种spp 120的web表单中。因此,即使恶意软件密钥记录器捕获了一次性授权码,这也没有任何价值。

69.在各种实施方式中,一个或更多个ivs服务器145可以实施或操作单独的人工智能(ai)代理,以执行先前讨论的身份验证服务或其一部分的相应身份验证服务。ai代理是如下自主实体,该自主实体被配置成观察环境条件并且基于学到的经验(例如,经验数据)确定为实现特定目标而采取的动作。要观察的特定环境条件、要采取的动作和要实现的特定目标可以基于操作设计域(odd)以及/或者可以是特定的或基于子系统本身个性化的。odd包括给定ai代理或其功能被专门设计成运行的操作条件。odd可以包括操作限制,例如环境限制、地理限制和时间限制以及/或者某些条件或特性的必需存在或不存在。

70.为了观察环境条件,ai代理被配置成从客户端系统105、ivs服务器145、spp 120和/或其他源接收或监测收集的数据。监测的动作可以例如包括:在指定/选定的时间段内,针对身份/生物特征数据对客户端系统105和/或其他ivs服务器145进行轮询(例如,定期轮询、顺序(点名)轮询等)。在其他实施方式中,监测可以包括:响应于对身份/生物特征数据的外部请求而发送对身份/生物特征数据的请求或命令。在一些实施方式中,监测可以包括基于触发器或事件等待来自各种客户端系统105的身份/生物特征数据。事件/触发器可以是特定于ai代理的并且可以根据特定实施方式而变化。在一些实施方式中,监测可以由ivs 140的应用或子系统和/或由诸如spp 120的服务器的远程装置触发或激活。

71.为了确定为实现特定目标而要采取的动作,ai代理中的每一个被配置成:标识实时访谈会话或实例的当前状态(上下文)和/或ai代理本身,标识或获取一个或更多个模型

(例如,先前关于示例身份验证服务讨论的各种模型),标识或获取目标信息,并基于当前状态(上下文)、一个或更多个模型和目标信息来预测采取一个或更多个动作的结果。一个或更多个模型可以是在使用一个或更多个训练数据集训练ai代理之后创建的任何算法或对象,并且一个或更多个模型可以指示基于当前状态(上下文)可以采取的可能动作。一个或更多个模型可以基于针对特定ai代理定义的odd。当前状态(上下文)是由ivs 140和/或一个或更多个ivs服务器145收集的配置或一组信息。当前状态(上下文)被存储在ai代理内部并且以合适的数据结构被维护。ai代理被配置成预测由于采取由模型定义的某些动作而产生的可能结果。

72.目标信息描述了在当前状态(上下文)下期望的结果(或目标状态)。ai代理中的每一个可以从达到特定目标状态的预测的可能结果中选择结果,并且向ivs 140的各种其他子系统提供信号或命令以执行被确定为导致选择的结果的一个或更多个动作。此外,ai代理还可以包括学习模块,该学习模块被配置成从关于所选择的结果和一些性能度量的经验中学习。经验可以包括在执行选择的结果的一个或更多个动作之后收集的状态(上下文)数据。学到的经验可以用于产生新的或更新的模型,以确定未来要采取的动作。

73.ai代理被实现为自主软件代理,使用单独的硬件元件被实现,或这二者的组合。在示例基于软件的实现方式中,可以使用合适的编程语言、开发工具/环境等来开发ai代理,所述合适的编程语言、开发工具/环境等由一个或更多个ivs服务器145的一个或更多个处理器执行。在该示例中,ai代理的程序代码可以由单个处理器或由单独的处理装置执行。在示例基于硬件的实现方式中,每个ai代理可以在各自的硬件加速器(例如,fpga、asic、dsp等)中被实现,所述硬件加速器被配置有适当的比特流或逻辑块以执行它们各自的功能。可以针对操作ai代理和/或针对ml功能而专门定制上述处理器和/或硬件加速器,例如计算机视觉(cv)和/或深度学习(dl)加速器、ai gpu的集群、由公司开发的张量处理单元(tpu)、由提供的真实人工智能处理器(raps

tm

)、由公司提供的nervana

tm

神经网络处理器(nnp)、movidius

tm

myriad

tm

x视觉处理单元(vpu)、基于px

tm

的gpu、由general提供的nm500芯片、由公司提供的硬件3、由提供的基于epiphany

tm

的处理器等。在一些实施方式中,硬件加速器可以被实现为ai加速协处理器,例如由提供的hexagon 685dsp、由imagination technologies提供的powervr 2nx neural net accelerator(nna)、a11或a12bionic soc内部的神经引擎核心、由提供的hisilicon kirin 970内的神经处理单元等。

74.在各种实施方式中,ivs服务器145(或应用服务器)被配置成向客户端系统105提供一个或更多个指令或源代码文档,然后所述一个或更多个指令或源代码文档可以在客户端应用110内被执行以渲染一个或更多个对象115(例如,图形用户界面(gui))。gui包括允许客户端系统105执行各种功能和/或请求或指示ivs 140执行各种功能的图形控制元素(gce)。例如,ivs服务器145可以提供如下界面,所述界面允许申请者/登记者操作客户端系统105a以捕获各种形式的生物特征数据、输入或记录身份信息、上传各种文件和/或内容项以及将生物特征数据、身份信息和/或上传的内容提交到ivs 140以用于身份验证目的或其

他合规目的。在一些实施方式中,这些界面或其他界面还可以允许客户端系统105a的申请者/登记用户基于生物特征、身份信息和/或其他内容的不同组合来生成身份验证指示符。身份验证指示符可以是布尔指示符(例如,是/否、真/假等)、指示或包括身份数据的代码或数据(例如,用于web表单的自动完成),或者身份验证指示符包括用于访问身份数据的代码或数据(例如,前面提到的一次性使用授权码)。这些界面或其他界面还可以允许客户端系统105a的申请者/登记用户向选择或标识的接收系统或装置(例如,spp 120、其他客户端系统105等)分发经验证的身份指示符。在另一个示例中,在客户端系统105b由访谈者用户操作的情况下,ivs服务器145可以提供如下界面,所述界面允许客户端系统105b访问捕获的生物特征和/或身份数据、修订或评论个别数据项以及/或者在ivs 140内部或外部的各种数据库中搜索有关申请者/登记者的各种信息/数据。这些界面或其他界面还可以允许客户端系统105b的访谈者用户接受或拒绝尝试访问来自spp 120的内容和/或服务的用户,并向选择的/标识的接收系统或装置(例如,spp 120、客户端系统105b等)提供接受/拒绝的指示。ivs服务器145还可以提供如在本文中讨论的各种其他界面。可以使用网站开发工具和/或编程语言(例如,html、层叠样式表(css)、javascript、jscript、ruby、python等)以及/或者使用特定于平台的开发工具(例如,studio

tm

集成开发环境(ide)、visualide、ide、软件开发工具包(sdk)、compute unified devicetoolkit等)来开发界面。术语“特定于平台”可以指由客户端系统105实现的平台和/或由ivs服务器145实现的平台。关于图3至图55示出和描述了示例界面。

75.ivs db 150可以被存储在一个或更多个数据存储装置或存储系统中,所述一个或更多个数据存储装置或存储系统充当用于根据一个或更多个预定义的db结构持久地存储和管理数据集合的储存库。数据存储装置/系统可以包括一个或更多个主要存储装置、辅助存储装置、第三存储装置、非线性存储装置和/或其他类似的数据存储装置。在一些实现方式中,ivs服务器145中的至少一些可以实现合适的数据库管理系统(dbms)以针对ivs db 150中的各种数据库对象执行信息的存储和检索。这些ivs服务器145可以是存储服务器、文件服务器或其他类似的计算系统。dbms可以包括关系数据库管理系统(rdbms)、对象数据库管理系统(odbms)、非关系dbms(例如,nosqldb系统)和/或用于创建和维护ivs db 150的一些其他dbms。ivs db 150可以被实现为单个数据库、分布式数据库、分布式数据库的集合、具有冗余在线或离线备份或其他冗余的数据库等的一部分,并且可以包括分布式数据库或存储网络。这些ivs服务器145可以利用合适的查询语言——例如,结构查询语言(sql)、对象查询语言(oql)、非第一范式查询语言(n1ql)、xquery等——来将信息存储在ivs db 150中以及从ivs db 150中检索信息。数据库系统和存储装置的合适实现是已知的或可商购的,并且由本领域普通技术人员容易实现。

76.如图1所示,ivs db 150存储多个数据库对象(dbo)155。dbo 155可以被布置在包含适合预定义或可定制类别的数据的一组逻辑表中,以及/或者dbo 155可以被布置在一组区块链或分类账中,其中区块链中的每个区块(或dbo 155)都链接至前一个区块。dbo 155中的每一个都可以包括与个人用户相关联的数据,例如从个人用户收集的个人资料数据;从个人用户收集的生物特征数据、从各种外部源收集的数据;身份会话标识符(id);身份得

分、调查评估得分等;和/或其他类似数据。dbo 155中的一些可以存储与本文中讨论的任何数据项之间的关系有关的信息。dbo 155中的一些可以存储每个用户的许可或访问相关信息。这些dbo 155可以指示被准许访问特定用户的身份数据的特定第三方。在一些实现方式中,每个用户的准许或访问相关的dbo 155可以被布置或存储为区块链,以控制哪些第三方可以访问该用户的身份数据。在这些实施方式中,区块链实际上并不存储用户生物特征和/或个人资料数据,而是用于授权特定第三方平台访问特定身份数据项并跟踪或说明对身份数据项的访问。

77.作为示例,一个或更多个ivs服务器145可以生成包括区块数据或区块内容的区块,例如区块链标识符、用户标识符(user_id)、第三方标识符(id)或组织id(org_id)、一种或更多种选择的身份数据类型(例如,名称、地址、面部生物特征数据、语音数据等)、认证凭证(例如,用户名称/密码、密钥信息、数字签名、数字证书等)、时间戳、当前区块标识符(cb_id)、先前区块标识符(pb_id)和/或其他类似的内容或信息。为了生成区块,一个或更多个ivs服务器145可以加密区块内容以获得cb_id和pb_id。在实施方式中,cb_id可以是当前区块的标识符,该标识符可以是使用密码散列算法生成的散列,所述密码散列算法例如为安全散列算法(sha)2、密码散列算法集合(例如,sha-226、sha-256、sha-512等)、sha3等中的函数。可以使用其他散列算法或加密函数,例如任何类型的带密钥或不带密钥的密码散列函数和/或本文讨论的任何其他函数。pb_id是使用与用于生成cb_id相同或相似的密码散列算法生成的散列,但是可以用于引用区块链中的先前区块(被称为“父区块”、“先前区块”、“顶部区块”等)。以这种方式,将每个区块与其父区块链接起来的标识符序列可以创建一直追溯到起源区块(例如,区块链中的第一个区块)的链。此外,一个或更多个ivs服务器145可以在传输之前使用例如椭圆曲线密码(ecc)算法、椭圆曲线密码数字签名算法(ecdsa)、rivest-shamir-adleman(rsa)密码术、merkle签名方案、高级加密系统(aes)算法、三重数据加密算法(3des)、之前讨论的任何sha等来数字签名和/或加密区块。此外,与生成区块的ivs服务器145不同的ivs服务器145可以在将区块添加到区块链之前使用合适的共识算法例如工作量证明(pow)系统、权益证明(pos)算法、燃烧证明算法、活动证明算法、容量证明算法、实用拜占庭容错(pbft)算法、基于瑞波协议的算法等来确认或验证区块。

78.dbo 155中的一些可以存储与第三方尝试获取特定用户的身份验证和/或尝试使用特定身份有关的信息,包括例如进行身份验证尝试的次数、为身份验证目的而提供的信息的类型等。可以将这些数据项与其他数据项进行比较以确定或预测欺诈活动。dbo 155中的一些可以存储关于用户与ivs 140(例如,在登记过程期间,与安全门户等)和/或spp 120进行交互的信息,包括例如用户响应于提示提供身份数据所花费的时间量、提供给每个问题的错误答案的数目、尝试使用ivs 140和/或其他平台(例如,spp 120)登录的次数和/或速度等。

79.dbo 155中的一些可以存储从外部源获得的信息,所述外部源包括spp 120或其他类似的系统/平台。在这些实施方式中,ivs服务器145中的至少一些可以实现数据集成机制,例如提取-加载-转换(elt)和/或提取-转换-加载(etl),以将原始数据从外部数据源提取/传输到ivs db 150或ivs 140内的一些其他数据存储系统,并且在必要时将数据转换/变换成供ivs 140使用的合适的形式或格式。这些ivs服务器145可以使用api、web/数据抓

取技术和/或一些其他合适的机制从外部数据源获得数据。

80.在一些实施方式中,ivs 140和/或spp 120可以被实现为相应的云计算服务。云计算服务(或“云”)包括在提供对计算资源池的访问的数据中心或数据仓库内或与提供对计算资源池的访问的数据中心或数据仓库相关联的物理和/或虚拟计算机系统(例如,一个或更多个服务器)、数据存储系统/装置等的网络。云中的一个或更多个服务器包括单独的计算机系统,其中每个服务器包括一个或更多个处理器、一个或更多个存储装置、输入/输出(i/o)接口、通信接口和/或其他类似部件。服务器可以通过局域网(lan)、快速lan、消息传递接口(mpi)实现和/或任何其他合适的联网技术而彼此连接。服务器的各种组合可以实现不同的云元素或节点,例如云管理器、集群管理器、主节点、一个或更多个辅助(从)节点等。在其他实施方式中,一个或更多个服务器可以实现附加的或替选的节点/元素。

81.云中的任一个都可以是向单个组织提供云服务的私有云;公共云,其向公众提供计算资源并在所有客户平台之间共享计算资源;或混合云(或虚拟私有云),其使用一部分资源提供公有云服务,同时使用其他专用资源提供私有云服务。例如,混合云可以包括私有云服务,该私有云服务还针对某些应用或客户平台使用一个或更多个公共云服务,例如根据本文讨论的实施方式提供身份验证服务。在这点上,云可以提供基础设施即服务(iaas)或平台即服务(paas)云服务模型。云中的任一个可以包括公共云管理平台(例如,被实现为跨每个云托管的各种虚拟机和应用),并且可以协调来自各种云节点的数据的递送和检索,使得客户端系统105可能不知道云存在。

82.在一些实现方式中,云中的至少一些服务器(例如,充当辅助节点的服务器)可以实现应用服务器和/或web服务器的功能,所述应用服务器和/或web服务器的功能尤其包括:从客户端系统105获取各种消息;处理这些消息中包含的数据;将数据路由至云中的其他节点以进一步进行处理、存储、检索等;生成和传送消息,所述消息包括数据项、内容项、程序代码、可渲染网页和/或文档(例如,包括本文讨论的各种gui)和/或去往/来自客户端系统105的其他信息;以及/或者其他类似的应用服务器功能。在ivs 140是云的实施方式中,云中的至少一些服务器可以实现如本文所讨论的身份验证功能。以这种方式,服务器的各种组合可以实现不同的云元素/节点,所述不同的云元素/节点被配置成执行在本文中讨论的实施方式。

83.网络101可以表示因特网、一个或更多个蜂窝网络、lan、广域网(wan)、无线lan(wlan)、基于tcp/ip的网络或它们的组合。在一些实施方式中,网络101可以与拥有或控制提供网络相关服务所需的设备和其他元素例如一个或更多个基站或接入点、用于路由数字数据或电话通话的一个或更多个服务器(例如,核心网或骨干网)等的网络运营商相关联。可以使用其他网络代替因特网,或者除了因特网之外,还可以使用其他网络,所述其他网络例如为内联网、外联网、虚拟专用网(vpn)、专有和/或企业网络、基于非tcp/ip的网络等。网络101包括计算机、各种计算机之间(例如,客户端系统105、ivs 140和spp 120之间)的网络连接以及使实现通过相应的网络连接在计算机之间进行通信的软件例程。就此而言,网络101包括一个或更多个网络元素,所述一个或更多个网络元素可以包括一个或更多个处理器、通信系统(例如,包括网络接口控制器、连接至一个或更多个天线的一个或更多个发送器/接收器等)和计算机可读介质。此类网络元素的示例可以包括无线接入点(wap)、家庭/企业服务器(带有或不带有射频(rf)通信电路系统)、路由器、交换机、集线器、无线电信标、

基站、微微蜂窝或小型蜂窝基站和/或任何其他类似的网络装置。到网络101的连接可以经由使用下文讨论的各种通信协议的有线或无线连接。在所示装置之间的通信会话中可能涉及多于一个的网络。到网络101的连接可能需要计算机执行软件例程,所述软件例程例如使实现计算机联网的osi模型的七层或无线(或蜂窝)电话网络中的等效物。

84.图2a示出了根据各种实施方式的登记过程200a的示例数据流。在该示例中,当客户端系统105a的用户尝试通过spp 120提供的spp过程121访问spp 120的内容和/或服务时,可以启动登记过程。登记过程200a开始于操作201,在操作201处,登记过程200a被触发而开始。作为示例,登记过程200a可以响应于预定义的用户与spp 120的交互而被触发。在操作201处由spp 120启动的登记过程200a使得客户端应用110被执行或被初始化。

85.在操作202处,客户端应用110捕获主要生物特征。在该示例中,主要生物特征可以是申请者的面部,其中面部扫描可以包括捕获登记者面部的图像或视频。可以使用计算系统105a的嵌入式相机或其他类似传感器来扫描申请者的面部。在一些实施方式中,客户端应用110可以提示申请者执行用于活性验证的一个或更多个姿势(例如,眨眼多次等)。在操作203处,申请者的面部数据被安全地发送至ivs 140以存储在ivs db 150中并由ivs服务器145进行实时处理。面部数据可以包括例如从扫描的面部提取的一个或更多个特征的特征描述符。特征描述符可以描述(例如,作为值的向量)特性,例如特征的形状、颜色、纹理和/或运动。特征描述符还可以指示特征在图像内的位置以及特征的大小和比例。

86.此时,主要生物特征数据已经被安全地发送至ivs 140进行处理。一旦被接收,ivs服务器145中的一个或更多个就可以控制主要生物特征数据在ivs db 150中的存储,并且可以立即创建新的身份会话。在其他实施方式中,一个或更多个ivs服务器145可以在接收到应用110已经在客户端系统105上被初始化的指示之后立即创建新的身份会话,这可以在收集主要生物特征数据之前发生。在操作204处,ivs 140执行主要生物特征匹配,其中一个或更多个ivs服务器145尝试将获得的主要生物特征与从其他用户获得或从其他源收集的主要生物特征进行匹配。主要生物特征匹配可以是与其他身份dbo 155的一对多(1:n)比较,这可以在ivs服务器145从登记者获得主要生物特征时立即被发起。在这些实施方式中,将登记者的面部数据与其他活跃用户的面部数据进行比较。在一个实现方式中,ivs服务器145返回十个用户,这十个用户的主要生物特征与dbo 155中存储的用户身份中的登记者的主要生物特征最相似。例如,在主要生物特征是人类面部的图像数据的情况下,ivs服务器145可以返回与登记者面部具有最相似面部的十个用户身份。所有返回的主要生物特征匹配都与申请者的身份会话id相关联,然后在实时访谈期间对所有返回的主要生物特征匹配进行评估。在登记过程200a的实时访谈部分214a至214b期间,实时访谈者(人类或ai代理)将有机会确定任何潜在匹配是否是实际匹配。

87.在操作204处执行主要生物特征匹配时,客户端应用110在操作205处捕获次要生物特征。在该示例中,次要生物特征可以是声纹,其中客户端应用110提示申请者记录他们在操作205处的声纹。在该示例中,客户端应用110可以提示申请者说出预定义的短语预定义的次数,并且可以利用嵌入式或外部麦克风(例如,使用驱动程序、库、api等)来在申请者正在说出短语时记录申请者的语音。客户端应用110然后可以从记录的语音中提取语音特征,并使用提取的语音特征生成声纹。在操作207处,次要生物特征数据(例如,申请者的声纹)被安全地发送至ivs 140以存储在ivs db 150中并进行实时处理。在使用语音生物特征

数据的一些实施方式中,所记录的语音本身可以被发送至ivs 140,并且一个或更多个ivs服务器145可以生成用于存储在ivs db 150中和用于身份验证目的的声纹。

88.因为被返回的一个或更多个匹配的概率随着ivs 140中的登记或活跃用户的数目而增加,所以在操作206处执行次要生物特征匹配。执行次要生物特征匹配以改进操作204的主要生物特征匹配结果。在该示例中,次要生物特征匹配是声纹识别过程,其中一个或更多个ivs服务器145将登记者的声纹与在主要生物特征匹配期间返回的用户的声纹进行匹配。尽管图2a的示例仅使用两种不同的生物特征来认证登记者的身份,但在其他实施方式中,可以收集任何数目和组合的生物特征数据并将其用于认证登记者的身份。例如,在操作205处收集的次要生物特征数据(或在次要生物特征数据之前或之后收集的第三生物特征数据(图2a中未示出))可以是手掌/手图像数据,所述手掌/手图像数据可以以与前面讨论的面部图像数据相同或相似的方式与存储的手掌/手图像进行比较。通过获取次要生物特征(即,本示例中的手掌/手图像数据)确认身份的能力指数地增长。例如,使用面部生物特征的错误接受率(far)约为1:200,000,而使用手掌/手生物特征的far仅为1:20,000,000。在此,“错误接受率”或“far”是指生物特征安全系统错误地接受未授权用户的访问尝试的可能性的度量;far被表示为错误接受次数除以标识尝试次数的比率。仅将主要生物特征(例如,本示例中的面部生物特征数据)和次要生物特征数据(例如,本示例中的单个手掌生物特征)结合在一起导致far为1:20,000,000。通过将手掌/手都包括在次要生物特征数据中,上述far将乘以2000万。

89.此外,在一些实施方式中,一旦ivs 140已经收集了登记者的所有生物特征数据(例如,在该示例中,主要生物特征和次要生物特征两者),ivs 140就可以给登记者颁发用户帐号。在一些实施方式中,如果登记者在退出登记过程200a之前未能正确地捕获任何生物特征数据,则ivs 140可以存储现有的生物特征数据但可以被配置成不存储用户在登记过程200a中的位置,例如,作为保存的部分登记。相反,在这些实施方式中,个人将不得不作为新的登记者再次开始登记过程200a。等待发布唯一的帐号直到所有生物特征数据被捕获可以确保ivs 140能够将个人分类为新登记者、恢复的登记者或现有ivs 140成员之一。

90.在操作208处,客户端应用110执行身份文件扫描和验证过程。例如,操作208可能涉及客户端系统105的用户(“申请者”或“登记者”)使用嵌入式相机扫描驾驶执照和/或一些其他身份文件(例如,政府颁发的id、护照、学生证、组织/企业id等)。可以使用其他装置——例如外围相机或图像捕获装置、文件扫描仪、复印机和/或其他类似装置——来扫描申请者的身份文件。客户端应用110可以利用合适的驱动程序、库、api等来访问和使用相机。验证过程可能涉及确定是否适当地扫描了正确的文件。

91.在操作209处,收集个人资料(或人口统计)数据。在一些实现方式中,操作209在操作208处扫描登记者的id文件之后立即被执行。在一些实施方式中,客户端应用110提示登记者将个人资料信息输入至web表单等中。例如,登记者可以输入他们的社会安全号码(ssn)的最后四位数字、他们的电话号码、他们的电子邮件地址、实际邮寄地址、母亲的婚前姓名等。在一些实施方式中,可以从在操作208处例如通过对扫描的文件执行光学字符识别(ocr)等而扫描的身份文件中标识个人资料数据。在一些实施方式中,例如,可以使用合适的api从由客户端系统105实现的其他应用中收集或挖掘个人资料信息。在其他实施方式中,可以使用其他数据收集技术。在一些实施方式中,登记者还可以使用合适的gce来编辑

所收集的个人资料/人口统计数据。

92.在操作210处,收集的个人资料数据被安全地传输(例如,同步地或异步地)到ivs 140以存储在ivs db 150中,并且身份会话被创建(图2未示出)。在实施方式中,在操作209处收集的数据和在操作208处扫描的信息共同用于身份评估,其涉及通过各种身份和欺诈数据库搜索来证实登记者的身份。身份评估通过查验一个或更多个第三方身份和/或欺诈数据库来执行。另外地或可替选地,由ivs 140实现的身份/欺诈数据库可以用于身份评估。执行身份评估以确保可以验证在操作208和209中收集的数据属于登记者。

93.在该示例中,对于身份评估,ivs服务器145使用个人资料数据以使用个人资料数据(例如,驾驶执照号码、ssn、姓名、地址和其他标识数据)来执行几个实时检查211、212和213。检查211是身份关联过程,该身份关联过程涉及从可能属于登记者的多个平台或机构中发现和链接不同的个人资料信息;发现登记者提供的个人资料数据不一致(有意或无意);标识可能与登记者相关联的失效身份信息(例如,以前的姓名、以前的地址等);等。检查212是欺诈评分过程,该欺诈评分过程是用于确定登记者提供的个人资料数据是合成的或包括欺诈性身份信息的可能性的预测性欺诈检测模型。检查213是身份评估过程,在该身份评估过程中,将个人资料数据与其他来源进行比较,例如,将提供的姓名、出生日期、地址和/或ssn与社会保障管理记录、死亡记录、出生证明以及其他公开可获得的数据进行比较,以确定所提供的ssn是否与所提供的姓名或某些其他姓名一致等。可以执行的一些其他检查包括犯罪背景检查、信用检查、金融欺诈检查等。这些检查的结果与申请者的身份会话相关联,并将在实时访谈期间被提交给访谈者进行审查。

94.在一些实施方式中,还通过第三方服务和/或由ivs 140提供的装置评估服务来执行装置认证或评估。例如,客户端应用110可以执行合适的脚本以获得包含在http头的用户代理(user agent)字段中的用户代理字符串,使用各种api等挖掘装置/系统属性以收集装置信息,例如客户端系统105的ip地址、浏览器版本/类型、渲染引擎版本/类型、操作系统类型和/或版本、客户端系统105的装置类型、装置序列号、客户端系统105的系统信息、指示装置在登记过程期间的位置的位置信息、和/或其他类似信息。在一个示例中,装置位置可以从ip地址得出。在另一个示例中,位置信息可以是从系统105的定位电路系统或从一些其他应用(例如,地图或导航应用)获得的gps坐标。可以将该信息与在操作208和209处公开或以其他方式获得的信息进行比较,以在登记过程期间验证登记者的位置。另外地或可替选地,装置评估可以用于确定装置是否属于登记者或者是否已经潜在地受到损害(例如,克隆、黑客攻击、转发、sim交换等)。

95.在收集并分析了所有生物特征之后,实时访谈分别在操作214a和214b处在ivs 140和客户端应用110上开始。在一些实施方式中,实时访谈214a至214b可以在检查211至213正在被执行时进行。在一些实施方式中,过程200a可以包括:在进行实时访谈之前生成一个或更多个kba并从申请者获得对kba的回答。在一些实施方式中,使用客户端系统105b的访谈者将与申请者正在用于登记的客户端系统105a连接。在这些实施方式中,访谈者的视频图像通过客户端应用110被显示给申请者,并且申请者的视频图像通过客户端系统105b上运行的另一个客户端应用被显示给访谈者。在其他实施方式中,由ivs服务器145中的至少一个操作的ai代理将与申请者正在用于登记的客户端系统105a连接。在这些实施方式中,访谈者可以被表示为通过客户端应用110被显示给申请者的虚拟助理或聊天机器人

化身,并且申请者的视频图像由至少一个ivs服务器145操作的ai代理记录和分析。实时访谈者(人类或ai代理)将决定是否建议申请者继续进行登记过程。

96.在访谈214a至214b期间,访谈者可以访问申请者的所有生物特征数据和个人资料数据。所有实时检查211、212、213的结果被呈现给访谈者。在一些实施方式中,可以向访谈者呈现基于实时检查211、212、213和生物特征检查204、206的总体信任得分。在一些实现方式中,访谈者可以使用该信息通过口头询问申请者一个或更多个问题来发起与申请者的友好对话。访谈问题可能涉及使申请者验证在操作204处提供的一些个人资料数据或以其他方式回答kba类型的问题。在一些实施方式中,例如当登记者在其他人可以听到的公共空间中时,可以出于隐私原因而验证非pii数据。

97.在一些实现方式中,实时访谈是混合体验,其中实际问题和答案是与客户端应用110的用户界面交互,其由访谈者口头提示。例如,访谈者可能会说“请回答屏幕上显示的问题”,其中问题的文本(例如,“您的ssn的最后四位数字是什么?”,“您在《地址》处居住的年份是哪一年?”)被显示在客户端系统105a的显示装置上。在申请者口头回答问题时,视频数据被发送至ivs服务器145进行验证并被提供给访谈者(例如,在人类访谈者被使用的情况下,在客户端系统105b的显示装置上被更新)。客户端应用110处的gui可以包括向申请者显示答案的文本框。在一些实施方式中,可以在访谈期间显示多项选择单选按钮,其中申请者必须选择正确答案,所选择的信息被发送至ivs服务器145以进行验证,并且被提供给访谈者。在访谈期间,可能会询问任何数目和组合的问题。

98.在某些情况下,访谈者可能会在访谈214a至214b期间启动附加的主要生物特征捕获或次要生物特征捕获。例如,比如当申请者正戴着帽子或眼镜(或在某些实现方式中是太阳镜)、低光或过度曝光设置、面部特征在框之外、第一张图像失焦或模糊等时,如果访谈者确定面部数据质量不够好,则访谈者可能会启动另一次面部扫描。在这种情况下,在新的生物特征数据被捕获之后,如先前关于操作202至207所讨论的,新的生物特征数据被发送至ivs 140,如先前关于操作208至213所讨论的那样执行身份匹配,并且匹配的结果与所有潜在匹配身份一起被提供给访谈者。

99.使用收集到的信息和登记者给出的答案(以及给出答案的方式),访谈者将决定是批准还是拒绝申请者。在一些实施方式中,批准决定通常是基于申请者的总得分和配置的阈值的自动回答。

100.在其他实现方式中,访谈者在实时访谈期间是否询问问题可能取决于总体信任得分是否处于或高于阈值得分以及/或者ivs 140是否指出关于身份的问题(例如,一个或更多个指标已经失败或者审查类型条件被指出)。例如,如果总体信任得分处于或高于阈值得分(或系统没有提出其他问题),则ivs 140或访谈者可以简单地证实登记者是启动该过程的同一个人,而无需询问任何后续问题。在该示例中,如果总体信任得分低于阈值得分(或者一个或更多个指标已经失败或审查类型条件被指出),则登记者可能被询问后续(例如,kba)问题。

101.在实时访谈214a至214b之后,在操作215处,客户端应用110(或ivs 140)将调用spp过程121,并将批准/拒绝建议和收集到的任何附加生物特征数据传回至spp 120。此外,客户端应用110可以被带到屏幕,在那里他们将等待访谈者的决定。在操作216处,spp过程121确定是否继续准许登记者访问spp 120。如果在操作216处登记者被接受,则spp过程121

继续在操作217处准许登记者访问spp 120内容/服务,然后登记过程在操作218处完成。如果在操作216处登记者被拒绝,则spp过程121继续在操作219处拒绝登记者访问spp 120内容/服务,然后登记过程在操作218处完成。在一些实施方式中,当申请者被拒绝时,申请者的个人资料数据可以被添加到由spp 120维护的黑名单中,如果申请者试图再次申请访问spp 120,则黑名单可以用于立即拒绝来自spp 120的内容/服务。在一些实施方式中,spp 120可以发送对登记者接受或不接受的指示,该指示可以用于将来的身份验证目的。

102.图2b示出了根据各种实施方式的示例合并的登记和登录过程200b。在图2b中,从一个实体被传送至另一实体的消息由两个实体之间的实线或虚线表示,线的一端带有箭头。没有箭头的线的端部是源实体(或发送者),有箭头的端部是目标实体(或接收者)。带有实心(填充)三角形箭头的实线表示从一个实体向另一实体传送的消息。带有开放箭头的实线可以表示从一个实体向另一实体传送的异步消息。带有开放箭头的虚线可以表示从一个实体向另一实体传送的返回消息。

103.合并的登记和登录过程200b提供单个用户界面以允许用户登录ivs 140和/或执行认证过程。登录和认证过程都涉及客户端系统105a的用户使用ivs客户端应用110扫描或以其他方式收集他们的生物特征数据。登录(或登录)发生在ivs 140基于扫描的生物特征数据确定用户是ivs 140的现有成员(或已经通过ivs 140验证了他们的身份)时。在成员登录到ivs 140之后,成员可以使用客户端应用110经由先前讨论的安全门户来访问他们的身份数据。当ivs 140基于扫描的生物特征数据确定用户正试图验证/认证他们的身份以访问由spp 120(例如,金融机构等)提供的服务时,认证发生。在一些实施方式中,认证过程可以与本文中讨论的登记过程相同或相似,并且可以涉及开始或恢复这样的登记过程。在实施方式中,客户端应用110可以进入认证模式以响应于经由客户端应用110或与客户端应用110分开地从ivs 140和/或spp 120接收到消息(例如,sms消息、电子邮件等)而执行认证。该消息可以基于与由客户端系统105a操作的单独应用(例如,为访问spp 120而构建的应用)的交互而被发送至客户端系统105a。该消息可以包括链接或其他类似gce,当被用户选择时,所述链接或其他类似gce使客户端应用110进入认证模式。当ivs 140认证用户的身份时,ivs 140经由客户端应用110或与客户端应用110分开地向客户端系统105a发送另一消息(例如,sms消息、电子邮件等)。该消息可以包括如下认证码,用户可以输入或以其他方式将该认证码提供给spp 120以证明用户的身份已经被ivs 140认证。

104.过程200b开始于操作2b01,其中客户端应用110将主要生物特征数据和次要生物特征数据发送至web服务2b91。作为示例,主要生物特征数据可以是面部图像数据,而次要生物特征数据可以是手掌生物特征数据(或单个手掌模型)。可以以与本文别处讨论的相同或相似的方式收集生物特征数据。web服务2b91可以是由spp 120提供的web服务或平台或者由ivs 140(或其一部分)提供的web服务或平台。在操作2b02处,web服务2b91将主要生物特征数据(例如,由客户端应用110收集的面部图像)与标识潜在匹配(getidentitymatches)的命令/指令一起发送至主要生物特征服务提供者2b94(例如,faceprovider)。

105.在操作2b03处,主要生物特征服务提供商(pbsp)2b94向主要生物特征身份检测服务(pbids)2b95请求身份检测服务。继续前面的示例,pbids 2b95可以是1:n面部识别服务(由一个或更多个ivs服务器145或第三方服务提供商提供),其中n是可以由pbsp 2b94提供

的潜在匹配的数目。在操作2b04处,pbids 2b95用主要生物特征标识符(pb_id)响应于pbsp 2b94。继续前面的示例,其中pbsp 2b94是faceprovider,pb_id可以是提供给faceprovider的面部标识符(faceid)。在操作2b05处,pbsp 2b94向pbids 2b95发送一个或更多个身份登记,在操作2b06处,pbids 2b95将登记pb_ids(例如,faceids)提供回至pbsp 2b94。在操作2b07处,pbsp 2b94向pbids 2b95发送一个或更多个成员身份,并且在操作2b08处,pbids 2b95将成员pb_ids(例如,faceids)提供回至pbsp 2b94。在操作2b09处,pbsp 2b94向web服务2b91发送一组所有匹配的成员和/或登记pb_ids。

106.在操作2b10处,web服务2b91向db 2b96发送针对具有pb_ids(例如,faceids)的登记和成员的批量检索查询,所述具有pb_ids(例如,faceids)的登记和成员与在操作2b09处获得的匹配成员和登记pb_ids(例如,faceids)中包括的那些匹配。db 2b96可以与图1和图2b的db 150相同或相似。在操作2b11处,db 2b96将登记和成员的身份id提供回至web服务2b91。

107.在操作2b12处,web服务2b91将收集到的次级生物特征数据连同在操作2b11处获得的登记和成员id一起发送至次要生物特征服务提供商(sbsp)2b92。继续前面的示例,sbsp 2b92可以是手掌处理服务提供商。在操作2b13处,sbsp 2b92向db 2b96发送对具有匹配personid的登记/成员的批量检索查询。在操作2b14处,db 2b96部分地基于匹配的personid将登记/成员数据提供回至sbsp 2b92。在实施方式中,在操作2b14处提供的登记/成员的数据可以指示次要生物特征模型(例如,手掌模型)被需要。

108.过程200b继续到循环块,该循环块包括针对每个收集的次要生物特征数据/模型执行的操作2b15和2b16。在操作2b15处,sbsp 2b92调用次要生物特征身份检测服务(sbids)2b93,以将收集的次要生物特征数据/模型与检索的次要生物特征数据(例如,如在操作2b14处从db 2b96获得的)进行比较。在操作2b16处,sbids 2b93生成置信度得分并将该置信度得分发送至sbsp 2b92。继续前面的示例,sbids 2b93可以是手掌生物特征身份验证服务和/或手掌软件开发工具包(sdk)(由一个或更多个ivs服务器145或第三方服务提供商提供/操作)。

109.在针对每个收集的次要生物特征数据/模型计算置信度得分之后,过程200b进行到操作2b17。在操作2b17处,sbsp 2b92将匹配的成员和登记id提供回至web服务2b92,并且在操作2b18处,web服务确定满足阈值的最高匹配成员/登记id。过程200b(cont’d)进行到替选块(alt),替选块(alt)包括操作2b19至2b25。alt指示在两个或更多个消息序列之间的选择,所述两个或更多个消息序列可能是或者可能不是相互排斥的。alt的替选中的每一个由alt内部的虚线分开。

110.如图2b(续)所示,alt的第一替选包括操作2b19和2b20,并且在满足阈值的最高成员/登记id是登记者时发生。在操作2b19处,web服务2b92向客户端应用110发送恢复登记消息(resumeenrollment)以恢复登记/认证过程。在实施方式中,resumeenrollment可以包括命令/指令/源代码文档/数据以帮助或使客户端应用110继续登记者的登记过程。例如,resumeenrollment可以指示由登记者完成的登记过程中的点,这可以使客户端应用110利用任何用户提供的数据(例如,填充在文本字段或文本框中的文本等)来渲染和显示与登记过程中的那个点相关联的gui。随后地或同时地,在操作2b20处,web服务2b92向总线2b97(或spp 120)发送登记指示符消息(partialenrollmentfoundevent)。

111.alt的第二替选包括操作2b21至2b24,并且在满足阈值的最高成员/登记id是ivs 140的现有成员时发生。在操作2b21处,web服务2b92将成员认证指示符消息(memberauthenticatedevent)发送至总线2b97(或spp 120),并且在操作2b22处,总线2b97(或spp 120)向pbids 2b95提供审核认证消息。另外地或可替选地,总线2b97(或spp 120)向pbps 2b94提供审核认证消息或将审核认证消息存储在db 2b96中。同时,在操作2b23处,web服务2b92向客户端应用110发送成员指示符消息(existingmember)。在实施方式中,existingmember可以包括命令/指令/源代码文档/数据,以使客户端应用110渲染和显示允许成员访问和利用他/她的身份数据的安全门户gui/gce或如本文所讨论的其他gui/gce。在操作2b24处,web服务2b92发送查询以将主要生物特征数据和次要生物特征数据存储(或写入)db 2b96中。另外地或可替选地,web服务2b92将主要生物特征数据和次要生物特征数据发送至pbids 2b95和/或pbsp 2b94。

112.alt的第三替选包括操作2b25,并且在没有成员/登记id满足阈值时发生。在操作2b25处,web服务2b92向客户端应用110发送新的登记指示符消息(newenrollment)。在实施方式中,该消息可以包括要渲染和显示用于启动如本文中讨论的认证/登记过程的gui的命令/指令/源代码文档/数据。在alt的替选之一的操作被完成之后,过程200b可以根据需要结束或重复。在本文讨论的任何实施方式中,如果用户(作为登记者或活跃用户)尝试认证/验证过程并呈现假身份并且我们的系统ivs 140确认他们的真实身份与假身份不同,则ivs 140可能总是返回经认证身份的名称,而不管认证/验证的用例和/或类型如何。另外地或可替选地,当所呈现的身份与经认证/经验证的身份不匹配时,可以警告使用ivs 140来验证用户身份的任何第三方平台。在这些实施方式中,无论应用如何,ivs 140都不会针对与试图认证的身份不同的身份而无意地认证某人。换言之,ivs 140不仅认证用户存在于ivs 140中,而且认证/验证用户是他们自己所代表的人。例如,在用户正试图为金融交易而验证他们的身份的情况下,ivs 140可以将用户信用卡上的姓名与被认证的姓名/身份联系起来。以这种方式,ivs 140不会仅仅因为用户具有登记的身份并且现在正试图以不同的身份完成交易而对用户进行认证。在这些实施方式中,用户可以向ivs 140注册或以其他方式存储各种支付卡(例如,信用卡或借记卡),并且ivs 140可以将它们与用户的身份进行匹配,原因是金融机构或其他企业的账户可以使用同一人的各种名称。

113.ii.示例用户界面

114.现在参照图3至图26,图3至图26示出了根据本文中描述的各种技术的由远程系统(例如,图1的spp 120和ivs 140)促进的示例界面。特别地,图3至图26中的每一个示出了可以在客户端系统105a或105b上显示的示例界面(例如,先前讨论的各种gui和gce)。图3至图26的示例界面可以由客户端应用110显示或渲染,并由组件113改变。虽然示出了特定示例界面,但是在各种实施方式中,可以利用其他界面。

115.图3至图25示出了根据各种实施方式的可以由客户端系统105a显示在客户端应用110内用于向ivs 140登记的示例用户界面。图27至图26示出了在用户在ivs 140中登记或登录ivs 140之后可以由客户端系统105a显示在客户端应用110内的示例用户界面。图28至图30示出了根据各种实施方式的可以由客户端系统105a显示在客户端应用110内用于通过spp 120向ivs 140进行身份验证的示例用户界面。图31至图32示出了根据各种实施方式的可以由客户端系统105a显示在客户端应用110内的与欺诈预防相关的示例用户界面。图3至

图32的gui允许任何经验水平的申请者参与,并给登记者提供多个参与选项(被称为“多模式参与”)。在图3至图32的示例gui中,客户端系统105a是具有触摸屏界面的智能电话或平板计算机。

116.图3示出了根据一些实施方式的示例主屏幕gui 305和310。在初始化应用110时或之后,例如当客户端系统105a的用户在与应用110相关联的图标(图3未示出)上执行轻敲手势时,主屏幕gui 305和310之一被显示在客户端应用110中。第一示例主屏幕gui 305包括gce 306至309,gce 306至309包括用于启动登记过程(例如,图2a的过程200a)的gce 306、用于执行欺诈检查(或第二登记过程)的gce 307、用于执行认证过程的gce 308以及用于执行身份欺诈检查的gce 309。合适的缩略图或图标可以被包括在gce 306至309中(或作为gce 306至309)。在该示例中,登记者可以在gce 306上执行轻敲手势以开始登记过程。在选择gce 306之后,客户端应用110可以显示用于执行登记过程的一个或更多个gui,例如以下讨论的那些gui。第二示例主屏幕gui实例310包括描述ivs 140的各个方面的信息图形311和/或文本312的旋转控件(carrousel)。旋转控件可以定期地(例如,每4秒至5秒等)自动地前进。用户还可以执行滑动手势330(左或右)以通过旋转控件使图像311或文本312滚动。gui实例310还包括gui实例310的右上角处的小认证gce 325,该小认证gce 325可以用于诸如零售商店中的亲自登记过程。gce 325可以由工作人员/员工用于导航到客户特定的认证工具。在该示例中,由于工作人员/员工可能基于员工训练等而知道搜寻gce 325,因此故意使gce 325是不引人注意的。在该示例中,登记者可以在gce 320上执行轻敲手势以开始登记过程。在选择gce 320之后,客户端应用110可以显示用于执行登记过程的一个或更多个gui,例如以下关于图27a至图29讨论的那些gui。

117.图4示出了根据一些实施方式的示例注册gui 405。在登记者选择图3的gce 306或gce 320之后,或者代替gui 305/310,例如当在客户端系统105a上第一次执行客户端应用110时,在客户端应用110中显示注册gui 405。在该示例中,登记者可以在gce 425(图4中的“注册”按钮)上执行轻敲手势420以开始登记过程(例如,先前讨论的登记过程200a)。在选择gce 425之后,客户端应用110可以显示访问许可gui 410,在该访问许可gui 410中,登记者可以在gce 430(图4中的“允许相机和麦克风”按钮)上执行轻敲手势420以准许应用110访问嵌入式或外围相机和麦克风。在选择gce 430之后,客户端系统105a可以显示gui 415,该gui 415包括向登记者通知客户端应用110希望访问麦克风和相机的提示440。登记者可以在gce 445上执行轻敲手势420以准许访问,如由图4所示。在其他实施方式中,gui 415可以包括拒绝对相机和/或麦克风的访问的另一gce(图4未示出)。

118.图5至图6示出了根据一些实施方式的面部扫描gui的示例实例。在图5中,面部扫描gui实例505通知登记者其面部将被扫描。面部扫描gui实例505包括指令文本530,该指令文本530提供关于登记者要如何执行面部扫描的指令。在该示例中,gui实例505中的指令文本530指示登记者使他/她的面部与面部轮廓535对准。另外,在进行面部扫描之前,向用户显示用于捕获面部图像的最佳实践的视觉表示531,该视觉表示531包括例如不佩戴头饰或眼镜(或太阳镜)、具有中性表情、在相对亮的环境中捕获图像、将图像捕获装置保持在(或接近)眼睛水平等。登记者可以在gce 525上执行轻敲手势520以开始面部扫描过程。在面部扫描gui实例510中,相机被启用,在面部扫描gui实例510中示出了登记者的图像,并且登记者已经使他的面部与面部轮廓535对准。在该示例中,当gui实例510被加载或渲染时,可以

默认启用前置(或面向触摸屏)的相机,并且用户可以选择gce 555以切换到或启用后置相机(如果可用的话)。这可以用于允许另一个人捕获用户的面部图像,例如在亲自登记过程期间,其中商店员工/职员可以用后置相机扫描用户的面部。另外,在该示例中,通过客户端应用110自动地捕获登记者的面部的图像;然而,在其他实施方式中,可以提供允许登记者捕获面部图像的gce。在该示例中,客户端应用110(或ivs服务器145)检测到登记者正佩戴着眼镜(或太阳镜),客户端应用110(或ivs服务器145)可以禁止从捕获的图像正确地提取面部特征。检测到眼镜(或太阳镜)可以使面部扫描gui实例515被显示,该面部扫描gui实例515包括叠加或覆盖在gui实例515的顶部上的界面540,该界面540通知被检测到眼镜(或太阳镜)的登记者并要求登记者移除眼镜(或太阳镜)以进行面部扫描。gui实例515中的指令文本还指示登记者移除眼镜(或太阳镜)。登记者可以在gce545上执行轻敲手势520,以指示已经移除了眼镜(或太阳镜)并且面部扫描可以继续。可以自动被检测的附加类型的问题可以包括例如低光水平(例如,与预先配置的阈值光水平相比)、佩戴头饰/头套、图像捕获装置不足够接近面部(例如,与预先配置的阈值距离相比)、图像捕获装置不在眼睛水平处或接近眼睛水平(例如,与预先配置的阈值眼睛水平相比)等。在这些实施方式中,合适的gui实例可以被显示以向登记者通知检测到的问题,并且这些gui实例可以包括允许登记者(重新)执行面部扫描的合适的gce。可替选地,登记者可以在gce 550上执行轻敲手势520,以指示客户端应用110(或ivs服务器145)在图像数据中检测到了不适当的眼镜(或太阳镜)。在图6中,登记者已经移除了他的眼镜(或太阳镜)并使他的面部与面部扫描gui实例605的面部轮廓635对准,该面部扫描gui实例605可以与gui实例510相同或相似。在正确地扫描登记者的面部时,面部扫描gui实例610可以显示有指示成功的面部扫描的文本630和/或图标640。在一些实施方式中,可以提供附加的gui实例以执行左侧面部扫描和右侧面部扫描。在一些实施方式中,应用110可以在预定的时间段(例如,2秒至3秒)之后从面部扫描gui实例610自动前进到下一个gui,例如图7的gui实例705。另外,在一些实施方式中,如果应用110检测到或确定尚未在预定义的时间段(例如,10秒)内捕获到用户的面部图像,则应用110可以自动导航到面部扫描故障排除gui等。

119.图7至图10示出了根据一些实施方式的手掌扫描gui的示例实例。在图7中,手掌扫描gui实例705通知登记者其手掌将被扫描。手掌扫描gui实例705包括指令文本730,该指令文本730提供关于登记者要如何执行手掌扫描的指令。在该示例中,gui实例705中的指令文本730指示登记者使他/她的手掌与手掌轮廓735对准。另外,在进行手掌扫描之前,向用户显示用于手掌捕获的最佳实践的视觉表示731,该视觉表示731包括例如将手掌平放在表面(例如,桌子)上、确保在相对亮的环境中捕获图像、将手指分开等。登记者可以在gce 725上执行轻敲手势720以开始手掌扫描过程。在手掌扫描gui实例710中,相机被启用,在gui实例710中示出了登记者的手掌的图像,并且登记者已经使他的手掌与手掌轮廓735对准。与先前讨论的面部扫描示例不同,在该示例中,当gui实例705被加载和/或渲染/显示时,应用110可以默认自动启用客户端系统105a的后置相机,并且用户可以选择gce 755以切换到或启用前置相机。在该示例中,由客户端应用110自动捕获登记者的手掌的图像;然而,在其他实施方式中,可以提供允许登记者捕获手掌图像的gce。在图8中,登记者已经使他/她的手掌与手掌扫描gui实例805的手掌轮廓835对准,该手掌扫描gui实例805可以与gui实例710相同或相似。在正确地扫描登记者的手掌时,手掌扫描gui实例810可以显示有指示成功的

手掌扫描的文本830和/或图标840。应用110可以在预定义的时间段(例如,2秒至3秒)之后从手掌扫描gui实例805自动前进到下一个gui,例如gui实例810,该gui实例810包括指示后端ivs 140正在分析收集的生物特征数据以确定登记者是否已经向ivs 140登记的文本区域845。另外,在一些实施方式中,如果应用110检测到或确定尚未在预定义的时间段(例如,10秒)内捕获到用户的手掌图像,则应用110可以自动导航到手掌扫描故障排除gui等。此外,类似于先前讨论的面部扫描示例,应用110可以包括自动检测功能以确定是否正确地捕获了手掌图像。可以自动被检测的示例类型的问题可以包括例如低光水平(例如,与预先配置的阈值光水平相比)、手指太靠近或手指分开太远、图像捕获装置不足够接近手掌(例如,与预先配置的阈值距离相比)、不正确的手掌/手处于图像捕获装置的视场中(例如,当左手/手掌应该处于视场中时,右手/手掌处于视场中)等。在这些实施方式中,合适的gui实例可以被显示以向登记者通知检测到的问题,并且这些gui实例可以包括允许登记者(重新)执行手掌扫描的合适的gce。当应用110从ivs 140获得登记者的登记状态的指示时,应用110可以从手掌扫描gui实例810自动前进到图9的gui实例905。

120.图9示出了基于对登记者的捕获的生物特征数据的分析指示登记者的登记状态的gui实例905,对登记者的捕获的生物特征数据的分析可以由ivs 140执行,如先前讨论的。在该示例中,ivs 140确定登记者当前没有被登记在ivs 140中。在一些实施方式中,如果/当ivs 140确定登记者的面部和手掌生物特征数据与现有的面部和手掌生物特征数据不匹配(在一定的误差范围内)时,则可以假设登记者是新的登记者。gui实例905包括gce 928,该gce 928可以由登记者选择以指示登记者在ivs 140内已经具有帐户。当由登记者选择gce 928时,应用110可以显示/渲染故障排除gui实例915。gui实例905还包括gce 925,该gce 925当由登记者选择时继续进行到gui实例910,该gui实例910用于通过以与先前讨论的方式相同或相似的方式使另一个手掌/手与轮廓435对准来执行登记者的另一个手的手掌扫描。另外,gui实例910包括指示应该捕获的特定手/手掌(例如,左或右手掌/手)的文本区域930。在成功地扫描和捕获登记者的另一个手掌/手时,应用110可以继续进行渲染和显示图10的gui实例1005,该gui实例1005以与图8的gui实例805相同或相似的方式指示成功的手掌扫描的完成,并且该gui实例1005包括分别与图8的文本830、手掌轮廓835、图标840和文本845相同或相似的文本1030、手掌轮廓1035、图标1040和文本1045。应用110可以在预先确定的时间段(例如,2秒至3秒)之后自动前进到gui实例1010,该gui实例1010指示已经完成了手掌/手扫描并且已经为登记者创建了用户帐户。gui实例1010包括gce 1025,并且当登记者在gce 1025上执行轻敲手势1020时,应用110可以继续进行登记过程。

121.图11至图12示出了根据一些实施方式的声纹gui的示例实例。图11示出了声纹gui实例1105,该声纹gui实例1105通知登记者其声纹将被记录。声纹gui实例1105包括提供关于登记者要如何执行语音记录的指令的指令文本1130。在该示例中,gui实例1105中的指令文本1130指示登记者大声朗读要由gui实例1110显示的句子。登记者可以在gce 1125上执行轻敲手势1120以开始语音记录过程。可替选地,登记者可以在gce 1135上执行轻敲手势1120以终止语音记录过程。在声纹gui实例1110中,麦克风被启用,并且gce 1140变亮或以其他方式突出显示以指示可以选择gce 1140以启动语音记录。gce 1145变成灰色,指示不能选择该gce。在替选实施方式中,应用110可以在登记者选择gce 1125之后自动开始记录登记者的语音,并且应用110在如由ivs 140识别的完成了所需短语之后和/或在预定义的

时间段之后自动停止记录,而不是提供gce 1140至1145。另外,声纹gui实例1110示出了指示登记者在记录他/她的语音时要大声朗读的句子的指令文本1132。当登记者准备开始记录他/她的语音时,登记者可以在gce 1140上执行轻敲手势1120。

122.图12示出了响应于选择gce 1240(其对应于图11的gce 1140)在登记者已经开始语音记录过程之后显示的声纹gui实例1205。声纹gui实例1205还包括频谱图对象1222,该频谱图对象1222示出了:随着登记者大声读出所显示的文本,登记者的语音的频率/幅度变化。在该示例中,频谱图对象1222示出了用户的语音的线形图图形表示。可替选地,可以使用作为用户的语音的柱状图图形表示的频谱图对象1222x。可以在其他实现中使用其他图形表示。声纹gui实例1205还示出了:gce 1145/1245变亮或以其他方式突出显示以指示可以选择gce 1145/1245以停止语音记录,并且gce 1140/1240变成灰色,指示不能选择该gce。在登记者已经完成大声读出显示的文本之后,登记者可以在gce 1145/1245上执行轻敲手势1220以停止记录他/她的语音(或者应用110可以在预定义的时间段之后或当ivs 140检测到短语1232的结尾时自动停止记录)。一旦语音记录被停止,就可以显示声纹gui实例1210以在文本区域1230中示出语音记录的成功或失败。登记者可以选择gce 1235以重新记录他/她的语音或者可以选择gce 1225以继续进行捕获另一个生物特征,所述另一个生物特征在该示例中是身份文件扫描。

123.在一些实施方式中,指令文本1132/1232还可以指示登记者要大声读出所显示的文本的次数。对于不同的登记者,所显示的文本可能是相同或不同的,包括较长或较短的句子。所显示的文本可以随机地被生成,从一组句子或其他单词群组中被选择,或者使用一些其他技术被生成。在一些实施方式中,gui实例1110可以包括在其期间登记者要记录他/她的语音的计时器(例如,倒数计时器)元素,而不是提供开始gce 1140和停止gce 1145。另外地或可替选地,在ivs 140确定短语已经被说出预定义的次数之后,ivs 140可以自动识别何时要停止记录。

124.图13至图14示出了根据一些实施方式的身份(id)扫描gui的示例实例。图13示出了id扫描gui实例1305,该id扫描gui实例1305通知登记者要扫描特定id文件。id扫描gui实例1305包括指示用于扫描id文件的最佳实践的指令文本1331,该指令文本1331包括例如将文件平放(或将文件放在平坦表面上)以及在相对亮的环境中捕获图像。在一些实施方式中,指令文本1331还可以提供关于可以被扫描的id文件的类型(例如,驾驶执照、军事id、入籍卡、护照、绿卡或h-1b签证)的指令。登记者可以在gce 1325上执行轻敲手势1320以开始id扫描过程。在id扫描gui实例1310中,启用后置相机,并且id文件的图像被显示在gui实例1310中,登记者已经将该id文件的图像与文件轮廓1335对准。在该示例中,由登记者选择的id文件是驾驶执照。另外,在该示例中,登记者可以在gce 1328上执行轻敲手势1320以开始id文件扫描,并且由客户端应用110自动捕获登记者的id文件的图像。在其他实施方式中,可以提供允许登记者捕获id的图像的gce。由客户端应用110进行id文件的自动检测和捕获可以使id扫描gui实例1315被显示,该id扫描gui实例1315指示扫描的id文件正在由ivs 140进行分析。响应于接收到来自ivs 140的分析结果的指示,应用110可以渲染和显示gui实例1318,该gui实例1318在文本区域1330中指示id扫描的成功或失败。在一些实施方式中,如果验证扫描的id文件的图像质量的延迟小于预定义的时间段(例如,1秒),则可以跳过gui实例1315。在该示例中,gui实例1318指示id文件扫描成功。如果id文件扫描不成功或

者如果ivs 140触发假id警报,则应用110可以自动导航到id文件扫描故障排除gui(未示出)。另外,与先前讨论的面部和手掌/手扫描示例不同,gui实例1318不会在“成功”屏幕上示出所得到的图像。然后,用户可以通过选择“继续”gce 1333而继续进行。然后,图14的id扫描gui实例1405可以自动地被渲染和被显示,在文本区域1430中指示登记者要扫描id文件的另一侧。类似于id扫描gui实例1310,登记者可以使id文件的另一侧与轮廓1435对准,当登记者在gce 1425上执行轻敲手势1420时,可以由客户端应用110自动检测和捕获该id文件的另一侧。由客户端应用110进行id文件的自动检测和捕获可以使id扫描gui实例1410被渲染和被显示,该id扫描gui实例1410指示扫描的id文件的另一侧正在由ivs 140分析。可以以与先前所讨论的方式相同或相似的方式执行该分析。响应于接收到来自ivs 140的分析结果的指示,应用110可以渲染和显示gui实例1415,该gui实例1415在文本区域1432中指示id扫描的成功或失败。

125.图15至图17示出了根据一些实施方式的个人资料数据审查gui的示例实例。图15示出了个人资料数据审查表单gui实例1505(包括gui实例屏幕1505a和1505b两者),该个人资料数据审查表单gui实例1505在文本区域1530中指示登记者为了准确性应该审查从扫描的id文件提取的个人资料数据。gui实例1505包括文本框1535、1540、1545、1550、1555、1560、1565和1570,这些文本框指示相应的个人资料数据项。可以基于扫描的id文件的ocr来提取或以其他方式标识个人资料数据项。登记者可以执行拖动手势1520以从gui屏幕1505a滚动到gui屏幕1505b。特别地,文本框1535指示提取的名字,文本框1540指示提取的姓氏,文本框1545指示提取的或确定的优选名字,文本框1550指示提取的街道地址,文本框1555指示提取的城市,文本框1560指示提取的州,文本框1565指示提取的邮政编码,文本框1570指示提取的电子邮件地址。在该示例中,扫描的id文件不包括电子邮件地址,因此,文本框1570不包括任何数据。图标1570可以用于指示登记者应该或必须手动输入该数据。另外,gce 1525变成灰色,指示登记者不能继续登记过程,直到在文本框1570中输入数据为止。gui实例1505还包括gce 1575a至1575b,所述gce 1575a至1575b在由登记者选择(例如,通过在gce 1575a或1575b上执行轻敲手势)时使应用110渲染并显示描述为什么出于登记和/或身份验证目的需要请求的信息的覆盖gui。gui实例1510是在选择gce 1575b时可以显示的这种覆盖gui的示例。可以通过在“关闭x”gce 1575c上执行轻敲手势或通过在覆盖gui的边界外部的任何区域中执行轻敲手势来关闭该覆盖gui。在图16中,登记者可以在文本框1670/1570上执行轻敲手势1620,这使在gui屏幕1605a的顶部上覆盖虚拟键盘gce 1675。在将数据输入至文本框1670/1570中之后,用户可以选择gui实例1605a中的“完成”gce,这关闭虚拟键盘gce 1675并显示gui实例1605b。在gui实例1605b中,gce 1625/1525被突出显示或以其他方式被启用,指示登记者可以通过在gce 1625/1525上执行轻敲手势来继续登记过程。在一些实施方式中,gui实例1505/1605可以允许用户建议对从扫描的id文件中捕获的数据的校正。在这样的实施方式中,从扫描的id文件中提取的数据可以由ivs 140独立于“校正的数据”而存储,ivs 140可以随后验证该提取的数据,原因是欺诈者可以潜在地使用这样的特征来掩盖欺诈活动。

126.图17示出了gui实例1705,该gui实例1705包括用于指示当登记者已经将无效和/或不完整的信息输入至gui实例1505/1605中时视觉指示符的图形表示的示例。在图17中,gce 1735是不完整字段的示例图形表示,其中需要登记者将附加数据(例如,数字或字符)

输入至该字段中。如所示的,gce 1735包括指示该字段包括不完整值的视觉指示符“(需要)”。gce 1745是无效字段的示例图形表示,其中不正确的数据由登记者输入。如所示的,gce 1745包括指示该字段包括无效值的视觉指示符“(无效)”。gce 1740是有效和完整的字段的示例图形表示,其中数据由登记者正确地输入。在实施方式中,其他类型的指示符可以用于例如通过以预定义的颜色(例如,红色)画出不完整的gce 1735和无效的gce 1745的轮廓或填充不完整的gce 1735和无效的gce 1745以图形形式表示不完整和无效的字段,该预定义的颜色(例如,红色)与有效和完整的gce 1740的轮廓或填充颜色(例如,蓝色)不同。可以使用任何其他机制来区分不完整的字段和无效的字段,所述任何其他机制包括例如粗体文本、斜体文本、渲染和显示弹出窗口或覆盖gui、提供动画等。

127.图18至图20示出了根据一些实施方式的基于知识的评估(kba)gui的示例实例。图18示出了基于知识的评估(kba)gui实例1805(包括gui实例屏幕1805a和1805b),图19示出了kbagui实例1905(包括gui实例屏幕1905a和1905b),图20示出了kbagui实例2005(包括gui实例屏幕2005a和2005b)。在图18中,gui屏幕1805a在文本区域1830中示出了第一kba问题(例如,“哪些数字与您的社会安全号码的前两位数字匹配?”)。登记者可以通过选择gce 1840至1865之一来选择答案选项。另外,gce 1825变成灰色,指示登记者不能继续登记过程,直到选择答案选项为止。可替选地,登记者可以选择gce 1835以继续进行到下一个kba而不提供针对第一kba问题的答案。gui屏幕1805b示出了登记者通过在gce 1845上执行轻敲手势1820来选择gce 1845。在登记者已经选择了gce 1845(或gce 1840以及1850至1865中的另一个)之后,gce 1825被突出显示或以其他方式被启用,指示登记者可以通过在gce 1825上执行轻敲手势1820来继续登记过程。

128.在图19中,gui屏幕1905a在文本区域1930中示出了第二kba问题(例如,“您与以下地址中的哪一个相关联?”)。登记者可以通过选择gce 1940至1965之一来选择答案选项。另外,gce 1925变成灰色,指示登记者不能继续登记过程,直到选择答案选项为止。可替选地,登记者可以选择gce 1935以继续进行到下一个kba而不提供针对第二kba问题的答案。gui屏幕1905b示出了登记者通过在gce 1950上执行轻敲手势1920来选择gce 1950。在登记者已经选择了gce 1950(或gce 1940至1945以及1955至1965中的另一个)之后,gce 1925被突出显示或以其他方式被启用,指示登记者可以通过在gce 1925上执行轻敲手势1920而继续登记过程。

129.在图20中,gui屏幕2005a在文本区域2030中示出了第三kba问题(例如,“您的信用档案表明您可能在2016年11月或前后开设了抵押贷款。谁是该账户的信用提供者?”)。登记者可以通过选择gce 2045至2065之一来选择答案选项。另外,gce 2025变成灰色,指示登记者不能继续登记过程,直到选择答案选项为止。可替选地,登记者可以选择gce 2035以继续进行到下一个kba(或登记过程的下一个部分),而不提供针对第三kba问题的答案。gui屏幕2005b示出了登记者通过在gce 2060上执行轻敲手势2020来选择gce 2060。在登记者已经选择了gce 2060(或gce 2045至2055和2065中的另一个)之后,gce 2025被突出显示或以其他方式被启用,指示登记者可以通过在gce 2025上执行轻敲手势2020而继续登记过程。

130.图21至图24示出了根据一些实施方式的实时访谈gui的示例实例。图21示出了实时访谈介绍gui实例2105,该实时访谈介绍gui实例2105指示登记者可以在准备就绪时开始登记过程的实时访谈部分。为了开始实时访谈,登记者可以在gce 2125上执行轻敲手势

2120。在一些实施方式中,gui实例2105可以包括在被选择时允许登记者在另外的时间和/或日期安排实时访谈的另一个gce(图21未示出)。在gce 2125上执行轻敲手势2120之后,gui实例2110a可以被显示,指示客户端应用110正在连接至用于实时访谈的访谈者(例如,正在客户端系统105a与ivs 140和/或客户端系统105b之间建立安全通信会话)。gui实例包括gce 2140,该gce 2140在被登记者选择时可以使覆盖gui实例2115被渲染和被显示在gui实例2110b的顶部上或在gui实例2110b内。覆盖gui实例2115要求登记者确认取消选择,并且用户可以通过选择gce 2145来继续取消通话。如果登记者不希望取消实时访谈,则登记者可以选择gce 2150,这将使覆盖gui实例2115从屏幕被移除。如果登记者仍然希望取消实时访谈,则应用110可以渲染和显示gui实例2105或一些其他合适的gui。

131.图22示出了访谈gui实例2205,该访谈gui实例2205包括示出了访谈者的视频的访谈者视频馈送元素2215,该访谈者视频馈送元素2215可以是聊天机器人或人类访谈者的化身或人类访谈者的视频。访谈gui实例2205还包括示出由客户端系统105a正在记录的视频馈送的登记者视频馈送元素2230。登记者可以在gce 2225上执行轻敲手势2220,以开始与访谈者的聊天会话。可替选地,登记者可以在gce 2235上执行轻敲手势,以结束与访谈者的通话。在gce 2225上执行轻敲手势2220之后,访谈gui实例2210包括访谈者视频馈送元素2215的最小化实例、文本聊天界面元素2216和虚拟键盘2280。文本聊天界面元素2216包括文本字段2217a,该文本字段2217a包括由访谈者提供给用户的文本数据。登记者可以在虚拟键盘2280内的各个gce上执行各种轻敲手势,以输入要发送至访谈者的文本数据(图22未示出),该文本数据被示出在文本框2227中。然后,用户可以在提交gce 2226上执行轻敲手势2220以将输入的文本提交给访谈者。可替选地,登记者可以在gce 2240上执行轻敲手势以关闭或结束与访谈者的聊天会话。

132.图23示出了包括文本聊天界面元素2216/2316的访谈gui实例2305。文本聊天界面元素2216/2316包括文本字段2317a、2317b和2317c。在该示例中,访谈者使用文本字段2317a和2317b指示用户回答kba问题不正确,并且文本字段2317c包括如下gce,该gce在由用户选择(例如,通过在gce上执行轻敲手势2320)时使gui实例2310被显示。gui实例2310在文本区域2330中示出了另一个kba问题(例如,“您过去提供资金的汽车的品牌和型号是什么?”)。登记者可以通过选择gce 2340至2365之一来选择答案选项。可替选地,登记者可以选择gce 2335以继续回答不同的kba(或登记过程的下一个部分)而不提供针对当前kba问题的答案。gui屏幕2310示出了登记者通过在gce 2345上执行轻敲手势2320来选择gce 2345。在选择gce 2340至2365之一之前,gce 2325可能变成灰色,指示登记者不能继续登记过程,直到选择答案选项为止(图23未示出)。在登记者已经选择了gce 2345(或gce 2340和2350至2365中的另一个)之后,gce 2325被突出显示或以其他方式被启用,指示登记者可以通过在gce 2325上执行轻敲手势2320来继续登记过程。在登记者提交所选择的答案之后,代替先前所讨论的gce,图24的访谈gui实例2405可以被显示,该访谈gui实例2405包括在文本字段2317c/2417c中完成了访谈的kba问题部分的指示。gui实例2405还包括分别与文本字段2317a和2317b相同的文本字段2417a和2417b。在该示例中,登记者可以在gce 2440上执行轻敲手势2420以结束与访谈者的聊天会话,这使访谈gui实例2410被显示。然后,登记者可以在gce 2435上执行轻敲手势2420以结束与访谈者的通话。访谈gui实例2410可以与图22的访谈gui实例2205相同或相似。

133.图25至图26示出了根据一些实施方式的用户门户gui的示例实例。图25示出了第一示例登记完成gui实例2505,该第一示例登记完成gui实例2505可以包括指示登记过程已经被完成的消息。登记完成gui实例2505可以包括gce 2525,登记者可以在gce 2525上执行轻敲手势2520,以继续进行到ivs主屏幕gui实例,例如图26的gui实例2605或gui实例2610。图25还示出了可以包括用户帐号的第二示例登记完成gui实例2510,该第二示例登记完成gui实例2510可以指示登记过程已经被完成。gui实例2510还包括菜单gce 2535,其中,例如通过在菜单gce 2535上执行轻敲手势来选择菜单gce 2535可以使下拉菜单或其他类似界面出现和显示内容(图25未示出)。这个下拉菜单可以包括各种gce,所述各种gce在被选择时可以使应用110继续进行到ivs主屏幕gui实例,例如图26的gui实例2605或gui实例2610。

134.图26示出了根据一些实施方式的示例主屏幕gui实例2605和2610。主屏幕gui实例2605和2610包括通知gce 2530,其中,例如通过在通知gce 2530上执行轻敲手势来选择通知gce 2530可以使下拉菜单或其他类似界面出现和显示内容(图26未示出)。通知gce 2530还包括标志(badge),该标志是在通知gce 2530上方分层的文本。标志可以基于应用110和/或组件113的动作来显示文本,或者基于ivs 140处的动作或信息来显示文本。在图26的示例中,标志显示多个未读通知(例如,在图26中的“3”)。主屏幕gui实例2605和2610还包括菜单gce 2535,其中,例如通过在菜单gce 2535上执行轻敲手势来选择菜单gce 2535可以使下拉菜单或其他类似界面出现和显示内容(图26未示出)。此外,主屏幕gui实例2605包括gce 2606至2609,所述gce 2606至2609中的每一个对应于由各个第三方平台(tpp)通过ivs 140提供的不同机会。第三方平台中的每一个可以与先前讨论的spp 120相同或相似。

135.图26还示出了根据一些实施方式的另一示例主屏幕gui实例2610。在该示例中,主屏幕gui实例2610是或用作成员/申请者门户(例如,先前讨论的安全门户)。门户给登记者或用户提供更新其个人资料数据的能力;主动提供附加信息,以例如增加其身份得分或评级;删除其数据和简档;基于例如用户的身份评级/得分找到用户符合的其他客户促销的能力;准许或撤销第三方访问用户的身份数据的能力;配置通知设置;以及列出用户登记的当前活动程序和/或第三方平台。

136.另外,主屏幕gui实例2610包括gce 2635至2675,所述gce 2635至2675中的每一个对应于用户可以从ivs 140访问的不同服务和/或内容。在图26的示例中,例如通过在gce 2635上执行轻敲手势来选择我的身份信息gce 2635可以使一个或更多个gui被显示,在所述一个或更多个gui中可以例如通过显示用户的个人资料信息(例如,姓名、地址、信用得分等)和个人资料信息(例如,用户的照片、视频、录音等)来显示与用户的身份相关的内容。例如通过在gce 2640上执行轻敲手势来选择我的站点gce 2640可以使一个或更多个gui被显示,在所述一个或更多个gui中可以显示与用户已经准许访问他/她的身份资产的网站或第三方平台(例如,spp 120)相关的内容和/或允许用户生成和分发身份访问证书(或访问令牌)的各种gui/gce。例如通过在gce 2645上执行轻敲手势来选择我的身份得分gce 2645可以使一个或更多个gui被显示,在所述一个或更多个gui中可以显示与用户的身份得分相关的内容,在一些实施方式中,在所述一个或更多个gui中可以显示用于计算用户的身份得分的特定的数据项或者对用户的身份得分具有正面或负面影响的数据类型。例如通过在gce 2650上执行轻敲手势来选择共享身份验证gce 2650可以使gui被显示,该gui包括允许用户生成和分发身份访问证书(或访问令牌)的各种gce。在一些实施方式中,该gui可以包括来

自一个或更多个tpp的请求的凭证、证书和/或访问令牌的图形指示符。这些指示符可以以包括例如粗体或闪烁对象115的各种方式以图形形式被表示,这些指示符在由用户选择时将渲染和显示包括正在要求的当前请求的另一gui。

137.例如通过在gce 2655上执行轻敲手势来选择上传文件gce 2655可以使一个或更多个gui例如图13至图15的gui被显示,所述一个或更多个gui包括允许用户上传新的身份文件的各种gce。例如通过在gce2660上执行轻敲手势来选择上传生物特征gce 2660可以使一个或更多个gui例如图4至图12的gui被显示,所述一个或更多个gui包括允许用户上传新的生物特征数据的各种gce。例如通过在gce 2665上执行轻敲手势来选择欺诈报告gce 2665可以使一个或更多个gui被显示,在所述一个或更多个gui中显示与检测到的试图将用户的身份用于欺诈性目的以及第三方试图对用户的身份进行认证相关的内容。例如通过在gce 2670上执行轻敲手势来选择身份质量评估gce 2670可以使一个或更多个gui被显示,在所述一个或更多个gui中显示与用于对用户的身份进行认证的数据的质量相关的内容和与用户可以如何改善个人资料和/或生物特征数据收集相关的内容。例如通过在通知gce 2675上执行轻敲手势来选择机会gce 2675可以使一个或更多个gui(例如,与主屏幕gui实例2605相同或相似)被显示,在所述一个或更多个gui中显示与由第三方平台通过ivs 140提供的机会相关的内容。例如通过在通知gce 2680上执行轻敲手势来选择删除帐户gce 2680可以使一个或更多个gui被显示,所述一个或更多个gui允许用户删除他/她的个人资料和生物特征数据及其身份验证帐户。在一些实施方式中,用户的个人资料和生物特征数据可以在用户删除其帐户之后被匿名化。以这种方式,用户的数据可以继续用于防止用户的身份被用于欺诈性活动。在其他实施方式中,可以显示gce 2635至2675的不同布置和/或不同的gce。例如,可以存在另一个gce,所述另一个gce在由用户选择时允许用户调整不同的通知选项,例如何时以及如何将可疑身份活动警报递送到客户端系统105a。除了由图26示出的gui实例2605和2610之外,其他示例主屏幕gui包括由图3示出的主屏幕gui实例305和310。

138.图27a至图29示出了根据一些实施方式的用于执行认证过程的gui。图27a和图27b示出了可以用于启动或发起认证过程的gui的示例。图27a示出了两个示例。第一示例涉及在亲自(或在商店内)认证过程期间被使用的主屏幕gui实例310。如先前所讨论的,gui实例310包括gui实例310的右上角处的认证gce 325。在该示例中,登记者或第三方员工/职员可以通过在gce 320上执行轻敲手势27a20来发起认证过程。在选择gce 320之后,客户端应用110可以渲染和显示由图27b示出的认证介绍(intro)gui实例27b05。图27a还包括另一示例,在该另一示例中,客户端系统105a的用户可能希望使用由gui实例27a05示出的单独的移动银行应用来验证他/她的身份以用于完成转账。gui实例27a05包括gce 27a08,该gce 27a08在由用户选择时可以使应用110被执行以对用户的身份进行认证。移动银行应用可以使用合适的api等与ivs 140集成。gui实例27a05还包括文本字段gce 27a11和gce 27a06。用户可以将所获得的一次性身份认证码粘贴到文本字段gce 27a11中,然后选择gce 27a06来以与以下关于gui实例2915a至2915d讨论的方式相同或相似的方式验证他/她的身份。在对用户的身份进行认证之后,用户可以选择gce 27a25来完成转账。

139.图27b示出了用于远程发起认证过程的另一示例gui。在该示例中,第三方平台员工可以请求使用由gui实例27b05示出的单独的移动银行应用来验证用户的身份以用于完

成转账。第三方平台员工可以将各种用户数据输入至如由gui实例27b05示出的相应文本字段中,然后可以选择gce 27b28以请求身份认证。对gce 27b28的选择可以使ivs 140触发在客户端系统105a上的应用110的执行,以便用户使用客户端系统105a执行身份认证过程。例如,对gce 27b28的选择可以使ivs 140向客户端系统105a发送短消息服务(sms)消息,这由gui实例27b10示出。在该示例中,文本消息可以包括链接27b13,该链接27b13在由用户通过在链接27b13上执行轻敲手势27b20而被选择时可以使应用110被执行以对用户的身份进行认证。

140.响应于选择gce 325、27a25、27b25或27b28中的任何一个,应用110可以渲染和显示认证intro gui实例27b15以开始认证过程。如由图27b所示,认证intro gui实例27b15包括gce 27b25,该gce 27b25在由登记者例如通过在gce 27b25上执行轻敲手势27b20而被选择时可以使认证过程例如图28的过程2800开始。

141.现在参照图28,认证过程2800可以在操作2801处开始,在操作2801处,登记者将以与先前关于图5至图6所讨论的方式相同或相似的方式来执行面部扫描。在操作2802和2803处成功地扫描登记者的面部之后,登记者被要求以与先前关于图7至图10所讨论的方式相同或相似的方式执行手掌/手扫描。在操作2804、2805和2806处成功地扫描登记者的手/手掌之后,可以在操作2807处显示gui实例,指示正在确定用户向ivs 140的登记状态。

142.响应于接收到来自ivs 140的用户的登记状态的指示,应用可以渲染和显示由图29示出的gui实例之一。图29示出了身份确认gui实例2905和身份确认故障gui实例2910,该身份确认gui实例2905可以在用户的身份已经由ivs 140正确认证时被显示,该身份确认故障gui实例2910可以在用户的身份还没有由ivs 140认证时被显示。身份确认故障gui实例2910指示ivs 140不能验证用户的身份,并且身份确认故障gui实例2910包括gce 2925,该gce 2925可以允许用户建立与访谈者的通信会话以讨论任何潜在问题。这可以以与先前关于图21至图25所讨论的方式相同或相似的方式被实现。身份确认gui实例2905包括:图形对象2908,其指示可以由用户用于身份验证目的的一次性认证码;以及gce 2906,其允许用户复制一次性认证码2908,然后可以将该一次性认证码2908粘贴到在线表单或一些其他应用的文本框或文本字段中。在其他实施方式中,一次性授权码可以以sms消息或使用一些其他消息系统/服务被发送至客户端系统。作为示例,一次性认证码2908可以被粘贴到如由gui 2915(包括gui实例2915a、2915b、2915c和2915d)示出的单独的身份验证应用、诸如银行应用的单独应用(参见例如图27a的gui实例27a05)、社交网络应用等中。

143.单独的身份验证应用的gui 2915是身份认证被用于亲自(或在商店内)购买的示例。在该示例中,一次性认证码可以被粘贴到由gui实例2915a和gui实例2915b示出的单独的身份验证应用的文本字段gce 2945中。可替选地,一次性授权码可以被传送(例如,使用sms等)至由商店内员工/职员拥有/操作的单独的客户端系统。当员工/职员用户将一次性认证码粘贴或以其他方式输入至文本字段gce 2945中时,员工/职员用户可以选择gce 2950,这使单独的应用渲染和显示示出了ivs 140正在验证一次性身份认证码2908的gui实例2915c,然后渲染和显示示出了由ivs 140提供的验证结果的gui实例2915d。

144.图30示出了gui实例3005,该gui实例3005可以被渲染和被显示成指示用户的身份正在由ivs 140认证(例如,在图28的操作2807处,以及/或者代替图29的gui实例2905或2910)。在ivs 140执行各种身份验证服务例如先前关于图1至图2所讨论的那些身份验证服

务时,可以显示验证身份gui实例3005。在正确验证登记者的身份时,可以渲染和显示认证完成欢迎屏幕gui实例3010。认证完成欢迎屏幕gui实例3010包括gce实例3035,该gce实例3035允许登记者准许spp 120访问登记者的身份信息,登记者的身份信息包括在gui实例3010中列出的身份项(例如,图30中的“你的全名”、“地址”、“电话号码”和“电子邮件”)。注意,gui实例3010指示登记者可以通过准许访问列出的身份项来避免填写由spp 120提供的各种表单。在gce 3035上执行轻敲手势3020之后,用户可以在gce 3025上执行轻敲手势3020以继续进行到下一个gui实例,所述下一个gui实例可以包括例如护照或控制面板gui(例如,图26的gui实例26等)。

145.图31至图32示出了根据各种实施方式的欺诈预防相关gui的示例实例。特别地,图31示出了在ivs 140检测到用户的生物特征数据与现有用户的生物特征数据之间的匹配之后显示的先前登记gui实例3110,图32示出了在ivs 140检测到用户的身份文件是合成的(或虚假的)或者用户的身份文件属于现有用户之后显示的虚假id gui实例3210。在图31中,在用户与如关于图3至图10示出和描述的由应用110渲染的各种gui实例交互(被描绘为图31中的操作3101至3107)之后,ivs 140可以确定具有相同或相似的生物特征数据的用户已经存在于ivs db 150中,并且可以通过显示先前登记gui实例3110来使应用110或指示应用110从登记过程转换到登录过程。gui实例3110包括:文本区域3130,其包括指示用户可能已经具有了帐户的文本;以及gce 3125,其在被选择(例如,通过在gce 3125上执行轻敲手势)时允许用户继续进行到登录gui。另外,在图32中,在用户与如关于图13至图15示出和描述的由应用110渲染的各种gui实例交互(被描绘为图32中的操作3201至3204)之后,ivs 140可以确定扫描的文件是虚假的或属于另一个用户,并且可以通过显示虚假id gui实例3210来使应用110或指示应用110从登记过程转换到错误指示。gui实例3210包括:文本区域3230,其包括指示用户的身份文件不能被验证的文本;gce 3235,其在被选择(例如,通过在gce 3235上执行轻敲手势)时允许用户重新执行身份文件扫描和验证过程;以及gce 3225,其允许用户继续进行与ivs 140人员的聊天或通话会话(例如,通过在gce 3225上执行轻敲手势)。

146.图33至图55示出了根据各种实施方式的在登记过程的访谈部分期间可以由客户端系统105b显示的示例用户界面。通常,图33至图55的gui示出了示例身份验证过程以及正在被完成的各种验证步骤。图33至图55的gui是用于ivs 140的人类访谈者的控制面板(dashboard),其允许人类访谈者执行如先前讨论的身份验证过程。图33至图55的gui还允许任何经验水平的人类访谈者参与,并为人类访谈者提供要参与的多个选项(被称为“多模式参与”)。在图33至图55的示例gui中,客户端系统105b是具有显示监视器和指针(或“鼠标”)接口的膝上型计算机、台式计算机或工作站。

147.现在参照图33,图33示出了登录gui 3300的示例实例,该登录gui 3300包括分别用于输入用户名和密码的文本框3310和3315以及用于提交输入的用户名和密码的gce 3325。在访谈者已经输入并提交他/她的登录凭证(例如,通过指向和点击gce 3325)之后,客户端系统105b可以显示由图34示出的性能控制面板gui实例3400。

148.图34示出了性能控制面板gui实例3400,该性能控制面板gui实例3400包括各种性能度量3405。在该示例中,度量3405包括访谈者审查登记申请花费的平均时间量、访谈者每天完成的登记申请的量和由访谈者审查的高风险登记申请的数目。度量3405可以用于赋予

现场学习的权力并促进对访谈者的问责制。在访谈者选择控制面板gce 3425(例如,通过指向和点击gce 3425)之后,客户端系统105b可以显示由图35示出的性能控制面板gui 3500。

149.图35至图52示出了根据各种实施方式的申请控制面板gui的示例实例。图35示出了申请控制面板gui实例3500,该申请控制面板gui实例3500包括:文本指示符3530,该文本指示符3530指示预期要达到大量的登记申请;以及gui部分3505和3510,所述gui部分3505和3510指示分配给访谈者的各个用户或登记者。特别地,gui部分3505指示当前正在经历登记过程的登记者和登记过程中的每个登记者的进度,并且gui部分3510指示最近完成的用户。gui部分3505和3510中的每一个包括与各个登记者/用户相关联的gce,所述gce在由访谈者选择时可以使相应登记者/用户的附加内容被显示。另外,gui部分3505中的gce包括进度指示符,其中具有复选标记的圆圈指示登记过程的已完成部分,变成粗体的圆圈指示当前正在进行的登记过程的部分,并且非粗体圆圈指示登记过程的未完成部分。在图36中,访谈者可以例如通过使用指针v05指向和点击gce 3630来选择与未知登记者相关联的gce 3630,这可以使界面3635出现并显示内容。另外,对gce 3630的选择会使gce 3507被显示,所述gce 3507在该示例中允许访谈者打开登记申请、请求帮助或终止登记申请。在访谈者选择gce以打开未知申请者的登记申请(例如,通过指向和点击gce 3630或选项3507)之后,客户端系统105b可以显示由图37示出的申请比较gui实例3700。

150.图37示出了申请比较gui实例3700,该申请比较gui实例3700允许访谈者将未知申请者的身份信息与其他现有用户的身份信息进行比较。gui实例3700包括指示符3731,该指示符3731指示具有被标记为与未知申请者的身份类似的身份的简档的数目(例如,图37的示例中的“7”)。在该示例中,可能需要访谈者将未知申请者的身份与其他用户的身份进行比较,这通过gce 3725变成灰色来指示,gce 3725变成灰色指示gce 3725被禁用。在完成比较之后,gce 3725可以被突出显示或被启用。

151.为了进行比较,gui实例3700包括:gui部分3705,其指示未知申请者的生物特征;以及gui部分3710,其指示具有相似身份信息/数据的其他用户的简档。特别地,gui部分3705包括:gce 3706,其允许访谈者访问未知申请者的面部的图像或视频数据;gce 3707,其允许访谈者访问未知申请者的手/手掌的图像或视频数据;gce 3708,其允许访谈者访问未知申请者的声纹的音频数据;以及内容显示部分3709,其可以显示所选择的生物特征数据或对访问生物特征数据的控制。在该示例中,gce 3706是粗体的或以其他方式被突出显示,以指示gce 3706已经被选择并且gce 3706的选择可以使未知申请者的面部的图像/视频数据被显示在内容显示部分3709中。另外,对gce 3706的选择可以使滑块gce 3735被显示,该滑块gce 3735允许访谈者修改未知申请的表观年龄,并且操纵滑块gce 3735可以使根据所选择的年龄来修改未知申请者的图像/视频数据。ivs 140可以利用合适的年龄逆转协议来修改未知申请者的图像/视频数据。在一些实施方式中,在例如当拍摄图像时主体的年龄未知以及/或者图像数据不可用以确认捕获图像的日期的情况下,ivs 140可以自动检测图像中的主体的表观年龄。在这些实施方式中,ivs 140可以自动调整一个图片或另一个图片的年龄以匹配另一个图像的年龄,使得可以采用相关性来确定匹配的可能性。另外地或可替选地,如果已知两个图像的年龄/日期,则ivs 140可以自动验证年龄匹配并自动调整图像之一以匹配年龄以用于比较。在这样的实施方式中,可以从gui实例3700中移除滑块gce 3735。在一些实施方式中,可以通过第三方面部识别解决方案(例如,

faceapi、等)来提供面部识别服务和/或近似年龄确定。gce 3707是非粗体的或以其他方式被突出显示以指示gce 3707可以被选择,原因是未知申请者的手/手掌图像/视频数据可用于显示。对gce 3707的选择可以使未知申请者的手/手掌的图像/视频数据被显示在内容显示部分3709中(参见例如图40)。另外,gce 3708变成灰色以指示gce 3708可以不被选择,因为未知申请者的声纹数据当前不可用于显示或输出。当声纹数据可用时,gce 3708可以被启用以选择gce 3708,并且对启用的gce 3708的选择可以使未知申请者的声纹的频谱图或其他类似的图形表示被显示在内容显示部分3709中。此外,代替gce 3735,可以显示可以允许访谈者聆听未知申请者的声纹的不同gce或一组gce,例如播放按钮、停止/暂停按钮、快进按钮、倒带按钮和/或其他类似按钮。

152.另外,申请比较gui实例3700包括gui部分3710,该gui部分3710指示可以与由未知申请者提供的个人资料和/或生物特征数据进行比较的个人用户简档。特别地,gui部分3710包括与未知申请者的简档/登记申请类似的其他用户简档的面部生物特征数据的各种gce 3711。gce 3711中的每一个可以包括相似度指示符3714,该相似度指示符3714指示未知申请者与相应的其他用户之间的相似度的量;相似度的量可以被称为“相似度得分”等。在该示例中,与用户“angela augustus”相关联的简档的相似度指示符3714指示与未知申请者的相似度为62%,并且与用户“amelia artimis”相关联的简档的相似度指示符3714指示与未知申请者的相似度为55%。在该示例中,gui部分3710中的简档可以根据其各自的相似度得分被布置或被排序,其中,具有最大相似度得分的简档占据gui部分3710内的最左位置,具有下一个最大相似度得分的简档占据gui部分3710内的第二最左位置等等,直到具有最低相似度得分的简档占据gui部分3710内的最右位置为止。合适的相似度得分阈值可以用于限制被填充在gui部分3710中的简档的数目。gui部分3710包括:指示符3750,其指示要与未知申请者进行比较的其余简档的数目(例如,图37的示例中的“其余7个简档”);以及滚动gce 3740,其允许访谈者查看gui部分3710中的不同简档。

153.访谈者可以选择gui部分3710中的相似简档之一,以用于将未知申请者的面部生物特征数据与作为用于其他比较的一个或更多个相似简档的主体的用户进行比较。访谈者可以通过选择gce 3701来回到先前的gui实例。在该示例中,访谈者通过选择复选框gce 3730(例如,使用指针v05)来选择与用户“angela augustus”相关联的简档,这可以使gce 3726、3727、3728和3729被显示。对gce 3727的选择向ivs 140通知未知申请者和用户“angela augustus”共享相同的身份,对gce 3728的选择向ivs 140通知未知申请者和用户“angela augustus”不共享相同的身份,对gce 3729的选择向ivs 140通知未知申请者和用户“angela augustus”可能共享相同的身份或可能不共享相同的身份。gce 3726在被选择时可以使图38的并排比较gui实例3800被显示。

154.图38示出了并排比较gui实例3800,该并排比较gui实例3800包括:图像显示部分3805a,在该图像显示部分3805a中可以显示未知申请者的面部图像;以及图像显示部分3805b,在该图像显示部分3805b中可以显示用户“angela augustus”的面部图像。图像显示部分3805a包括滑块gce 3835a,该滑块gce 3835a允许访谈者以与先前所讨论的方式相同或相似的方式改变未知申请者的表观年龄,并且操纵滑块gce 3835a可以使未知申请者的表观年龄增加或减少。图像显示部分3805b包括滑块gce 3835b,该滑块gce 3835b允许访谈者以与先前所讨论的方式相同或相似的方式改变用户“angela augustus”的图像的表观年

龄,并且操纵滑块gce 3835b可以使用户“angela augustus”的表观年龄增加或减少。在一些实施方式中,用户可以点击所显示的图像中的任意一个以例如通过对图像数据执行放大操作来更详细地在图像中进行查看。并排比较gui实例3800还包括gce 3826、3827、3828和3829。对gce 3827的选择向ivs 140通知未知申请者和用户“angela augustus”共享相同的身份,对gce 3828的选择向ivs 140通知未知申请者和用户“angela augustus”不共享相同的身份,对gce 3829的选择向ivs 140通知未知申请者和用户“angela augustus”可能共享相同的身份或可能不共享相同的身份。gce 3826在被选择时可以使并排比较gui实例3800被关闭。在该示例中,访谈者可以选择gce 3828(例如,通过使用指针v05指向并点击gce 3828)以指示未知申请者和用户“angela augustus”不共享相同的身份,这可以使图39的申请比较gui实例3900被显示。另外,访谈者可以通过选择gce 3801来回到先前的gui实例。

155.图39示出了申请比较gui实例3900,该申请比较gui实例3900可以是图37的申请比较gui实例3700的另一实例,其中,gui部分3910中的其他用户的简档基于未知申请者与用户“angela augustus”之间的比较而被重新布置。在gui实例3900中,gui部分3905可以与图37的gui部分3705相同或相似,gui部分3910可以与图37的gui部分3710相同或相似,并且显示部分3909可以与图37的显示部分3709相同或相似。另外,gce 3901可以与图37的gce 3701相同或相似。

156.在该示例中,由于访谈者已经指示未知申请者和用户“angela augustus”不共享相同的身份,因此可以移除用户“angela augustus”的简档(如通过gui元素3930从gui部分3910被移除所示出的,这可以通过合适的动画等来完成),并且用户“amelia artimis”的简档可以移动到gui部分3910内的最左位置处,并且gui部分3910中的其他其余简档可以相应地根据其各自的相似度得分被布置或被排序。另外,在已经从gui部分3910中移除用户“angela augustus”的简档之后,由指示符3931指示的类似简档的数目和如由指示符3950指示的要审查的其余简档的数目已经减少。随着用户“angela augustus”的简档被移除,合适的动画可以用于示出指示符3931和3950减少。

157.图40示出了申请比较gui实例4000,该申请比较gui实例4000可以是图37的申请比较gui实例3700的另一实例,其中,访谈者已经选择了gui部分4005中的gce 4007(例如,通过使用指针v05来指向和点击gce 4007)来在内容显示部分4009中显示未知申请者的手/手掌图像数据。在gui 4000中,gui部分4005可以与图37的gui部分3705和/或图39的gui部分3905相同或相似,并且gui部分4010可以与图37的gui部分3710和/或图39的gui部分3910相同或相似。另外,显示部分4009可以与图37的显示部分3709相同或相似,并且gce 4006、4007和4008可以分别与图37的gce 3706、3707和3708相同或相似。通常,将不会手动地比较手掌/手图像与手掌/手图像。相反,ivs 140可以通过使用主要生物特征(例如,面部生物特征数据)将匹配当前登记者的候选者的数目减少到预定义的数目来自动地验证匹配,并且手掌/手生物特征数据可以被用作次要生物特征来验证来自相对小群体的候选者中的人。尽管可以将手掌/手生物特征数据与相对大量的候选者进行比较,但是在一些实施方式中,使用主要生物特征减少候选者的数目,使得可以减少验证过程的总次数。在这些实施方式中,例如当图像太暗、被损坏等时,实时访谈者可以出于故障排除目的而手动地审查手/手掌图像。

158.如由图40所示,对gce 4007的选择可以使未知申请者的手/手掌的图像/视频数据

被显示在内容显示部分4009中。申请比较gui实例4000包括gui部分4010,除了该gui部分4010包括与未知申请者的简档/登记申请类似的其他用户简档的手/手掌生物特征数据的各种gce 4011之外,该gui部分4010与图37的gui部分3710相同或相似。gce 4011中的每一个可以包括相似度指示符4014,该相似度指示符4014指示未知申请者与相应的其他用户之间的相似度的量;相似度的量可以被称为“相似度得分”等。在该示例中,与用户“amelia artimis”相关联的简档的相似度指示符4014指示与未知申请者的相似度为55%,并且与用户“andrew aimes”相关联的简档的相似度指示符4014指示与未知申请者的相似度为52%。

159.访谈者可以选择gui部分4010中的类似简档之一,以用于将未知申请者的手/手掌生物特征数据与作为用于其他比较的一个或更多个类似简档的主体的用户进行比较。在该示例中,访谈者通过选择复选框gce 4030(例如,使用指针v05)来选择与用户“amelia artimis”相关联的简档,这可以使gce 4026、4027、4028和4029被显示。gce 4026、4027、4028、4029和4030可以分别与图7的gce 3726、3727、3728、3729和3730相同或相似。gce 4026在被选择时可以使图41的比较gui实例4100被显示。

160.图41示出了根据各种实施方式的用于比较手/手掌生物特征数据的比较gui实例4100。在该示例中,gui实例4100显示如下动画,在该动画中,两个手掌样本4105a和4105b首先分开出现,然后朝向gui实例4100的中心移动,在该gui实例4100的中心处,两个手掌样本4105a和4105b彼此结合或交叠以允许访谈者看到分层评估4110。比较gui实例4100还包括gce 4126、4127、4128和4129,gce 4126、4127、4128和4129可以分别与图38的gce 3826、3827、3828和3829相同或相似。在该示例中,访谈者可以选择gce 4128(例如,通过使用指针v05来指向和点击gce 4128)以指示未知申请者和用户“amelia artimis”不共享相同的身份,这可以使图42的申请比较gui实例4200被显示。

161.在大多数实施方式中,手掌/手比较将在没有人为干预的情况下由ivs140自动执行以确认匹配。这例如在访谈者确认面部匹配并且手掌/手比较被引入之后可以被完成。在这些实施方式中,如果ivs 140以任何方式需要帮助,例如用于训练ml算法、对图像数据问题进行故障排除等,则访谈者仅可以被视为监督该过程。

162.图42示出了申请比较gui实例4200,该申请比较gui实例4200可以是图37的申请比较gui实例3700、图39的申请比较gui实例3900和/或图40的申请比较gui实例4000的另一实例,其中访谈者已经选择了gui部分4205中的gce 4208(例如,通过使用指针v05来指向和点击gce 4207)以在内容显示部分4009中显示未知申请者的声纹数据。在gui实例4200中,gui部分4205可以与图37的gui部分3705、图39的gui部分3905和图40的gui部分4005相同或相似;并且gui部分4210可以与图37的gui部分3710、图39的gui部分3910和/或图40的gui部分4010相同或相似。另外,显示部分4209可以与图37的显示部分3709和/或图40的显示部分4009相同或相似,并且gce 4206、4207和4208可以分别与图37的gce 3706、3707和3708相同或相似,以及/或者gce 4206、4207和4208可以分别与图40的gce 4006、4007和4008相同或相似。

163.对gce 4208的选择可以使未知申请者的声纹数据的内容被显示在内容显示部分4209中。在其他实施方式中,当没有声纹数据可用时,可以禁用gui部分4205中的gce 4208,并且仅在未知申请者的声纹数据变成可用时才启用gui部分4205中的gce 4208。如由图12所示的,没有未知申请者的声纹数据可用,因此,在内容显示部分4209中显示gce 4225。对

gce 4225的选择可以使ivs 140向未知申请者的客户端系统105a发送请求消息,从而要求未知申请者记录和提交语音生物特征数据。当声纹数据可用时,对gce 4208的选择可以使用于控制声纹数据的回放的gce被显示在内容显示部分4209中。

164.申请比较gui实例4200包括gui部分4210,该gui部分4210与图37的gui部分3710和/或图40的gui部分4010相同或相似,除了gui部分4210包括类似于未知申请者的简档/登记申请的其他用户简档的声纹数据的各种gce 4211。gce 4211中的每一个包括gce 4212,gce 4212可以用于控制相应声纹的回放。在该示例中,由于没有当前可用的未知申请者的声纹,因此gce 4211已经变暗或变成灰色,以指示无法进行声纹比较。如果未知申请者的声纹可用,则gce 4211将不会变暗或变成灰色,并且访谈者将能够选择gui部分4210中的类似简档之一,以用于将未知申请者的声纹与作为用于其他比较的一个或更多个类似简档的主体的用户进行比较。

165.图43示出了申请比较gui实例4300,该申请比较gui实例4300可以是图37的申请比较gui实例3700、图39的申请比较gui实例3900、图40的申请比较gui实例4000和/或图42的申请比较gui实例4200的另一个实例,其中,访谈者已经完成了gui部分4310中的用户简档的审查。在gui实例4300中,gui部分4305可以与图37的gui部分3705、图39的gui部分3905和/或图40的gui部分4005以及/或者图42的gui部分4205相同或相似;并且gui部分4310可以与图37的gui部分3710、图39的gui部分3910、图40的gui部分4010和/或图42的gui部分4210相同或相似。另外,gce 4331和4350可以分别与图37的gce 3731和3750相同或相似,以及/或者gce 4331和4350可以分别与图39的gce 3931和3950相同或相似。

166.在该示例中,由于访谈者已经完成了对未知申请者的身份数据与gui部分4310中指示的其他用户的比较,因此gce 4325已经被启用,允许访谈者继续进行到由图44示出的身份文件审查gui实例4400。另外,由指示符4331指示的类似简档的数目和如由指示符4350指示的要审查的其余简档的数目已经被改变,以反映所有类似简档已经被审查。gce 4225可以与图37的gce 3725相同或相似。

167.图44示出了根据一些实施方式的身份文件审查gui实例4400。身份文件审查gui实例4400允许访谈者将主体登记者的扫描的身份文件与其他现有用户的身份文件(如果存在)进行比较。在该示例中,主体登记者是名为“alicia alma”的登记者。gui实例4400包括指示符4431,该指示符4431指示具有已经被标记为与由主体登记者提供的身份文件相同或相似的身份文件的简档的数目。在该示例中,指示符4431示出了值“0”,这意味着ivs 140没有找到与由主体登记者提供的身份文件相同或相似的其他身份文件。在该示例中,可能需要访谈者例如通过以下操作将主体登记者的身份文件与其他身份数据进行比较:将由主体登记者提供的个人资料数据与由扫描的身份文件指示的个人资料数据进行比较,将由主体登记者提供的面部生物特征数据与由扫描的身份文件指示的个人资料数据进行比较等。通过gce 4425变成灰色来指示没有被完成的比较,指示gce 4425被禁用,并且在比较被完成之后,gce 4425可以被突出显示或被启用。

168.为了进行比较,gui实例4400包括:gui部分4405,其显示主体登记者的面部生物特征和个人资料数据;以及gui部分4410,其显示由主体登记者提供的扫描的身份文件。特别地,gui部分4405包括显示主体登记者的面部的图像或视频数据的内容显示部分4409,访谈者可以将所述主体登记者的面部的图像或视频数据与gui部分4410中的所提供的身份文件

的图像4411进行比较。另外,gui部分4405包括显示主体登记者的个人资料数据的个人资料数据部分4408,访谈者可以将所述主体登记者的个人资料数据与gui部分4410中的所提供的身份文件的个人资料数据4413进行比较。此外,gui部分4405包括滑块gce 4435,该滑块gce 4435允许访谈者修改未知申请的表观年龄,并且操纵滑块gce 4435可以使根据所选择的年龄来修改主体登记者的图像/视频数据。ivs 140可以利用合适的年龄逆转协议来修改主体登记者的图像/视频数据。

169.另外,身份文件审查gui实例4400包括gui部分4415,该gui部分4415包括需要访谈者回答以便完成身份文件分析的问题。在该示例中,需要访谈者确认:内容显示部分4409中主体登记者的面部的图像/视频数据是否与gui部分4410中所提供的身份文件的图像4411匹配(例如,图44的gui部分4415中的问题1);以及身份文件是否好像被修改(例如,图44的gui部分4415中的问题2)。问题中的每一个可以包括与可以由访谈者提供的答案相对应的单选按钮gce。另外,如由图44所示,ivs已经检测到由主体登记者提供的个人资料数据与身份文件的个人资料数据4413匹配,因此,gui部分4415不包括与个人资料数据相关的问题。在其他实施方式中,可以包括其他问题和问题的布置。

170.图45示出了身份文件审查gui实例4500,该身份文件审查gui实例4500可以是图44的身份文件审查gui实例4400的另一实例。如由图45所示,访谈者使用指针v05并且指向和点击适当的单选按钮gce来选择针对gui部分4515中的问题中的每一个的适当答案。响应于选择适当的答案,gce 4525可以被突出显示或被启用,指示访谈者可以继续进行到图46的在线存在验证gui实例4600。

171.图46示出了根据一些实施方式的在线存在验证gui实例4600。在线存在验证gui实例4600允许访谈者将主体登记者的身份信息与来自各种外部平台例如社交网络平台、搜索引擎结果页面(serp)等的各种在线简档进行比较。在该示例中,可能需要访谈者例如通过以下操作将主体登记者的面部生物特征数据与利用各种在线简档和/或web搜索结果包括的面部数据进行比较:将由主体登记者提供的面部生物特征数据与在线简档和/或serp中的面部图像进行比较。通过gce 4625变成灰色来指示没有被完成的比较,gce 4625变成灰色指示gce 4625被禁用,并且在比较被完成之后,gce 4625可以被突出显示或被启用。

172.为了进行比较,gui实例4600包括:gui部分4605,其显示主体登记者的面部生物特征和个人资料数据;以及gui部分4610,其显示来自与主体用户相关的各种在线简档和/或serp的缩略图或其他相似图像。图46中的gui部分4605、内容显示部分4609、个人资料数据部分4608和gce 4635可以分别与图44中的gui部分4405、内容显示部分4409、个人资料数据部分4408和gce 4435相同或相似。在该示例中,访谈者可以选择gui部分4610中的缩略图图像(例如,通过使用指针v05来指向和点击期望的缩略图)以进一步分析与所选择的缩略图相关联的在线简档或serp。对缩略图的选择可以使与该缩略图相关联的在线简档数据和/或搜索结果变为展开在gui部分4610中,如由图47所示的。

173.图47示出了在线存在验证gui实例4700,该在线存在验证gui实例4700可以是图46的在线存在验证gui实例4600的另一实例。如由图47所示,访谈者使用指针v05并且指向和点击如图46中所示的缩略图选择了缩略图,这使与该缩略图相关联的在线简档被显示在gui部分4710内。在线存在验证gui实例4700的实例包括简档图像4711、简档信息4713、gce 4727和4728、gce 4729a至4729b、滚动gce 4740和指示符4750。指示符4750指示已经找到的

与主体登记者相关的匹配搜索结果和/或匹配在线简档的数目(例如,图47的示例中的“找到1个匹配”)。gce 4729a至4729b和滚动gce 4740允许访谈者在gui部分4710内查看与主体登记者相关的不同搜索结果。gce 4727和4728允许访谈者指示主体登记者是否与目前显示在gui部分4710中的搜索结果/在线简档匹配。例如,对gce 4727的选择向ivs 140通知gui部分4710中显示的在线简档可能潜在地属于主体登记者,并且对gce 4728的选择向ivs 140通知gui部分4710中显示的在线简档确实属于主体登记者。在该示例中,访谈者已经选择了gce 4728(例如,通过使用指针v05来指向和点击gce 4728)。响应于对gce 4728的选择,gce 4725可以被突出显示或被启用,指示访谈者可以继续进行到图48的欺诈风险gui实例4800。

174.图48示出了根据一些实施方式的示例欺诈风险gui实例4800。gui实例4800包括指示符4831,该指示符4831指示已经被标记为具有潜在欺诈性的身份项的数目。在该示例中,指示符4831示出了值“0”,这意味着ivs 140没有找到任何潜在的欺诈性身份项。欺诈风险gui实例4800包括gui部分4805,该gui部分4805包括内容显示部分4809、个人资料数据部分4808和gce 4835。图48中的gui部分4805、内容显示部分4809、个人资料数据部分4808和gce 4835可以分别与图44中的gui部分4405、内容显示部分4409、个人资料数据部分4408和gce 4435相同或相似,以及/或者图48中的gui部分4805、内容显示部分4809、个人资料数据部分4808和gce 4835可以分别与图46中的gui部分4605、内容显示部分4609、个人资料数据部分4608和gce 4635相同或相似。欺诈风险gui实例4800还包括gui部分4810,该gui部分4810显示ivs 140已经被标记为具有潜在欺诈性的数据/信息。在该示例中,gui部分4810示出了没有欺诈警告被显示,原因是ivs 140没有将任何身份项标记为具有潜在欺诈性。这也由gui部分4810中的指示符4814反映,该指示符4814指示对主体登记者欺诈的“低风险”。由于没有要审查的具有潜在欺诈性的项,因此gce 4825可以被突出显示或被启用,指示访谈者可以继续进行到登记过程的实时访谈部分(参见例如图50)。

175.图49示出了根据一些实施方式的另一示例欺诈风险gui实例4900。与图48的欺诈风险gui实例4800类似,欺诈风险gui实例4900包括指示符4931,该指示符4931指示已经被标记为具有潜在欺诈性的身份项的数目。在该示例中,指示符4831示出了值“4”,这意味着ivs 140发现了具有潜在欺诈性的四个身份项。欺诈风险gui实例4900包括gui部分4905,该gui部分4905包括内容显示部分4909、个人资料数据部分4908和gce 4935。图49中的gui部分4905、内容显示部分4909、个人资料数据部分4908和gce 4935可以分别与图44中的gui部分4405、内容显示部分4409、个人资料数据部分4408和gce 4435相同或相似,以及/或者图49中的gui部分4905、内容显示部分4909、个人资料数据部分4908和gce 4935可以分别与图46中的gui部分4605、内容显示部分4609、个人资料数据部分4608和gce 4635相同或相似。欺诈风险gui实例4900还包括gui部分4910,该gui部分4910显示ivs 140已经标记为具有潜在欺诈性的数据/信息。在该示例中,gui部分4910示出了已经被标记为具有潜在欺诈性的四个身份项。gui部分4910还包括指示符4914,该指示符4914指示主体登记者具有“高风险”的欺诈。gui部分4910中的每个被标记的项包括类别描述、被标记的项的原因的细节以及动作gce 4919和4920。注意,并非每个被标记的项的所有动作gce都在图49中被标明。特别地,gce 4919允许访谈者查看关于具有潜在欺诈性的项的更多细节,并且gce 4920允许访谈者允许或丢弃针对该项的欺诈/警告标记。如果访谈者决定不允许任何被标记的项,则访谈者

可以使用指针v05来选择gce 4925以终止主体登记者的申请。可替选地,访谈者可以通过使用指针v05选择相应的gce 4920来决定允许被标记的项中的一些或全部。在从gui部分4910中移除足够数目的被标记的项之后,gce 4925可以被突出显示或被启用,指示访谈者可以继续进行到登记过程的实时访谈部分(参见例如图50)。

176.图50示出了根据一些实施方式的示例实时访谈gui实例5000。实时访谈gui实例5000包括gui部分5005、内容显示部分5009、个人资料数据部分5008和gce 5035。图50中的gui部分5005、内容显示部分5009、个人资料数据部分5008和gce 5035可以分别与图44中的gui部分4405、内容显示部分4409、个人资料数据部分4408和gce 4435相同或相似,以及/或者图50中的gui部分5005、内容显示部分5009、个人资料数据部分5008和gce 5035可以分别与图46中的gui部分4605、内容显示部分4609、个人资料数据部分4608和gce 4635相同或相似。实时访谈gui实例5000包括gui部分5010,该gui部分5010用于建立登记过程的实时访谈部分的通话/聊天会话。gui部分5010包括gce 5019,该gce 5019在由访谈者选择(例如,通过使用指针v05来指向和点击gce 5019)时使客户端系统105b与由主体登记者操作的客户端系统105a建立通信会话。另外,实时访谈gui实例5000包括gui部分5015,该gui部分5015包括在实时访谈期间或之后需要访谈者回答以便完成实时访谈的问题。在该示例中,需要访谈者确认:内容显示部分5009中的主体登记者的面部的图像/视频数据与登记者在实时访谈期间的图像是否匹配(例如,图50的gui部分5015中的问题1);以及主体登记者是否正确地回答了kba问题(例如,图50的gui部分5015中的问题2)。问题可以包括与可能由访谈者提供的答案相对应的单选按钮gce。在其他实施方式中,可以包括其他问题和问题的布置。

177.图51示出了根据一些实施方式的实时访谈gui实例5100。在客户端系统105b与由主体登记者操作的客户端系统105a之间的通信会话之后,可以显示实时访谈gui实例5100。实时访谈gui实例5100包括gui部分5105和5115,gui部分5105和5115可以分别与gui部分5005和5015相同或相似。内容显示部分5109可以与内容显示部分5009相同或相似。gui部分5110包括内容显示部分5113,该内容显示部分5113包括由客户端系统105a提供的主体登记者的图像和/或视频馈送。gui部分5110还包括gce 5119,该gce 5119允许访谈者拍摄在内容显示部分5113中显示的图像/视频数据的截屏图像。在该示例中,访谈者可以通过使用指针v05选择适当的单选按钮来确认内容显示部分5109中的主体登记者的面部数据与内容显示部分5009中的主体登记者的面部的图像/视频数据匹配(例如,图51的gui部分5115中的问题1)。另外,访谈者可以选择gce 5124以查看要询问主体登记者的kba问题。在一些实施方式中,对gce 5124的选择可以使kba问题被发送至客户端系统105a,例如,在由客户端系统105a显示的聊天会话gui中。

178.图52示出了根据一些实施方式的实时访谈gui实例5200。在主体登记者回答kba问题之后,可以显示实时访谈gui实例5200。实时访谈gui实例5200包括gui部分5205、5210和5215,gui部分5205、5210和5215可以分别与gui部分5005、5010和5015相同或相似,以及/或者gui部分5205、5210和5215可以分别与gui部分5105、5110和5115相同或相似。实时访谈gui实例5200包括指示符5229,该指示符5229指示正确地回答kba问题的数目(例如,图52的gui部分5215中的“正确回答的3个问题中的2个问题”)。问题可以包括与可以由访谈者提供的答案相对应的单选按钮gce。此外,在主体登记者已经回答了kba问题之后,gce 5225可以被突出显示或被启用,指示访谈者可以通过使用指针v05选择gce 5225来结束通话会话。

179.图53至图60示出了根据各种实施方式的实时访谈gui的另一示例。图53示出了实时访谈gui实例5300,该实时访谈gui实例5300包括导航gce 5304、gui部分5305和gui部分5310,并且该实时访谈gui实例5300被用于建立用于登记过程的实时访谈部分的通话/聊天会话。导航gce 5304包括gce 5302,gce 5302在该示例中由访谈者使用指针v05选择,这使实时访谈队列gui被显示在gui部分5305中。在该示例中,数字出现在gce 5302中或与gce 5302相邻,gce 5302指示等待服务的通话总数。在该示例实施方式中,实时访谈队列是全局的并且在所有实时访谈者(也被称为“顾问”)之间被共享。在gui部分5305中显示的实时访谈队列gui包括多个gce 5307,所述多个gce 5307中的每一个对应于单独的登记者(注意,为了清楚起见,在图53中,并非所有gce 5307没有被标记)。gce 5307包括标记有“低风险”、“中等风险”和“高风险”之一的风险指示符,所述风险指示符大致指示欺诈风险/可能性。这些指示符本身不是不合格,但是示出了多少在线数据证实登记者的身份。在实施方式中,风险级别随着收集与登记者相关联的数据的量而增加。顾问可以在他们开始实时访谈之前参考该度量,这可能有助于顾问将其注意力集中在某些细节上。另外,gce 5307中的每一个包括指示登记者已经等待开始其实时访谈的时间长度的时间指示符。

180.参照图54,图54示出了gui实例5400,用户已经使用指针v05选择了与登记者“douglas adams”相关联的gce 5307,使该gce 5307与未被选择的gce 5307在视觉上区分开。对“douglas adams”gce 5307的选择使登记数据gui被显示在gui部分5310中,gui部分5310被填充有针对douglas adams收集的身份数据。在gui部分5310中显示的登记数据gui包括多个gce 5412,所述多个gce 5412中的每一个对应于单独的身份数据类型(注意,为了清楚起见,在图54中,并非所有gce 5412没有被标记)。gce 5412中的每一个都示出了由登记者成功完成的登记过程的部分(例如,由图54中的复选标记指示的登记过程的部分)。gce 5412中的每一个可以是下拉gce,所述下拉gce在被选择时可以显示该类型的收集的数据。登记数据gui还包括gce 5425,该gce 5425在由用户使用指针v05选择时使客户端系统105b与登记者的客户端系统105a建立通信会话。选择gce 5425可以从实时访谈通话队列中移除该登记者,使得其他顾问将不再能够在队列中看到该登记者。

181.图55示出了顾问正在审查来自实时访谈通话队列的登记者的详细信息的示例,其中另一个顾问在主体顾问之前碰巧发起与同一登记者的实时访谈。在这种情况下,应用110渲染并显示gui实例5500,该gui实例5500包括:使登记者的身份数据变成灰色,从而使得身份数据不再可见;以及覆盖gui实例5505,其指示其他顾问已经开始了与该登记者的实时访谈。顾问可以使用指针v05选择gce 5525,以从gui部分5310移除登记者的登记数据。同时,相应的登记者卡从左侧的队列中消失。其余的登记者卡重新定位以填补这个间隙。