1.本公开涉及信息技术领域,特别涉及容器安全认证方法、系统、装置及计算机可读存储介质。

背景技术:

2.随着边缘设备逐渐向通用化发展,传统的云上业务逐渐向边缘计算网关下沉。由于业务较为复杂,部署业务时经常采用容器化的部署方式。而边缘计算网关得资源和算力有限,因此,对于容器在边缘计算网关上的资源分配与安全管理问题逐渐凸显。

技术实现要素:

3.本公开解决的一个技术问题是,如何提升边缘计算网关的安全性。

4.根据本公开实施例的一个方面,提供了一种容器安全认证方法,包括:容器代理服务监听对边缘计算网关中容器的调用指令,获取容器元数据、调用动作以及调用令牌,并向镜像认证服务发送校验通知,校验通知携带容器元数据、调用动作以及调用令牌;镜像认证服务对容器元数据和调用令牌进行校验;在校验失败的情况下拦截调用指令,在校验成功的情况下向操作授权服务发送授权通知;操作授权服务向云平台发送容器调用鉴权请求,调用鉴权请求携带调用动作;在从云平台接收到调用授权响应的情况下执行调用指令,在未从云平台接收到调用授权响应的情况下拦截调用指令。

5.在一些实施例中,执行调用指令包括:操作授权服务向镜像认证服务转发调用授权响应;镜像认证服务向容器代理服务转发调用授权响应;容器代理服务向容器运行时守护进程发送调用指令执行通知,调用指令执行通知携带容器元数据和调用动作,以通知容器运行时守护进程对容器元数据所对应的容器执行调用动作;资源监控服务接收容器运行时守护进程发送的执行结果,触发对容器资源占用比例进行监控,并将容器资源占用比例发送至容器代理服务;容器代理服务在容器资源占用比例大于预设阈值的情况下,停止调用动作。

6.在一些实施例中,停止调用动作包括:停止启动最近一次启动的容器镜像文件。

7.在一些实施例中,容器元数据包括容器标识、进程标识、占用容器资源数据;调用动作包括下载容器镜像文件、启动容器镜像文件、删除容器镜像文件、修改容器镜像文件、停止启动容器镜像文件。

8.在一些实施例中,镜像认证服务对容器元数据和调用令牌进行校验包括:镜像认证服务利用预先存储的元数据信息对容器元数据进行校验;镜像认证服务利用预先存储的令牌信息对调用令牌进行校验。

9.在一些实施例中,容器安全认证方法还包括:容器代理服务监听对边缘计算网关中容器的调用指令,获取用户权限;容器代理服务在用户权限为超级权限的情况下向镜像认证服务发送校验通知,在用户权限为普通权限的情况下拦截调用指令。

10.根据本公开实施例的另一个方面,提供了一种容器安全认证系统,包括:容器代理

服务,被配置为:监听对边缘计算网关中容器的调用指令,获取容器元数据、调用动作以及调用令牌,并向镜像认证服务发送校验通知,校验通知携带容器元数据、调用动作以及调用令牌;镜像认证服务,被配置为:对容器元数据和调用令牌进行校验;在校验失败的情况下拦截调用指令,在校验成功的情况下向操作授权服务发送授权通知;操作授权服务,被配置为:向云平台发送容器调用鉴权请求,调用鉴权请求携带调用动作;在从云平台接收到调用授权响应的情况下执行调用指令,在未从云平台接收到调用授权响应的情况下拦截调用指令。

11.在一些实施例中,容器安全认证系统还包括资源监控服务。操作授权服务被配置为:向镜像认证服务转发调用授权响应;镜像认证服务被配置为:向容器代理服务转发调用授权响应;容器代理服务被配置为:向容器运行时守护进程发送调用指令执行通知,调用指令执行通知携带容器元数据和调用动作,以通知容器运行时守护进程对容器元数据所对应的容器执行调用动作;资源监控服务被配置为:接收容器运行时守护进程发送的执行结果,触发对容器资源占用比例进行监控,并将容器资源占用比例发送至容器代理服务;容器代理服务被配置为:在容器资源占用比例大于预设阈值的情况下,停止调用动作。

12.在一些实施例中,停止调用动作包括:停止启动最近一次启动的容器镜像文件。

13.在一些实施例中,容器元数据包括容器标识、进程标识、占用容器资源数据;调用动作包括下载容器镜像文件、启动容器镜像文件、删除容器镜像文件、修改容器镜像文件、停止启动容器镜像文件。

14.在一些实施例中,镜像认证服务被配置为:利用预先存储的元数据信息对容器元数据进行校验;利用预先存储的令牌信息对调用令牌进行校验。

15.在一些实施例中,容器代理服务还被配置为:监听对边缘计算网关中容器的调用指令,获取用户权限;在用户权限为超级权限的情况下向镜像认证服务发送校验通知;在用户权限为普通权限的情况下拦截调用指令。

16.根据本公开实施例的又一个方面,提供了一种容器安全认证装置,包括:存储器;以及耦接至存储器的处理器,处理器被配置为基于存储在存储器中的指令,执行前述的容器安全认证方法。

17.根据本公开实施例的再一个方面,提供了一种计算机可读存储介质,其中,计算机可读存储介质存储有计算机指令,指令被处理器执行时实现前述的容器安全认证方法。

18.本公开本实施例在使用容器部署边缘计算网关的环境下,对边缘计算网关内容器和镜像进行代理、认证和授权,既能够保证镜像可信避免非法启动容器,又能够向云平台确认用户是否具有与调用指令中的调用动作相对应的权限,还能够确认该调用指令是否为用户本人发出的操作来避免误操作。因此,本实施例能够监管容器的合法性,有效把控对于容器的一系列操作,避免不良应用的安装和部署,从而能够提升边缘计算网关的安全性。

19.通过以下参照附图对本公开的示例性实施例的详细描述,本公开的其它特征及其优点将会变得清楚。

附图说明

20.为了更清楚地说明本公开实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本

公开的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动性的前提下,还可以根据这些附图获得其他的附图。

21.图1示出了本公开一些实施例的容器安全认证方法的流程示意图。

22.图2示出了执行调用指令的一些实施例的流程示意图。

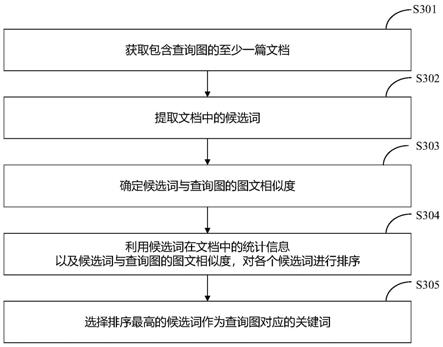

23.图3示出了本公开一些实施例的容器安全认证系统的结构示意图。

24.图4示出了在边缘计算网关部署安全认证系统的意图。

25.图5示出了本公开一些实施例的容器安全认证装置的结构示意图。

具体实施方式

26.下面将结合本公开实施例中的附图,对本公开实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本公开一部分实施例,而不是全部的实施例。以下对至少一个示例性实施例的描述实际上仅仅是说明性的,决不作为对本公开及其应用或使用的任何限制。基于本公开中的实施例,本领域普通技术人员在没有作出创造性劳动前提下所获得的所有其它实施例,都属于本公开保护的范围。

27.发明人经研究发现,边缘计算网关上的网络应用众多,其中包括很多业务上与非业务上的应用,它们需要多种技术和资源来提供支持,导致不同的应用对于环境和资源的要求具有较大的差异。非法安装的应用容器以及资源占有率较高的容器,往往对边缘计算网关以及其他网络管理应用在运行时具有严重的负面影响,常常会造成网关计算开销过大而死机的情况,并使得网关数据与用户数据处于不安全的状态。如果在边缘计算网关对容器镜像的安全以及镜像容器化后所占用的资源进行监察和管控,将会对边缘计算网关上应用的顺利、安全、可靠的运行提供帮助。

28.有鉴于此,发明人提出了一种容器安全认证方法,首先结合图1描述本公开容器安全认证方法的一些实施例。本实施例在边缘计算网关架构中集成监测管理功能,以实现容器代理服务、镜像认证服务、操作授权服务以及资源监控服务。

29.图1示出了本公开一些实施例的容器安全认证方法的流程示意图。如图1所示,本实施例包括步骤s101~步骤s109。

30.在步骤s101中,容器代理服务监听对边缘计算网关中容器的调用指令。

31.云平台根据边缘计算网关的mac地址以及协商密钥,向边缘计算网关下发镜像元数据和调用动作。消息代理服务器对消息源地址与目的地址进行检验后,与边缘计算网关侧的通信代理客户端建立连接,并完成鉴权过程。随后,消息代理服务器向通信代理客户端发送镜像元数据和调用动作。边缘计算网关可以通过容器代理服务在应用层启动监听进程,该监听进程与容器守护进程绑定,即与容器守护进程之间形成socket数据通道,能够监听到对于容器的调用和管理。本领域技术人员应理解,在调用和管理容器时,通常是对容器守护进程发送调用指令,然后容器守护进程调用容器运行时守护进程,从而执行调用动作。

32.在步骤s102中,容器代理服务获取容器元数据、调用动作以及调用令牌。

33.其中,容器元数据可以包括容器标识、进程标识以及占用容器资源数据等等,占用容器资源数据例如可以为占用cpu、内存等资源的数据。调用动作可以包括下载容器镜像文件、启动容器镜像文件、删除容器镜像文件、修改容器镜像文件、停止启动容器镜像文件。容器代理服务可以通过调用socket应用程序接口获取容器元数据、调用动作以及调用令牌。

34.在步骤s103中,容器代理服务向镜像认证服务发送校验通知。其中,校验通知携带容器元数据、调用动作以及调用令牌。

35.在一些实施例中,容器代理服务监听对边缘计算网关中容器的调用指令,获取用户权限。然后,容器代理服务在用户权限为超级权限的情况下向镜像认证服务发送校验通知,在用户权限为普通权限的情况下拦截调用指令。

36.在步骤s104中,镜像认证服务对容器元数据和调用令牌进行校验。

37.例如,镜像认证服务利用预先存储的元数据信息对容器元数据进行校验。再比如,镜像认证服务利用预先存储的令牌信息对调用令牌进行校验。

38.在校验失败的情况下执行步骤s105。在步骤s105中,镜像认证服务拦截调用指令。

39.在校验成功的情况下执行步骤s106。在步骤s106中,镜像认证服务向操作授权服务发送授权通知。

40.在步骤s107中,操作授权服务向云平台发送容器调用鉴权请求。

41.其中,调用鉴权请求携带调用动作。

42.在步骤s108中,操作授权服务从云平台接收到调用授权响应。

43.在从云平台接收到调用授权响应的情况下,执行步骤s109。在步骤s109中,操作授权服务执行调用指令。

44.在未从云平台接收到调用授权响应的情况下,执行步骤s110。在步骤s110中,执行拦截调用指令。

45.本实施例在使用容器部署边缘计算网关的环境下,对边缘计算网关内容器和镜像进行代理、认证和授权,既能够保证镜像可信避免非法启动容器,又能够向云平台确认用户是否具有与调用指令中的调用动作相对应的权限,还能够确认该调用指令是否为用户本人发出的操作来避免误操作。因此,本实施例能够监管容器的合法性,有效把控对于容器的一系列操作,避免不良应用的安装和部署,从而能够提升边缘计算网关的安全性。

46.下面结合图2描述执行调用指令的一些实施例。

47.图2示出了执行调用指令的一些实施例的流程示意图。如图2所示,本实施例包括步骤s2091~步骤s2095。

48.在步骤s2091中,操作授权服务向镜像认证服务转发调用授权响应。

49.在步骤s2092中,镜像认证服务向容器代理服务转发调用授权响应。

50.在步骤s2093中,容器代理服务向容器运行时守护进程发送调用指令执行通知。

51.其中,调用指令执行通知携带容器元数据和调用动作,以通知容器运行时守护进程对容器元数据所对应的容器执行调用动作。容器运行时守护进程执行相关调用动作后,在规定时间内向资源监控服务返回执行结果,该执行结果例如可以为成功打开了镜像文件。

52.在步骤s2094中,资源监控服务接收容器运行时守护进程发送的执行结果,并触发对容器资源占用比例进行监控。

53.在步骤s2095中,资源监控服务将容器资源占用比例发送至容器代理服务。

54.本领域技术人员应理解,资源监控服务将容器资源占用比例发送至容器代理服务的同时,还可以将执行结果一并发送至容器代理服务。

55.在步骤s2096中,容器代理服务在容器资源占用比例大于预设阈值的情况下,停止

调用动作。

56.容器代理服务可以将容器资源占用比例以及执行结果发送至通信代理客户端,由通信代理客户端转发至消息代理服务器,再由消息代理服务器通知云平台来停止调用动作。停止调用动作具体例如可以为停止启动最近一次启动的容器镜像文件。

57.镜像实例化后,本实施例在容器运行时能够通过资源监控服务在本地监测容器的实时状态,满足对于高资源占有容器的管控需求,对于资源占用率过高的容器在本地进行就近、直接的管控。在异常情况发生时,资源监控服务能够及时通知容器代理服务关停相关容器,从而保证容器可管、可控,确保边缘计算网关的正常状态,保障边缘计算网关能够与云平台正常通信,避免边缘计算网关因资源消耗过度而无法与云平台互联通信的情况。因此,本实施例能够使边缘计算网关上运行的容器更加可靠、安全,确保边缘计算网关的协同性和安全性。对于通过合法流程安装的容器应用,当容器资源占用比过高时能够迅速在本地端停止容器的相关活动,使得在边缘计算网关上的其他业务可以安全可靠的运行。

58.下面结合图3描述本公开容器安全认证系统的一些实施例。

59.图3示出了本公开一些实施例的容器安全认证系统的结构示意图。如图3所示,本实施例中的容器安全认证系统30包括:容器代理服务301,被配置为:监听对边缘计算网关中容器的调用指令,获取容器元数据、调用动作以及调用令牌,并向镜像认证服务发送校验通知,校验通知携带容器元数据、调用动作以及调用令牌;镜像认证服务302,被配置为:对容器元数据和调用令牌进行校验;在校验失败的情况下拦截调用指令,在校验成功的情况下向操作授权服务发送授权通知;操作授权服务303,被配置为:向云平台发送容器调用鉴权请求,调用鉴权请求携带调用动作;在从云平台接收到调用授权响应的情况下执行调用指令,在未从云平台接收到调用授权响应的情况下拦截调用指令。

60.本实施例在使用容器部署边缘计算网关的环境下,对边缘计算网关内容器和镜像进行代理、认证和授权,既能够保证镜像可信避免非法启动容器,又能够向云平台确认用户是否具有与调用指令中的调用动作相对应的权限,还能够确认该调用指令是否为用户本人发出的操作来避免误操作。因此,本实施例能够监管容器的合法性,有效把控对于容器的一系列操作,避免不良应用的安装和部署,从而能够提升边缘计算网关的安全性。

61.在一些实施例中,容器安全认证系统30还包括资源监控服务304。操作授权服务303被配置为:向镜像认证服务转发调用授权响应;镜像认证服务302被配置为:向容器代理服务转发调用授权响应;容器代理服务301被配置为:向容器运行时守护进程发送调用指令执行通知,调用指令执行通知携带容器元数据和调用动作,以通知容器运行时守护进程对容器元数据所对应的容器执行调用动作;资源监控服务304被配置为:对容器资源占用比例进行监控,并将容器资源占用比例发送至容器代理服务;容器代理服务301被配置为:在容器资源占用比例大于预设阈值的情况下,停止调用动作。

62.镜像实例化后,本实施例在容器运行时能够通过资源监控服务在本地监测容器的实时状态,满足对于高资源占有容器的管控需求,对于资源占用率过高的容器在本地进行就近、直接的管控。在异常情况发生时,资源监控服务能够及时通知容器代理服务关停相关容器,从而保证容器可管、可控,确保边缘计算网关的正常状态,保障边缘计算网关能够与云平台正常通信,避免边缘计算网关因资源消耗过度而无法与云平台互联通信的情况。因此,本实施例能够使边缘计算网关上运行的容器更加可靠、安全,确保边缘计算网关的协同

性和安全性。对于通过合法流程安装的容器应用,当容器资源占用比过高时能够迅速在本地端停止容器的相关活动,使得在边缘计算网关上的其他业务可以安全可靠的运行。

63.在一些实施例中,停止调用动作包括:停止启动最近一次启动的容器镜像文件。

64.在一些实施例中,容器元数据包括容器标识、进程标识、占用容器资源数据;调用动作包括下载容器镜像文件、启动容器镜像文件、删除容器镜像文件、修改容器镜像文件、停止启动容器镜像文件。

65.在一些实施例中,镜像认证服务302被配置为:利用预先存储的元数据信息对容器元数据进行校验;利用预先存储的令牌信息对调用令牌进行校验。

66.在一些实施例中,容器代理服务还被配置为:监听对边缘计算网关中容器的调用指令,获取用户权限;在用户权限为超级权限的情况下向镜像认证服务发送校验通知;在用户权限为普通权限的情况下拦截调用指令。

67.下面结合图4描述在边缘计算网关中部署安全认证系统的应用例。

68.图4示出了在边缘计算网关部署安全认证系统的意图。如图4所示,边缘计算网关可以采用通用arm或者x86架构的cpu芯片,边缘计算网关内安装通用linux操作系统,包括但不限于ubuntu、centos等等。边缘计算网关还需要安装容器虚拟化软件以及通信软件,为容器虚拟化以及网关的通信与管控提供支持。对于普通权限用户,通过用户权限限制用户对于容器的进一步操作;对于超级用户,安全认证系统可以通过监管进程代理虚拟化运行时的部分服务,防止用户直接或者间接操作容器运行时对非法容器的安装和使用,保证运行的镜像与容器的可信。

69.下面结合图5描述本公开容器安全认证装置的一些实施例。

70.图5示出了本公开一些实施例的容器安全认证装置的结构示意图。如图5所示,该实施例的容器安全认证装置50包括:存储器510以及耦接至该存储器510的处理器520,处理器520被配置为基于存储在存储器510中的指令,执行前述任意一些实施例中的容器安全认证方法。

71.其中,存储器510例如可以包括系统存储器、固定非易失性存储介质等。系统存储器例如存储有操作系统、应用程序、引导装载程序(boot loader)以及其他程序等。

72.容器安全认证装置50还可以包括输入输出接口530、网络接口540、存储接口550等。这些接口530、540、550以及存储器510和处理器520之间例如可以通过总线560连接。其中,输入输出接口530为显示器、鼠标、键盘、触摸屏等输入输出设备提供连接接口。网络接口540为各种联网设备提供连接接口。存储接口550为sd卡、u盘等外置存储设备提供连接接口。

73.本公开还包括一种计算机可读存储介质,其上存储有计算机指令,该指令被处理器执行时实现前述任意一些实施例中的容器安全认证方法。

74.本公开是参照根据本公开实施例的方法、设备(系统)、和计算机程序产品的流程图和/或方框图来描述的。应理解可由计算机程序指令实现流程图和/或方框图中的每一流程和/或方框、以及流程图和/或方框图中的流程和/或方框的结合。可提供这些计算机程序指令到通用计算机、专用计算机、嵌入式处理机或其他可编程数据处理设备的处理器以产生一个机器,使得通过计算机或其他可编程数据处理设备的处理器执行的指令产生用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的装置。

75.这些计算机程序指令也可存储在能引导计算机或其他可编程数据处理设备以特定方式工作的计算机可读存储器中,使得存储在该计算机可读存储器中的指令产生包括指令装置的制造品,该指令装置实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能。

76.这些计算机程序指令也可装载到计算机或其他可编程数据处理设备上,使得在计算机或其他可编程设备上执行一系列操作步骤以产生计算机实现的处理,从而在计算机或其他可编程设备上执行的指令提供用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的步骤。

77.以上所述仅为本公开的较佳实施例,并不用以限制本公开,凡在本公开的精神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本公开的保护范围之内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。