基于通用引导架构gba的鉴权方法、及对应装置

技术领域

1.本发明实施例涉及但不限于通讯技术领域,具体而言,涉及但不限于基于通用引导架构gba的鉴权方法、及对应装置。

背景技术:

2.随着通信技术的发展,在很多通信业务中,很多应用都需要ue(user equipment,用户终端)和as(access stratum,接入层)之间进行交互,如业务激活、业务设置、业务访问等。为了保证业务应用的安全性,就要求在ue和as之间进行双向认证,如果ue和as直接交互,存在两个严重问题:ue和每个as之间都要进行独立的认证,包括认证机制的协商、秘钥的管理;ue每次登陆不同的as,都需要输入秘钥,用户体验差。因此3gpp(the thirdgeneration partnership project,第三代合作伙伴计划)标准组织提出了通用认证架构的概念,其中gba(general bootstrapping architecture,通用引导架构)就是一种基于共享秘钥的通用认证架构。gba使用认证与秘钥协商(aka,authentication and key agreement,第三代移动通讯网络的认证与秘钥协商协议)为ue和网络之间提供一种秘钥共享、相互认证和业务保护的机制,具有较高的安全性和通用性,gba中,在ue和as之间添加了ap(access point,无线访问节点),ap作为认证代理功能,对ue进行鉴权,代理as完成对ue的认证。

3.gba因为对外提供公网服务地址,考虑到安全等因素,实际组网引入了alg(application layer gateway,应用层网关),也叫做应用层网关,由alg实现接入控制,如防火墙、防病毒、入侵检测、用户接入主动认证等功能,为gba提供全方位的接入安全管理方案,引入alg后,ue与ap分别和alg建立tls(transport layer security,传输层安全性协议)隧道,导致影响ap对ue的鉴权。

技术实现要素:

4.本发明实施例提供的基于通用引导架构gba的鉴权方法、及对应装置,主要解决的技术问题是ue与ap分别和alg建立tls隧道后,使用不同的秘钥算法套件,导致鉴权失败,影响ap对ue的认证鉴权的问题。

5.为解决上述技术问题,本发明实施例提供一种应用于终端侧的基于通用引导架构gba的鉴权,包括:

6.与应用层网关进行安全传输层协议协商,确认使用的秘钥算法套件;

7.通过所述应用层网关将所述秘钥算法套件应用到无线访问节点,使得所述无线访问节点使用所述秘钥算法套件进行鉴权。

8.基于同样的发明构思,本发明实施例还提供一种应用于网关侧的基于通用引导架构gba的鉴权方法,包括:

9.与用户终端进行安全传输层协议协商,确认所述用户终端使用的秘钥算法套件;

10.将所述秘钥算法套件应用到无线访问节点无线访问节点,使得所述无线访问节点

使用所述秘钥算法套件进行鉴权。

11.基于同样的发明构思,本发明实施例还提供一种应用于无线访问节点侧的基于通用引导架构gba的鉴权方法,包括:

12.使用应用层网关应用到无线访问节点的秘钥算法套件进行鉴权;

13.所述秘钥算法套件为所述应用层网关与用户终端进行安全传输层协议协商,确认的所述用户终端使用的秘钥算法套件。

14.本发明实施例还提供一种终端,所述终端包括第一处理器、第一存储器及第一通信总线;

15.所述第一通信总线用于实现第一处理器和第一存储器之间的连接通信;

16.所述第一处理器用于执行第一存储器中存储的一个或者多个计算机程序,以实现如上所述的应用于终端测的基于通用引导架构gba的鉴权方法的步骤;

17.本发明实施例还提供一种网关,所述网关包括第二处理器、第二存储器及第二通信总线;

18.所述第二通信总线用于实现第二处理器和第二存储器之间的连接通信;

19.所述第二处理器用于执行第二存储器中存储的一个或者多个计算机程序,以实现如上所述的应用于网关侧的基于通用引导架构gba的鉴权方法的步骤。

20.本发明实施例还提供一种无线访问节点,所述无线访问节点包括第三处理器、第三存储器及第三通信总线;

21.所述第三通信总线用于实现第三处理器和第三存储器之间的连接通信;

22.所述第三处理器用于执行第三存储器中存储的一个或者多个计算机程序,以实现如上所述的应用于无线访问节点侧的基于通用引导架构gba的鉴权方法的步骤

23.本发明实施例还提供一种计算机存储介质,所述计算机可读存储介质存储有一个或者多个程序,所述一个或者多个程序可被一个或者多个处理器执行,以实现如上所述的应用于终端侧、网关侧或无线访问节点侧的基于通用引导架构gba的鉴权方法的步骤。

24.根据本发明实施例提供的本发明实施例种基于通用引导架构gba的鉴权方法、及对应装置,通过与用户终端进行安全传输层协议协商,确认用户终端使用的秘钥算法套件;将秘钥算法套件应用到无线访问节点无线访问节点,使得无线访问节点使用秘钥算法套件进行鉴权;在某些实施过程中,使得ue与ap分别和alg建立tls隧道后,ap侧与ue侧使用相同的秘钥算法套件计算得到鉴权参数,进行鉴权,避免了ue与ap分别和alg建立tls隧道后,使用不同的秘钥算法套件,导致鉴权失败,影响ap对ue的鉴权的问题,提升了用户体验。

25.本发明其他特征和相应的有益效果在说明书的后面部分进行阐述说明,且应当理解,至少部分有益效果从本发明说明书中的记载变的显而易见。

附图说明

26.图1为本发明实施例一的gba基本架构示意图;

27.图2为本发明实施例一的gba的基本鉴权流程示意图;

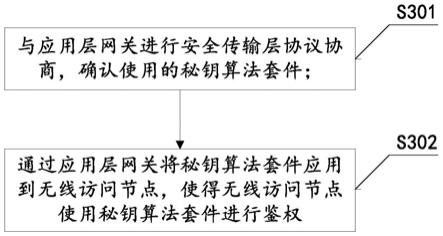

28.图3为本发明实施例一的通用引导架构gba的鉴权方法流程示意图;

29.图4为本发明实施例一的一种通过应用层网关将秘钥算法套件应用到无线访问节点基本流程示意图;

30.图5为本发明实施例一的再一种通过应用层网关将秘钥算法套件应用到无线访问节点基本流程示意图;

31.图6为本发明实施例一的又一种通过应用层网关将秘钥算法套件应用到无线访问节点基本流程示意图;

32.图7为本发明实施例一的另一种通过应用层网关将秘钥算法套件应用到无线访问节点基本流程示意图;

33.图8为本发明实施例二的一种通用引导架构gba的鉴权方法基本流程示意图;

34.图9为本发明实施例三的一种终端的基本结构示意图;

35.图10为本发明实施例三的一种网关的基本结构示意图;

36.图11为本发明实施例三的一种无线访问节点的基本结构示意图。

具体实施方式

37.为了使本发明的目的、技术方案及优点更加清楚明白,下面通过具体实施方式结合附图对本发明实施例作进一步详细说明。应当理解,此处所描述的具体实施例仅仅用以解释本发明,并不用于限定本发明。

38.实施例一:

39.相关技术中,如图1所示,图1为gba基本架构示意图,其包括:hss(home subscribe server、用户归属网络服务器)、bsf(bootstrapping server function,引导服务功能)、naf(network application function,网络应用功能)或ap(access point,无线访问节点)功能、alg,需要理解的是,其中naf用于执行与ap相同的功能,也即,ap或naf存在其中一个即可;其中,alg分别与ue和ap建立tls通道,并进行鉴权,如图2所示,ue与alg协商tls连接,确认使用的cipher suite,最终使用的cipher suite为“yyzz”,ue发送业务请求(http get)给alg,alg与ap协商tls连接,确认使用的cipher suite,最终使用的cipher suite为“aabb”,alg将http get转发给ap,ap回应401unauthorized到ue后,ue根据与alg协商的tls cipher suite“yyzz”和其他参数生成第一ks_naf/ks_int_naf,再将第一ks_naf/ks_int_naf当做key计算第一响应response,并将该第一response经过alg发给ap,ap根据alg协商tls cipher suite“aabb”和其他参数从bsf获取第二ks_naf/ks_int_naf,再将第二ks_naf/ks_int_naf当做key计算第二响应response,ap比较自己计算的第二response和ue发来的第一response,如果第二response和第一response一致,则鉴权成功,因为ap使用的tls cipher suite与ue使用的tls cipher suite不一致,计算出的ks_naf/ks_int_naf、response也会不一致,进而导致ap鉴权失败。

40.为了解决相关技术中,ue与ap分别和alg建立tls隧道后,使用不同的秘钥算法套件,导致鉴权失败,影响ap对ue的认证鉴权的问题,本发明实施例提供一种应用于用户终端侧的,基于通用引导架构gba的鉴权方法,请参见图3,其包括但不限于:

41.s301、与应用层网关进行安全传输层协议协商,确认使用的秘钥算法套件;

42.s302、通过应用层网关将秘钥算法套件应用到无线访问节点,使得无线访问节点使用秘钥算法套件进行鉴权。

43.在一些实施例当中,用户终端ue与应用层网关alg协商安全传输层协议tls连接,确认ue与alg使用的秘钥算法套件cipher suite;需要理解的是,本实施例并不限定用户终

端与应用层网关协商安全传输层协议的方式,最后能确定出用户终端与应用层网关之间能用的秘钥算法套件即可。

44.在本实施例中,将用户终端与应用层网关确定好的秘钥算法套件应用到无线访问节点ap包括但不限于以下两种方式:

45.第一种方式:通过应用层网关将秘钥算法套件转发到无线访问节点,从而将秘钥算法套件应用到无线访问节点;

46.第二种方式:通过应用层网关使用秘钥算法套件与无线访问节点进行安全传输层协议协商,从而将秘钥算法套件应用到无线访问节点。

47.在一些实施例中,上述第一种方式包括但不限于:发送业务请求到应用层网关;通过应用层网关转发业务请求到无线访问节点,应用层网关转发业务请求到无线访问节点时携带秘钥算法套件。其中,用户终端发送业务请求到应用层网关,应用层网关将用户终端侧使用的秘钥算法套件通过扩展参数发送给无线访问节点,无线访问节点鉴权时根据alg发送的秘钥算法套件进行鉴权;例如,如图4所示,

48.步骤1~2,用户终端ue与应用层网关alg协商安全传输层协议tls连接,确认ue与alg使用的秘钥算法套件cipher suite为“yyzz”后;

49.步骤3,用户终端发起业务请求(http get)到应用层网关;

50.步骤4~5,应用层网关与ap协商tls连接,确认ap侧使用的cipher suite,确认ap侧最终使用的cipher suite为“aabb”;

51.步骤6,alg转发ue的http get请求,并将ue侧使用的cipher suite“yyzz”通过扩展参数带给ap,使得ap根据alg携带的ue与alg使用的秘钥算法套件“yyzz”来进行鉴权,也即通过应用层网关将秘钥算法套件应用到无线访问节点,使得无线访问节点使用与用户终端相同的秘钥算法套件“yyzz”实现鉴权;

52.具体的,使得无线访问节点使用与用户终端相同的秘钥算法套件“yyzz”实现鉴权包括以下步骤:

53.步骤7~8,ap接收到ue侧使用的cipher suite“yyzz”后,发送401unauthorized响应给alg,经alg转发给ue;

54.步骤9,ue根据与alg协商的ue侧cipher suite“yyzz”和其他参数生成第一ks_naf/ks_int_naf,再将第一ks_naf/ks_int_naf当做key计算第一响应response,发给alg转发给ap;

55.步骤10,ap根据alg携带的ue侧使用的cipher suite(“yyzz”)和其他参数从bsf获取第二ks_naf/ks_int_naf,再将第二ks_naf/ks_int_naf当做key计算第二response,ap比较第一response和第二response,相同则鉴权成功,因为ap使用的cipher suite与ue使用的cipher suite一致,计算ks_naf/ks_int_naf、response也会一致,最终ap鉴权成功。

56.在一些实施例中,上述第一种方式包括但不限于:发送业务请求到应用层网关,业务请求中携带秘钥算法套件;通过应用层网关将业务请求转发到无线访问节点。其中,用户终端发送业务请求到应用层网关时,用户终端将用户终端侧使用的秘钥算法套件通过扩展参数携带在业务请求中发送给应用层网关,应用层网关将该业务请求转发给无线访问节点,无线访问节点鉴权时根据ue发送的业务请求中的秘钥算法套件进行鉴权;例如,如图5所示,

57.步骤1~2,用户终端ue与应用层网关alg协商安全传输层协议tls连接,确认ue与alg使用的秘钥算法套件cipher suite为“yyzz”后;

58.步骤3,ue发起业务请求(http get)到alg,该(http get)请求中通过扩展参数携带了确定出的秘钥算法套件(“yyzz”);

59.步骤4~5,应用层网关与ap协商tls连接,确认ap侧使用的cipher suite,确认ap侧使用的cipher suite为“aabb”;

60.步骤6,alg转发ue的http get请求时,透传ue发送的cipher suite(“yyzz”)扩展参数给ap;使得ap根据alg携带的ue与alg使用的秘钥算法套件“yyzz”来进行鉴权,也即通过应用层网关将秘钥算法套件应用到无线访问节点,使得无线访问节点使用与用户终端相同的秘钥算法套件“yyzz”实现鉴权;

61.需要理解的是,在一些示例中,其透传ue发送的cipher suite(“yyzz”)扩展参数给ap后,使得无线访问节点使用与用户终端相同的秘钥算法套件“yyzz”实现鉴权包括以下步骤:

62.步骤7~8,ap发送401unauthorized响应给alg,经alg发送给ue;

63.步骤9,ue根据与alg协商的ue侧cipher suite和其他参数生成第一ks_naf/ks_int_naf,再将第一ks_naf/ks_int_naf当做key计算第一响应response,此时同样可以在第一response通过扩展参数携带cipher suite(“yyzz”),发给alg,

64.步骤10,alg转发ue的http get请求,具体的,alg转发ue的http get请求时,透传ue发送的cipher suite(“yyzz”)扩展参数给ap;ap根据alg携带的ue侧使用的cipher suite(“yyzz”)和其他参数从bsf获取第二ks_naf/ks_int_naf,再将第二ks_naf/ks_int_naf当做key计算第二response,ap比较第一response和第二response,相同则鉴权成功,因为ap使用的cipher suite与ue使用的cipher suite一致,计算ks_naf/ks_int_naf、response也会一致,最终ap鉴权成功。

65.在一些实施例中,第二种方式,通过应用层网关使用秘钥算法套件与无线访问节点进行安全传输层协议协商,从而将秘钥算法套件应用到无线访问节点;例如,如图6所示,

66.步骤1~2,ue与alg协商tls连接,确认ue侧使用的cipher suite,确认最终使用的cipher suite为“yyzz”后;

67.步骤3,ue发起业务请求(http get)到alg;

68.步骤4~5,alg与ap协商tls连接时,仅携带ue侧使用的cipher suite“yyzz”,确保ap侧仅能使用ue侧相同的cipher suite“yyzz”,使得ap侧使用的cipher suite也为“yyzz”,无线访问节点ap使用与用户终端ue相同的秘钥算法套件“yyzz”实现鉴权。

69.具体的,使得ap侧使用的cipher suite也为“yyzz”,无线访问节点ap使用与用户终端ue相同的秘钥算法套件“yyzz”实现鉴权包括以下步骤:

70.步骤6,alg转发ue的http get请求;

71.步骤7~8,ap发送401unauthorized响应,经alg发送给ue;

72.步骤9~10,ue根据alg协商的ue侧cipher suite“yyzz”和其他参数生成第一ks_naf/ks_int_naf,再将第一ks_naf/ks_int_naf当做key计算第一响应response,发给alg转发给ap;

73.步骤11,ap根据ap侧使用的tls cipher suite(“yyzz”)和其他参数从bsf获取第

二ks_naf/ks_int_naf,再将第二ks_naf/ks_int_naf当做key计算第二response,ap比较第一response和第二response,相同则鉴权成功,因为ap使用的tls cipher suite与ue使用的tls cipher suite一致,计算ks_naf/ks_int_naf、response也会一致,最终ap鉴权成功。

74.在一些实施例中,与应用层网关进行安全传输层协议协商,确认使用的秘钥算法套件包括:与应用层网关进行安全传输层协议协商,确认支持的秘钥算法套件集合,秘钥算法套件集合中包括至少两个能够使用的秘钥算法套件;通过应用层网关使用秘钥算法套件与无线访问节点进行安全传输层协议协商包括:通过应用层网关使用秘钥算法套件集合与无线访问节点进行安全传输层协议协商,确定出应用层网关与无线访问节点使用的秘钥算法套件。例如,如图7所示,

75.步骤1,ue发起到alg的tls协商,client hello携带ue侧支持的秘钥算法套件集合cipher suite list(0xc030,0x0035,0x002d);

76.步骤2,alg发起到ap的tls协商,具体的,client hello使用ue和alg支持cipher suite list交集(0xc030,0x002d),使得ap侧使用的cipher suite一定是ue侧能够使用的cipher su ite。

77.步骤3,alg收到ap的server hello,确认ap侧使用的cipher suite(0xc030)。

78.步骤4,alg回server hello到ue,使用ap侧使用的cipher suite(0xc030),使得ue侧使用与ap侧相同的cipher suite。

79.步骤5~6,ue发起业务请求(http get),alg转发ue的http get请求。

80.步骤7~8,ap发送401unauthorized响应,经alg发送给ue。

81.步骤9,ue根据与alg协商的ue侧cipher suite(0xc030)和其他参数生成第一ks_naf/ks_int_naf,再将第一ks_naf/ks_int_naf当做key计算第一响应response,发给alg转发给ap;

82.步骤10,ap转发ue的第一响应response请求时给ap。

83.步骤11,ap根据ap侧使用的cipher suite(0xc030)和其他参数从bsf获取第二ks_naf/ks_int_naf,再将第二ks_naf/ks_int_naf当做key计算第二响应response。ap比较自己计算的第二响应response和ue发来的第一响应response,相同则鉴权成功,因为ap使用的cipher suite与ue使用的cipher suite一致,计算出的ks_naf/ks_int_naf、response也会一致,最终ap鉴权成功。

84.本发明实施例提供的应用于用户终端侧的,基于通用引导架构gba的鉴权方法,通过与应用层网关进行安全传输层协议协商,确认使用的秘钥算法套件;通过应用层网关将秘钥算法套件应用到无线访问节点,使得无线访问节点使用秘钥算法套件进行鉴权;也即,ue与ap分别和alg建立tls隧道后,通过alg将ue侧使用的秘钥算法套件应用到ap侧,使得ap侧与ue侧使用相同的秘钥算法套件计算得到鉴权参数,进行鉴权,避免了ue与ap分别和alg建立tls隧道后,使用不同的秘钥算法套件,导致鉴权失败,影响ap对ue的鉴权的问题,提升了用户体验。

85.实施例二:

86.本发明实施例还提供一种应用于应用层网关侧的,基于通用引导架构gba的鉴权方法,请参见图8所示,该方法包括但不限于:

87.s801、与用户终端进行安全传输层协议协商,确认用户终端使用的秘钥算法套件;

88.s802、将秘钥算法套件应用到无线访问节点无线访问节点,使得无线访问节点使用秘钥算法套件进行鉴权。

89.在一些实施例当中,应用层网关alg与用户终端ue协商安全传输层协议tls连接,确认ue与alg使用的秘钥算法套件cipher suite;需要理解的是,本实施例并不限定用户终端与应用层网关协商安全传输层协议的方式,最后能确定出用户终端与应用层网关之间能用的秘钥算法套件即可。

90.在一些实施例当中,将秘钥算法套件应用到无线访问节点无线访问节点,使得无线访问节点使用秘钥算法套件进行鉴权的方法与上述示例中的方法相同,在此不再一一赘述。

91.本发明实施例提供的应用于应用层网关侧的,基于通用引导架构gba的鉴权方法,与用户终端进行安全传输层协议协商,确认用户终端使用的秘钥算法套件;将秘钥算法套件应用到无线访问节点无线访问节点,使得无线访问节点使用秘钥算法套件进行鉴权;也即,ue与ap分别和alg建立tls隧道后,使得ap侧与ue侧使用相同的秘钥算法套件计算得到鉴权参数,进行鉴权,避免了ue与ap分别和alg建立tls隧道后,使用不同的秘钥算法套件,导致鉴权失败,影响ap对ue的鉴权的问题,提升了用户体验。

92.本发明实施例还提供一种应用于无线访问节点侧的,基于通用引导架构gba的鉴权方法,该方法包括但不限于:使用应用层网关应用到无线访问节点的秘钥算法套件进行鉴权,该秘钥算法套件为应用层网关与用户终端进行安全传输层协议协商,确认的用户终端使用的秘钥算法套件。

93.在一些实施例中,应用层网关alg与用户终端ue协商安全传输层协议tls连接,确认ue与alg使用的秘钥算法套件cipher suite后,将该秘钥算法套件应用到无线访问节点,使得无线访问节点根据该秘钥算法套件进行鉴权;需要理解的是,本实施例并不限定用户终端与应用层网关协商安全传输层协议的方式,最后能确定出用户终端与应用层网关之间能用的秘钥算法套件即可。

94.在一些实施例当中,将秘钥算法套件应用到无线访问节点无线访问节点,使得无线访问节点使用秘钥算法套件进行鉴权的方法与上述示例中的方法相同,在此不再一一赘述。

95.本发明实施例提供的应用于无线访问节点侧的,基于通用引导架构gba的鉴权方法,使用应用层网关应用到无线访问节点的秘钥算法套件进行鉴权;秘钥算法套件为应用层网关与用户终端进行安全传输层协议协商,确认的用户终端使用的秘钥算法套件;也即,ue与ap分别和alg建立tls隧道后,ap侧使用与ue侧相同的秘钥算法套件计算得到鉴权参数,进行鉴权,避免了ue与ap分别和alg建立tls隧道后,使用不同的秘钥算法套件,导致鉴权失败,影响ap对ue的鉴权的问题,提升了用户体验。

96.实施例三:

97.本实施例还提供了一种终端,该终端包括第一处理器901、第一存储器902及第一通信总线903;

98.第一通信总线903用于实现第一处理器901和第一存储器902之间的连接通信;

99.第一处理器901用于执行第一存储器902中存储的一个或者多个计算机程序,以实现如实施例一、实施例二中由用户终端侧执行的基于通用引导架构gba的鉴权方法的步骤。

100.本实施例还提供了一种网关,网关包括第二处理器1001、第二存储器1002及第二通信总线1003;

101.第二通信总线1003用于实现第二处理器1001和第二存储器1002之间的连接通信;

102.第二处理器1001用于执行第二存储器1002中存储的一个或者多个计算机程序,以实现如实施例一、实施例二中由应用层网关侧执行的基于通用引导架构gba的鉴权方法的步骤。

103.本实施例还提供了一种无线访问节点,无线访问节点包括第三处理器1101、第三存储器1102及第三通信总线1103;

104.第三通信总线1103用于实现第三处理器1101和第三存储器1102之间的连接通信;

105.第三处理器1101用于执行第三存储器1102中存储的一个或者多个计算机程序,以实现如如实施例一、实施例二中由无线访问节点侧执行的基于通用引导架构gba的鉴权方法的步骤。

106.本实施例还提供了一种计算机可读存储介质,该计算机可读存储介质包括在用于存储信息(诸如计算机可读指令、数据结构、计算机程序模块或其他数据)的任何方法或技术中实施的易失性或非易失性、可移除或不可移除的介质。计算机可读存储介质包括但不限于ram(random access memory,随机存取存储器),rom(read-only memory,只读存储器),eeprom(electrically erasable programmable read only memory,带电可擦可编程只读存储器)、闪存或其他存储器技术、cd-rom(compact disc read-only memory,光盘只读存储器),数字多功能盘(dvd)或其他光盘存储、磁盒、磁带、磁盘存储或其他磁存储装置、或者可以用于存储期望的信息并且可以被计算机访问的任何其他的介质。

107.本实施例中的计算机可读存储介质可用于存储一个或者多个计算机程序,其存储的一个或者多个计算机程序可被处理器执行,以实现上述实施例一、二中的应用于终端侧、网关侧或无线访问节点侧的基于通用引导架构gba的鉴权方法的至少一个步骤。

108.可见,本领域的技术人员应该明白,上文中所公开方法中的全部或某些步骤、系统、装置中的功能模块/单元可以被实施为软件(可以用计算装置可执行的计算机程序代码来实现)、固件、硬件及其适当的组合。在硬件实施方式中,在以上描述中提及的功能模块/单元之间的划分不一定对应于物理组件的划分;例如,一个物理组件可以具有多个功能,或者一个功能或步骤可以由若干物理组件合作执行。某些物理组件或所有物理组件可以被实施为由处理器,如中央处理器、数字信号处理器或微处理器执行的软件,或者被实施为硬件,或者被实施为集成电路,如专用集成电路。

109.此外,本领域普通技术人员公知的是,通信介质通常包含计算机可读指令、数据结构、计算机程序模块或者诸如载波或其他传输机制之类的调制数据信号中的其他数据,并且可包括任何信息递送介质。所以,本发明不限制于任何特定的硬件和软件结合。

110.以上内容是结合具体的实施方式对本发明实施例所作的进一步详细说明,不能认定本发明的具体实施只局限于这些说明。对于本发明所属技术领域的普通技术人员来说,在不脱离本发明构思的前提下,还可以做出若干简单推演或替换,都应当视为属于本发明的保护范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。