基于sdn的控制系统安全测试

技术领域

1.本发明属于sdn安全技术领域,尤其涉及一种基于软件定义网络(sdn)的控制系统的安全测试方法、测试系统以及实现所述测试方法的执行计算机程序指令的测试装置。

背景技术:

2.软件定义网络(software defined network,sdn)是由美国斯坦福大学clean

‑

slate课题研究组提出的一种新型网络创新架构,是网络虚拟化的一种实现方式。其核心技术openflow通过将网络设备的控制面与数据面分离开来,从而实现了网络流量的灵活控制,使网络作为管道变得更加智能,为核心网络及应用的创新提供了良好的平台。

3.软件定义网络作为一种新兴的网络架构,通过解耦控制平面和数据平面,为传统网络中出现的问题提供了新的解决方案。在sdn架构中,控制平面的主要功能集中于控制器(控制系统)之上,控制器(控制系统)安全是整个网络稳定运行的基础,由于其集中控制和开放的编程接口等特性,也带来了新的安全挑战。随着sdn网络的高速发展,sdn的众多漏洞逐渐暴露出来,sdn网络的安全性越来越受到重视。

4.经检索,美国专利us10749905b2提出一种用于在基于网络功能虚拟化(nfv)的通信网络和软件定义网络(sdn)中提供安全性的系统,方法和计算机程序产品。在使用中,系统实现对基于nfv的通信网络或sdn的一个或多个网络改变或安全配置改变,以改变攻击面。在一个实施例中,对基于nfv的通信网络或sdn实施一个或多个网络改变或安全配置改变可以周期性地发生以改变攻击面。在另一个实施例中,对基于nfv的通信网络或sdn实施一个或多个网络改变或安全配置改变以改变攻击面可以基于恶意事件或可疑事件的检测而发生。

5.国际申请wo2021034906a1则公开一种用于配置第五代(5g)网络的方法和系统可包括利用软件定义的联网(sdn)来将数据平面与5g网络的控制平面分离。分离的控制平面可以在边缘网络和5g网络的核心网络之间跨低地球轨道(leo)系统运行,使得leo系统独占地引导控制平面。数据平面的路径可以由leo系统专门使用控制平面来确定和生成。在一些示例中,sdn控制可以基于服务请求专门在leo系统上建立。可以基于服务请求和对leo系统上的控制平面的控制来确定和生成用于数据平面从第一位置到第二位置的路径。

6.然而,发明人发现,现有的与sdn及其控制系统的安全有关的技术方案并未考虑sdn本身的结构,只能执行静态的安全测试和漏洞发现,无法考虑动态进程下设备节点、网络节点的路径变化等带来的潜在风险,使得安全性测试不全面,得出的安全测试结果也存在不可靠性,测试过程也不稳定。

技术实现要素:

7.为解决上述技术问题,本发明提出一种基于软件定义网络(sdn)的控制系统的安全测试方法、测试系统以及实现所述测试方法的执行计算机程序指令的测试装置。

8.具体而言,本发明的第一个方面,提供一种基于软件定义网络(sdn)的控制系统的

安全测试方法,所述方法整体上包括四个步骤s1

‑

s4,每个步骤可以通过单独的线程或者进程实现。

9.具体而言,上述步骤s1

‑

s4实现如下:

10.步骤s1:执行控制系统脆弱性验证,得到脆弱性验证结果;

11.步骤s2:执行控制系统脆弱性发现,得到脆弱性发现结果;

12.步骤s3:执行控制系统脆弱性关联,得到脆弱性关联结果;

13.步骤s4:执行控制系统安全性评估,得到安全性评估结果;

14.其中,所述步骤s1具体包括:

15.采用预设的软件定义网络(sdn)的安全节点

‑

路径验证数据库执行所述脆弱性验证;

16.所述步骤s2具体包括:

17.基于所述步骤s1得出的所述脆弱性验证结果,对所述控制系统包含的设备节点

‑

路径和网络节点

‑

路径执行脆弱性发现;

18.所述步骤s3具体包括:

19.将所述步骤s1得到的所述脆弱性验证结果和所述步骤s2得到的所述脆弱性发现结果执行关联。

20.所述步骤s4具体包括:

21.基于所述步骤s3得到的脆弱性关联结果,评估所述控制系统的安全性。

22.在本发明的第二个方面,提供一种安全测试系统,所述安全测试系统包括第一测试接口、第二测试接口和第三测试接口。

23.所述安全测试系统用于对软件定义网络(sdn)的安全性进行测试;

24.所述软件定义网络(sdn)包括应用层、控制层以及基础设施层;

25.所述应用层包括多个网络节点以及由所述网络节点组成的网络节点

‑

路径;

26.所述基础设施层包括多个网络设备,所述多个网络设备构成所述设备节点;

27.所述控制层包括所述控制系统,所述控制系统与所述应用层和所述基础设施层解耦;

28.所述第一测试接口与所述应用层通信,所述第二测试接口与所述控制层通信,所述第三测试接口与所述基础设施层通信。

29.所述第一测试接口获取所述应用层的网络节点拓扑信息,所述第三测试接口获取所述基础设施层的设备拓扑信息。

30.在本发明的第三个方面,还公开一种终端,尤其是电子装置,所述电子装置可以是安全测试装置,包括处理器、存储器、通信接口,以及一个或多个程序,所述一个或多个程序被存储在所述存储器中,并且被配置由所述处理器执行,所述程序包括用于执行前述第一个方面所述的方法中的步骤的指令。

31.作为进一步的实现,所述电子装置可以是包含处理器和存储器的终端设备,尤其是图像处理终端设备,包括移动终端、桌面终端、服务器以及服务器集群等,其包含存储介质,通过程序指令自动化的执行程序指令,用于实现所述方法的全部步骤指令。

32.进一步的,作为本发明的第四个方面,第三个方面的所述安全测试装置包括脆弱性验证子系统、脆弱性发现子系统、脆弱性关联子系统以及安全性评估子系统;

33.所述脆弱性验证子系统采用预设的软件定义网络(sdn)的安全节点

‑

路径验证数据库对所述软件定义网络(sdn)执行脆弱性验证,得到脆弱性验证结果;

34.所述脆弱性发现子系统基于所述脆弱性验证结果,对所述控制系统包含的设备节点

‑

路径和网络节点

‑

路径执行脆弱性发现,得到脆弱性发现结果;

35.所述脆弱性关联子系统,将所述脆弱性验证结果和所述脆弱性发现结果执行关联,得到脆弱性关联结果;

36.所述安全性评估子系统基于所述脆弱性关联结果,评估所述控制系统的安全性;

37.所述脆弱性验证结果包括待验证网络节点

‑

路径集合和待验证设备节点

‑

路径集合;

38.所述脆弱性发现子系统通过剪枝算法将所述待验证网络节点

‑

路径集合和待验证设备节点

‑

路径集合中运行时间不满足预设条件的路径删除,得到路径优化集合;

39.对所述路径优化集合执行路径合并操作,得到路径合并集合;

40.基于运行时间概率分布,确定最优路径配置集合,将所述最优路径配置集合包含的设备节点

‑

路径和网络节点

‑

路径作为所述脆弱性发现结果。

41.本发明的技术方案,针对sdn的特殊结构,通过脆弱性验证、脆弱性发现以及脆弱性关联,即可以识别出sdn静态结构中已有的安全缺陷,也可以预判出sdn控制系统在动态运行情况下的潜在漏洞,并将二者进行关联实现安全评估,从而完整实现了安全测试,确保安全测试的稳定性、可靠性和全面性。

42.本发明的进一步优点将结合说明书附图在具体实施例部分进一步详细体现。

附图说明

43.为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

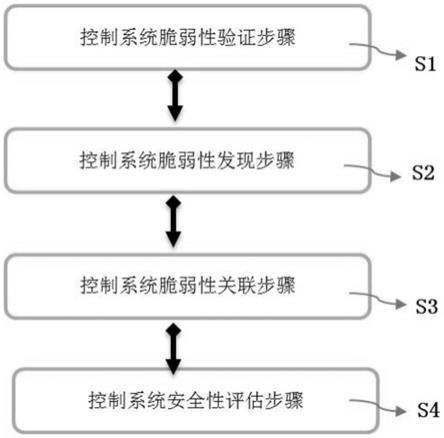

44.图1是本发明一个实施例的一种基于软件定义网络(sdn)的控制系统的安全测试方法的主体流程示意图

45.图2是图1所述方法具体应用于软件定义网络(sdn)的控制系统的数据测试流程原理图

46.图3是本发明一个实施例的一种安全测试系统应用于软件定义网络(sdn)的控制系统的测试接口示意图

47.图4是实现图1所述方法的基于软件定义网络(sdn)的控制系统的安全测试装置的子系统示意图

48.图5是图4所述测试装置的部分测试实现原理架构图

49.图6是实现图1所述方法流程的计算机可读存储介质与终端设备的示意图

具体实施方式

50.下面,结合附图以及具体实施方式,对发明做出进一步的描述。

51.参照图1,是本发明一个实施例的一个实施例的一种基于软件定义网络(sdn)的控

制系统的安全测试方法的主体流程示意图。

52.在图1中,所述方法整体上包括四个步骤s1

‑

s4。具体而言,上述步骤s1

‑

s4实现如下:

53.s1:控制系统脆弱性验证步骤;

54.s2:控制系统脆弱性发现步骤;

55.s3:控制系统脆弱性关联步骤;

56.s4:控制系统安全性评估步骤。

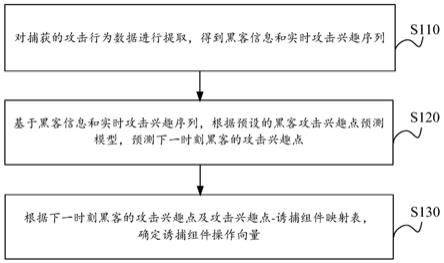

57.在图1基础上,结合图2,图2是图1所述方法具体应用于软件定义网络(sdn)的控制系统的数据测试流程原理图。

58.在图2中,所述步骤s1具体包括:采用预设的软件定义网络(sdn)的安全节点

‑

路径验证数据库执行所述脆弱性验证;

59.所述步骤s2具体包括:

60.基于所述步骤s1得出的所述脆弱性验证结果,对所述控制系统包含的设备节点

‑

路径和网络节点

‑

路径执行脆弱性发现。

61.所述步骤s3具体包括:

62.将所述步骤s1得到的所述脆弱性验证结果和所述步骤s2得到的所述脆弱性发现结果执行关联。

63.所述步骤s4具体包括:

64.基于所述步骤s3得到的脆弱性关联结果,评估所述控制系统的安全性。

65.在图1的实施例中,每个步骤可以通过单独的线程或者进程实现。

66.当采用进程实现每个步骤时,存在步骤关系的两个进程之间通过数据管道(data pipeline)通信,必要时,采用单向数据管道通信。

67.作为优选,步骤s1和步骤s2可以并行执行,分别采用第一并行进程和第二并行进程实现,步骤s3采用第三进程,步骤s4采用第四进程;

68.所述第一并行进程、第二并行进程分别与所述第三进程通过单向数据管道通信,而第三进程与第四进程通过普通数据管道通信。

69.上述优选改进,使得各个步骤所在进程之间避免相互干扰,确保测试过程的可靠性。

70.在上述实施例中,所述安全节点

‑

路径验证数据库包括多个预设设备节点

‑

路径库和多个预设网络节点

‑

路径库;

71.所述软件定义网络(sdn)包括应用层、控制层以及基础设施层;

72.所述应用层包括多个网络节点以及由所述网络节点组成的网络节点

‑

路径;

73.所述基础设施层包括多个网络设备,所述多个网络设备构成所述设备节点;

74.所述控制层包括所述控制系统,所述控制系统与所述应用层和所述基础设施层解耦。

75.当所述方法具体应用于基于软件定义网络(sdn)的控制系统时,基于所述应用层包括的所述网络节点

‑

路径在所述预设网络节点

‑

路径库中执行网络节点

‑

路径查找,得到多个待验证网络节点

‑

路径;

76.基于所述基础设施层包括的网络设备以及设备节点,在所述预设设备节点

‑

路径

库中执行设备节点

‑

路径查找,得到多个待验证设备节点

‑

路径;

77.比较所述多个待验证网络节点

‑

路径和所述多个待验证设备节点

‑

路径的拓扑结构,得到所述脆弱性验证结果。

78.所述脆弱性验证结果包括待验证网络节点

‑

路径集合和待验证设备节点

‑

路径集合;

79.基于所述步骤s1得出的所述脆弱性验证结果,对所述控制系统包含的设备节点

‑

路径和网络节点

‑

路径执行脆弱性发现,具体包括:

80.通过剪枝算法将所述待验证网络节点

‑

路径集合和待验证设备节点

‑

路径集合中运行时间不满足预设条件的路径删除,得到路径优化集合;

81.对所述路径优化集合执行路径合并操作,得到路径合并集合;

82.基于运行时间概率分布,确定最优路径配置集合,将所述最优路径配置集合包含的设备节点

‑

路径和网络节点

‑

路径作为所述脆弱性发现结果。

83.作为优选,通过剪枝算法将所述待验证网络节点

‑

路径集合和待验证设备节点

‑

路径集合中运行时间不满足预设条件的路径删除,得到路径优化集合,具体包括:

84.对所述路径集合中的路径进行比较,若所述路径集合中某路径属于所述路径集合中至少一条其它路径的子集,则将所述某路径从所述路径集合中删除,得到路径优化集合。

85.作为优选,对所述路径优化集合执行路径合并操作,得到路径合并集合,具体包括:

86.若所述路径优化集合中在各条长度相同的路径的相同位置的工作流节点不同,将所述各条长度相同的路径在所述相同位置上的工作流节点并列作为所述各条长度相同的路径的合并路径上在所述相同位置的工作流节点;

87.若所述路径优化集合中在各条长度相同的路径的相同位置的工作流节点相同,将所述各条长度相同的路径的所述相同位置上的相同的工作流节点作为所述各条长度相同的路径的合并路径上在所述相同位置的工作流节点。

88.当然,本领域技术人员还可以采用其他路径节点、路径长度判断等方式执行所述路径合并,上述实施方式仅为优选方式之一。

89.接下来参见图3,图3是本发明一个实施例的一种安全测试系统应用于软件定义网络(sdn)的控制系统的测试接口示意图。

90.图3示出一种安全测试系统,所述安全测试系统包括第一测试接口、第二测试接口和第三测试接口。

91.所述安全测试系统用于对软件定义网络(sdn)的安全性进行测试;

92.所述软件定义网络(sdn)包括应用层、控制层以及基础设施层;

93.所述应用层包括多个网络节点以及由所述网络节点组成的网络节点

‑

路径;

94.所述基础设施层包括多个网络设备,所述多个网络设备构成所述设备节点;

95.所述控制层包括所述控制系统,所述控制系统与所述应用层和所述基础设施层解耦;

96.所述第一测试接口与所述应用层通信,所述第二测试接口与所述控制层通信,所述第三测试接口与所述基础设施层通信。

97.所述第一测试接口获取所述应用层的网络节点拓扑信息,所述第三测试接口获取

所述基础设施层的设备拓扑信息。

98.在图3中,虽然未示出,但是所述安全测试系统还包括安全节点

‑

路径验证数据库;所述安全节点

‑

路径验证数据库包括多个预设设备节点

‑

路径库和多个预设网络节点

‑

路径库。

99.图4是实现图1所述方法的基于软件定义网络(sdn)的控制系统的安全测试装置的子系统示意图。

100.在图4中,所述安全测试装置包括脆弱性验证子系统、脆弱性发现子系统、脆弱性关联子系统、安全性评估子系统以及预设的软件定义网络(sdn)的安全节点

‑

路径验证数据库。

101.所述脆弱性验证子系统采用预设的软件定义网络(sdn)的安全节点

‑

路径验证数据库对所述软件定义网络(sdn)执行脆弱性验证,得到脆弱性验证结果;

102.所述脆弱性发现子系统基于所述脆弱性验证结果,对所述控制系统包含的设备节点

‑

路径和网络节点

‑

路径执行脆弱性发现,得到脆弱性发现结果;

103.所述脆弱性关联子系统,将所述脆弱性验证结果和所述脆弱性发现结果执行关联,得到脆弱性关联结果;

104.所述安全性评估子系统基于所述脆弱性关联结果,评估所述控制系统的安全性。

105.进一步的,在图4基础上,参见图5,图5是图4所述测试装置的部分测试实现原理架构图。

106.在图5中,所述脆弱性验证结果包括待验证网络节点

‑

路径集合和待验证设备节点

‑

路径集合;

107.所述脆弱性发现子系统通过剪枝算法将所述待验证网络节点

‑

路径集合和待验证设备节点

‑

路径集合中运行时间不满足预设条件的路径删除,得到路径优化集合;

108.对所述路径优化集合执行路径合并操作,得到路径合并集合;

109.基于运行时间概率分布,确定最优路径配置集合,将所述最优路径配置集合包含的设备节点

‑

路径和网络节点

‑

路径作为所述脆弱性发现结果。

110.作为优选,对所述路径优化集合执行路径合并操作,得到路径合并集合,具体包括:

111.若所述路径优化集合中在各条长度相同的路径的相同位置的工作流节点不同,将所述各条长度相同的路径在所述相同位置上的工作流节点并列作为所述各条长度相同的路径的合并路径上在所述相同位置的工作流节点;

112.若所述路径优化集合中在各条长度相同的路径的相同位置的工作流节点相同,将所述各条长度相同的路径的所述相同位置上的相同的工作流节点作为所述各条长度相同的路径的合并路径上在所述相同位置的工作流节点。

113.当然,本领域技术人员还可以采用其他路径节点、路径长度判断等方式执行所述路径合并,上述实施方式仅为优选方式之一。

114.所述脆弱性关联子系统将所述脆弱性验证结果和所述脆弱性发现结果执行关联,具体包括:

115.若所述路径优化集合中存在长度相同的路径,则对所述路径优化集合中各条长度相同的路径上位于同一位置的节点进行合并,得到至少一条合并路径,将所述合并路径以

及所述路径优化集合中未参与合并的路径作为待关联路径;

116.将所述待关联路径与所述最优路径配置集合包含的设备节点

‑

路径和网络节点

‑

路径按照路径长度进行关联。

117.图1所述方法可以通过包含处理器和存储器的终端设备,尤其是图像处理终端设备,包括移动终端、桌面终端、服务器以及服务器集群等,通过程序指令自动化的执行。

118.因此,参见图6,本实施例还提供一种计算机可读存储介质,其上存储有计算机程序指令;通过包含处理器和存储器的图像终端处理设备,执行所述程序指令,用于实现所述方法的全部或者部分步骤。所述处理器和存储器通过总线连接,构成终端设备的内部通信。

119.相对于现有技术,本发明充分考虑sdn的特殊结构和运行时状态,通过脆弱性验证、脆弱性发现以及脆弱性关联,即可以识别出sdn静态结构中已有的安全缺陷,也可以预判出sdn控制系统在动态运行情况下的潜在漏洞,并将二者进行关联实现安全评估,从而完整实现了安全测试,确保安全测试的稳定性、可靠性和全面性。

120.尽管已经示出和描述了本发明的实施例,对于本领域的普通技术人员而言,可以理解在不脱离本发明的原理和精神的情况下可以对这些实施例进行多种变化、修改、替换和变型,本发明的范围由所附权利要求及其等同物限定。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。