技术特征:

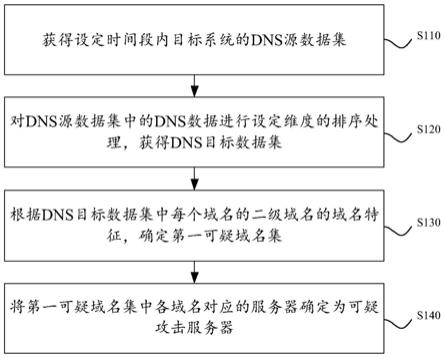

1.一种攻击检测方法,其特征在于,包括:获得设定时间段内目标系统的dns源数据集;对所述dns源数据集中的dns数据进行设定维度的排序处理,获得dns目标数据集;根据所述dns目标数据集中每个域名的二级域名的域名特征,确定第一可疑域名集;将所述第一可疑域名集中各域名对应的服务器确定为可疑攻击服务器。2.根据权利要求1所述的攻击检测方法,其特征在于,所述设定维度包括dns请求出现概率维度,所述对所述dns源数据集中的dns数据进行设定维度的排序处理,获得dns目标数据集,包括:按照dns请求出现概率从小到大的顺序,对所述dns源数据集中的dns数据进行排序处理;将前x个dns数据加入到dns目标数据集中,x为正整数。3.根据权利要求1所述的攻击检测方法,其特征在于,所述设定维度包括dns请求长度维度,所述对所述dns源数据集中的dns数据进行设定维度的排序处理,获得dns目标数据集,包括:按照dns请求长度从长到短的顺序,对所述dns源数据集中的dns数据进行排序处理;将前y个dns数据加入到dns目标数据集中,y为正整数。4.根据权利要求1所述的攻击检测方法,其特征在于,所述设定维度包括dns响应长度维度,所述对所述dns源数据集中的dns数据进行设定维度的排序处理,获得dns目标数据集,包括:按照dns响应长度从长到短的顺序,对所述dns源数据集中的dns数据进行排序处理;确定dns响应长度大于设定长度阈值的dns数据的数量是否达到设定数量阈值;如果达到所述数量阈值,则将前z个dns数据加入到dns目标数据集中,z与所述数量阈值相等;如果未达到所述数量阈值,则将dns响应长度大于所述长度阈值的dns数据加入到dns目标数据集中。5.根据权利要求1所述的攻击检测方法,其特征在于,在所述根据所述dns目标数据集中每个域名的二级域名的域名特征,确定第一可疑域名集之前,还包括:在所述dns源数据集或者所述dns目标数据集中过滤掉与白信息匹配的dns数据。6.根据权利要求1所述的攻击检测方法,其特征在于,在所述根据所述dns目标数据集中每个域名的二级域名的域名特征,确定第一可疑域名集之前,还包括:确定所述dns目标数据集与最新出现的域名/主机名信息的第一交集和第一非交集;将所述第一非交集中每个dns数据的dns响应与所述最新出现的域名/主机名信息对应的dns解析结果进行比较,并根据比较结果确定第二交集和第二非交集;将所述第一交集和所述第二交集的并集确定为第二可疑域名集;在所述dns目标数据集中过滤掉除所述第二非交集包括的dns数据外的其他dns数据;相应的,将所述第一可疑域名集中各域名对应的服务器确定为可疑攻击服务器,包括:将所述第一可疑域名集和所述第二可疑域名集中各域名对应的服务器确定为可疑攻击服务器。7.根据权利要求1所述的攻击检测方法,其特征在于,所述根据所述dns目标数据集中

每个域名的二级域名的域名特征,确定第一可疑域名集,包括:在黑域名库中查询所述dns目标数据集中每个域名的二级域名及其dns响应,并基于查询结果确定黑域名集和非黑域名集;根据所述非黑域名集中每个域名的二级域名的icp信息和/或域名使用时长信息,确定未知可疑域名集;将所述黑域名集和所述未知可疑域名集的并集确定为第一可疑域名集。8.根据权利要求1至7之中任一项所述的攻击检测方法,其特征在于,还包括:按照设备获得的响应为否定回答的数量从大到小的顺序,对所述dns源数据集中的dns数据进行排序处理;将前m个dns数据中的dns请求域名的集合确定为第三可疑域名集,m为正整数;相应的,所述将所述第一可疑域名集中各域名对应的服务器确定为可疑攻击服务器,包括:将所述第一可疑域名集和所述第三可疑域名集中各域名对应的服务器确定为可疑攻击服务器。9.根据权利要求8所述的攻击检测方法,其特征在于,还包括:在所述dns源数据集中筛选出a记录请求的dns响应为设定地址的dns数据;将筛选出的dns数据中的dns请求域名构成的集合确定为第四可疑域名集;相应的,所述将所述第一可疑域名集和所述第三可疑域名集中各域名对应的服务器确定为可疑攻击服务器,包括:将所述第一可疑域名集、所述第三可疑域名集和所述第四域名集中各域名对应的服务器确定为可疑攻击服务器。10.一种攻击检测装置,其特征在于,包括:源数据集获得模块,用于获得设定时间段内目标系统的dns源数据集;目标数据集获得模块,用于对所述dns源数据集中的dns数据进行设定维度的排序处理,获得dns目标数据集;可疑域名确定模块,用于根据所述dns目标数据集中每个域名的二级域名的域名特征,确定第一可疑域名集;可疑攻击服务器确定模块,用于将所述第一可疑域名集中各域名对应的服务器确定为可疑攻击服务器。11.一种攻击检测设备,其特征在于,包括:存储器,用于存储计算机程序;处理器,用于执行所述计算机程序时实现如权利要求1至9任一项所述的攻击检测方法的步骤。12.一种计算机可读存储介质,其特征在于,所述计算机可读存储介质上存储有计算机程序,所述计算机程序被处理器执行时实现如权利要求1至9任一项所述的攻击检测方法的步骤。

技术总结

本申请公开了一种攻击检测方法,该方法包括以下步骤:获得设定时间段内目标系统的DNS源数据集;对DNS源数据集中的DNS数据进行设定维度的排序处理,获得DNS目标数据集;根据DNS目标数据集中每个域名的二级域名的域名特征,确定第一可疑域名集;将第一可疑域名集中各域名对应的服务器确定为可疑攻击服务器。应用本申请所提供的技术方案,可以及时发现可疑攻击服务器,有效应对相应攻击,保障主机安全性。本申请还公开了一种攻击检测装置、设备及存储介质,具有相应技术效果。具有相应技术效果。具有相应技术效果。

技术研发人员:庞思铭

受保护的技术使用者:深信服科技股份有限公司

技术研发日:2021.08.30

技术公布日:2021/11/30

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。