1.本公开大体上涉及与医疗设备相关的设备和方法,且更具体地说,涉及安全医疗设备通信。

背景技术:

2.医疗设备和装置(例如,医疗假体设备)可与扫描器、服务器、无线装置等通信以获得和交换信息。医疗设备可植入到患者中以便影响患者的生物和/或额外机能。随时间推移,患者的需求或医疗设备对患者的影响可发生改变。为了避免医疗设备对患者的不良影响,举例来说,可更新医疗设备以便提高操作效率,通过与外部装置通信以更紧密地匹配患者的需求或医师的建议。

附图说明

3.图1是根据本公开的实施例的实例医疗设备的框图。

4.图2是根据本公开的实施例的实例外部装置的框图。

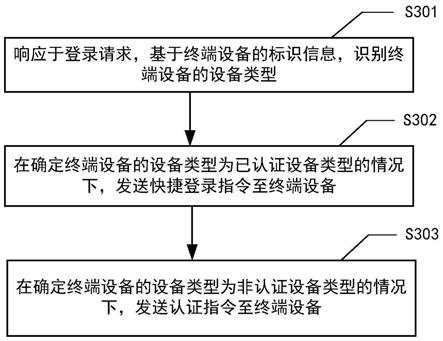

5.图3是根据本公开的实施例的包含医疗设备、外部装置和服务器装置的实例环境。

6.图4是根据本公开的实施例的在设备通信组件和外部装置之间的实例鉴认数据发射。

7.图5是根据本公开的实施例的包含设备通信组件和外部通信组件的实例系统的框图。

8.图6是根据本公开的实施例的用于确定数个参数的实例过程的框图。

9.图7是根据本公开实施例的确定数个参数的实例过程的框图。

10.图8是根据本公开的实施例的用于验证凭证的实例过程的框图。

11.图9是根据本公开的实施例的用于验证签名的实例过程的框图。

12.图10是根据本公开实施例的包含主机和呈存储器装置形式的设备的计算系统的框图。

13.图11是根据本公开实施例的实例存储器装置的框图。

具体实施方式

14.本文描述安全医疗设备通信。实例医疗设备可包含处理器和设备通信组件。所述设备通信组件可耦合到所述处理器并且可被配置成产生设备私钥和设备公钥;将所述设备公钥和数据提供到与医疗设备相关联的外部通信组件;响应于将所述设备公钥和数据提供到所述外部通信组件而从所述外部通信组件接收数据;使用所述设备私钥解密所述所接收的数据;验证所述外部通信组件的身份标识;和响应于验证所述外部通信组件的所述身份标识,使用所述所接收的数据对所述医疗设备执行操作。

15.在一些先前方法中,医疗设备可与外部装置(例如,扫描器装置)通信但并非安全通信。医疗设备和外部装置之间的通信可被黑客或其它实体拦截和/或操控以便改变通信,

重复所述通信以获取对医疗设备的未经授权接入等。在此类实例中,医疗设备可能不使用外部装置的标识在获取对医疗设备的接入之前验证所述通信经授权。此未经授权的通信可提供更新,所述更新可不利地影响医疗设备或使用医疗设备或被植入医疗设备的患者。

16.设备通信组件可提供可改进医疗设备的操作的医疗数据和/或更新,从而提供对医疗设备的技术改进和更佳患者恢复结果。举例来说,设备通信组件提供的信息可用以更新医疗设备,微调医疗设备的操作以基于特定患者的医疗数据修整其对所述患者操作等。然而,在这些先前方法中,医疗设备和外部装置之间的通信可都为公共且不安全的。另外,所述通信可能无法被验证,这会引入可能违法的活动,所述活动可不利地影响医疗设备的性能。

17.如将在本文中描述,通过引入安全形式的通信以用于提供医疗数据、更新等,以及准确地标识谁在请求和/或接收医疗数据(例如,医疗信息)的能力,可拒绝、避免、丢弃等与关于医疗设备的违法活动相关的信息。可以交换公钥并使用公钥加密数据,而对于单个实体来说是私有且独占的私钥可以用于解密数据。以此方式,防止了那些没有私钥的用户拦截服务数据并将所述服务数据用于最初预期之外的目的。此外,可以使用凭证和签名来验证医疗数据发送方的身份标识并确保数据源自预期来源。

18.图1是根据本公开的实施例的实例医疗设备112的框图。如所示出,医疗设备112可包含耦合到设备通信组件116(例如读取器、写入器和/或其它能够执行下文描述的功能的计算装置)的处理器114,所述设备通信组件116耦合到(例如,或包含)天线119。设备通信组件116可包含耦合到存储器118(例如非易失性快闪存储器)的处理资源117,不过实施例不限于此。医疗设备112可处于和/或植入于患者、医疗装置、医疗系统等内。

19.医疗设备112可控制操作参数,例如校准、更新和/或参数修整,以及其它未说明的准则。举例来说,控制器(未示出)可耦合到校准系统120、更新系统127和参数修整系统123。校准系统120可用以例如基于与医疗设备112相关联的患者状态的改变、与患者相关的医疗信息的改变、治疗状态的改变等,校准医疗设备112。更新系统127可用于与校准系统120协作为校准系统120提供经更新信息以便进一步校准医疗设备112。参数修整系统123可用以修整与医疗设备112相关联的参数,例如频率、强度等,装置的设置参数,例如起搏器中的电刺激参数,以及其它医疗参数,这取决于正在使用是哪种类型的医疗设备和/或医疗装置。

20.设备通信组件116可从额外计算装置(例如与图2相关联地描述的外部装置(例如,扫描器装置)242,或服务器系统(例如图3中所描述的服务器系统338))接收医疗数据。处理器114可执行指令以作为响应(例如,根据)来自图2中的外部通信组件246的医疗数据,致使校准系统120调整医疗设备112的医疗参数和/或致使参数修整系统123修整医疗设备112的参数。在一些实例中,参数可为频率、振荡相位、振幅、其它优化医疗设备功能性的服务参数(例如更佳地对患者的心率(在起搏器的情况下)作出响应的固件参数)中的一个。作为另一个实例,其它应用程序可基于医疗设备的连续测量决定以哪个速率提供以及提供多少胰岛素。另外,举例来说,可接收医疗数据以指示患者参数的改变、患者治疗的改变等。在一些实例中,设备通信组件116可耦合到心脏设备、血液设备、脉搏设备、假体设备、骨插入设备、胰岛素测量系统、定位系统、电子身体部位(即,手部、腿部和/或能够检索数据并且具有将数据发送出身体的任何部位)。

21.图2是外部装置242(例如可以通信方式耦合到图1中示出的医疗装置的远程医疗

装置)的框图。在一个实例中,外部装置242可为远程扫描器装置。外部装置242可为用以扫描图1中的医疗设备112的计算装置。外部装置242可使用各种通信方法(例如无线通信)与医疗设备112通信。在图2的实例中,外部装置242可包含执行指令并控制外部装置242的功能的处理器244。处理器244可耦合到外部通信组件246(例如读取器、写入器、收发器和/或其它能够执行下文描述的功能以交换信息的计算装置或电路系统),所述外部通信组件246耦合到(例如,或包含)天线249。外部通信组件246可包含耦合到存储器248(例如非易失性快闪存储器)的处理资源247,不过实施例不限于此。外部装置242的天线249可与图1中示出的医疗设备112的天线119通信(例如以通信方式耦合)。

22.在一些实例中,天线249和119可以是配置为电感器线圈的环路天线,等等。举例来说,天线119可环绕医疗设备112。天线119可响应于流过天线119的电流而产生电磁场。举例来说,电磁场的强度可取决于线圈的数目和电流量。由天线119产生的电磁场可在天线249中感生为相应外部装置242供电的电流流动。作为实例,当外部装置242进入天线119的通信距离(例如,通信范围)内时,图1中的天线119可在天线249中感生电流流动。举例来说,通信距离可取决于由天线119产生的电磁场的强度。由天线119产生的电磁场可以通过天线119的线圈的数目和/或通过天线119的电流进行设置,使得通信距离可以从患者体内的医疗设备112的内部放置的方位跨越到患者外部的外部装置242。在一些实例中,医疗设备112的任一侧的通信距离可以是大约50厘米到大约100厘米。在替代方案中,通信距离可取决于由天线249产生的电磁场的强度。在此情况下,由天线249产生的电磁场可以通过249的线圈的数目和/或通过天线249的电流进行设置。

23.在一些实例中,外部装置242可包含数个无线通信装置,例如发射器、应答器、收发器等等。作为实例,外部通信组件246可以是此类无线通信装置。可使用的无线通信可包含近场通信(nfc)标签、rfid标签等等。在至少一个实施例中,无线通信可以使用可分别集成到例如微芯片的芯片中的非易失性存储组件来执行。相应芯片中的每一个可以耦合到相应天线,例如天线249。相应存储组件可存储相应医疗数据。

24.医疗数据可响应于医疗设备112在相应外部装置242的通信距离内传送而从医疗设备112的设备通信组件116发射到外部装置242的外部通信组件246。医疗数据可以例如射频信号的信号形式发射。举例来说,可使用射频信号传送医疗设备112的设备通信组件116和外部装置242的外部通信组件246。

25.对于其中无线通信装置是nfc标签的实例,医疗设备112的设备通信组件116可为nfc读取器并且可使用可存储于存储器118中以供处理资源117进行处理的nfc协议与无线通信装置通信。在一个实例中,设备通信组件116和无线通信装置(例如外部通信组件246)可根据用于空中接口通信的无源rfid的iso/iec 18000

‑

3国际标准以约13.56兆赫进行通信。举例来说,可以具有约13.56兆赫的频率的信号形式发射信息。

26.在一些实例中,外部装置242可用以从医疗设备112收集信息(例如,医疗信息)等,例如医疗状态、生物参数、药物治疗、治疗历史、生物参数历史、骨扭转、血胰岛素/血糖值、心脏脉搏率等。另外,外部装置242可用以收集有关动物和/或非人类受治疗者的此类信息。另外,举例来说,当前医疗状态和/或日期和时间可从设备通信组件116发射到外部通信组件246。

27.在一些实例中,医疗设备112和/或外部装置242可使用无源无线通信装置,例如可

如先前所描述的短距离通信装置(例如,nfc标签)。nfc标签可包含具有存储信息(例如患者身份标识信息、患者医疗信息、医疗装置或设备信息和/或关于医疗设备的信息,例如医疗设备112的型号、制造信息等)的非易失性存储组件的芯片。nfc标签可包含天线。

28.设备通信组件116可从nfc标签接收信息,和/或可将信息发射到nfc标签。在一些实例中,通信装置可包含读取器(例如,nfc读取器),例如医疗设备读取器。

29.设备通信组件116的存储器118可包含根据允许设备通信组件116与nfc标签通信的nfc协议进行操作的指令。举例来说,设备通信组件116和nfc标签可使用nfc协议,例如在大约13.56兆赫下根据iso/iec 18000

‑

3国际标准进行通信。

30.设备通信组件116还可与医疗操作中心(例如医院、门诊部等)通信。举例来说,设备通信组件116可以无线方式耦合或硬接线到医疗操作中心。在一些实例中,设备通信组件116可经由wifi或通过因特网与医疗操作中心通信。当与nfc标签相关联的天线119进入天线249的通信距离内时,设备通信组件116可为nfc标签供能,如先前所描述。通信距离可能较短,并使得装置彼此相对靠近,并且可以提供比使用rfid标签的先前方法更好的安全性,且所使用的功率更少。

31.图3说明根据本公开的实施例的包含医疗设备、外部装置和服务器装置的实例环境。如图3中所说明,设备通信组件316可植入于与患者305相关联的医疗设备312内和/或与所述医疗设备312相关联。在一个实例中,医疗设备412可为假体装置,例如起搏器。如图3中所说明的医疗设备312可植入于心脏、假肢或患者305的其它结构或器官内。

32.作为实例,设备通信组件316可处于嵌入于患者305的心脏、假体或其它器官或结构内的医疗设备312(例如,假体医疗装置)内。随着医疗设备312的设备通信组件316趋近与外部通信组件346的特定接近度内,由箭头336

‑

1指示的通信可开始且外部装置333的标识和鉴认可发生。在此实例中,特定接近度可以指50cm和100cm之间的距离。然而,实施例不限于特定接近度。在实例中,特定接近度可取决于天线(例如图1中的天线119和图2中的天线249)的类型。

33.设备通信组件316和外部通信组件346之间的由箭头336

‑

1指示的通信可包含安全数据的交换。安全数据可包含公共标识、凭证标识和公钥,如将结合图4进一步描述。一旦医疗设备312和外部装置333中的每一个验证了安全数据,便可在医疗设备312和外部装置333之间交换安全医疗数据。此安全医疗数据可包含针对医疗设备(例如通过图1中所说明的更新系统127)、校准值(例如通过校准系统120)、参数修整值(例如通过参数修整系统123)、患者数据、治疗数据等的程序更新。安全医疗数据可以此方式交换以便防止黑客或违法装置拦截安全医疗数据并且操控数据从而不利地影响医疗设备且最终不利地影响患者。

34.从医疗设备312接收的通往外部装置333的安全医疗数据可发射到经由网络连接339(例如互联网连接或某一其它网络结构)使用安全套接层(ssl)通信可存取的服务器338(例如,安全远程服务器)。一旦连接到外部装置333,服务器338便可使用安全协议与设备通信组件316连接,使用医疗设备312和外部装置333安全地传送上述安全协议,如将如下文结合图5

‑

9进一步描述。以此方式,外部装置333可连接到医疗设备312并将医疗设备312链接到服务器338。

35.图4是设备通信组件416和外部通信组件446之间的鉴认数据441、443的交换的说明。由设备通信组件发射416并且被外部通信组件446接收到的鉴认数据441的部分可包含

设备公共标识(“apparatus_id public”)465、设备标识凭证(“apparatus_id cert”)481和设备公钥(“apparatus k

l2

_public key”)483。设备公共标识465可用以确定设备的身份标识且设备标识凭证481可用以验证设备的身份标识经鉴认。设备公钥483可用以加密将发送到设备通信组件416的数据以便设备通信组件416使用其自身的私钥解密所接收数据,如将结合图5

‑

9进一步描述。

36.由外部通信组件446发射并且被设备通信组件416接收到的鉴认数据443的部分可包含外部公共标识(“external_id public”)466、外部标识凭证(“external_id cert”)482和外部公钥(“external_k

l1

_public key”)484。外部公共标识466可用以确定发送安全数据的外部装置的身份标识且外部标识凭证482可用以验证外部装置的身份标识经鉴认。外部公钥484可用以加密待发送到外部通信组件446的数据以便外部通信组件446使用其自身的私钥解密所接收数据,如将结合图5

‑

9进一步描述。

37.这些公钥(设备公钥和外部公钥)可用以加密发送到每个相应通信组件的数据并且验证每个相应通信组件的身份标识并交换医疗数据。作为实例,如将在下文结合图5

‑

9进一步描述,设备通信组件416可使用所接收的外部公钥484加密数据并且将经加密数据发送到外部通信组件446。同样地,外部通信组件446可使用所接收的设备公钥483加密数据并且将经加密数据发送到设备通信组件416。例如外部通信组件446发送的医疗数据的数据可包含患者验证数据、外部鉴认数据(验证外部装置的身份标识)、医疗装置产品数据、与使用医疗设备的患者相关联的治疗数据、患者信息数据等。接收到医疗数据的确认可与数字签名一起发送以验证医疗设备412和/或与其相关联的患者的身份标识。

38.在实例中,设备通信组件可响应于不能够验证外部装置的身份标识而请求验证额外数据。通过限制尝试数目和/或增加尝试之间的时间量,可通过插入延迟并且使攻击持续较长时间来使侵入系统的违法尝试变得更加困难。

39.在实例中,在设备通信组件416和外部通信组件446之间交换的数据可具有供其它数据使用的新鲜度。作为实例,可在特定时间帧中的每一个处或针对正在发送的数据的特定量更改在接收医疗数据时由设备通信组件416发送到外部通信组件446的数据。这可防止黑客拦截先前发送的数据且再次发送相同的数据以产生相同的结果。如果数据被稍微更改但仍指示相同的指令,黑客可能会在稍后的时间点发送相同的信息,但由于接收方期望更改后的数据执行相同的指令,因此不会执行相同的指令。

40.可以使用如下文所描述的多种加密和/或解密方法来执行在设备通信组件412与外部通信组件446之间交换的数据。确保数据安全可确保防止违法活动干扰提供给患者的医疗设备的医疗数据和/或干扰患者治疗和/或修改医疗设备。虽然在上文关于dice

‑

riot协议描述公钥/私钥的交换,但可与服务信息相关联地交换额外公钥和/或私钥以实施其它服务和/或协议。

41.图5是根据本公开的实施例的包含外部通信组件546和设备通信组件516的实例系统的框图。随着医疗设备(例如,图1中的112)极为贴近外部装置(例如,外部装置433),医疗设备的相关联的设备通信组件516(例如,图4中的416)可使用传感器(例如,射频标识传感器(rfid))与外部装置的外部通信组件546交换数据。

42.计算装置可在使用层的阶段启动,其中每一层鉴认并加载后一层并且在每一层提供越来越复杂的运行时间服务。一层可被前一层服务并且服务后一层,进而生成构建在下

部层上并且服务较高阶层的层的互连网络。如图5中所说明,层0(“l

0”)551和层1(“l

1”)553在外部通信组件546内。层0 551可以向层1 553提供固件导出秘密(fds)密钥552。fds密钥552可描述层1 553的代码的身份标识和其它安全相关数据。在实例中,特定协议(例如稳健物联网(riot)核心协议)可以使用fds 552来验证其加载的层1 553的代码。在实例中,特定协议可以包含装置标识组合引擎(dice)和/或riot核心协议。作为实例,fds可以包含层1固件图像本身、以密码方式标识被授权层1固件的清单、在安全引导实施方案的上下文中签名的固件的固件版本号,以及/或装置的安全关键配置设置。装置秘密558可用以生成fds 552并且存储于外部通信组件546的存储器中。

43.外部通信组件可如箭头554所说明,将数据发射到设备通信组件516。所发射的数据可包含公共的外部标识(例如,图4中的466)、凭证(例如,外部公共标识482)和/或外部公钥(例如,484)。设备通信组件516的层2(“l

2”)555可接收所发射的数据,以在操作系统(“os”)557操作中并且在第一应用程序559

‑

1和第二应用程序559

‑

2上执行所述数据。

44.在实例操作中,外部通信组件546可读取装置秘密558,将层1 553的身份标识散列,并且执行计算,所述计算包含:

45.k

l1

=kdf[fs(s),hash(“不可变信息”)]

[0046]

其中k

l1

是外部公钥,kdf(例如,美国国家标准与技术研究所(nist)特定公开800

‑

108中定义的kdf)是密钥导出函数(例如,hmac

‑

sha256),且fs(s)是装置秘密558。可通过执行以下计算确定fds 552:

[0047]

fds=hmac

‑

sha256[fs(s),sha256(“不可变信息”)]

[0048]

同样地,设备通信组件516可发射数据,如由箭头556说明,包含公共的设备标识(例如,设备公共标识465)、设备凭证(例如,设备标识凭证481)和/或设备公钥(例如,公钥483)。

[0049]

图6是根据本公开的实施例的用于确定数个参数的实例过程的框图。图6是包含设备公共标识、设备凭证和设备公钥的参数的确定的实例,这些参数随后发送到设备通信组件(例如,图5中的516)的层2(例如,层2 555),如由箭头654所指示。图6中的层0(“l

0”)651对应于图5中的层0 551,且同样地,fds 652对应于fds 552,层1 653对应于层1 553,并且箭头654和656分别对应于箭头554和556。

[0050]

来自层0 651的fds 652发送到层1 653并且供不对称id产生器661用于产生公共标识(“id

lk public”)666和私有标识667。在简称的“id

lk public”中,“lk”指示层k(在此实例中为层1),且“public”指示标识被开放共享。公共标识(“id

l1public”)666通过箭头向右延伸到外部通信组件的层1 653外部来说明为被共享。产生的私有标识667用作输入到加密器673中的密钥。加密器673可为用以加密数据的任何处理器、计算装置等。

[0051]

外部通信组件的层1 653可以包含不对称密钥产生器663。在至少一个实例中,随机数产生器(rnd)636可以任选地将随机数输入到不对称密钥产生器663中。不对称密钥产生器663可以产生与外部通信组件(例如图5中的外部通信组件546)相关联的公钥(“k

lk public”)684(被称为外部公钥)和私钥(“k

lk private”)671(被称为外部私钥)。外部公钥684可以作为输入(作为“数据”)输入到加密器673。加密器673可以使用外部私有标识667和外部公钥684的输入产生结果k'675。外部私钥671和结果k'675可输入到额外加密器677中,产生输出k”679。输出k”679是发射到层2(图5的555)的外部凭证(“id

l1

凭证”)682。外部凭证

682可提供验证和/或鉴认从外部装置发送的数据的来源的能力。作为实例,通过验证所述凭证,从外部通信组件发送的数据可与外部通信组件的身份标识相关联,如将结合图8进一步描述。另外,外部公钥(“k

l1 public key”)684可发射到层2。因此,外部通信组件的层1 653的公共标识666、凭证682和外部公钥684可发射到设备通信组件的层2。

[0052]

图7是根据本公开的实施例的确定数个参数的实例过程的框图。图7说明产生设备标识(“id

l2

公共”)765、设备凭证(“id

l2

凭证”)781和设备公钥(“k

l2 public key”)783的设备通信组件(例如,图5中的设备通信组件516)的层2 755。

[0053]

如图6中所描述从外部通信组件的层1发射到设备通信组件的层2 755的外部公钥(“k

l1 public key”)784供设备通信组件的不对称id产生器762用以产生设备通信组件的公共标识(“id

lk public”)765和私有标识768。在缩写的“id

lk public”中,“lk”指示层k(在此实例中为层2),且“public”指示标识是公开共享的。公共标识765通过箭头向右延伸到层2 755外部来说明为被共享。产生的私有标识768用作输入到加密器774中的密钥。

[0054]

如图7中所示,外部凭证782和外部标识766与外部公钥784一起供凭证验证器745使用。凭证验证器745可验证从主机(例如,主机546)接收的外部凭证782,并且响应于外部凭证782被验证或不被验证,确定是接受还是丢弃从主机接收的数据。结合图8描述验证设备凭证(例如,还可用以通过对应装置验证外部凭证782的设备凭证881)的另外细节。

[0055]

设备通信组件的层2 755可包含不对称密钥产生器764。在至少一个实例中,随机数产生器(rnd)638可任选地将随机数输入到不对称密钥产生器764中。不对称密钥产生器764可产生与设备通信组件(例如图5中的设备通信组件516)相关联的公钥(“k

lk public”)783(被称为设备公钥)和私钥(“k

lk private”)772(被称为设备私钥)。设备公钥783可作为输入(作为“数据”)输入到加密器774。加密器774可以使用设备私有标识768和设备公钥783的输入产生结果k'776。设备私钥772和结果k'776可输入到额外加密器778中,产生输出k”780。输出k”780是发射回到层1(图5的553)的设备凭证(“id

l2

凭证”)781。设备凭证781可提供验证和/或鉴认从设备发送的数据的来源的能力。作为实例,通过验证所述凭证,从外部通信组件发送的数据可与设备通信组件的身份标识相关联,如将结合图8进一步描述。另外,设备公钥(“k

l2 public key”)783可发射到层1。因此,设备通信组件的公共标识765、凭证781和设备公钥783可发射到外部通信组件的层1。

[0056]

在实例中,响应于设备通信组件从外部通信组件接收到公钥,设备通信组件可使用外部公钥加密待发送到外部通信组件的数据。反过来,外部通信组件可使用设备公钥加密待发送到设备通信组件的数据。响应于设备通信组件接收到使用设备公钥加密的数据,设备通信组件可使用其自身的设备私钥解密数据。同样,响应于外部通信组件接收到使用外部公钥加密的数据,外部通信组件可使用其自身的外部私钥对数据进行解密。由于不与设备通信组件外部的另一装置共享设备私钥且不与外部通信组件外部的另一装置共享外部私钥,因此发送到设备通信组件和外部通信组件的数据保持安全。

[0057]

图8是根据本公开的实施例的用于验证凭证的实例过程的框图。在图8所说明的实例中,从设备通信组件(例如,从图5中的设备通信组件516的层2 555)提供公钥883、凭证881和公共标识。凭证881和设备公钥883的数据可用作输入以输入到解密器885中。解密器885可以是用于解密数据的任何处理器、计算装置等。凭证881和设备公钥883的解密结果可用作输入与公共标识一起输入到次级解密器887中,从而产生输出。如889处所说明,设备公

钥883和来自解密器887的输出可指示凭证是否经验证,从而产生是或否891作为输出。响应于凭证经验证,可接受、解密和/或处理从已验证装置接收的数据。响应于所述凭证未被验证,从已验证装置接收的数据可被舍弃、移除和/或忽略。以此方式,可检测和避开发送违法数据的违法装置。举例来说,可标识发送待处理的数据的黑客且不处理黑客数据。

[0058]

图9是根据本公开的实施例的用于验证签名的实例过程的框图。在装置发送可被验证以避免后续否认(repudiation)的数据的实例中,可产生签名且与数据一起发送。举例来说,第一装置可作出对第二装置的请求,且一旦第二装置执行所述请求,则第一装置可能指示第一装置从未作出此类请求。抗否定方法,例如使用签名,可避免第一装置的否定,且确保第二装置可在无后续困难的情况下执行请求的任务。

[0059]

医疗设备912(例如图1中的医疗设备112)可将数据990发送到外部装置(例如外部装置242)。医疗设备912可在994处使用设备私钥972产生签名996。可将签名996发射到外部计算装置942。外部计算装置942可在998处使用数据992和先前接收到的外部公钥984进行验证。以此方式,签名验证通过使用私钥加密签名且使用公钥解密签名而操作。以此方式,用于产生唯一签名的私钥可保持对发送签名的装置私用,同时允许接收装置能够使用发送装置的公钥对签名进行解密以用于验证。这与数据的加密/解密形成对比,所述数据由发送装置使用接收装置的公钥加密且由接收装置使用接收器的私钥解密。在至少一个实例中,车辆可通过使用内部密码术过程(例如,椭圆曲线数字签名(ecdsa)或类似过程)来验证数字签名。

[0060]

图10是根据本公开的实施例的包含主机1002和呈存储器装置1006形式的设备的计算系统1000的框图。如本文所使用,“设备”可指但不限于多种结构或结构的组合中的任何一种,例如电路或电路系统、一或多个裸片、一或多个模块、一或多个装置或一或多个系统。此外,在一实施例中,计算系统1000可包含类似于存储器装置1006的数个存储器装置。

[0061]

在图10中所说明的实施例中,存储器装置1006可包含具有存储器阵列1001的存储器1039。存储器阵列1001可为安全阵列,如将在本文中进一步描述。虽然图10中示出了一个存储器阵列1001,但存储器1039可包含类似于存储器阵列1001的任何数目的存储器阵列。

[0062]

如图10中所说明,主机1002可以经由接口1004耦合到存储器装置1006。主机1002和存储器装置1006可在接口1004上通信(例如,发送命令和/或数据)。主机1002和/或存储器装置1006可以是以下各项或为以下各项的部分:手提式计算机、个人计算机、数码相机、数字录制和重放装置、移动电话、pda、存储卡读取器、接口集线器或支持物联网(iot)的装置,例如支持汽车(例如,车辆和/或运输基础设施)iot的装置或支持医疗(例如,可植入和/或健康监测)iot的装置,以及其它主机系统,并且可以包含存储器存取装置(例如,处理器)。所属领域的一般技术人员将理解,“处理器”可以是一或多个处理器,如并行处理系统、多个协处理器等。

[0063]

接口1004可呈标准化物理接口形式。举例来说,当存储器装置1006用于计算系统1000中的信息存储时,接口1004可为串行高级技术附件(sata)物理接口、外围组件互连高速(pcie)物理接口、通用串行总线(usb)物理接口,或小型计算机系统接口(scsi),以及其它物理连接器和/或接口。然而,一般来说,接口1004可提供用于在存储器装置1006与具有用于接口1004的兼容接收器的主机(例如,主机1002)之间传递控制、地址、信息(例如,数据)和其它信号的接口。

[0064]

存储器装置1006包含与主机1002和存储器1039(例如,存储器阵列1001)通信的控制器1008。举例来说,控制器1008可发送对存储器阵列1001执行操作(包含感测(例如,读取)、编程(例如,写入)、移动和/或擦除数据的操作,以及其它操作)的命令。

[0065]

控制器1008可与存储器1039包含于同一物理装置(例如,同一裸片)上。替代地,控制器1008可包含于以通信方式耦合到包含存储器1039的物理装置的单独物理装置上。在一实施例中,控制器1008的组件可作为分布式控制器散布在多个物理装置上(例如,一些组件与存储器处于同一裸片上,且一些组件处于不同裸片、模块或板上)。

[0066]

主机1002可包含与存储器装置1006通信的主机控制器(图10未示出)。主机控制器可经由接口1004向存储器装置1006发送命令。主机控制器可与存储器装置1006和/或存储器装置1006上的控制器1008通信以读取、写入和/或擦除数据,以及其它操作。此外,在实施例中,主机1002可以是具有iot通信能力的支持iot的装置,如本文中先前所描述。

[0067]

存储器装置1006上的控制器1008和/或主机1002上的主机控制器可包含控制电路系统和/或逻辑(例如,硬件和固件)。在一实施例中,存储器装置1006上的控制器1008和/或主机1002上的主机控制器可为耦合到包含物理接口的印刷电路板的专用集成电路(asic)。而且,存储器装置1006和/或主机1002可包含易失性和/或非易失性存储器的缓冲器和数个寄存器。

[0068]

举例来说,如图10中所示出,存储器装置可包含电路系统1010。在图10中所说明的实施例中,电路系统1010包含在控制器1008中。然而,本公开的实施例不限于此。举例来说,在一实施例中,电路系统1010可包含在存储器1039中(例如,而非包含在控制器1008中)(例如,与存储器1039处于同一裸片上)。电路系统1010可包括例如硬件、固件和/或软件。

[0069]

电路系统1010可在块链中产生块1040以用于验证(例如,鉴认和/或证实)存储于存储器1039(例如,存储器中阵列1001)中的数据。块1040可包含块链中的前一块的密码散列(例如,链接到所述前一块),以及(例如,识别)存储于存储器阵列1001中的数据的密码散列。块1040还可包含具有指示何时产生块的时间戳的标头。另外,块1040可具有与其相关联的指示块包含在块链中的数字签名。

[0070]

举例来说,存储在存储器阵列1001中的数据的加密散列和/或块链中的前一块的密码散列可包括sha

‑

256密码散列。此外,存储在存储器阵列1001中的数据的密码散列和块链中的前一块的密码散列可各自包括256个数据字节。

[0071]

存储在存储器阵列1001中的数据的密码散列可例如由电路系统1010产生(例如,计算)。在此实例中,所存储的数据的密码散列可由存储器装置1006在内部产生,而无需使外部数据在接口1004上移动。作为额外实例,数据的密码散列可从外部实体传送。举例来说,主机1002可产生存储在存储器阵列1001中的数据的密码散列,并将产生的密码散列发送到存储器装置1006(例如,电路系统1010可从主机1002接收存储在存储器阵列1001中的数据的密码散列)。

[0072]

与块1040相关联的数字签名可例如由电路系统1010基于(例如,响应于)外部命令(例如,从主机1002接收的命令)而产生(例如,计算)。举例来说,数字签名可使用对称或非对称密码术产生。作为额外实例,主机1002可产生数字签名,并将产生的数字签名发送(例如,提供)到存储器装置1006(例如,电路系统1010可从主机1002接收数字签名)。

[0073]

如图10所示,块1040以及与块1040相关联的数字签名可以存储在存储器阵列1001

中。举例来说,块1040可以存储在存储器阵列1001中不可被存储器装置1006和/或主机1002的用户存取的部分(例如,存储器阵列1001的“隐藏”区)中。在存储器阵列1001中存储块1040可因为例如不需要进行块的软件存储管理而简化了块的存储.

[0074]

在实施例中,存储器阵列1001(例如,阵列1001的子集,或整个阵列1001)可为安全阵列(例如,存储器1039的区域将保持受控制)。举例来说,存储在存储器阵列1001中的数据可包含敏感(例如,非用户)数据,例如主机固件和/或待针对敏感应用程序执行的代码。在此类实施例中,可使用一对非易失性寄存器来定义安全阵列。例如,在图10所说明的实施例中,电路系统1010包含可用于定义安全阵列的寄存器1035

‑

1和1035

‑

2。举例来说,寄存器1035

‑

1可以定义安全阵列的地址(例如,数据的起始lba),并且寄存器1035

‑

2可以定义安全阵列的大小(例如,数据的结束lba)。一旦定义了安全阵列,就可使用电路系统1010利用经鉴认的反重放保护命令产生(例如,计算)与安全阵列相关联的密码散列,所述密码散列在本文中可被称为黄金散列(例如,使得仅存储器装置1006知道黄金散列,并且仅存储器装置1006能够产生和更新所述黄金散列)。黄金散列可以存储在存储器阵列1001的不可存取部分(例如,块1040存储在其中的相同的不可存取部分)中,并且可以在验证安全阵列的数据的过程中供使用,如将在本文中进一步描述。

[0075]

存储器装置1006(例如,电路系统1010)可经由接口1004将块1040与关联于块1040的数字签名一起发送到主机1002以用于验证存储于存储器阵列1001中的数据。举例来说,电路系统1010可感测(例如,读取)存储于存储器阵列1001中的块1040,并响应于存储器装置1006的供电(例如,通电和/或上电)而将感测的块发送到主机1002以用于验证存储于阵列1001中的数据。因而,可在存储器装置1006供电时(例如,自动)起始对存储在存储器阵列1001中的数据的验证。

[0076]

作为额外实例,电路系统1010可在例如主机1002的外部实体起始对存储在存储器阵列1001中的数据的验证时将块1040以及与块1040相关联的数字签名发送到主机1002。举例来说,主机1002可向存储器装置1006(例如,电路系统1010)发送感测块1040的命令,且电路系统1010可响应于接收到命令而执行感测块1040的命令,并将所感测的块发送到主机1002以验证存储在阵列1001中的数据。

[0077]

在接收到块1040时,主机1002可使用接收到的块验证(例如,确定是否验证)存储在存储器阵列1001中的数据。举例来说,主机1002可使用块链中的前一块的密码散列和存储在存储器阵列1001中的数据的密码散列来验证数据。此外,主机1002可验证与块1040相关联的数字签名以确定块包含(例如,有资格包含)在块链中。如本文中所使用,验证存储在存储器阵列1001中的数据可包含和/或指代鉴认和/或证实数据是真实的(例如,与最初编程的数据相同),并且没有被黑客活动或其它未经授权的改变所更改。

[0078]

在其中存储器阵列1001是安全阵列的实施例中,本文先前所描述的黄金散列还可以用于验证存储于存储器阵列1001中的数据。举例来说,可产生(例如,计算)运行时间密码散列,并且将其与黄金散列进行比较。如果所述比较指示运行时间与黄金散列匹配,则可以确定安全阵列尚未被更改,且因此存储在其中的数据是有效的。然而,如果所述比较指示运行时间与黄金散列不匹配,则这可能指示存储在安全阵列中的数据已经改变(例如,由于黑客或存储器中的故障),并且可以将此报告给主机1002。

[0079]

在验证存储于存储器阵列1001中的数据之后,电路系统1010可产生块链中的额外

(例如,下一)块以用于验证存储于存储器阵列1001中的数据,此产生方式类似于产生块1040的方式。举例来说,此额外块可包含块1040(现在变为块链中的前一块)的密码散列,以及存储于存储器阵列1001中的数据的新密码散列。另外,此额外块可包含具有指示何时产生此块的时间戳的标头,并且可具有与其相关联的指示块包含在块链中的数字签名。另外,在其中存储器阵列1001是安全阵列的实施例中,可产生额外(例如,新)黄金散列。

[0080]

额外块以及与额外块相关联的数字签名还有额外黄金散列均可以存储在存储器阵列1001中。举例来说,额外块可替换存储器阵列1001中的块1040(例如,前一块)。额外块、数字签名和额外黄金散列随后可供主机1002用于验证存储在存储器阵列1001中的数据,此验证方式类似于本文中先前针对块1040所描述的方式。在存储器装置1006的整个使用寿命中,块链中的额外块可以此方式继续由电路系统1010产生,并供主机1002用于验证存储在存储器阵列1001中的数据。

[0081]

图10中所说明的实施例可包含未说明以便不会混淆本公开的实施例的额外电路系统、逻辑和/或组件。举例来说,存储器装置1006可包含锁存通过i/o电路系统在i/o连接器上提供的地址信号的地址电路系统。行解码器和列解码器可接收并解码地址信号以存取存储器阵列1001。此外,存储器装置1006可包含与存储器阵列1001隔离的主存储器和/或除所述存储器阵列之外还包含主存储器,所述主存储器例如dram或sdram。本文将进一步描述进一步说明存储器装置1006的额外电路系统、逻辑和/或组件的实例(例如,结合图10)。

[0082]

图11是根据本公开实施例的实例存储器装置1103的框图。举例来说,存储器装置1103可为如结合图1和2中所描述的医疗设备112、医疗设备112的组件、外部装置242或外部装置242的组件,以及其它这类装置。另外,存储器装置1103可为与结合图10描述的存储器装置1006相同的存储器装置。

[0083]

如图11所示,存储器装置1103可包含数个存储器阵列1101

‑

1到1101

‑

7。此外,在图11所说明的实例中,存储器阵列1101

‑

3是安全阵列,存储器阵列1101

‑

6的子集1111包括安全阵列,且存储器阵列1101

‑

7的子集1113和1115包括安全阵列。子集1111、1113和1115各自可以包含例如4千字节的数据。然而,本公开的实施例不限于存储器阵列或安全阵列的特定数目或布置。

[0084]

如图11所示,存储器装置1103可包含修复(例如,恢复)块1122。修复块1122可在存储器装置1103的操作期间可能发生错误(例如,不匹配)的情况下用作数据源。修复块1122可以位于存储器装置1103的可由主机寻址的区域外部。

[0085]

如图11所示,存储器装置1103可包含串行外围接口(spi)1134和控制器1137。存储器装置1103可使用spi 1134和控制器1137与主机和存储器阵列1101

‑

1到1101

‑

7通信。

[0086]

如图11所示,存储器装置1103可包含用于管理存储器装置1103的安全性的安全寄存器1124。举例来说,安全寄存器1124可以配置应用程序控制器,并与应用程序控制器在外部进行通信。此外,安全寄存器1124可以通过鉴认命令进行修改。

[0087]

如图11所示,存储器装置1103可包含密钥1121。举例来说,存储器装置1103可包含八个不同的插槽来存储密钥,例如根密钥、dice

‑

riot密钥和/或其它外部会话密钥。

[0088]

如图11所示,存储器装置1103可包含电子可擦除可编程只读存储器(eeprom)1126。eeprom 1126可提供主机可用的安全非易失性区域,其中可擦除和编程各个字节的数据。

[0089]

如图11所示,存储器装置1103可包含计数器(例如,单调计数器)1125。举例来说,存储器装置1103可包含六个不同的单调计数器,其中两个可供存储器装置1103用于经鉴认命令,且其中四个可供主机使用。

[0090]

如图11所示,存储器装置1103可包含sha

‑

256密码散列函数1328和/或hmac

‑

sha256密码散列函数1129。存储器装置1103可使用sha

‑

256和/或hmac

‑

sha256密码散列函数1128和1129产生密码散列,例如,如本文中先前描述的命令的密码散列,以及/或如本文中先前描述的用于验证存储在存储器阵列1101

‑

1到1101

‑

7中的数据的黄金散列。此外,存储器装置1103可以支持dice

‑

riot 1131的l0和l1。

[0091]

在先前详细描述中,参考了形成本发明的一部分的附图,且在图中借助于说明展示具体实例。在图式中,遍及若干视图,相同的标号描述大体上相似的组件。在不脱离本公开的范围的情况下,可利用其它实例,且可做出结构、逻辑和/或电性改变。

[0092]

本文中的图遵循编号定则,其中第一的一或多个数字对应于图号,且剩余的数字标识图式中的元件或组件。可通过使用类似数字来标识不同图之间的类似元件或组件。如应了解,可添加、交换和/或去除本文中的各种实施例中展示的元件,从而提供本公开的多个额外实施例。另外,如应了解,图中提供的元件的比例和相对标度意欲说明本公开的实施例,且不应以限制性意义理解。

[0093]

如本文中所使用,“一(a/an)”或“数个”某物可指这种事物中的一或多个。“多个”某物意指两个或更多个。如本文中所使用,术语“耦合”可包含电耦合、直接耦合和/或在没有居间元件的情况下(例如,通过直接物理接触)直接连接,或在有居间元件的情况下间接耦合和/或连接。术语耦合可进一步包含彼此协作或交互(例如,如在因果关系中)的两个或更多个元件。

[0094]

虽然已在本文中说明并描述了特定实例,但所属领域的一般技术人员应了解,经计算以实现相同结果的布置可取代所展示的具体实施例。本公开意图覆盖本公开的一或多个实施例的修改或变化。应理解,以说明方式而非限制方式进行了以上描述。因此,本公开的一或多个实例的范围应参考所附权利要求书以及此类权利要求被赋予的等同物的完整范围而确定。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。