技术特征:

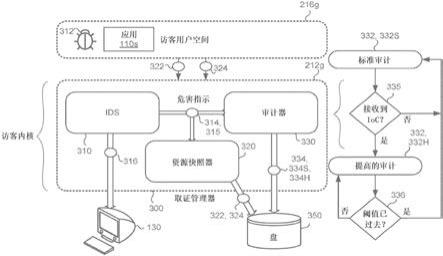

1.一种方法(800),包括:在数据处理硬件(132)处接收危害指示(314),所述危害指示(314)表明针对虚拟机(250)的攻击危急;响应于接收到所述危害指示(314)并且在针对所述虚拟机(250)的攻击(312)开始之前:由所述数据处理硬件(132)给所述虚拟机(250)所使用的易失性存储器的易失性存储器状态(322)和所述虚拟机(250)所使用的非易失性存储器的非易失性存储器状态(324)拍快照;以及由所述数据处理硬件(132)将所述虚拟机(250)的审计(332)的级别从审计(332)的标准级别(332s)增加到审计(332)的提高的级别,所述审计(332)的提高的级别生成表示对所述虚拟机(250)所使用的易失性存储器和所述虚拟机(250)所使用的非易失性存储器的所有访问的数据(334h);以及在针对所述虚拟机(250)的攻击(312)已开始之后:由所述数据处理硬件(132)在阈值时间段内维持所述审计(332)的提高的级别;由所述数据处理硬件(132)向所述虚拟机(250)的用户(120)通知所述危害指示(314);以及由所述数据处理硬件(132)将所述数据(334h)存储在所述虚拟机(250)外部的存储器中。2.根据权利要求1所述的方法(800),其中,给所述非易失性存储器状态(324)拍快照包括挂起所述非易失性存储器的垃圾收集(210)。3.根据权利要求1或者2所述的方法(800),其中,给所述易失性存储器状态(322)拍快照包括执行所述易失性存储器的实况迁移。4.根据权利要求1-3中的任意一项所述的方法(800),其中,所述阈值时间段能够由所述虚拟机(250)的用户(120)配置。5.根据权利要求1-4中的任意一项所述的方法(800),其中:所述危害指示(314)基于可疑进程的存在;并且所述阈值时间段基于所述可疑进程的存在。6.根据权利要求1-5中的任意一项所述的方法(800),其中,所述阈值时间段对应于所述虚拟机(250)的寿命。7.根据权利要求1-6中的任意一项所述的方法(800),其中,所述数据(334h)进一步包括由所述虚拟机(250)在所述审计(332)的提高的级别期间执行的所有命令的列表。8.根据权利要求1-7中的任意一项所述的方法(800),进一步包括:由所述数据处理硬件(132)确定所述攻击(312)已结束;以及响应于确定所述攻击(312)已结束,由所述数据处理硬件(132)给所述虚拟机(250)所使用的易失性存储器的易失性存储器状态(322)和所述虚拟机(250)所使用的非易失性存储器的非易失性存储器状态(324)拍快照。9.根据权利要求1-8中的任意一项所述的方法(800),其中,接收所述危害指示(314)包括从在所述数据处理硬件(132)上执行的入侵检测系统(310)接收所述危害指示(314)。10.根据权利要求9所述的方法(800),其中,所述入侵检测系统(310)在第一层次保护

域中执行,以及在所述虚拟机(250)的用户空间(216g)内的软件资源(110s)在第二层次保护域中执行,所述第一层次保护域与所述第二层次保护域相比具有更多特权。11.根据权利要求10所述的方法(800),其中,所述第一层次保护域对应于所述虚拟机(250)的环0,以及所述第二层次保护域对应于所述虚拟机(250)的环3。12.根据权利要求1-11中的任意一项所述的方法(800),其中,当针对所述虚拟机(250)的攻击(312)在进行中时,给所述易失性存储器的易失性存储器状态(322)和所述非易失性存储器的非易失性存储器状态(324)拍快照不会发生。13.一种系统(200),包括:数据处理硬件(132);以及存储器硬件(134),所述存储器硬件(134)与所述数据处理硬件(132)通信,所述存储器硬件(134)存储指令,当在所述数据处理硬件(132)上执行时,所述指令使所述数据处理硬件(132)执行包括操作,所述操作包括:从监视虚拟机(250)的入侵检测系统(310)接收危害指示(314),所述危害指示(314)表明针对所述虚拟机(250)的攻击(312)危急;响应于接收到所述危害指示(314)并且在针对所述虚拟机(250)的攻击(312)开始之前:给所述虚拟机(250)所使用的易失性存储器的易失性存储器状态(322)和所述虚拟机(250)所使用的非易失性存储器的非易失性存储器状态(324)拍快照;以及将所述虚拟机(250)的审计(332)的级别从审计(332)的标准级别(332s)增加到审计(332)的提高的级别,所述审计(332)的提高的级别生成表示对所述虚拟机(250)所使用的易失性存储器和所述虚拟机(250)所使用的非易失性存储器的所有访问的数据(334h);以及在针对所述虚拟机(250)的攻击(312)已开始之后:在阈值时间段内维持所述审计(332)的提高的级别;向所述虚拟机(250)的用户(120)通知所述危害指示(314);以及将所述数据(334h)存储在所述虚拟机(250)外部的存储器中。14.根据权利要求13所述的系统(200),其中,给所述非易失性存储器状态(324)拍快照包括挂起所述非易失性存储器的垃圾收集(210)。15.根据权利要求13或者14所述的系统(200),其中,给所述易失性存储器状态(322)拍快照包括执行所述易失性存储器的实况迁移。16.根据权利要求13-15中的任意一项所述的系统(200),其中,所述阈值时间段能够由所述虚拟机(250)的用户(120)配置。17.根据权利要求13-16中的任意一项所述的系统(200),其中:所述危害指示(314)基于可疑进程的存在;并且所述阈值时间段基于所述可疑进程的存在。18.根据权利要求13-17中的任意一项所述的系统(200),其中,所述阈值时间段对应于所述虚拟机(250)的寿命。19.根据权利要求13-18中的任意一项所述的系统(200),其中,所述数据(334h)进一步包括由所述虚拟机(250)在所述审计(332)的提高的级别期间执行的所有命令的列表。

20.根据权利要求13-19中的任意一项所述的系统(200),其中,所述操作进一步包括:确定所述攻击(312)已结束;以及响应于确定所述攻击(312)已结束,给所述虚拟机(250)所使用的易失性存储器的易失性存储器状态(322)和所述虚拟机(250)所使用的非易失性存储器的非易失性存储器状态(324)拍快照。21.根据权利要求13-20中的任意一项所述的系统(200),其中,接收所述危害指示(314)包括从在所述数据处理硬件(132)上执行的入侵检测系统(310)接收所述危害指示(314)。22.根据权利要求21所述的系统(200),其中,所述入侵检测系统(310)在第一层次保护域中执行,以及在所述虚拟机(250)的用户空间(216g)内的软件资源(110s)在第二层次保护域中执行,所述第一层次保护域与所述第二层次保护域相比具有更多特权。23.根据权利要求22所述的系统(200),其中,所述第一层次保护域对应于所述虚拟机(250)的环0,以及所述第二层次保护域对应于所述虚拟机(250)的环3。24.根据权利要求13-23中的任意一项所述的系统(200),其中,当针对所述虚拟机的攻击在进行中时,给所述易失性存储器的易失性存储器状态和所述非易失性存储器的非易失性存储器状态(324)拍快照不会发生。

技术总结

一种用于捕获资源(110)以便取证的方法(800)包括接收危害指示(IoC)(314)。危害指示表明对虚拟机(250)的攻击(312)是危急的。该方法还包括,响应于接收到IoC并且在攻击开始之前,对虚拟机使用的存储器的存储器状态(322、324)进行拍快照并且将虚拟机的审计的级别(332)从审计的标准级别增加到审计的提高的级别。审计的提高的级别生成表示对虚拟机使用的存储器的所有访问的数据。该方法包括在对虚拟机的攻击已经开始之后,在阈值时间段内维持审计的提高的级别、通知虚拟机的用户(120)危害指示、以及将数据存储在虚拟机外部的存储器中。中。中。

技术研发人员:迈克尔

受保护的技术使用者:谷歌有限责任公司

技术研发日:2020.08.14

技术公布日:2022/3/29

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。