技术特征:

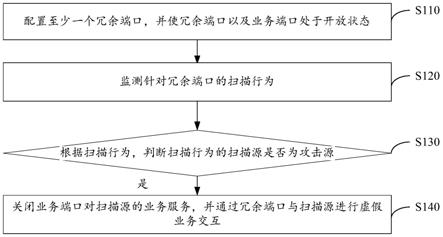

1.一种网络安全防御方法,其特征在于,包括:配置至少一个冗余端口,并使所述冗余端口以及业务端口处于开放状态;监测针对所述冗余端口的扫描行为;根据所述扫描行为,判断所述扫描行为的扫描源是否为攻击源;若是,则关闭所述业务端口对所述扫描源的业务服务,并通过所述冗余端口与所述扫描源进行虚假业务交互。2.根据权利要求1所述的方法,其特征在于,所述根据所述扫描行为,判断所述扫描行为的扫描源是否为攻击源进一步包括:根据所述扫描行为对应的冗余端口的数量,判断所述扫描行为的扫描源是否为攻击源;和/或,根据所述扫描行为对应的扫描路径,判断所述扫描行为的扫描源是否为攻击源。3.根据权利要求2所述的方法,其特征在于,所述根据所述扫描行为对应的冗余端口的数量,判断所述扫描行为的扫描源是否为攻击源进一步包括:若所述扫描行为对应的冗余端口的数量超出第一预设阈值,则确定所述扫描行为的扫描源为攻击源。4.根据权利要求2所述的方法,其特征在于,所述根据所述扫描行为对应的扫描路径,判断所述扫描行为的扫描源是否为攻击源进一步包括:若所述扫描行为对应的扫描路径为预设路径,则确定所述扫描行为的扫描源为攻击源。5.根据权利要求4所述的方法,其特征在于,所述预设路径包括以下路径中的至少一种:依次扫描同一ip的不同类别的端口、依次扫描不同ip的同一类别端口、以及按端口优先级次序扫描。6.根据权利要求1-5中任一项所述的方法,其特征在于,在所述关闭所述业务端口对所述扫描源的业务服务,并通过所述冗余端口与所述扫描源进行虚假业务交互之后,所述方法还包括:确定所述扫描源最近一次访问的访问时间,并判断所述访问时间与当前时间的差值是否超出第二预设阈值;若是,则开放所述业务端口对所述扫描源的业务服务。7.根据权利要求1-5中任一项所述的方法,其特征在于,所述配置至少一个冗余端口进一步包括:获取历史攻击行为数据,根据所述历史攻击行为数据统计候选端口的攻击频次;根据所述攻击频次,从所述候选端口中选取至少一个端口作为冗余端口。8.一种网络安全防御装置,其特征在于,包括:配置模块,适于配置至少一个冗余端口,并使所述冗余端口以及业务端口处于开放状态;监测模块,适于监测针对所述冗余端口的扫描行为;判断模块,适于根据所述扫描行为,判断所述扫描行为的扫描源是否为攻击源;

防御模块,适于若所述扫描行为的扫描源为攻击源,则关闭所述业务端口对所述扫描源的业务服务,并通过所述冗余端口与所述扫描源进行虚假业务交互。9.一种计算设备,包括:处理器、存储器、通信接口和通信总线,所述处理器、所述存储器和所述通信接口通过所述通信总线完成相互间的通信;所述存储器用于存放至少一可执行指令,所述可执行指令使所述处理器执行如权利要求1-7中任一项所述的网络安全防御方法对应的操作。10.一种计算机存储介质,所述存储介质中存储有至少一可执行指令,所述可执行指令使处理器执行如权利要求1-7中任一项所述的网络安全防御方法对应的操作。

技术总结

本发明公开了一种网络安全防御方法、装置、计算设备及计算机存储介质。其中,方法包括:配置至少一个冗余端口,并使冗余端口以及业务端口处于开放状态;监测针对冗余端口的扫描行为;根据扫描行为,判断扫描行为的扫描源是否为攻击源;若是,则关闭业务端口对扫描源的业务服务,并通过冗余端口与扫描源进行虚假业务交互。本方案防御成本低廉,并能准确地确定出攻击源,而且能够在确定出攻击源之后关闭业务端口对该攻击源的业务服务以避免对网络系统的侵入,并在此基础上利用冗余端口与该攻击源进行虚假业务交互,从而拖延攻击源攻击时间,消耗攻击源攻击资源,并能获得攻击源的相关信息,以便后续对该攻击源进行进一步防御。以便后续对该攻击源进行进一步防御。以便后续对该攻击源进行进一步防御。

技术研发人员:李秀清

受保护的技术使用者:中国移动通信集团有限公司

技术研发日:2020.09.08

技术公布日:2022/3/25

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。