技术特征:

1.一种以硬件、以软件或以其组合实施的同态加密方法,所述方法包括:存储二进制数据,其中所述二进制数据中的每个数字表示循环人工神经网络中的活动是否与相应的模式相称,其中所述活动响应于安全数据的输入;以及对所述二进制数据进行统计分析以得出关于所述安全数据的结论。2.根据权利要求1所述的方法,其中所述循环人工神经网络中的活动的所述模式包括所述网络中的活动的单纯形模式。3.根据权利要求2所述的方法,其中所述单纯形模式包围空腔。4.根据权利要求1所述的方法,还包括识别所述循环人工神经网络中的活动的所述模式。5.根据权利要求4所述的方法,其中识别活动的所述模式包括:确定具有与响应于所述输入的其他活动可区分的复杂度的活动的特定时间;以及基于具有所述可区分的复杂度的所述活动的所述特定时间来识别所述模式。6.根据权利要求1所述的方法,其中所述方法还包括:接收将定制所述安全数据到所述网络中的输入的特性特征化的数据;以及根据所述数据定制明文到所述网络中的输入。7.根据权利要求6所述的方法,其中所述数据:将所述明文的位将被注入到的突触和节点特征化,或将所述明文的位将被注入的顺序特征化。8.根据权利要求1所述的方法,其中所述方法还包括:通过改变所述网络中的节点或链接的一个或多个属性来定制所述网络对所述安全数据的输入的响应。9.一种以硬件、以软件或以其组合实施的同态加密方法,所述方法包括:将第一数据输入到循环人工神经网络中;识别所述循环人工神经网络中的活动的响应于安全数据的输入的模式;存储表示活动的所识别的模式是否与拓扑模式相称的第二数据;以及对所述第二数据进行统计分析以得出关于所述第一数据的结论。10.根据权利要求9所述的方法,其中所述循环人工神经网络中的活动的所述模式包括所述网络中的活动的单纯形模式。11.根据权利要求10所述的方法,其中所述单纯形模式包围空腔。12.根据权利要求9所述的方法,其中识别活动的所述模式包括:确定具有与响应于所述输入的其他活动可区分的复杂度的活动的特定时间;以及基于具有所述可区分的复杂度的所述活动的所述特定时间来识别所述模式。13.根据权利要求9所述的方法,其中所述方法还包括:接收将定制所述安全数据到所述网络中的输入的特性特征化的数据;以及根据所述数据定制明文到所述网络中的输入。14.根据权利要求13所述的方法,其中所述数据:将所述明文的位将被注入到的突触和节点特征化,或将所述明文的位将被注入的顺序特征化。15.根据权利要求9所述的方法,其中所述方法还包括:

通过改变所述网络中的节点或链接的一个或多个属性来定制所述网络对所述安全数据的输入的响应。16.一种同态加密设备,被配置为:将第一数据输入到循环人工神经网络中;识别所述循环人工神经网络中的活动的响应于安全数据的输入的模式;存储表示活动的所识别的模式是否与拓扑模式相称的第二数据;以及对所述第二数据进行统计分析以得出关于所述第一数据的结论。17.根据权利要求16所述的同态加密设备,其中所述循环人工神经网络中的活动的所述模式包括所述网络中的活动的单纯形模式,其中所述单纯形模式包围空腔。18.根据权利要求16所述的同态加密设备,其中所述同态加密设备被配置为:确定具有与响应于所述输入的其他活动可区分的复杂度的活动的特定时间;以及基于具有所述可区分的复杂度的所述活动的所述特定时间来识别所述模式。19.根据权利要求16所述的同态加密设备,其中所述同态加密设备被配置为:接收将定制所述安全数据到所述网络中的输入的特性特征化的数据;以及根据所述数据定制明文到所述网络中的输入。20.根据权利要求16所述的同态加密设备,其中所述同态加密设备被配置为:通过改变所述网络中的节点或链接的一个或多个属性来定制所述网络对所述安全数据的输入的响应。

技术总结

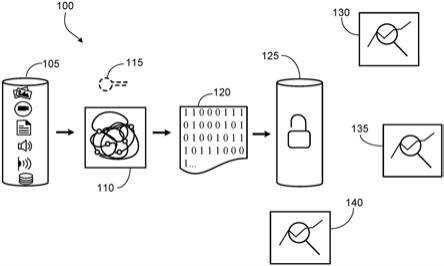

用于同态加密的方法、系统和设备。在一个实现中,所述方法包括:将第一数据输入到循环人工神经网络中;识别所述循环人工神经网络中的活动的响应于安全数据的输入的模式;存储表示活动的所识别的模式是否与拓扑模式相称的第二数据;以及对所述第二数据进行统计分析以得出关于所述第一数据的结论。得出关于所述第一数据的结论。得出关于所述第一数据的结论。

技术研发人员:H

受保护的技术使用者:英艾特股份公司

技术研发日:2020.03.12

技术公布日:2021/12/17

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。